Nieuw in Microsoft Sentinel

In dit artikel vindt u een overzicht van recente functies die zijn toegevoegd voor Microsoft Sentinel en nieuwe functies in gerelateerde services die een verbeterde gebruikerservaring bieden in Microsoft Sentinel. Zie de geïntegreerde SecOps-platformdocumentatie voor nieuwe functies in het SecOps-platform (Unified Security Operations) van Microsoft.

De vermelde functies zijn in de afgelopen drie maanden uitgebracht. Zie onze Tech Community-blogs voor meer informatie over eerdere functies.

Ontvang een melding wanneer deze pagina wordt bijgewerkt door de volgende URL naar uw feedlezer te kopiëren en te plakken: https://aka.ms/sentinel/rss

Notitie

Zie de tabellen Microsoft Sentinel in de beschikbaarheid van functies voor amerikaanse overheidsklanten voor informatie over de beschikbaarheid van functies in cloudclouds.

Januari 2025

- Feeds voor bedreigingsinformatie optimaliseren met opnameregels

- Overeenkomende analyseregel is nu algemeen beschikbaar (GA)

- Beheerinterface voor bedreigingsinformatie bijgewerkt

- Geavanceerde opsporing ontgrendelen met nieuwe STIX-objecten door zich aan te geven voor nieuwe bedreigingsinformatietabellen

- Api voor het uploaden van bedreigingsinformatie ondersteunt nu meer STIX-objecten

- Microsoft Defender-bedreigingsinformatie gegevensconnectors zijn nu algemeen beschikbaar (GA)

- Ondersteuning voor Bicep-sjablonen voor opslagplaatsen (preview)

- Gedetailleerde oplossingsinhoud weergeven in de Microsoft Sentinel-inhoudshub

Feeds voor bedreigingsinformatie optimaliseren met opnameregels

Optimaliseer bedreigingsinformatiefeeds door objecten te filteren en te verbeteren voordat ze aan uw werkruimte worden geleverd. Opnameregels werken kenmerken van bedreigingsinformatieobjecten bij of filteren objecten allemaal samen.

Zie Informatie over opnameregels voor bedreigingsinformatie voor meer informatie.

Overeenkomende analyseregel is nu algemeen beschikbaar (GA)

Microsoft biedt toegang tot de premium bedreigingsinformatie via de Defender Threat Intelligence-analyseregel die nu algemeen beschikbaar is . Zie Overeenkomende analyses gebruiken om bedreigingen te detecteren voor meer informatie over het gebruik van deze regel, waarmee waarschuwingen en incidenten met hoge kwaliteit worden gegenereerd.

De beheerinterface voor bedreigingsinformatie is verplaatst

Bedreigingsinformatie voor Microsoft Sentinel in de Defender-portal is gewijzigd. We hebben de naam van de pagina Intel-beheer gewijzigd en verplaatst met andere werkstromen voor bedreigingsinformatie. Er is geen wijziging voor klanten die Microsoft Sentinel gebruiken in de Azure-ervaring.

Verbeteringen aan mogelijkheden voor bedreigingsinformatie zijn beschikbaar voor klanten die beide Microsoft Sentinel-ervaringen gebruiken. De beheerinterface stroomlijnt het maken en cureren van bedreigingsinformatie met deze belangrijke functies:

- Definieer relaties tijdens het maken van nieuwe STIX-objecten.

- Bestaande bedreigingsinformatie cureren met de nieuwe opbouwfunctie voor relaties.

- Maak snel meerdere objecten door algemene metagegevens te kopiëren van een nieuw of bestaand TI-object met behulp van een duplicatiefunctie.

- Gebruik geavanceerde zoekopdrachten om uw bedreigingsinformatieobjecten te sorteren en te filteren zonder zelfs een Log Analytics-query te schrijven.

Raadpleeg voor meer informatie de volgende artikelen:

- Nieuwe STIX-objecten in Microsoft Sentinel

- Informatie over bedreigingsinformatie

- Aanvallers ontdekken met bedreigingsinformatie in het geïntegreerde SecOps-platform van Microsoft

Geavanceerde opsporing ontgrendelen met nieuwe STIX-objecten door zich aan te geven voor nieuwe bedreigingsinformatietabellen

Tabellen die het nieuwe STIX-objectschema ondersteunen, bevinden zich in een privévoorbeeld. Als u bedreigingsinformatie voor STIX-objecten wilt bekijken en het opsporingsmodel wilt ontgrendelen dat ze gebruikt, vraagt u om zich aan te vragen met dit formulier. Uw bedreigingsinformatie opnemen in de nieuwe tabellen, ThreatIntelIndicator samen ThreatIntelObjects met of in plaats van de huidige tabel, ThreatIntelligenceIndicatormet dit opt-in-proces.

Zie de blogaankondiging Nieuwe STIX-objecten in Microsoft Sentinel voor meer informatie.

Api voor het uploaden van bedreigingsinformatie ondersteunt nu meer STIX-objecten

Maak optimaal gebruik van uw platformen voor bedreigingsinformatie wanneer u ze verbindt met Microsoft Sentinel met de upload-API. U kunt nu meer objecten opnemen dan alleen indicatoren, waarbij de verschillende beschikbare bedreigingsinformatie wordt weergegeven. De upload-API ondersteunt de volgende STIX-objecten:

indicatorattack-patternidentitythreat-actorrelationship

Raadpleeg voor meer informatie de volgende artikelen:

- Uw bedreigingsinformatieplatform verbinden met de upload-API (preview)

- Bedreigingsinformatie importeren in Microsoft Sentinel met de upload-API (preview)

- Nieuwe STIX-objecten in Microsoft Sentinel

Microsoft Defender-bedreigingsinformatie gegevensconnectors zijn nu algemeen beschikbaar (GA)

Zowel Premium als Standard Microsoft Defender-bedreigingsinformatie gegevensconnectors zijn nu algemeen beschikbaar (GA) in de inhoudshub. Raadpleeg voor meer informatie de volgende artikelen:

- Defender Threat Intelligence-licenties verkennen

- De Microsoft Defender-bedreigingsinformatie-gegevensconnector inschakelen

Ondersteuning voor Bicep-sjablonen voor opslagplaatsen (preview)

Gebruik Bicep-sjablonen naast of als vervanging van ARM JSON-sjablonen in Microsoft Sentinel-opslagplaatsen. Bicep biedt een intuïtieve manier om sjablonen van Azure-resources en Microsoft Sentinel-inhoudsitems te maken. Het is niet alleen eenvoudiger om nieuwe inhoudsitems te ontwikkelen, Bicep maakt het beoordelen en bijwerken van inhoud eenvoudiger voor iedereen die deel uitmaakt van de continue integratie en levering van uw Microsoft Sentinel-inhoud.

Zie De inhoud van uw opslagplaats plannen voor meer informatie.

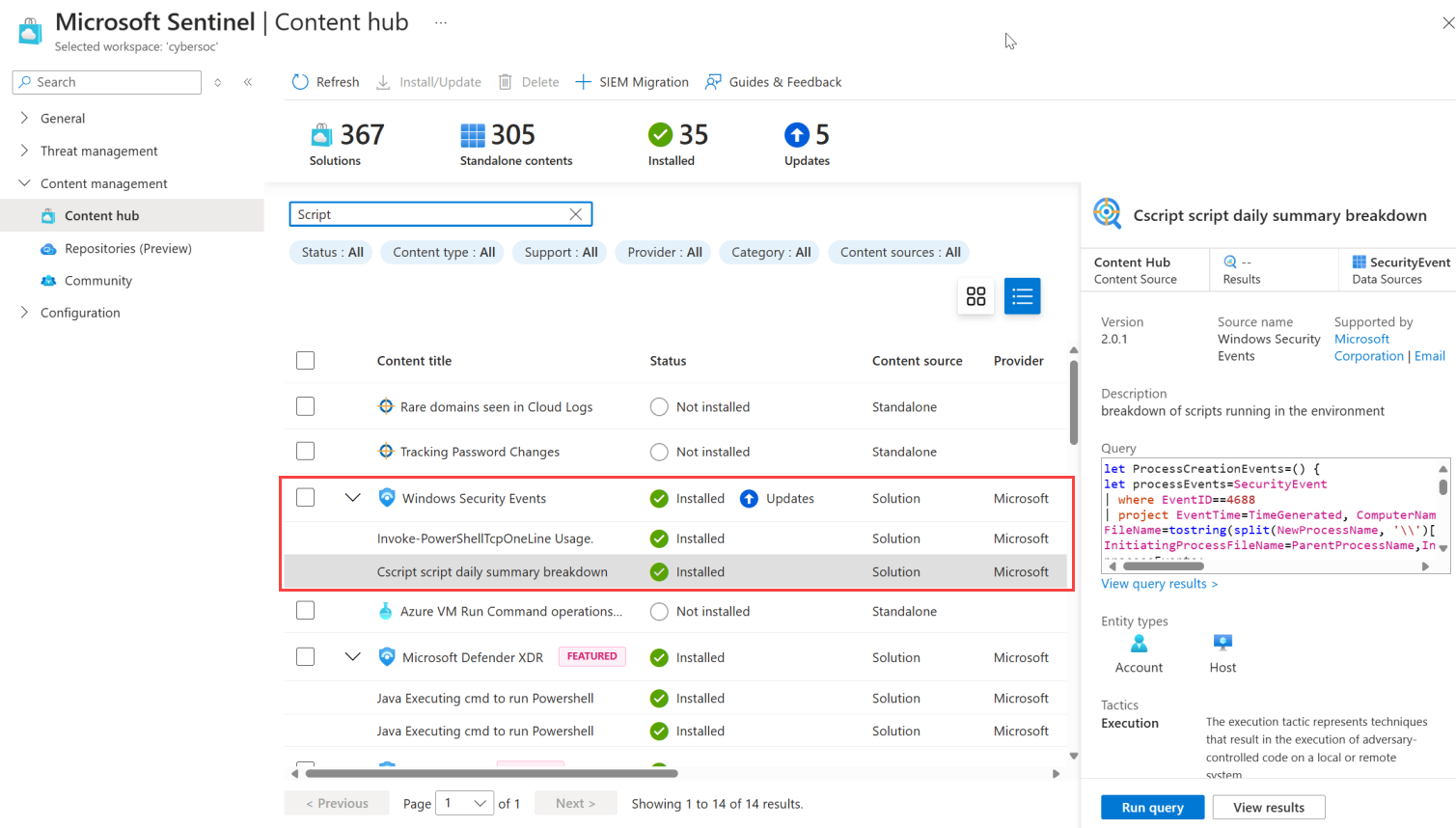

Gedetailleerde oplossingsinhoud weergeven in de Microsoft Sentinel-inhoudshub

U kunt nu rechtstreeks vanuit de Content Hub de afzonderlijke inhoud bekijken die beschikbaar is in een specifieke oplossing, zelfs voordat u de oplossing hebt geïnstalleerd. Deze nieuwe zichtbaarheid helpt u inzicht te krijgen in de inhoud die voor u beschikbaar is en om de specifieke oplossingen die u nodig hebt gemakkelijker te identificeren, te plannen en te installeren.

Vouw elke oplossing in de Content Hub uit om opgenomen beveiligingsinhoud weer te geven. Voorbeeld:

De gedetailleerde inhoudsupdates van oplossingen bevatten ook een generatieve op AI gebaseerde zoekmachine waarmee u robuustere zoekopdrachten kunt uitvoeren, dieper in de inhoud van de oplossing kunt duiken en resultaten voor vergelijkbare termen kunt retourneren.

Zie Inhoud ontdekken voor meer informatie.

December 2024

- Nieuwe aanbeveling voor SOC-optimalisatie op basis van vergelijkbare organisaties (preview)

- Implementatie zonder agent voor SAP-toepassingen (beperkte preview)

- Microsoft Sentinel-werkmappen zijn nu beschikbaar om rechtstreeks in de Microsoft Defender-portal weer te geven

- Geïntegreerde Microsoft Sentinel-oplossing voor Microsoft Business Apps

- Nieuwe documentatiebibliotheek voor het geïntegreerde beveiligingsbewerkingsplatform van Microsoft

- Nieuwe S3-gegevensconnector voor WAF-logboeken van Amazon Web Services (preview)

Nieuwe aanbeveling voor SOC-optimalisatie op basis van vergelijkbare organisaties (preview)

SOC-optimalisatie bevat nu nieuwe aanbevelingen voor het toevoegen van gegevensbronnen aan uw werkruimte op basis van de beveiligingspostuur van andere klanten in vergelijkbare branches en sectoren als u, en met vergelijkbare gegevensopnamepatronen. Voeg de aanbevolen gegevensbronnen toe om de beveiligingsdekking voor uw organisatie te verbeteren.

Zie soc-optimalisatiereferenties voor aanbevelingen voor meer informatie.

Implementatie zonder agent voor SAP-toepassingen (beperkte preview)

De Microsoft Sentinel-oplossing voor SAP-toepassingen ondersteunt nu een implementatie zonder agent, met behulp van de eigen cloudplatformfuncties van SAP om vereenvoudigde implementatie zonder agent en connectiviteit te bieden. In plaats van een virtuele machine en een containeragent te implementeren, gebruikt u de SAP Cloud Connector en de bestaande verbindingen met back-end ABAP-systemen om uw SAP-systeem te verbinden met Microsoft Sentinel.

De oplossing zonder agent maakt gebruik van de SAP Cloud Connector en SAP Integration Suite, die al bekend zijn bij de meeste SAP-klanten. Dit vermindert de implementatietijden aanzienlijk, met name voor degenen die minder bekend zijn met Docker-, Kubernetes- en Linux-beheer. Door de SAP Cloud Connector te gebruiken, profiteert de oplossing van al bestaande instellingen en bestaande integratieprocessen. Dit betekent dat u netwerkuitdagingen niet opnieuw hoeft aan te pakken, omdat de mensen die uw SAP Cloud Connector uitvoeren al dit proces hebben doorlopen.

De oplossing zonder agent is compatibel met SAP S/4HANA Cloud, Private Edition RISE met SAP, SAP S/4HANA on-premises en ECC (SAP ERP Central Component), waardoor bestaande beveiligingsinhoud blijft functioneren, waaronder detecties, werkmappen en playbooks.

Belangrijk

De oplossing zonder agent van Microsoft Sentinel is in beperkte preview als een vooraf uitgebracht product, dat aanzienlijk kan worden gewijzigd voordat deze commercieel wordt uitgebracht. Microsoft geeft geen garanties, uitgedrukt of impliciet, met betrekking tot de informatie die hier wordt verstrekt. Toegang tot de oplossing zonder agent vereist ook registratie en is alleen beschikbaar voor goedgekeurde klanten en partners tijdens de preview-periode.

Zie voor meer informatie:

- Microsoft Sentinel voor SAP gaat zonder agent

- Registreren voor de beperkte preview

- Microsoft Sentinel-oplossing voor SAP-toepassingen: overzicht van implementatie

Microsoft Sentinel-werkmappen zijn nu beschikbaar om rechtstreeks in de Microsoft Defender-portal weer te geven

Microsoft Sentinel-werkmappen zijn nu beschikbaar voor weergave rechtstreeks in de Microsoft Defender-portal met het SecOps-platform (Unified Security Operations) van Microsoft. Wanneer u Nu in de Defender-portal Microsoft Sentinel > Threat Management> Workbooks selecteert, blijft u in de Defender-portal in plaats van een nieuw tabblad dat wordt geopend voor werkmappen in Azure Portal. Ga door met tabs alleen naar Azure Portal wanneer u uw werkmappen moet bewerken.

Microsoft Sentinel-werkmappen zijn gebaseerd op Azure Monitor-werkmappen en helpen u bij het visualiseren en bewaken van de gegevens die zijn opgenomen in Microsoft Sentinel. Werkmappen voegen tabellen en grafieken toe met analyses voor uw logboeken en query's aan de hulpprogramma's die al beschikbaar zijn.

Zie Uw gegevens visualiseren en bewaken met behulp van werkmappen in Microsoft Sentinel en Microsoft Sentinel verbinden met Microsoft Defender XDR voor meer informatie.

Geïntegreerde Microsoft Sentinel-oplossing voor Microsoft Business Apps

Microsoft Sentinel biedt nu een geïntegreerde oplossing voor Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement en Microsoft Dynamics 365 Finance and Operations. De oplossing bevat gegevensconnectors en beveiligingsinhoud voor alle platforms.

De bijgewerkte oplossing verwijdert de Dynamics 365 CE-apps en de Dynamics 365 Finance and Operations-oplossingen van de Microsoft Sentinel Content Hub. Bestaande klanten zien dat deze oplossingen worden hernoemd naar de oplossing Microsoft Business Applications .

De bijgewerkte oplossing verwijdert ook de Power Platform Inventory-gegevensconnector. Hoewel de Power Platform Inventory-gegevensconnector nog steeds wordt ondersteund in werkruimten waar deze al is geïmplementeerd, is deze niet beschikbaar voor nieuwe implementaties in andere werkruimten.

Zie voor meer informatie:

Wat is de Microsoft Sentinel-oplossing voor Microsoft Business Apps?

Microsoft Power Platform en Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Nieuwe documentatiebibliotheek voor het geïntegreerde beveiligingsbewerkingsplatform van Microsoft

Zoek gecentraliseerde documentatie over het geïntegreerde SecOps-platform van Microsoft in de Microsoft Defender-portal. Het geïntegreerde SecOps-platform van Microsoft combineert de volledige mogelijkheden van Microsoft Sentinel, Microsoft Defender XDR, Microsoft Security Exposure Management en generatieve AI in de Defender-portal. Meer informatie over de functies en functionaliteit die beschikbaar zijn met het geïntegreerde SecOps-platform van Microsoft en begin vervolgens met het plannen van uw implementatie.

Nieuwe S3-gegevensconnector voor WAF-logboeken van Amazon Web Services (preview)

Logboeken opnemen van de Web Application Firewall (WAF) van Amazon Web Services met de nieuwe S3-connector van Microsoft Sentinel. Deze connector beschikt voor de eerste keer over een snelle en eenvoudige geautomatiseerde installatie, en maakt gebruik van AWS CloudFormation-sjablonen voor het maken van resources. Verzend uw AWS WAF-logboeken naar een S3-bucket, waar onze gegevensconnector ze ophaalt en opneemt.

Zie Microsoft Sentinel verbinden met Amazon Web Services voor het opnemen van AWS WAF-logboeken voor meer informatie en installatie-instructies.

November 2024

Beschikbaarheid van Microsoft Sentinel in de Microsoft Defender-portal

We hebben eerder aangekondigd dat Microsoft Sentinel algemeen beschikbaar is binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal.

In preview is Microsoft Sentinel nu beschikbaar in de Defender-portal, zelfs zonder Microsoft Defender XDR of een Microsoft 365 E5-licentie. Zie voor meer informatie:

- Microsoft Sentinel in de Microsoft Defender-portal

- Microsoft Sentinel verbinden met de Microsoft Defender-portal

Oktober 2024

Updates voor de Microsoft Sentinel-oplossing voor Microsoft Power Platform

Vanaf 17 oktober 2024 worden auditlogboekgegevens voor Power Apps, Power Platform DLP en Power Platform-connectors doorgestuurd naar de PowerPlatformAdminActivity tabel in plaats van de PowerAppsActivitytabellen PowerPlatformDlpActivityPowerPlatformConnectorActivity .

Beveiligingsinhoud in de Microsoft Sentinel-oplossing voor Microsoft Power Platform wordt bijgewerkt met de nieuwe tabel en schema's voor Power Apps, Power Platform DLP en Power Platform-connectors. U wordt aangeraden de Power Platform-oplossing in uw werkruimte bij te werken naar de nieuwste versie en de bijgewerkte sjablonen voor analyseregels toe te passen om te profiteren van de wijzigingen. Zie Inhoud installeren of bijwerken voor meer informatie.

Klanten die afgeschafte gegevensconnectors gebruiken voor Power Apps, Power Platform DLP en Power Platform-connectors, kunnen deze connectors veilig loskoppelen en verwijderen uit hun Microsoft Sentinel-werkruimte. Alle gekoppelde gegevensstromen worden opgenomen met behulp van de Power Platform Admin Activity-connector.

Zie Berichtencentrum voor meer informatie.

September 2024

- Schematoewijzing toegevoegd aan de SIEM-migratie-ervaring

- Verrijkingswidgets van derden die in februari 2025 buiten gebruik worden gesteld

- Azure-reserveringen hebben nu vooraf aangeschafte abonnementen voor Microsoft Sentinel

- Import/export van automatiseringsregels nu algemeen beschikbaar (GA)

- Google Cloud Platform-gegevensconnectors zijn nu algemeen beschikbaar (GA)

- Microsoft Sentinel is nu algemeen beschikbaar (GA) in Azure Israel Central

Schematoewijzing toegevoegd aan de SIEM-migratie-ervaring

Sinds de SIEM-migratie-ervaring algemeen beschikbaar werd in mei 2024, zijn er stabiele verbeteringen aangebracht om uw beveiligingsbewaking vanuit Splunk te migreren. Met de volgende nieuwe functies kunnen klanten meer contextuele informatie geven over hun Splunk-omgeving en het gebruik van de Microsoft Sentinel SIEM-migratieomzettingsengine:

- Schematoewijzing

- Ondersteuning voor Splunk-macro's in vertaling

- Ondersteuning voor Splunk Lookups in vertaling

Zie de SIEM-migratie-ervaring voor meer informatie over deze updates.

Zie de volgende artikelen voor meer informatie over de SIEM-migratie:

Verrijkingswidgets van derden die in februari 2025 buiten gebruik worden gesteld

Met ingang van onmiddellijk kunt u de functie niet meer inschakelen om verrijkingswidgets te maken die gegevens ophalen uit externe gegevensbronnen van derden. Deze widgets worden weergegeven op microsoft Sentinel-entiteitspagina's en op andere locaties waar entiteitsgegevens worden weergegeven. Deze wijziging vindt plaats omdat u de Azure-sleutelkluis die is vereist voor toegang tot deze externe gegevensbronnen niet meer kunt maken.

Als u al verrijkingswidgets van derden gebruikt, dat wil zeggen, als deze sleutelkluis al bestaat, kunt u nog steeds widgets configureren en gebruiken die u niet eerder gebruikte, maar dit wordt niet aanbevolen.

Vanaf februari 2025 worden bestaande verrijkingswidgets die gegevens ophalen uit bronnen van derden, niet meer weergegeven, op entiteitspagina's of ergens anders.

Als uw organisatie verrijkingswidgets van derden gebruikt, raden we u aan deze vooraf uit te schakelen door de sleutelkluis te verwijderen die u voor dit doel hebt gemaakt vanuit de resourcegroep. De naam van de sleutelkluis begint met widgets.

Verrijkingswidgets op basis van externe gegevensbronnen worden niet beïnvloed door deze wijziging en blijven werken zoals voorheen. 'Externe gegevensbronnen' bevatten alle gegevens die al zijn opgenomen in Microsoft Sentinel uit externe bronnen, met andere woorden, alles in tabellen in uw Log Analytics-werkruimte en Microsoft Defender-bedreigingsinformatie.

Abonnementen vooraf aanschaffen nu beschikbaar voor Microsoft Sentinel

Abonnementen vóór aankoop zijn een type Azure-reservering. Wanneer u een abonnement vóór aankoop koopt, krijgt u doorvoereenheden (CA's) met kortingslagen voor een specifiek product. Microsoft Sentinel-doorvoereenheden (SKU's) zijn van toepassing op in aanmerking komende kosten in uw werkruimte. Wanneer u voorspelbare kosten hebt, bespaart u geld door het juiste vooraf gekochte abonnement te kiezen.

Zie Kosten optimaliseren met een vooraf aankoopplan voor meer informatie.

Import/export van automatiseringsregels nu algemeen beschikbaar (GA)

De mogelijkheid om automatiseringsregels te exporteren naar ARM-sjablonen (Azure Resource Manager) in JSON-indeling en om ze te importeren uit ARM-sjablonen, is nu algemeen beschikbaar na een korte preview-periode.

Meer informatie over het exporteren en importeren van automatiseringsregels.

Google Cloud Platform-gegevensconnectors zijn nu algemeen beschikbaar (GA)

De GCP-gegevensconnectors (Google Cloud Platform) van Microsoft Sentinel, op basis van ons Codeless Connector Platform (CCP) zijn nu algemeen beschikbaar. Met deze connectors kunt u logboeken opnemen uit uw GCP-omgeving met behulp van de GCP Pub/Sub-functie:

De connector google cloudplatform (GCP) pub/sub auditlogboeken verzamelt audittrails voor toegang tot GCP-resources. Analisten kunnen deze logboeken bewaken om toegangspogingen voor resources bij te houden en potentiële bedreigingen in de GCP-omgeving te detecteren.

De Google Cloud Platform (GCP) Security Command Center-connector verzamelt bevindingen van Google Security Command Center, een robuust platform voor beveiliging en risicobeheer voor Google Cloud. Analisten kunnen deze bevindingen bekijken om inzicht te krijgen in het beveiligingspostuur van de organisatie, waaronder assetinventaris en detectie, detectie van beveiligingsproblemen en bedreigingen, en risicobeperking en herstel.

Zie Logboekgegevens van Google Cloud Platform opnemen in Microsoft Sentinel voor meer informatie over deze connectors.

Microsoft Sentinel is nu algemeen beschikbaar (GA) in Azure Israel Central

Microsoft Sentinel is nu beschikbaar in de Azure-regio Israël - centraal , met dezelfde functieset als alle andere commerciële Azure-regio's.

Zie de functieondersteuning van Microsoft Sentinel voor commerciële Azure-clouds en geografische beschikbaarheid en gegevenslocatie in Microsoft Sentinel voor meer informatie.

Augustus 2024

- Buitengebruikstelling van Log Analytics-agent

- Automatiseringsregels exporteren en importeren (preview)

- Microsoft Sentinel-ondersteuning in Multitenant-beheer van Microsoft Defender (preview)

- Premium Microsoft Defender-bedreigingsinformatie-gegevensconnector (preview)

- Unified AMA-connectors voor syslog-opname

- Betere zichtbaarheid voor Windows-beveiligingsevenementen

- Nieuw bewaarplan voor hulplogboeken (preview)

- Samenvattingsregels maken voor grote gegevenssets (preview)

Buitengebruikstelling van Log Analytics-agent

Vanaf 31 augustus 2024 wordt de Log Analytics Agent (MMA/OMS) buiten gebruik gesteld.

Logboekverzameling van veel apparaten en apparaten wordt nu ondersteund door de Common Event Format (CEF) via AMA, Syslog via AMA of aangepaste logboeken via AMA-gegevensconnector in Microsoft Sentinel. Als u de Log Analytics-agent in uw Microsoft Sentinel-implementatie hebt gebruikt, raden we u aan om te migreren naar de Azure Monitor-agent (AMA).

Zie voor meer informatie:

- Uw Microsoft Sentinel-gegevensconnector zoeken

- Migreren naar Azure Monitor-agent vanuit Log Analytics-agent

- AMA-migratie voor Microsoft Sentinel

- Blogs:

Automatiseringsregels exporteren en importeren (preview)

Beheer uw Automatiseringsregels voor Microsoft Sentinel als code. U kunt nu uw automatiseringsregels exporteren naar ARM-sjabloonbestanden (Azure Resource Manager) en regels importeren uit deze bestanden, als onderdeel van uw programma om uw Microsoft Sentinel-implementaties als code te beheren en te beheren. Met de exportactie maakt u een JSON-bestand op de downloadlocatie van uw browser, die u vervolgens kunt hernoemen, verplaatsen en anderszins kunt verwerken zoals elk ander bestand.

Het geëxporteerde JSON-bestand is werkruimte-onafhankelijk, zodat het kan worden geïmporteerd in andere werkruimten en zelfs andere tenants. Als code kan het ook versiebeheerd, bijgewerkt en geïmplementeerd worden in een beheerd CI/CD-framework.

Het bestand bevat alle parameters die zijn gedefinieerd in de automatiseringsregel. Regels van elk triggertype kunnen worden geëxporteerd naar een JSON-bestand.

Meer informatie over het exporteren en importeren van automatiseringsregels.

Microsoft Sentinel-ondersteuning in Multitenant-beheer van Microsoft Defender (preview)

Als u Microsoft Sentinel hebt ge onboardd naar het platform voor geïntegreerde beveiligingsbewerkingen van Microsoft, zijn Microsoft Sentinel-gegevens nu beschikbaar met Defender XDR-gegevens in multitenantbeheer van Microsoft Defender. Er wordt momenteel slechts één Microsoft Sentinel-werkruimte per tenant ondersteund in het Geïntegreerde Beveiligingsbewerkingsplatform van Microsoft. Microsoft Defender multitenant-beheer toont dus SIEM-gegevens (Security Information and Event Management) uit één Microsoft Sentinel-werkruimte per tenant. Zie Microsoft Defender-beheer met meerdere tenants en Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Premium Microsoft Defender-bedreigingsinformatie-gegevensconnector (preview)

Uw Premium-licentie voor Microsoft Defender-bedreigingsinformatie (MDTI) ontgrendelt nu de mogelijkheid om alle Premium-indicatoren rechtstreeks in uw werkruimte op te nemen. De premium MDTI-gegevensconnector voegt meer toe aan uw opsporings- en onderzoeksmogelijkheden in Microsoft Sentinel.

Zie Bedreigingsinformatie begrijpen voor meer informatie.

Unified AMA-connectors voor syslog-opname

Met de aanstaande buitengebruikstelling van de Log Analytics-agent heeft Microsoft Sentinel de verzameling en opname van syslog-, CEF- en aangepaste logboekberichten samengevoegd in drie gegevensconnectors voor meerdere doeleinden op basis van de Azure Monitor-agent (AMA):

- Syslog via AMA voor elk apparaat waarvan de logboeken worden opgenomen in de Syslog-tabel in Log Analytics.

- Common Event Format (CEF) via AMA, voor elk apparaat waarvan de logboeken worden opgenomen in de CommonSecurityLog-tabel in Log Analytics.

- Nieuw! Aangepaste logboeken via AMA (preview), voor elk van 15 apparaattypen of een niet-vermeld apparaat, waarvan de logboeken worden opgenomen in aangepaste tabellen met namen die eindigen op _CL in Log Analytics.

Deze connectors vervangen bijna alle bestaande connectors voor afzonderlijke typen apparaten en apparaten die tot nu toe bestaan, die zijn gebaseerd op de verouderde Log Analytics-agent (ook wel bekend als MMA of OMS) of de huidige Azure Monitor-agent. De oplossingen die worden geleverd in de inhoudshub voor al deze apparaten en apparaten bevatten nu de drie connectors die geschikt zijn voor de oplossing.* De vervangen connectors worden nu gemarkeerd als 'Afgeschaft' in de galerie met gegevensconnectors.

De gegevensopnamegrafieken die eerder op de connectorpagina van elk apparaat zijn gevonden, zijn nu te vinden in apparaatspecifieke werkmappen die zijn verpakt met de oplossing van elk apparaat.

* Wanneer u de oplossing installeert voor een van deze toepassingen, apparaten of apparaten, om ervoor te zorgen dat de bijbehorende gegevensconnector is geïnstalleerd, moet u Installeren met afhankelijkheden op de oplossingspagina selecteren en vervolgens de gegevensconnector op de volgende pagina markeren.

Zie de volgende artikelen voor de bijgewerkte procedures voor het installeren van deze oplossingen:

- CEF via AMA-gegevensconnector - Specifiek apparaat of apparaat configureren voor gegevensopname van Microsoft Sentinel

- Syslog via AMA-gegevensconnector - Specifiek apparaat of apparaat configureren voor gegevensopname van Microsoft Sentinel

- Aangepaste logboeken via AMA-gegevensconnector - Gegevensopname configureren naar Microsoft Sentinel vanuit specifieke toepassingen

Betere zichtbaarheid voor Windows-beveiligingsevenementen

We hebben het schema van de SecurityEvent-tabel uitgebreid die als host fungeert voor Windows-beveiliging gebeurtenissen en nieuwe kolommen hebben toegevoegd om compatibiliteit met de Azure Monitor-agent (AMA) voor Windows (versie 1.28.2) te garanderen. Deze verbeteringen zijn ontworpen om de zichtbaarheid en transparantie van verzamelde Windows-gebeurtenissen te vergroten. Als u geen gegevens in deze velden wilt ontvangen, kunt u een opnametijdtransformatie (bijvoorbeeld project-afwezig) toepassen om ze te verwijderen.

Nieuw bewaarplan voor hulplogboeken (preview)

Met het nieuwe retentieplan voor hulplogboeken voor Log Analytics-tabellen kunt u grote hoeveelheden logboeken met grote volumes opnemen met aanvullende waarde voor beveiliging tegen een veel lagere kosten. Hulplogboeken zijn 30 dagen beschikbaar met interactieve retentie, waarin u eenvoudige query's met één tabel kunt uitvoeren, zoals het samenvatten en aggregeren van de gegevens. Na die periode van 30 dagen worden aanvullende logboekgegevens op de lange termijn bewaard, die u kunt definiëren voor maximaal 12 jaar, tegen zeer lage kosten. Met dit plan kunt u ook zoektaken uitvoeren op de gegevens in langetermijnretentie, waarbij alleen de records worden geëxtraheerd die u naar een nieuwe tabel wilt extraheren die u kunt behandelen als een gewone Log Analytics-tabel, met volledige querymogelijkheden.

Zie Logboekretentieplannen in Microsoft Sentinel voor meer informatie over hulplogboeken en vergelijken met analytics-logboeken.

Zie tabelplannen in het overzichtsartikel over Azure Monitor-logboeken in de Documentatie van Azure Monitor voor meer gedetailleerde informatie over de verschillende logboekbeheerplannen.

Samenvattingsregels maken in Microsoft Sentinel voor grote gegevenssets (preview)

Microsoft Sentinel biedt nu de mogelijkheid om dynamische samenvattingen te maken met behulp van Overzichtsregels van Azure Monitor, waarmee grote sets gegevens op de achtergrond worden samengevoegd voor een soepelere beveiligingsbewerking in alle logboeklagen.

- Resultaten van toegangsoverzichtsregels via Kusto-querytaal (KQL) voor detectie-, onderzoek-, opsporings- en rapportageactiviteiten.

- Voer KQL-query's (High Performance Kusto-querytaal) uit op samengevatte gegevens.

- Gebruik samenvattingsregelresultaten voor langere perioden in onderzoeken, opsporing en nalevingsactiviteiten.

Zie Microsoft Sentinel-gegevens aggregeren met samenvattingsregels voor meer informatie.