De Microsoft Defender-bedreigingsinformatie-gegevensconnector inschakelen

Breng openbare, opensource- en hoogwaardige indicatoren van inbreuk (IOC's) die door Microsoft Defender-bedreigingsinformatie zijn gegenereerd in uw Microsoft Sentinel-werkruimte met de Defender Threat Intelligence-gegevensconnectors. Gebruik met een eenvoudige configuratie met één klik de bedreigingsinformatie van de standaard- en premium Defender Threat Intelligence-gegevensconnectors om te bewaken, waarschuwen en jagen.

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Zie Inzicht in bedreigingsinformatie voor meer informatie over de voordelen van de standard- en premium Defender Threat Intelligence-gegevensconnectors.

Vereisten

- Als u zelfstandige inhoud of oplossingen in de Inhoudshub wilt installeren, bijwerken en verwijderen, hebt u de rol Microsoft Sentinel-inzender nodig op het niveau van de resourcegroep.

- Als u deze gegevensconnectors wilt configureren, moet u lees- en schrijfmachtigingen hebben voor de Microsoft Sentinel-werkruimte.

- Neem contact op met de verkoopafdeling om toegang te krijgen tot bedreigingsinformatie vanuit de Premium-versie van de Defender Threat Intelligence-gegevensconnector om de MDTI API Access-SKU aan te schaffen.

Zie Defender Threat Intelligence-licenties verkennen voor meer informatie over het verkrijgen van een Premium-licentie en het verkennen van alle verschillen tussen de standard- en Premium-versies.

De oplossing voor bedreigingsinformatie installeren in Microsoft Sentinel

Als u bedreigingsinformatie wilt importeren in Microsoft Sentinel vanuit Standard en Premium Defender Threat Intelligence, voert u de volgende stappen uit:

Voor Microsoft Sentinel in Azure Portal selecteert u onder Inhoudsbeheer de optie Inhoudshub.

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Content Management>Content Hub.

Zoek en selecteer de oplossing Bedreigingsinformatie .

Selecteer de

knop Installeren/bijwerken .

knop Installeren/bijwerken .

Zie Out-of-The-Box-inhoud ontdekken en implementeren voor meer informatie over het beheren van de oplossingsonderdelen.

De Defender Threat Intelligence-gegevensconnector inschakelen

Voor Microsoft Sentinel in Azure Portal selecteert u gegevensconnectors onder Configuratie.

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Configuration>Data-connectors.

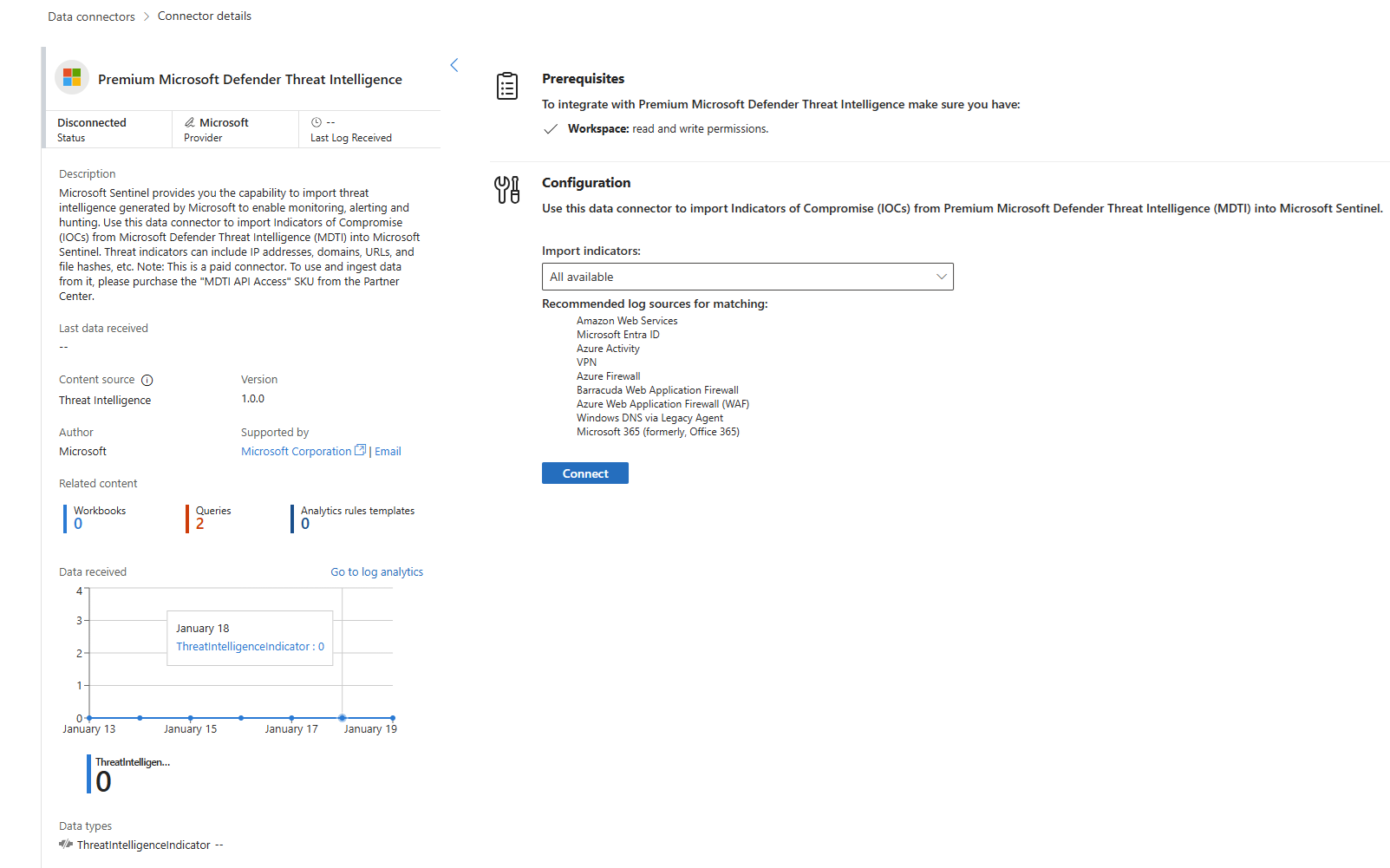

Zoek en selecteer de standaard- of premium Defender Threat Intelligence-gegevensconnector. Selecteer de knop Connectorpagina openen .

Schakel de feed in door Verbinding maken te selecteren.

Wanneer Defender Threat Intelligence de Microsoft Sentinel-werkruimte begint te vullen, wordt de connectorstatus Verbonden weergegeven.

Op dit moment is de opgenomen intelligentie nu beschikbaar voor gebruik in de TI map... analyseregels. Zie Bedreigingsindicatoren gebruiken in analyseregels voor meer informatie.

Zoek de nieuwe intelligentie in de beheerinterface of rechtstreeks in Logboeken door een query uit te voeren op de ThreatIntelligenceIndicator tabel. Zie Werken met bedreigingsinformatie voor meer informatie.

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u Microsoft Sentinel verbindt met de Microsoft Threat Intelligence-feed met de Defender Threat Intelligence-gegevensconnector. Zie de volgende artikelen voor meer informatie over Defender Threat Intelligence:

- Meer informatie over Wat is Defender Threat Intelligence?

- Aan de slag met de Defender Threat Intelligence-portal.

- Gebruik Defender Threat Intelligence in analyses met behulp van overeenkomende analyses om bedreigingen te detecteren.