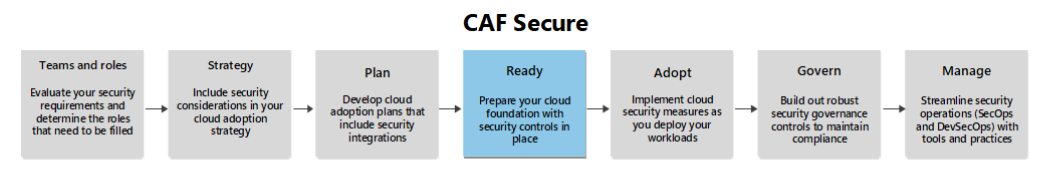

Uw beveiligde cloudomgeving voorbereiden

Tijdens de fase Gereed van een overstap naar de cloud richt u zich op het maken van de basis van het landgoed. De benadering van de Microsoft Azure-landingszone biedt ondernemingen en grote organisaties een veiliger, schaalbaar, modulair ontwerppatroon dat moet worden gevolgd wanneer ze hun activa implementeren. Kleinere organisaties en start-ups hebben mogelijk niet het organisatieniveau nodig dat de landingszonebenadering biedt, maar een begrip van de filosofie van de landingszone kan elke organisatie helpen om een fundamenteel ontwerp te strategiseren en een hoge mate van beveiliging en schaalbaarheid te verkrijgen.

Nadat u uw strategie en plan voor cloudimplementatie hebt gedefinieerd, kunt u de implementatiefase starten door de basis te ontwerpen. Gebruik de aanbevelingen in deze handleiding om ervoor te zorgen dat uw basisontwerp en -implementatie prioriteit geven aan beveiliging.

Dit artikel is een ondersteunende handleiding voor de Ready-methodologie . Hierin worden gebieden van beveiligingsoptimalisatie beschreven die u moet overwegen tijdens het doorlopen van die fase in uw traject.

Modernisering van beveiligingspostuur

De eerste implementatiestappen bij het moderniseren van uw beveiligingspostuur zijn het bouwen van uw landingszone of cloudbasis en het maken of moderniseren van uw identiteit, autorisatie en toegangsplatform.

De benadering van de landingszone aannemen: Door de landingszonebenadering te gebruiken of de ontwerpprincipes van de landingszonebenadering op te nemen in de mate die praktisch is voor uw gebruiksscenario, kunt u uw implementatie op een geoptimaliseerde manier starten. Naarmate uw cloudomgeving zich ontwikkelt, helpt het scheiden van verschillende domeinen van uw activa ervoor te zorgen dat de hele omgeving beter beveiligd en beheersbaar blijft.

- Als u niet van plan bent om een volledige landingszone voor ondernemingen te gebruiken, moet u nog steeds de ontwerpgebieden begrijpen en richtlijnen toepassen die relevant zijn voor uw cloudomgeving. U moet nadenken over al deze ontwerpgebieden en besturingselementen implementeren die specifiek zijn voor elk gebied, ongeacht hoe uw basis wordt ontworpen. Als u bijvoorbeeld beheergroepen gebruikt, kunt u uw cloudomgeving beheren, zelfs als deze slechts uit een paar abonnementen bestaat.

Ontwikkel veilige, schaalbare landingszones die beheerde omgevingen bieden voor het implementeren van cloudresources. Deze zones helpen u ervoor te zorgen dat beveiligingsbeleid consistent wordt toegepast en dat resources worden gescheiden volgens hun beveiligingsvereisten. Zie het ontwerpgebied voor beveiliging voor gedetailleerde richtlijnen over dit onderwerp.

- Moderne identiteit, autorisatie en toegang: Op basis van de principes van Zero Trust wordt de moderne benadering van identiteit, autorisatie en toegang van vertrouwensrelatie standaard naar vertrouwensrelatie-by-uitzondering verplaatst. Het volgt uit deze principes dat gebruikers, apparaten, systemen en apps alleen toegang moeten hebben tot resources die ze nodig hebben, en alleen zolang ze nodig zijn om aan hun behoeften te voldoen. Dezelfde richtlijnen zijn van toepassing op de basiselementen van uw activa: nauw beheer van machtigingen voor abonnementen, netwerkresources, governanceoplossingen, het IAM-platform (Identity and Access Management) en tenants door dezelfde aanbevelingen te volgen die u volgt voor de workloads die u uitvoert. Zie het ontwerpgebied voor identiteits- en toegangsbeheer voor gedetailleerde richtlijnen over dit onderwerp.

Azure-facilitering

Azure-landingszoneversnellers: Microsoft onderhoudt verschillende landingszoneversnellers. Dit zijn vooraf verpakte implementaties van een bepaald workloadtype die eenvoudig kunnen worden geïmplementeerd in een landingszone om snel aan de slag te gaan. Ze omvatten accelerators voor Azure Integration Services, Azure Kubernetes Service (AKS), Azure API Management en andere. Zie de sectie Modern application platform van het Cloud Adoption Framework voor Azure-documentatie voor een volledige lijst met accelerators en andere onderwerpen met betrekking tot overwegingen voor moderne toepassingen.

Terraform-module voor Azure-landingszones: u kunt uw implementaties van landingszones optimaliseren met automatisering met behulp van de Terraform-module van Azure-landingszones. Door uw CI/CD-pijplijn (continue integratie en continue implementatie) te gebruiken om landingszones te implementeren, kunt u ervoor zorgen dat al uw landingszones identiek worden geïmplementeerd, met alle beveiligingsmechanismen.

Microsoft Entra: Microsoft Entra is een familie van identiteits- en netwerktoegangsproducten. Hiermee kunnen organisaties een Zero Trust-beveiligingsstrategie implementeren en een vertrouwensinfrastructuur maken die identiteiten verifieert, toegangsvoorwaarden valideert, machtigingen controleert, verbindingskanalen versleutelt en bewaakt op inbreuk.

Voorbereiden op voorbereiding en reactie op incidenten

Nadat u uw strategie hebt gedefinieerd en uw plan voor de voorbereiding en reactie op incidenten hebt ontwikkeld, kunt u beginnen met uw implementatie. Of u nu een volledig enterprise landingszone-ontwerp of een kleiner basisontwerp gebruikt, netwerkscheiding is essentieel voor het handhaven van een hoge mate van beveiliging.

Netwerksegmentatie: ontwerp een netwerkarchitectuur met de juiste segmentatie en isolatie om kwetsbaarheid voor aanvallen te minimaliseren en potentiële schendingen te bevatten. Gebruik technieken zoals VPN's (virtuele privéclouds), subnetten en beveiligingsgroepen om verkeer te beheren en te beheren. Zie het artikel Plan voor netwerksegmentatie voor gedetailleerde richtlijnen over dit onderwerp. Zorg ervoor dat u de rest van de netwerkbeveiligingshandleidingen voor de Azure-landingszone bekijkt. De richtlijnen omvatten aanbevelingen voor binnenkomende en uitgaande connectiviteit, netwerkversleuteling en verkeersinspectie.

Azure-facilitering

- Azure Virtual WAN: Azure Virtual WAN is een netwerkservice die veel netwerk-, beveiligings- en routeringsfuncties consolideert om één operationele interface te bieden. Het ontwerp is een hub-and-spoke-architectuur met ingebouwde schaal en prestaties voor vertakkingen (VPN-/SD-WAN-apparaten), gebruikers (Azure VPN/OpenVPN/IKEv2-clients), Azure ExpressRoute-circuits en virtuele netwerken. Wanneer u uw landingszones implementeert, kan Azure Virtual WAN u helpen uw netwerk te optimaliseren via segmentatie- en beveiligingsmechanismen.

Voorbereiden op vertrouwelijkheid

Tijdens de fase Gereed is het voorbereiden van uw workloads vanuit het oogpunt van vertrouwelijkheid een proces om ervoor te zorgen dat uw IAM-beleid en -standaarden worden geïmplementeerd en afgedwongen. Deze voorbereiding zorgt ervoor dat, wanneer u workloads implementeert, uw gegevens standaard worden beveiligd. Zorg ervoor dat u goed beheerde beleidsregels en standaarden hebt voor:

Het principe van minimale bevoegdheden. Gebruikers de minimale toegang verlenen die nodig is om hun taken uit te voeren.

RBAC (op rollen gebaseerd toegangsbeheer). Rollen en machtigingen toewijzen op basis van taakverantwoordelijkheden. Hierdoor kunt u de toegang efficiënt beheren en het risico op onbevoegde toegang verminderen.

Meervoudige verificatie (MFA). Implementeer MFA om een extra beveiligingslaag toe te voegen.

Besturingselementen voor voorwaardelijke toegang. Besturingselementen voor voorwaardelijke toegang bieden extra beveiliging door beleid af te dwingen op basis van specifieke voorwaarden. Beleidsregels kunnen bestaan uit het afdwingen van MFA, het blokkeren van toegang op basis van geografie en vele andere scenario's. Wanneer u een IAM-platform kiest, moet u ervoor zorgen dat voorwaardelijke toegang wordt ondersteund en dat de implementatie voldoet aan uw vereisten.

Azure-facilitering

- Voorwaardelijke toegang van Microsoft Entra is de Microsoft Zero Trust-beleidsengine. Bij het afdwingen van beleidsbeslissingen worden signalen van verschillende bronnen in aanmerking genomen.

Voorbereiden op integriteit

Net als bij uw vertrouwelijkheidsvoorbereidingen moet u ervoor zorgen dat u goed beheerde beleidsregels en standaarden voor gegevens- en systeemintegriteit hebt, zodat u workloads met verbeterde beveiliging standaard implementeert. Definieer beleidsregels en standaarden voor de volgende gebieden.

Procedures voor gegevensbeheer

Gegevensclassificatie: Maak een gegevensclassificatieframework en taxonomie van vertrouwelijkheidslabels die categorieën van gegevensbeveiligingsrisico's op hoog niveau definiëren. U gebruikt die taxonomie om alles te vereenvoudigen, van inzichten in gegevensinventaris of activiteit tot beleidsbeheer, tot prioriteitsbepaling van onderzoek. Zie Een goed ontworpen framework voor gegevensclassificatie maken voor gedetailleerde richtlijnen over dit onderwerp.

Gegevensverificatie en validatie: investeer in hulpprogramma's waarmee gegevensverificatie en validatie worden geautomatiseerd om de belasting van uw data engineers en beheerders te verminderen en het risico op menselijke fouten te verminderen.

Back-upbeleid: Codify-back-upbeleid om ervoor te zorgen dat er regelmatig een back-up van alle gegevens wordt gemaakt. Test back-ups en herstel regelmatig om ervoor te zorgen dat back-ups slagen en dat de gegevens juist en consistent zijn. Stem deze beleidsregels af op de RTO-doelen (Recovery Time Objective) van uw organisatie en de RPO-doelen (Recovery Point Objective).

Sterke versleuteling: zorg ervoor dat uw cloudprovider uw data-at-rest en in transit standaard versleutelt. In Azure worden uw gegevens end-to-end versleuteld. Zie het Vertrouwenscentrum van Microsoft voor meer informatie. Voor de services die u in uw workloads gebruikt, moet u ervoor zorgen dat sterke versleuteling wordt ondersteund en op de juiste wijze is geconfigureerd om te voldoen aan uw bedrijfsvereisten.

Ontwerppatronen voor systeemintegriteit

Beveiligingsbewaking: als u niet-geautoriseerde wijzigingen in uw cloudsystemen wilt detecteren, ontwerpt u een robuust beveiligingsbewakingsplatform als onderdeel van uw algehele bewakings- en waarneembaarheidsstrategie. Zie de sectie Bewaking van methodologie beheren voor gedetailleerde algemene richtlijnen. Zie de handleiding voor zichtbaarheid, automatisering en indeling van Zero Trust voor aanbevelingen voor beveiligingsbewaking.

- SIEM en detectie van bedreigingen: gebruik hulpprogramma's voor beveiligingsgegevens en gebeurtenisbeheer (SIEM) en hulpprogramma's voor beveiliging, automatisering en respons (SOAR) om verdachte activiteiten en mogelijke bedreigingen voor uw infrastructuur te detecteren.

Geautomatiseerd configuratiebeheer: Codify het gebruik van hulpprogramma's voor het automatiseren van configuratiebeheer. Automatisering helpt u ervoor te zorgen dat alle systeemconfiguraties consistent zijn, vrij zijn van menselijke fouten en automatisch worden afgedwongen.

Geautomatiseerd patchbeheer: Codify het gebruik van hulpprogramma's voor het beheren en beheren van updates voor virtuele machines. Geautomatiseerde patches zorgen ervoor dat alle systemen regelmatig worden gepatcht en dat systeemversies consistent zijn.

Geautomatiseerde infrastructuurimplementaties: Codify het gebruik van infrastructuur als code (IaC) voor alle implementaties. Implementeer IaC als onderdeel van uw CI/CD-pijplijnen. Pas dezelfde veilige implementatieprocedures toe voor IaC-implementaties als voor software-implementaties.

Azure-facilitering

Azure Policy en Microsoft Defender voor Cloud samenwerken om u te helpen bij het definiëren en afdwingen van beveiligingsbeleid in uw cloudomgeving. Beide oplossingen ondersteunen het beheer van uw basiselementen en uw workloadresources.

Azure Update Manager is de systeemeigen Oplossing voor update- en patchbeheer van Azure. U kunt deze uitbreiden naar on-premises systemen en systemen met Arc.

Microsoft Sentinel is de Microsoft SIEM- en SOAR-oplossing. Het biedt detectie, onderzoek en reactie van cyberdreigingen, proactieve opsporing en een uitgebreid overzicht van uw onderneming.

Voorbereiden op beschikbaarheid

Het ontwerpen van uw workloads voor tolerantie helpt ervoor te zorgen dat uw bedrijf bestand is tegen storingen en beveiligingsincidenten en dat bewerkingen kunnen worden voortgezet terwijl problemen met getroffen systemen worden aangepakt. De volgende aanbevelingen, die zijn afgestemd op de principes van Cloud Adoption Framework, kunnen u helpen bij het ontwerpen van tolerante workloads:

Flexibel toepassingsontwerp implementeren. Gebruik ontwerppatronen voor toepassingen die de tolerantie verbeteren ten opzichte van zowel infrastructuur- als niet-infrastructuurincidenten, in overeenstemming met de bredere principes van het Cloud Adoption Framework. Standaardiseren op ontwerpen die zelfherstel- en zelfbehoudmechanismen bevatten om continue werking en snel herstel te garanderen. Zie de betrouwbaarheidspijler van het Well-Architected Framework voor gedetailleerde richtlijnen over flexibele ontwerppatronen.

Gebruik serverloze architectuur. Gebruik serverloze technologieën, waaronder PaaS (Platform as a Service), Software as a Service (SaaS) en function as a Service (FaaS), om de overhead van serverbeheer te verminderen, automatisch te schalen met de vraag en de beschikbaarheid te verbeteren. Deze aanpak ondersteunt de nadruk van het Cloud Adoption Framework op het moderniseren van workloads en het optimaliseren van de operationele efficiëntie.

Gebruik microservices en containerisatie. Implementeer microservices en containerisatie om monolithische toepassingen te voorkomen door ze op te delen in kleinere, onafhankelijke services die u onafhankelijk kunt implementeren en schalen. Deze benadering is afgestemd op de principes van Cloud Adoption Framework van flexibiliteit en schaalbaarheid in cloudomgevingen.

Loskoppelen van services. Strategisch isoleren van services van elkaar om de straalstraal van incidenten te verminderen. Deze strategie helpt ervoor te zorgen dat fouten in één onderdeel niet van invloed zijn op het hele systeem. Het ondersteunt het governancemodel van het Cloud Adoption Framework door robuuste servicegrenzen en operationele tolerantie te bevorderen.

Schakel automatisch schalen in. Zorg ervoor dat uw toepassingsarchitectuur ondersteuning biedt voor automatisch schalen om verschillende belastingen af te handelen, zodat deze de beschikbaarheid tijdens pieken in het verkeer kan behouden. Deze procedure is afgestemd op de richtlijnen van Het Cloud Adoption Framework voor het maken van schaalbare en responsieve cloudomgevingen en kan u helpen kosten beheersbaar en voorspelbaar te houden.

Foutisolatie implementeren. Ontwerp uw toepassing om fouten in afzonderlijke taken of functies te isoleren. Dit kan helpen bij het voorkomen van wijdverspreide storingen en het verbeteren van de tolerantie. Deze aanpak ondersteunt het Cloud Adoption Framework, gericht op het maken van betrouwbare en fouttolerante systemen.

Hoge beschikbaarheid garanderen. Ingebouwde redundantie- en noodherstelmechanismen opnemen om continue werking te behouden. Deze aanpak ondersteunt best practices voor Cloud Adoption Framework voor hoge beschikbaarheid en planning van bedrijfscontinuïteit.

Plan automatische failover. Implementeer toepassingen in meerdere regio's ter ondersteuning van naadloze failover en ononderbroken service. Deze benadering is afgestemd op de strategie van het Cloud Adoption Framework voor geografische redundantie en herstel na noodgevallen.

Voorbereiden op beveiligingsondersteuning

Tijdens de fase Gereed moet u zich voorbereiden op langetermijnbeveiligingssteun om ervoor te zorgen dat de basiselementen van uw activa voldoen aan de aanbevolen beveiligingsprocedures voor de eerste workloads, maar ook schaalbaar zijn. Dit helpt u ervoor te zorgen dat, naarmate uw landgoed groeit en zich ontwikkelt, uw beveiliging niet wordt aangetast en het beheer van uw beveiliging niet te complex en lastig wordt. Dit helpt u op zijn beurt schaduw-IT-gedrag te voorkomen. Denk daarom tijdens de fase Gereed na over de wijze waarop uw bedrijfsdoelen voor de langere termijn kunnen worden bereikt zonder dat grote architectuurontwerpen of grote revisies van operationele procedures mogelijk zijn. Zelfs als u ervoor kiest om een veel eenvoudigere basis te creëren dan een landingszoneontwerp, moet u ervoor zorgen dat u uw basisontwerp kunt overstappen op een bedrijfsarchitectuur zonder dat u belangrijke elementen van uw activa opnieuw hoeft te implementeren, zoals netwerken en kritieke workloads. Het maken van een ontwerp dat kan groeien naarmate uw bedrijf groeit, maar nog steeds veilig blijft, is van groot belang voor het succes van uw cloudtraject.

Zie Een bestaande Azure-omgeving overstappen op de conceptuele architectuur van de Azure-landingszone voor aanbevelingen voor het verplaatsen van een bestaande Azure-footprint naar een architectuur voor een landingszone.