Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In deze sectie worden belangrijke aanbevelingen besproken voor het bereiken van netwerkversleuteling tussen on-premises en Azure, evenals tussen Azure-regio's.

Ontwerpoverwegingen

Kosten en beschikbare bandbreedte zijn omgekeerd evenredig met de lengte van de versleutelingstunnel tussen eindpunten.

Azure Virtual Network encryptie verbetert de bestaande encryptie tijdens overdracht in Azure en maakt naadloze encryptie en de-encryptie van netwerkverkeer mogelijk tussen virtuele machines (VM's) en virtuele machine-schaalsets.

Wanneer u een VPN gebruikt om verbinding te maken met Azure, wordt verkeer via internet versleuteld via IPsec-tunnels.

Wanneer u Azure ExpressRoute gebruikt met persoonlijke peering, wordt verkeer momenteel niet versleuteld.

Het is mogelijk om een site-naar-site VPN-verbinding te configureren over privépeering van ExpressRoute.

U kunt media access control security (MACsec)-versleuteling toepassen op ExpressRoute Direct om netwerkversleuteling te bereiken.

Wanneer Azure-verkeer tussen datacenters wordt verplaatst (buiten fysieke grenzen die niet worden beheerd door Microsoft of namens Microsoft), wordt MACsec-gegevenskoppelingslaagversleuteling gebruikt op de onderliggende netwerkhardware. Dit is van toepassing op peeringverkeer van virtuele netwerken.

Ontwerpaanaanvelingen

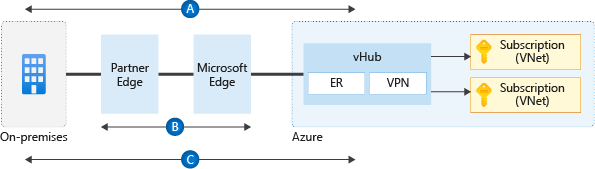

Diagram met versleutelingsstromen.

Diagram met versleutelingsstromen.

Afbeelding 1: Versleutelingsprocessen.

Wanneer u VPN-verbindingen maakt van on-premises naar Azure met behulp van VPN-gateways, wordt verkeer versleuteld op protocolniveau via IPsec-tunnels. In het voorgaande diagram ziet u deze versleuteling in flow

A.Als u VM-naar-VM-verkeer in hetzelfde virtuele netwerk of in regionale of globale gekoppelde virtuele netwerken wilt versleutelen, gebruikt u Virtual Network-versleuteling.

Wanneer u ExpressRoute Direct gebruikt, configureer MACsec om verkeer te versleutelen op Laag 2 tussen de routers van uw organisatie en MSEE. Het diagram toont deze versleuteling in een stroomschema

B.Voor Virtual WAN-scenario's waarbij MACsec geen optie is (bijvoorbeeld niet met ExpressRoute Direct), gebruikt u een Virtual WAN VPN-gateway om IPsec-tunnels tot stand te brengen via persoonlijke ExpressRoute-peering. Het diagram toont deze versleuteling in stroom

B.Voor niet-Virtual WAN-scenario's en waarbij MACsec geen optie is (bijvoorbeeld niet met ExpressRoute Direct), zijn de enige opties:

- Gebruik partner-NVA's om IPsec-tunnels tot stand te brengen via persoonlijke ExpressRoute-peering.

- Maak een VPN-tunnel via ExpressRoute met Microsoft-peering.

- Evalueer de mogelijkheid om een site-naar-site-VPN-verbinding te configureren via private ExpressRoute-peering.

Als native Azure-oplossingen (zoals weergegeven in stromen

BenCin het diagram) niet voldoen aan uw vereisten, gebruikt u partner-NVA's in Azure om verkeer via ExpressRoute private peering te versleutelen.