Beveiliging integreren in uw strategie voor cloudimplementatie

Door uw organisatie naar de cloud te verplaatsen, wordt de beveiliging aanzienlijk complexer. Om succesvol te zijn in de cloud, moet uw beveiligingsstrategie voldoen aan moderne uitdagingen die inherent zijn aan cloud-computing. Bij de acceptatie en werking van een cloudomgeving wordt beveiliging een noodzakelijke overweging in alle facetten van de organisatie. Het is geen afzonderlijke functie die op bepaalde facetten wordt toegepast, zoals gebruikelijk is voor organisaties die on-premises technologieplatforms uitvoeren. Wanneer u uw strategie voor cloudimplementatie definieert, moet u rekening houden met de aanbevelingen in dit artikel om ervoor te zorgen dat beveiliging een integraal onderdeel van de strategie is en wordt ingebouwd in uw cloudimplementatieplan wanneer u verdergaat.

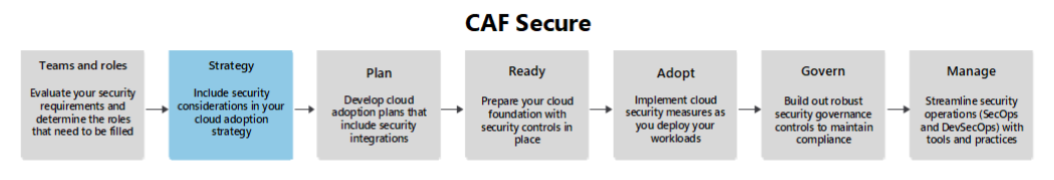

Dit artikel is een ondersteunende handleiding voor de strategiemethodologie . Hierin worden gebieden van beveiligingsoptimalisatie beschreven die u moet overwegen tijdens het doorlopen van die fase in uw traject.

Modernisering van beveiligingspostuur

De strategie van modernisering van de beveiligingspostuur omvat niet alleen de acceptatie van nieuwe technologieën en nieuwe operationele procedures. Het omvat doorgaans ook een mindset-verschuiving in de hele organisatie. Nieuwe teams en rollen moeten mogelijk worden ingevuld en bestaande teams en rollen moeten mogelijk worden betrokken bij de beveiliging op manieren waarop ze niet worden gebruikt. Deze veranderingen, die soms monumentaal kunnen zijn voor organisaties, kunnen de bron zijn van stress en interne conflicten, dus het is belangrijk om gezonde, eerlijke en schuldvrije communicatie in de hele organisatie tijdens het acceptatieproces te bevorderen.

Zie de handleiding Een beveiligingsstrategie definiëren voor een uitgebreid overzicht van deze overwegingen.

Zero Trust als strategie aannemen

Door Zero Trust als strategie te gebruiken, kunt u uw cloudtraject starten met een moderne benadering van beveiliging. De Zero Trust-benadering is gebaseerd op drie principes:

Controleer dit expliciet. Altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten.

Gebruik minimale bevoegdheden. Beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico gebaseerd adaptief beleid en gegevensbeveiliging.

Stel dat er sprake is van een schending. Minimaliseer de straalstraal en segmenttoegang. Controleer end-to-end-versleuteling en gebruik analyses om inzicht te krijgen in activiteiten met betrekking tot uw systemen, detectie van bedreigingen te stimuleren en verdediging te verbeteren.

Als u deze principes toepast in het cloudimplementatieproces, kan de transformatie naar moderne beveiliging een soepelere ervaring zijn voor de hele organisatie.

Microsoft biedt een op Zero Trust gebaseerde blauwdruk voor het moderniseren van beveiliging die organisaties als richtlijn kunnen gebruiken. Raadpleeg de fase Strategie definiëren voor aanbevelingen voor strategie.

Een strategie definiëren voor de voorbereiding en reactie van incidenten

Stel een duidelijke visie en goed gedefinieerde, specifieke doelstellingen vast voor de gereedheid van cloudbeveiliging. Richt u op het creëren van beveiligingscapaciteit en het ontwikkelen van beveiligingsvaardigheden. Stem de voorbereidheid en reactiestrategie van uw incident af op de algehele bedrijfsstrategie om ervoor te zorgen dat de bedrijfsstrategie niet wordt belemmerd door beveiliging. Inzicht in bedrijfsvereisten voor betrouwbaarheid en prestaties om ervoor te zorgen dat uw strategie aan deze vereisten kan voldoen terwijl u de benodigde technologiebasis maakt om zich voor te bereiden op incidenten en erop te reageren.

Een strategie voor vertrouwelijkheid definiëren

Wanneer u een strategie definieert voor het aannemen van vertrouwelijkheid in een bedrijfscloudomgeving, moet u rekening houden met verschillende belangrijke punten:

Prioriteit geven aan gegevensprivacy en -beveiliging. Duidelijke zakelijke doelstellingen vaststellen die het belang van privacy en bescherming van gegevens benadrukken. Deze doelstellingen omvatten naleving van relevante regelgeving, zoals AVG, HIPAA en industriestandaarden.

Plan een strategie voor risicobeheer. Identificeer en beoordeel potentiële risico's voor vertrouwelijkheid van gegevens en ontwikkel strategieën om deze risico's te beperken.

Een DLP-strategie (Data Loss Protection) ontwikkelen. DLP is een set hulpprogramma's en processen die ervoor zorgen dat gevoelige gegevens niet verloren gaan, misbruikt of worden geopend door onbevoegde gebruikers. In termen van het vertrouwelijkheidsbeginsel moeten duidelijke doelstellingen voor gegevensbescherming worden gedefinieerd en een kader worden vastgesteld voor het implementeren van robuuste versleutelings- en toegangsbeheer. Tijdens de strategiefase wordt DLP geïntegreerd in de algemene beveiligingsvisie om ervoor te zorgen dat gevoelige gegevens worden beschermd tegen onbevoegde toegang.

Een strategie voor integriteit definiëren

Voor het onderhouden van gegevens- en systeemintegriteit zijn veel van dezelfde strategieën vereist als voor vertrouwelijkheid, zoals goed ontworpen besturingselementen voor gegevensbescherming en risicobeheer. Deze strategieën moeten worden uitgebreid met aanvullende overwegingen voor gegevens- en systeemintegriteit:

Prioriteit geven aan gegevens en systeemintegriteit. Het onderhouden van gegevens en systeemintegriteit moet een belangrijk tenet zijn in bedrijfsvereisten en -doelstellingen. Daartoe moet u prioriteit geven aan beveiligingscontroles en operationele procedures die een hoog integriteitsniveau ondersteunen. Gebruik automatisering met name door middel van hulpprogramma's voor zo veel van uw gegevens- en systeemintegriteitsbeheer als praktisch. Automatisering kan worden gebruikt voor veel functies die betrekking hebben op integriteit, zoals:

Beleidsbeheer.

Gegevensclassificatie en -beheer.

Infrastructuurimplementaties en updatebeheer.

Een strategie voor beschikbaarheid definiëren

Door overwegingen voor beschikbaarheid in uw strategie voor cloudimplementatie op te nemen, kunt u ervoor zorgen dat u voorbereid bent op het implementeren van een betrouwbare en tolerante cloudomgeving en dat u er zeker van kunt zijn dat u zeker weet dat u aan uw zakelijke vereisten voldoet wanneer deze betrekking hebben op beschikbaarheid.

Beschikbaarheidsvereisten en -doelstellingen omvatten de hele cloudomgeving, inclusief alle bedrijfsfuncties en workloads en het onderliggende cloudplatform. Zorg ervoor dat u bij het ontwikkelen van uw strategie voor cloudimplementatie begint met doelstellingen op hoog niveau voor het bepalen van de ernst van verschillende aspecten van uw cloudomgeving en begint u met discussies tussen belanghebbenden over wat het juiste beschikbaarheidsniveau moet zijn, terwijl u nog steeds rekening houdt met de kosten- en prestatievereisten en -doelstellingen. Deze aanpak helpt bij het structureren van uw plannen voor cloudimplementatie, zodat u kunt werken aan meer gedefinieerde doelen wanneer u verder gaat met de volgende fasen in uw cloudacceptatietraject, waarbij u de basis legt voor op de juiste wijze ontworpen ontwerpen en standaarden.

Een strategie definiëren voor het ondersteunen van de beveiligingspostuur

Het traject naar een moderne, robuuste beveiligingspostuur eindigt niet met de eerste implementatie. Als u nieuwe bedreigingen wilt bijhouden, moet u uw beveiligingsprocedures continu controleren en verfijnen terwijl u strikte naleving van standaarden behoudt. Het onderhouden van beveiliging is een doorlopende inspanning om dagelijkse bewerkingen uit te voeren die voldoen aan de verwachtingen die uw organisatie voor zichzelf heeft ingesteld tijdens het voorbereiden van opkomende bedreigingen en technologische veranderingen. De acceptatie van dit principe codificeert uw aanpak voor continue verbetering. Het biedt beveiligingsteams richtlijnen voor het onderhouden van vigilante beveiligingsprocedures en geeft belanghebbenden het vertrouwen dat beveiliging een hoeksteen blijft van het cloudacceptatietraject.

Wanneer u een ondersteuningsstrategie ontwikkelt, richt u zich op het leren hoe uw algehele beveiligingsstrategie presteert in de echte wereld en hoe u lessen toepast om deze continu te ontwikkelen. Een ondersteuningsstrategie moet bedrijfsdoelstellingen voor de lange termijn bevatten om ervoor te zorgen dat beveiligingsdoelen op de lange termijn worden afgestemd. Wanneer rekening wordt gehouden met deze doelstellingen, bepaalt de strategie voor ondersteuning hoe het beveiligingspostuur moet evolueren om in overeenstemming te blijven.

Voorbeeldstrategie

Uw organisatie moet uw strategie voor cloudimplementatie ontwikkelen op de manier die het beste werkt voor de organisatie. In het volgende voorbeeld ziet u hoe u de richtlijnen in dit artikel kunt opnemen in een verhaalartefact, zoals een Word-document.

Redenen

De motivatie voor het overstappen naar de cloud is om onze LOB-workload (Line-Of-Business) te moderniseren en te profiteren van de wereldwijde Microsoft-cloudinfrastructuur om efficiënt uit te schalen naarmate onze klanten groeien.

Zakelijke overwegingen:

- Raad van bestuur en senior leiderschap buy-in. We moeten een executive samenvatting presenteren van ons plan voor cloudacceptatie, met financiële projecties, aan de raad van bestuur voor goedkeuring. Het managementoverzicht moet mede worden ontwikkeld door senior leidinggevenden om ervoor te zorgen dat het leiderschapsteam in overeenstemming is met het plan op hoog niveau.

Beveiligingsoverwegingen:

- Technische gereedheid. Onze IT- en beveiligingsteams hebben upskilling nodig om ons migratieplan te kunnen definiëren. We moeten mogelijk nieuwe teams en rollen toevoegen wanneer we ons voorbereiden op de overstap naar de cloud.

Bedrijfsresultaat: Globaal bereik

Momenteel werken we alleen in Noord-Amerika. Ons vijfjarige plan is om uit te breiden naar Europa en Azië. Door gebruik te maken van de wereldwijde Microsoft Azure-cloud, kunnen we de benodigde infrastructuur ontwikkelen om onze LOB-toepassing efficiënt te leveren in Europa en Azië.

Bedrijfseigenaar: COO

Technische eigenaar: CTO

Beveiligingseigenaar: CISO

Zakelijke overwegingen:

- Budgetprognoses. Als onderdeel van het ontwikkelen van ons cloudmigratieplan moeten IT, Beveiliging en Verkoop modellen voor budgetprognoses samen ontwikkelen met de afdeling Financiën om ervoor te zorgen dat belanghebbenden inzicht krijgen in de potentiële kosten van uitbreiding in Europa en Azië.

Beveiligingsoverwegingen:

Verhoogde kwetsbaarheid voor aanvallen. Het uitbreiden over de hele wereld zal onze kwetsbaarheid voor aanvallen aanzienlijk verhogen door openbaar blootgestelde systemen in meerdere regio's te plaatsen. We moeten onze beveiligingspostuur snel moderniseren. We volgen de Zero Trust-richtlijnen om ervoor te zorgen dat we de aanbevolen procedures volgen.

Cloudgerichte bedreigingen. Onze overstap naar de cloud brengt nieuwe bedreigingen met zich mee waarvoor we nog niet zijn blootgesteld. Deze bedreigingen zijn niet beperkt tot schadelijke aanvallen op onze systemen. De cloudprovider is ook een belangrijk doel voor bedreigingen en incidenten die van invloed zijn op de provider, kunnen downstream-effecten hebben op onze systemen of bedrijven. We moeten onze processen voor de voorbereiding en reactie van incidenten controleren en de benodigde verbeteringen opnemen als onderdeel van ons plan.

Bedrijfsresultaat: Gegevensinnovatie

Naarmate onze wereldwijde uitbreiding vordert, zal ons gegevensdomein exponentieel groeien. Het verwerken van die gegevens is onhoudbaar, tenzij we cloudgebaseerde gegevens- en analysetechnologieën gebruiken.

Bedrijfseigenaar: CEO

Technische eigenaar: CTO

Beveiligingseigenaar: CISO

Zakelijke overwegingen:

- Lokale nalevingsvereisten. We moeten samenwerken met experts op het gebied van lokale nalevingsregels om ervoor te zorgen dat het bedrijf klaar is om de technische teams te ondersteunen met het onderhouden van naleving. Dit kan betekenen dat bedrijfsentiteiten in bepaalde geografische gebieden worden ingesteld of dat soevereine clouds worden gebruikt in landen zoals Duitsland en China.

Beveiligingsoverwegingen:

Vertrouwelijkheid en integriteit van gegevens op schaal. We moeten onze vertrouwelijkheids- en integriteitsstrategieën en -mechanismen herzien en verbeteren om ervoor te zorgen dat, wanneer we nieuwe technologieën aannemen en naar nieuwe geografische gebieden gaan, we onze gegevens of de gegevens van onze klanten niet standaard in gevaar brengen voor beschadiging, schending of verlies, en dat we standaard voldoen aan regelgevingskaders.

Zero Trust-toegang en autorisatiestrategie. We moeten de Zero Trust-benadering aannemen om ervoor te zorgen dat onze toegangs- en autorisatiestrategie voldoet aan moderne best practices en beheerbaar is naarmate we wereldwijd uitbreiden.

Bedrijfsresultaten: prestaties en betrouwbaarheid

Naarmate we over de hele wereld uitbreiden, moet onze LOB-workload de hoge prestaties en beschikbaarheid zonder downtime behouden waar onze klanten op vertrouwen.

Bedrijfseigenaar: COO

Technische eigenaar: CTO

Beveiligingseigenaar: CISO

Zakelijke overwegingen:

- De prestaties en betrouwbaarheid tijdens de migratie behouden. Onze klanten hebben hoge verwachtingen voor onze LOB-toepassing. We kunnen het ons niet veroorloven om reputatie- en financiële schade te lijden als de toepassing uitvaltijd of langdurige gedegradeerde service ondervindt tijdens de migratie naar de cloud. Door ons Microsoft-ondersteuningsteam in te schakelen om het migratieplan te ontwerpen en betrokken te zijn bij de migratie, worden de risico's van downtime of verminderde service geminimaliseerd.

Beveiligingsoverwegingen:

We moeten veilige ontwerppatronen ontwikkelen om ervoor te zorgen dat we in elke nieuwe regio op efficiënte en veilige wijze identieke infrastructuurpakketten kunnen implementeren. Onze beschikbaarheidsstrategie moet rekening houden met compromissen die we moeten doen om ervoor te zorgen dat de beveiliging niet wordt aangetast door onze prestatieontwerpen en dat onze prestatiedoelen niet worden beïnvloed door onze beveiligingsmaatregelen.