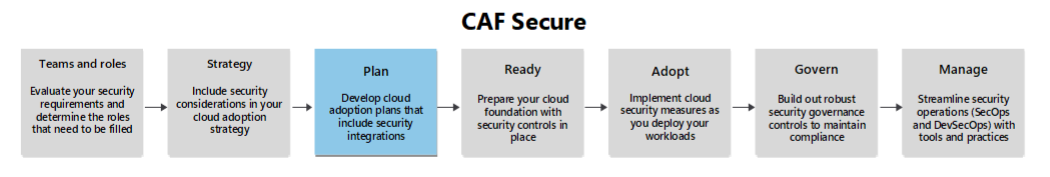

Een veilige cloudimplementatie plannen

Het ontwikkelen van een plan voor cloudimplementatie kan lastig zijn en vaak veel technische uitdagingen hebben. U moet elke stap van uw cloudimplementatieproces zorgvuldig plannen, met name wanneer u verouderde workloads voor cloudinfrastructuur bijwerkt. Als u vanaf de basis een beveiligde cloudomgeving wilt bouwen, moet u beveiligingsoverwegingen integreren in elke fase van uw overstapplan. Deze aanpak zorgt ervoor dat uw nieuwe cloudomgeving vanaf het begin veilig is.

Wanneer u beslissingen neemt over uw migratie of implementatie, ontwerpt u voor de hoogste beveiligingsstrategie die haalbaar is voor uw bedrijf. Prioriteit geven aan beveiliging ten opzichte van prestaties en kostenefficiëntie wanneer u uw ontwerpen start. Deze aanpak zorgt ervoor dat u geen risico's introduceert waarvoor u later workloads opnieuw moet ontwerpen. De richtlijnen in dit artikel kunnen u helpen bij het ontwikkelen van een plan voor cloudimplementatie met beveiliging als een fundamenteel principe.

Dit artikel is een ondersteunende handleiding voor de planmethodologie . Het biedt gebieden van beveiligingsoptimalisatie die u kunt overwegen tijdens het doorlopen van die fase in uw traject.

Plan voor de ingebruikname van landingszones

Gebruik de benadering van de landingszone om uw basiselementen voor cloudomgevingen uit te bouwen. Deze aanbeveling is specifiek van toepassing op ondernemingen en grote organisaties. Kleinere organisaties en start-ups profiteren mogelijk niet van deze aanpak aan het begin van hun cloudtraject. Het is echter belangrijk om inzicht te hebben in de ontwerpgebieden , omdat u deze gebieden in uw cloudacceptatieplan moet opnemen, zelfs als u geen volledige landingszone maakt.

U kunt de benadering van de Azure-landingszone gebruiken om een solide basis voor uw cloudomgeving te creëren. Deze basis zorgt voor een beheerbare omgeving die u efficiënter kunt beveiligen volgens best practices.

Landingszones: een landingszone is een vooraf geconfigureerde, verbeterde beveiliging, schaalbare omgeving in de cloud die fungeert als basis voor uw workloads. Het omvat netwerktopologie, identiteitsbeheer, beveiliging en governance-onderdelen.

Voordelen: Landingszones kunnen u helpen bij het standaardiseren van cloudomgevingen. Deze aanpak zorgt voor consistentie en naleving van beveiligingsbeleid. Daarnaast maken ze eenvoudiger beheer en schaalbaarheid mogelijk.

Modernisering van beveiligingspostuur

Wanneer u een plan voor beveiliging moderniseren ontwikkelt, is het essentieel dat u zich richt op de overstap naar nieuwe technologieën en operationele procedures. Het is even belangrijk dat u deze beveiligingsmaatregelen uitlijnt met uw bedrijfsdoelstellingen.

Plan voor Zero Trust-acceptatie

Wanneer u uw overstapplan ontwikkelt, moet u de principes van Zero Trust in uw plan opnemen om de fasen en stappen te structuren waarvoor teams in de hele organisatie verantwoordelijk zijn en hoe ze hun activiteiten kunnen uitvoeren.

De Benadering van Microsoft Zero Trust biedt richtlijnen voor zeven technologiepijlers, waaronder aanbevelingen voor implementatie en configuratie. Wanneer u uw plan bouwt, verkent u elke pijler om een uitgebreide dekking van deze gebieden te garanderen.

Zero Trust-technologiepijlers

Identiteit: Richtlijnen voor het verifiëren van identiteiten met sterke verificatie en het beheren van de toegang onder het principe van minimale bevoegdheden.

Eindpunten: richtlijnen voor het beveiligen van alle eindpunten, inclusief apparaten en apps, die met uw gegevens communiceren. Deze richtlijnen zijn van toepassing, ongeacht waar de eindpunten verbinding maken en hoe ze verbinding maken.

Gegevens: Richtlijnen voor het beveiligen van alle gegevens met behulp van een diepgaande verdedigingsbenadering.

Apps: Richtlijnen voor het beveiligen van de cloud-apps en -services die u gebruikt.

Infrastructuur: Richtlijnen voor het beveiligen van cloudinfrastructuur via strikt beleid en afdwingingsstrategieën.

Netwerk: Richtlijnen voor het beveiligen van uw cloudnetwerk via segmentatie, verkeersinspectie en end-to-end-versleuteling.

Zichtbaarheid, automatisering en indeling: richtlijnen voor operationeel beleid en procedures die helpen bij het afdwingen van Zero Trust-principes.

Bedrijfsafstemming

Afstemming tussen technologie en zakelijke belanghebbenden is essentieel voor het succes van uw beveiligingsmodernisatieplan. U moet plannen ontwikkelen als een samenwerkingsproces en onderhandelen met belanghebbenden om de beste manier te vinden om processen en beleid aan te passen. Zakelijke belanghebbenden moeten begrijpen hoe het moderniseringsplan van invloed is op bedrijfsfuncties. Technologie-belanghebbenden moeten weten waar ze concessies moeten doen om kritieke bedrijfsfuncties veilig en intact te houden.

Voorbereidheid en reactie op incidenten

Plan voor voorbereiding: plan voor het voorbereiden van incidenten door oplossingen voor beveiligingsbeheer, detectiesystemen voor bedreigingen en incidenten te evalueren, en robuuste infrastructuurbewakingsoplossingen. Plan infrastructuurbeveiliging om kwetsbaarheid voor aanvallen te verminderen.

Plan voor reactie op incidenten: bouw een robuust plan voor het reageren op incidenten om de cloudbeveiliging te waarborgen. Begin in de planfase met het opstellen van uw plan voor incidentrespons door de rollen en belangrijke fasen te identificeren, zoals onderzoek, risicobeperking en communicatie. U voegt details over deze rollen en fasen toe tijdens het maken van uw cloudomgeving.

Vertrouwelijkheid plannen

Bescherming tegen gegevensverlies: om de vertrouwelijkheid van organisatiegegevens in de hele onderneming vast te stellen, plant u zorgvuldig specifieke beleidsregels en procedures voor preventie van gegevensverlies. Dit proces omvat het identificeren van gevoelige gegevens, het bepalen hoe de gegevens moeten worden beveiligd, en het plannen van de implementatie van versleutelingstechnologieën en beveiligde toegangsbeheer.

Neem vereisten voor gegevensbeveiliging op in uw cloudmigratie- of ontwikkelingsplannen:

Gegevensclassificatie: gegevens identificeren en classificeren op basis van gevoeligheids- en regelgevingsvereisten. Dit proces helpt u bij het toepassen van de juiste beveiligingsmaatregelen.

Versleuteling: zorg ervoor dat gegevens in rust en onderweg zijn versleuteld. Gebruik sterke versleutelingsstandaarden om gevoelige informatie te beschermen.

Besturingselementen voor toegang: implementeer strikte toegangsbeheer om ervoor te zorgen dat alleen geautoriseerde gebruikers toegang hebben tot gevoelige gegevens. Gebruik meervoudige verificatie en op rollen gebaseerd toegangsbeheer. Volg het principe van Zero Trust en controleer expliciet, altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten. Deze gegevenspunten omvatten gebruikersidentiteit, locatie, apparaatstatus, service of workload, gegevensclassificatie en afwijkingen.

Integriteit plannen

Naast de maatregelen die worden aanbevolen voor vertrouwelijkheid, kunt u overwegen om specifieke maatregelen voor gegevens- en systeemintegriteit te implementeren.

Plan voor waarneembaarheid en governance van gegevens en systeemintegriteit: neem in uw cloudacceptatie- of ontwikkelingsplannen plannen op om gegevens en systemen te controleren op niet-geautoriseerde wijzigingen en beleidsregels voor gegevenscontroles.

Plan voor integriteitsincidenten: neem in uw plan voor incidentrespons overwegingen op voor integriteit. Deze overwegingen moeten betrekking hebben op niet-geautoriseerde wijzigingen in gegevens of systemen en hoe u ongeldige of beschadigde gegevens herstelt die zijn gedetecteerd via uw bewakings- en gegevenscontroles.

Beschikbaarheid plannen

Uw plan voor cloudimplementatie moet betrekking hebben op de beschikbaarheid door standaarden te gebruiken voor architectuurontwerp en -bewerkingen. Deze standaarden begeleiden de implementatie- en toekomstige fasen en bieden een blauwdruk voor hoe u beschikbaarheidsvereisten kunt bereiken. Houd rekening met de volgende aanbevelingen bij het ontwikkelen van uw plan voor cloudimplementatie:

Infrastructuur- en toepassingsontwerppatronen standaardiseren: infrastructuur- en toepassingsontwerppatronen standaardiseren om ervoor te zorgen dat uw workloads betrouwbaar zijn. Vermijd onnodige complexiteit om ontwerpen herhaalbaar te maken en schaduw-IT-gedrag te ontmoedigen. Volg de aanbevolen procedures voor maximaal beschikbare infrastructuur en flexibele toepassingen tijdens het definiëren van uw ontwerpstandaarden.

Ontwikkelhulpprogramma's en -procedures standaardiseren: ontwikkel goed gedefinieerde en afdwingbare standaarden voor uw ontwikkelhulpprogramma's en -procedures. Deze aanpak helpt ervoor te zorgen dat uw implementaties voldoen aan de principes van de CIA Triad en aanbevolen procedures voor veilige implementaties bevat.

Operationele hulpprogramma's en procedures standaardiseren: afhankelijk van goed gedefinieerde en strikt afgedwongen standaarden die operators moeten volgen om vertrouwelijkheid, integriteit en beschikbaarheid te behouden. Volg standaarden consistent en train ze regelmatig, zodat uw systemen bestand zijn tegen aanvallen en efficiënt kunnen reageren op incidenten.

Plannen voor beveiligingsonderhoud

Voor de langdurige ondersteuning van uw beveiligingspostuur stelt u zich in voor continue verbetering in de hele organisatie. Deze aanpak omvat niet alleen naleving van operationele normen in dagelijkse praktijken, maar ook actief op zoek naar mogelijkheden voor verbetering. Controleer regelmatig uw standaarden en beleid en implementeer een trainingsprogramma dat een continue verbeteringsmentaliteit bevordert.

Als u uw beveiligingsbasislijn wilt plannen, moet u eerst uw huidige beveiligingspostuur begrijpen om uw basislijn vast te stellen. Gebruik een geautomatiseerd hulpprogramma zoals Microsoft Secure Score om uw basislijn snel tot stand te brengen en inzicht te krijgen in gebieden voor verbetering.