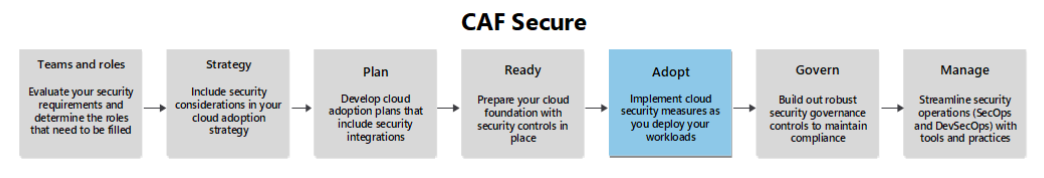

Uw cloudimplementatie veilig uitvoeren

Wanneer u uw cloudomgeving implementeert en workloads migreert, is het essentieel om robuuste beveiligingsmechanismen en -procedures tot stand te brengen. Deze aanpak zorgt ervoor dat uw workloads vanaf het begin veilig zijn en voorkomt dat er beveiligingsproblemen moeten worden aangepakt nadat de workloads in productie zijn. Prioriter de beveiliging tijdens de fase Adopt om ervoor te zorgen dat workloads consistent en volgens best practices worden gebouwd. Tot stand gebrachte beveiligingsprocedures bereiden IT-teams ook voor op cloudbewerkingen via goed ontworpen beleid en procedures.

Of u nu workloads naar de cloud migreert of een volledig nieuwe cloudomgeving bouwt, u kunt de richtlijnen in dit artikel toepassen. De cloud adoption framework adopt-methodologie omvat de scenario's Migreren, Moderniseren, Innoveren en Verplaatsen . Ongeacht het pad dat u tijdens de overstapfase van uw cloudtraject neemt, is het belangrijk om rekening te houden met de aanbevelingen in dit artikel wanneer u de basiselementen van uw cloudomgeving tot stand brengt en workloads bouwt of migreert.

Dit artikel is een ondersteunende handleiding voor de Adopt-methodologie . Het biedt gebieden van beveiligingsoptimalisatie die u moet overwegen tijdens het doorlopen van die fase in uw traject.

Modernisering van beveiligingspostuur

Bekijk de volgende aanbevelingen wanneer u werkt aan het moderniseren van uw beveiligingspostuur als onderdeel van de fase Adopt:

Beveiligingsbasislijnen: Definieer beveiligingsbasislijnen die beschikbaarheidsvereisten bevatten om een duidelijke en robuuste basis voor ontwikkeling tot stand te brengen. Als u tijd wilt besparen en het risico op menselijke fouten bij het analyseren van uw omgevingen wilt verminderen, gebruikt u een niet-plank-analysehulpprogramma voor beveiligingsbasislijnen.

Automatisering omarmen: gebruik automatiseringshulpprogramma's om routinetaken te beheren om het risico op menselijke fouten te verminderen en consistentie te verbeteren. Profiteer van cloudservices die failover- en herstelprocedures kunnen automatiseren. Taken die u kunt overwegen om te automatiseren, zijn onder andere:

- Infrastructuurimplementaties en -beheer

- Levenscyclusactiviteiten voor softwareontwikkeling

- Testen

- Bewaking en waarschuwingen

- Schalen

Zero Trust-toegangs- en autorisatiecontroles: Implementeer sterke toegangsbeheer- en identiteitsbeheersystemen om ervoor te zorgen dat alleen geautoriseerd personeel toegang heeft tot kritieke systemen en gegevens. Deze aanpak vermindert het risico op schadelijke activiteiten die services kunnen verstoren. Standaardiseer strikt afgedwongen op rollen gebaseerd toegangsbeheer (RBAC's) en vereist meervoudige verificatie om onbevoegde toegang te voorkomen die de beschikbaarheid van de service kan verstoren. Zie Identiteit beveiligen met Zero Trust voor meer informatie.

Instelling van wijzigingsbeheer

Effectieve methoden voor acceptatie en wijzigingsbeheer (ACM) zijn van cruciaal belang voor een succesvolle implementatie en institutionalisering van toegangsbeheer. Enkele van de best practices en methodologieën zijn:

Prosci ADKAR-model: dit model is gericht op vijf belangrijke bouwstenen voor een succesvolle wijziging. Deze onderdelen zijn bewustzijn, verlangen, kennis, vermogen en versterking. Door elk element aan te pakken, kunnen organisaties ervoor zorgen dat werknemers de behoefte aan toegangsbeheer begrijpen, gemotiveerd zijn om de wijziging te ondersteunen, de benodigde kennis en vaardigheden hebben en doorlopende versterking krijgen om de verandering te handhaven.

Kotter's 8-staps wijzigingsmodel: dit model bevat acht stappen voor voorloopwijziging. Deze stappen omvatten het creëren van een gevoel van urgentie, het vormen van een krachtige coalitie, het ontwikkelen van een visie en strategie, het communiceren van de visie, het stimuleren van werknemers voor brede actie, het genereren van kortetermijnwinsten, het consolideren van winsten en het verankeren van nieuwe benaderingen in de cultuur. Door deze stappen te volgen, kunnen organisaties de acceptatie van toegangsbeheer effectief beheren.

Het wijzigingsbeheermodel van Lewin: dit model heeft drie fasen: Blokkering opheffen, wijzigen en opnieuw blokkering. In de fase Blokkering opheffen bereiden organisaties zich voor op verandering door de noodzaak van toegangsbeheer te identificeren en een gevoel van urgentie te creëren. In de wijzigingsfase worden nieuwe processen en procedures geïmplementeerd. In de fase Refreeze worden de nieuwe werkwijzen versterkt en geïntegreerd in de organisatiecultuur.

Microsoft Adoption and Change Management Framework: Dit framework biedt een gestructureerde benadering voor het stimuleren van acceptatie en verandering door succescriteria te definiëren, belanghebbenden te betrekken en de organisatie voor te bereiden. Dit kader meet ook het succes om de doeltreffendheid van de tenuitvoerlegging te waarborgen. Het benadrukt het belang van communicatie, opleiding en ondersteuning om ervoor te zorgen dat toegangsbeheer effectief wordt aangenomen en geïnitialiseerd.

Organisaties kunnen ervoor zorgen dat toegangsbeheer wordt geïmplementeerd en omarmd door werknemers door deze ACM-methodologieën en best practices op te nemen. Deze aanpak resulteert in een veiligere en compatibele bedrijfsomgeving.

Azure-facilitering

Een beveiligingsbasislijn instellen: Microsoft Secure Score kan u helpen basislijnen vast te stellen met tastbare aanbevelingen voor verbeteringen. Het wordt geleverd als onderdeel van de Microsoft Defender XDR-suite en kan de beveiliging van veel Microsoft- en niet-Microsoft-producten analyseren.

Automatisering van infrastructuurimplementatie: Arm-sjablonen (Azure Resource Manager) en Bicep zijn systeemeigen Azure-hulpprogramma's voor het implementeren van infrastructuur als code (IaC) met behulp van declaratieve syntaxis. ARM-sjablonen worden geschreven in JSON, terwijl Bicep een domeinspecifieke taal is. U kunt zowel eenvoudig integreren in Azure Pipelines - als GitHub Actions-pijplijnen voor continue integratie en continue levering (CI/CD).

Terraform is een ander declaratief IaC-hulpprogramma dat volledig wordt ondersteund in Azure. U kunt Terraform gebruiken om infrastructuur te implementeren en beheren en u kunt deze integreren in uw CI/CD-pijplijn.

U kunt Microsoft Defender voor Cloud gebruiken om onjuiste configuraties in IaC te detecteren.

Azure Deployment Environments: Met implementatieomgevingen kunnen ontwikkelteams snel consistente app-infrastructuur maken met behulp van projectsjablonen. Deze sjablonen minimaliseren de installatietijd en maximaliseren de beveiliging, naleving en kostenefficiëntie. Een implementatieomgeving is een verzameling Azure-resources die zijn geïmplementeerd in vooraf gedefinieerde abonnementen. Beheerders van ontwikkelingsinfrastructuur kunnen beveiligingsbeleid voor ondernemingen afdwingen en een gecureerde set vooraf gedefinieerde IaC-sjablonen bieden.

Beheerders van ontwikkelingsinfrastructuur definiëren implementatieomgevingen als catalogusitems. Catalogusitems worden gehost in een GitHub- of Azure DevOps-opslagplaats, een catalogus genoemd. Een catalogusitem bestaat uit een IaC-sjabloon en een manifest.yml-bestand.

U kunt het maken van implementatieomgevingen uitvoeren en de omgevingen programmatisch beheren. Zie de IaC-benadering van Azure Well-Architected Framework voor gedetailleerde, workloadgerichte richtlijnen.

Automatisering van routinetaken:

Azure Functions: Azure Functions is een serverloos hulpprogramma dat u kunt gebruiken om taken te automatiseren met behulp van uw favoriete ontwikkeltaal. Functions biedt een uitgebreide set gebeurtenisgestuurde triggers en bindingen die uw functies verbinden met andere services. U hoeft geen extra code te schrijven.

Azure Automation: PowerShell en Python zijn populaire programmeertalen voor het automatiseren van operationele taken. Gebruik deze talen om bewerkingen uit te voeren, zoals het opnieuw opstarten van services, het overdragen van logboeken tussen gegevensarchieven en het schalen van infrastructuur om te voldoen aan de vraag. U kunt deze bewerkingen in code uitdrukken en op aanvraag uitvoeren. Deze talen hebben afzonderlijk geen platform voor gecentraliseerd beheer, versiebeheer of het bijhouden van uitvoeringsgeschiedenis. De talen hebben ook geen systeemeigen mechanisme voor het reageren op gebeurtenissen zoals bewakingsgestuurde waarschuwingen. Als u deze mogelijkheden wilt bieden, hebt u een automatiseringsplatform nodig. Automation biedt een door Azure gehost platform voor het hosten en uitvoeren van PowerShell- en Python-code in cloud- en on-premises omgevingen, waaronder Azure- en niet-Azure-systemen. PowerShell- en Python-code wordt opgeslagen in een Automation-runbook. Gebruik Automation voor het volgende:

Runbooks op aanvraag activeren, volgens een planning of via een webhook.

Uitvoeringsgeschiedenis en logboekregistratie.

Integreer een geheimenarchief.

Broncodebeheer integreren.

Azure Update Manager: Update Manager is een geïntegreerde service die u kunt gebruiken om updates voor virtuele machines te beheren en te beheren. U kunt de naleving van Windows- en Linux-updates bewaken in uw workload. U kunt Update Manager ook gebruiken om realtime updates uit te voeren of om ze in te plannen binnen een gedefinieerd onderhoudsvenster. Updatebeheer gebruiken om het volgende te doen:

Toezicht houden op naleving van uw hele vloot machines.

Terugkerende updates plannen.

Essentiële updates implementeren.

Azure Logic Apps en Microsoft Power Automate: wanneer u aangepaste digitale procesautomatisering (DPA) bouwt voor het afhandelen van workloadtaken zoals goedkeuringsstromen of het bouwen van ChatOps-integraties, kunt u overwegen Logic Apps of Power Automate te gebruiken. U kunt werkstromen maken op basis van ingebouwde connectors en sjablonen. Logic Apps en Power Automate zijn gebaseerd op dezelfde onderliggende technologie en zijn geschikt voor taken op basis van triggers of tijd.

Automatisch schalen: veel Azure-technologieën hebben ingebouwde mogelijkheden voor automatisch schalen. U kunt ook andere services programmeren om automatisch te schalen met behulp van API's. Zie Automatisch schalen voor meer informatie.

Azure Monitor-actiegroepen: Als u automatisch zelfherstelbewerkingen wilt uitvoeren wanneer een waarschuwing wordt geactiveerd, gebruikt u Azure Monitor-actiegroepen. U kunt deze bewerkingen definiëren met behulp van een runbook, een Azure-functie of een webhook.

Voorbereidheid van incidenten en acceptatie van reacties

Nadat u uw landingszone of ander platformontwerp hebt vastgesteld met beveiligde netwerksegmentatie en goed ontworpen abonnement en resourceorganisatie, kunt u beginnen met de implementatie met een focus op de voorbereiding en reactie op incidenten. Tijdens deze fase zorgt het ontwikkelen van uw voorbereidings- en reactiemechanismen, inclusief uw plan voor incidentrespons, ervoor dat uw cloudomgeving en operationele procedures overeenkomen met de bedrijfsdoelen. Deze afstemming is van cruciaal belang voor het handhaven van efficiëntie en het bereiken van strategische doelstellingen. De acceptatiefase moet de voorbereiding en reactie van incidenten benaderen vanuit twee perspectieven. Deze perspectieven zijn bedreigingsgereedheid en risicobeperking en infrastructuur- en toepassingsbeveiliging.

Gereedheid en beperking van bedreigingen

Detectie van bedreigingen: implementeer geavanceerde bewakingshulpprogramma's en -procedures om bedreigingen in realtime te detecteren. Deze implementatie omvat het instellen van waarschuwingssystemen voor ongebruikelijke activiteiten en het integreren van XDR-oplossingen (Extended Detection and Response) en SIEM-oplossingen (Security Information and Event Management). Zie Zero Trust Threat Protection en XDR voor meer informatie.

Beveiligingsproblemen beheren: identificeer en beperk beveiligingsproblemen regelmatig via patchbeheer en beveiligingsupdates om ervoor te zorgen dat systemen en toepassingen worden beschermd tegen bekende bedreigingen.

Reactie op incidenten: ontwikkel en onderhoud een plan voor incidentrespons dat detectie-, analyse- en herstelstappen omvat om snel beveiligingsincidenten op te lossen en te herstellen. Zie Aanbevelingen voor reactie op beveiligingsincidenten voor meer informatie over werkbelastingsgerichte richtlijnen. Automatiseer risicobeperkingsactiviteiten zoveel mogelijk om deze activiteiten efficiënter en minder gevoelig te maken voor menselijke fouten. Als u bijvoorbeeld een SQL-injectie detecteert, kunt u een runbook of werkstroom hebben waarmee automatisch alle verbindingen met SQL worden vergrendeld om het incident op te slaan.

Infrastructuur- en toepassingsbeveiliging

Beveiligde implementatiepijplijnen: BOUW CI/CD-pijplijnen met geïntegreerde beveiligingscontroles om ervoor te zorgen dat toepassingen veilig zijn ontwikkeld, getest en geïmplementeerd. Deze oplossing omvat analyse van statische code, scannen van beveiligingsproblemen en nalevingscontroles. Zie de richtlijnen voor zero Trust-ontwikkelaars voor meer informatie.

IaC-implementaties: alle infrastructuur implementeren via code, zonder uitzondering. Verminder het risico op onjuist geconfigureerde infrastructuur en niet-geautoriseerde implementaties door deze standaard te verplichten. Plaats alle IaC-assets met toepassingscodeassets en pas dezelfde veilige implementatieprocedures toe als software-implementaties.

Azure-facilitering

Automatisering van bedreigingsdetectie en -respons: Automatiseer detectie en reactie van bedreigingen met de geautomatiseerde onderzoeks- en antwoordfunctionaliteit in Microsoft Defender XDR.

IaC-implementatiebeveiliging: gebruik implementatiestacks om Azure-resources te beheren als één, samenhangende eenheid. Voorkomen dat gebruikers niet-geautoriseerde wijzigingen uitvoeren met behulp van instellingen voor weigeren.

Het vertrouwelijkheidsbeginsel aannemen

Na de overkoepelende strategie en het implementatieplan voor de goedkeuring van het CIA Triad-principe van vertrouwelijkheid is al van kracht, is de volgende stap gericht op ACM. Deze stap omvat het garanderen dat versleuteling en veilige toegangsbeheer effectief worden geïmplementeerd en geïnitialiseerd in de bedrijfscloudomgeving. In de acceptatiefase worden maatregelen ter preventie van gegevensverlies (DLP) geïmplementeerd om gevoelige gegevens in transit en data-at-rest te beschermen. De implementatie omvat het implementeren van versleutelingsoplossingen, het configureren van toegangscontroles en het trainen van alle werknemers over het belang van vertrouwelijkheid van gegevens en naleving van DLP-beleid.

Versleuteling en beveiligde toegangsbeheer implementeren

Om gevoelige informatie te beschermen tegen onbevoegde toegang, is het van cruciaal belang dat u robuuste versleuteling en beveiligde toegangsbeheer implementeert. Versleuteling zorgt ervoor dat gegevens onleesbaar zijn voor onbevoegde gebruikers, terwijl toegangsbeheer bepaalt wie toegang heeft tot specifieke gegevens en resources. Inzicht in de versleutelingsmogelijkheden van de cloudservices die u implementeert en de juiste versleutelingsmechanismen inschakelt om te voldoen aan uw bedrijfsvereisten.

Gekoppelde standaarden opnemen en gebruiken

Om ervoor te zorgen dat versleuteling en toegangsbeheer consistent worden geïmplementeerd, is het essentieel om gekoppelde standaarden te ontwikkelen en te gebruiken. Organisaties moeten duidelijke richtlijnen en aanbevolen procedures opstellen voor het gebruik van versleutelings- en toegangsbeheer en ervoor zorgen dat deze standaarden worden gecommuniceerd aan alle werknemers. Een standaard kan bijvoorbeeld aangeven dat alle gevoelige gegevens moeten worden versleuteld met behulp van AES-256-versleuteling en dat de toegang tot deze gegevens alleen moet worden beperkt tot geautoriseerd personeel. Organisaties kunnen ervoor zorgen dat versleutelings- en toegangsbeheer consistent worden toegepast in de hele onderneming door deze standaarden in hun beleid en procedures te integreren. Het bieden van regelmatige training en ondersteuning versterkt deze werkwijzen onder werknemers verder. Andere voorbeelden zijn:

Sterke versleuteling: schakel indien mogelijk versleuteling in voor gegevensarchieven en overweeg uw eigen sleutels te beheren. Uw cloudprovider biedt mogelijk versleuteling-at-rest voor de opslag waarop uw gegevensarchief wordt gehost en biedt u de mogelijkheid om databaseversleuteling in te schakelen, zoals transparante gegevensversleuteling in Azure SQL Database. Pas waar mogelijk de extra versleutelingslaag toe.

Besturingselementen voor toegang: RBAC, besturingselementen voor voorwaardelijke toegang, Just-In-Time-toegang en just-enough-toegang toepassen op alle gegevensarchieven. Standaardiseer de procedure voor het regelmatig controleren van machtigingen. Beperk schrijftoegang tot configuratiesystemen, waardoor wijzigingen alleen mogelijk zijn via een aangewezen Automation-account. Dit account past wijzigingen toe na grondige beoordelingsprocessen, meestal als onderdeel van Azure Pipelines.

Acceptatie van standaarden: De organisatie kan een standaard ontwikkelen waarvoor alle e-mailberichten met gevoelige informatie moeten worden versleuteld met behulp van Microsoft Purview Informatiebeveiliging. Deze vereiste zorgt ervoor dat gevoelige gegevens tijdens verzending worden beveiligd en alleen toegankelijk zijn voor geautoriseerde ontvangers.

Azure-facilitering

SIEM- en SOAR-oplossingen: Microsoft Sentinel is een schaalbare, cloudeigen SIEM die een intelligente en uitgebreide oplossing biedt voor SIEM- en beveiligingsindeling, automatisering en respons (SOAR). Microsoft Sentinel biedt detectie, onderzoek, reactie en proactieve opsporing van bedreigingen, met een algemeen overzicht van uw onderneming.

Azure-versleuteling: Azure biedt versleuteling voor services zoals Azure SQL Database, Azure Cosmos DB en Azure Data Lake. De ondersteunde versleutelingsmodellen omvatten versleuteling aan de serverzijde met door de service beheerde sleutels, door de klant beheerde sleutels in Azure Key Vault en door de klant beheerde sleutels op door de klant beheerde hardware. Versleutelingsmodellen aan de clientzijde ondersteunen gegevensversleuteling door een toepassing voordat deze naar Azure wordt verzonden. Zie het overzicht van Azure-versleuteling voor meer informatie.

Beheer van toegangsbeheer: voorheen bekend als Azure Active Directory, Microsoft Entra ID biedt uitgebreide mogelijkheden voor identiteits- en toegangsbeheer. Het biedt ondersteuning voor meervoudige verificatie, beleid voor voorwaardelijke toegang en eenmalige aanmelding om ervoor te zorgen dat alleen geautoriseerde gebruikers toegang hebben tot gevoelige gegevens.

Microsoft Entra ID Protection maakt gebruik van geavanceerde machine learning om aanmeldingsrisico's en ongebruikelijk gebruikersgedrag te identificeren om toegang te blokkeren, uit te dagen, te beperken of toegang te verlenen. Hiermee voorkomt u inbreuk op identiteiten, beschermt u tegen diefstal van referenties en krijgt u inzicht in uw identiteitsbeveiligingspostuur.

Microsoft Defender for Identity is een cloudoplossing voor beveiligingsrisicodetectie waarmee u identiteitsbewaking in uw organisatie kunt beveiligen. Het kan u helpen om geavanceerde bedreigingen die zijn gericht op uw organisatie beter te identificeren, te detecteren en te onderzoeken via geautomatiseerde mechanismen voor detectie en reactie van bedreigingen.

Azure Confidential Computing: deze service beveiligt gegevens terwijl deze worden verwerkt. Het maakt gebruik van op hardware gebaseerde vertrouwde uitvoeringsomgevingen om gegevens in gebruik te isoleren en te beveiligen, zodat zelfs cloudbeheerders geen toegang hebben tot de gegevens.

Het integriteitsbeginsel aannemen

In de fase Adopt worden planning en ontwerpen omgezet in echte implementaties. Bouw uw systemen op basis van de standaarden die u in eerdere fasen hebt ontwikkeld om gegevens- en systeemintegriteit te garanderen. Daarnaast traint u technici, beheerders en operators op de relevante protocollen en procedures.

Acceptatie van gegevensintegriteit

Gegevensclassificatie: Implementeer uw framework voor gegevensclassificatie door automatisering indien mogelijk en handmatig wanneer dat nodig is. Gebruik off-the-shelf tools om uw gegevensclassificatie te automatiseren en gevoelige informatie te identificeren. Label documenten en containers handmatig om een nauwkeurige classificatie te garanderen. Cureer gegevenssets voor analyses door te profiteren van de expertise van deskundige gebruikers om gevoeligheid vast te stellen.

Gegevensverificatie en validatie: profiteer van ingebouwde verificatie- en validatiefunctionaliteit in de services die u implementeert. Azure Data Factory heeft bijvoorbeeld ingebouwde functionaliteit om de consistentie van gegevens te controleren wanneer u gegevens van een bron naar een doelarchief verplaatst. Overweeg om procedures te gebruiken, zoals:

Gebruik de functies CHECKSUM en BINARY_CHECKSUM in SQL om ervoor te zorgen dat gegevens tijdens overdracht niet beschadigd zijn.

Het opslaan van hashes in tabellen en het maken van subroutines die de hashes wijzigen wanneer de datum van de laatste wijziging wordt gewijzigd.

Bewaking en waarschuwingen: bewaak uw gegevensarchieven op wijzigingen met gedetailleerde wijzigingsgeschiedenisinformatie om u te helpen bij beoordelingen. Configureer waarschuwingen om ervoor te zorgen dat u over de juiste zichtbaarheid beschikt en efficiënte acties kan ondernemen als er incidenten zijn die van invloed kunnen zijn op de gegevensintegriteit.

Back-upbeleid: back-upbeleid toepassen op alle geschikte systemen. Inzicht in de back-upmogelijkheden van platform als een service en software als een serviceservices. Azure SQL Database bevat bijvoorbeeld automatische back-ups en u kunt het bewaarbeleid zo nodig configureren.

Ontwerpstandaarden delen: ontwerpstandaarden voor toepassingen publiceren en delen die mechanismen voor gegevensintegriteit in de hele organisatie bevatten. Ontwerpstandaarden moeten niet-functionele vereisten omvatten, zoals systeemeigen configuratie- en gegevenswijzigingen op toepassingsniveau en het vastleggen van deze geschiedenis in het gegevensschema. Deze aanpak vereist dat het gegevensschema details over gegevensgeschiedenis en configuratiegeschiedenis bewaart als onderdeel van het gegevensarchief, naast standaardmechanismen voor logboekregistratie om uw integriteitscontrole te versterken.

Acceptatie van systeemintegriteit

Beveiligingsbewaking: Gebruik een robuuste bewakingsoplossing om automatisch alle resources in uw cloudomgeving in te schrijven en ervoor te zorgen dat waarschuwingen zijn ingeschakeld en geconfigureerd om de juiste teams te waarschuwen wanneer er incidenten optreden.

Geautomatiseerd configuratiebeheer: Implementeer en configureer een configuratiebeheersysteem dat automatisch nieuwe systemen registreert en uw configuraties continu beheert.

Geautomatiseerd patchbeheer: Implementeer en configureer een patchbeheersysteem dat automatisch nieuwe systemen registreert en patches beheert volgens uw beleid. Geef de voorkeur aan systeemeigen hulpprogramma's voor uw cloudplatform.

Azure-facilitering

Gegevensclassificatie en -labels: Microsoft Purview is een robuuste set oplossingen waarmee uw organisatie gegevens kan beheren, beveiligen en beheren, waar deze zich ook bevinden. Het biedt handmatige en automatische gegevensclassificatie en vertrouwelijkheidslabels.

Configuratiebeheer: Azure Arc is een gecentraliseerd en geïntegreerd platform voor infrastructuurbeheer en -beheer dat u kunt gebruiken voor het beheren van configuraties voor cloud- en on-premises systemen. Met behulp van Azure Arc kunt u uw beveiligingsbasislijnen uitbreiden vanuit Azure Policy, uw Defender voor Cloud-beleid en evaluaties van beveiligingsscores, evenals logboekregistratie en bewaking van al uw resources op één plaats.

Patchbeheer: Azure Update Manager is een geïntegreerde oplossing voor updatebeheer voor Windows- en Linux-machines die u kunt gebruiken voor Azure-, on-premises en omgevingen met meerdere clouds. Het biedt ingebouwde ondersteuning voor beheerde Azure Policy - en Azure Arc-machines .

Het principe van beschikbaarheid aannemen

Nadat de flexibele ontwerppatronen zijn gedefinieerd, kan uw organisatie verdergaan met de acceptatiefase. Raadpleeg de betrouwbaarheidspijler van het Well-Architected Framework en de documentatie over azure-betrouwbaarheid voor gedetailleerde richtlijnen over de beschikbaarheid van workloads. In de context van cloudimplementatie ligt de focus op het opzetten en codificeren van operationele procedures die ondersteuning bieden voor beschikbaarheid.

Operationele procedures instellen ter ondersteuning van beschikbaarheid

Om een maximaal beschikbare cloudomgeving te onderhouden, moeten teams die de cloudsystemen gebruiken, voldoen aan gestandaardiseerde, volwassen procedures. Deze procedures moeten het volgende omvatten:

Operationele continuïteit: organisaties moeten doorlopende bewerkingen plannen, zelfs onder aanvalsomstandigheden. Deze aanpak omvat het opzetten van processen voor snel herstel en het onderhouden van kritieke services op een gedegradeerd niveau totdat volledig herstel mogelijk is.

Robuuste en continue waarneembaarheid: de mogelijkheid van een organisatie om beveiligingsincidenten te detecteren wanneer ze optreden, kunnen hun reactieplannen voor incidenten snel initiëren. Deze strategie helpt de bedrijfseffecten zoveel mogelijk te minimaliseren. Incidentdetectie is alleen mogelijk via een goed ontworpen bewakings- en waarschuwingssysteem, dat de aanbevolen procedures voor detectie van bedreigingen volgt. Zie de handleiding voor waarneembaarheid en beveiligingsbewaking en detectie van bedreigingen voor meer informatie.

Proactief onderhoud: systeemupdates standaardiseren en afdwingen via beleid. Plan regelmatig onderhoudsvensters om updates en patches toe te passen op systemen zonder services te verstoren. Voer regelmatig gezondheidscontroles en onderhoudsactiviteiten uit om ervoor te zorgen dat alle onderdelen optimaal functioneren.

Gestandaardiseerd governancebeleid: dwing alle beveiligingsstandaarden af via door hulpprogramma's ondersteund beleid. Gebruik een hulpprogramma voor beleidsbeheer om ervoor te zorgen dat al uw systemen standaard voldoen aan uw bedrijfsvereisten en dat uw beleid eenvoudig kan worden gecontroleerd.

Voorbereiding op herstel na noodgevallen: ontwikkel en test regelmatig noodherstelplannen voor uw workloads om ervoor te zorgen dat ze kunnen worden hersteld als er zich een noodgeval voordoet. Zie Herstel na noodgevallen voor meer informatie. Automatiseer herstelactiviteiten zoveel mogelijk. Gebruik bijvoorbeeld automatische failovermogelijkheden in services zoals Azure SQL Database.

Serviceovereenkomsten: Sla's (Service Level Agreements) die uw cloudplatform biedt voor hun services, helpen u inzicht te krijgen in de gegarandeerde uptime voor de onderdelen van uw workloads. Gebruik deze SLA's als basis om vervolgens uw eigen doelstatistieken te ontwikkelen voor de SLA's die u aan uw klanten levert. Microsoft publiceert de SLA's voor alle cloudservices op SLA's voor onlineservices.

Nalevingsvereisten: voldoen aan regelgeving zoals de Algemene Verordening Gegevensbescherming (AVG) en HIPAA om ervoor te zorgen dat systemen zijn ontworpen en onderhouden voor hoge normen, waaronder standaarden die betrekking hebben op beschikbaarheid. Niet-naleving kan leiden tot juridische acties en boetes die bedrijfsactiviteiten kunnen verstoren. Naleving is vaak niet beperkt tot de systeemconfiguratie. Voor de meeste nalevingsframeworks zijn ook standaarden voor risicobeheer en incidentrespons vereist. Zorg ervoor dat uw operationele standaarden voldoen aan de frameworkvereisten en dat personeel regelmatig wordt opgeleid.

Azure-facilitering

Beleid en nalevingsbeheer:

Azure Policy is een oplossing voor beleidsbeheer waarmee organisatiestandaarden worden afgedwongen en naleving op schaal wordt beoordeeld. Als u het afdwingen van beleid voor veel Azure-services wilt automatiseren, profiteert u van ingebouwde beleidsdefinities.

Defender voor Cloud biedt beveiligingsbeleid waarmee u de naleving van uw beveiligingsstandaarden kunt automatiseren.

Operationele continuïteit en herstel na noodgevallen: veel Azure-services hebben ingebouwde herstelmogelijkheden die u kunt opnemen in uw operationele continuïteits- en noodherstelplannen. Zie de betrouwbaarheidshandleidingen voor Azure-services voor meer informatie.

Beveiligingsondersteuning aannemen

Houd rekening met de volgende aanbevelingen om ervoor te zorgen dat de beveiligingsmechanismen en -procedures die u hebt geïmplementeerd als onderdeel van uw cloudacceptatie, voortdurend kunnen worden verbeterd terwijl u doorgaat met uw traject:

Een beveiligingsbeoordelingsbord instellen: Maak een beveiligingsbeoordelingsbord dat voortdurend projecten controleert en beveiligingscontroles verplicht stelt. Controleer uw processen regelmatig om verbeteringsgebieden te vinden. Ontwikkel processen om ervoor te zorgen dat beveiliging altijd voor iedereen in gedachten is.

Implementeer een oplossing voor beveiligingsproblemenbeheer: gebruik een oplossing voor beveiligingsbeheer om de beveiligingsrisicoscore te bewaken en een proces te definiëren om te reageren op de hoogste risicoscore tot het laagste risico om het risico te minimaliseren. Houd de meest recente veelvoorkomende beveiligingsproblemen en blootstellingsrisico's bij. Een beleid hebben om deze risicobeperking regelmatig toe te passen voor herstel.

De productie-infrastructuur beveiligen: beveilig uw cloudomgeving door uw infrastructuur te beveiligen. Als u uw infrastructuur wilt beveiligen op basis van aanbevolen procedures voor de branche, volgt u benchmarkingrichtlijnen zoals cis-benchmarks (Center for Internet Security).

Gebruik de MITRE ATT&CK-knowledge base: gebruik de MITRE ATT&CK-knowledge base om bedreigingsmodellen en -methodologieën te ontwikkelen voor veelvoorkomende tactieken en technieken voor echte aanvallen.

Shift left: Gebruik gescheiden omgevingen met verschillende toegangsniveaus voor preproductie versus productie. Deze aanpak helpt u om naar links te gaan, wat beveiligingsproblemen toevoegt aan alle fasen van ontwikkeling en flexibiliteit biedt in lagere omgevingen.

Azure-facilitering

Beheer van beveiligingsproblemen: Microsoft Defender Vulnerability Management is een uitgebreide oplossing voor beveiligingsbeheer op basis van risico's die u kunt gebruiken om al uw grootste beveiligingsproblemen in uw meest kritieke assets te identificeren, te beoordelen, te herstellen en bij te houden, allemaal in één oplossing.