Analyser din første hendelse i Microsoft Defender XDR

Gjelder for:

- Microsoft Defender XDR

Det er viktig å forstå konteksten som omgir hendelser for å analysere angrep. Ved å kombinere ekspertise og erfaring med funksjoner og funksjoner i Microsoft Defender XDR sikrer du raskere løsning på hendelser og organisasjonens sikkerhet ved cyberangrep.

Dagens trusler om datasikkerhet – e-postkompromisse for bedrifter (BEC), skadelig programvare som bakdører og løsepengevirus, organisasjonsbrudd og nasjonsstatsangrep – krever rask, intelligent og avgjørende handling fra hendelsesrespondere. Verktøy som Microsoft Defender XDR tillater responsteam å oppdage, triage og undersøke hendelser gjennom sin enkeltrute-av-glass-opplevelse og finne informasjonen som trengs for å ta disse rettidige avgjørelsene.

Undersøkelsesoppgaver

Undersøkelser involverer vanligvis respondenter som viser flere apper samtidig som de sjekker ulike trusselintelligenskilder. Noen ganger blir undersøkelser utvidet til å jakte på andre trusler. Dokumentering av fakta og løsninger i en angrepsundersøkelse er en ytterligere viktig oppgave som gir historie og kontekst for andre etterforskeres bruk eller til senere undersøkelser. Disse undersøkelsesoppgavene forenkles når du bruker Microsoft Defender XDR gjennom følgende:

Pivotering – portalen samler viktig angrepsinformasjon som er kontekstualisert på tvers av Defender-arbeidsbelastningene som er aktivert i organisasjonen. Portalen konsoliderer all informasjon på tvers av komponentene for ett enkelt angrep (fil, nettadresse, postboks, brukerkonto eller enhet), som viser relasjoner og tidslinje for aktiviteter. Med all informasjonen som er tilgjengelig på en side, gjør portalen det mulig for hendelsesrespondere å dreie på tvers av relaterte enheter og hendelser for å finne informasjonen de trenger for å ta avgjørelser.

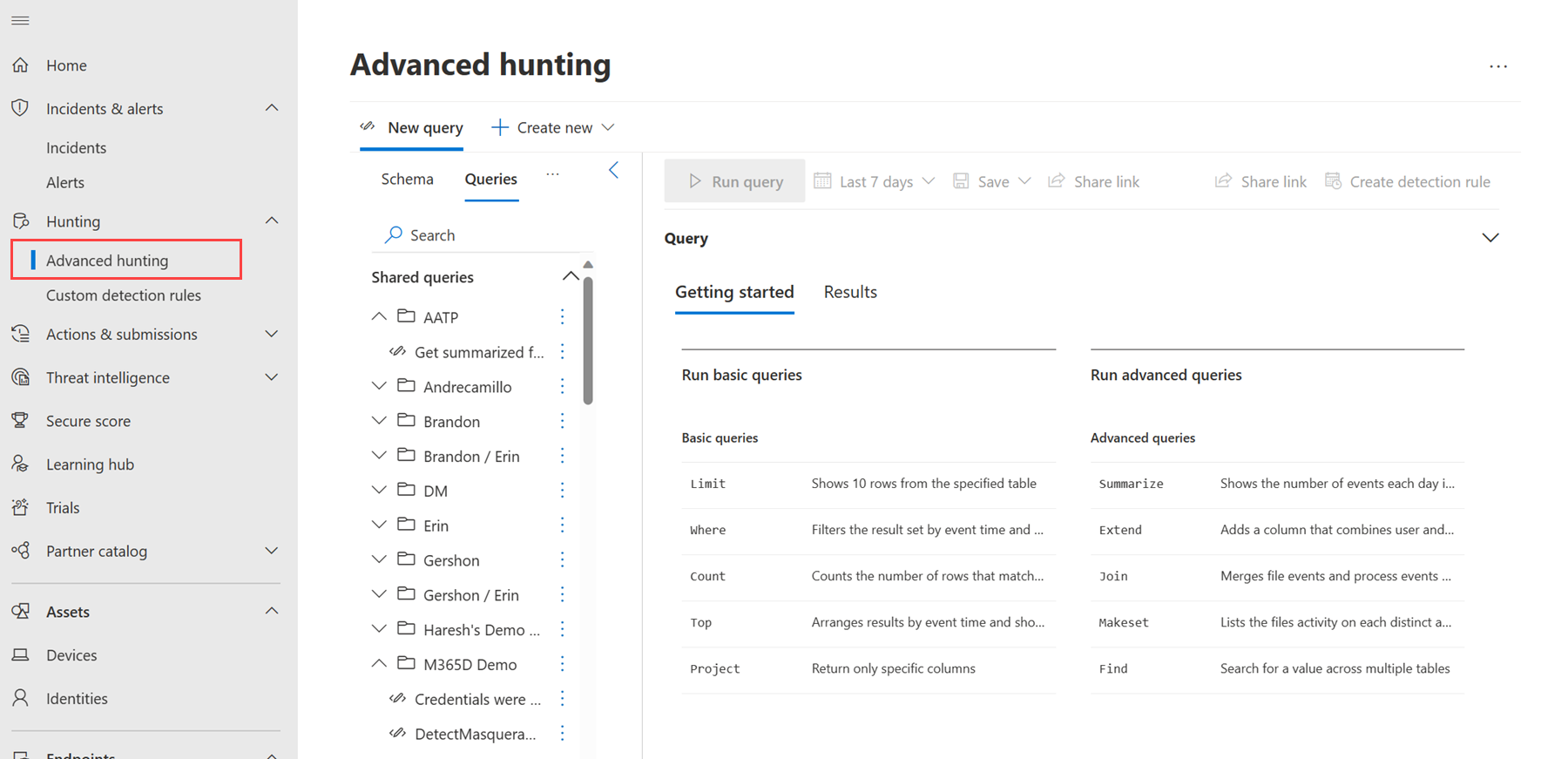

Jakt – trusseljegere kan finne kjente og mulige trusler i en organisasjon gjennom portalens avanserte jaktevne ved hjelp av Kusto-spørringer. Hvis du ikke har brukt Kusto før, kan du bruke veiledet modus til å lete etter trusler.

Innsikt – der det er aktuelt, kan hendelsesrespondere vise handlinger for tidligere oppdagede hendelser og varsler for å hjelpe til med å presentere undersøkelser. Ytterligere innsikt legges også automatisk til hendelser og varsler gjennom Microsofts egen innsats for trusselintelligens og fra kilder som MITRE ATT&CK-rammeverket® og VirusTotal.

Samarbeid – sikkerhetsoperasjonsteam kan vise hver gruppemedlemmers beslutninger og handlinger om tidligere og nåværende hendelser og varsler gjennom portalfunksjoner som kommentarer, merking, flagging og tilordning. Videre samarbeid med Microsofts administrerte oppdagelses- og responstjeneste gjennom Defender Experts for XDR og Defender Experts for Hunting er også tilgjengelig når en organisasjon krever utvidet respons.

Oversikt over angrep

Angrepshistorien gir hendelsesrespondere en fullstendig, kontekstualisert oversikt over hva som skjedde i et angrep. Respondenter kan vise alle relaterte varsler og hendelser, inkludert de automatiserte utbedringshandlingene utført av Microsoft Defender XDR for å redusere et angrep.

Fra angrepshistorien kan du gå dypere inn i detaljene for et angrep ved å utforske fanene som er tilgjengelige på hendelsessiden. Du kan raskt utbedre vanlige angrep som phishing, passordspray og skadelig appkompromisse gjennom spillbøker for hendelsesrespons som er tilgjengelige i portalen. Disse strategiplanene inneholder gjenkjennings-, respons- og begrensningsveiledninger som støtter hendelsesundersøkelser.

Denne videoen om hvordan du undersøker et angrep i Microsoft Defender XDR og hvordan du bruker portalfunksjonene i etterforskningen, veileder deg gjennom angrepshistorien og hendelsessiden.

Undersøker trusler

Komplekse trusler som adversary-in-the-middle angrep og ransomware krever ofte manuell undersøkelse. En hendelsesresponder som håndterer disse kompliserte angrepene, ser etter følgende viktige informasjon:

- Tilstedeværelse av skadelig programvare eller mistenkelig bruk av verktøy og apper

- Ledetråder om kommunikasjonskanaler eller inngangspunkter som brukes av en ondsinnet eller mistenkelig enhet

- Ledetråder som peker på mulig identitetskompromiss

- Identifisere hva innvirkningen har på organisasjonens data- og sikkerhetsstilling

De følgende avsnittene inneholder veiledninger og videoer av Microsoft Defender XDR-funksjoner som hjelper responsteam for hendelser med å undersøke ulike komplekse angrep.

Løsepengevirusundersøkelser

Løsepengevirus er fortsatt en betydelig trussel mot organisasjoner. Microsoft har følgende ressurser som kan hjelpe deg med å undersøke og svare på løsepengevirusangrep:

- Veiledninger: Fra gjenkjenning til beskyttelse: Microsofts veiledning til bekjempelse av løsepengevirusangrep

- Opplæring: Strategiplan for løsepengevirusundersøkelse

- Video: Undersøke løsepengevirusangrep i Microsoft Defender XDR (del 1)

- Video: Undersøke løsepengevirusangrep i Microsoft Defender XDR (del 2)

Analyse av e-postbaserte angrep

Identifisering og sporing av modifiserte, opprettede eller stjålne identiteter er avgjørende for å undersøke phishing- og BEC-angrep. Bruk følgende ressurser når du undersøker disse angrepene:

- Opplæring: Undersøke skadelig e-post

- Opplæring: Undersøke brukere

- Opplæring: Undersøke en brukerkonto

- Blogg: Total identitetskompromisse: Microsoft Incident Response-leksjoner om sikring av Active Directory-identitetskompromisse kan også undersøkes ved hjelp av Defender for identitetssignaler.

- Opplæring: Eksempel på et phishing-e-postangrep

- Opplæring: Eksempel på et identitetsbasert angrep

Følgende videoer beskriver hvordan du undersøker phishing- og BEC-angrep i Microsoft Defender XDR:

- Video: Undersøke BEC og AiTM phishing i Microsoft Defender XDR

- Video: Forsvare seg mot spydphishing og phishing ved hjelp av Defender for Office 365

Undersøk et identitetskompromiss, og vet hva du kan gjøre for å inneholde et angrep gjennom denne videoen:

Analyse av skadelig programvare

Informasjon og funksjoner for en skadelig fil er nøkkelen til å undersøke skadelig programvare. Microsoft Defender XDR kan i de fleste tilfeller detonere filen for å vise kritiske data, inkludert hash, metadata, utbredelse i organisasjonen og filfunksjoner basert på MITRE ATT-&CK-teknikker®. Dette fjerner behovet for å utføre black box-testing eller statisk analyse av filer. Du kan vise filinformasjon fra hendelsesgrafen, eller ved å vise et varslingsprosesstre, en tidslinje for artefakt eller en tidslinje for enheten.

Følgende ressurser gir detaljer om hvordan du bruker portalens funksjoner i å undersøke filer:

- Opplæring: Undersøke filer

- Video: Undersøke skadelig programvare i Microsoft Defender XDR

Risiko apper analyse og skybaserte trusler forebygging

Ondsinnede aktører kan utnytte skybaserte apper. Apper kan utilsiktet lekke sensitiv informasjon gjennom misbruk eller misbruk. Hendelsesrespondere som undersøker og beskytter apper i skymiljøer, kan bruke følgende ressurser der Defender for Cloud Apps distribueres i organisasjonene:

- Opplæring: Undersøke skadelige og kompromitterte apper

- Opplæring: Undersøke risikable OAuth-apper

- Opplæring: Beskytt skyapper

- Opplæring: Beskytte apper i sanntid

Finn ut hvordan du kan beskytte skyappene dine i sanntid med denne videoen av arbeidsbelastningen for Defender for Cloud Apps:

- Video: Beskytte skyapper og relaterte filer gjennom Defender for Cloud Apps

Analyse av brudd

Nasjon-stat-angrep, angrep mot kritisk infrastruktur og organisasjonsbrudd krever ofte at en angriper etablerer kommunikasjonspunkter når de er i et nettverk. Hendelsesrespondere ser etter spor ved å identifisere mistenkelig trafikk eller utveksling mellom en kilde og en destinasjon. Microsoft har følgende veiledninger for å undersøke kommunikasjonskomponenter:

- Undersøke domener og nettadresser

- Undersøke en IP-adresse

- Undersøk tilkoblingshendelser som forekommer bak proxyer for videresending

- Undersøke mistenkelige bruker- og enhetsaktiviteter gjennom Defender for Identitet

- Identifiser og undersøk sideflyttingsbaner i Defender for Identity

- Undersøke enheter i enhetslisten Defender for Endpoint

Angripere bruker ofte sårbarheter for å få tilgang til en organisasjon. Noen ransomware angrep først dra nytte av unpatched sårbarheter som Log4Shell sårbarhet. Følgende ressurser hjelper hendelsesrespondere med å identifisere sårbarheter og sårbare enheter i organisasjonen gjennom Defender for Vulnerability Management-tjenesten:

- Opplæring: Identifisere sikkerhetsproblemer i organisasjonen

- Opplæring: Jakten på eksponerte enheter

- Opplæring: Vurdere organisasjonens risiko gjennom eksponeringspoengsummen

- Video: Behandling av trusler og sårbarhet via Defender Vulnerability Management

Det oppstår også brudd gjennom ulike enheter som telefoner og nettbrett som kobler til organisasjonens nettverk. Hendelsesrespondere kan undersøke disse enhetene i portalen ytterligere. Følgende video snakker om de største truslene fra mobile enheter, og hvordan du kan undersøke disse:

- Forsvar av mobile trusler i Microsoft Defender XDR

Ressurser for trusselintelligens og jakt

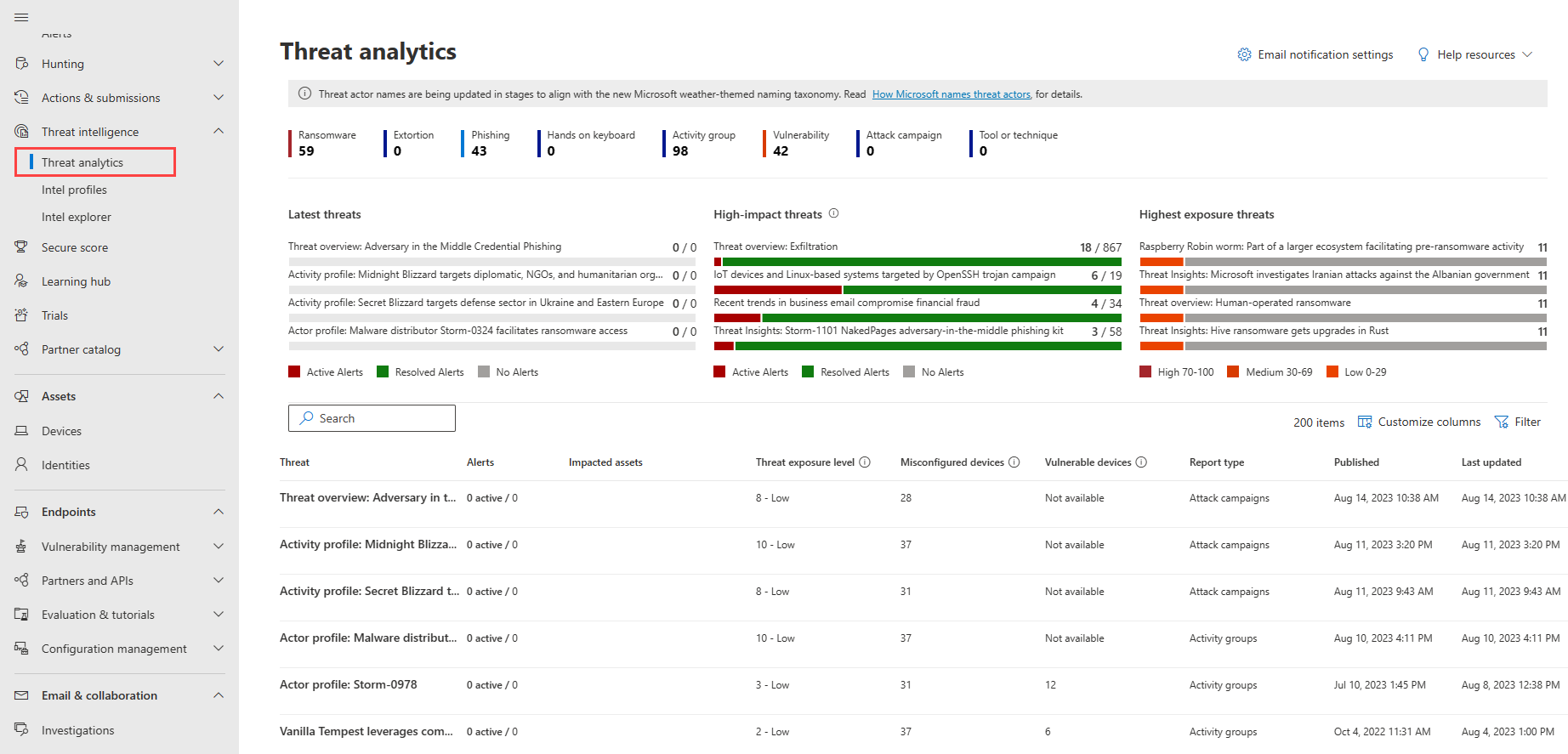

Microsoft Defender XDRs innebygde trusseletterretningsfunksjoner og jakthjelpsteam for hendelsesrespons for å utføre proaktiv beskyttelse mot nye trusler og angrep. Du har direkte tilgang til den nyeste informasjonen om nye trusler og angrep gjennom portalens trusselanalyse.

Bruk intelligensen i trusselanalyse til å fordype deg i nye trusler med følgende video:

Proaktivt jakte på trusler i organisasjonen ved hjelp av portalens innebygde avanserte jaktevne .

Følgende ressurser gir mer informasjon om hvordan du bruker avansert jakt:

- Lær Kusto-spørringsspråket

- Bygge jaktspørringer ved hjelp av veiledet modus

- Jakten på trusler på tvers av enheter

Utvid trusselintelligensen med de nyeste sikkerhetsundersøkelsene og endringene fra Microsofts sikkerhetsundersøkelsesteam:

Samarbeid med Microsofts eksperter for hendelsesrespons og trusseljakt for å forbedre sikkerhetsoperasjonsteamenes funksjoner. Vit mer om ekspertene våre og hvordan du engasjerer dem i følgende ressurser:

Neste trinn:

- Utbedre din første hendelse

- Utforsk portalens funksjoner gjennom videodemoer i Microsoft Defender XDR Virtual Ninja Training

Se også

- Forstå hendelser

- Undersøk hendelser

- Undersøke varsler

- Lær portalens funksjoner gjennom Microsoft Defender XDR Ninja-opplæringen

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.