Undersøke hendelser i Microsoft Defender-portalen

Den Microsoft Defender portalen presenterer korrelerte varsler, eiendeler, undersøkelser og bevis fra alle dine eiendeler til en hendelse for å gi deg en omfattende titt på hele bredden av et angrep.

I en hendelse analyserer du varslene, forstår hva de betyr, og samler bevisene slik at du kan utarbeide en effektiv utbedringsplan.

Innledende undersøkelse

Før du dykker ned i detaljene, ta en titt på eiendommene og hele angrepshistorien om hendelsen.

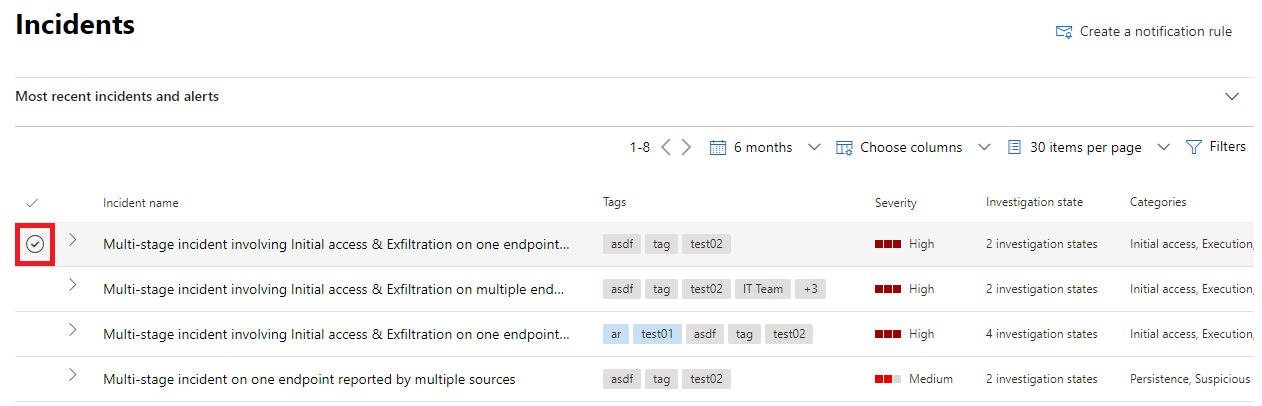

Du kan starte med å velge hendelsen fra hakemerkekolonnen. Her er et eksempel.

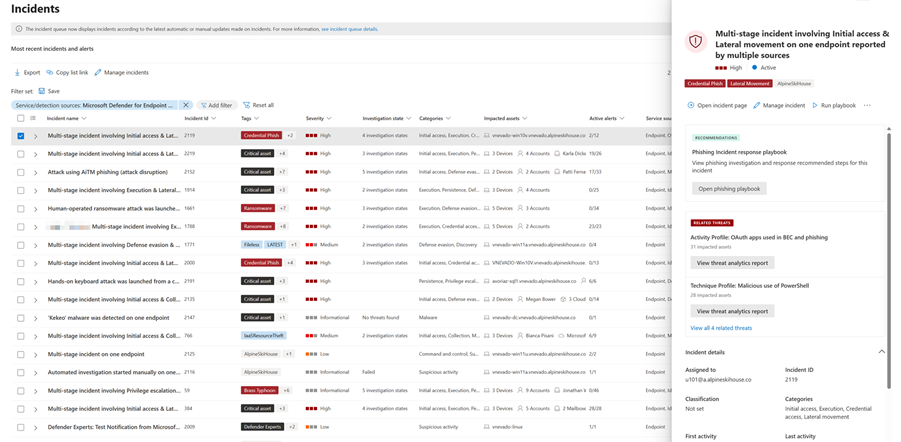

Når du gjør dette, åpnes en sammendragsrute med viktig informasjon om hendelsen, for eksempel hendelsens detaljer, anbefalte handlinger og relaterte trusler. Her er et eksempel.

Herfra kan du velge Åpne hendelsesside. Dette åpner hovedsiden for hendelsen der du finner informasjon om hele angrepshistorien og fanene for varsler, enheter, brukere, undersøkelser og bevis. Du kan også åpne hovedsiden for en hendelse ved å velge hendelsesnavnet fra hendelseskøen.

Obs!

Brukere med klargjort tilgang til Microsoft Security Copilot vil se Copilot-ruten på høyre side av skjermen når de åpner en hendelse. Copilot gir deg innsikt og anbefalinger i sanntid for å hjelpe deg med å undersøke og svare på hendelser. Hvis du vil ha mer informasjon, kan du se Microsoft Copilot i Microsoft Defender.

Angrepshistorie

Angrepshistorier hjelper deg med raskt å se gjennom, undersøke og utbedre angrep mens du viser hele historien om angrepet på samme fane. Den lar deg også se gjennom enhetsdetaljene og utføre utbedringshandlinger, for eksempel slette en fil eller isolere en enhet uten å miste konteksten.

Angrepshistorien er kort beskrevet i følgende video.

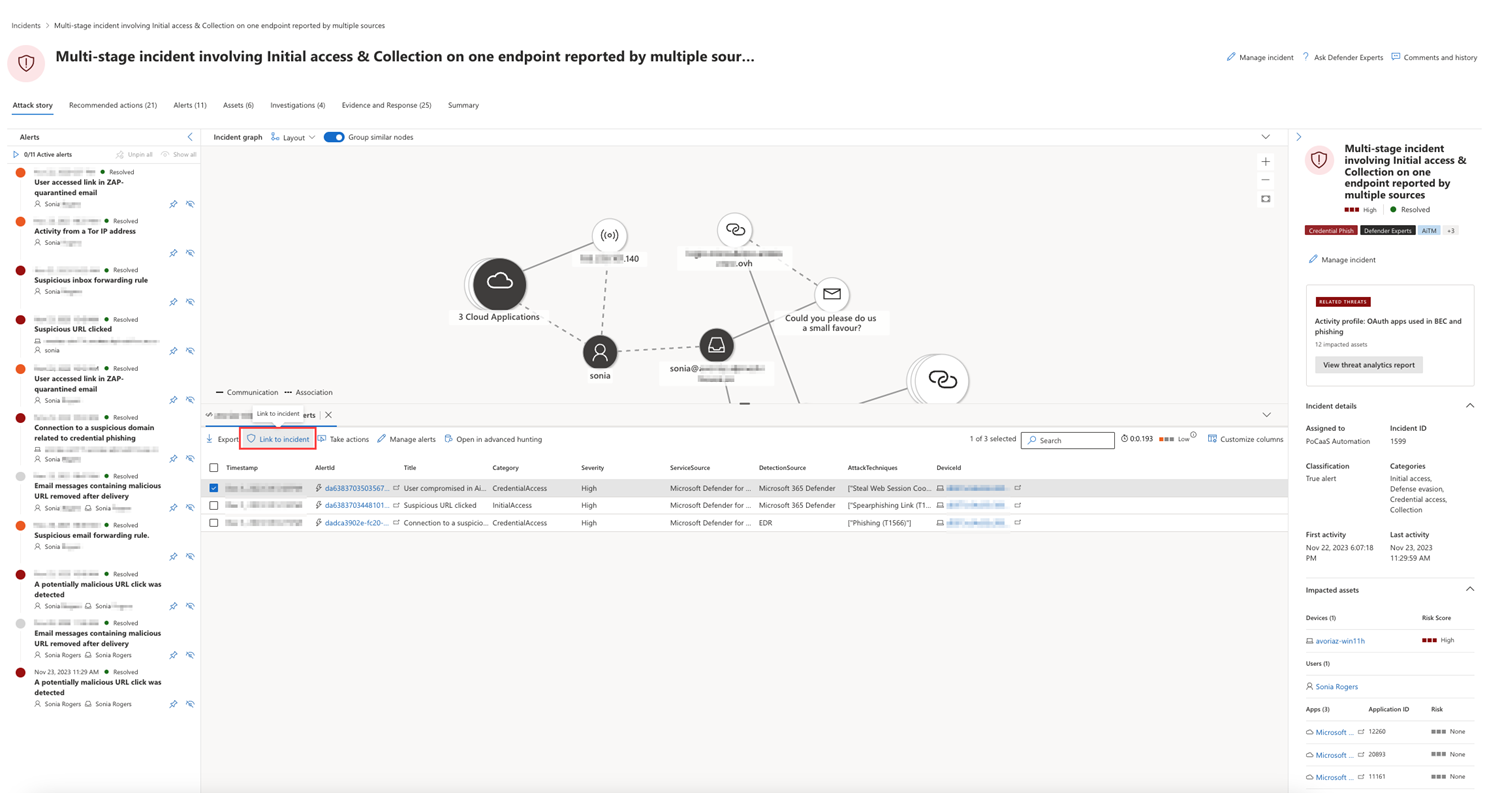

Du finner varselsiden og hendelsesgrafen i angrepshistorien.

Siden for hendelsesvarsel har disse inndelingene:

Varselartikkel, som inkluderer:

- Hva har skjedd

- Handlinger utført

- Relaterte hendelser

Varselegenskaper i ruten til høyre (tilstand, detaljer, beskrivelse og andre)

Vær oppmerksom på at ikke alle varsler har alle underdelene i varselartikkelen .

Grafen viser hele omfanget av angrepet, hvordan angrepet spredte seg gjennom nettverket over tid, hvor det startet, og hvor langt angriperen gikk. Den kobler de ulike mistenkelige enhetene som er en del av angrepet, til relaterte ressurser som brukere, enheter og postbokser.

Fra grafen kan du:

Spill av varslene og nodene på grafen slik de skjedde over tid for å forstå kronologien til angrepet.

Åpne en enhetsrute, slik at du kan se gjennom enhetsdetaljene og handle på utbedringshandlinger, for eksempel slette en fil eller isolere en enhet.

Uthev varslene basert på enheten de er relatert til.

Søk etter enhetsinformasjon for en enhet, fil, IP-adresse, nettadresse, bruker, e-post, postboks eller skyressurs.

Gå på jakt

Gå jakthandling drar nytte av avansert jakt funksjonen for å finne relevant informasjon om en enhet. Søkespørringen kontrollerer relevante skjematabeller for alle hendelser eller varsler som involverer den bestemte enheten du undersøker. Du kan velge hvilke som helst av alternativene for å finne relevant informasjon om enheten:

- Se alle tilgjengelige spørringer – alternativet returnerer alle tilgjengelige spørringer for enhetstypen du undersøker.

- All aktivitet – spørringen returnerer alle aktiviteter som er knyttet til en enhet, noe som gir deg en omfattende oversikt over hendelsens kontekst.

- Relaterte varsler – spørringen søker etter og returnerer alle sikkerhetsvarsler som involverer en bestemt enhet, slik at du ikke går glipp av informasjon.

De resulterende loggene eller varslene kan kobles til en hendelse ved å velge et resultat og deretter velge Koble til hendelse.

Hvis hendelsen eller relaterte varsler var resultatet av en analyseregel du har angitt, kan du også velge Kjør spørring for å se andre relaterte resultater.

Viktig

Noe informasjon i denne artikkelen er knyttet til et forhåndsutgitt produkt, som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykt eller underforstått, med hensyn til informasjonen som er oppgitt her.

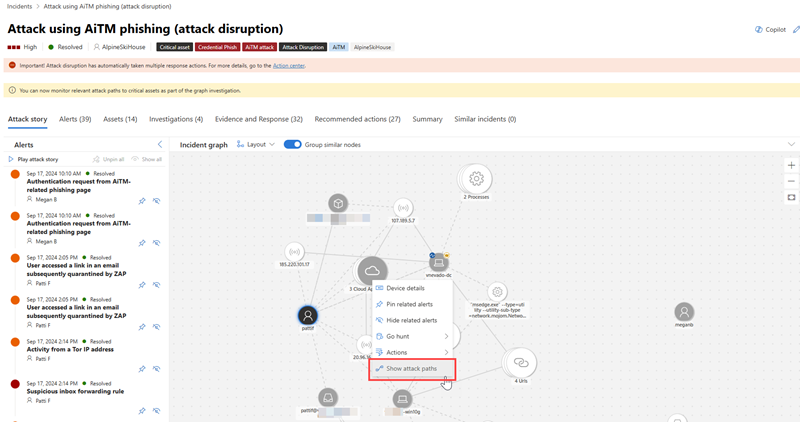

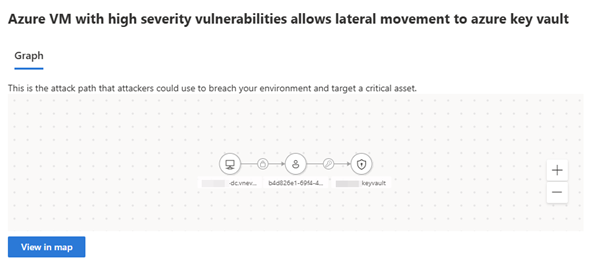

Angrepsbaner

Hendelsesgrafen inneholder også informasjon om angrepsbaner. Disse banene gjør det mulig for sikkerhetsanalytikere å identifisere hvilke andre enheter en angriper sannsynligvis vil målrette mot neste. Hvis du vil vise en angrepsbane, kan du klikke på en enhet i hendelsesgrafen og velge Vis angrepsbaner. Angrepsbaner er tilgjengelige for enheter med den kritiske aktivakoden .

Når du velger Vis angrepsbaner, åpnes en siderute og viser en liste over angrepsbaner for den valgte enheten. Angrepsbanene vises i et tabellformat som viser navn på angrepsbane, inngangspunkt, inngangspunkttype, mål, måltype, målkritisk.

Hvis du velger en angrepsbane fra listen, vises angrepsbanediagrammet, som viser angrepsbanen fra inngangspunktet til målet. Hvis du velger Vis kart , åpnes et nytt vindu for å vise angrepsbanen i sin helhet.

Obs!

Hvis du vil vise detaljene for en angrepsbane, må du ha lesetilgangstillatelser i Microsoft Defender-portalen og lisensen for Microsoft Security Exposure Management.

Hvis du vil vise detaljer om angrepsbaner med Microsoft Sentinel i plattformen for enhetlige sikkerhetsoperasjoner, kreves en Sentinel Reader-rolle. Hvis du vil opprette nye angrepsbaner, kreves rollen som sikkerhetsadministrator .

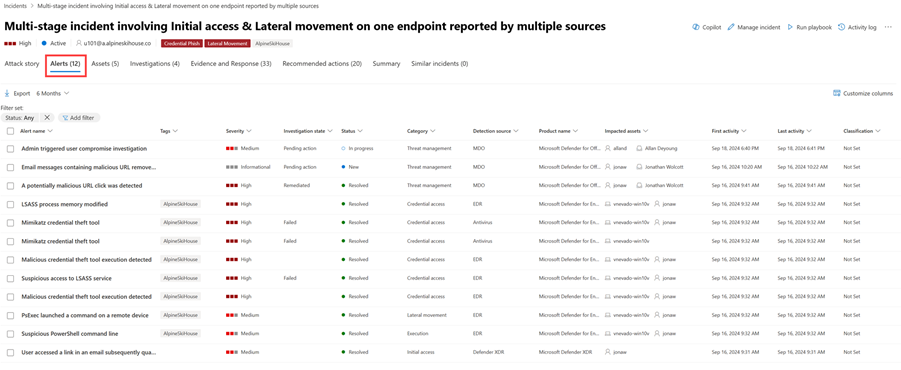

Varsler

På Varsler-fanen kan du vise varselkøen for varsler relatert til hendelsen og annen informasjon om dem som følger:

- Alvorsgraden for varslene.

- Enhetene som var involvert i varselet.

- Kilden til varslene (Microsoft Defender for identitet, Microsoft Defender for endepunkt, Microsoft Defender for Office 365 Defender for Cloud Apps, og appstyringstillegget).

- Grunnen til at de ble koblet sammen.

Her er et eksempel.

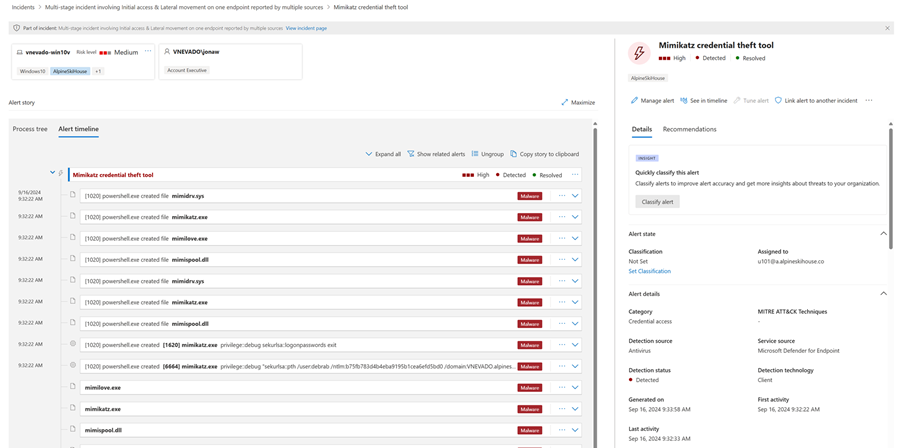

Som standard blir varslene bestilt kronologisk slik at du kan se hvordan angrepet utspilte seg over tid. Når du velger et varsel i en hendelse, viser Microsoft Defender XDR varselinformasjonen som er spesifikk for konteksten til den generelle hendelsen.

Du kan se hendelsene i varselet, hvilke andre utløste varsler som forårsaket det gjeldende varselet, og alle berørte enheter og aktiviteter som var involvert i angrepet, inkludert enheter, filer, brukere, skyapper og postbokser.

Her er et eksempel.

Lær hvordan du bruker varselkøen og varselsidene i undersøk varsler.

Obs!

Hvis du har klargjort tilgang til Microsoft Purview administrasjon av intern risiko, kan du vise og administrere varsler om insider-risikostyring og jakte på insider risk management-hendelser i Microsoft Defender-portalen. Hvis du vil ha mer informasjon, kan du se Undersøke trusler om innsiderisiko i Microsoft Defender-portalen.

Eiendeler

Vis og administrer alle ressursene dine på ett sted med den nye Aktiva-fanen . Denne enhetlige visningen inkluderer enheter, brukere, postbokser og apper.

Aktiva-fanen viser det totale antallet aktiva ved siden av navnet. En liste over ulike kategorier med antall aktiva i denne kategorien presenteres når du velger Aktiva-fanen.

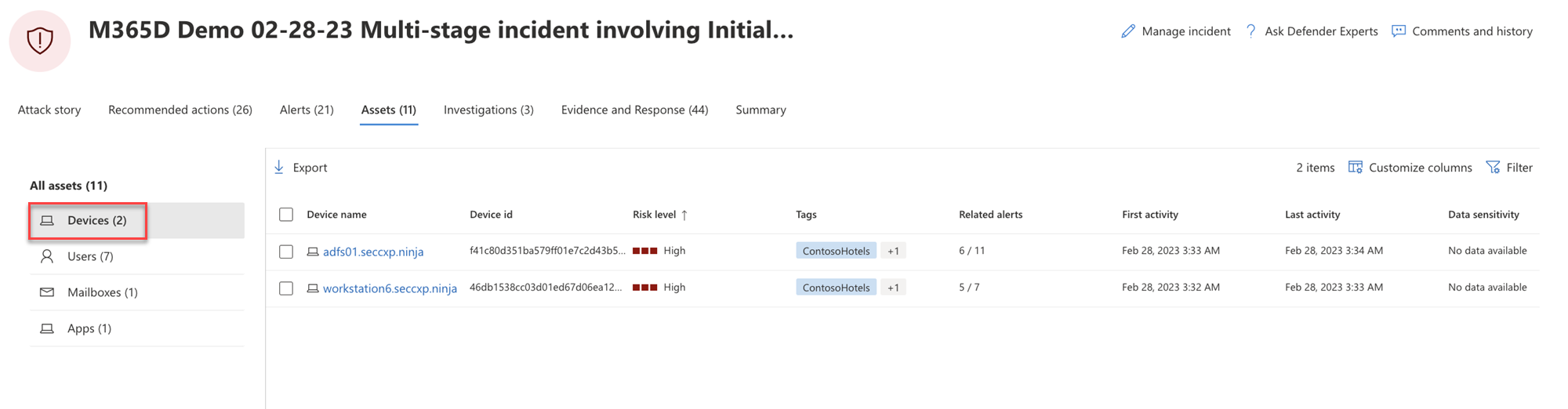

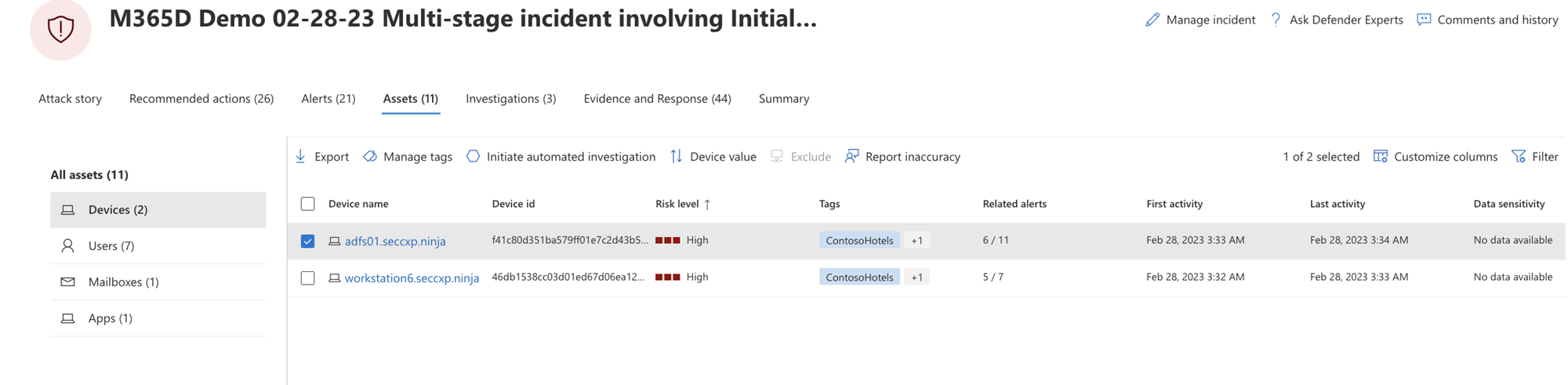

Enheter

Enhetsvisningen viser alle enhetene som er relatert til hendelsen. Her er et eksempel.

Hvis du velger en enhet fra listen, åpnes en stolpe som lar deg administrere den valgte enheten. Du kan raskt eksportere, administrere koder, starte automatisert undersøkelse og mer.

Du kan merke av for en enhet for å se detaljer om enheten, katalogdata, aktive varsler og påloggede brukere. Velg navnet på enheten for å se enhetsdetaljer i enhetsbeholdningen i Defender for Endpoint. Her er et eksempel.

Fra enhetssiden kan du samle inn tilleggsinformasjon om enheten, for eksempel alle varsler, en tidslinje og sikkerhetsanbefalinger. Fra Tidslinje-fanen kan du for eksempel bla gjennom enhetens tidslinje og vise alle hendelser og virkemåter som er observert på maskinen i kronologisk rekkefølge, ispedd varslene som er utløst.

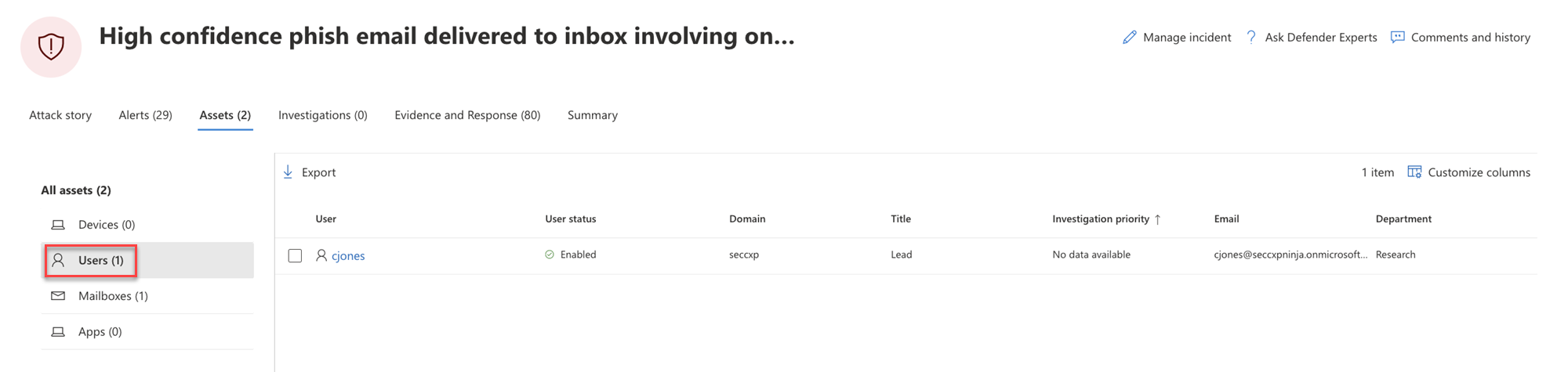

Brukere

Brukere-visningen viser alle brukere som er identifisert som en del av eller relatert til hendelsen. Her er et eksempel.

Du kan merke av for en bruker for å se detaljer om brukerkontotrusselen, eksponeringen og kontaktinformasjonen. Velg brukernavnet for å se flere brukerkontodetaljer.

Lær hvordan du viser ytterligere brukerinformasjon og administrerer brukerne av en hendelse i undersøke brukere.

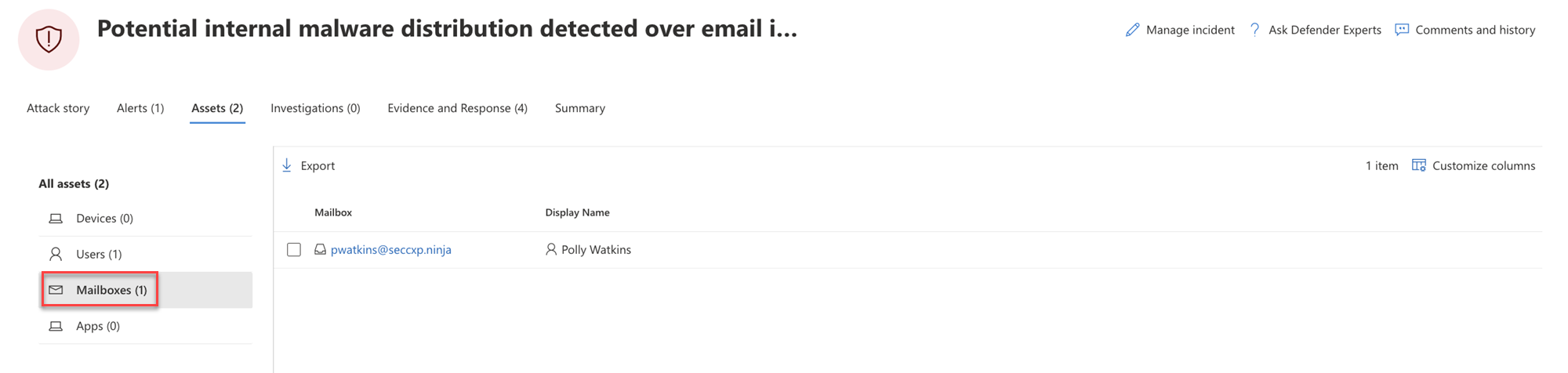

Postbokser

Postboksvisningen viser alle postboksene som er identifisert som en del av eller relatert til hendelsen. Her er et eksempel.

Du kan merke av for en postboks for å se en liste over aktive varsler. Velg postboksnavnet for å se flere postboksdetaljer på Explorer-siden for Defender for Office 365.

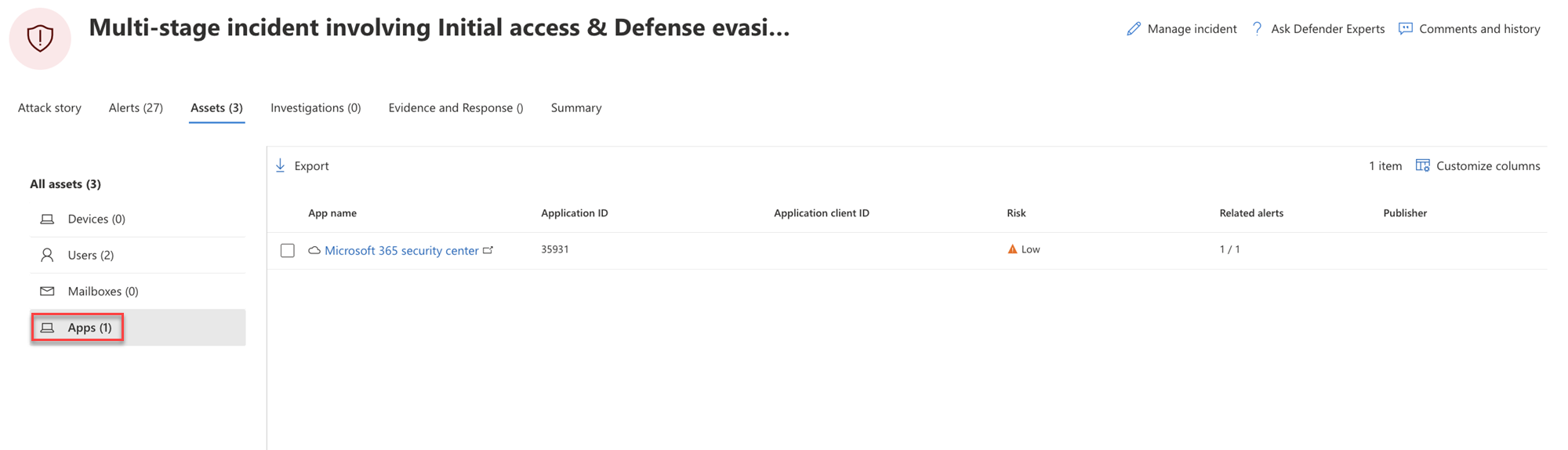

Apps

Appvisningen viser alle appene som er identifisert som en del av eller relatert til hendelsen. Her er et eksempel.

Du kan merke av for en app for å se en liste over aktive varsler. Velg appnavnet for å se flere detaljer på Explorer-siden for Defender for Cloud Apps.

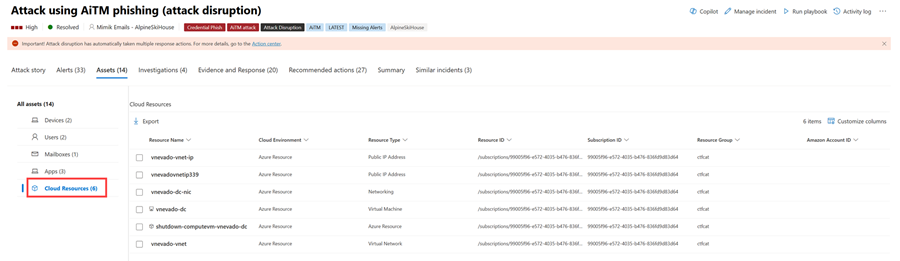

Skyressurser

Visningen for skyressurser viser alle skyressursene som er identifisert for å være en del av eller relatert til hendelsen. Her er et eksempel.

Du kan merke av for en skyressurs for å se ressursens detaljer og en liste over aktive varsler. Velg Åpne skyressursside for å se flere detaljer og vise alle detaljene i Microsoft Defender for Cloud.

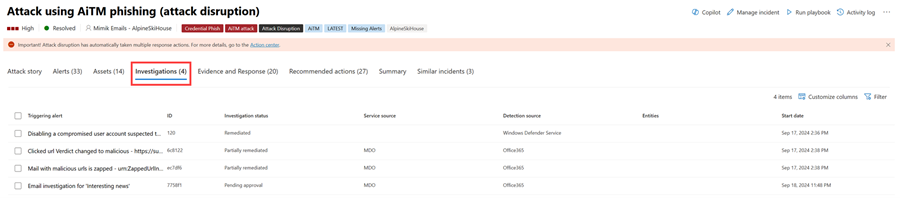

Undersøkelser

Fanen Undersøkelser viser alle automatiserte undersøkelser utløst av varsler i denne hendelsen. Automatiserte undersøkelser utfører utbedringshandlinger eller venter på analytikergodkjenning av handlinger, avhengig av hvordan du konfigurerte de automatiserte undersøkelsene til å kjøre i Defender for Endpoint og Defender for Office 365.

Velg en undersøkelse for å gå til detaljsiden for å få fullstendig informasjon om undersøkelses- og utbedringsstatusen. Hvis det er noen handlinger som venter på godkjenning som en del av undersøkelsen, vises de i ventende handlinger-fanen . Ta affære som en del av hendelsesutbedring.

Det finnes også en undersøkelsesgraffane som viser:

- Tilkoblingen av varsler til de berørte ressursene i organisasjonen.

- Hvilke enheter som er relatert til hvilke varsler og hvordan de er en del av historien om angrepet.

- Varslene for hendelsen.

Undersøkelsesgrafen hjelper deg med raskt å forstå hele omfanget av angrepet ved å koble de ulike mistenkelige enhetene som er en del av angrepet, til relaterte ressurser, for eksempel brukere, enheter og postbokser.

Hvis du vil ha mer informasjon, kan du se Automatisert undersøkelse og svar i Microsoft Defender XDR.

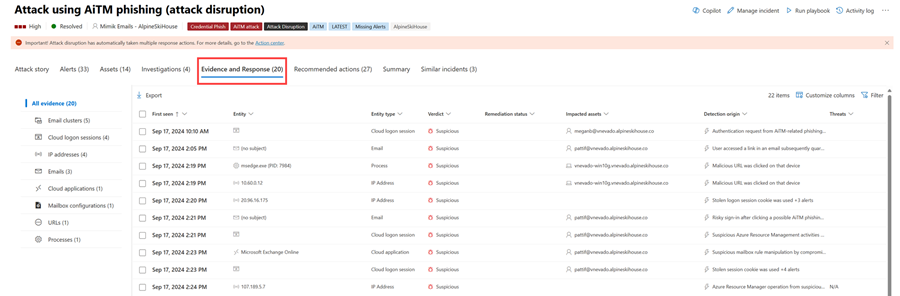

Bevis og svar

Bevis- og svarfanen viser alle støttede hendelser og mistenkelige enheter i varslene i hendelsen. Her er et eksempel.

Microsoft Defender XDR undersøker automatisk alle hendelsenes støttede hendelser og mistenkelige enheter i varslene, og gir deg informasjon om viktige e-postmeldinger, filer, prosesser, tjenester, IP-adresser og mer. Dette hjelper deg med raskt å oppdage og blokkere potensielle trusler i hendelsen.

Hver av de analyserte enhetene er merket med en dom (Ondsinnet, Mistenkelig, Rens) og en utbedringsstatus. Dette hjelper deg med å forstå utbedringsstatusen for hele hendelsen og hvilke neste trinn som kan utføres.

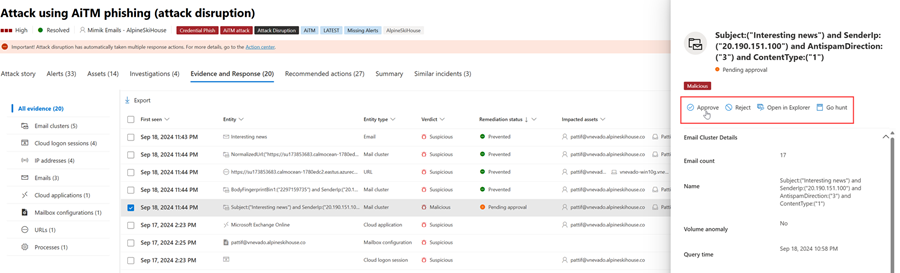

Godkjenn eller avvis utbedringshandlinger

For hendelser med utbedringsstatusen Venter på godkjenning, kan du godkjenne eller avvise en utbedringshandling, åpne i Explorer eller Gå på jakt fra fanen Bevis og Svar. Her er et eksempel.

Sammendrag

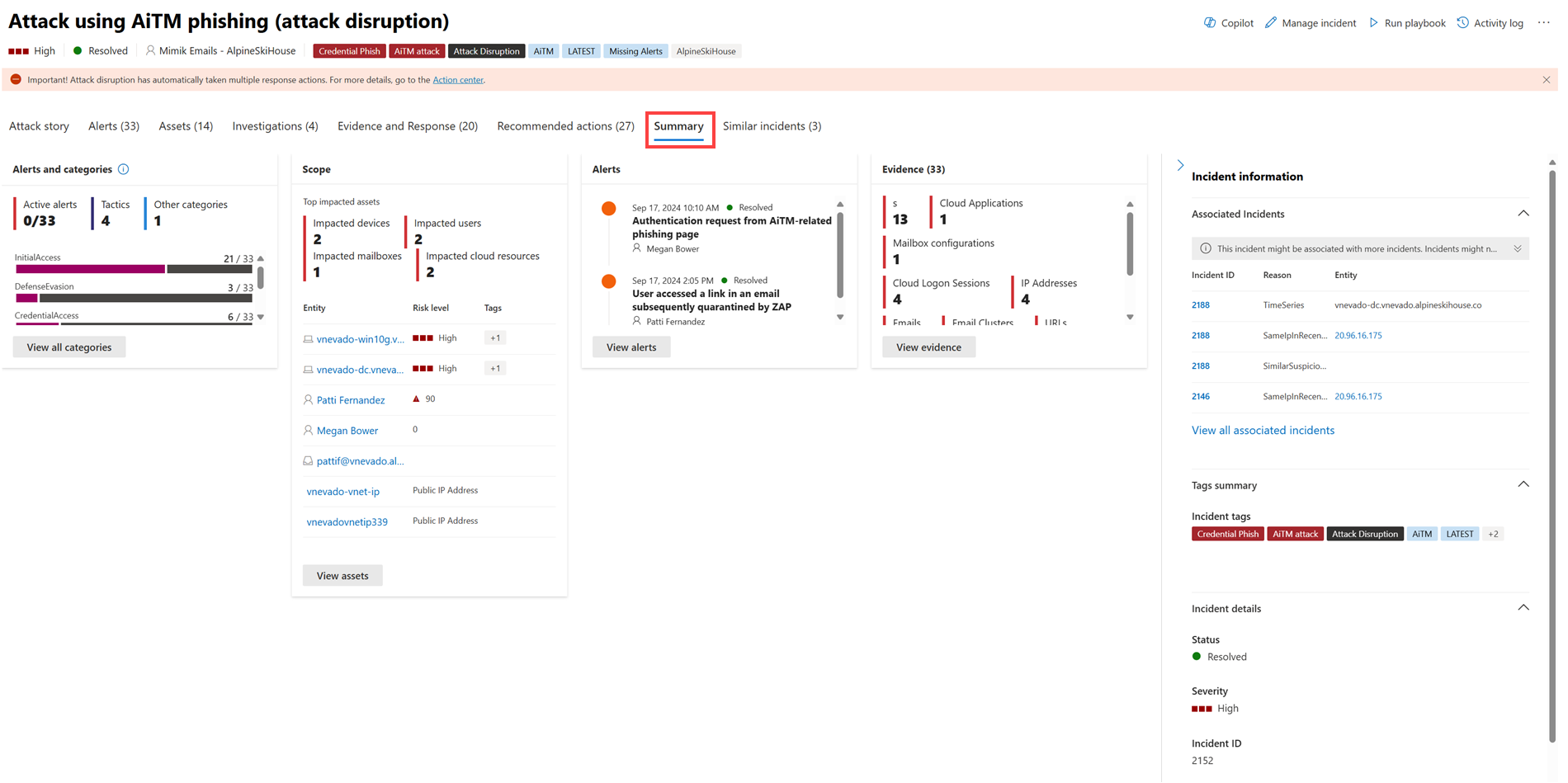

Bruk Sammendrag-siden til å vurdere den relative viktigheten av hendelsen, og få rask tilgang til de tilknyttede varslene og berørte enhetene. Sammendrag-siden gir deg et øyeblikksbilde av det viktigste å legge merke til om hendelsen.

Informasjonen er organisert i disse inndelingene.

| Seksjon | Beskrivelse |

|---|---|

| Varsler og kategorier | Et visuelt og numerisk syn på hvor avansert angrepet har utviklet seg mot kill-kjeden. Som med andre Microsoft-sikkerhetsprodukter er Microsoft Defender XDR justert etter MITRE ATT&CK-rammeverket™. Tidslinjen for varsler viser den kronologiske rekkefølgen varslene oppstod i, og for hver, status og navn. |

| Omfang | Viser antall berørte enheter, brukere og postbokser og lister opp enhetene i rekkefølge etter risikonivå og undersøkelsesprioritet. |

| Varsler | Viser varslene som er involvert i hendelsen. |

| Bevis | Viser antall enheter som påvirkes av hendelsen. |

| Hendelsesinformasjon | Viser egenskapene for hendelsen, for eksempel merker, status og alvorlighetsgrad. |

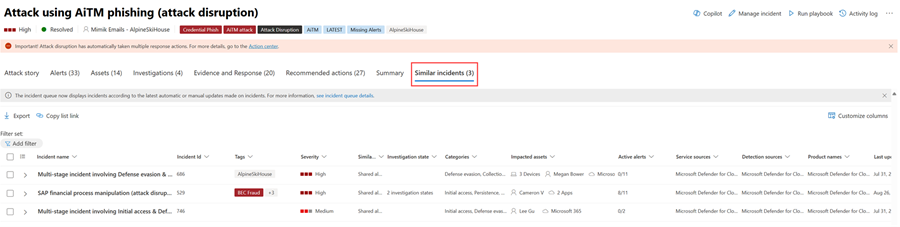

Lignende hendelser

Noen hendelser kan ha lignende hendelser oppført på lignende hendelser-siden . Denne delen viser hendelser som har lignende varsler, enheter og andre egenskaper. Dette kan hjelpe deg med å forstå omfanget av angrepet og identifisere andre hendelser som kan være relatert. Her er et eksempel.

Tips

Defender Boxed, en serie kort som viser organisasjonens sikkerhetssuksesser, forbedringer og responshandlinger de siste seks månedene/året, vises i en begrenset periode i løpet av januar og juli hvert år. Finn ut hvordan du kan dele uthevingene i Defender Boxed .

Neste trinn

Etter behov:

Se også

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.