Slik navngir Microsoft trusselaktører

Microsoft bruker en navnetaksonomi for trusselaktører på linje med temaet vær. Vi har til hensikt å bringe bedre klarhet til kunder og andre sikkerhetsforskere med denne taksonomien. Vi tilbyr en mer organisert, artikulert og enkel måte å referere til trusselaktører på, slik at organisasjoner bedre kan prioritere og beskytte seg selv. Vi tar også sikte på å hjelpe sikkerhetsforskere, som allerede står overfor en overveldende mengde trusselintelligensdata.

Microsoft kategoriserer trusselaktører i fem nøkkelgrupper:

Nasjonalstatlige aktører: cyberoperatører som handler på vegne av eller regissert av et nasjons-/statsjustert program, uavhengig av om det gjelder spionasje, økonomisk vinning eller gjengjeldelse. Microsoft observerte at de fleste nasjonale statlige aktører fortsetter å fokusere operasjoner og angrep på offentlige etater, mellomstatlige organisasjoner, ikke-statlige organisasjoner og tenketanker for tradisjonell spionasje eller overvåkingsmål.

Økonomisk motiverte aktører: cyberkampanjer/grupper regissert av en kriminell organisasjon/person med motivasjon for økonomisk vinning og er ikke forbundet med høy tillit til en kjent ikke-nasjon stat eller kommersiell enhet. Denne kategorien inkluderer ransomware-operatorer, forretnings-e-postkompromisse, phishing og andre grupper med rent økonomiske motivasjoner eller utpressingsmotivasjoner.

Private sektor offensive aktører (PSOAs): cyber aktivitet ledet av kommersielle aktører som er kjente / legitime juridiske enheter, som skaper og selger cybervåpen til kunder som deretter velger mål og driver cybervåpen. Disse verktøyene ble observert rettet mot og overvåkende dissidenter, menneskerettighetsforkjempere, journalister, sivilsamfunnsforkjempere og andre private borgere, og truet mange globale menneskerettighetstiltak.

Påvirkningsoperasjoner: informasjonskampanjer kommunisert på nettet eller frakoblet på en manipulerende måte for å skifte oppfatninger, atferd eller beslutninger fra målgrupper for å fremme en gruppe eller en nasjons interesser og mål.

Grupper under utvikling: en midlertidig betegnelse gitt til en ukjent, fremvoksende eller utviklende trusselaktivitet. Denne betegnelsen gjør det mulig for Microsoft å spore en gruppe som et diskret sett med informasjon til vi kan nå høy visshet om opprinnelsen eller identiteten til skuespilleren bak operasjonen. Når kriteriene er oppfylt, konverteres en gruppe under utvikling til en navngitt aktør eller slås sammen til eksisterende navn.

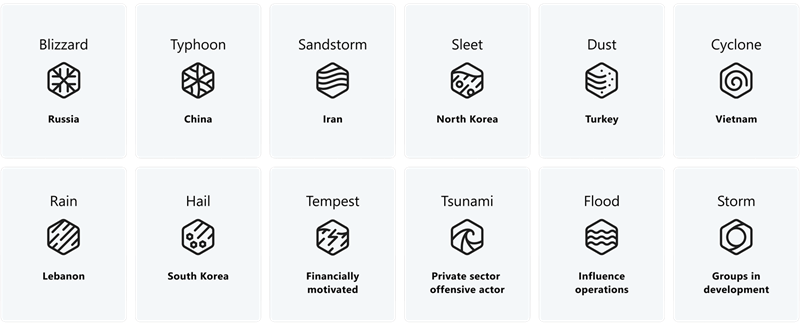

I denne taksonomien representerer en værhendelse eller et familienavn én av kategoriene ovenfor. For nasjonalstatlige aktører tilordnet vi et familienavn til et land/område av opprinnelse knyttet til tilskrivelse. Typhoon angir for eksempel opprinnelse eller tilskrivelse til Kina. For andre skuespillere representerer familienavnet en motivasjon. For eksempel indikerer Storm økonomisk motiverte aktører.

Trusselaktører i samme værfamilie får et adjektiv for å skille skuespillergrupper med distinkte taktikker, teknikker og prosedyrer (TTP-er), infrastruktur, mål eller andre identifiserte mønstre. For grupper under utvikling bruker vi en midlertidig angivelse av Storm og et firesifret nummer der det er en nyoppdaget, ukjent, fremvoksende eller utviklende klynge av trusselaktivitet.

Tabellen nedenfor viser hvordan familienavnene kartlegges til trusselaktørene vi sporer.

| Trusselskuespillerkategori | Type: | Etternavn |

|---|---|---|

| Nasjonalstat | Kina Iran Libanon Nord-Korea Russland Sør-Korea Tyrkia Vietnam |

Tyfon Sandstorm Regn Sludd Snøstorm Hagl Støv Syklon |

| Økonomisk motivert | Økonomisk motivert | Storm |

| Offensive aktører i privat sektor | PSOAer | Tsunami |

| Påvirkningsoperasjoner | Påvirkningsoperasjoner | Flom |

| Grupper under utvikling | Grupper under utvikling | Storm |

Tabellen nedenfor viser offentliggjorte navn på trusselaktører med sin opprinnelses- eller trusselskuespillerkategori, tidligere navn og tilsvarende navn som brukes av andre sikkerhetsleverandører der de er tilgjengelige. Denne siden oppdateres etter hvert som mer informasjon om andre leverandørers navn blir tilgjengelige.

| Navn på trusselskuespiller | Opprinnelse/trussel aktør kategori | Andre navn |

|---|---|---|

| Ametystregn | Libanon | Flyktig sedertre |

| Antikk tyfon | Kina | Storm-0558 |

| Aqua Blizzard | Russland | ACTINIUM, Gamaredon, Armageddon, UNC530, shuckworm, SectorC08, Primitive Bear |

| Blå tsunami | Israel, privat sektor offensiv skuespiller | |

| Messing tyfon | Kina | BARIUM, APT41 |

| Brocade Typhoon | Kina | BORON, UPS, Gothic Panda, APT3, OLDCARP, TG-0110, Rød Sylvan, CYBRAN |

| Burgunder sandstorm | Iran | Cadelle, Chafer |

| Kadett snøstorm | Russland | DEV-0586 |

| Canary Typhoon | Kina | CIRCUIT PANDA, APT24, Palmerworm, BlackTech |

| Lerretssyklon | Vietnam | BISMUTH, OceanLotus, APT32 |

| Karamell tsunami | Israel, privat sektor offensiv skuespiller | DEV-0236 |

| Carmine Tsunami | Offensiv skuespiller i privat sektor | |

| Kull tyfon | Kina | CHROMIUM, ControlX, Aquatic Panda, RedHotel, BRONSE UNIVERSITET |

| Rutet tyfon | Kina | KLOR, ATG50, APT19, TG-3551, DYP PANDA, Red Gargoyle |

| Kanelstorm | Kina, økonomisk motivert | DEV-0401 |

| Sirkeltyfon | Kina | DEV-0322, APT6, APT27 |

| Citrine Sleet | Nord-Korea | DEV-0139, Storm-0139, Storm-1222, DEV-1222 |

| Bomull sandstorm | Iran | NEPTUNIUM, Vice Leaker, Haywire Kattunge |

| Crescent Typhoon | Kina | CESIUM |

| Crimson Sandstorm | Iran | CURIUM, Skilpadde Shell, HOUSEBLEND, TA456 |

| Cuboid Sandstorm | Iran | DEV-0228 |

| Denim Tsunami | Østerrike, privat sektor offensiv skuespiller | DEV-0291 |

| Diamantslute | Nord-Korea | SINK, Svart Artemis, Labyrinth Chollima, Lasarus |

| Smaragdsludd | Nord-Korea | THALLIUM, RGB-D5, Black Banshee, Kimsuky, Greendinosa, VELVET CHOLLIMA |

| Fallow Squall | Singapore | PLATINA, PARASITT, RUBYVINE, GINGERSNAP |

| Flax Typhoon | Kina | Storm-0919, ETERISK PANDA |

| Skogssnøstorm | Russland | STRONTIUM, Sednit, ATG2, Sofacy, FANCY BEAR, Blue Athena, Z-Lom Team, Operation Pawn Storm, Tsar Team, CrisisFour, HELLFIRE, APT28 |

| Ghost Blizzard | Russland | BROMINE, TG-4192, Koala Team, ENERGISK BJØRN, Blå Kraken, Crouching Yeti, Dragonfly |

| Gingham Typhoon | Kina | GADOLINIUM, TEMP. Periscope, Leviathan, JJDoor, APT40, Feverdream |

| Granitt tyfon | Kina | GALLIUM |

| Grå sandstorm | Iran | DEV-0343 |

| Hazel Sandstorm | Iran | EUROPIUM, COLBALT SIGØYNER, Crambus, OilRig, APT34 |

| Hjerte tyfon | Kina | HELIUM, APT17, Hidden Lynx, ATG3, Red Typhon, KAOS, TG-8153, SportsFans, DeputyDog, AURORA PANDA, Tailgater |

| Sekskanttyfon | Kina | HYDROGEN, Calc Team, Red Anubis, APT12, DNS-Calc, HORDE, NUMBERED PANDA |

| Houndstooth Typhoon | Kina | HASSIUM, isoon, deepclif |

| Jade Sleet | Nord-Korea | Storm-0954 |

| Blonder Storm | Økonomisk motivert | DEV-0950 |

| Sitron sandstorm | Iran | RUBIDIUM |

| Leopard Tyfon | Kina | LEAD, TG-2633, TG-3279, Mana, KAOS, Red Diablo, Winnti Group |

| Syrin tyfon | Kina | DEV-0234 |

| Lintyfon | Kina | JOD, Red Phoenix, Hippo, Lucky Mouse, EMISSARY PANDA, BOWSER, APT27, Wekby2, UNC215, TG-3390 |

| Luna Storm | Økonomisk motivert | |

| Magenta Støv | Tyrkia | PROMETHIUM, StrongPity, SmallPity |

| Manatee Storm | Russland | |

| Mango Sandstorm | Iran | MERCURY, SeedWorm, STATIC KITTEN, TEMP. Zagros, MuddyWater |

| Marmorert støv | Tyrkia | SILICON, Havskilpadde, UNC1326 |

| Marigold Sandstorm | Iran | DEV-500 |

| Midnattssnøstorm | Russland | NOBELIUM, UNC2452, APT29, Koselig Bjørn |

| Mint Sandstorm | Iran | FOSFOR, Parastoo, Newscaster, APT35, Sjarmerende kattunge |

| Moonstone Sleet | Nord-Korea | Storm-1789 |

| Mulberry Typhoon | Kina | MANGANESE, Bakdør-DPD, COVENANT, CYSERVICE, Flaske, Rød Horus, Red Naga, Auriga, KEYHOLE PANDA, APT5, ATG48, TG-2754, tabcteng |

| Sennepsstorm | Økonomisk motivert | DEV-0206 |

| Natt tsunami | Israel | DEV-0336 |

| Nylon Typhoon | Kina | NIKKEL, Leken Drage, RedRiver, ke3chang, VIXEN PANDA, APT15, Mirage |

| Octo Storm | Økonomisk motivert | 0ktapus, spredt edderkopp |

| Onyx Sleet | Nord-Korea | XML, StoneFly, Tdrop2-kampanjen, DarkSeoul, Black Chollima, SILENT CHOLLIMA, Andariel, APT45 |

| Opal Sleet | Nord-Korea | OSMIUM, Planedown, Konni, APT43 |

| Fersken sandstorm | Iran | HOLMIUM, APT33, Elfin, RAFFINERT KATTUNGE |

| Perle sludd | Nord-Korea | LAWRENCIUM |

| Periwinkle Storm | Russland | DEV-0193 |

| Phlox Storm | Israel, økonomisk motivert | DEV-0796 |

| Rosa sandstorm | Iran | AMERICIUM, Agrius, Deadwood, BlackShadow, SharpBoys, FireAnt, Justice Blade |

| Pinstripe Lyn | NIOBIUM, Desert Falcons, Scimitar, Arid Viper | |

| Pistachio Storm | Økonomisk motivert | DEV-0237 |

| Rutete regn | Libanon | POLONIUM |

| Gresskar sandstorm | Iran | DEV-0146 |

| Lilla tyfon | Kina | KALIUM, GOLEM, Evilgrab, AEON, LIVESAFE, ChChes, APT10, Haymaker, Webmonder, STONE PANDA, Foxtrot, Foxmail, MenuPass, Red Apollo |

| Raspberry Typhoon | Kina | RADIUM, LotusBlossom, APT30 |

| Ruby Sleet | Nord-Korea | CERIUM |

| Ruza-flom | Russland, Innflytelse operasjoner | |

| Laks tyfon | Kina | NATRIUM, APT4, MAVERICK PANDA |

| Salt Tyfon | Kina | GhostEmperor, FamousSparrow |

| Sangria Storm | Ukraina, Økonomisk motivert | ELBRUS |

| Sapphire Sleet | Nord-Korea | COPERNICIUM, Genie Spider, BlueNoroff, CageyChameleon, CryptoCore |

| Sateng tyfon | Kina | SCANDIUM, COMBINE, TG-0416, SILVERVIPER, DYNAMITE PANDA, Red Wraith, APT18, Elderwood Group, Wekby |

| Seashell Blizzard | Russland | IRIDIUM, BE2, UAC-0113, Blue Echidna, Sandworm, PHANTOM, BlackEnergy Lite, APT44 |

| Hemmelig snøstorm | Russland | KRYPTON, GIFTIG BJØRN, Uroburos, Snake, Blue Python, Turla, WRAITH, ATG26 |

| Sefid-flom | Iran, Innflytelse operasjoner | |

| Skyggetyfon | Kina | DarkShadow, Oro0lxy |

| Silk Typhoon | Kina | HAFNIUM, timmy |

| Røyk sandstorm | Iran | UNC1549 |

| Spandex Storm | Økonomisk motivert | TA505 |

| Oppdaget sandstorm | NEODYMIUM, BlackOasis | |

| Stjerne snøstorm | Russland | SEABORGIUM, COLDRIVER, Callisto-gruppen, BlueCharlie, TA446 |

| Storm-0216 | Økonomisk motivert | Vridd edderkopp, UNC2198 |

| Storm-0230 | Gruppe under utvikling | Conti Team 1, DEV-0230 |

| Storm-0247 | Kina | ToddyCat, Websiic |

| Storm-0288 | Gruppe under utvikling | FIN8 |

| Storm-0302 | Gruppe under utvikling | Narwhal Spider, TA544 |

| Storm-0501 | Økonomisk motivert | DEV-0501 |

| Storm-0538 | Gruppe under utvikling | FIN6 |

| Storm-0539 | Økonomisk motivert | |

| Storm-0569 | Økonomisk motivert | DEV-0569 |

| Storm-0671 | Gruppe under utvikling | UNC2596, Tropicalscorpius |

| Storm-0940 | Kina | |

| Storm-0978 | Russland | RomCom, Underjordisk team |

| Storm-1101 | Gruppe under utvikling | |

| Storm-1113 | Økonomisk motivert | |

| Storm-1152 | Økonomisk motivert | |

| Storm-1175 | Kina, økonomisk motivert | |

| Storm-1194 | Gruppe under utvikling | MONTI |

| Storm-1516 | Russland, Innflytelse operasjoner | |

| Storm-1567 | Økonomisk motivert | |

| Storm-1674 | Økonomisk motivert | |

| Storm-1679 | Påvirkningsoperasjoner | |

| Storm-1811 | Økonomisk motivert | |

| Storm-1982 | Kina | SneakyCheff, UNK_SweetSpecter |

| Storm-2035 | Iran, Innflytelse operasjoner | |

| Storm-2077 | Kina | TAG-100 |

| Jordbær storm | Økonomisk motivert | DEV-0537, LAPSUS$ |

| Sunglow Blizzard | DEV-0665 | |

| Virvle tyfon | Kina | TELLURIUM, Tick, Bronze Butler, REDBALDKNIGHT |

| Tafttyfon | Kina | TECHNETIUM, TG-0055, Red Kobold, JerseyMikes, APT26, BEARCLAW |

| Taizi-flom | Kina, Innflytelse operasjoner | Dragonbridge, Spamouflage |

| Tumbleweed Typhoon | Kina | THORIUM, Karst |

| Twill Typhoon | Kina | TANTAL, BRONSEPRESIDENT, LuminousMoth, MUSTANG PANDA |

| Vanilla Storm | Økonomisk motivert | DEV-0832, Vice Society |

| Velvet Storm | Økonomisk motivert | DEV-0504 |

| Violet Typhoon | Kina | ZIRCONIUM, Chameleon, APT31, WebFans |

| Volga-flom | Russland, Innflytelse operasjoner | Storm-1841, Rybar |

| Volt Typhoon | Kina | BRONSE SILHUETT, VANGUARD PANDA |

| Hvete storm | Økonomisk motivert | GOLD, Gatak |

| Wisteria Tsunami | India, privat sektor offensiv skuespiller | DEV-0605 |

| Zigzag Hail | Korea | DUBNIUM, Nemim, TEMPLAR, TieOnJoe, Fallout Team, Purple Pygmy, Dark Hotel, Egobot, Tapaoux, PALADIN, Darkhotel |

Les vår kunngjøring om denne taksonomien for mer informasjon: https://aka.ms/threatactorsblog

Sette intelligens i hendene på sikkerhetseksperter

Intel-profiler i Microsoft Defender trusselinformasjon gir avgjørende innsikt om trusselaktører. Disse innsiktene gjør det mulig for sikkerhetsteam å få den konteksten de trenger når de forbereder seg på og reagerer på trusler.

I tillegg gir Microsoft Defender trusselinformasjon Intel Profiles API den mest oppdaterte trusselaktørinfrastruktursynligheten i bransjen i dag. Oppdatert informasjon er avgjørende for å muliggjøre trusselintelligens- og sikkerhetsoperasjoner (SecOps)-team for å effektivisere deres avanserte trusseljakt- og analysearbeidsflyter. Mer informasjon om denne API-en i dokumentasjonen: Bruk API-ene for trusselintelligens i Microsoft Graph (forhåndsversjon).

Ressurser

Bruk følgende spørring på Microsoft Defender XDR og andre Microsoft-sikkerhetsprodukter som støtter Kusto-spørringsspråket (KQL) for å få informasjon om en trusselaktør ved hjelp av det gamle navnet, det nye navnet eller bransjenavnet:

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

Følgende filer som inneholder den omfattende kartleggingen av gamle trusselskuespillernavn med sine nye navn, er også tilgjengelige: