Windows 10 Enterprise LTSC 2019 の新機能

この記事では、IT プロフェッショナルの関心が高い Windows 10 Enterprise LTSC 2019 の新規および更新された機能とコンテンツを、Windows 10 Enterprise LTSC 2016 (LTSB) と比較して示します。 LTSC サービス チャネルと関連するサポートの簡単な説明については、「Windows 10 Enterprise LTSC」を参照してください。

注

Windows 10 Enterprise LTSC 2019 は、2018 年 11 月 13 日に初めて提供されました。 Windows 10 Enterprise LTSC 2019 の機能は、Windows 10 バージョン 1809 と同等です。

Windows 10 Enterprise LTSC 2019 は、Windows 10 Pro バージョン 1809 をベースに、大規模および中規模の組織 (大規模な教育機関を含む) のニーズに対応するように設計された、次のようなプレミアム機能を追加しています。

- 最新のセキュリティの脅威に対する高度な保護

- OS 展開の完全な柔軟性

- 更新とサポートのオプション

- 包括的なデバイスとアプリの管理と制御機能

Windows 10 Enterprise LTSC 2019 リリースは、Windows 10 バージョン 1703、1709、1803、1809 で提供されている累積的な機能強化が含まれているため、LTSC ユーザーにとって重要なリリースです。 これらの機能強化の詳細について、以下に示します。

重要

LTSC リリースは、特殊用途デバイスを対象とします。 Windows 10 の一般提供チャネル リリース用に設計されたアプリとツールによる LTSC のサポートが制限される場合があります。

Microsoft Intune

Microsoft Intune では、Windows 10 Enterprise LTSC 2019 がサポートされていますが、次の例外があります。

- Windows 10 LTSC バージョンでは機能更新プログラムを受け取らないため、機能更新プログラムには更新リングを使用できません。 更新リングは、Windows 10 Enterprise LTSC 2019 クライアントの品質更新プログラムに使用できます。

セキュリティ

このバージョンの Window 10 には、脅威の防止、情報の保護、および ID 保護のセキュリティ機能強化が含まれています。

脅威の防止

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint プラットフォームには、複数のセキュリティの柱が含まれています。 このバージョンの Windows では、Defender for Endpoint に強力な分析、セキュリティ スタックの統合、一元管理が含まれ、これにより、検出、防止、調査、応答、および管理が向上します。

攻撃面の縮小

攻撃面の縮小には、フォルダー アクセスの制御などのホスト ベースの侵入防止システムが含まれます。

この機能は、ランサムウェアや他の破壊的なマルウェアが個人用ファイルを変更するのを防ぐのに役立ちます。 場合によっては、通常使用するアプリが、[ドキュメント] や [ピクチャ] などの一般的なフォルダーに変更を行うことができないようにブロックされている可能性があります。 機能を完全に無効にすることなくデバイスを引き続き使用できるように、最近ブロックされたアプリを簡単に追加できるようにしました。

アプリがブロックされると、最近ブロックされたアプリの一覧に表示されます。この一覧は [ランサムウェア防止] 見出しの [設定の管理] をクリックすることで表示できます。 [アプリをコントロールされたフォルダー アクセスで許可する] を選択します。 指示に従って、+ ボタンを選択し、[最近ブロックされたアプリ] を選択します。 いずれかのアプリを選択して許可リストに追加します。 このページからアプリを参照することもできます。

Windows Defender ファイアウォール

Windows Defender ファイアウォールでは、Windows Subsystem for Linux (WSL) プロセスをサポートするようになりました。 WSL プロセスの特定のルールを、Windows プロセスと同じ方法で追加できます。 また、Windows Defender ファイアウォールでは WSL プロセスの通知をサポートするようになりました。 たとえば、Linux ツールで外部からのポートへのアクセスを許可する必要がある場合 (SSH または Nginx のような Web サーバーなど)、Windows Defender ファイアウォールは、ポートが接続の受け入れを開始したときに、Windows プロセスの場合と同様にアクセスを許可するためのメッセージを表示します。 この動作は、ビルド 17627 で初めて導入されました。

Windows Defender Device Guard

Device Guard は、PC をロック ダウンするために組み合わせることができる次のようなテクノロジのコレクションです。

- コード整合性ポリシーによって提供されるソフトウェア ベースの保護

- ハイパーバイザーで保護されたコード整合性 (HVCI) によって提供されるハードウェア ベースの保護

ただし、これらの保護は個別に構成することもできます。 また、HVCI とは異なり、コード整合性ポリシーは仮想化ベースのセキュリティ (VBS) を必要としません。 これらの保護の明確な価値を強調するために、コード整合性ポリシーは Windows Defender アプリケーション制御として再ブランド化されています。

次世代保護

エンドポイントの検出と応答

エンドポイントの検出と応答が改善されました。 企業ユーザーは、Microsoft Defender for Endpoint ポータルに表示される Microsoft Defender ウイルス対策の検出と、Device Guard のブロックを使用して、Windows セキュリティ スタック全体を活用できるようになりました。

Windows Defender は、現在 Microsoft Defender ウイルス対策と呼ばれ、Microsoft 365 サービス間で検出状態を共有して、Microsoft Defender for Endpoint との相互運用を実現します。 クラウド ベースの保護を強化する他のポリシーも実装されており、緊急保護のための新しいチャネルも使用できます。 詳細については、「ウイルスと脅威の防止」と「Microsoft Defender ウイルス対策で Microsoft クラウド型保護を利用する」を参照してください。

また、企業のセキュリティ管理者向けドキュメント ライブラリの幅も広がっています。 新しいライブラリには、以下の情報が含まれます。

新しいライブラリの主な特徴として、Microsoft Defender AV の評価ガイドと、仮想デスクトップ インフラストラクチャ環境での Microsoft Defender AV の展開ガイドがあります。

Windows 10 Enterprise LTSC 2019 の Microsoft Defender AV の新機能には、以下が含まれます。

Microsoft では、ランサムウェアからの保護を支援するために重点的な投資を行ってきました。動作の監視と常時接続リアルタイム保護の更新に関しては、今後も投資を継続します。

エンドポイントの検出と応答も強化されています。 新しい検出機能には、以下が含まれます。

カスタム検出。 カスタム検出によって、疑わしい脅威または新たな脅威など、あらゆる種類の動作のイベントを監視するためのカスタム クエリを作成できます。 カスタム検出ルールの作成によって高度な検出機能を活用できます。

メモリ内およびカーネル レベルの攻撃を使用する攻撃者の検出を有効にする、OS メモリとカーネル センサーの機能強化。

ランサムウェアやその他の高度な攻撃のアップグレードされた検出。

履歴検出機能により、気付かれなかった可能性のある過去の攻撃を検出するために、最大 6 か月間の保存されているデータに対して新しい検出規則が適用されます。

攻撃が検出されたときの脅威への対応が改善され、セキュリティ チームによる侵害の即時対応が可能になります。

- コンピューターに対して対応処置を実行する - コンピューターを分離するか、調査パッケージを収集することによって、検出された攻撃に対して迅速に対応します。

- ファイルに対して対応処置を実行する - ファイルを停止して検疫するか、ファイルをブロックすることによって、検出された攻撃に迅速に対応します。

他にも、調査の全体像を把握するのに役立つ次の機能が追加されました。

脅威の分析 - 脅威の分析は、新種の脅威と感染が特定されるとすぐに Microsoft Defender for Endpoint リサーチ チームによって公開される、一連の対話型レポートです。 このレポートは、セキュリティ オペレーション チームが各自の環境への影響を評価するのに役立ちます。 また、脅威を抑制し、組織の復元性を高め、特定の脅威を防止するための推奨されるアクションを提供します。

ユーザー アカウントの調査 - アクティブなアラートが最も多いユーザー アカウントを特定し、侵害された可能性がある資格情報を調査します。

アラート プロセス ツリー - 複数の検出および関連するイベントを単一のビューに集約して、問題を解決する時間を短縮します。

REST API を使用してアラートをプルする - REST API を使用して、Microsoft Defender for Endpoint からアラートをプルします。

その他の強化されたセキュリティ機能には、以下が含まれます。

センサーの正常性状態を確認する - エンドポイントの機能を確認して、センサー データを提供し、Microsoft Defender for Endpoint サービスと通信して既知の問題を解決します。

マネージド セキュリティ サービス プロバイダー (MSSP) のサポート - Microsoft Defender for Endpoint は、MSSP 統合を提供することで、このシナリオのサポートを追加します。 この統合によって MSSP は次のアクションを実行することができます。MSSP のユーザーの Windows Defender セキュリティ センター ポータルにアクセスする、メール通知を取得する、セキュリティ情報とイベント管理 (SIEM) ツールによってアラートを取得する。

Azure Defender との統合 - Microsoft Defender for Endpoint は Azure Defender と統合され、包括的なサーバー保護ソリューションを提供します。 この統合により、Azure Defender は Defender for Endpoint を使用して Windows サーバーの脅威検出を強化します。

Microsoft Cloud App Security との統合 - Microsoft Cloud App Security は、Microsoft Defender for Endpoint シグナルを使用して、すべての Defender for Endpoint の監視対象コンピューターからのサポートされていないクラウド サービス (シャドウ IT) の使用を含む、クラウド アプリケーションの使用状況を直接可視化します。

Windows Server 2019 のオンボード - Microsoft Defender for Endpoint に、Windows Server 2019 のサポートが追加されました。 Windows 10 クライアント コンピューターで利用可能な方法と同じ方法で、Windows Server 2019 をオンボードすることができます。

以前のバージョンの Windows のオンボード - サポートされているバージョンの Windows コンピューターをオンボードして、Microsoft Defender for Endpoint センサーにセンサー データを送信することができます。

また、Windows タイム サービスの新しい評価を、[デバイスのパフォーマンスと正常性] セクションに追加しました。 デバイスの時間がタイム サーバーと正しく同期されておらず、時刻同期サービスが無効になっていることが検出された場合は、サービスをもう一度有効にするためのオプションが提供されます。

インストールしたその他のセキュリティ アプリが Windows セキュリティ アプリに表示される方法に関して作業を継続する予定です。 アプリの [設定] セクションに [セキュリティ プロバイダー] という新しいページがあります。 [プロバイダーの管理] を選択して、デバイスで実行されているその他すべてのセキュリティ プロバイダー (ウイルス対策、ファイアウォール、Web 保護を含む) の一覧を表示します。 ここでは、プロバイダーのアプリを簡単に開いたり、Windows セキュリティで報告された問題を解決する方法に関する詳細情報を取得したりできます。

また、この改善により Windows セキュリティ内でその他のセキュリティ アプリへのリンクがさらに表示されます。 たとえば、[ ファイアウォール & ネットワーク保護 ] セクションを開くと、ドメイン、プライベート、パブリック ネットワークを含むファイアウォールの種類ごとに、デバイスで実行されているファイアウォール アプリが表示されます。

「エンドポイントのセキュリティの有効性と堅牢性を最大化する Microsoft Defender for Endpoint の新機能」も参照してください。

Windows 10 向け Microsoft Defender for Endpoint の簡潔かつ深耕的な概要: 「Defender for Endpoint」。

情報の保護

Windows 情報保護と BitLocker に機能強化が追加されました。

Windows 情報保護

Windows 情報保護は、Microsoft Office および Azure Information Protection と連携する設計になりました。

Microsoft Intune は、Windows 情報保護 (WIP) ポリシーの作成と展開に役立ちます。たとえば、許可されたアプリ、WIP 保護レベル、ネットワーク上のエンタープライズ データの検索方法を選択することができます。 詳しくは、「Microsoft Intune を使用して Windows 情報保護 (WIP) ポリシーを作成する」および「Microsoft Intune を使用して Windows 情報保護 (WIP) と VPN のポリシーを関連付けて展開する」を参照してください。

レポート構成サービス プロバイダー (CSP) または Windows イベント転送 (ドメインに参加している Windows デスクトップ デバイスの場合) を使って、監査イベント ログを収集できるようにもなりました。 詳細については、「Windows Information Protection (WIP) の監査イベント ログを収集する方法」を参照してください。

このリリースでは、ファイル オンデマンドによる WIP のサポートが有効になっており、別のアプリでファイルを開いているときにファイルを暗号化でき、パフォーマンスも向上しています。 詳細については、「企業向けの OneDrive ファイル オンデマンド」を参照してください。

BitLocker

PIN の最小桁数が 6 桁から 4 桁に変更されました。既定の桁数は 6 桁です。 詳しくは、「BitLocker グループ ポリシー設定」を参照してください。

固定ドライブへのサイレント適用

最新のデバイス管理 (MDM) ポリシーを使用して、標準の Microsoft Entra ID 参加ユーザーに対して BitLocker をサイレントモードで有効にすることができます。 Windows 10 では、標準の Entra ID ユーザーに対してバージョン 1803 の自動 BitLocker 暗号化が有効になりましたが、ハードウェア セキュリティ テスト インターフェイス (HSTI) に合格した最新のハードウェアが必要でした。 この新機能では、HSTI に合格していないデバイス上であっても、ポリシーを使用して BitLocker を有効します。

この変更は BitLocker CSP の更新であり、Intune などによって使用されています。

ID 保護

Windows Hello for Business と Credential Guard に機能強化が追加されました。

Windows Hello for Business

Windows Hello の新機能では、新しい場所とユーザー近接信号による多要素認証のロック解除を使用して、デバイス ロック エクスペリエンスを向上させます。 Bluetooth 信号を使用して、ユーザーがデバイスから離れると自動的にロックしたり、ユーザーが不在のときにデバイスへのアクセスを防いだりするように、Windows 10 デバイスを構成できます。

Windows Hello for Business の新機能には、以下が含まれます。

企業が管理しているデータや Microsoft Intune によって管理されているデバイス上のアプリを削除することなく、忘れた PIN をリセットできるようになりました。

Windows デスクトップの場合、ユーザーは [設定] > [アカウント] > サインイン オプションを使用して、忘れた PIN をリセットできます。 詳細については、「PIN を忘れた場合の対処方法」を参照してください。

Windows Hello for Business では、Entra ID に参加している Windows 10 デバイスの FIDO 2.0 認証がサポートされるようになりました。また、「 キオスクの構成」で説明されているように、共有デバイスのサポートが強化されました。

Windows Hello は、S モードでパスワードレスになりました。

Windows Hello for Business および Microsoft 以外の ID ライフサイクル管理ソリューションの API による S/MIME のサポート。

Windows Hello は、Windows Defender セキュリティ センターでのアカウント保護の柱の 1 つです。 アカウント保護では、パスワード ユーザーに対して、より迅速なサインインのために、Windows Hello 顔認証、指紋認証、暗証番号 (PIN) の設定が推奨されます。また、デバイスの Bluetooth がオフになっているために、動的ロックが動作を停止している場合に動的ロック ユーザーに通知が送信されます。

Microsoft アカウントのロック画面から、Windows Hello を設定することができます。 Microsoft アカウント ユーザーがデバイスに Windows Hello を簡単に設定し、より迅速かつ安全なサインインを実現しました。 以前は、Windows Hello を見つけるために、設定から深い階層まで移動する必要がありました。 現在は、[サインイン オプション] で [Windows Hello] タイルをクリックすることで、ロック画面から直接 Windows Hello 顔認証、指紋認証、PIN を設定できます。

特定の ID プロバイダー向けのセカンダリ アカウントの SSO の新しいパブリック API。

動的ロックの設定が容易になり、動的ロックが動作しなくなった場合 (デバイスの Bluetooth がオフの場合など) の WD SC で対応可能な通知が追加されました。

詳細については、「Windows Hello と FIDO2 セキュリティ キーによる共有デバイスの安全かつ簡単な認証の有効化」を参照してください。

Credential Guard

Credential Guard は、Active Directory (AD) ドメインの資格情報を保護するために構築された Windows 10 のセキュリティ サービスであり、ユーザーのマシン上のマルウェアによって盗まれたり悪用されたりしないようにします。 Pass-the-Hash や資格情報の収集などの、既知の脅威から保護するように設計されています。

Credential Guard は常にオプションの機能でしたが、S モードの Windows 10 では、マシンが Entra ID に参加している場合に既定でこの機能がオンになります。 この機能により、Windows 10 S モードを実行しているデバイスに通常は存在しない存在しないドメイン リソースに接続するときに、より高いレベルのセキュリティが提供されます。

注

Credential Guard は、S モード デバイスまたは Enterprise and Education Edition でのみ使用できます。

詳細については、「 Credential Guard の概要」を参照してください。

その他のセキュリティの機能強化

Windows セキュリティ基本計画

Microsoft は、Windows Server と Windows 10 向けの新しい Windows セキュリティ基本計画をリリースしました。 セキュリティ基本計画は、Microsoft が推奨する一連の構成設定と、そのセキュリティの影響に関する説明です。 詳細および Policy Analyzer ツールのダウンロードについては、「Microsoft Security Compliance Toolkit 1.0」をご覧ください。

SMBLoris の脆弱性

サービス拒否をもたらす可能性がある SMBLoris と呼ばれる問題に対処しています。

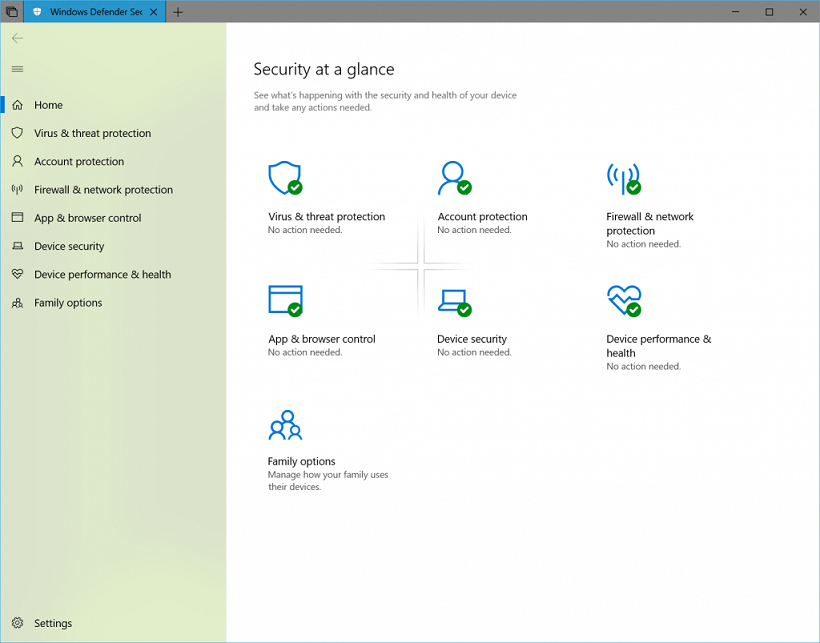

Windows セキュリティ センター

Windows Defender セキュリティ センターは Windows セキュリティ センターと呼ばれるようになりました。

いつもどおりの方法で引き続きアプリにアクセスできます。 WSC では、Microsoft Defender ウイルス対策やWindows Defender ファイアウォールなど、すべてのセキュリティ ニーズを管理できます。

WSC サービスでは、保護されたプロセスとして実行するウイルス対策製品を登録する必要があります。 まだこの機能を実装していない製品は、Windows セキュリティ センターのユーザー インターフェイスに表示されず、Microsoft Defender ウイルス対策はこれらの製品と並列して引き続き有効になります。

WSC に、おなじみの Fluent Design System 要素が追加されました。 アプリの周囲のスペースとパディングが調整されていることもわかります。 追加の情報のためにさらに領域が必要な場合は、メイン ページのカテゴリが動的にサイズ変更されます。 [色] の設定でオプションを有効にしている場合、タイトル バーでアクセント カラーが使用されるように、タイトル バーも更新しました。

グループ ポリシーのセキュリティ オプション

セキュリティ設定対話型ログオン: セッションがロックされているときにユーザー情報を表示するが、設定>Accounts>Sign-in オプションの[プライバシー] 設定で動作するように更新されました。

新しいセキュリティ ポリシー設定 対話型ログオン: サインイン時にユーザー名を表示しない が、Windows 10 Enterprise LTSC 2019 で導入されました。 このセキュリティ ポリシー設定は、サインイン時にユーザー名が表示されるかどうかを決定します。 この設定は、[設定]>[アカウント]>[サインイン オプション] で選択する [プライバシー] 設定と連携して動作します。 この設定は、他のユーザータイルにのみ影響を及ぼしす。

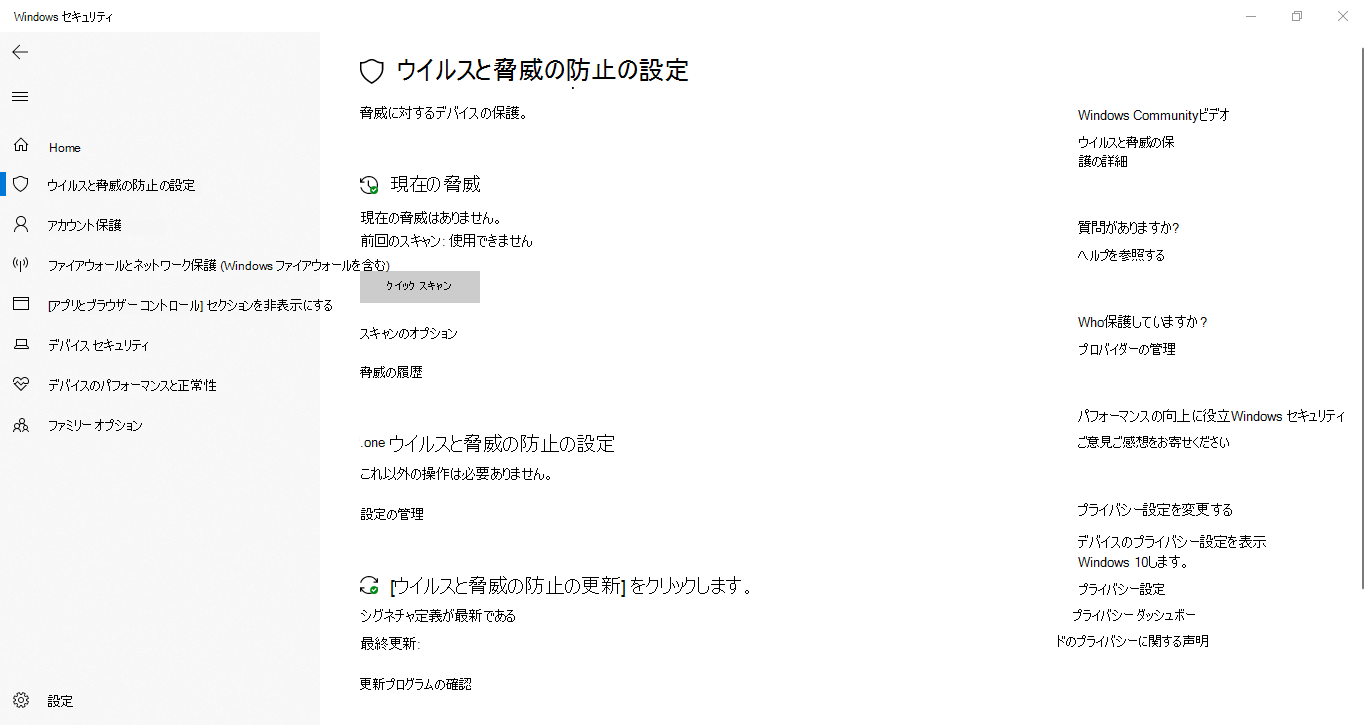

Windows 10 S モード

ウイルス & 脅威保護の [現在の脅威] 領域に引き続き取り組んできました。これにより、アクションが必要なすべての脅威が表示されるようになりました。 この画面から脅威に対してすばやく処置を実行できます。

展開

MBR2GPT.EXE

MBR2GPT.EXEは、Windows 10 バージョン 1703 で導入された新しいコマンドライン ツールであり、Windows 10 Enterprise LTSC 2019 (以降のバージョン) でも使用できます。 MBR2GPT は、ディスク上のデータを変更または削除せずに、ディスクをマスター ブート レコード (MBR) から GUID パーティション テーブル (GPT) パーティション スタイルに変換します。 このツールは、Windows プレインストール環境 (Windows PE) のコマンド プロンプトから実行しますが、完全な Windows 10 オペレーティング システムから実行することもできます。

GPT パーティション フォーマットは新しいフォーマットであり、サイズが大きくて数の多いディスク パーティションの使用を可能にします。 また、このフォーマットは、データの信頼性を増し、他のパーティションの種類をサポートし、起動とシャットダウンの速度を向上させることができます。 コンピューターのシステム ディスクを MBR から GPT に変換する場合、UEFI モードで起動するようにコンピューターを構成する必要があります。したがって、システム ディスクを変換する前に、使用するデバイスが UEFI をサポートすることを確認する必要があります。

UEFI モードで起動するときに有効になる Windows 10 の他のセキュリティ機能には、セキュア ブート、起動時マルウェア対策 (ELAM) ドライバー、Windows トラスト ブート、メジャー ブート、Device Guard、Credential Guard、および BitLocker ネットワーク ロック解除が含まれます。

詳しくは、「MBR2GPT.EXE」をご覧ください。

DISM

機能更新プログラムを管理するために、次の新しい DISM コマンドが追加されました。

DISM /Online /Initiate-OSUninstall: OS のアンインストールを開始して、コンピューターを以前の Windows のインストールに戻します。DISM /Online /Remove-OSUninstall: コンピューターから OS のアンインストール機能を削除します。DISM /Online /Get-OSUninstallWindow: アンインストールを実行できるアップグレード後の日数を表示します。DISM /Online /Set-OSUninstallWindow: アンインストールを実行できるアップグレード後の日数を設定します。

詳細については、「DISM オペレーティングシステム アンインストールのコマンドライン オプション」を参照してください。

Windows セットアップ

Windows セットアップと同時に、独自のカスタム アクションまたはスクリプトを実行できるようになりました。 セットアップによって、スクリプトは次の機能リリースに移行されるため、1 回追加するだけで済みます。

前提条件:

- Windows 10 バージョン 1803 または Windows 10 Enterprise LTSC 2019 以降。

- Windows 10 Enterprise または Pro

詳しくは、機能更新時のカスタム アクションの実行に関するページをご覧ください。

ユーザーが PostRollback オプションを使用して Windows のバージョンをロールバックすると、スクリプトを実行できるようになりました。

/PostRollback<location> [\setuprollback.cmd] [/postrollback {system / admin}]

詳細については、「 Windows セットアップ コマンド ライン オプション」を参照してください。

BitLocker を制御するために使用できる新しいコマンド ライン スイッチもあります。

Setup.exe /BitLocker AlwaysSuspend: アップグレード中は常に BitLocker を中断します。Setup.exe /BitLocker TryKeepActive: BitLocker を中断せずにアップグレードを有効にします。ただし、アップグレードが機能しない場合は、BitLocker を中断してアップグレードを完了します。Setup.exe /BitLocker ForceKeepActive: BitLocker を中断せずにアップグレードを有効にします。ただし、アップグレードが機能しない場合は、アップグレードは失敗します。

詳細については、「Windows セットアップのコマンドライン オプション」を参照してください。

機能更新プログラムの機能強化

Windows の更新プログラムのオフライン フェーズでの処理の一部が、オンライン フェーズに移動されました。 この変更により、更新プログラムをインストールする際のオフライン時間が大幅に短縮されます。

SetupDiag

SetupDiag は、Windows 10 の更新が失敗した理由を診断するのに役立つ新しいコマンド ライン ツールです。

SetupDiag は、Windows セットアップのログ ファイルを検索することで動作します。 ログ ファイルを検索するとき、SetupDiag は一連のルールを使用して既知の問題と照合します。 最新バージョンの SetupDiag では、rules.xml ファイルに 53 のルールが含まれており、SetupDiag の実行時に抽出されます。 rules.xml ファイルは、SetupDiag の新しいバージョンが提供されるときに更新されます。

サインイン

Windows 10 の共有 PC への迅速なサインイン

職場に共有デバイスが展開されている場合、迅速なサインインを使用すると、ユーザーは共有されている Windows 10 PC にすばやくサインインできます。

迅速なサインインを有効にするには

Windows 10 バージョン 1809 または Windows 10 Enterprise LTSC 2019 で共有デバイスまたはゲスト デバイスをセットアップします。

Policy CSP、Authentication および EnableFastFirstSignIn ポリシーを設定して、迅速なサインインを有効にします。

お使いのアカウントで共有 PC にサインインします。

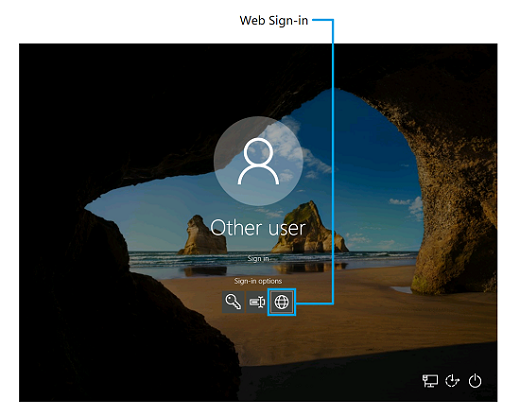

Windows 10 への Web サインイン

これまで、Windows サインインは、ADFS または WS-Fed プロトコルをサポートするその他のプロバイダーにフェデレーションされている ID の使用のみをサポートしていました。 Microsoft では、Windows PC への新しいサインイン方法である "Web サインイン" を導入しています。 Web サインインでは、ADFS にフェデレーションされているプロバイダー以外のプロバイダー (SAML など) に対する Windows ログオンのサポートを有効にしています。

Web サインインを試す

Entra ID は、Windows 10 PC に参加します。 (Web サインインは、Entra ID 参加済み PC でのみサポートされます)。

ポリシー CSP と認証ポリシーと EnableWebSignIn ポリシーを設定して、Web サインインを有効にします。

ロック画面の、サインイン オプションで Web サインインを選択します。

続行するには、[サインイン] を選択してください。

Update Compliance

Update Compliance は、組織内の Windows 10 デバイスを安全かつ最新の状態に維持するために役立ちます。

準拠している更新は、OMS Log Analytics を使用して作成されたソリューションであり、毎月の品質および機能の更新プログラムのインストールの状態に関する情報を提供します。 既存の更新プログラムの展開の進行状況と今後の更新プログラムの状態に関する詳細が提供されます。 問題を解決するために注意が必要となるデバイスについての情報も提供されます。

Update Compliance の新機能では、Windows Defender の保護状態の監視、業界基準とのコンプライアンスの比較、および更新プログラムを展開するための帯域幅の最適化を行うことができます。

アクセシビリティとプライバシー

アクセシビリティ

"そのまま利用可能な" アクセシビリティは、自動生成される画像の説明によって強化されています。 アクセシビリティの詳細については、「IT プロフェッショナル向けのアクセシビリティ情報」を参照してください。 「Windows 10 April 2018 Update の新機能」のアクセシビリティ セクションも参照してください。

プライバシー

[プライバシー] 設定の [診断 & フィードバック] ページで、お使いのデバイスが Microsoft に送信した診断データを削除できるようになりました。 この診断データは、診断データ ビューアー アプリを使用して表示することもできます。

構成

キオスクの構成

新しい Chromium ベースの Microsoft Edge には、キオスクを対象とした多くの機能強化が含まれます。 ただし、Windows 10 の LTSC リリースには含まれていません。 Microsoft Edge を個別にダウンロードおよびインストールできます。 詳細については、「ビジネス向け Microsoft Edge をダウンロードして展開する」を参照してください。

Internet Explorer の機能セットは変更されていないため、Windows 10 LTSC リリースに含まれています。Windows 10 LTSC リリースの生存期間中は、セキュリティ修正プログラムを引き続き取得します。

Microsoft Edge でキオスク機能を利用する場合は、半期リリース チャネルを使用した キオスク モード を検討してください。

共同管理

ハイブリッド Entra ID 参加認証を有効にするために、Intune と Microsoft Configuration Manager ポリシーが追加されました。 このリリースのモバイル デバイス管理 (MDM) には、MDMWinsOverGP ポリシーなど、クラウド ベースの管理への移行を容易にする 150 を超える新しいポリシーと設定が追加されました。

詳細については、「MDM の登録と管理の新機能」を参照してください。

OS のアンインストール期間

OS のアンインストール期間は、ユーザーが、必要に応じて、Windows 10 の更新プログラムをロールバックできる期間です。 このリリースでは、管理者は Intune または DISM を使用して、OS のアンインストール期間の長さをカスタマイズできます。

Microsoft Entra ID の一括参加

Windows 構成デザイナーの新しいウィザードを使用して、 デバイスを Entra ID に登録するためのプロビジョニング パッケージを作成できます。 Entra ID の一括参加は、デスクトップ、モバイル、キオスク、Surface Hub ウィザードで利用できます。

Windows スポットライト

以下の新しいグループ ポリシーとモバイル デバイス管理 (MDM) の設定が、Windows スポットライトのユーザー エクスペリエンスの構成を容易にするために追加されました。

- アクション センターで Windows スポットライトをオフにする

- エクスペリエンスのカスタマイズに診断データを使わない

- [Windows へようこそ] エクスペリエンスをオフにする

詳細については、「ロック画面の Windows スポットライトを構成する」を参照してください。

スタート画面とタスク バーのレイアウト

以前は、カスタマイズされたタスク バーは、グループ ポリシーまたはプロビジョニング パッケージを使用してのみ展開することができました。 Windows 10 Enterprise LTSC 2019 では、カスタマイズされたタスク バーのサポートが MDM に追加されました。

スタート画面とタスク バーのレイアウトに使用できる MDM ポリシー設定は他にもあります。 新しい MDM ポリシー設定は次のとおりです。

[ユーザー] タイルの設定: Start/HideUserTile、 Start/HideSwitchAccount、 Start/HideSignOut、 Start/HideLock、 Start/HideChangeAccountSettings

Power の設定: Start/HidePowerButton、 Start/HideHibernate、 Start/HideRestart、 Start/HideShutDown、 Start/HideSleep

その他の新しい設定: Start/HideFrequentlyUsedApps、 Start/HideRecentlyAddedApps、 AllowPinnedFolder、 ImportEdgeAssets、 Start/HideRecentJumplists、 Start/NoPinningToTaskbar、 Settings/PageVisibilityList、 Start/HideAppsList。

Windows Update

Windows Insider for Business

Microsoft Entra ID で会社の資格情報を使用して Windows 10 Insider Preview ビルドをダウンロードするオプションを最近追加しました。 Entra ID にデバイスを登録することで、組織内のユーザーが送信したフィードバック (特に特定のビジネス ニーズをサポートする機能) の可視性が向上します。 詳しくは、「Windows Insider Program for Business」を参照してください。

これで、Entra ID ドメインを Windows Insider Program に登録できるようになりました。 詳細については、「Windows Insider Program for Business」を参照してください。

更新プログラムの配信の最適化

Windows 10 Enterprise LTSC 2019 で配信された変更により、高速更新プログラムが構成マネージャーで完全にサポートされます。 また、この新機能を実装したその他のサード パーティ製の更新と管理のための製品でもサポートされます。 このサポートは、現在の Windows Update、Windows Update for Business、WSUS へのエクスプレス サポートに追加されます。

注

上記の変更は、2017 年 4 月の累積的な更新プログラムをインストールすることによって、Windows 10 バージョン 1607 で利用できるようになります。

配信の最適化のポリシーを使用して、さまざまなシナリオでより正確に制御する、その他の制限を構成できるようになりました。

追加されたポリシーを以下に示します。

- 設定されているバッテリ レベルでデバイスがバッテリで動作している場合にアップロードを許可する

- デバイスが VPN 経由で接続中に、ピア キャッシュを有効にする

- ピア キャッシュを使用できる最小 RAM (含む)

- ピア キャッシュを使用できる最小ディスク サイズ

- ピア キャッシュ コンテンツ ファイルの最小サイズ

詳細については、「Windows Update の配信の最適化を構成する」を参照してください。

アンインストールされたインボックス アプリは自動的に再インストールされません

Windows 10 Enterprise LTSC 2019 以降では、ユーザーがアンインストールしたインボックス アプリは、機能更新プログラムのインストール プロセスの一環として自動的に再インストールされません。

さらに、Windows 10 Enterprise LTSC 2019 を実行する PC では、管理者によってプロビジョニングが解除されたアプリは、今後の機能更新プログラムのインストール後もプロビジョニングが解除されたままとなります。 この動作は、Windows 10 Enterprise LTSC 2016 (以前) から Windows 10 Enterprise LTSC 2019 への更新には適用されません。

管理

新しい MDM 機能

Windows 10 Enterprise LTSC 2019 では、多く新しい構成サービス プロバイダー (CSP) が追加されました。これらの構成サービス プロバイダーは、MDM またはプロビジョニング パッケージを使用して Windows 10 デバイスを管理するための新機能を提供します。 特に、これらの CSP を使用すると、数百の最も役に立つグループ ポリシー設定を MDM 経由で構成できます。 詳細については、「ポリシー CSP - ADMX ベースのポリシー」を参照してください。

その他の新しい CSP の一部を以下に示します。

DynamicManagement CSP を使用すると、場所、ネットワーク、または時間に応じて、異なる方法でデバイスを管理することができます。 たとえば、管理対象デバイスでは、職場でカメラを無効にしたり、ローミング料金を回避するために国/地域外で携帯ネットワーク サービスを無効にしたり、デバイスが企業の建物内やキャンパス内にない場合にワイヤレス ネットワークを無効にしたりできます。 いったん構成すると、場所やネットワークが変更されてデバイスが管理サーバーに到達できない場合でも、これらの設定が実施されます。 動的管理 CSP を使用すると、変更が発生する条件を設定するだけでなく、デバイスを管理する方法を変更するポリシーを構成できます。

CleanPC CSP を使用すると、ユーザー データを保持するためのオプションを使用して、ユーザーがインストールしたアプリケーションとプレインストール済みのアプリケーションを削除できます。

BitLocker CSP は、PC およびデバイスの暗号化を管理するために使用します。 たとえば、モバイル デバイスのメモリ カードの暗号化が必要な場合や、オペレーティング システムのドライブの暗号化が必要な場合があります。

NetworkProxy CSP は、イーサネットと Wi-Fi 接続に対してプロキシ サーバーを構成するために使用します。

Office CSP を使用すると、Microsoft Office クライアントを、Office 展開ツールを使用して、デバイスにインストールできます。 詳細については、「Office 展開ツールの構成オプション」を参照してください。

EnterpriseAppVManagement CSP は、Windows 10 PC (Enterprise エディションおよび Education エディション) 内の仮想アプリケーションを管理するために使用され、MDM によって管理されている場合でも、App-V でシーケンス処理されたアプリを PC にストリームできます。

詳細については、「モバイル デバイスの登録と管理の新機能」を参照してください。

MDM が拡張され、Microsoft Entra ID 登録を使用してドメイン参加済みデバイスが含まれるようになりました。 Active Directory に参加しているデバイスでグループ ポリシーを使用することで、MDM への自動登録をトリガーできます。 詳しくは、グループ ポリシーを使用した Windows 10 デバイスの自動登録に関するページをご覧ください。

複数の新しい構成項目も追加されています。 詳細については、「MDM の登録と管理の新機能」を参照してください。

Windows 10 に対するモバイル アプリケーション管理のサポート

モバイル アプリケーション管理 (MAM) の Windows バージョンは、個人のデバイスで企業データへのアクセスとセキュリティを管理するための軽量なソリューションです。 MAM サポートは、Windows 10 Enterprise LTSC 2019 以降、Windows 情報保護 (WIP) に加えて Windows に組み込まれます。

詳細については、「モバイル アプリケーション管理のサーバー側サポートを Windows に実装する」を参照してください。

MDM 診断

Windows 10 Enterprise LTSC 2019 では、最新の管理の診断エクスペリエンスを改善する取り組みを継続しています。 モバイル デバイスの自動ログを導入することで、Windows は、MDM でエラーを検出したときに自動的にログを収集します。これにより、メモリに制約のあるデバイスに対して常時ログを行う必要性がなくなります。 さらに、Microsoft Message Analyzer を別のツールとして導入して、サポート担当者が迅速に問題を分析して根本原因を見つけるのを助け、時間とコストを節約します。

Windows 向けの Application Virtualization (App-V)

Microsoft Application Virtualization Sequencer (App-V Sequencer) の以前のバージョンでは、シーケンス処理環境を手動で作成する必要がありました。 Windows 10 Enterprise LTSC 2019 では、2 つの新しい PowerShell コマンドレットである、New-AppVSequencerVM と Connect-AppvSequencerVM が導入されました。 これらは、仮想マシンのプロビジョニングを含む、ユーザーのシーケンス処理環境を自動的に作成します。 さらに、App-V Sequencer が更新され、複数のアプリを同時にシーケンスまたは更新しながら、カスタマイズを App-V プロジェクト テンプレート (.appvt) ファイルとして自動的にキャプチャおよび保存し、PowerShell またはグループ ポリシー設定を使用して、デバイスの再起動後に未公開のパッケージを自動的にクリーンアップできます。

詳細については、次の記事を参照してください。

- Microsoft Application Virtualization Sequencer (App-V Sequencer) を使用してシーケンス環境を自動的にプロビジョニングする

- Microsoft Application Virtualization Sequencer (App-V Sequencer) を使用して同時に複数のアプリを自動的にシーケンス処理する

- Microsoft Application Virtualization Sequencer (App-V Sequencer) を使用して同時に複数のアプリを自動的に更新する

- App-V クライアント上の未公開パッケージを自動的にクリーンアップする

Windows 診断データ

"基本" レベルで収集される診断データと "完全" レベルで収集されるデータの種類の一部の例については、以下を参照してください。

グループ ポリシー スプレッドシート

Windows 10 Enterprise LTSC 2019 に追加された新しいグループ ポリシーについては、以下を参照してください。

Mixed Reality アプリ

このバージョンの Windows 10 では、Windows Mixed Reality が導入されました。 WSUS を使用している組織で Windows Mixed Reality を有効にするには、そのための対応が必要になります。 また、Mixed Reality ポータルのインストールをブロックすることで、Windows Mixed Reality の使用を禁止することもできます。 詳細については、「企業で Windows Mixed Reality アプリを有効化またはブロックする」を参照してください。

ネットワーク

ネットワーク スタック

このリリースでは、いくつかのネットワーク スタック拡張機能が利用できます。 これらの機能の一部は、Windows 10 バージョン 1703 でも利用できました。 詳細については、「Creators Update for Windows 10 の主要ネットワーク スタック機能」を参照してください。

Miracast over Infrastructure

このバージョンの Windows 10 では、Microsoft はダイレクト ワイヤレス リンク経由ではなく、ローカル ネットワーク経由で Miracast ストリームを送信できるように機能を拡張しました。 この機能は Miracast over Infrastructure Connection Establishment Protocol (MS-MICE) に基づいています。

動作のしくみ

ユーザーは、従来どおり、Miracast レシーバーに接続しようとします。 Miracast レシーバーの一覧が作成されると、Windows 10 はレシーバーがインフラストラクチャ経由での接続をサポートできるかどうかを識別します。 ユーザーが Miracast レシーバーを選択すると、Windows 10 は標準的な DNS、およびマルチキャスト DNS (mDNS) によってデバイスのホスト名を解決しようとします。 名前が DNS のいずれかの方法で解決できない場合、Windows 10 は、標準的な Wi-Fi Direct 接続を使用した Miracast セッションの確立にフォールバックします。

Miracast over Infrastructure は多くのメリットを提供します。

- Windows では、このパスでのビデオ ストリームの送信が適用可能なタイミングを自動的に検出します。

- Windows では、イーサネット ネットワークまたはセキュリティで保護された Wi-Fi ネットワークを介して接続されている場合にのみ、このルートを選択します。

- ユーザーは、Miracast レシーバーに接続する方法を変更する必要はありません。 標準の Miracast 接続の場合と同じ UX を使用します。

- 現在のワイヤレス ドライバーまたは PC のハードウェアを変更する必要はありません。

- Miracast over Wi-Fi Direct 用に最適化されていない以前のワイヤレス ハードウェアで正常に動作します。

- 既存の接続を利用することで、接続にかかる時間が短縮され、安定したストリームが提供されます。

Miracast over Infrastructure の有効化

Windows 10 Enterprise LTSC 2019 に更新済みのデバイスがある場合、自動的にこの新しい機能が含まれています。 その機能を自分の環境で最大限に活用するには、展開環境が次の条件を満たしていることを確認する必要があります。

デバイス (PC、または Surface Hub) は、Windows 10 バージョン 1703、Windows 10 Enterprise LTSC 2019 以降の OS を実行している必要があります。

Windows PC や Surface Hub は、Miracast over Infrastructure レシーバーとして使用できます。 Windows デバイスは、Miracast over Infrastructure ソースとして使用できます。

- Miracast レシーバーとして、PC や Surface Hub は、イーサネットまたはセキュリティで保護された Wi-Fi 接続で企業ネットワークに接続されている必要があります。 たとえば、WPA2-PSK と WPA2-Enterprise セキュリティのいずれかを使用します。 開いている Wi‑Fi 接続にハブが接続されている場合、Miracast インフラストラクチャはそれ自体を無効にします。

- Miracast ソースとして、デバイスはイーサネットまたはセキュリティで保護された Wi‑Fi 接続で同じ企業ネットワークに接続されている必要があります。

デバイスの DNS ホスト名 (デバイス名) が、DNS サーバーによって解決できる必要があります。 この構成を実現するには、デバイスが動的 DNS によって自動的に登録することを許可するか、デバイスのホスト名の A または AAAA レコードを手動で作成します。

Windows 10 PC はイーサネットまたはセキュリティで保護された Wi‑Fi 接続で同じ企業ネットワークに接続されている必要があります。

重要

Miracast over Infrastructure は、標準の Miracast の代わりになるものではありません。 むしろこの機能は補完的なものであり、企業ネットワークに接続しているユーザーにメリットをもたらします。 特定の場所でゲストである場合や、企業ネットワークへのアクセス権がない場合は、引き続き Wi-Fi Direct の接続方法を使用して接続します。

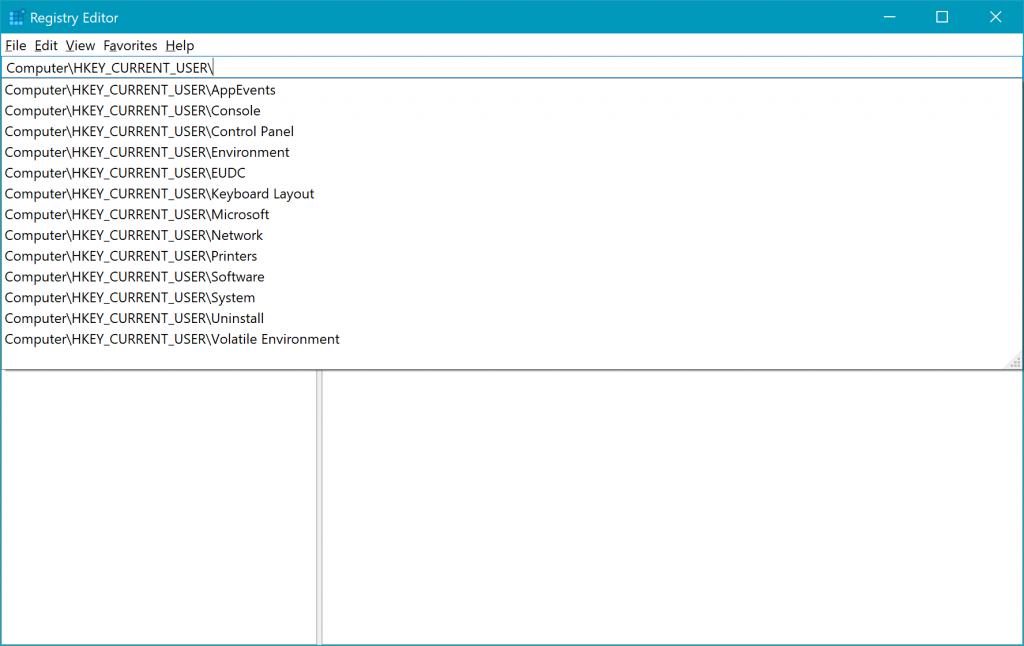

レジストリ エディターの機能強化

入力時に表示されるドロップダウンを追加しました。これは、パスの次の部分を完了するのに役立ちます。 Ctrl + Backspace キーを押して最後の単語を削除し、Ctrl + Delete キーを押して次の単語を削除することもできます。

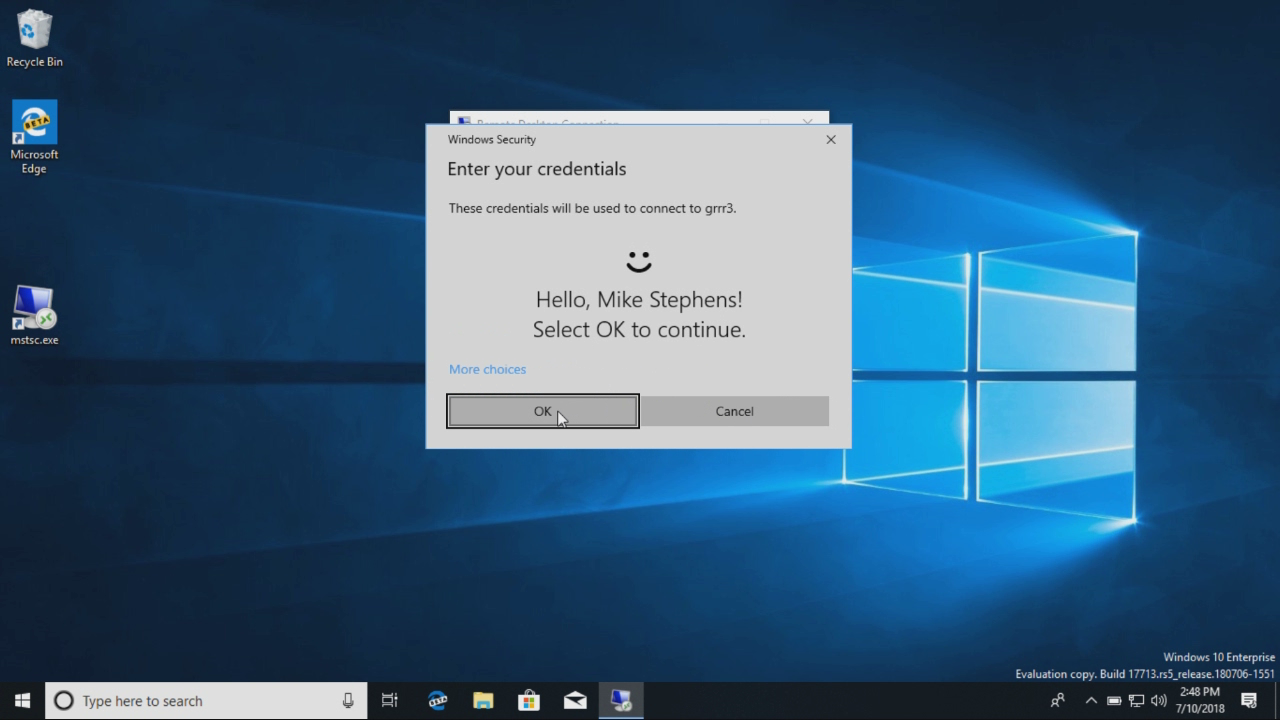

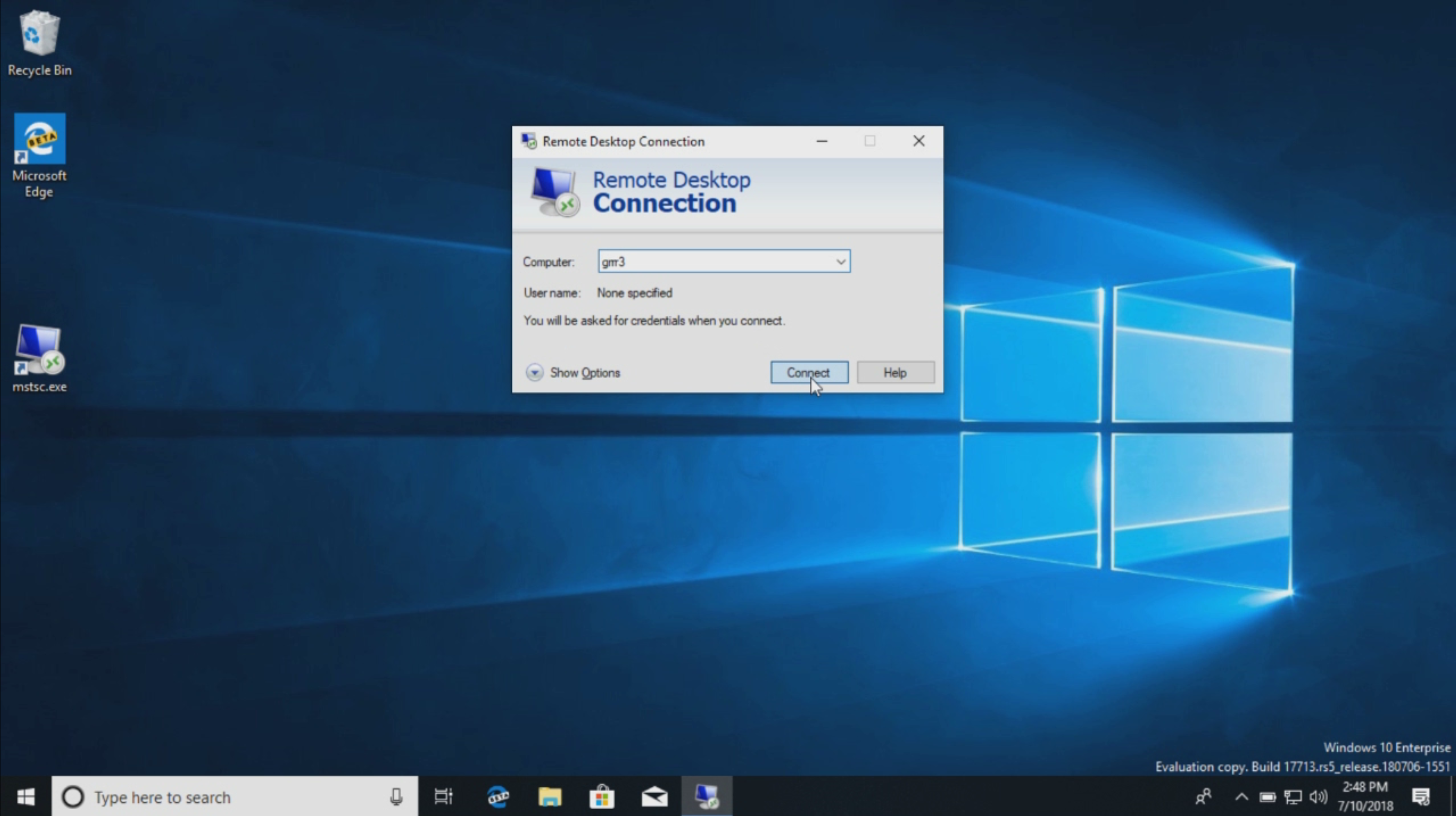

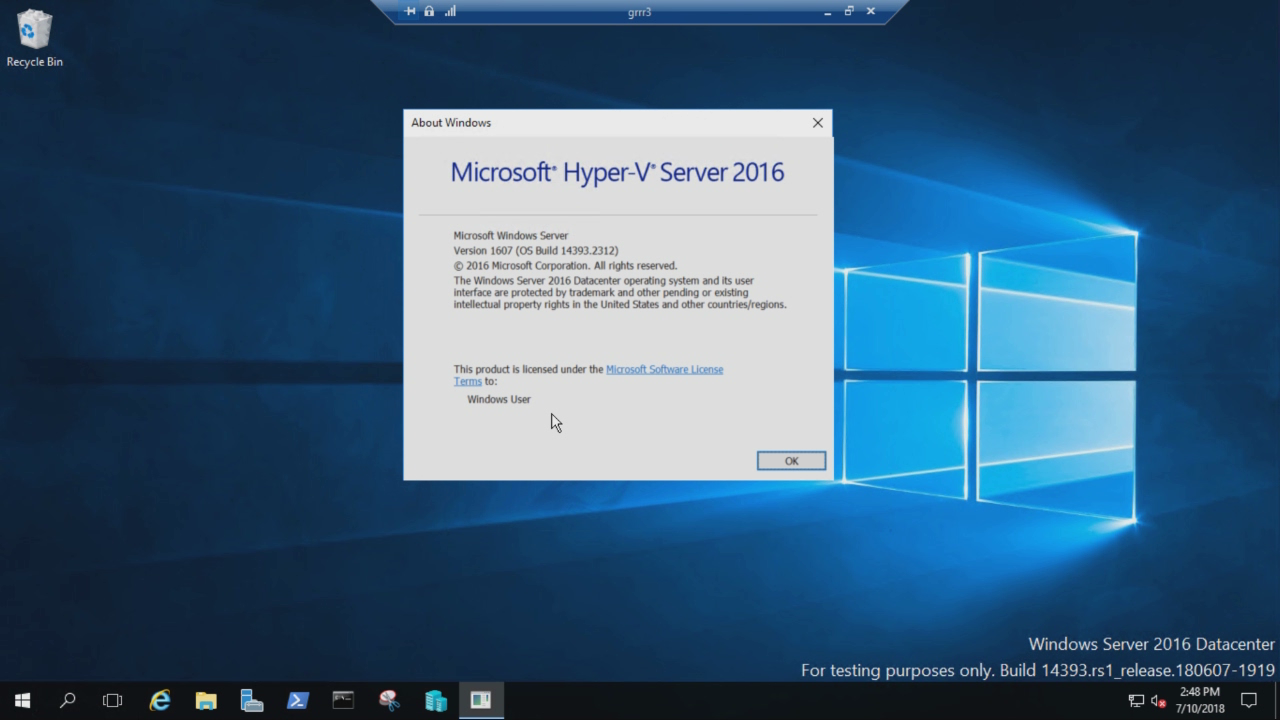

生体認証を使用したリモート デスクトップ

Windows Hello for Business を使用する Microsoft Entra ID と Active Directory ユーザーは、生体認証を使用してリモート デスクトップ セッションに対する認証を行うことができます。

開始するには、Windows Hello for Business を使用してデバイスにサインインします。 リモート デスクトップ接続 (mstsc.exe) を表示し、接続先のコンピューターの名前を入力し、[接続] を選択します。

Windows では、ユーザーが Windows Hello for Business を使用して署名したことが記憶されるので、RDP セッションに対する認証を行うために自動的に Windows Hello for Business を選択します。 [その他] を選択して別の資格情報を選択することもできます。

Windows は顔認識を使用して Windows Server 2016 Hyper-V サーバーに対して RDP セッションを認証します。 リモート セッションで Windows Hello for Business を引き続き使用することはできますが、PIN を使用する必要があります。

次に例を示します。

関連項目

Windows 10 Enterprise LTSC: LTSC サービス チャネルの簡単な説明と、各リリースに関する情報へのリンク。