ゼロ トラストによるネットワークのセキュリティ保護

![]()

ビッグ データは、新しいインサイトを引き出し、競争力を獲得するための新たなチャンスです。 ネットワークが明確に定義され、通常は特定の場所に固有であった時代は終わろうとしています。 クラウド、モバイル デバイス、およびその他のエンドポイントによって、境界が広げられ、パラダイムが変更されます。 現在では、セキュリティで保護すべき対策済みのネットワークや定義されたネットワークが実在しているとは限りません。 代わりに、デバイスとネットワークの広範なポートフォリオがあり、そのすべてがクラウドによってリンクされています。

エンドツーエンドのゼロ トラスト戦略では、企業のファイアウォールの後方にあるすべての要素が安全であると信じる代わりに、侵害が不可避であることを想定します。 つまり、各要求を、管理下にないネットワークから発生した場合と同様に検証する必要があります。これには、ID 管理が重要な役割を果たします。

ゼロ トラスト モデルでは、ネットワークのセキュリティ保護に関して次の 3 つの重要な目標があります:

攻撃の発生前に対処できるように備える。

損害の範囲と拡散の速度を最小限に抑える。

クラウド フットプリントの侵害をより困難にする。

これを行うには、次の 3 つのゼロ トラスト原則に従います。

明示的に確認する ユーザー ID、位置情報、デバイスの正常性、サービスまたはワークロード、データ分類、異常など、入手可能なすべてのデータ ポイントに基づいて、常に認証と承認を行います。

最小特権アクセスを使用する。 データと生産性の両方を保護するために、JIT/JEA (Just-In-Time and Just-Enough-Access)、リスクベースのアダプティブ ポリシー、データ保護を使用してユーザー アクセスを制限します。

侵害があるものと考える 侵害の影響が及ぶ範囲を最小限に抑えて横方向の移動を防ぐために、ネットワーク、ユーザー、デバイス、アプリケーションの認識によってアクセスをセグメント化します。 すべてのセッションがエンドツーエンドで暗号化されていることを確認します。 分析を使用して可視化し、脅威検出を推進し、防御を強化します。

ネットワーク ゼロ トラストの展開目標

ゼロ トラスト体験を開始する前のほとんどの組織には、次のような特徴を持つネットワーク セキュリティがあります。

-

ネットワーク セキュリティ境界がほとんどなく、オープンでフラットなネットワーク。

-

最小限の脅威に対する保護と静的トラフィックのフィルター処理。

-

暗号化されていない内部トラフィック。

|

ネットワークをセキュリティで保護するためのエンドツーエンドのゼロ トラスト フレームワークを実装する場合は、最初に次の初期のデプロイの目的に焦点を当てることをお勧めします。 |

|

|

|

I.ネットワークのセグメント化: マイクロセグメント化を使用した多くのイングレス/エグレス クラウド マイクロ境界。 |

|

これらが完了したら、次の追加の展開目的に焦点を合わせます。 |

|

|

|

IV.ネットワークのセグメント化: 完全に分散されたイングレス/エグレス クラウド マイクロ境界とより深いマイクロセグメント化。 |

ネットワーク ゼロ トラスト デプロイ ガイド

このガイドでは、ゼロ トラスト セキュリティ フレームワークの原則に従ってネットワークをセキュリティで保護するために必要な手順について説明します。

|

|

初期のデプロイの目的 |

I. ネットワークのセグメント化: マイクロセグメント化を使用した多くのイングレス/エグレス クラウド マイクロ境界

組織は、ネットワークの内外に大きなパイプを 1 つだけ持つべきではありません。 ゼロ トラスト アプローチでは、特定のワークロードが含まれている小さなアイランドにネットワークがセグメント化されます。 各セグメントには、データへの承認されていないアクセスの "爆発範囲" を最小化するための独自のイングレスおよびエグレス制御があります。 きめ細かな制御によってソフトウェアによる境界を実装することで、承認されていないアクターがネットワーク全体に伝達する難易度を上げて、脅威の横移動を軽減できます。

すべての組織のニーズに合うアーキテクチャ設計はありません。 ゼロ トラスト モデルに従ってネットワークをセグメント化するためのいくつかの一般的な設計パターンから選択できます。

このデプロイ ガイドでは、これらの設計の 1 つ (マイクロセグメント化) を実現するための手順について説明します。

マイクロセグメント化により、組織は、ソフトウェアによるマイクロ境界を使用して、シンプルで一元的なネットワークベース境界を越えて包括的で分散されたセグメント化に移行できます。

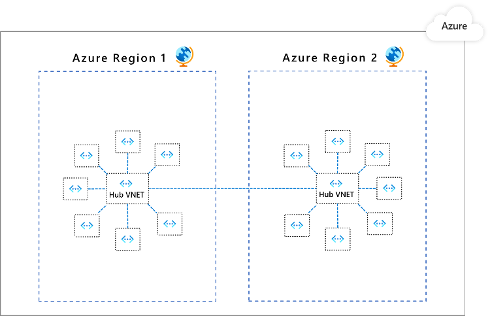

アプリケーションは別の Azure 仮想ネットワーク (VNet) にパーティション分割され、ハブ アンド スポーク モデルを使用して接続されます

次のステップを実行します。

アプリケーションやアプリケーション コンポーネントごとに専用の仮想ネットワークを作成します。

中央 VNet を作成してアプリ間接続のセキュリティ体制を設定し、ハブ アンド スポーク アーキテクチャでアプリの VNet を接続します。

ハブ VNet に Azure Firewall をデプロイして、VNet 間のトラフィックを検査し、管理します。

II. 脅威に対する保護:既知の脅威に対するクラウド ネイティブのフィルタリングと保護

インターネットやオンプレミスのフットプリントなど、外部環境に対してエンドポイントを公開しているクラウド アプリケーションは、これらの環境からの攻撃の危険にさらされています。 したがって、トラフィックをスキャンして悪意のあるペイロードやロジックを検出することが不可欠です。

これらの種類の脅威は、次の 2 つの大きなカテゴリに分類されます。

既知の攻撃。 ソフトウェア プロバイダーまたは大規模なコミュニティによって検出された脅威。 このような場合は、攻撃署名が使用可能であり、各要求がそれらの署名に照らしてチェックされるようにする必要があります。 重要なのは、新たに特定された攻撃によって検出エンジンを迅速に更新できるようにすることです。

未知の攻撃。 これらは、既知のどの署名ともまったく一致しない脅威です。 このような種類の脅威には、ゼロデイ脆弱性や、要求トラフィック内の異常なパターンが含まれます。 このような攻撃を検出する能力は、通常の動作とそうではないものが防御によってどの程度よく認識されているかによって決まります。 ビジネス (および関連するトラフィック) が進化するにつれて、防御でこのようなパターンを継続的に学習し、更新する必要があります。

既知の脅威から保護するには、こちらの手順を実行します。

HTTP/S トラフィックがあるエンドポイントの場合は、次の方法で Azure Web Application Firewall (WAF) を使用して保護します。

既知の Web レイヤー攻撃から保護するために、既定のルールセットまたは OWASP の上位 10 件の保護ルールセットを有効にします

ボット保護ルールセットを有効にして、悪意のあるボットによる情報のスクレイピング、資格情報スタッフィングの実施などを防ぎます。

カスタム ルールを追加して、ビジネス固有の脅威から保護します。

次の 2 つのオプションのいずれかを使用できます。

すべてのエンドポイント (HTTP またはそれ以外) に対して、レイヤー 4 での脅威インテリジェンスベースのフィルター処理用に Azure Firewall を前面に配置します。

III. 暗号化:ユーザーからアプリへの内部トラフィックは暗号化される

焦点を当てる 3 番目の初期の目的は、暗号化を追加してユーザーとアプリ間の内部トラフィックが暗号化されるようにすることです。

次のステップを実行します。

Azure Front Door を使用して HTTP トラフィックを HTTPS にリダイレクトすることにより、インターネットに接続する Web アプリケーションに対して HTTPS のみの通信を強制します。

Azure VPN Gateway を使用して、リモートの従業員/パートナーを Microsoft Azure に接続します。

- Azure VPN Gateway サービスのすべてのポイント対サイト トラフィックに対して暗号化を有効にします。

Azure Bastion を介して暗号化された通信を使用して、Azure 仮想マシンに安全にアクセスします。

|

|

その他のデプロイの目的 |

IV. ネットワークのセグメント化: 完全に分散されたイングレス/エグレス クラウド マイクロ境界と、より深いマイクロセグメント化

最初の 3 つの目的を達成したら、次の手順としてネットワークをさらにセグメント化します。

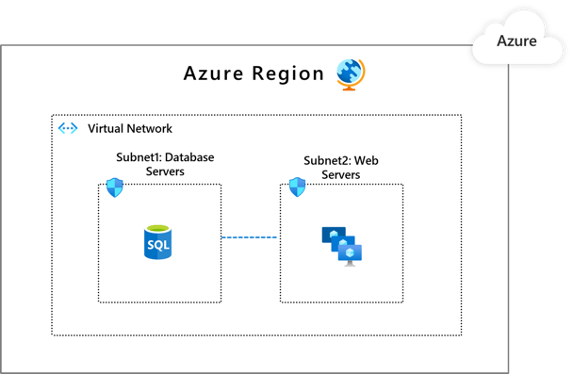

アプリ コンポーネントを異なるサブネットにパーティション分割する

次のステップを実行します。

VNet 内で、アプリケーションの個々のコンポーネントが独自の境界を持つことができるように、仮想ネットワークのサブネットを追加します。

正当な通信先として識別されているアプリのサブコンポーネントがあるサブネットからのトラフィックのみを許可するネットワーク セキュリティ グループ規則を適用します。

外部境界をセグメント化して適用する

境界の種類に応じて、次の手順に従います。

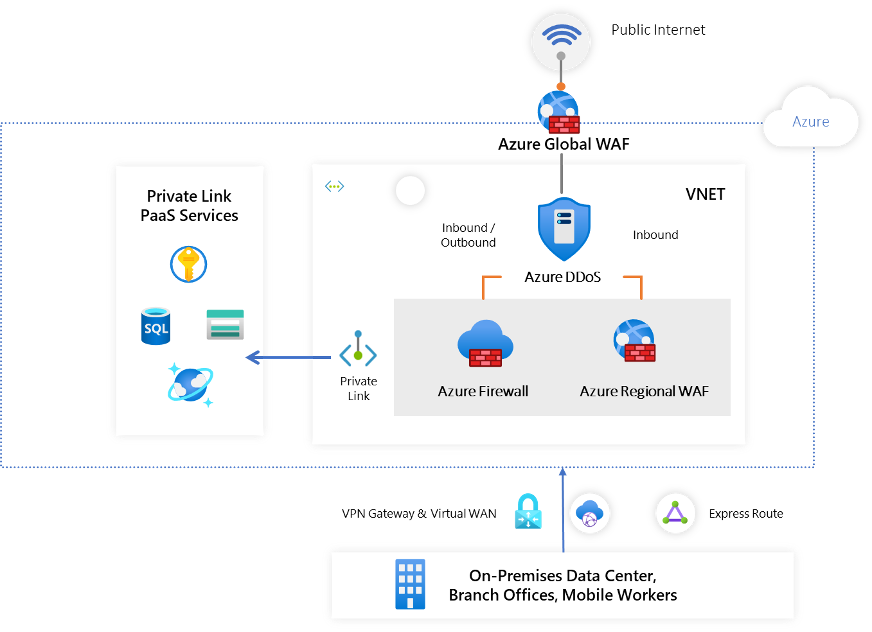

インターネット境界

ハブ VNet 経由でルーティングする必要があるアプリケーションに対してインターネット接続が必要な場合は、ハブ VNet 内のネットワーク セキュリティ グループ規則を更新して、インターネット接続を許可します。

Azure DDoS Protection Standard を有効にして、ハブ VNet を帯域幅消費型ネットワーク レイヤー攻撃から保護します。

アプリケーションで HTTP/S プロトコルを使用している場合は、Azure Web Application Firewall を有効にして、レイヤー 7 の脅威から保護します。

オンプレミス境界

アプリをオンプレミスのデータ センターに接続する必要がある場合は、Azure VPN の Azure ExpressRoute を使用してハブ VNet に接続します。

ハブ VNet 内の Azure Firewall を構成して、トラフィックを検査および管理します。

PaaS サービス境界

- Azure に用意されている PaaS サービス (Azure Storage、Azure Cosmos DB、Azure Web アプリなど) を使用する場合は、PrivateLink 接続オプションを使用して、すべてのデータ交換がプライベート IP 空間を経由し、トラフィックが Microsoft ネットワークから離脱することがないようにします。

V. 脅威に対する保護:機械学習ベースの脅威防止と、コンテキストベースのシグナルによるフィルタリング

脅威防止を強化するために、Azure DDoS Protection Standard を有効にして、Azure にホストされるアプリケーション トラフィックを絶えず監視し、ML ベースのフレームワークをベースラインに使用して帯域幅消費型トラフィック フラッドを検出します。また、自動軽減策を適用します。

次のステップを実行します。

VI. 暗号化:すべてのトラフィックが暗号化される

最後に、すべてのトラフィックが暗号化されていることを確認して、ネットワークの保護を完了します。

次のステップを実行します。

仮想ネットワーク間のアプリケーション バックエンド トラフィックを暗号化します。

オンプレミスとクラウドの間のトラフィックを暗号化します。

ExpressRoute Microsoft ピアリング経由でサイト間 VPN を構成します。

ExpressRoute プライベート ピアリング用の IPsec トランスポート モードを構成します。

VII. 従来のネットワーク セキュリティ技術を捨てる

署名ベースのネットワーク不正侵入検出/ネットワーク侵入防止 (NIDS/NIPS) システムおよびネットワーク データ漏えい/損失防止 (DLP) の使用を中止します。

主要なクラウド サービス プロバイダーでは既に、形式に誤りがあるパケットや一般的なネットワーク層攻撃をフィルター処理しているため、それらを検出するための NIDS/NIPS ソリューションは必要ありません。 さらに、従来の NIDS/NIPS ソリューションは通常、(旧式と見なされている) 署名ベースのアプローチによって駆動され、攻撃者によって簡単に回避され、誤検知率が高いのが一般的です。

ネットワークベースの DLP は、不注意によるデータ損失や意図的なデータ損失の特定には効果を失いつつあります。 その理由は、最近のプロトコルおよび攻撃者のほとんどが、インバウンド通信にもアウトバウンド通信にもネットワークレベルの暗号化を使用するからです。 これに対する唯一の実行可能な回避策は "SSL ブリッジング" です。これは、暗号化されたネットワーク接続を終了してから再確立する "承認された中間者" を提供します。 ソリューションを実行しているパートナーと、使用されている技術に要求される信頼レベルが理由で、SSL ブリッジングのアプローチは好まれなくなりました。

この論理的根拠に基づいて、これらの従来のネットワーク セキュリティ技術の使用を中止することを全面的に推奨します。 ただし、組織の経験から、実際の攻撃の防止と検出にこれらの技術が明らかに有効であった場合は、それらをクラウド環境に移植することを検討できます。

このガイドで説明されている製品

Microsoft Azure

ネットワーク セキュリティ グループとアプリケーション セキュリティ グループ

まとめ

ネットワークのセキュリティ保護は、ゼロ トラスト戦略を成功させるための中核です。 実装に関する詳細情報やヘルプについては、カスタマー サクセス チームにお問い合わせください。または、すべてのゼロ トラスト要素をカバーするこのガイドの他の章を参照してください。

ゼロ トラスト展開ガイド シリーズ