チュートリアル: シャドウ IT を検出して管理する

IT 管理者が従業員が使用していると思うクラウド アプリの数を尋ねられると、実際には平均で 1,000 を超えるアプリがorganizationで従業員によって使用されていると言われます。 シャドウ IT は、使用されているアプリとリスク レベルを把握し、特定するのに役立ちます。従業員の 80% は、誰もレビューしていない承認されていないアプリを使用しており、セキュリティとコンプライアンス ポリシーに準拠していない可能性があります。 また、従業員は企業ネットワークの外部からリソースやアプリにアクセスできるため、ファイアウォールにルールとポリシーを設定するだけでは十分ではありません。

このチュートリアルでは、クラウド検出を使用して、使用されているアプリを検出する方法、これらのアプリのリスクを調べる方法、使用されている新しい危険なアプリを特定するポリシーを構成する方法、プロキシまたはファイアウォールを使用してネイティブにブロックするためにこれらのアプリを承認解除する方法について説明しますアプライアンス

ヒント

既定では、Defender for Cloud Appsはカタログに含まれていないアプリを検出できません。

現在カタログに含まれていないアプリのDefender for Cloud Appsデータを表示するには、ロードマップをチェックするか、カスタム アプリを作成することをお勧めします。

ネットワーク内のシャドウ IT を検出して管理する方法

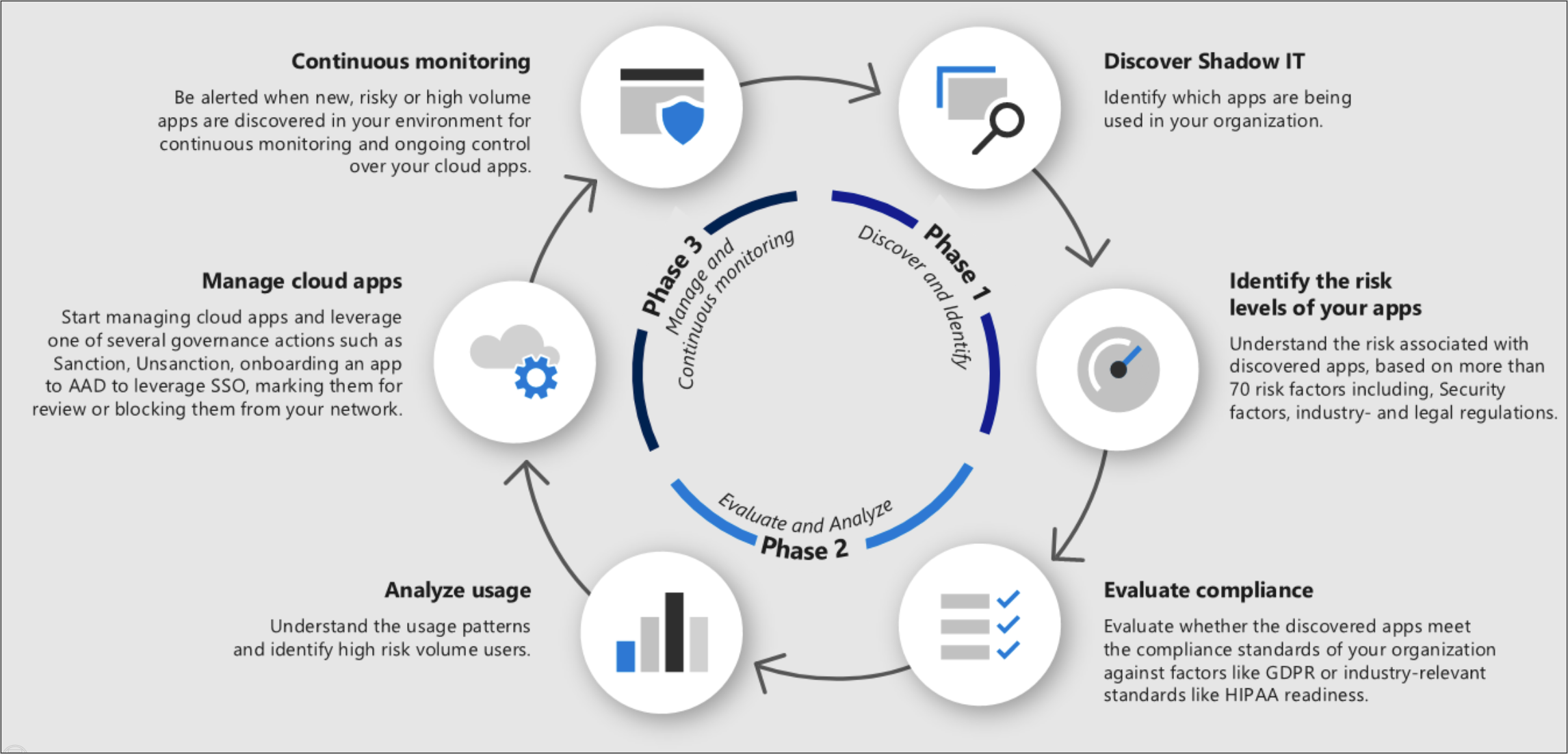

このプロセスを使用して、organizationでシャドウ IT クラウド検出をロールアウトします。

フェーズ 1: シャドウ IT を検出して特定する

シャドウ IT の検出: organizationでクラウド検出を実行して、ネットワーク内で実際に何が起こっているかを確認することで、organizationのセキュリティ体制を特定します。 詳細については、「 クラウド検出を設定する」を参照してください。 これは、次のいずれかの方法を使用して実行できます。

Microsoft Defender for Endpointと統合することで、クラウド検出を使用してすばやく起動して実行できます。 このネイティブ統合を使用すると、ネットワーク上およびネットワーク外のWindows 10デバイスとWindows 11デバイス間のクラウド トラフィックに関するデータの収集をすぐに開始できます。

ネットワークに接続されているすべてのデバイスでカバレッジを実現するには、ファイアウォールやその他のプロキシにDefender for Cloud Apps ログ コレクターをデプロイしてエンドポイントからデータを収集し、分析のためにDefender for Cloud Appsに送信することが重要です。

Defender for Cloud Appsをプロキシと統合します。 Defender for Cloud Appsは、Zscaler を含む一部のサードパーティ プロキシとネイティブに統合されます。

ポリシーはユーザー グループ、リージョン、ビジネス グループによって異なるため、これらのユニットごとに専用のシャドウ IT レポートを作成することをお勧めします。 詳細については、「 カスタム連続レポートを作成する」を参照してください。

クラウド検出がネットワーク上で実行されたら、生成された継続的なレポートを確認し、クラウド検出ダッシュボードを確認して、organizationで使用されているアプリの全体像を確認します。 承認されていないアプリは、承認されたアプリによって対処されなかった正当な仕事関連の目的で使用されていることが多いため、カテゴリ別に表示することをお勧めします。

アプリのリスク レベルを特定する: Defender for Cloud Apps カタログを使用して、検出された各アプリに関連するリスクについて詳しく調べる。 Defender for cloud アプリ カタログには、90 を超えるリスク要因を使用して評価される 31,000 を超えるアプリが含まれています。 リスク要因は、アプリに関する一般的な情報 (アプリの本社、発行元) から始まり、セキュリティ対策と制御 (保存時の暗号化のサポート) を通じて、ユーザー アクティビティの監査ログを提供します。 詳細については、「 リスク スコアの操作」を参照してください。

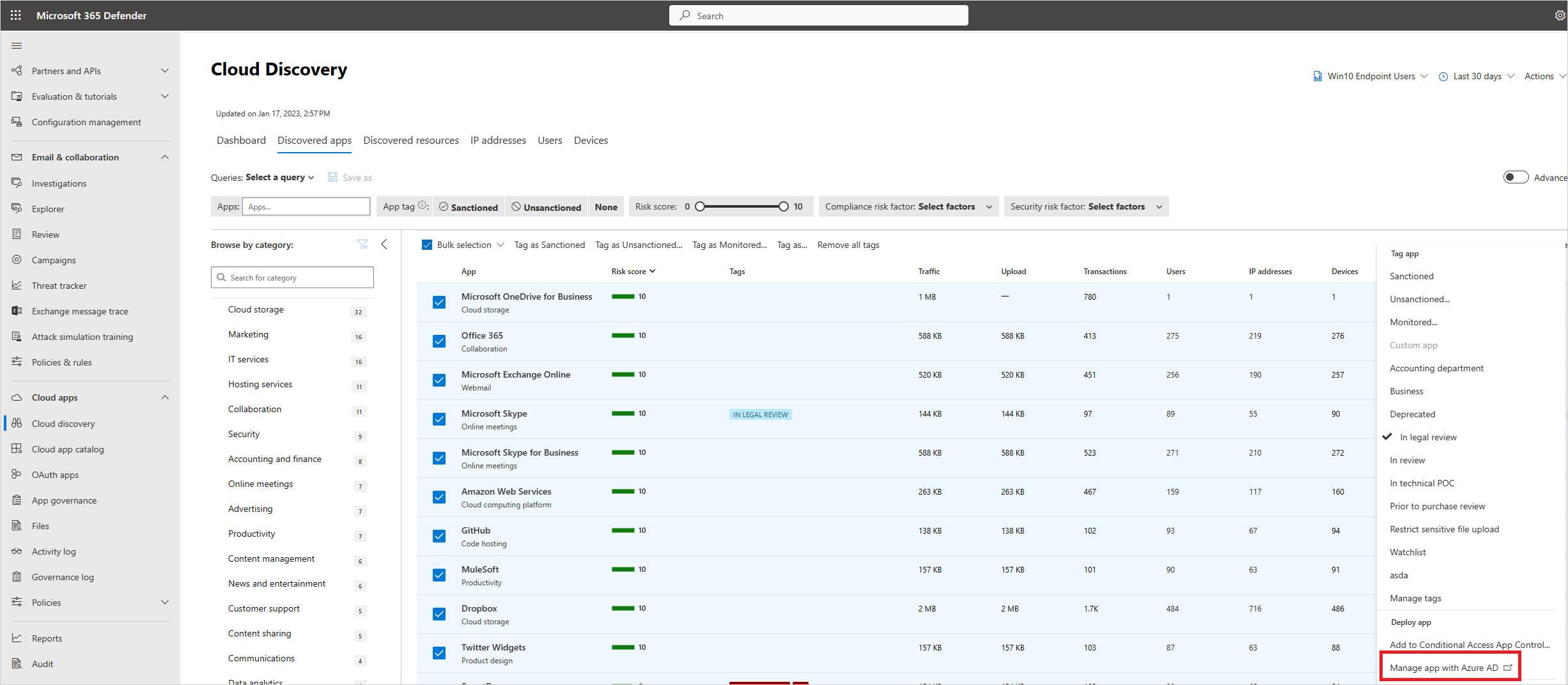

Microsoft Defender ポータルの [Cloud Apps] で、[Cloud Discovery] を選択します。 次に、[検出されたアプリ] タブに移動します。organizationで検出されたアプリの一覧を、懸念するリスク要因でフィルター処理します。 たとえば、 高度なフィルター を使用して、リスク スコアが 8 未満のすべてのアプリを検索できます。

アプリ名を選択し、[ 情報 ] タブを選択してアプリのセキュリティ リスク要因の詳細を表示することで、アプリにドリルダウンしてコンプライアンスの詳細を理解できます。

フェーズ 2: 評価と分析

コンプライアンスを評価する: アプリが HIPAA や SOC2 などのorganizationの標準に準拠していることを確認します。

Microsoft Defender ポータルの [Cloud Apps] で、[Cloud Discovery] を選択します。 次に、[検出されたアプリ] タブに移動します。organizationで検出されたアプリの一覧を、懸念するコンプライアンス リスク要因でフィルター処理します。 たとえば、推奨されるクエリを使用して、準拠していないアプリを除外します。

アプリ名を選択し、[ 情報 ] タブを選択してアプリのコンプライアンス リスク要因の詳細を表示することで、アプリにドリルダウンしてコンプライアンスの詳細を理解できます。

使用状況の分析: アプリをorganizationで使用するかどうかを確認したら、その方法と使用方法を調査する必要があります。 organizationで限られた方法でのみ使用される場合は問題ありませんが、使用が増加している場合は、アプリをブロックするかどうかを決定できるように、その情報を通知する必要があります。

Microsoft Defender ポータルの [Cloud Apps] で、[Cloud Discovery] を選択します。 次に、[ 検出されたアプリ ] タブに移動し、調査する特定のアプリを選択してドリルダウンします。 [ 使用状況] タブでは、アプリを使用しているアクティブなユーザーの数と、そのユーザーが生成しているトラフィックの量を確認できます。 これにより、アプリで何が起こっているかの良い画像が既に得られます。 次に、アプリを使用しているユーザーを具体的に確認する場合は、[ アクティブなユーザーの総数] を選択してさらにドリルダウンできます。 この重要な手順では、たとえば、特定のアプリのすべてのユーザーがマーケティング部門のユーザーである場合、このアプリにビジネスニーズがある可能性があり、危険な場合は、ブロックする前に代替案について話す必要があります。

検出されたアプリの使用を調査するときにさらに詳しく説明します。 サブドメインとリソースを表示して、クラウド サービスの特定のアクティビティ、データ アクセス、およびリソースの使用状況について学習します。 詳細については、「 検出されたアプリの詳細 」と「 リソースとカスタム アプリの検出」を参照してください。

代替アプリの識別: クラウド アプリ カタログを使用して、検出された危険なアプリと同様のビジネス機能を実現するが、organizationのポリシーに準拠している、より安全なアプリを特定します。 これを行うには、高度なフィルターを使用して、異なるセキュリティコントロールと一致する同じカテゴリ内のアプリを検索します。

フェーズ 3: アプリを管理する

クラウド アプリの管理: Defender for Cloud Appsは、organizationでアプリの使用を管理するプロセスに役立ちます。 organizationで使用されるさまざまなパターンと動作を特定したら、新しいカスタム アプリ タグを作成して、ビジネスの状態または正当な理由に従って各アプリを分類できます。 これらのタグは、特定の監視目的で使用できます。たとえば、リスクの高いクラウド ストレージ アプリとしてタグ付けされたアプリに送信される高トラフィックを特定できます。 アプリ タグは 、設定>Cloud Apps>Cloud Discovery>App タグで管理できます。 これらのタグは、後でクラウド検出ページでフィルター処理し、それらを使用してポリシーを作成するために使用できます。

Microsoft Entra ギャラリーを使用して検出されたアプリを管理する: Defender for Cloud Appsでは、Microsoft Entra IDとのネイティブ統合を使用して、検出されたアプリをMicrosoft Entra ギャラリーで管理することもできます。 Microsoft Entra ギャラリーに既に表示されているアプリの場合は、シングル サインオンを適用し、Microsoft Entra IDを使用してアプリを管理できます。 これを行うには、関連するアプリが表示される行で、行の末尾にある 3 つのドットを選択し、[Microsoft Entra IDでアプリの管理] を選択します。

継続的な監視: アプリを徹底的に調査したので、アプリを監視し、必要に応じて制御を提供するポリシーを設定できます。

次は、懸念する何かが発生したときに自動的にアラートを受け取ることができるように、ポリシーを作成します。 たとえば、懸念しているアプリからのダウンロードやトラフィックが急増した場合に知ることができるアプリ 検出ポリシー を作成できます。 これを実現するには、検出されたユーザー ポリシー、クラウド ストレージ アプリコンプライアンス チェック、および新しい危険なアプリで異常な動作を有効にする必要があります。 また、メールで通知するようにポリシーを設定する必要もあります。 詳細については、「 ポリシー テンプレートリファレンス」、 クラウド検出ポリシー の詳細、および アプリ検出ポリシーの構成に関するページを参照してください。

[アラート] ページを確認し、[ ポリシーの種類 ] フィルターを使用してアプリ検出アラートを確認します。 アプリ検出ポリシーで一致したアプリの場合は、アプリのユーザーに連絡するなどして、アプリを使用するためのビジネス上の正当な理由の詳細を確認するために高度な調査を行うことをお勧めします。 次に、フェーズ 2 の手順を繰り返して、アプリのリスクを評価します。 次に、アプリケーションの次の手順を決定します。今後の使用を承認するか、ユーザーが次回アクセスするときにブロックするかを決定します。その場合は、ファイアウォール、プロキシ、またはセキュリティで保護された Web ゲートウェイを使用してブロックできるように、承認されていないものとしてタグ付けする必要があります。 詳細については、「Microsoft Defender for Endpointとの統合」、「Zscaler との統合」、「iboss との統合」、および「ブロック スクリプトをエクスポートしてアプリをブロックする」を参照してください。

フェーズ 4: 高度なシャドウ IT 検出レポート

Defender for Cloud Appsで使用できるレポート オプションに加えて、クラウド検出ログをMicrosoft Sentinelに統合して、さらに調査と分析を行うことができます。 データがMicrosoft Sentinelされたら、ダッシュボードで表示したり、Kusto クエリ言語を使用してクエリを実行したり、クエリを Microsoft Power BI にエクスポートしたり、他のソースと統合したり、カスタム アラートを作成したりできます。 詳細については、「Microsoft Sentinel統合」を参照してください。

フェーズ 5: 承認されたアプリを制御する

API を使用してアプリ制御を有効にするには、 API を介してアプリを接続して 継続的な監視を行います。

条件付きアクセス アプリ制御を使用してアプリを保護します。

クラウド アプリの性質は、毎日更新され、新しいアプリが常に表示されることを意味します。 このため、従業員は継続的に新しいアプリを使用しているため、ポリシーの追跡と確認と更新、ユーザーが使用しているアプリの確認、および使用状況と動作パターンを確認することが重要です。 常にクラウド検出ダッシュボードに移動し、使用されている新しいアプリを確認し、この記事の指示に従って、organizationとデータが保護されていることを確認できます。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。