Defender for Cloud Apps と iboss の統合

Defender for Cloud Appsと ibos の両方で作業する場合は、2 つの製品を統合して、セキュリティ クラウド検出エクスペリエンスを強化できます。 iboss は、organizationのトラフィックを監視し、トランザクションをブロックするポリシーを設定できるスタンドアロンのセキュリティで保護されたクラウド ゲートウェイです。 Defender for Cloud Appsと iboss を組み合わせると、次の機能が提供されます。

- クラウド検出のシームレスなデプロイ - iboss を使用してトラフィックをプロキシし、Defender for Cloud Appsに送信します。 これにより、クラウド検出を有効にするために、ネットワーク エンドポイントにログ コレクターをインストールする必要がなくなります。

- iboss のブロック機能は、Defender for Cloud Appsで承認されていないと設定したアプリに自動的に適用されます。

- iboss 管理ポータルで直接表示できる、organizationの上位 100 個のクラウド アプリのDefender for Cloud Apps リスク評価を使用して、iboss 管理ポータルを強化します。

前提条件

- Microsoft Defender for Cloud Apps の有効なライセンス

- iboss セキュア クラウド ゲートウェイの有効なライセンス (リリース 9.1.100.0 以降)

展開

Microsoft Defender ポータルで、次の統合手順を実行します。

[設定] を選択します。 次に、[ Cloud Apps] を選択します。

[ Cloud Discovery]\(クラウド検出\) で、[ 自動ログ アップロード] を選択します。 次に、[ + データ ソースの追加] を選択します。

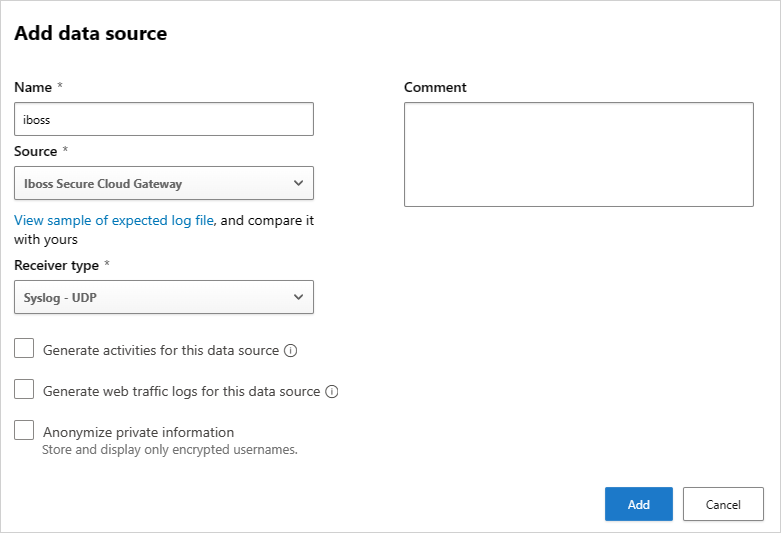

[ データ ソースの追加] ページで、次の設定を入力します。

- 名前 = iboss

- ソース = iboss Secure Cloud Gateway

- レシーバーの種類 = Syslog - UDP

[ View sample of expected log file]\(予想されるログ ファイルのサンプルを表示する\) を選択します。 次に、[ サンプル ログのダウンロード ] を選択してサンプル検出ログを表示し、ログと一致することを確認します。

ネットワーク上で検出されたクラウド アプリを調査します。 詳細と調査手順については、「 クラウド検出の操作」を参照してください。

Defender for Cloud Appsで未承認として設定したアプリは、iboss によって 10 分に 1 回 ping され、iboss によって自動的にブロックされます。 アプリの承認解除の詳細については、「アプリ の承認/承認解除」を参照してください。

Microsoft Defender for Cloud Appsにトラフィック ログを送信するように iboss を構成するには、iboss サポートにお問い合わせください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。