Microsoft Sentinel統合 (プレビュー)

Microsoft Defender for Cloud AppsをMicrosoft Sentinel (スケーラブルなクラウドネイティブ SIEM および SOAR) と統合して、アラートと検出データを一元的に監視できます。 Microsoft Sentinelとの統合により、通常のセキュリティ ワークフローを維持しながら、クラウド アプリケーションをより適切に保護し、セキュリティ手順を自動化し、クラウドベースとオンプレミスのイベント間の関連付けを行うことができます。

Microsoft Sentinelを使用する利点は次のとおりです。

- Log Analytics によって提供されるデータ保持期間が長くなります。

- すぐに使える視覚化。

- Microsoft Power BI や Microsoft Sentinel ブックなどのツールを使用して、組織のニーズに合った独自の検出データの視覚化を作成します。

その他の統合ソリューションは次のとおりです。

- 汎用 SIEM - Defender for Cloud Appsを汎用 SIEM サーバーと統合します。 汎用 SIEM との統合の詳細については、「 汎用 SIEM 統合」を参照してください。

- Microsoft セキュリティ グラフ API - 複数のセキュリティ プロバイダーを接続するための 1 つのプログラム インターフェイスを提供する中間サービス (またはブローカー)。 詳細については、「Microsoft Graph Security APIを使用したセキュリティ ソリューションの統合」を参照してください。

Microsoft Sentinelとの統合には、Defender for Cloud AppsとMicrosoft Sentinelの両方で構成が含まれます。

前提条件

Microsoft Sentinelと統合するには:

- 有効なMicrosoft Sentinel ライセンスが必要です

- テナントのセキュリティ管理者以上である必要があります。

米国政府のサポート

直接Defender for Cloud Apps - Microsoft Sentinel統合は、商用のお客様のみが利用できます。

ただし、すべてのDefender for Cloud AppsデータはMicrosoft Defender XDRで使用できるため、Microsoft Defender XDR コネクタを介してMicrosoft Sentinelで使用できます。

GCC、GCC High、DoD の各ユーザーが Microsoft Defender XDR ソリューションをインストールMicrosoft Sentinel Defender for Cloud Appsデータを表示することに関心がある場合は、お勧めします。

詳細については、以下を参照してください:

Microsoft Sentinelとの統合

Microsoft Defender ポータルで、[設定] > [Cloud Apps] を選択します。

[システム] で、[SIEM エージェント] > [SIEM エージェント > Sentinelの追加] を選択します。 以下に例を示します。

![[SIEM 統合の追加] メニューを示すスクリーンショット。](media/siem0.png)

注:

Microsoft Sentinelを追加するオプションは、以前に統合を実行した場合は使用できません。

ウィザードで、Microsoft Sentinelに転送するデータ型を選択します。 統合は、次のように構成できます。

- アラート: Microsoft Sentinelが有効になると、アラートが自動的にオンになります。

- 検出ログ: スライダーを使用して有効または無効にします。既定では、すべてが選択され、[適用] ドロップダウンを使用して、Microsoft Sentinelに送信される検出ログをフィルター処理します。

以下に例を示します。

![[Microsoft Sentinel統合の構成] の開始ページを示すスクリーンショット。](media/siem-sentinel-configuration.png)

[次へ] を選択し、引き続きMicrosoft Sentinelして統合を完了します。 Microsoft Sentinelの構成については、Defender for Cloud AppsのMicrosoft Sentinel データ コネクタに関するページを参照してください。 以下に例を示します。

![[Microsoft Sentinel統合の構成] の完了ページを示すスクリーンショット。](media/siem-sentinel-configuration-complete.png)

注:

新しい検出ログは、通常、Defender for Cloud Appsで構成してから 15 分以内にMicrosoft Sentinelに表示されます。 ただし、システム環境の状況によっては、時間がかかる場合があります。 詳細については、「 分析ルールでのインジェスト遅延の処理」を参照してください。

Microsoft Sentinelのアラートと検出ログ

統合が完了すると、Microsoft SentinelでDefender for Cloud Appsアラートと検出ログを表示できます。

Microsoft Sentinelの [ログ] の [Security Insights] で、Defender for Cloud Appsデータ型のログを次のように確認できます。

| データ型 | Table |

|---|---|

| 検出ログ | McasShadowItReporting |

| アラート | SecurityAlert |

次の表では、 McasShadowItReporting スキーマの各フィールドについて説明します。

| フィールド | 種類 | 説明 | 例 |

|---|---|---|---|

| TenantId | String | ワークスペース ID | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | ソース システム – 静的な値 | Azure |

| TimeGenerated [UTC] | DateTime | 検出データの日付 | 2019-07-23T11:00:35.858Z |

| StreamName | String | 特定のストリームの名前 | Marketing Department |

| TotalEvents | 整数 | セッションあたりのイベントの合計数 | 122 |

| BlockedEvents | 整数 | ブロックされたイベントの数 | 0 |

| UploadedBytes | 整数 | アップロードされたデータの量 | 1,514,874 |

| TotalBytes | 整数 | データの総量 | 4,067,785 |

| DownloadedBytes | 整数 | ダウンロードされたデータの量 | 2,552,911 |

| IpAddress | String | 送信元 IP アドレス | 127.0.0.0 |

| UserName | String | ユーザー名 | Raegan@contoso.com |

| EnrichedUserName | String | ユーザー名をMicrosoft Entraしたエンリッチされたユーザー名 | Raegan@contoso.com |

| AppName | String | クラウド アプリの名前 | Microsoft OneDrive for Business |

| AppId | 整数 | クラウド アプリ識別子 | 15600 |

| AppCategory | String | クラウド アプリのカテゴリ | クラウド ストレージ |

| AppTags | String array | アプリ用に定義された組み込みタグとカスタム タグ | ["sanctioned"] |

| AppScore | 整数 | 0 から 10 のスケールでのアプリのリスク スコア。10 はリスクのないアプリのスコアです | 10 |

| 型 | String | ログの種類 – 静的な値 | McasShadowItReporting |

Microsoft SentinelのDefender for Cloud Apps データで Power BI を使用する

統合が完了したら、他のツールでMicrosoft Sentinelに格納されているDefender for Cloud Apps データを使用することもできます。

このセクションでは、Microsoft Power BI を使用してデータを簡単に整形および結合して、organizationのニーズを満たすレポートとダッシュボードを構築する方法について説明します。

次の手順をお試しください。

Power BI で、Defender for Cloud Apps データのクエリをMicrosoft Sentinelからインポートします。 詳細については、「 Azure Monitor ログ データを Power BI にインポートする」を参照してください。

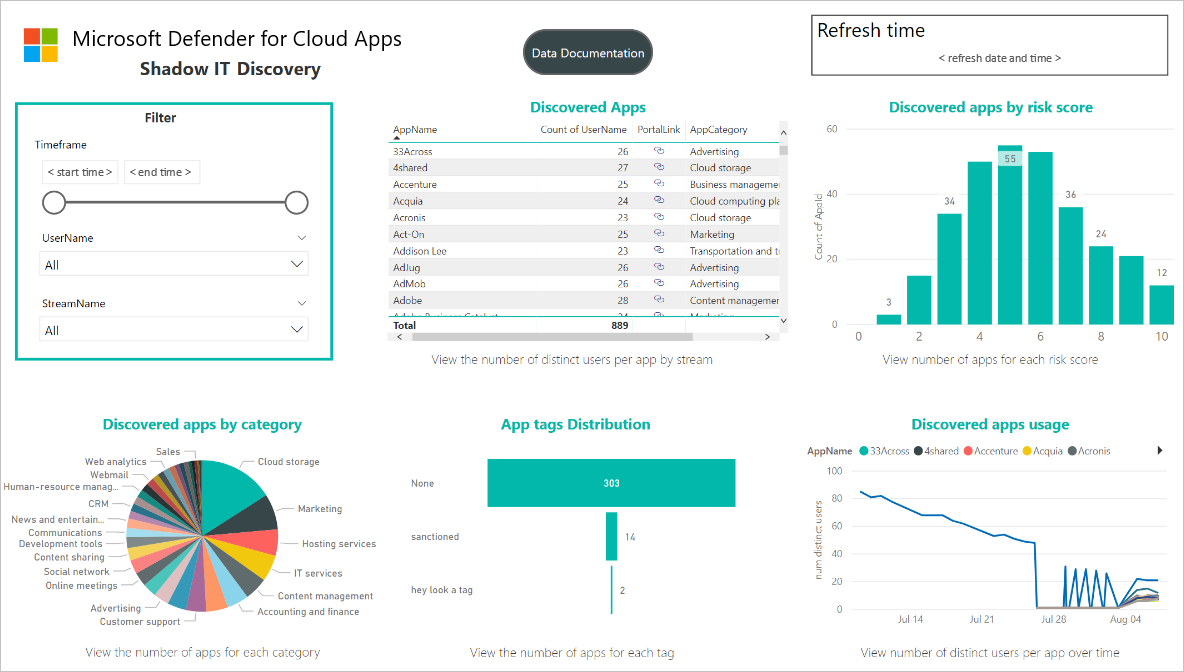

Defender for Cloud Apps Shadow IT Discovery アプリをインストールし、それを検出ログ データに接続して、組み込みの Shadow IT Discovery ダッシュボードを表示します。

注:

現在、アプリは Microsoft AppSource では公開されていません。 そのため、アプリをインストールするためのアクセス許可については、Power BI 管理者に問い合わせる必要がある場合があります。

以下に例を示します。

必要に応じて、Power BI Desktopでカスタム ダッシュボードを構築し、organizationのビジュアル分析とレポートの要件に合わせて調整します。

Defender for Cloud Apps アプリを接続する

Power BI で、[ アプリ] > [シャドウ IT 検出 アプリ] を選択します。

[ 新しいアプリの概要 ] ページで、[接続] を選択 します。 以下に例を示します。

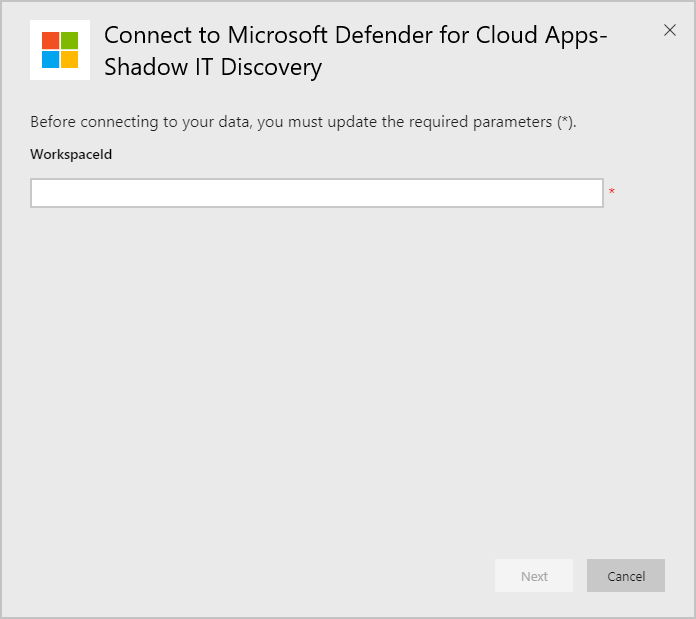

[ワークスペース ID] ページで、ログ分析の概要ページに表示されているMicrosoft Sentinelワークスペース ID を入力し、[次へ] を選択します。 以下に例を示します。

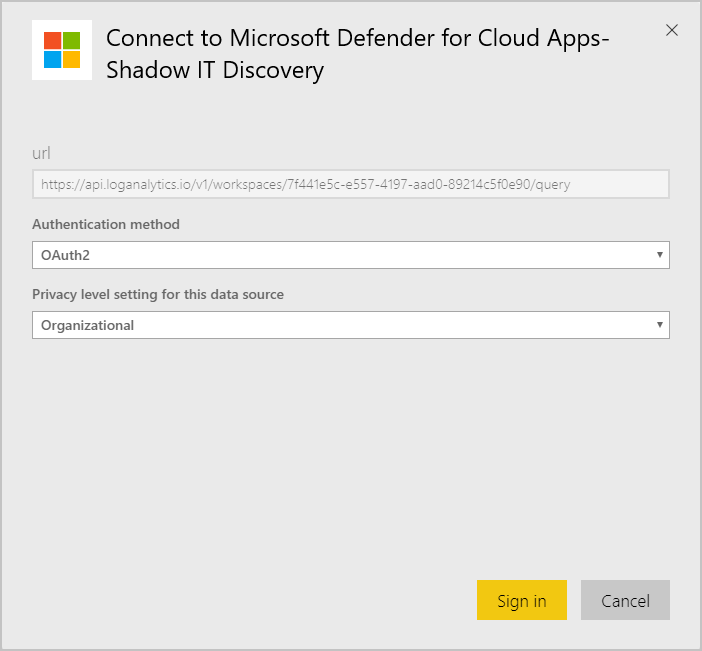

認証ページで、認証方法とプライバシー レベルを指定し、[サインイン] を選択 します。 以下に例を示します。

データを接続したら、ワークスペースの [データセット ] タブに移動し、[ 最新の情報に更新] を選択します。 これにより、独自のデータでレポートが更新されます。

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。