管理者ユーザーのアクセスとセッション制御のトラブルシューティング

この記事では、Microsoft Defender for Cloud Apps管理者が経験した一般的なアクセスとセッション制御の問題を調査して解決する方法に関するガイダンスを提供します。

注:

プロキシ機能に関連するトラブルシューティングは、 Microsoft Edge でブラウザー内保護用に構成されていないセッションにのみ関連します。

最小要件を確認する

トラブルシューティングを開始する前に、環境がアクセスとセッション制御に関する次の最小一般的な要件を満たしていることを確認してください。

| 要件 | 説明 |

|---|---|

| ライセンス | Microsoft Defender for Cloud Appsの有効なライセンスがあることを確認します。 |

| シングル サインオン (SSO) | アプリは、サポートされている SSO ソリューションのいずれかで構成する必要があります。 - SAML 2.0 または OpenID Connect 2.0 を使用したMicrosoft Entra ID - SAML 2.0 を使用した Microsoft 以外の IdP |

| ブラウザのサポート | セッション コントロールは、次のブラウザーの最新バージョンのブラウザー ベースのセッションで使用できます。 - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Microsoft Edge のブラウザー内保護には、仕事用プロファイルでサインインしたユーザーなど、特定の要件もあります。 詳細については、「 ブラウザー内保護の要件」を参照してください。 |

| ダウンタイム | Defender for Cloud Appsでは、コンポーネントが正しく機能していないなど、サービスの中断が発生した場合に適用する既定の動作を定義できます。 たとえば、通常のポリシー制御を適用できない場合は、機密性の高いコンテンツに対してユーザーがアクションを実行できないように (ブロック) するか、バイパス (許可) するかを選択できます。 システムのダウンタイム時に既定の動作を構成するには、Microsoft Defender XDRの [設定]、[Conditional Access App Control>>Default の動作>Allow]、[アクセスのブロック] の順に移動します。 |

ブラウザー内保護の要件

Microsoft Edge でブラウザー内保護を使用していて、リバース プロキシによって引き続き提供されている場合は、次の追加要件を満たしていることを確認してください。

この機能は、Defender XDR設定でオンになっています。 詳細については、「 ブラウザー内の保護設定を構成する」を参照してください。

ユーザーが対象とするすべてのポリシーは、Microsoft Edge for Businessでサポートされています。 ユーザーが、Microsoft Edge for Businessでサポートされていない別のポリシーによって提供される場合は、常にリバース プロキシによって処理されます。 詳細については、「 ブラウザー内保護の要件」を参照してください。

サポートされているオペレーティング システム、ID プラットフォーム、Edge バージョンなど、サポートされているプラットフォームを使用しています。 詳細については、「 ブラウザー内保護の要件」を参照してください。

管理者のトラブルシューティングに関する問題のリファレンス

次の表を使用して、トラブルシューティングしようとしている問題を見つけます。

ネットワーク条件の問題

ネットワーク条件に関する一般的な問題は次のとおりです。

ブラウザー ページに移動するときのネットワーク エラー

アプリのDefender for Cloud Appsアクセスとセッション制御を最初に設定する場合、発生する可能性のある一般的なネットワーク エラーは次のとおりです。このサイトはセキュリティで保護されておらず、インターネット接続がありません。 これらのメッセージは、一般的なネットワーク構成エラーを示している可能性があります。

推奨される手順

環境に関連する Azure IP アドレスと DNS 名を使用して、Defender for Cloud Appsで動作するようにファイアウォールを構成します。

- Defender for Cloud Apps データ センターの次の IP アドレスと DNS 名に送信ポート 443 を追加します。

- デバイスとブラウザー セッションを再起動する

- サインインが期待どおりに機能していることを確認する

ブラウザーのインターネット オプションで TLS 1.2 を有効にします。 以下に例を示します。

ブラウザー 手順 Microsoft Internet エクスプローラー 1. インターネットエクスプローラーを開く

2. [ツール>Internet Options>Advance タブを選択します

3. [セキュリティ] で、[TLS 1.2] を選択します

4. [ 適用] を選択し、[ OK] を選択します

5. ブラウザーを再起動し、アプリにアクセスできることを確認するMicrosoft Edge/Edge Chromium 1. タスク バーから検索を開き、[インターネット オプション] を検索します

2. [インターネット オプション] を選択します

3. [セキュリティ] で、[TLS 1.2] を選択します

4. [ 適用] を選択し、[ OK] を選択します

5. ブラウザーを再起動し、アプリにアクセスできることを確認するGoogle Chrome 1. Google Chrome を開く

2. 右上の [その他] (3 つの垂直ドット) >Settings を選択します

3. 下部にある [詳細設定] を選択します。

4. [システム] で、[プロキシ設定を開く] を選択します

5. [詳細設定] タブの [セキュリティ] で、[TLS 1.2] を選択します

6. [OK] を選択します

7. ブラウザーを再起動し、アプリにアクセスできることを確認するMozilla Firefox 1. Mozilla Firefox を開く

2. アドレス バーで、"about:config" を検索します

3. [検索] ボックスで、"TLS" を検索します

4. security.tls.version.min のエントリをダブルクリックします

5. 整数値を 3 に設定して、TLS 1.2 を必須の最小バージョンとして強制します

6. [保存] を選択します (値ボックスの右側にマークチェック)

7. ブラウザーを再起動し、アプリにアクセスできることを確認するSafari Safari バージョン 7 以降を使用している場合、TLS 1.2 は自動的に有効になります

Defender for Cloud Appsは、トランスポート層セキュリティ (TLS) プロトコル 1.2 以降を使用して、クラス最高の暗号化を提供します。

- TLS 1.2 以降をサポートしていないネイティブ クライアント アプリとブラウザーは、セッション制御で構成されている場合はアクセスできません。

- TLS 1.1 以降を使用する SaaS アプリは、Defender for Cloud Appsで構成されている場合、TLS 1.2 以降を使用するようにブラウザーに表示されます。

ヒント

セッション コントロールは、任意のオペレーティング システム上の任意の主要なプラットフォーム上の任意のブラウザーで動作するように構築されていますが、Microsoft Edge、Google Chrome、Mozilla Firefox、または Apple Safari の最新バージョンをサポートしています。 モバイル アプリまたはデスクトップ アプリに対するアクセスをブロックまたは許可したい場合があります。

サインインが遅い

プロキシ チェーンと非処理は、サインインパフォーマンスが低下する可能性がある一般的な問題の一部です。

推奨される手順

サインイン中に速度低下の原因となっている可能性のある要因を削除するように環境を構成します。 たとえば、ファイアウォールまたは転送プロキシ チェーンが構成されている場合、2 つ以上のプロキシ サーバーを接続して目的のページに移動します。 また、速度低下に影響を与えるその他の外部要因もあります。

- 環境内でプロキシ チェーンが発生しているかどうかを特定します。

- 可能な限り、転送プロキシを削除します。

一部のアプリでは、再生攻撃を防ぐために、認証中に nonce ハッシュを使用します。 既定では、Defender for Cloud Appsは、アプリが nonce を使用することを前提としています。 使用しているアプリで nonce が使用されていない場合は、Defender for Cloud Appsでこのアプリの nonce 処理を無効にします。

- [Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。

- [ 接続済みアプリ] で、[ 条件付きアクセス アプリ制御アプリ] を選択します。

- アプリの一覧で、構成しているアプリが表示される行で、行の末尾にある 3 つのドットを選択し、アプリの [編集 ] を選択します。

- [ Nonce-handling]\(非処理\ ) を選択してセクションを展開し、[ 非優先処理を有効にする] をオフにします。

- アプリからサインアウトし、すべてのブラウザー セッションを閉じます。

- ブラウザーを再起動し、もう一度アプリにサインインします。 サインインが期待どおりに機能していることを確認します。

ネットワーク条件に関するその他の考慮事項

ネットワーク条件のトラブルシューティング中に、Defender for Cloud Apps プロキシに関する次の注意事項も考慮してください。

セッションが別のデータ センターにルーティングされているかどうかを確認します。Defender for Cloud Appsは、世界中の Azure Data Center を使用して位置情報を使用してパフォーマンスを最適化します。

つまり、トラフィック パターンとその場所に応じて、ユーザーのセッションがリージョン外でホストされる可能性があります。 ただし、プライバシーを保護するために、セッション データはこれらのデータ センターに格納されません。

プロキシ のパフォーマンス: パフォーマンス ベースラインの派生は、Defender for Cloud Apps プロキシの外部にある次のような多くの要因によって異なります。

- このプロキシと一連の他のプロキシまたはゲートウェイ

- ユーザーがどこから来ているか

- ターゲット リソースが存在する場所

- ページ上の特定の要求

一般に、どのプロキシでも待機時間が追加されます。 Defender for Cloud Apps プロキシの利点は次のとおりです。

Azure ドメイン コントローラーのグローバル可用性を使用して、ユーザーを最も近いノードに位置情報を割り当て、ラウンドトリップ距離を短縮します。 Azure ドメイン コントローラーは、世界中のいくつかのサービスを持つスケールで地理的に割り当てることができます。

Microsoft Entra条件付きアクセスとの統合を使用して、すべての状況のすべてのユーザーではなく、プロキシするセッションのみをサービスにルーティングします。

デバイス識別の問題

Defender for Cloud Appsには、デバイスの管理状態を識別するための次のオプションが用意されています。

- Microsoft Intuneコンプライアンス

- ハイブリッド Microsoft Entra ドメイン参加済み

- クライアント証明書

詳細については、「 条件付きアクセス アプリ制御を使用した ID で管理されるデバイス」を参照してください。

一般的なデバイス識別に関する問題は次のとおりです。

- ハイブリッド参加済みデバイスIntune Microsoft Entra誤った識別

- クライアント証明書が予期した場合にプロンプトが表示されない

- クライアント証明書は、すべてのサインイン時にプロンプトが表示されます

- その他の考慮事項

ハイブリッド参加済みデバイスIntune Microsoft Entra誤った識別

Microsoft Entra条件付きアクセスを使用すると、Intune準拠の Microsoft Entraハイブリッド参加済みデバイス情報をDefender for Cloud Appsに直接渡すことができます。 Defender for Cloud Appsで、アクセス ポリシーまたはセッション ポリシーのフィルターとしてデバイスの状態を使用します。

詳細については、「Microsoft Entra IDでのデバイス管理の概要」を参照してください。

推奨される手順

[Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。

[ 条件付きアクセス アプリ制御] で、[ デバイス ID] を選択します。 このページには、Defender for Cloud Appsで使用できるデバイス識別オプションが表示されます。

準拠Intuneデバイス識別とハイブリッド参加済み ID Microsoft Entraそれぞれについては、[構成の表示] を選択し、サービスが設定されていることを確認します。 サービスはそれぞれMicrosoft Entra IDとIntuneから自動的に同期されます。

デバイス タグ フィルターが Hybrid Azure AD 参加済み、Intune準拠、またはその両方と等しいアクセスポリシーまたはセッション ポリシーを作成します。

ブラウザーで、ポリシー フィルターに基づいてハイブリッド参加済みまたはIntune準拠Microsoft Entraデバイスにサインインします。

これらのデバイスからのアクティビティによってログが設定されていることを確認します。 Defender for Cloud Appsの [アクティビティ ログ] ページで、ポリシー フィルターに基づいて、Hybrid Azure AD 参加済み、Intune準拠、またはその両方と等しい Device Tag でフィルター処理します。

アクティビティがDefender for Cloud Appsアクティビティ ログに入力されていない場合は、Microsoft Entra IDに移動し、次の手順を実行します。

[監視>サインイン] で、ログにサインイン アクティビティがあることを確認します。

ログインしたデバイスに関連するログ エントリを選択します。

[詳細] ウィンドウの [デバイス情報] タブで、デバイスがマネージド (ハイブリッド Azure AD 参加済み) または準拠 (Intune準拠) であることを確認します。

どちらの状態も確認できない場合は、別のログ エントリを試すか、デバイス データがMicrosoft Entra IDで正しく構成されていることを確認します。

条件付きアクセスの場合、一部のブラウザーでは拡張機能のインストールなど、追加の構成が必要になる場合があります。 詳細については、「 条件付きアクセス ブラウザーのサポート」を参照してください。

それでも [サインイン] ページにデバイス情報が表示されない場合は、Microsoft Entra IDのサポート チケットを開きます。

クライアント証明書が予期した場合にプロンプトが表示されない

デバイス識別メカニズムは、クライアント証明書を使用して関連するデバイスからの認証を要求できます。 PEM 証明書形式でフォーマットされた X.509 ルート証明機関または中間証明機関 (CA) 証明書をアップロードできます。

証明書には CA の公開キーが含まれている必要があります。この公開キーは、セッション中に提示されたクライアント証明書の署名に使用されます。 詳細については、「Microsoft Entraを使用せずにデバイス管理を確認する」を参照してください。

推奨される手順

[Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。

[ 条件付きアクセス アプリ制御] で、[ デバイス ID] を選択します。 このページには、Defender for Cloud Appsで使用できるデバイス識別オプションが表示されます。

X.509 ルートまたは中間 CA 証明書をアップロードしたことを確認します。 証明機関の署名に使用する CA 証明書をアップロードする必要があります。

[デバイス タグ] フィルターが [有効なクライアント証明書] と等しいアクセスポリシーまたはセッション ポリシーを作成します。

クライアント証明書が次であることを確認します。

- PKCS #12 ファイル形式 (通常は .p12 または .pfx ファイル拡張子) を使用してデプロイされます

- テストに使用しているデバイスのデバイス ストアではなく、ユーザー ストアにインストールされている

ブラウザー セッションを再起動します。

保護されたアプリにログインする場合:

- 次の URL 構文にリダイレクトされていることを確認します。

<https://*.managed.access-control.cas.ms/aad_login> - iOS を使用している場合は、Safari ブラウザーを使用していることを確認してください。

- Firefox を使用している場合は、 Firefox 独自の証明書ストアにも証明書を追加する必要があります。 他のすべてのブラウザーでは、同じ既定の証明書ストアが使用されます。

- 次の URL 構文にリダイレクトされていることを確認します。

ブラウザーでクライアント証明書のプロンプトが表示されることを検証します。

表示されない場合は、別のブラウザーを試してください。 ほとんどの主要なブラウザーでは、クライアント証明書のチェックの実行がサポートされています。 ただし、モバイル アプリとデスクトップ アプリでは、多くの場合、このチェックをサポートしていないため、これらのアプリの認証に影響を与える可能性がある組み込みのブラウザーが使用されます。

これらのデバイスからのアクティビティによってログが設定されていることを確認します。 Defender for Cloud Appsの [アクティビティ ログ] ページで、[デバイス タグ] に [有効なクライアント証明書] と等しいフィルターを追加します。

それでもプロンプトが表示されない場合は、 サポート チケット を開き、次の情報を含めます。

- 問題が発生したブラウザーまたはネイティブ アプリの詳細

- オペレーティング システムのバージョン (iOS/Android/Windows 10 など)

- プロンプトが Microsoft Edge Chromiumで動作しているかどうかを説明する

クライアント証明書は、すべてのサインイン時にプロンプトが表示されます

新しいタブを開いた後にクライアント証明書がポップアップ表示される場合は、 インターネット オプション内に非表示になっている設定が原因である可能性があります。 ブラウザーで設定を確認します。 以下に例を示します。

Microsoft Internet エクスプローラー:

- [インターネット エクスプローラー] を開き、[ツール] >[インターネット オプション]> [Advanced] タブを選択します。

- [セキュリティ] で、[証明書が 1 つだけ存在する場合はクライアント証明書の選択を求めない] を選択> [適用>OK] を選択します。

- ブラウザーを再起動し、追加のプロンプトなしでアプリにアクセスできることを確認します。

Microsoft Edge/Edge Chromium:

- タスク バーから検索を開き、 インターネット オプションを検索します。

- [インターネット オプション>セキュリティ>ローカル イントラネット>Custom レベル] を選択します。

- [その他>証明書が 1 つだけ存在する場合は、クライアント証明書の選択を求められません。

- [OK>Apply>OK] を選択します。

- ブラウザーを再起動し、追加のプロンプトなしでアプリにアクセスできることを確認します。

デバイス識別に関するその他の考慮事項

デバイス識別のトラブルシューティング中に、クライアント証明書の証明書失効を要求できます。

CA によって失効した証明書は、信頼されなくなりました。 このオプションを選択すると、すべての証明書が CRL プロトコルを渡す必要があります。 クライアント証明書に CRL エンドポイントが含まれていない場合は、マネージド デバイスから接続できません。

アプリのオンボード時の問題

Microsoft Entra IDアプリは、条件付きアクセスとセッション制御のDefender for Cloud Appsに自動的にオンボードされます。 カタログ アプリとカスタム アプリの両方を含め、Microsoft 以外の IdP アプリを手動でオンボードする必要があります。

詳細については、以下を参照してください:

アプリのオンボード中に発生する可能性がある一般的なシナリオは次のとおりです。

- アプリが [アプリの条件付きアクセス制御アプリ ] ページに表示されない

- アプリの状態: セットアップを続行する

- 組み込みアプリのコントロールを構成できない

- 要求セッション制御 オプションが表示される

アプリが条件付きアクセス アプリ制御アプリ ページに表示されない

Microsoft IdP 以外のアプリを条件付きアクセス アプリ制御にオンボードする場合、最終的なデプロイ手順は、エンド ユーザーがアプリに移動することです。 アプリが [設定] >[クラウド アプリ] > [接続済みアプリ] > [条件付きアクセス アプリ制御アプリ] ページに表示されない場合は、このセクションの手順を実行します。

推奨される手順

アプリが次の条件付きアクセス アプリ制御の前提条件を満たしていることを確認します。

- 有効なDefender for Cloud Apps ライセンスがあることを確認します。

- 重複するアプリを作成します。

- アプリで SAML プロトコルが使用されていることを確認します。

- アプリが完全にオンボードされていることと、アプリの状態が [接続済み] であることを確認します。

新しいシークレット モードを使用するか、もう一度サインインして、新しいブラウザー セッションでアプリに移動してください。

注:

Entra ID アプリは、少なくとも 1 つのポリシーで構成した後、またはアプリの仕様を指定せずにユーザーがアプリにサインインした場合にのみ、 アプリの条件付きアクセス制御 アプリ ページに表示されます。

アプリの状態: セットアップを続行する

アプリの状態はさまざまであり、[ 設定の続行]、[ 接続済み]、[ アクティビティなし] を含めることができます。

Microsoft 以外の ID プロバイダー (IdP) 経由で接続されているアプリの場合、セットアップが完了していない場合は、アプリにアクセスすると、[ セットアップの続行] の状態のページが表示されます。 セットアップを完了するには、次の手順に従います。

推奨される手順

[ セットアップの続行] を選択します。

次の記事を確認し、必要なすべての手順が完了していることを確認します。

次の手順に特に注意してください。

- 新しいカスタム SAML アプリを作成してください。 ギャラリー アプリでは使用できない可能性がある URL と SAML 属性を変更するには、このアプリが必要です。

- ID プロバイダーで、 エンティティ ID または 対象ユーザーとも呼ばれる同じ識別子の再利用が許可されていない場合は、元のアプリの識別子を変更します。

組み込みアプリのコントロールを構成できない

組み込みのアプリはヒューリスティックに検出でき、アクセス ポリシーを使用して監視またはブロックできます。 ネイティブ アプリのコントロールを構成するには、次の手順に従います。

推奨される手順

アクセス ポリシーで、クライアント アプリ フィルターを追加し、モバイルとデスクトップに等しく設定します。

[ アクション] で、[ブロック] を選択 します。

必要に応じて、ユーザーがファイルをダウンロードできないときに受け取るブロック メッセージをカスタマイズします。 たとえば、このメッセージを [ Web ブラウザーを使用してこのアプリにアクセスする必要があります] にカスタマイズします。

コントロールが期待どおりに動作していることをテストして検証します。

アプリが認識されないページが 表示される

Defender for Cloud Appsは、クラウド アプリ カタログを通じて 31,000 を超えるアプリを認識できます。

Microsoft Entra SSO を使用して構成され、サポートされているアプリの 1 つではないカスタム アプリを使用している場合は、アプリが認識されないページが表示されます。 この問題を解決するには、アプリを条件付きアクセス アプリ制御で構成する必要があります。

推奨される手順

[Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。 [ 接続済みアプリ] で、[ 条件付きアクセス アプリ制御アプリ] を選択します。

バナーで、[ 新しいアプリの表示] を選択します。

新しいアプリの一覧で、オンボードするアプリを見つけて、 + 記号を選択し、[ 追加] を選択します。

- アプリが カスタム アプリか 標準 アプリかを選択します。

- ウィザードを続行し、構成するアプリに対して指定した ユーザー定義ドメイン が正しいことを確認します。

アプリが [アプリの条件付きアクセス制御アプリ ] ページに表示されることを確認します。

要求セッション制御オプションが表示される

Microsoft IdP 以外のアプリをオンボードすると、[ セッション制御の要求 ] オプションが表示される場合があります。 これは、カタログ アプリにのみすぐに使えるセッション コントロールがあるために発生します。 他のアプリの場合は、セルフオンボード プロセスを実行する必要があります。

「Microsoft IdP 以外のカスタム アプリの条件付きアクセス アプリ制御を展開する」の手順に従います。

推奨される手順

[Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。

[ アプリの条件付きアクセス制御] で、[ アプリのオンボード/メンテナンス] を選択します。

アプリをオンボードするユーザーのプリンシパル名またはメールを入力し、[保存] を選択 します。

デプロイするアプリに移動します。 表示されるページは、アプリが認識されているかどうかによって異なります。 表示されるページに応じて、次のいずれかの操作を行います。

認識されません。 アプリを構成するように求める [アプリ が認識されない ] ページが表示されます。 次の手順を実行します。

- アプリを条件付きアクセス アプリ制御用にオンボードします。

- アプリのドメインを追加します。

- アプリの証明書をインストールします。

認識済み。 アプリが認識された場合は、アプリ構成プロセスを続行するように求めるオンボード ページが表示されます。

アプリが正しく機能するために必要なすべてのドメインでアプリが構成されていることを確認し、アプリ ページに戻ります。

アプリのオンボードに関するその他の考慮事項

アプリのオンボードのトラブルシューティング中に、考慮すべき点がいくつかあります。

Microsoft Entra条件付きアクセス ポリシー設定の違いを理解する: "監視のみ"、"ダウンロードをブロック"、および "カスタム ポリシーを使用する"

条件付きアクセス ポリシー Microsoft Entraでは、次の組み込みのDefender for Cloud Apps コントロールを構成できます。監視のみおよびダウンロードをブロックします。 これらの設定は、Microsoft Entra IDで構成されたクラウド アプリと条件に対して、Defender for Cloud Apps プロキシ機能を適用して適用します。

より複雑なポリシーの場合は、[カスタム ポリシーを使用する] を選択します。これにより、Defender for Cloud Appsでアクセス ポリシーとセッション ポリシーを構成できます。

アクセス ポリシーの [モバイルとデスクトップ] クライアント アプリ フィルター オプションについて

Defender for Cloud Appsアクセス ポリシーでは、クライアント アプリ フィルターが [モバイルとデスクトップ] に設定されていない限り、結果のアクセス ポリシーはブラウザー セッションに適用されます。

その理由は、誤ってユーザー セッションをプロキシすることを防ぐためです。これは、このフィルターを使用する副産物である可能性があります。

アクセス ポリシーとセッション ポリシーを作成するときの問題

Defender for Cloud Appsでは、次の構成可能なポリシーが提供されます。

- アクセス ポリシー: ブラウザー、モバイル、デスクトップ アプリへのアクセスを監視またはブロックするために使用されます。

- セッション ポリシー。 ブラウザーでデータの侵入と流出のシナリオを防ぐための特定のアクションを監視、ブロック、および実行するために使用されます。

Defender for Cloud Appsでこれらのポリシーを使用するには、まず、Microsoft Entra条件付きアクセスでポリシーを構成してセッション制御を拡張する必要があります。

Microsoft Entra ポリシーの [アクセス制御] で、[セッション>条件付きアクセス アプリ制御を使用する] を選択します。

組み込みのポリシー ([監視のみ] または [ダウンロードをブロックする]) または [カスタム ポリシーを使用してDefender for Cloud Appsで高度なポリシーを設定する] を選択します。

[ 選択] を選択 して続行します。

これらのポリシーの構成中に発生する可能性がある一般的なシナリオは次のとおりです。

- 条件付きアクセス ポリシーでは、条件付きアクセス アプリ制御オプションが表示されません

- ポリシーを作成するときのエラー メッセージ: アプリが条件付きアクセス アプリ制御でデプロイされていません

- アプリのセッション ポリシーを作成できない

- 検査方法: データ分類サービスを選択できない

- [アクション: 保護] を選択できない

条件付きアクセス ポリシーでは、条件付きアクセス アプリ制御オプションが表示されません

セッションをDefender for Cloud Appsにルーティングするには、条件付きアクセス ポリシー Microsoft Entra、条件付きアクセス アプリ制御セッション制御を含むように構成する必要があります。

推奨される手順

条件付きアクセス ポリシーに [条件付きアクセス アプリ制御] オプションが表示されない場合は、Microsoft Entra ID P1 の有効なライセンスと有効なDefender for Cloud Apps ライセンスがあることを確認してください。

ポリシーを作成するときのエラー メッセージ: アプリが条件付きアクセス アプリ制御でデプロイされていません

アクセス ポリシーまたはセッション ポリシーを作成するときに、次のエラー メッセージが表示される場合があります。 アプリは条件付きアクセス アプリ制御でデプロイされていません。 このエラーは、アプリが、条件付きアクセス アプリ制御用にオンボードされていない Microsoft 以外の IdP アプリであることを示します。

推奨される手順

[Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。 [ 接続済みアプリ] で、[ 条件付きアクセス アプリ制御アプリ] を選択します。

[ アプリが接続されていない] というメッセージが表示される場合は、次のガイドを使用してアプリをデプロイします。

アプリのデプロイ中に問題が発生した場合は、「アプリの オンボード時の問題」を参照してください。

アプリのセッション ポリシーを作成できない

条件付きアクセス アプリ制御用に Microsoft 以外の IdP アプリをオンボードした後、[ 条件付きアクセス アプリ制御アプリ ] ページに、[ セッション制御の要求] オプションが表示される場合があります。

注:

カタログ アプリ には、すぐに使えるセッション コントロールがあります。 他の Microsoft IdP 以外のアプリの場合は、自己オンボード プロセスを実行する必要があります。 推奨される手順

アプリをセッション コントロールにデプロイします。 詳細については、「 条件付きアクセス アプリ制御用の Microsoft IdP 以外のカスタム アプリのオンボード」を参照してください。

セッション ポリシーを作成し、[ アプリ ] フィルターを選択します。

アプリがドロップダウン リストに表示されていることを確認します。

検査方法: データ分類サービスを選択できない

セッション ポリシーでは、 コントロール ファイルのダウンロード (検査あり) セッション制御の種類を使用する場合、 データ分類サービス の検査方法を使用して、ファイルをリアルタイムでスキャンし、構成した条件のいずれかに一致する機密性の高いコンテンツを検出できます。

データ分類サービスの検査方法を使用できない場合は、次の手順を使用して問題を調査します。

推奨される手順

[セッション コントロールの種類] が [ファイルのダウンロードを制御する (検査あり)] に設定されていることを確認します。

注:

データ分類サービスの検査方法は、コントロール ファイルのダウンロード (検査あり) オプションでのみ使用できます。

データ分類サービス機能がリージョンで使用できるかどうかを判断します。

- この機能がリージョンで使用できない場合は、 組み込みの DLP 検査方法を使用します。

- この機能が地域で利用可能であっても、 データ分類サービス の検査方法が表示されない場合は、 サポート チケットを開きます。

[アクション: 保護] を選択できない

セッション ポリシーでは、 コントロール ファイルのダウンロード (検査あり) セッション制御の種類を使用する場合、[ 監視 ] アクションと [ ブロック ] アクションに加えて、[ 保護 ] アクションを指定できます。 このアクションを使用すると、条件、コンテンツ検査、またはその両方に基づいてファイルにアクセス許可を暗号化または適用するオプションを使用して、ファイルのダウンロードを許可できます。

[保護] アクションを使用できない場合は、次の手順を使用して問題を調査します。

推奨される手順

[保護] アクションが使用できない場合、または灰色表示されている場合は、Microsoft Purview ライセンスがあることを確認します。 詳細については、「Microsoft Purview Information Protection統合」を参照してください。

[保護] アクションを使用できるが、適切なラベルが表示されない場合。

Defender for Cloud Appsで、メニュー バーの [設定] アイコン >Microsoft Information Protectionを選択し、統合が有効になっていることを確認します。

Office ラベルの場合、Microsoft Purview ポータルで、[ 統合ラベル付け ] が選択されていることを確認します。

管理表示ツール バーを使用して診断とトラブルシューティングを行う

管理表示ツール バーは画面の下部にあり、管理者ユーザーが条件付きアクセス アプリ制御に関する問題を診断してトラブルシューティングするためのツールを提供します。

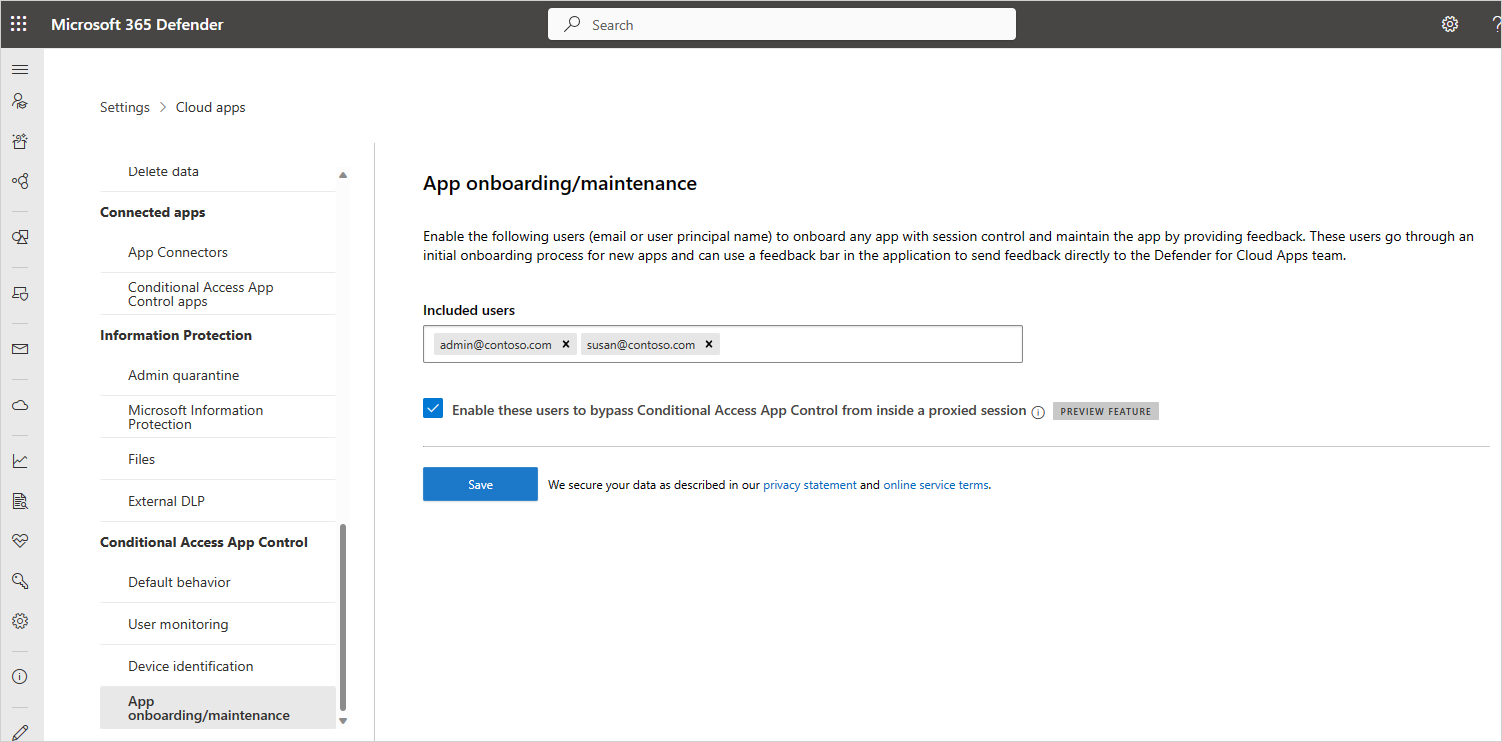

管理表示ツール バーを表示するには、Microsoft Defender XDR設定の [アプリのオンボード/メンテナンス] の一覧に特定の管理者ユーザー アカウントを追加する必要があります。

アプリのオンボード/メンテナンスの一覧にユーザーを追加するには:

[Microsoft Defender XDR] で、[設定] >[クラウド アプリ] を選択します。

下にスクロールし、[ アプリの条件付きアクセス制御] で [ アプリのオンボード/メンテナンス] を選択します。

追加する管理者ユーザーのプリンシパル名またはメール アドレスを入力します。

[ これらのユーザーがプロキシされたセッション内からアプリの条件付きアクセス制御をバイパスできるようにする ] オプションを選択し、[保存] を選択 します。

以下に例を示します。

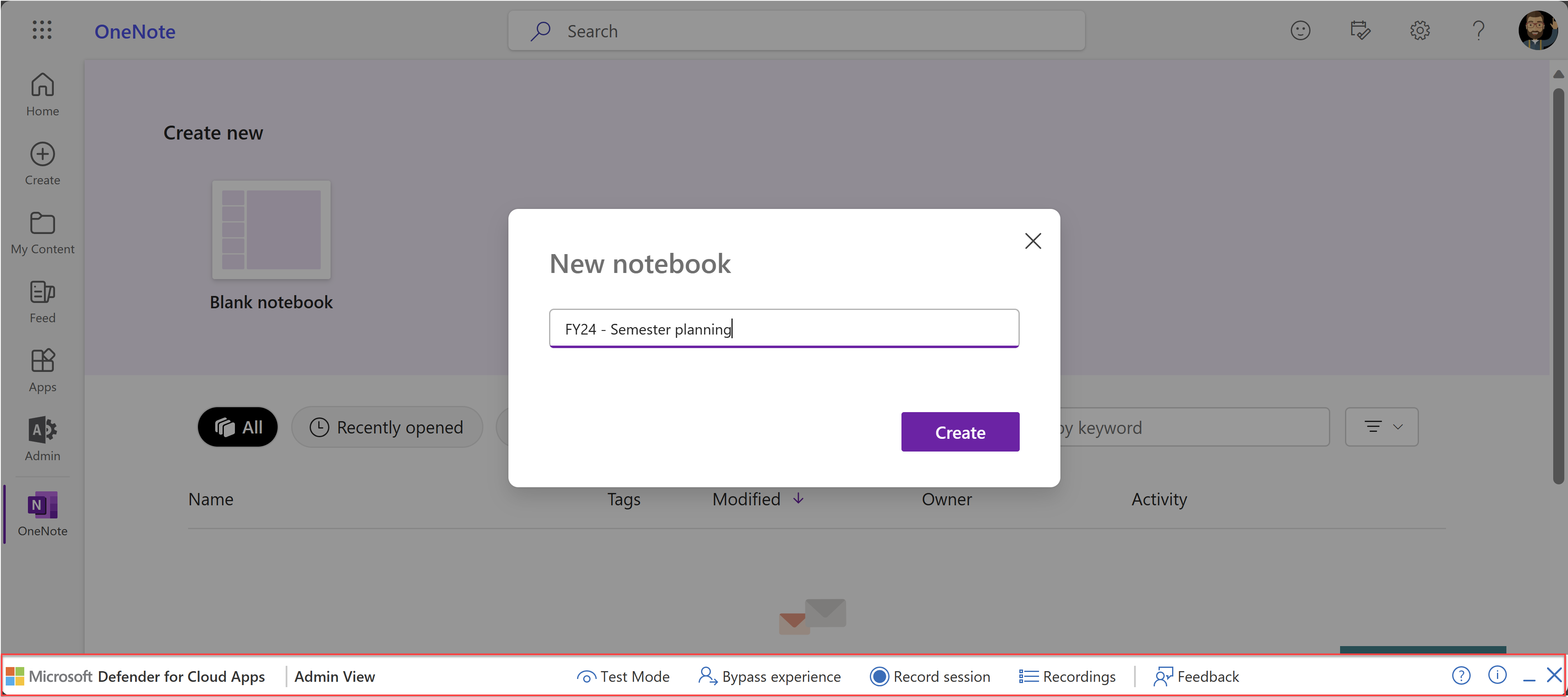

次に、一覧に表示されているユーザーの 1 人が、管理者であるサポートされているアプリで新しいセッションを開始すると、ブラウザーの下部に [管理 表示] ツール バーが表示されます。

たとえば、次の図は、ブラウザーで OneNote を使用している場合に、ブラウザー ウィンドウの下部に表示される [表示] ツール バーの管理を示しています。

次のセクションでは、管理表示ツール バーを使用してテストとトラブルシューティングを行う方法について説明します。

テスト モード

管理者ユーザーは、最新のリリースがすべてのテナントに完全にロールアウトされる前に、今後のプロキシバグ修正をテストすることをお勧めします。 リリース サイクルを高速化するために、Microsoft サポート チームにバグ修正に関するフィードバックを提供してください。

テスト モードの場合、バグ修正で提供されるすべての変更に対して、管理者ユーザーのみが公開されます。 他のユーザーに影響はありません。

- テスト モードを有効にするには、[管理 表示] ツール バーで [テスト モード] を選択します。

- テストが完了したら、[ テスト モードの終了 ] を選択して通常の機能に戻ります。

プロキシ セッションをバイパスする

Edge 以外のブラウザーを使用していて、アプリケーションへのアクセスまたは読み込みが困難な場合は、プロキシなしでアプリケーションを実行して、条件付きアクセス プロキシに問題があるかどうかを確認できます。

プロキシをバイパスするには、管理ビュー ツール バーで[バイパス エクスペリエンス]を選択します。 URL にサフィックスが付いていないことにメモして、セッションがバイパスされていることを確認します。

条件付きアクセス プロキシは、次のセッションで再び使用されます。

詳細については、「条件付きアクセス アプリ制御のMicrosoft Defender for Cloud Apps」と「Microsoft Edge for Businessによるブラウザー内保護 (プレビュー)」を参照してください。

2 番目のサインイン ("2 番目のログイン" とも呼ばれます)

一部のアプリケーションには、サインインするための複数のディープ リンクがあります。 アプリ設定でサインイン リンクを定義しない限り、ユーザーはサインイン時に認識されないページにリダイレクトされ、アクセスがブロックされる可能性があります。

Microsoft Entra IDなどの IdP 間の統合は、アプリのサインインを傍受してリダイレクトすることに基づいています。 つまり、2 回目のサインインをトリガーしないと、ブラウザーのサインインを直接制御することはできません。 2 回目のサインインをトリガーするには、その目的に特化した 2 つ目のサインイン URL を使用する必要があります。

アプリが nonce を使用している場合、2 番目のサインインはユーザーに対して透過的であるか、再度サインインするように求められます。

エンド ユーザーに対して透過的でない場合は、2 番目のサインイン URL をアプリ設定に追加します。

[設定] > [クラウド アプリ] > [接続済みアプリ>条件付きアクセス アプリ制御アプリ] に移動します

関連するアプリを選択し、3 つのドットを選択します。

[ アプリの編集] \[詳細なログイン構成] を選択します。

エラー ページで説明されているように、2 つ目のサインイン URL を追加します。

アプリで nonce が使用されていないと確信している場合は、「 サインインの速度が低下する」で説明されているようにアプリの設定を編集することで、これを無効にすることができます。

セッションを記録する

セッション記録を Microsoft サポート エンジニアに送信することで、問題の根本原因分析を支援することができます。 管理表示ツール バーを使用して、セッションを記録します。

注:

すべての個人データは記録から削除されます。

セッションを記録するには:

[管理表示] ツール バーで、[セッションの記録] を選択します。 メッセージが表示されたら、[ 続行 ] を選択して条項に同意します。 以下に例を示します。

セッションのシミュレートを開始するために必要な場合は、アプリにサインインします。

シナリオの記録を完了したら、管理表示ツール バーで [記録の停止] を選択してください。

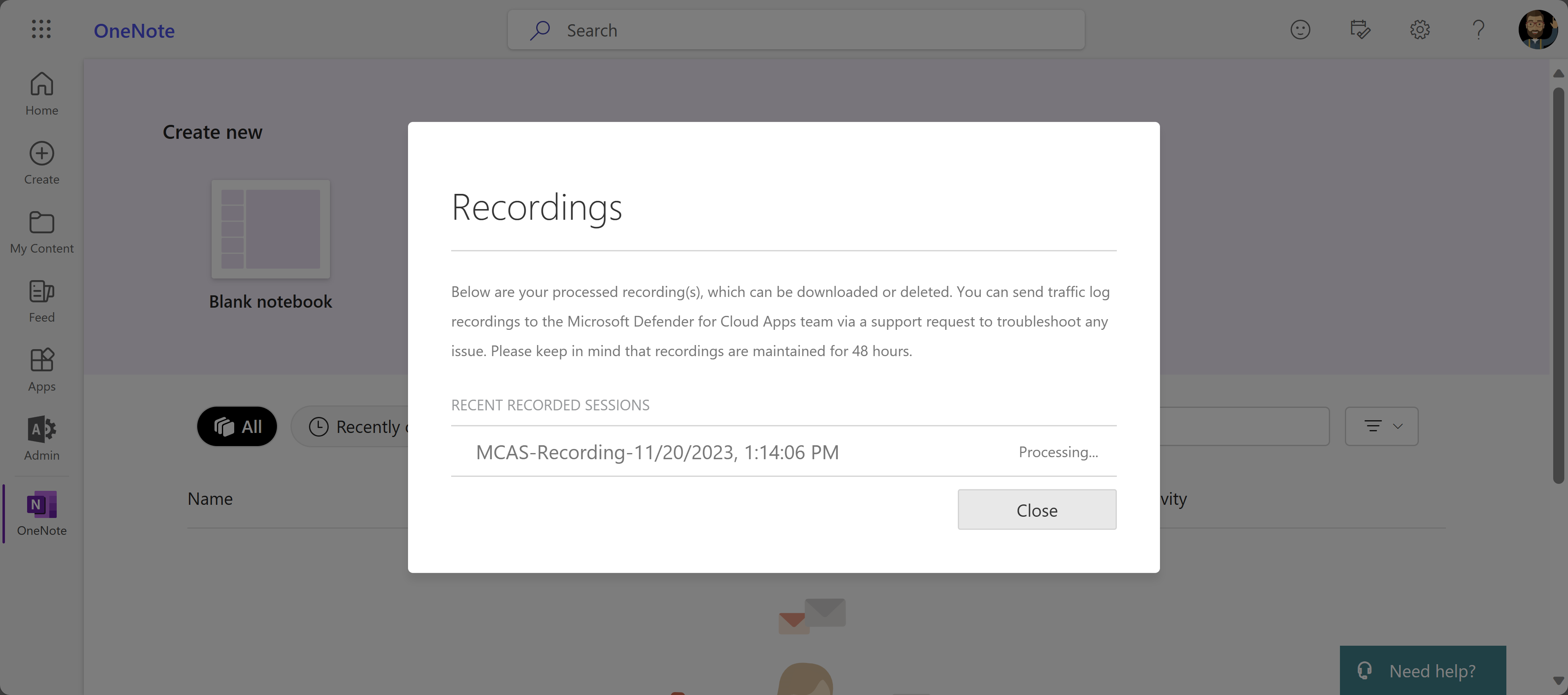

記録されたセッションを表示するには:

記録が完了したら、管理表示ツール バーから [セッションの記録] を選択して、記録されたセッションを表示します。 過去 48 時間の記録されたセッションの一覧が表示されます。 以下に例を示します。

録音を管理するには、ファイルを選択し、必要に応じて [削除 ] または [ ダウンロード ] を選択します。 以下に例を示します。

アプリのドメインを追加する

適切なドメインをアプリに関連付けると、Defender for Cloud Appsはポリシーと監査アクティビティを適用できます。

たとえば、関連付けられているドメインのファイルのダウンロードをブロックするポリシーを構成した場合、そのドメインからのアプリによるファイルのダウンロードはブロックされます。 ただし、アプリに関連付けられていないドメインからのアプリによるファイルのダウンロードはブロックされず、アクティビティ ログでアクションは監査されません。

管理者がプロキシされたアプリで認識されないドメインを参照した場合、そのDefender for Cloud Appsは同じアプリやその他のアプリの一部とは見なされません。認識されないドメイン メッセージが表示され、次回保護されるようにドメインを追加するよう管理者に求められます。 このような場合、管理者がドメインを追加したくない場合は、アクションは必要ありません。

注:

Defender for Cloud Appsは、シームレスなユーザー エクスペリエンスを確保するために、アプリに関連付けられていないドメインにサフィックスを追加します。

アプリのドメインを追加するには:

ブラウザーでアプリを開き、Defender for Cloud Apps 管理 [表示] ツール バーが画面に表示されます。

[管理 ビュー] ツール バーで、[検出されたドメイン] を選択します。

[ 検出されたドメイン ] ウィンドウで、一覧表示されているドメイン名をメモするか、一覧を .csv ファイルとしてエクスポートします。

[ 検出されたドメイン ] ウィンドウには、アプリに関連付けられていないすべてのドメインの一覧が表示されます。 ドメイン名は完全修飾です。

Microsoft Defender XDRで、[設定>Cloud Apps>Connected apps>Conditional Access アプリコントロール アプリ] を選択します。

テーブル内でアプリを見つけます。 右側のオプション メニューを選択し、[アプリの 編集] を選択します。

[ ユーザー定義ドメイン ] フィールドに、このアプリに関連付けるドメインを入力します。

アプリで既に構成されているドメインの一覧を表示するには、[アプリ ドメインの表示 ] リンクを選択します。

ドメインを追加する場合は、特定のドメインを追加するか、アスタリスク (*****ワイルドカードを使用して複数のドメインを一度に使用するかを検討してください。

たとえば、

sub1.contoso.com、sub2.contoso.comは、特定のドメインの例です。 これらのドメインと他の兄弟ドメインの両方を一度に追加するには、*.contoso.comを使用します。

詳細については、「条件付きアクセス アプリ制御を使用してアプリMicrosoft Defender for Cloud Apps保護する」を参照してください。