エンド ユーザーのアクセスとセッション制御のトラブルシューティング

この記事では、Microsoft Defender for Cloud Apps管理者に、エンド ユーザーが経験する一般的なアクセスとセッション制御の問題を調査して解決する方法に関するガイダンスを提供します。

最小要件を確認する

トラブルシューティングを開始する前に、環境がアクセスとセッション制御に関する次の最小一般的な要件を満たしていることを確認してください。

| 要件 | 説明 |

|---|---|

| ライセンス | Microsoft Defender for Cloud Appsの有効なライセンスがあることを確認します。 |

| シングル サインオン (SSO) | アプリは、サポートされているシングル サインオン (SSO) ソリューションのいずれかで構成する必要があります。 - SAML 2.0 または OpenID Connect 2.0 を使用したMicrosoft Entra ID - SAML 2.0 を使用した Microsoft 以外の IdP |

| ブラウザのサポート | セッション コントロールは、次のブラウザーの最新バージョンのブラウザー ベースのセッションで使用できます。 - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Microsoft Edge のブラウザー内保護には、仕事用プロファイルでサインインしたユーザーなど、特定の要件もあります。 詳細については、「 ブラウザー内保護の要件」を参照してください。 |

| ダウンタイム | Defender for Cloud Appsでは、コンポーネントが正しく機能していないなど、サービスの中断が発生した場合に適用する既定の動作を定義できます。 たとえば、通常のポリシー制御を適用できない場合に、機密性の高い可能性があるコンテンツに対してユーザーがアクションを実行することを強化 (ブロック) またはバイパス (許可) することを選択できます。 システムのダウンタイム時に既定の動作を構成するには、Microsoft Defender XDRの [設定]、[Conditional Access App Control>>Default の動作>Allow]、[アクセスのブロック] の順に移動します。 |

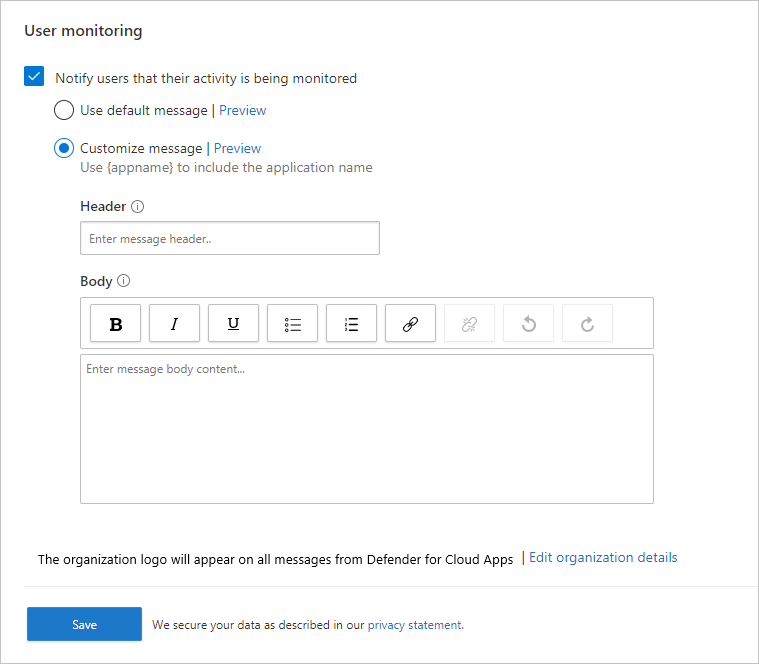

ユーザー監視ページが表示されない

Defender for Cloud Appsを介してユーザーをルーティングする場合は、セッションが監視されていることをユーザーに通知できます。 既定では、ユーザー監視ページが有効になっています。

このセクションでは、ユーザー監視ページが有効になっていても期待どおりに表示されない場合に実行することをお勧めするトラブルシューティング手順について説明します。

推奨される手順

Microsoft Defender ポータルで、[設定>Cloud Apps] を選択します。

[ 条件付きアクセス アプリの制御] で、[ ユーザーの監視] を選択します。 このページには、Defender for Cloud Appsで使用できるユーザー監視オプションが表示されます。 以下に例を示します。

[アクティビティが 監視されていることをユーザーに通知 する] オプションが選択されていることを確認します。

既定のメッセージを使用するか、カスタム メッセージを指定するかを選択します。

メッセージの種類 詳細 Default ヘッダー:

[アプリ名がここに表示されます] へのアクセスが監視されます

本文:

セキュリティを強化するために、organizationでは、モニター モードで [アプリ名がここに表示されます] へのアクセスが許可されます。 アクセスは Web ブラウザーからのみ使用できます。Custom ヘッダー:

このボックスを使用して、監視対象のユーザーに通知するカスタム見出しを指定します。

本文:

このボックスを使用して、質問に問い合わせるユーザーなど、ユーザーのその他のカスタム情報を追加し、プレーン テキスト、リッチ テキスト、ハイパーリンクなどの入力をサポートします。[ プレビュー ] を選択して、アプリにアクセスする前に表示されるユーザー監視ページを確認します。

[保存] を選択します。

Microsoft 以外の ID プロバイダーからアプリにアクセスできない

Microsoft 以外の ID プロバイダーからアプリにサインインした後にエンド ユーザーが一般的なエラーを受け取った場合は、Microsoft IdP 以外の構成を検証します。

推奨される手順

Microsoft Defender ポータルで、[設定>Cloud Apps] を選択します。

[ 接続済みアプリ] で、[ 条件付きアクセス アプリ制御アプリ] を選択します。

アプリの一覧で、アクセスできないアプリが表示される行で、行の末尾にある 3 つのドットを選択し、[ アプリの編集] を選択します。

アップロードされた SAML 証明書が正しいことを検証します。

アプリ構成で有効な SSO URL が提供されていることを確認します。

カスタム アプリの属性と値が ID プロバイダー設定に反映されていることを検証します。

以下に例を示します。

![[SAML 情報] ページのスクリーンショット](media/proxy-deploy-add-idp-ext-conf.png) 。.

。.それでもアプリにアクセスできない場合は、 サポート チケットを開きます。

[問題が発生しました] ページが表示される

プロキシセッション中に、[ 問題が発生 しました] ページが表示されることがあります。 これは、次の場合に発生する可能性があります。

- ユーザーがしばらくアイドル状態になってからログインする

- ブラウザーの更新とページの読み込みに予想より長い時間がかかる

- Microsoft 以外の IdP アプリが正しく構成されていません

推奨される手順

エンド ユーザーが Microsoft IdP 以外を使用して構成されているアプリにアクセスしようとしている場合は、「 Microsoft 以外の IdP からアプリにアクセスできない 」と「 アプリの状態: セットアップを続行する」を参照してください。

エンド ユーザーがこのページに予期せず到達した場合は、次の操作を行います。

- ブラウザー セッションを再起動します。

- ブラウザーから履歴、Cookie、キャッシュをクリアします。

クリップボードのアクションまたはファイル コントロールがブロックされていない

データ流出や侵入のシナリオを防ぐために、切り取り、コピー、貼り付け、ダウンロード、アップロード、印刷などのファイル コントロールなどのクリップボード操作をブロックする機能が必要です。

この機能により、企業はエンド ユーザーのセキュリティと生産性のバランスを取ります。 これらの機能で問題が発生している場合は、次の手順を使用して問題を調査します。

推奨される手順

セッションがプロキシされている場合は、次の手順を使用してポリシーを確認します。

Microsoft Defender ポータルの [Cloud Apps] で、[アクティビティ ログ] を選択します。

詳細フィルターを使用し、[ 適用されたアクション ] を選択し、その値を [ブロック] に設定します。

ブロックされたファイル アクティビティがあることを確認します。

アクティビティがある場合は、アクティビティをクリックしてアクティビティ ドロワーを展開します。

アクティビティ ドロワーの [ 全般 ] タブで、[一致するポリシー] リンクを選択して、適用したポリシーが存在することを確認します。

ポリシーが表示されない場合は、「 アクセス ポリシーとセッション ポリシーを作成するときの問題」を参照してください。

既定の動作が原因でアクセスがブロック/許可されている場合、これはシステムがダウンしており、既定の動作が適用されたことを示します。

既定の動作を変更するには、Microsoft Defender ポータルで [設定] を選択します。 次に、[ Cloud Apps] を選択します。 次に、[条件付きアクセス アプリ制御] で [既定の動作] を選択し、既定の動作を [アクセスの許可] または [ブロック] に設定します。

Microsoft 365 管理ポータルに移動し、システムのダウンタイムに関する通知を監視します。

ブロックされたアクティビティが表示されない場合は、 サポート チケットを開きます。

ダウンロードが保護されていない

エンド ユーザーとして、アンマネージド デバイスに機密データをダウンロードすることが必要になる場合があります。 これらのシナリオでは、Microsoft Purview Information Protectionを使用してドキュメントを保護できます。

エンド ユーザーがドキュメントを正常に暗号化できない場合は、次の手順を使用して問題を調査します。

推奨される手順

Microsoft Defender ポータルの [Cloud Apps] で、[アクティビティ ログ] を選択します。

高度なフィルターを使用し、[ 適用されたアクション ] を選択し、その値を Protected に設定します。

ブロックされたファイル アクティビティがあることを確認します。

アクティビティがある場合は、アクティビティをクリックしてアクティビティ ドロワーを展開します

アクティビティ ドロワーの [ 全般 ] タブで、[一致するポリシー] リンクを選択して、適用したポリシーが存在することを確認します。

ポリシーが表示されない場合は、「 アクセス ポリシーとセッション ポリシーを作成するときの問題」を参照してください。

既定の動作が原因でアクセスがブロック/許可されている場合、これはシステムがダウンしており、既定の動作が適用されたことを示します。

既定の動作を変更するには、Microsoft Defender ポータルで [設定] を選択します。 次に、[ Cloud Apps] を選択します。 次に、[条件付きアクセス アプリ制御] で [既定の動作] を選択し、既定の動作を [アクセスの許可] または [ブロック] に設定します。

Microsoft 365 Service Health ダッシュボードに移動し、システムのダウンタイムに関する通知を監視します。

秘密度ラベルまたはカスタムアクセス許可を使用してファイルを保護する場合は、アクティビティの 説明で、ファイル拡張子が次のサポートされているファイルの種類のいずれかであることを確認します。

Word: docm、docx、dotm、dotx

Excel: xlam、xlsm、xlsx、xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

統合ラベル付けが有効になっている場合の PDF

ファイルの種類がサポートされていない場合は、セッション ポリシーで、 ネイティブ保護でサポートされていないファイル、またはネイティブ保護が失敗したファイルのダウンロードをブロックするを選択できます。

ブロックされたアクティビティが表示されない場合は、 サポート チケットを開きます。

サフィックス付きアプリの特定の URL に移動し、汎用ページにランディングする

一部のシナリオでは、リンクに移動すると、ユーザーがリンクの完全なパスではなく、アプリのホーム ページにランディングする可能性があります。

ヒント

Defender for Cloud Appsは、コンテキストの損失を受けることがわかっているアプリの一覧を保持します。 詳細については、「 コンテキスト損失の制限事項」を参照してください。

推奨される手順

Microsoft Edge 以外のブラウザーを使用していて、ユーザーがリンクの完全なパスではなくアプリのホーム ページに移動する場合は、元の URL に .mcas.ms を追加して問題を解決します。

たとえば、元の URL が次の場合です。

https://www.github.com/organization/threads/threadnumberに変更します。 https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge ユーザーはブラウザー内保護の恩恵を受け、リバース プロキシにリダイレクトされず、 .mcas.ms サフィックスを追加する必要はありません。 コンテキストの損失が発生しているアプリの場合は、 サポート チケットを開きます。

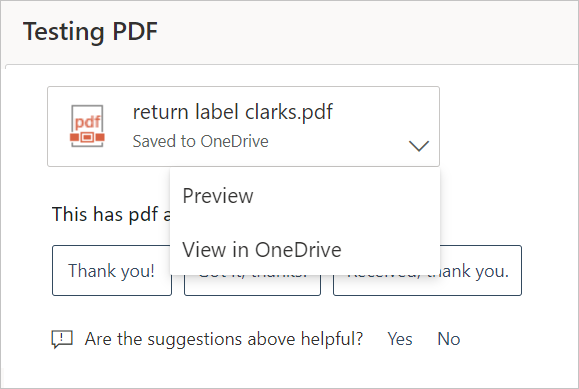

ダウンロードをブロックすると、PDF プレビューがブロックされます

PDF ファイルをプレビューまたは印刷するときに、アプリによってファイルのダウンロードが開始される場合があります。 これにより、ダウンロードがブロックされ、環境からデータが漏洩しないように、Defender for Cloud Appsが介入します。

たとえば、Outlook Web Access (OWA) のダウンロードをブロックするセッション ポリシーを作成した場合、PDF ファイルのプレビューまたは印刷がブロックされ、次のようなメッセージが表示されることがあります。

![[ブロックされたダウンロード] メッセージのスクリーンショット。](media/before-powershell.png)

プレビューを許可するには、Exchange 管理者が次の手順を実行する必要があります。

モジュールに接続します。 詳細については、「Exchange Online PowerShell への接続」を参照してください。

Exchange Online PowerShell に接続したら、Set-OwaMailboxPolicy コマンドレットを使用して、ポリシーのパラメーターを更新します。

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $false注:

OwaMailboxPolicy-Default ポリシーは、Exchange Onlineの既定の OWA ポリシー名です。 一部のお客様は、別の名前で追加の OWA ポリシーを展開したり、カスタム OWA ポリシーを作成したりしている可能性があります。 複数の OWA ポリシーがある場合は、特定のユーザーに適用される可能性があります。 したがって、完全なカバレッジを持つには、それらを更新する必要もあります。

これらのパラメーターが設定されたら、PDF ファイルと、ダウンロードをブロックするように構成されたセッション ポリシーを使用して、OWA でテストを実行します。 [ ダウンロード ] オプションはドロップダウンから削除され、ファイルをプレビューできます。 以下に例を示します。

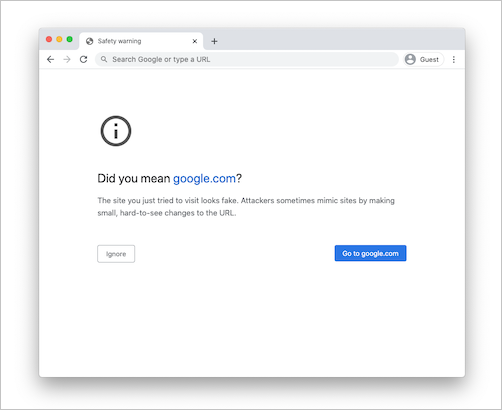

同様のサイト警告が表示される

悪意のあるアクターは、他のサイトの URL に似た URL を作成して、ユーザーを偽装し、別のサイトを閲覧していると思い込ますことができます。 一部のブラウザーでは、この動作を検出しようとして、URL にアクセスする前またはアクセスをブロックする前にユーザーに警告します。

まれに、セッション制御下のユーザーは、疑わしいサイト アクセスを示すメッセージをブラウザーから受信します。 その理由は、ブラウザーがサフィックス付きドメイン (例: .mcas.ms) を疑わしいものとして扱うことです。

このメッセージは Chrome ユーザーに対してのみ表示されます。Microsoft Edge ユーザーは、リバース プロキシ アーキテクチャを使用せずにブラウザー内保護を利用できます。 以下に例を示します。

このようなメッセージが表示される場合は、Microsoft のサポートに問い合わせて、関連するブラウザー ベンダーに対処してください。

アプリのトラブルシューティングに関するその他の考慮事項

アプリのトラブルシューティングを行う場合は、次の点を考慮する必要があります。

最新のブラウザーのセッション コントロールのサポートDefender for Cloud Appsセッション コントロールには、Chromiumに基づく新しい Microsoft Edge ブラウザーのサポートが含まれるようになりました。 最新バージョンのインターネット エクスプローラーと旧バージョンの Microsoft Edge は引き続きサポートされますが、サポートは制限されており、新しい Microsoft Edge ブラウザーの使用をお勧めします。

セッション コントロールは、"保護" アクションの制限 Co-Auth ラベル付けを保護Defender for Cloud Appsセッション コントロールではサポートされていません。 詳細については、「 秘密度ラベルで暗号化されたファイルの共同編集を有効にする」を参照してください。