Zendesk Defender for Cloud Appsの保護に役立つ方法

Zendesk は、カスタマー サービス ソフトウェア ソリューションとして、機密情報をorganizationに保持します。 悪意のあるアクターによる Zendesk の悪用や人的エラーにより、最も重要な資産とサービスが潜在的な攻撃にさらされる可能性があります。

Zendesk を Defender for Cloud Apps に接続すると、Zendesk 管理アクティビティに関する分析情報が向上し、異常な動作に対する脅威検出が提供されます。

主な脅威

侵害されたアカウントとインサイダーの脅威

データ漏洩

セキュリティに対する認識が不十分

アンマネージド Bring Your Own Device (BYOD)

Defender for Cloud Appsが環境を保護するのにどのように役立つか

ポリシーを使用して Zendesk を制御する

| 種類 | 氏名 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 疑わしい IP アドレスからのアクティビティ 不可能な移動 終了したユーザーによって実行されるアクティビティ (IdP としてMicrosoft Entra IDが必要) 複数回のログイン試行の失敗 通常とは異なる管理アクティビティ 通常とは異なる偽装アクティビティ |

| アクティビティ ポリシー | Zendesk 監査ログによってカスタマイズされたポリシーを構築しました |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威の監視に加えて、次の Zendesk ガバナンス アクションを適用して自動化して、検出された脅威を修復できます。

| タイプ | 操作 |

|---|---|

| ユーザー ガバナンス | ユーザーにアラートを通知する (Microsoft Entra ID経由) ユーザーに再度サインインを要求する (Microsoft Entra ID経由) ユーザーの一時停止 (Microsoft Entra ID経由) |

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

Zendesk をリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、機密データのダウンロードをアンマネージド デバイスまたは危険なデバイスにブロックして保護するためのベスト プラクティスを確認します。

SaaS セキュリティ体制管理

Zendesk を接続 して、Microsoft Secure Score で Zendesk のセキュリティ体制に関する推奨事項を自動的に取得します。 [セキュリティ スコア] で [ 推奨されるアクション ] を選択し、 Product = Zendesk でフィルター処理します。 たとえば、Zendesk の推奨事項は次のとおりです。

- 多要素認証 (MFA) を有効にする

- ユーザーのセッション タイムアウトを有効にする

- IP 制限を有効にする

- 管理者がパスワードを設定することをブロックします。

詳細については、以下を参照してください:

Zendesk を Microsoft Defender for Cloud Apps に接続する

このセクションでは、App Connector API を使用して既存の Zendesk にMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続により、organizationの Zendesk の使用を可視化して制御できます。

前提条件

- Zendesk へのログインに使用する Zendesk ユーザーは管理者である必要があります。

- サポートされている Zendesk ライセンス:

- Enterprise

- Enterprise Plus

注:

管理者ではない Zendesk ユーザーと Zendesk をDefender for Cloud Appsに接続すると、接続エラーが発生します。

Zendesk の構成

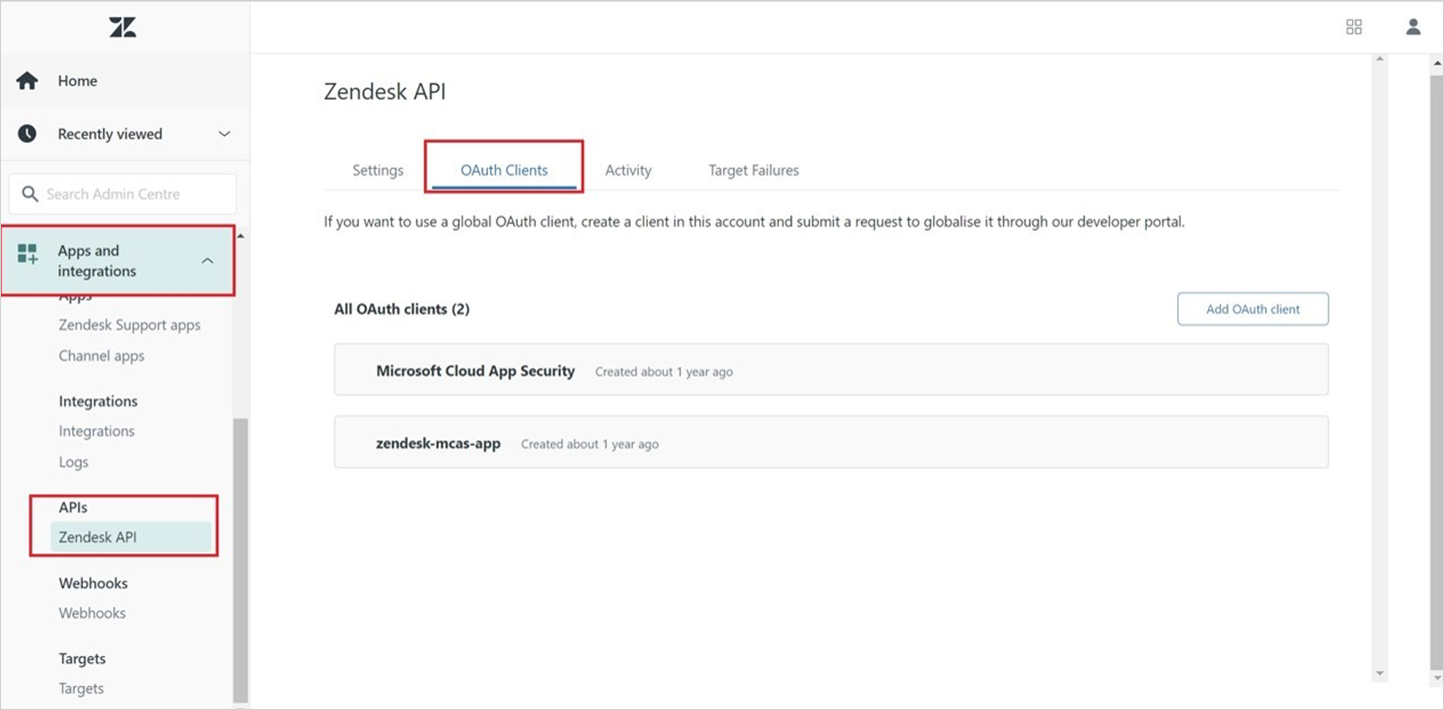

管理 ->Apps と統合 ->API ->Zendesk API ->OAuth クライアントに移動し、[OAuth クライアントの追加] を選択します。

[ 新しい資格情報] を選択します。

次のフィールドに入力します。

クライアント名: Microsoft Defender for Cloud Apps (別の名前を選択することもできます)。

説明: Microsoft Defender for Cloud Apps API Connector (別の説明を選択することもできます)。

会社: Microsoft Defender for Cloud Apps (別の会社を選択することもできます)。

一意識別子: microsoft_cloud_app_security (別の一意識別子を選択することもできます)。

クライアントの種類: 機密

リダイレクト URL:

https://portal.cloudappsecurity.com/api/oauth/saga注:

- 米国政府機関 GCC のお客様の場合は、次の値を入力します。

https://portal.cloudappsecuritygov.com/api/oauth/saga - 米国政府機関 GCC High のお客様の場合は、次の値を入力します。

https://portal.cloudappsecurity.us/api/oauth/saga

- 米国政府機関 GCC のお客様の場合は、次の値を入力します。

[ 保存] を選択し、[ OK] を選択します。

生成された シークレット をコピーします。 今後の手順で必要になります。

Defender for Cloud Appsの構成

注:

統合を構成している Zendesk ユーザーは、コネクタのインストール後も常に Zendesk 管理者のままである必要があります。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、[ +アプリの接続] を選択し、[ Zendesk] を選択します。

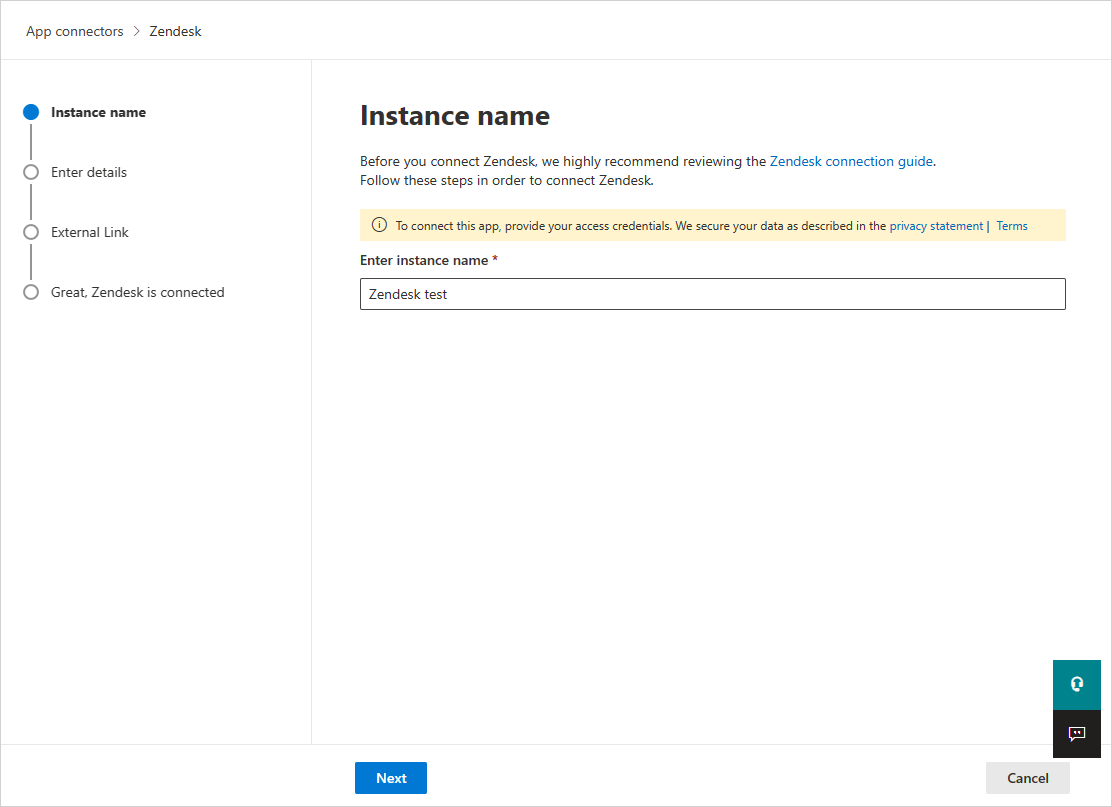

次のウィンドウで、コネクタにわかりやすい名前を付け、[ 次へ] を選択します。

[ 詳細の入力 ] ページで、次のフィールドを入力し、[ 次へ] を選択します。

- クライアント ID: Zendesk 管理ポータルで OAuth アプリを作成したときに使用した一意の識別子。

- クライアント シークレット: 保存したシークレット。

-

クライアント エンドポイント: Zendesk URL。

<account_name>.zendesk.comする必要があります。

[ 外部リンク ] ページで、[ Zendesk の接続] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

最初の接続には、接続の 7 日前にすべてのユーザーとそのアクティビティを取得するまでに最大 4 時間かかることがあります。

コネクタの [状態] が [接続済み] としてマークされると、コネクタはライブ状態になり、動作します。

注:

Microsoft では、有効期間の短いアクセス トークンを使用することをお勧めします。 Zendesk は現在、有効期間の短いトークンをサポートしていません。 セキュリティのベスト プラクティスとして、6 か月ごとにトークンを更新することをお勧めします。 アクセス トークンを更新するには、[トークンの取り消し] に従って古いトークンを 取り消します。 古いトークンが取り消されたら、新しいシークレットを作成し、上で説明したように Zendesk コネクタを再接続します。

注:

システム アクティビティは Zendesk アカウント名で表示されます。

レート制限

既定のレート制限は、1 分あたり 200 要求です。 レート制限を引き上げるには、 サポート チケットを開きます。

注:

各サブスクリプションの最大レート制限については、 こちらを参照してください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。