Microsoft Sentinel とは

Microsoft Sentinel は、スケーラブルなクラウドネイティブのセキュリティ情報およびイベント管理 (SIEM) であり、SIEM およびセキュリティ オーケストレーション、自動化、応答 (SOAR) 用のインテリジェントで包括的なソリューションを提供します。 Microsoft Sentinel は、サイバー脅威の検出、調査、対応、プロアクティブな追求を提供し、これに企業全体を一目で見渡せるビューを使用できます。

Microsoft Sentinel には、Log Analytics や Logic Apps などの実績のある Azure サービスもネイティブで組み込まれており、AI を使用して調査と検出を強化します。 Microsoft の両方の脅威インテリジェンス ストリームを使用し、ユーザーが独自の脅威インテリジェンスを取り入れることもできます。

Microsoft Sentinel を使用して、一層複雑度が増す攻撃、アラート量の増加、長い解決時間枠のストレスを軽減します。 この記事では、Microsoft Sentinel の主な機能について説明します。

重要

Microsoft Sentinel は Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューの場合、Microsoft Sentinel は、Microsoft Defender XDR または E5 のライセンスなしで Defender ポータルで使用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

Microsoft Sentinel では、Azure Monitor の改ざん防止と不変性のプラクティスを継承します。 Azure Monitor は追加専用のデータ プラットフォームですが、コンプライアンスのためにデータを削除する規定が含まれています。

このサービスは Azure Lighthouse をサポートしているため、サービス プロバイダーは各自のテナントにサインインして、顧客から委任されたサブスクリプションやリソース グループを管理することができます。

すぐに使用できるセキュリティ コンテンツを有効にします

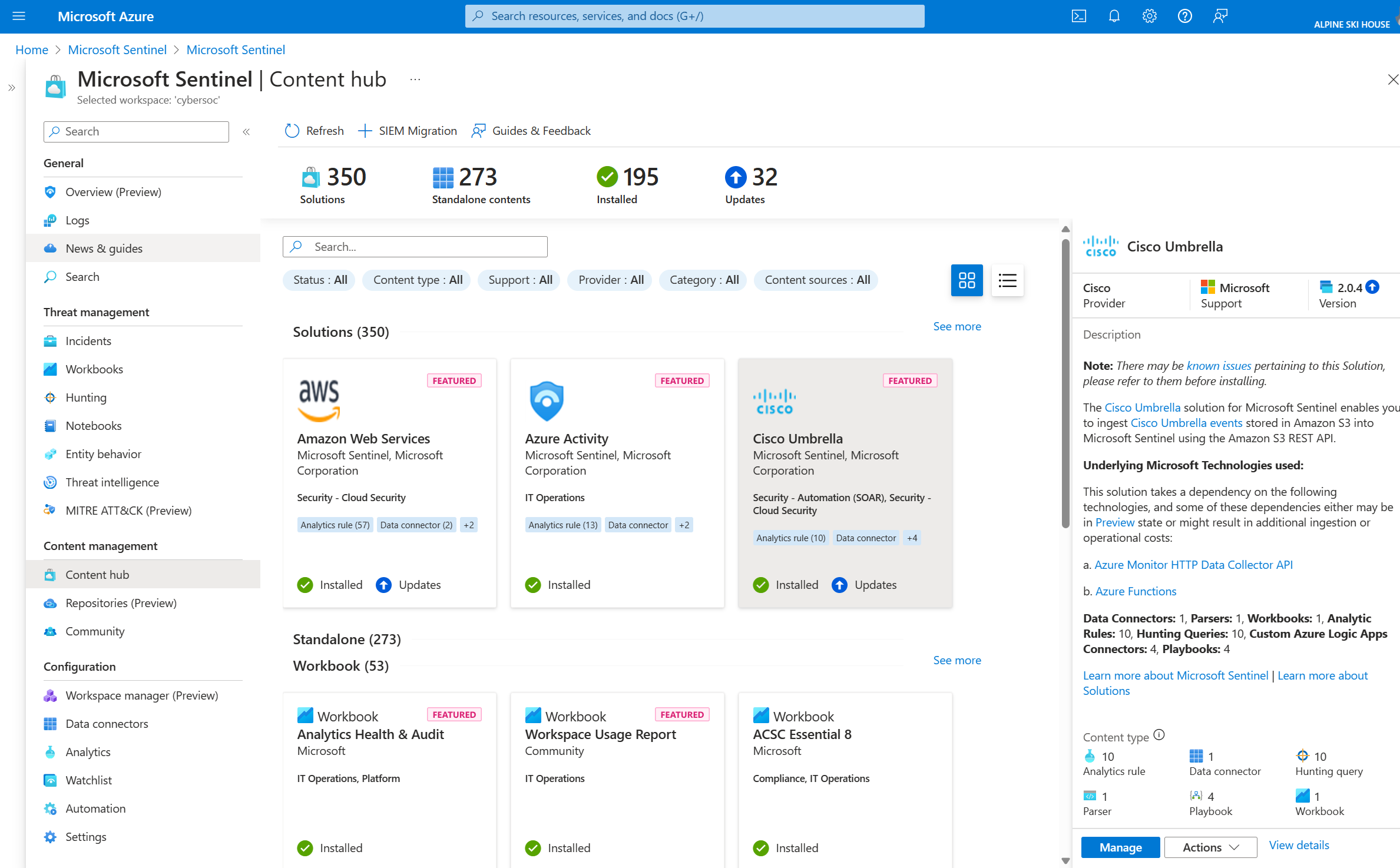

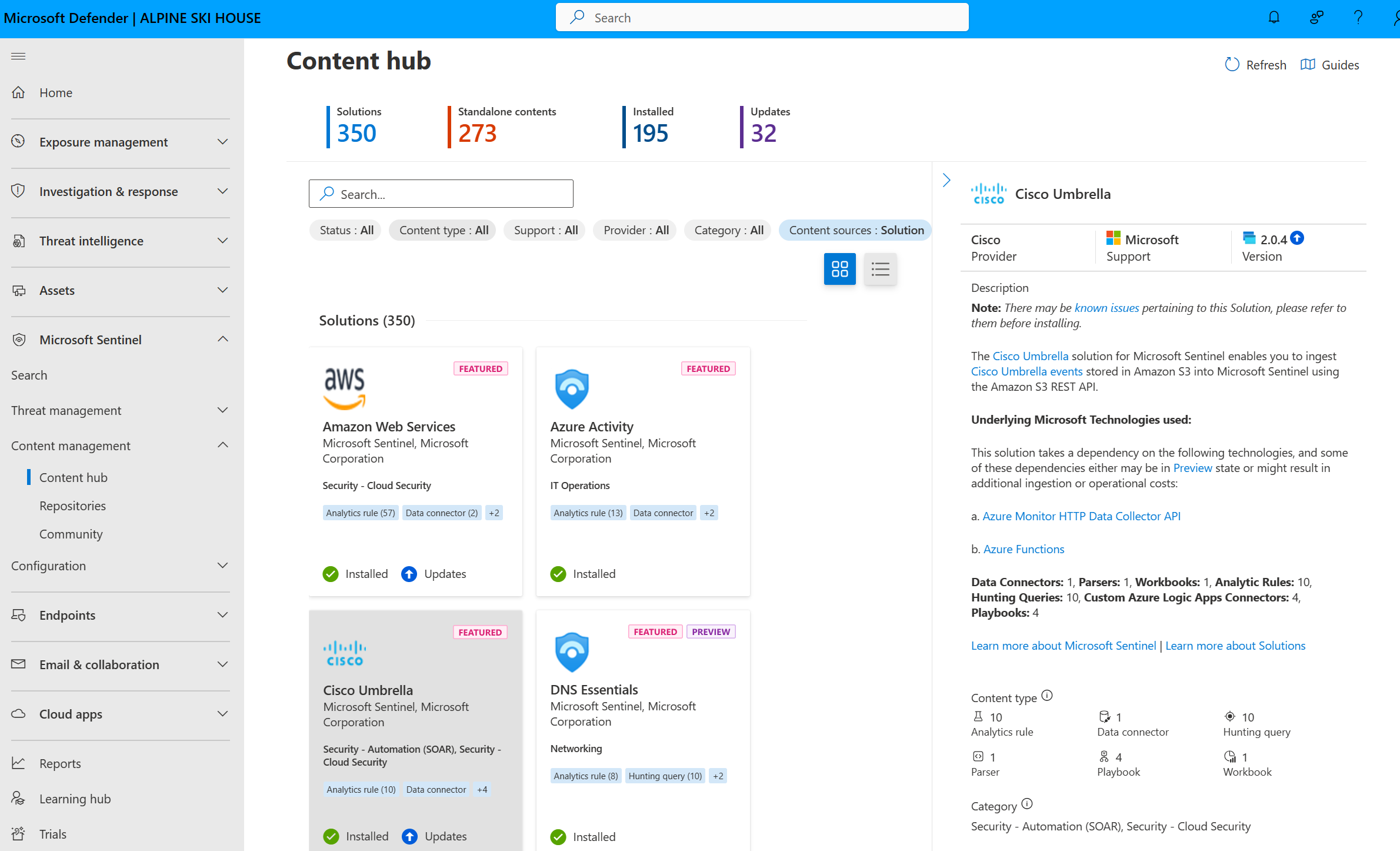

Microsoft Sentinel は、SIEM ソリューションにパッケージ化されたセキュリティ コンテンツを提供します。このソリューションを使用すると、データの取り込み、監視、アラート、追求、調査、対応を可能にし、さまざまな製品、プラットフォーム、サービスと連携できます。

詳細については、「Microsoft Sentinel のコンテンツとソリューションについて」を参照してください。

大規模なデータの収集

オンプレミスと複数のクラウド内の両方で、すべてのユーザー、デバイス、アプリケーション、インフラストラクチャ全体のデータを収集します。

次の表では、Microsoft Sentinel のデータ収集のための主要な機能を示します。

| 機能 | 説明 | 作業の開始 |

|---|---|---|

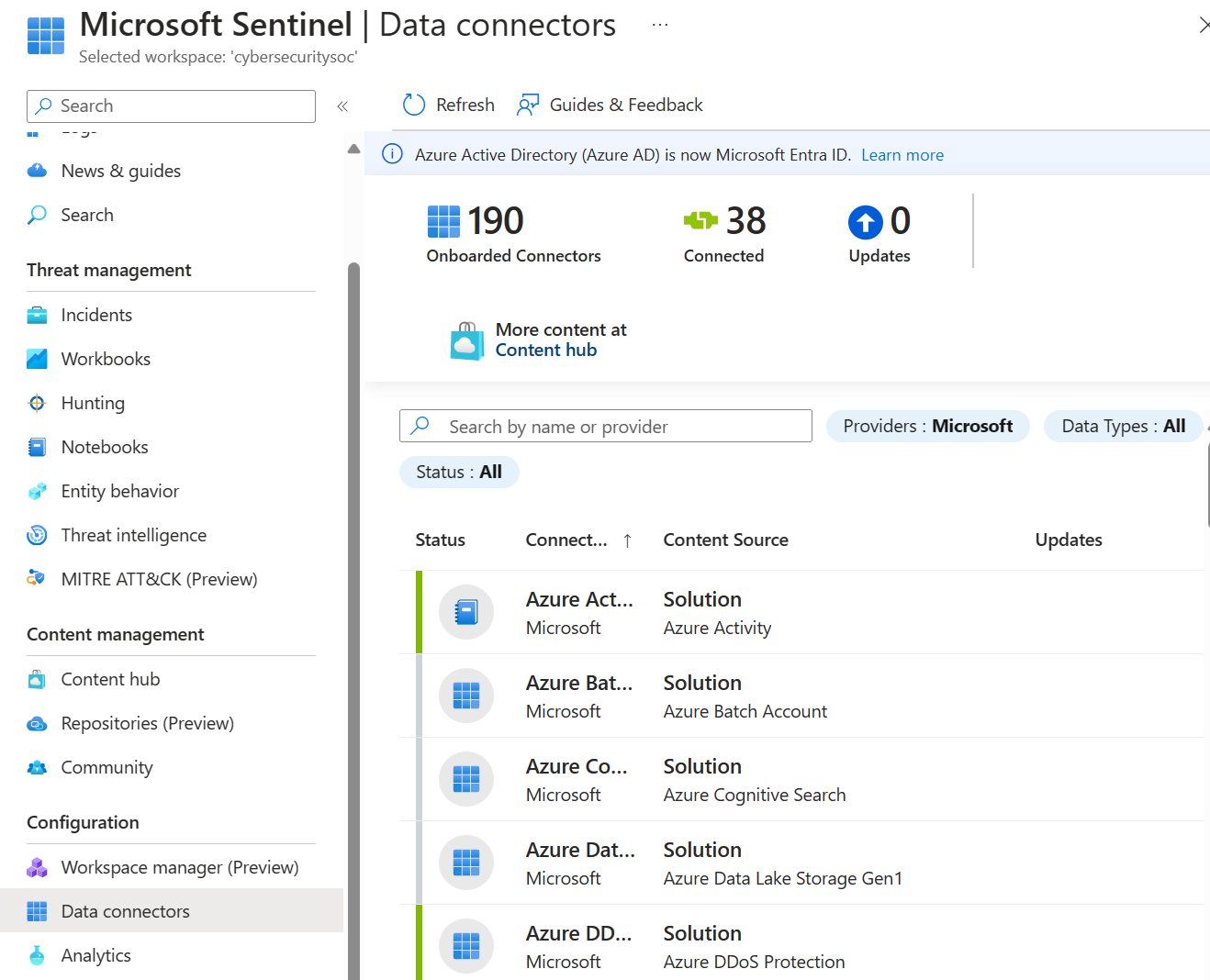

| すぐに使用できるデータ コネクタ | 多くのコネクタは、Microsoft Sentinel 用の SIEM ソリューションと共にパッケージ化され、リアルタイムの統合を提供します。 これらのコネクタには、Microsoft Entra ID、Azure アクティビティ、Azure Storage などの Microsoft ソースと Azure ソースが含まれます。 Microsoft 以外のソリューション向けの広範なセキュリティおよびアプリケーション エコシステムで、すぐに使用できるコネクタも提供されています。 一般的なイベント形式 (Syslog や REST-API) を使用して、データ ソースを Microsoft Sentinel に接続することもできます。 |

Microsoft Sentinel データ コネクタ |

| カスタム コネクタ | Microsoft Sentinel では、複数のソースからのデータの専用コネクタなしでの取り込みがサポートされます。 ご利用のデータ ソースを既存のソリューションを使用して Microsoft Sentinel に接続できない場合は、独自のデータ ソース コネクタを作成します。 | Microsoft Sentinel カスタム コネクタを作成するためのリソース。 |

| データの正規化 | Microsoft Sentinel では、クエリ時間とインジェスト時間の正規化の両方を使用して、さまざまなソースを統一され正規化されたビューに変換します。 | 正規化と Advanced Security Information Model (ASIM) |

脅威を検出する

これまでに検出されなかった脅威を検出し、Microsoft の分析と無類の脅威インテリジェンスを使用して誤検知を最小限に抑えます。

次の表は、脅威検出のための Microsoft Sentinel の主要な機能を示しています。

| 容量 | 説明 | 作業の開始 |

|---|---|---|

| 分析 | ノイズを減らし、確認して調査する必要があるアラートの数を最小限に抑えるのに役立ちます。 Microsoft Sentinel では、分析を使用してアラートをインシデントにグループ化します。 すぐに使用できる分析ルールをそのまま使用するか、それらを開始点として使用して独自のルールを作成できます。 Microsoft Sentinel には、ネットワークの動作をマップし、リソース全体の異常を探すためのルールも用意されています。 これらの分析では、さまざまなエンティティに関する信頼度の低いアラートを組み合わせて信頼度の高いセキュリティ インシデントにすることで、点を結び付けます。 | 難しい設定なしで脅威を検出する |

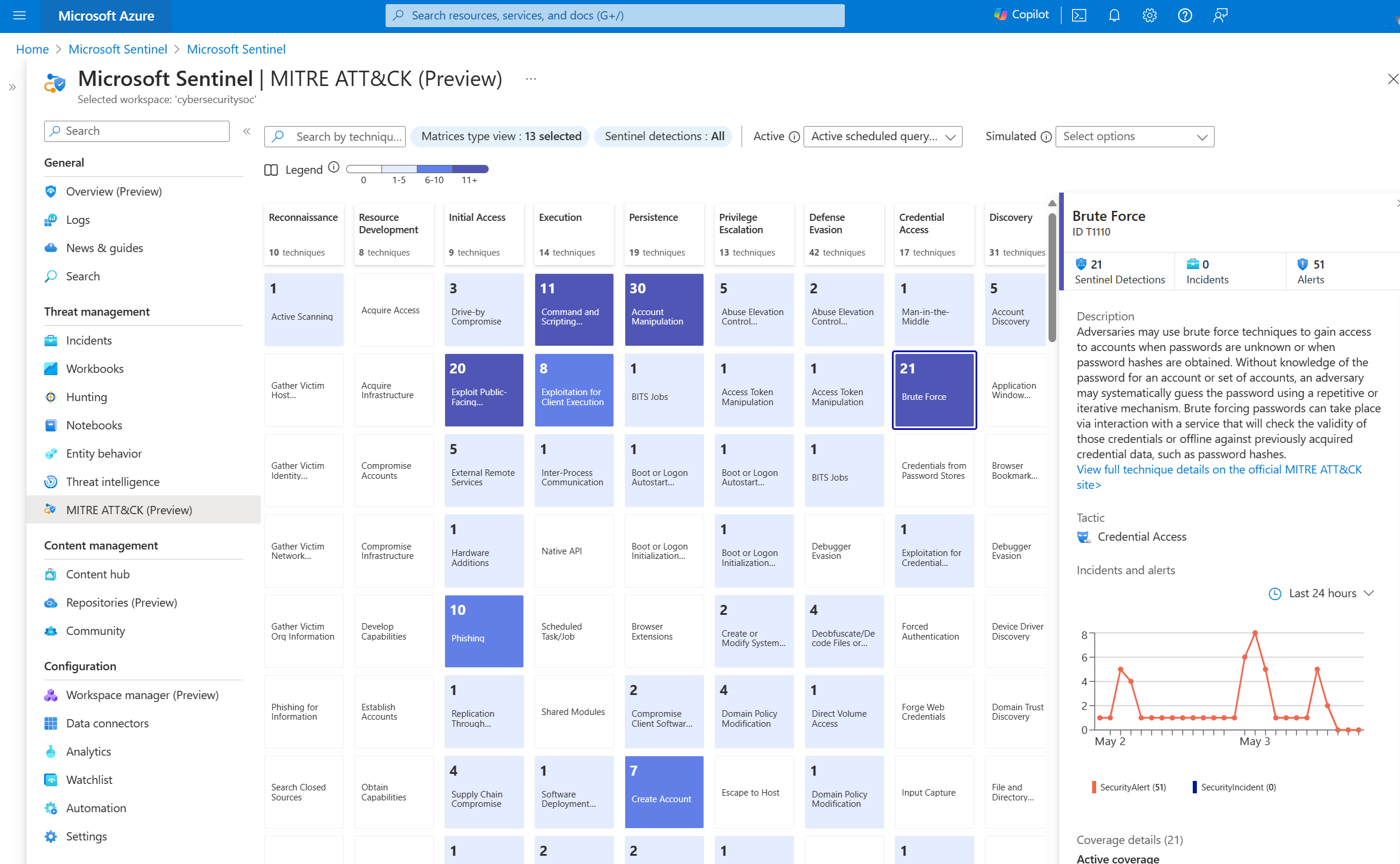

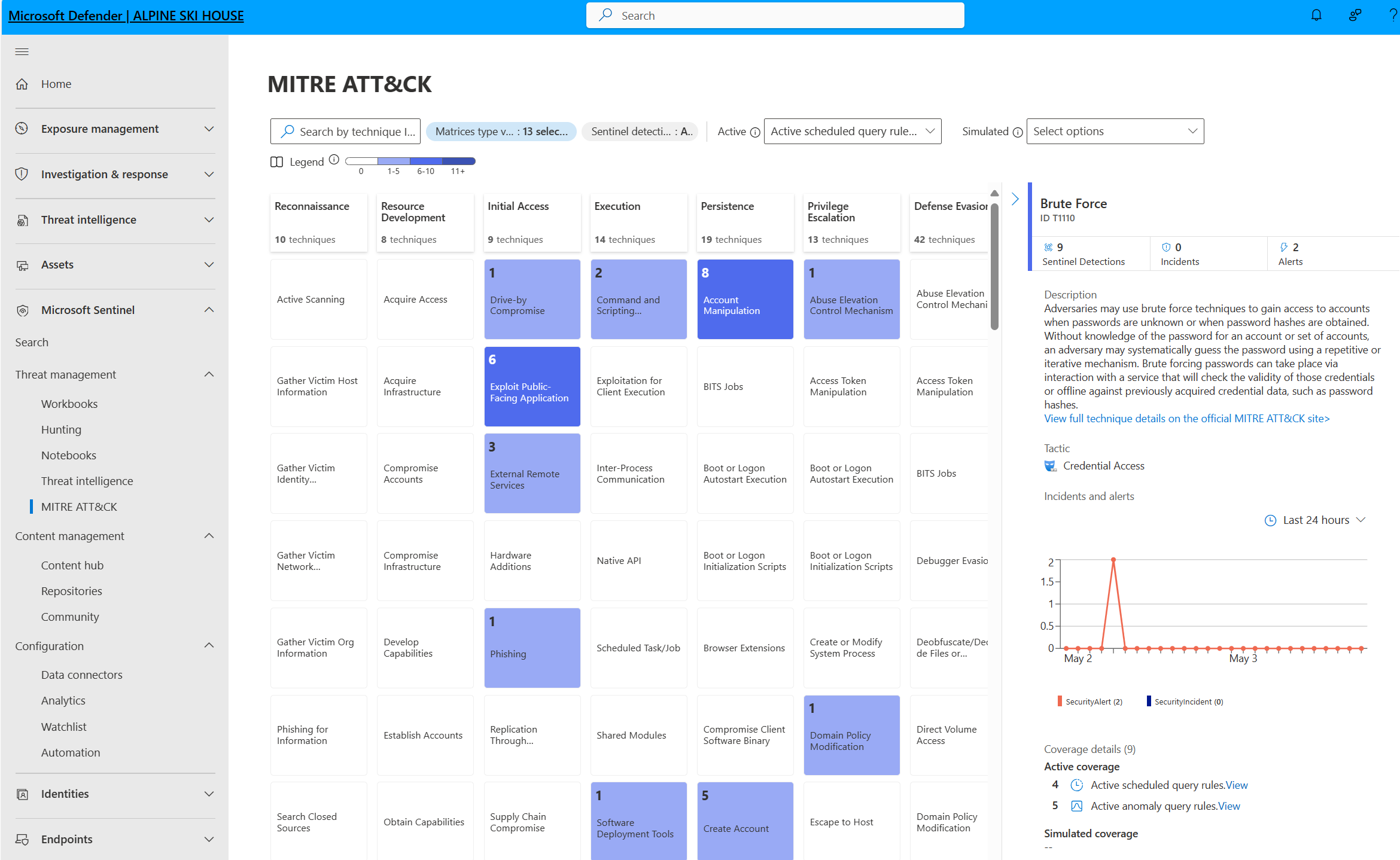

| MITRE ATT&CK のカバレッジ | Microsoft Sentinel は、取り込まれたデータを分析して脅威を検出し、調査を支援するだけでなく、MITRE ATT&CK® フレームワークの戦術と手法に基づいて組織のセキュリティ状態の性質と範囲を視覚化します。 | MITRE ATT&CK® フレームワークのセキュリティ カバレッジについて |

| 脅威インテリジェンス | 脅威インテリジェンスの多数のソースを Microsoft Sentinel に統合して、ご利用の環境内の悪意のあるアクティビティを検出し、情報に基づく対応の決定に関するコンテキストをセキュリティ調査担当者に提供します。 | Microsoft Sentinel の脅威インテリジェンス |

| ウォッチリスト | 指定したデータ ソースのデータをウォッチリストと Microsoft Sentinel 環境内のイベントと関連付けることができます。 たとえば、環境内の価値の高い資産、退職した従業員、またはサービス アカウントの一覧を含むウォッチリストを作成できます。 ウォッチリストは、検索、検出規則、脅威ハンティング、応答プレイブックで使用します。 | Microsoft Sentinel でのウォッチリスト |

| Workbooks | ブックを使用して対話型のビジュアル レポートを作成します。 Microsoft Sentinel には、データ ソースに接続するとすぐにデータ全体の分析情報をすばやく得ることができる、組み込みのブック テンプレートが付属しています。 または、独自のカスタム ブックを作成します。 | 収集されたデータを視覚化します。 |

脅威の調査

人工知能を使用して脅威を調査し、Microsoft での長年にわたるサイバー セキュリティの取り組みを利用して、疑わしいアクティビティを大規模に探します。

次の表は、脅威調査のための Microsoft Sentinel の主要な機能を示しています。

| 機能 | 説明 | 作業の開始 |

|---|---|---|

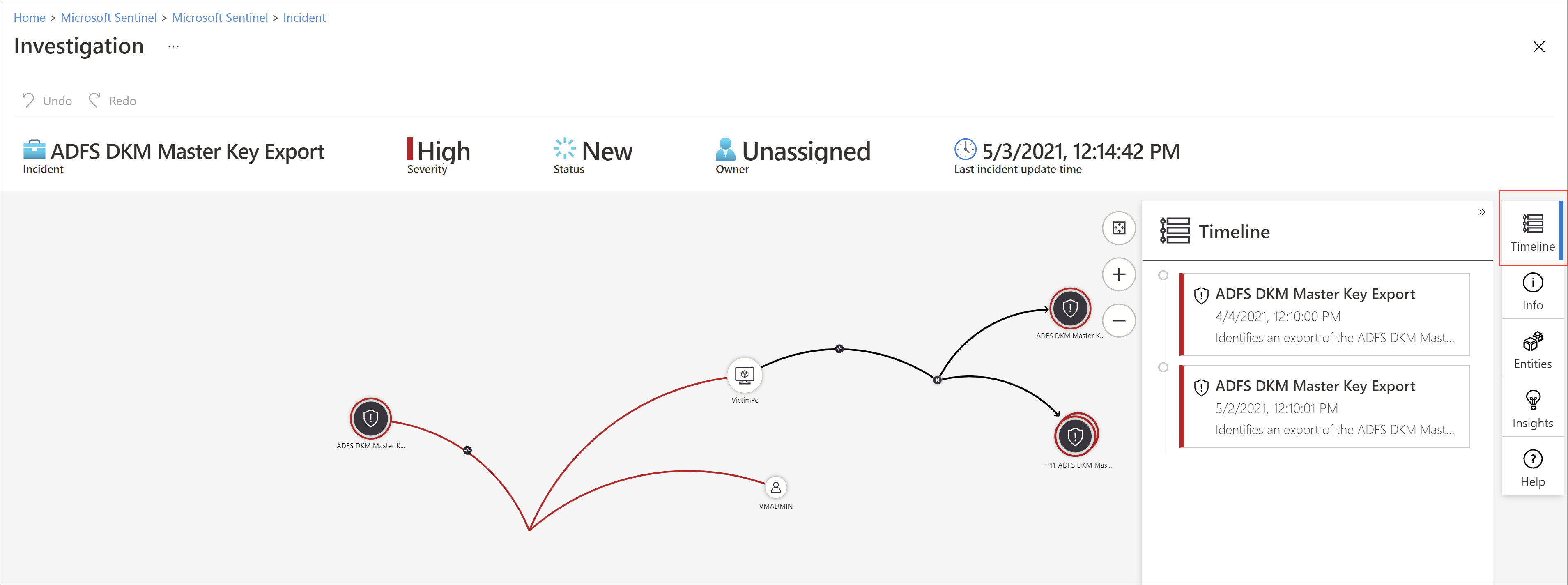

| インシデント | Microsoft Sentinel の詳細調査ツールは、潜在的なセキュリティの脅威の範囲を把握し、根本的な原因を見つけるために役立ちます。 対話型グラフ上のエンティティを選択し、特定のエンティティについて興味がある質問をして、そのエンティティとその関連性を掘り下げて脅威の根本的な原因を突き止めることができます。 | Microsoft Sentinel でのインシデントの確認と調査 |

| Hunts | MITRE フレームワークに基づく Microsoft Sentinel の強力な捜索検索およびクエリ ツールを使用すると、アラートがトリガーされる前に、組織のデータ ソース全体でセキュリティの脅威を予防的に捜索できます。 ハンティング クエリに基づいてカスタム検出ルールを作成します。 次に、これらの分析情報をセキュリティ インシデント レスポンダーにアラートとして表示します。 | Microsoft Sentinel での脅威のハンティング |

| ノートブック | Microsoft Sentinel は、機械学習、視覚化、およびデータ分析のための完全なライブラリを含む、Azure Machine Learning ワークスペースの Jupyter ノートブックをサポートしています。 Microsoft Sentinel でノートブックを使用して、Microsoft Sentinel データで実行できることのスコープを拡張します。 次に例を示します。 - 一部の Python 機械学習機能など、Microsoft Sentinel に組み込まれていない分析を実行します。 - カスタム タイムラインやプロセス ツリーなど、Microsoft Sentinel に組み込まれていないデータの可視化を作成します。 - オンプレミスのデータ セットなど、Microsoft Sentinel の外部にあるデータ ソースを統合します。 |

Jupyter ノートブックと Microsoft Sentinel ハンティング機能 |

インシデントへの迅速な対応

一般的なタスクを自動化し、Azure サービスと既存のツールと統合するプレイブックを使用してセキュリティ オーケストレーションを簡略化します。 Microsoft Sentinel のオートメーションおよびオーケストレーションは、新しいテクノロジが登場したり脅威が発生したりしたときにスケーラブルなオートメーションを可能にする高度に拡張可能なアーキテクチャを備えています。

Microsoft Sentinel のプレイブックは、Azure Logic Apps で構築されたワークフローに基づいています。 たとえば、ServiceNow チケット発行システムを使用している場合は、Azure Logic Apps を使用してワークフローを自動化し、特定のアラートやインシデントが生成されるたびに ServiceNow でチケットを開くことができます。

次の表では、脅威への対応のための Microsoft Sentinel の主要な機能を示します。

| 機能 | 説明 | 作業の開始 |

|---|---|---|

| オートメーション ルール | さまざまなシナリオに対応する少数のルールセットを定義して調整することで、Microsoft Sentinel でのインシデント処理の自動化を一元的に管理します。 | 自動化ルールを使って Microsoft Sentinel の脅威への対応を自動化する |

| プレイブック | 修復アクションのコレクションであるプレイブックを使用して、脅威への対応を自動化および調整します。 プレイブックがオートメーション ルールによってトリガーされるときに、特定のアラートまたはインシデントに応答してオンデマンドまたは自動で実行されます。 Azure Logic Apps を使用してプレイブックを構築するために、ServiceNow、Jira などのさまざまなサービスやシステム用のコネクタがあり、常に拡大し続けているギャラリーから選択できます。 これらのコネクタを使用すると、任意のカスタム ロジックをワークフローに適用できます。 |

Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する すべての Logic Apps コネクタの一覧 |

![使用可能なコネクタの一覧を示す Defender ポータルの [Microsoft Sentinel データ コネクタ] ページのスクリーンショット。](media/overview/data-connector-list-defender.png)