Azure Arc 対応サーバーのガバナンス、セキュリティ、およびコンプライアンスのベースライン

この記事では、Azure Arc 対応サーバー デプロイのセキュリティ、ガバナンス、コンプライアンスを実装する際の主要な設計上の考慮事項とベスト プラクティスについて説明します。 エンタープライズ規模のランディング ゾーンのドキュメントでは、"ガバナンス" と "セキュリティ" を個別のトピックとして取り上げていますが、Azure Arc 対応サーバーの場合、これらの重要な設計領域は単一のトピックとしてまとめられています。

適切な制御メカニズムの定義と適用は、セキュリティ保護とコンプライアンスを維持するための基本的な要素であるため、どのクラウド実装においても重要です。 従来の環境では、通常、これらのメカニズムにはレビュー プロセスと手動制御が含まれます。 しかし、クラウドでは、自動化されたガードレールとチェックを使用して、IT ガバナンスに対する新しいアプローチが導入されました。 Azure Policy と Microsoft Defender for Cloud は、これらの制御、レポート、修復タスクを自動で実装できるようにするクラウドネイティブ ツールです。 これらを Azure Arc と組み合わせると、ガバナンス ポリシーとセキュリティが、パブリック クラウドまたはプライベート クラウド内のどのリソースにも拡張されます。

この記事を読み終わる頃には、Microsoft の明確なガイダンスによるセキュリティ、ガバナンス、コンプライアンスに関する重要な設計領域について理解できます。

アーキテクチャ

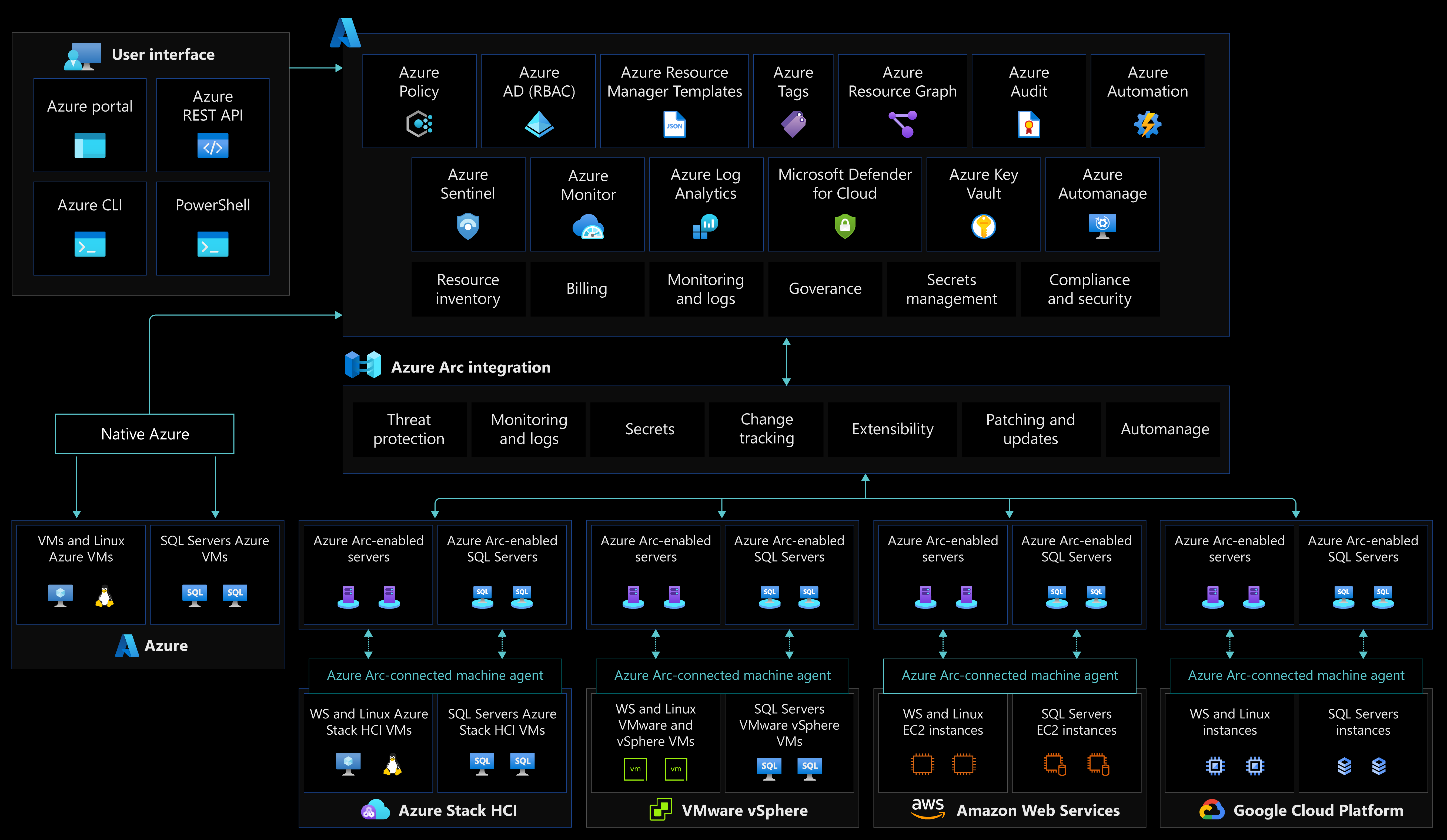

次の図は、Azure Arc 対応サーバーのセキュリティ、コンプライアンス、ガバナンスの設計領域を示す概念参照アーキテクチャを示しています。

設計上の考慮事項

ハイブリッドとマルチクラウドのリソースが Azure Resource Manager の一部になると、Azure ネイティブ VM と同様に、Azure ツールを使用して管理および制御できます。

ID 管理とアクセス管理

- エージェント セキュリティのアクセス許可: サーバー上でローカル管理者特権を持つユーザーを確認して、Azure Connected Machine エージェントへのアクセスをセキュリティで保護します。

- マネージド ID:Azure Arc 対応サーバーでマネージド ID を使用します。 Azure Arc 対応サーバーで実行されているアプリケーションのうち、Microsoft Entra トークンを使用できるものを識別するための戦略を定義します。

- Azure ロールベースのアクセス制御 (RBAC): 組織内の管理、運用、エンジニアリングのロールを定義します。 これは、ハイブリッド環境で日常的な操作を割り当てるのに役立ちます。 各チームをアクションと責任にマッピングすると、Azure RBAC のロールと構成が決まります。 この取り組みをサポートし、定義した管理スコープ階層に制御を組み込むと同時に、リソース整合性とインベントリ管理のガイダンスに従うために、RACI マトリックスの使用を検討してください。 詳細については、「Azure Arc 対応サーバーの ID 管理とアクセス管理」を確認してください。

リソースの編成

- 変更履歴とインベントリ: オペレーティング システム、アプリケーション ファイル、レジストリの変更を追跡して、オンプレミスやその他のクラウド環境での運用上およびセキュリティ上の問題を特定します。

ガバナンスの規範

- 脅威の防止とクラウド セキュリティ体制の管理: セキュリティの構成ミスを検出し、コンプライアンスを追跡するための制御機能を導入します。 また、Azure のインテリジェンスを使用して、ハイブリッド ワークロードを脅威から保護します。 セキュリティ ベースラインの監視、セキュリティ体制の管理、脅威の防止のために、Azure Arc 対応サーバーを含むすべてのサブスクリプションに対して Microsoft Defender for Servers を有効にします。

- シークレットと証明書の管理:Azure Key Vault を有効にして、サービス プリンシパルの資格情報を保護します。 Azure Arc 対応サーバーでの証明書管理に Azure Key Vault の使用を検討してください。

- ポリシーの管理とレポート: Azure ポリシーと修復タスクに変換される、ハイブリッド サーバーとマシンのガバナンス計画を定義します。

- データ所在地: Azure Arc 対応サーバーをプロビジョニングする Azure リージョンを検討し、これらのマシンから収集されるメタデータを理解します。

- セキュリティで保護された公開キー: Azure サービスと通信するための Azure Connected Machine エージェントの公開キー認証をセキュリティで保護します。

- 事業継続とディザスター リカバリー: エンタープライズ規模のランディング ゾーンに対する事業継続とディザスター リカバリーのガイダンスを確認して、エンタープライズ要件が満たされているかどうかを判断します。

- エンタープライズ規模の Azure ランディング ゾーンのセキュリティ、ガバナンス、コンプライアンスの設計領域を確認して、Azure Arc 対応サーバーが全体的なセキュリティとガバナンス モデルに与える影響を評価します。

管理の作業分野

- エージェント管理:Azure Connected Machine エージェントは、ハイブリッド操作で重要な役割を果たします。 これにより、Azure の外部でホストされている Windows マシンと Linux マシンを管理し、ガバナンス ポリシーを適用できます。 応答しないエージェントを追跡するソリューションを実装することが重要です。

- ログ管理戦略: 詳細な分析と監査のために、ハイブリッド リソースのメトリックと Log Analytics ワークスペースへのログ収集を計画します。

プラットフォームの自動化

- エージェントのプロビジョニング: Azure Arc 対応サーバーをプロビジョニングし、オンボード資格情報へのアクセスを保護するための戦略を定義します。 一括登録の自動化のレベルと方法を検討します。 パイロット デプロイと運用デプロイを構築する方法を検討し、正式な計画を立てます。 デプロイのスコープと計画では、目標、選択基準、成功基準、トレーニング計画、ロールバック、およびリスクを考慮する必要があります。

- ソフトウェア更新プログラム:

- オペレーティング システムの重要な更新プログラムとセキュリティ更新プログラムを使用して、セキュリティ コンプライアンスを維持するために利用可能な更新プログラムの状態を評価する戦略を定義します。

- Windows オペレーティング システムのバージョンをインベントリし、サポート期限の終了を監視する戦略を定義します。 Azure に移行できない、またはアップグレードできないサーバーの場合は、Azure Arc を介した拡張セキュリティ更新プログラム (ESU) を計画します。

設計の推奨事項

エージェントのプロビジョニング

サービス プリンシパルを使用して Azure Arc 対応サーバーをプロビジョニングする場合は、サービス プリンシパルのパスワードを安全に格納して配布する方法を検討します。

エージェント管理

Azure Connected Machine エージェントは、Azure Arc 対応サーバーの重要な要素です。 これには、セキュリティ、ガバナンス、および管理操作で役割を果たす複数の論理コンポーネントが含まれています。 Azure Connected Machine エージェントが Azure へのハートビートの送信を停止した場合、またはオフラインになった場合、そのエージェントに対して運用タスクを実行することはできません。 そのため、通知と応答の計画を作成する必要があります。

Azure アクティビティ ログを使用して、リソース正常性通知を設定できます。 クエリを実装することで、Azure Connected Machine エージェントの現在および過去の正常性状態に関する情報を受け取ります。

エージェント セキュリティのアクセス許可

Azure Arc 対応サーバーで Azure Connected Machine エージェントにアクセスできるユーザーを制御します。 このエージェントを構成するサービスは、Azure Arc 対応サーバーから Azure へのすべての通信と相互作用を制御します。 Windows のローカル管理者グループのメンバーと Linux のルート特権を持つユーザーには、エージェントを管理するためのアクセス許可があります。

特にロックダウンされたマシンや機密性の高いマシンに対して、必要な管理アクションのみを許可するように、ローカル エージェントのセキュリティ制御を使用して拡張機能とマシン構成機能を制限することを評価します。

マネージド ID

作成時、Microsoft Entra システム割り当て ID は、Azure Arc 対応サーバーの状態 (たとえば、ハートビートの "最終表示日") を更新するためにのみ使用できます。 このシステム割り当て ID に Azure リソースへのアクセスを追加的に付与すると、サーバー上のアプリケーションがシステム割り当て ID を使用して、Azure リソースにアクセスできるようにする (たとえば、Key Vault からシークレットを要求するなど) が可能になります。 次の手順に従います。

- サーバー アプリケーションでアクセス トークンを取得し、Azure リソースにアクセスすると同時に、これらのリソースのアクセス制御も計画する、正当なユース ケースを検討します。

- Azure Arc 対応サーバーの特権ユーザー ロール (Windows のローカル管理者またはハイブリッド エージェント拡張アプリケーション グループのメンバーと Linux 上の himds グループのメンバー) を制御して、システム マネージド ID が誤用されて Azure リソースに不正アクセスされないようにします。

- Azure RBAC を使用して、Azure Arc 対応サーバー マネージド ID のアクセス許可を制御および管理し、これらの ID に対する定期的なアクセス レビューを実行します。

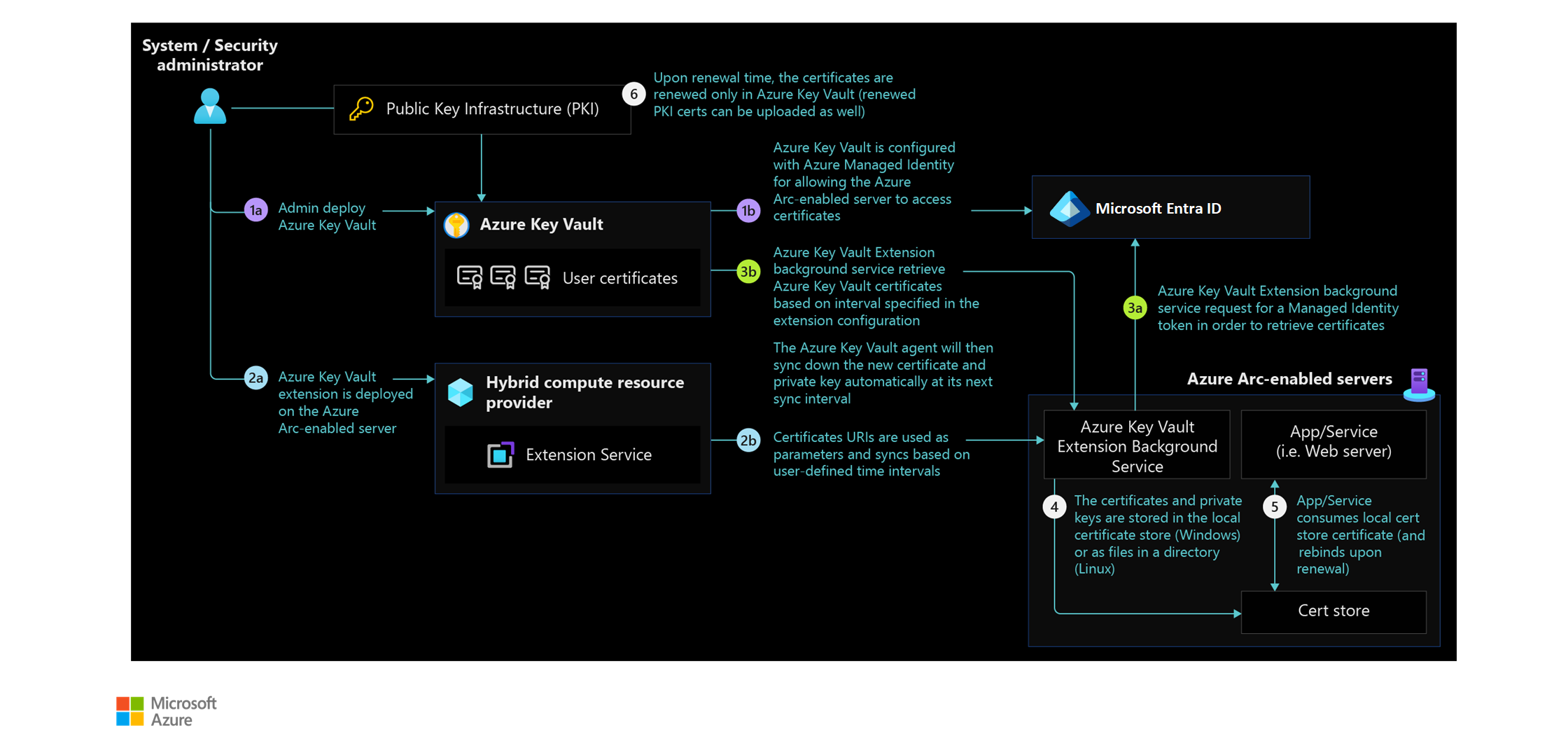

シークレットおよび証明書の管理

Azure Arc 対応サーバーでの証明書管理に Azure Key Vault の使用を検討します。 Azure Arc 対応サーバーには、Connected Machine や他の Azure エージェントがそれぞれのサービスに対して認証を戻すために使用するマネージド ID があります。 Key Vault VM 拡張機能を使用すると、Windowsおよび Linux マシンで証明書のライフサイクルを管理できます。

次の図は、Azure Arc 対応サーバーの Azure Key Vault 統合を示す概念参照アーキテクチャを示しています。

ヒント

Azure Arc Jumpstart プロジェクトで Azure Arc 対応 Linux サーバーで Key Vault マネージド証明書を使用する方法について説明します。

ポリシーの管理とレポート

ポリシー主導のガバナンスは、クラウドネイティブ運用とクラウド導入フレームワークの基本原則です。 Azure Policy は、企業の標準を適用し、コンプライアンスを大規模に評価するメカニズムを提供します。 デプロイの一貫性、コンプライアンス、コストの管理、セキュリティ体制の強化のためにガバナンスを実装できます。 コンプライアンス ダッシュボードを使用すると、全体的な状態と修復機能の集計ビューが表示されます。

Azure Arc 対応サーバーは、Azure Resource Management レイヤーの Azure Policy をサポートし、マシン構成ポリシーを使用して、マシン オペレーティング システム内でもサポートします。

Azure Policy のスコープ、およびそれを適用できる場所 (管理グループ、サブスクリプション、リソース グループ、または個々のリソース レベル) を理解してください。 クラウド導入フレームワークのエンタープライズ規模に関するページで概要が説明されている推奨プラクティスに従って、管理グループの設計を作成します。

- Azure Arc 対応サーバーのビジネス要件、規制要件、およびセキュリティ要件を定義して、必要な Azure ポリシーを決定します。

- タグ付けを適用し、修復タスクを実行します。

- Azure Arc 対応サーバーの Azure Policy 組み込み定義を理解し、評価します。

- 組み込み マシン構成ポリシーおよびイニチアチブを理解して評価します。

- カスタム マシン構成ポリシーを作成する必要性を評価します。

- 異常な Azure Arc 対応サーバーを特定する監視とアラートのポリシーを定義します。

- Azure Advisor アラートを有効にして、古いエージェントがインストールされている Azure Arc 対応サーバーを特定します。

- 組織の標準を適用し、コンプライアンスを大規模に評価します。

- Azure Policy と修復タスクを使用して、拡張機能の管理機能を使用して管理サービス エージェントをオンボードします。

- Azure Arc 対応サーバーのコンプライアンスと運用の監視に対して、Azure Monitor を有効にします。

次の図は、Azure Arc 対応サーバーのポリシーとコンプライアンス レポートの設計領域を示す概念参照アーキテクチャを示しています。

ログ管理戦略

Log Analytics ワークスペースのデプロイを設計および計画します。 これは、データが収集、集計、および後で分析されるコンテナーになります。 Log Analytics ワークスペースは、データ、データの分離、およびデータ保持のような構成のスコープを示す地理的な場所を表します。 必要なワークスペースの数と、それが組織構造にどのようにマップされるかを特定する必要があります。 クラウド導入フレームワークの管理と監視のベスト プラクティスに関するページで説明されているように、単一の Azure Monitor Log Analytics ワークスペースを使用して、可視性とレポートのために RBAC を一元的に管理することをお勧めします。

「Azure Monitor ログのデプロイの設計」でベスト プラクティスを検討してください。

脅威の防止とクラウド セキュリティ体制の管理

Microsoft Defender for Cloud は、クラウド セキュリティ体制管理 (CSPM) とクラウド ワークロード保護プラットフォーム (CWPP) としてセグメント化された統合セキュリティ管理プラットフォームを提供します。 ハイブリッド ランディング ゾーンのセキュリティを強化するには、Azure やその他の場所でホストされているデータと資産を保護することが重要です。 Microsoft Defender for Servers はこれらの機能を Azure Arc 対応サーバーに拡張し、Microsoft Defender for Endpoint はエンドポイントでの検出と対応 (EDR) を提供します。 ハイブリッド ランディング ゾーンのセキュリティを強化するには、次の点を考慮してください。

- Azure Arc 対応サーバーを使用して、Microsoft Defender for Cloud でハイブリッド リソースをオンボードします。

- Azure Policy マシン構成を実装して、すべてのリソースが準拠し、そのセキュリティ データが Log Analytics ワークスペースに収集されるようにします。

- すべてのサブスクリプションに対して Microsoft Defender を有効にし、Azure Policy を使用してコンプライアンスを確保します。

- セキュリティ情報およびイベント管理と、Microsoft Defender for Cloud および Microsoft Sentinel との統合を使用します。

- Microsoft Defender for Cloud と Microsoft Defender for Endpoint との統合を使用してエンドポイントを保護します。

- Azure Arc 対応サーバーと Azure の間の接続をセキュリティで保護する場合は、このガイドの Azure Arc 対応サーバーのネットワーク接続に関するセクションを参照してください。

変更履歴とインベントリ

ログを一元化すると、セキュリティの追加レイヤーとして使用できるレポートが作成され、可観測性のギャップが生じる可能性が低くなります。 Azure Automation の変更履歴とインベントリはデータを転送し、Log Analytics ワークスペース内で収集します。 Microsoft Defender for Servers を使用すると、Azure Arc 対応サーバー上の Windows サービスと Linux デーモンのソフトウェア変更を調べて追跡するためのファイルの整合性の監視 (FIM) が得られます。

ソフトウェア更新プログラム

Azure Arc 対応サーバーを使用すると、大規模な一元管理と監視を使用してエンタープライズ資産を管理できます。 具体的には、IT チームにアラートと推奨事項を提供し、Windows と Linux VM の更新の管理を含めて運用の状態を詳しく把握できるようにします。

オペレーティング システムの評価と更新は、リリースされる重要な更新プログラムとセキュリティ更新プログラムによってセキュリティ コンプライアンスを維持するために全体的な管理戦略に含まれる必要があります。 Azure Update Manager を長期パッチ メカニズムとして、Azure リソースとハイブリッド リソースの両方に使用します。 Azure Policy を使用して、Azure Arc 対応サーバーや、サポートが終了した Windows バージョンを持つ Azure Arc 対応サーバーへの拡張セキュリティ更新プログラム (ESU) のデプロイなど、すべての VM のメンテナンス構成を確実にして適用します。 詳細については、「Azure Update Manager の概要」を参照してください。

ロール ベースのアクセス制御 (RBAC)

最小特権の原則に従って"共同作成者"、"所有者"、"Azure Connected Machine リソース管理者" などのロールが割り当てられたユーザー、グループ、アプリケーションは基本的に Azure Arc 対応サーバーでルート アクセスがあり、拡張機能のデプロイなどの操作を実行できます。 これらのロールは、起こりうる影響範囲を制限したり、最終的にカスタム ロールに置き換えたりするには、注意して使用する必要があります。

ユーザーの特権を制限し、Azure へのサーバーのオンボードのみを許可するには、Azure Connected Machine のオンボード ロールが適しています。 このロールはサーバーのオンボードにのみ使用でき、サーバー リソースを再オンボードまたは削除することはできません。 アクセス制御の詳細については、「Azure Arc 対応サーバーのセキュリティの概要」を必ず確認してください。

ID とアクセス関連のコンテンツの詳細については、このガイドの「Azure Arc 対応サーバーの ID 管理とアクセス管理」セクションを参照してください。

また、Azure Monitor Log Analytics ワークスペースに送信される機密データについても検討してください。データ自体に同じ RBAC 原則が適用されます。 Azure Arc 対応サーバーは、Log Analytics エージェントによって収集され、マシンが登録されている Log Analytics ワークスペースに格納されたログ データへの RBAC アクセスを提供します。 きめ細かい Log Analytics ワークスペース アクセスを実行する方法については、Azure Monitor ログのデプロイの設計に関するページを参照してください。

セキュリティで保護された公開キー

Azure Connected Machine エージェントと Azure サービスとの通信には公開キー認証が使用されます。 サーバーを Azure Arc にオンボードすると、秘密キーがディスクに保存され、エージェントが Azure と通信するたびに使用されます。

盗まれた場合、別のサーバー上で秘密キーを使用してサービスと通信し、元のサーバーと同じように動作させることができます。 これには、システム割り当て ID と、その ID がアクセスできるすべてのリソースへのアクセス権の取得が含まれます。

秘密キー ファイルは、読み取りのために Hybrid Instance Metadata Service (HIMDS) アカウントのアクセスのみを許可するように保護されています。 オフライン攻撃を防ぐために、サーバーのオペレーティング システムのボリュームでディスク全体の暗号化 (BitLocker、dm-crypt など) を 使用することを強くお勧めします。 Azure Policy マシン構成を使用して、前述のような指定されたアプリケーションがインストールされている Windows または Linux マシンを監査することをお勧めします。

次のステップ

ハイブリッド クラウドの導入に関する詳細なガイダンスについては、以下を参照してください。

- Azure Arc Jumpstart のシナリオを検討します

- Azure Arc 対応サーバーの前提条件を検討します

- Azure Arc 対応サーバーの大規模デプロイを計画します

- ハイブリッドおよびマルチクラウド環境の管理方法を理解します

- Azure Arc ラーニング パスを使用して Azure Arc の詳細を確認します。