Azure Monitoring Agent を使用した変更の追跡とインベントリの概要

重要

- Log Analytics エージェントを使用した変更履歴とインベントリは、2024 年 8 月 31 日に廃止され、2025 年 2 月 1 日まで限られた範囲でサポートされます。 Log Analytics を使用する変更履歴とインベントリから Azure Monitoring Agent バージョンを使用した変更履歴とインベントリへの移行についてのガイダンスに従ってください

- このサービスの GA バージョンにアクセスするには、変更追跡拡張機能バージョン 2.20.0.0 (またはそれ以降) を含む Azure Monitoring Agent で Change Tracking を使用することをお勧めします。

この記事では、Azure Monitoring Agent をデータ収集用の単一のエージェントとして使用する、最新バージョンの変更追跡サポートについて説明します。

Note

Microsoft Defender for Endpoint (MDE) を使用したファイルの整合性の監視 (FIM) が利用できるようになりました。 AMA または LA を使用して FIM を構成している場合、次のガイダンスに従って移行します。

変更履歴とインベントリとは

Azure 変更履歴とインベントリ サービスは、変更を監視し、Azure、オンプレミス、およびその他のクラウド環境全体のサーバーに関する詳細なインベントリ ログを提供することで、ゲストによる操作の監査とガバナンスを強化します。

変更履歴

a. ファイル、レジストリ キー、ソフトウェアのインストール、Windows サービスまたは Linux デーモンの変更などの変更を監視します。

b。 変更が行われた内容とタイミング、変更者の詳細なログを提供します。これにより、構成の逸脱や未承認の変更をすばやく検出できます。在庫

a. リンクされた LA ワークスペース内のインストール済みソフトウェア、オペレーティング システムの詳細、およびその他のサーバー構成の更新された一覧を収集して維持します

b. コンプライアンス、監査、プロアクティブ メンテナンスに役立つシステム資産の概要を作成することができます。

サポート マトリックス

| コンポーネント | 適用対象 |

|---|---|

| オペレーティング システム | Windows Linux |

| リソースの種類 | Azure VM Azure Arc-enabled VM 仮想マシン スケール セット |

| データ型 | Windows レジストリ Windows サービス Linux デーモン |

| ファイル | Windows Linux |

主な利点

- 統合監視エージェントとの互換性 - セキュリティ、信頼性を強化し、データを格納するためのマルチホーム エクスペリエンスを容易に実現する Azure Monitor エージェントと互換性があります。

- 追跡ツールとの互換性 - クライアントの仮想マシン上に Azure Policy を介してデプロイされた変更の追跡 (CT) 拡張機能と互換性があります。 Azure Monitor エージェント (AMA) に切り替えると、CT 拡張機能によってソフトウェア、ファイル、レジストリが AMA にプッシュされます。

- マルチホーム エクスペリエンス – 1 つの中央ワークスペースから管理を標準化します。 すべての VM がデータ収集とメンテナンスのために 1 つのワークスペースを指すように、Log Analytics (LA) から AMA に移行できます。

- ルールの管理 – データ収集ルールを使用して、データ収集のさまざまな側面を構成またはカスタマイズします。 たとえば、ファイル収集の頻度を変更できます。

制限

次の表は、変更履歴とインベントリでのマシンごとの追跡項目制限を示しています。

| リソース | 制限 | メモ |

|---|---|---|

| ファイル | 500 | |

| ファイル サイズ | 5 MB | |

| レジストリ | 250 | |

| Windows ソフトウェア | 250 | ソフトウェア更新プログラムは含まれません。 |

| Linux パッケージ | 1,250 | |

| Windows サービス | 250 | |

| Linux デーモン | 250 |

サポートされるオペレーティング システム

変更履歴とインベントリは、Azure Monitor エージェントの要件を満たすすべてのオペレーティング システムでサポートされます。 Azure Monitor エージェントで現在サポートされている Windows および Linux オペレーティング システムのバージョンの一覧については、「サポートされるオペレーティング システム」を参照してください。

TLS のクライアント要件を理解するには、「Azure Automation 用の TLS」を参照してください。

Change Tracking と Inventory の有効化

変更履歴とインベントリは、次の方法で有効にすることができます。

Azure Arc 対応以外のマシンの場合は手動。イニシアティブ [Arc 対応仮想マシンの変更履歴とインベントリを有効にする] を参照してください ([ポリシー] > [定義] > [カテゴリ] =[ChangeTrackingAndInventory] を選択)。 変更履歴とインベントリを大規模に有効にするには、DINE ポリシー ベースのソリューションを使用します。 詳細については、「Azure Monitoring Agent を使用して変更履歴とインベントリを有効にする (プレビュー)」を参照してください。

単一の Azure VM に対しては、Azure portal の [仮想マシン] ページから。 このシナリオは、Linux VM 用と Windows VM 用があります。

複数の Azure VM に対しては、Azure portal の [仮想マシン] ページからそれらを選択することで。

ファイルの変更を追跡する

Windows と Linux の両方でファイルの変更を追跡する場合、変更履歴とインベントリでは、ファイルの SHA256 ハッシュが使用されます。 この機能では、ハッシュを使用して、前回のインベントリ以降に変更が加えられたかどうかが検出されます。

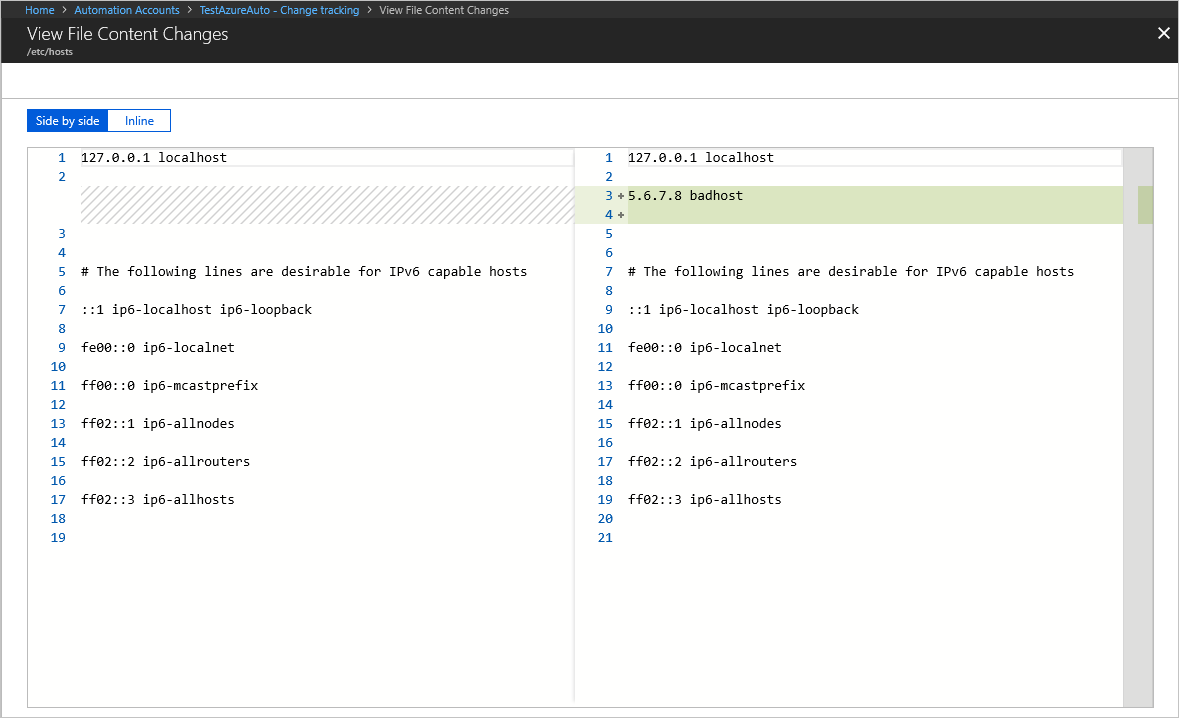

ファイル コンテンツの変更を追跡する

Change Tracking とインベントリを使用すると、Windows または Linux のファイルのコンテンツを表示できます。 ファイルを変更するたびに、変更履歴とインベントリによって、Azure Storage アカウントにファイルのコンテンツが格納されます。 ファイルを追跡しているときに、変更前後のそのコンテンツを表示できます。 ファイルのコンテンツは、インラインで、または並べて表示できます。 詳細情報。

レジストリ キーの追跡

Change Tracking とインベントリを使用すると、Windows レジストリ キーへの変更を監視できます。 監視により、サード パーティのコードやマルウェアでアクティブ化できる拡張性のポイントを正確に特定できます。 次の表に、事前に構成された (有効ではない) レジストリ キーの一覧を示します。 これらのキーを追跡するには、それぞれを有効にする必要があります。

| レジストリ キー | 目的 |

|---|---|

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

スタートアップ時に実行されるスクリプトを監視します。 |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

シャットダウン時に実行されるスクリプトを監視します。 |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

ユーザーが Windows アカウントにサインインする前に読み込まれるキーを監視します。 このキーは、64 ビット コンピューターで実行される 32 ビット アプリケーションに使用されます。 |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

アプリケーションの設定の変更を監視します。 |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Windows エクスプローラーに直接フックされ、通常は explorer.exe でインプロセスで実行されるコンテキスト メニュー ハンドラーを監視します。 |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Windows エクスプローラーに直接フックされ、通常は explorer.exe でインプロセスで実行されるコピー フック ハンドラーを監視します。 |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

アイコン オーバーレイ ハンドラーの登録を監視します。 |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

64 ビット コンピューターで実行される 32 ビット アプリケーションのアイコン オーバーレイ ハンドラーの登録を監視します。 |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Internet Explorer の新しいブラウザー ヘルパー オブジェクト プラグインを監視します。 現在のページのドキュメント オブジェクト モデル (DOM) にアクセスし、ナビゲーションを制御するときに使用されます。 |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Internet Explorer の新しいブラウザー ヘルパー オブジェクト プラグインを監視します。 現在のページのドキュメント オブジェクト モデル (DOM) にアクセスし、64 ビットコンピューターで実行される 32 ビット アプリケーションのナビゲーションを制御するときに使用されます。 |

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Extensions |

カスタム ツール メニューやカスタム ツール バー ボタンなどの新しい Internet Explorer の拡張機能を監視します。 |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

64 ビットコンピューターで実行される 32 ビット アプリケーションのカスタム ツールのメニューやカスタム ツール バー ボタンなどの新しい Internet Explorer の拡張機能を監視します。 |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

wavemapper、wave1、wave2、msacm.imaadpcm、.msadpcm、.msgsm610、および vidc に関連付けられている 32 ビット ドライバーを監視します。 system.ini ファイルの [drivers] セクションに似ています。 |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

64 ビットコンピューターで実行される 32 ビット アプリケーションの wavemapper、wave1、wave2、msacm.imaadpcm、.msadpcm、.msgsm610、および vidc に関連付けられている 32 ビット ドライバーを監視します。 system.ini ファイルの [drivers] セクションに似ています。 |

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

既知のまたは一般的に使用されるシステムの DLL の一覧を監視します。 監視では、システム DLL のトロイの木馬バージョンを削除することで、弱いアプリケーション ディレクトリのアクセス許可が悪用されることを防止します。 |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Windows の対話型ログオン サポート モデルである winlogon.exe からイベント通知を受信できるパッケージの一覧を監視します。 |

再帰のサポート

変更履歴とインベントリでは再帰がサポートされているので、ワイルドカードを指定して、ディレクトリ全体の追跡を簡略化できます。 また、再帰では環境変数も提供されています。これにより、複数のドライブ名またはダイナミック ドライブ名を持つ環境間でファイルを追跡できます。 次の一覧に、再帰を構成するときに知っておくべき基本的な情報を示します。

複数のファイルを追跡するにはワイルドカードが必要です。

ワイルドカードを使用できるのは、c:\folder\file* や /etc/*.conf など、ファイル パスの最後のセグメントでのみです。

環境変数に無効なパスが存在する場合、検証は成功しますが、実行時にそのパスはエラーになります。

パスを設定するときは、漠然としたパス名は避けてください。そのような設定により、走査対象のフォルダー数が膨大になる可能性があるためです。

変更履歴とインベントリのデータ収集

次の表は、変更履歴とインベントリでサポートされている変更の種類に対するデータ収集の頻度を示しています。 インベントリ ログは、すべてのデータの種類で既定で 10 時間ごとに設定されます。 さらに、いずれかのデータの種類で変更が登録されたときに、そのインスタンスのインベントリと変更ログが生成されます。

| [変更の種類] | 頻度 |

|---|---|

| Windows レジストリ | 50 分 |

| Windows ファイル | 30 分から 40 分 |

| Linux ファイル | 約 15 分 |

| Windows サービス | 10 分から 30 分 既定値: 30 分 |

| Windows ソフトウェア | 30 分 |

| Linux ソフトウェア | 5 分 |

| Linux デーモン | 5 分 |

次の表は、変更履歴とインベントリでのマシンごとの追跡項目制限を示しています。

| リソース | 制限 |

|---|---|

| ファイル | 500 |

| レジストリ | 250 |

| Windows ソフトウェア (修正プログラムを含まない) | 250 |

| Linux パッケージ | 1250 |

| Windows サービス | 250 |

| Linux デーモン | 500 |

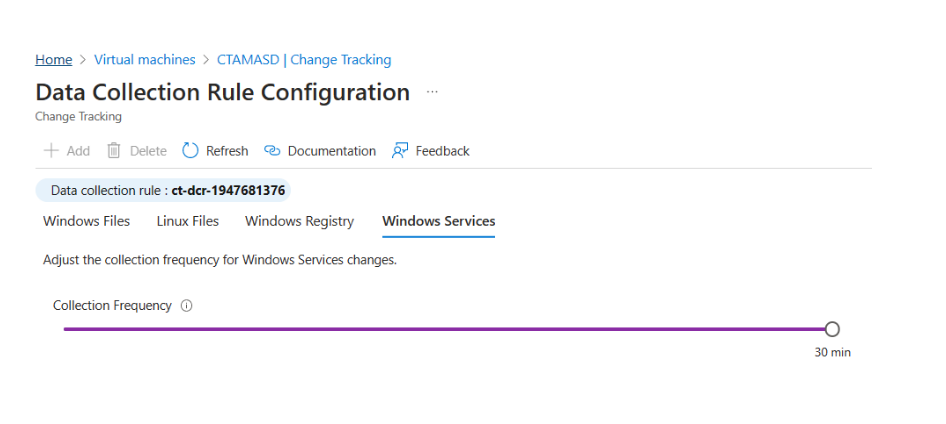

Windows サービスのデータ

前提条件

Windows サービスのデータの追跡を有効にするには、CT 拡張機能をアップグレードし、2.11.0.0 以上の拡張機能を使用する必要があります

- az vm extension set --publisher Microsoft.Azure.ChangeTrackingAndInventory --version 2.11.0 --ids /subscriptions/<subscriptionids>/resourceGroups/<resourcegroupname>/providers/Microsoft.Compute/virtualMachines/<vmname> --name ChangeTracking-Windows --enable-auto-upgrade true

頻度を構成する

Windows サービスに対する既定の収集の頻度は 30 分です。 頻度を構成するには、

- [設定の編集] にある [Windows サービス] タブのスライダーを使用します。

現在の制限

Azure Monitoring Agent を使用した 変更履歴とインベントリ では、サポートされていないか、または次の制限があります:

- Windows レジストリ追跡用の再帰

- ネットワーク ファイル システム

- さまざまなインストール方法

- *Windows に格納されている .exe ファイル

- [最大ファイル サイズ] 列と値は現在の実装では使用されません。

- ファイルの変更を追跡する場合は、ファイル サイズは 5 MB 以下に制限されます。

- ファイル サイズが 1.25 MB を超えている場合は、チェックサム計算のメモリ制約が原因で FileContentChecksum が正しくありません。

- 30 分間の収集サイクルで 2500 を超えるファイルを収集しようとすると、変更履歴とインベントリのパフォーマンスが低下する可能性があります。

- ネットワーク トラフィックが高い場合は、変更レコードが表示されるまでに最大 6 時間かかることがあります。

- マシンやサーバーのシャットダウン中に構成を変更した場合は、以前の構成に対応する変更が送信される可能性があります。

- Windows Server 2016 Core RS3 マシンで修正プログラムの更新を収集する。

- Linux デーモンでは、変更が発生していなくても、変更された状態が表示される場合があります。 この問題は、Azure Monitor ConfigurationChange テーブルに

SvcRunLevelsデータが書き込まれる方法が原因で発生します。 - Change Tracking 拡張機能では、Linux オペレーティング システムまたはディストリビューションの強化標準をサポートしていません。

構成状態のアラートのサポート

変更履歴とインベントリの主な機能は、ハイブリッド環境の構成状態への変更に関するアラートを生成することです。 アラートへの応答時に役立つ多くのアクションをトリガーできます。 たとえば、Azure 機能、Automation Runbook、Webhook などのアクションがあります。 マシンの c:\windows\system32\drivers\etc\hosts ファイルへの変更に関するアラートは、Change Tracking とインベントリのデータに関するアラートを適切に適用した一例です。 次の表で定義されているクエリのシナリオなど、警告のシナリオは他にも多数あります。

| クエリ | 説明 |

|---|---|

| ConfigurationChange | where ConfigChangeType == "Files" and FileSystemPath contains " c:\windows\system32\drivers\" |

システムの重要なファイルに対する変更を追跡するのに役立ちます。 |

| ConfigurationChange | where FieldsChanged contains "FileContentChecksum" and FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

キー構成ファイルに対する変更を追跡するのに役立ちます。 |

| ConfigurationChange | where ConfigChangeType == "WindowsServices" and SvcName contains "w3svc" and SvcState == "Stopped" |

システムに不可欠なサービスに対する変更を追跡するのに役立ちます。 |

| ConfigurationChange | where ConfigChangeType == "Daemons" and SvcName contains "ssh" and SvcState!= "Running" |

システムに不可欠なサービスに対する変更を追跡するのに役立ちます。 |

| ConfigurationChange | where ConfigChangeType == "Software" and ChangeCategory == "Added" |

ロックダウンされたソフトウェア構成が必要な環境で役立ちます。 |

| ConfigurationData | where SoftwareName contains "Monitoring Agent" and CurrentVersion!= "8.0.11081.0" |

古いソフトウェア バージョンや非準拠のソフトウェア バージョンがインストールされているマシンを確認するのに役立ちます。 このクエリでは、変更は報告されず、最後に報告された構成の状態が報告されます。 |

| ConfigurationChange | ここで、RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

重要なウイルス対策キーに対する変更を追跡するのに役立ちます。 |

| ConfigurationChange | ここで、RegistryKey には @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" が含まれます |

ファイアウォール設定に対する変更を追跡するのに役立ちます。 |

次のステップ

- Azure portal で有効にするには、「Azure portal で変更履歴とインベントリを有効にする」を参照してください。