設計領域: Azure ガバナンス

Azure ガバナンスを使用して、クラウド ガバナンス、コンプライアンス監査、自動ガードレールをサポートするために必要なツールを確立します。

デザイン領域のレビュー

ロールまたは機能: Azure ガバナンスは、クラウド ガバナンスから発生します。 特定の技術的な要件を定義して適用するには、クラウド プラットフォーム または クラウド のセンター オブ エクセレンス を実装することが必要になる場合があります。 ガバナンスは、運用とセキュリティの要件の適用に重点を置いています。これには、クラウド セキュリティ、中央 IT、または クラウド運用が必要なことがあります。

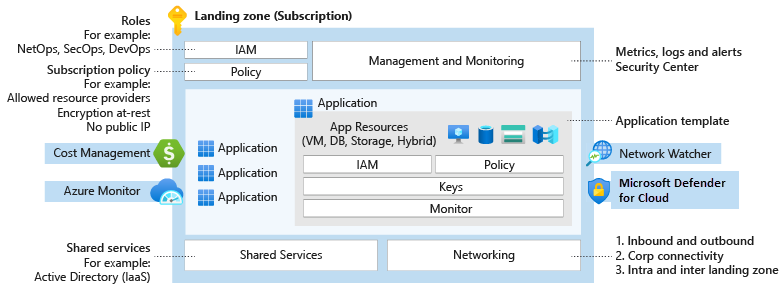

スコープ:、ID、ネットワーク、セキュリティ、および 管理 設計領域のレビューからの決定を検討します。 チームは、Azure ランディング ゾーン アクセラレータの一部である自動ガバナンスからのレビューの決定を比較できます。 レビューの決定は、監査または適用する対象と、自動的に展開するポリシーを決定するのに役立ちます。

スコープ外: Azure ガバナンスはネットワーキングの基盤を確立します。 ただし、コンプライアンス関連のコンポーネントには対応しておらず、高度なネットワークセキュリティやネットワークの意思決定を自動化されたガードレールで強制することは含まれていません。 これらのネットワーク構築の意思決定には、セキュリティとガバナンスに関連するコンプライアンス設計領域をレビューするときに対処できます。 クラウド プラットフォーム チームは、より複雑なコンポーネントに対処する前に、初期ネットワーク要件に対処する必要があります。

新しい (緑のフィールド) クラウド環境の: クラウド体験を開始するには、サブスクリプションの小さなセットを作成します。 Bicep デプロイ テンプレートを使用して、新しい Azure ランディング ゾーンを作成できます。 詳細については、Azure ランディング ゾーン Bicep - デプロイ フローに関するページを参照してください。

既存の (ブラウンフィールド) クラウド環境: 実証済みの Azure ガバナンス原則を既存の Azure 環境に適用する場合は、次のガイダンスを検討してください。

ハイブリッドまたはマルチクラウド環境の 管理ベースライン を確立します。

請求範囲、予算、アラートなどの Microsoft Cost Management 機能

実装して、経費の上限を超えないようにします。 Azure Policy

使用して、Azure デプロイにガバナンス ガードレールを適用し、修復タスクをトリガーして既存の Azure リソースを準拠状態にします。 Microsoft Entra エンタイトルメント管理機能 を使用して、Azure アクセス要求ワークフロー、アクセス割り当て、レビュー、有効期限を自動化することを検討してください。

Azure Advisor 推奨事項を使用して、Azure でのコストの最適化とオペレーショナル エクセレンスを確保します。これらはどちらも、Microsoft Azure Well-Architected Frameworkの主要な原則です。

Azure ランディング ゾーン Bicep - デプロイ フローのリポジトリには、グリーンフィールドとブラウンフィールドの Azure ランディング ゾーン デプロイを高速化できる Bicep デプロイ テンプレートが含まれています。 これらのテンプレートには、Microsoft の実証済みのガバナンス ガイダンスが統合されています。

Azure ランディング ゾーンの既定のポリシー割り当てのために、 Bicep モジュールを使用することを検討して、Azure 環境のコンプライアンスを早めに確保してください。

詳細については、ブラウンフィールド環境に関する考慮事項

デザイン領域の概要

組織のクラウド導入の取り組みは、政府環境に対する強力な制御から始まります。

ガバナンスは、Azure のプラットフォーム、アプリケーション、およびリソースの制御を維持するためのメカニズムとプロセスを提供します。

ランディング ゾーンを計画する際に、情報に基づいた意思決定を行うために、次の考慮事項と推奨事項について説明します。

ガバナンス 設計領域では、ランディング ゾーンの設計上の決定に重点を置いています。 ガバナンス プロセスとツールの詳細については、Azureのクラウド導入フレームワークでの

Azure ガバナンスに関する考慮事項

Azure Policy は、エンタープライズ技術資産のセキュリティとコンプライアンスを確保するのに役立ちます。 Azure Policy では、Azure プラットフォーム サービス全体に重要な管理とセキュリティ規則を適用できます。 Azure Policy は、承認されたユーザーのアクションを制御する Azure ロールベースのアクセス制御 (RBAC) を補完します。 Cost Management は、Azure やその他のマルチクラウド環境での継続的なガバナンス コストと支出をサポートするのにも役立ちます。

デプロイに関する考慮事項

変更アドバイザリレビューボードは、組織のイノベーションとビジネスの機敏性を妨げる可能性があります。 Azure Policy は、このようなレビューを自動化されたガードレールと準拠監査に置き換えて、ワークロードの効率を向上させます。

ビジネスコントロールまたはコンプライアンス規制に基づいて、必要な Azure ポリシーを決定します。 開始点として、Azure ランディング ゾーン アクセラレータに含まれるポリシーを使用します。

Azure ランディング ゾーンの参照実装 に含まれる

ポリシーを使用して、ビジネス要件に合ったその他のポリシーを検討します。 自動化されたネットワーク、ID、管理、およびセキュリティ規則を適用します。

複数の継承された割り当てスコープで再利用できるポリシー定義を使用して、ポリシーの割り当てを管理および作成します。 管理、サブスクリプション、リソース グループのスコープで、一元化されたベースライン ポリシーの割り当てを行うことができます。

コンプライアンスレポートと監査に対する継続的なコンプライアンスを確保します。

Azure Policy には、特定のスコープでの定義の制限などの制限があることを理解します。 詳細については、「ポリシーの制限」を参照してください。

規制コンプライアンス ポリシーについて理解します。 ポリシーには、HIPAA、PCI-DSS、または SOC 2 Trust Services Criteria が含まれる場合があります。

コスト管理に関する考慮事項

組織のコストと再請求モデルの構造を検討します。 クラウド サービスの支出を正確に伝える主要なデータ ポイントを決定します。

コストと再チャージモデルに合ったタグの構造を選択し、クラウドの支出を追跡するのに役立てましょう。

Azure 料金計算ツールを使用して、Azure 製品を使用するために予想される月額コストを見積もります。

Azure ハイブリッド特典を利用して、クラウドでワークロードを実行するコストを削減できます。 Azure では、オンプレミスのソフトウェア アシュアランス対応の Windows Server ライセンスと SQL Server ライセンスを使用できます。 Red Hat と SUSE Linux サブスクリプションを使用することもできます。

Azure の予約を取得し、複数の製品の 1 年または 3 年間のプランにコミットします。 予約プランはリソース割引を提供します。これにより、従量課金制の価格と比較して最大 72% リソース コストを大幅に削減できます。

コンピューティングのための Azure 節約プランを手に入れて、従量課金制の価格と比較して最大 65% 節約しましょう。 リージョン、インスタンス サイズ、オペレーティング システムに関係なく、コンピューティング サービスに適用される 1 年または 3 年間のコミットメントを選択します。 仮想マシン、専用ホスト、コンテナー インスタンス、Azure Premium 関数、Azure アプリ サービスなどのコンピューティング コンポーネントのプランを選択します。 Azure の節約プランと Azure の予約を組み合わせて、コンピューティング コストと柔軟性を最適化します。

Azure ポリシーを使用して、特定のリージョン、リソースの種類、およびリソース SKU を許可します。

Azure Storage ライフサイクル管理のルールベースのポリシーを使用して、BLOB データを適切なアクセス層に移動するか、データ ライフサイクルの最後にデータを期限切れにします。

Azure 開発/テスト サブスクリプションを使用して、非運用環境のワークロードに対して Azure サービスを選択するための割引を取得します。

自動スケーリングを使用して、パフォーマンスのニーズに合わせてリソースを動的に割り当て、割り当てを解除すると、コストを節約できます。

Azure スポット仮想マシンを使用して、未使用のコンピューティング容量を低コストで利用します。 スポット仮想マシンは、バッチ処理ジョブ、開発/テスト環境、大規模なコンピューティング ワークロードなど、中断を処理できるワークロードに適しています。

コストの削減に役立つ適切な Azure サービスを選択します。 一部の Azure サービスは 12 か月間無料で、一部は常に無料です。

コスト効率を向上させるために、アプリケーションに適したコンピューティング サービスを選択します。 Azure には、コードをホストするさまざまな方法が用意されています。

リソース管理に関する考慮事項

環境内のリソース グループが、一貫性を提供するために必要な構成、共通のライフサイクル、または共通アクセス制約 (RBAC など) を共有できるかどうかを判断します。

操作のニーズに適したアプリケーションまたはワークロード サブスクリプションの設計を選択します。

組織内の標準リソース構成を使用して、一貫したベースライン構成を確保します。

セキュリティに関する考慮事項

- セキュリティ ベースラインの一部として、環境全体にツールとガードレールを適用します。

- 偏差が見つかると、適切なユーザーに通知します。

- Azure Policy を使用して、Microsoft Defender for Cloud などのツールや、Microsoft クラウド セキュリティ ベンチマークなどのガードレールを適用することを検討してください。

ID 管理に関する考慮事項

ID とアクセス管理の監査ログにアクセスできるユーザーを決定します。

不審なサインイン イベントが発生したときに、適切なユーザーに通知します。

プラットフォームの中央の Azure Monitor ログ ワークスペースに Microsoft Entra ID ログを送信することを検討してください。

アクセス レビューやエンタイトルメント管理など、Microsoft Entra ID Governance 機能について説明します。

Microsoft 以外のツール

AzAdvertizer を使って、Azure ガバナンスの最新情報を入手しましょう。 たとえば、ポリシー定義、イニシアチブ、エイリアス、セキュリティ、規制コンプライアンス制御に関する分析情報は、Azure Policy または Azure RBAC ロール定義で確認できます。 また、リソース プロバイダーの操作、Microsoft Entra ロールの定義とロール アクション、ファースト パーティの API アクセス許可に関する分析情報を取得することもできます。

Azure ガバナンス ビジュアライザー を使用して、技術的なガバナンス環境を追跡します。 Azure ランディング ゾーンのポリシー バージョン チェッカー機能を使用して、最新の Azure ランディング ゾーン ポリシーリリース状態で環境を最新の状態に保つことができます。

Azure ガバナンスに関する推奨事項

デプロイ高速化に関する推奨事項

必要な Azure タグを特定し、追加ポリシー モードを使用して使用を強制します。 詳細については、「タグ付け戦略を定義する」を参照してください。

規制とコンプライアンスの要件を Azure Policy 定義と Azure ロールの割り当てにマップします。

最上位のルート管理グループで Azure Policy 定義を確立します。これは、継承されたスコープで割り当てられる可能性があるためです。

必要に応じて、最下位レベルの除外を使用して、ポリシーの割り当てを最適なレベルで管理します。

Azure Policy を使用して、サブスクリプションレベルまたは管理グループ レベルでリソース プロバイダーの登録を制御します。

組み込みのポリシーを使用して、運用上のオーバーヘッドを最小限に抑えます。

アプリケーション レベルのガバナンスを有効にするには、特定のスコープで組み込みのリソース ポリシー共同作成者ロールを割り当てます。

継承されたスコープで除外を管理しないように、ルート管理グループ スコープでの Azure Policy の割り当ての数を制限します。

コスト管理に関する推奨事項

- Cost Management を使用して、環境内のリソースに対する財務監視を実装します。

- コスト センターやプロジェクト名などのタグを使用して、リソース メタデータを追加します。 このアプローチは、経費を詳細に分析するのに役立ちます。

Azure ランディング ゾーン アクセラレータでの Azure ガバナンス

Azure ランディング ゾーン アクセラレータは、成熟したガバナンス制御を組織に提供します。

たとえば、次を実装できます。

- 関数またはワークロードの種類別にリソースをグループ化する管理グループ階層。 この方法により、リソースの一貫性が促進されます。

- 管理グループ レベルでガバナンス制御を可能にする Azure ポリシーの豊富なセット。 この方法は、すべてのリソースがスコープ内にあることを確認するのに役立ちます。