防衛組織向けの外部 ID を使用した一元化されたセキュリティ オペレーション

この記事は、一元化されたセキュリティ オペレーション チームを持つマルチテナント防衛組織向けです。 単一の ID と 特権アクセス デバイスを使用して、複数のテナントを管理しゼロ トラスト要件を満たす方法について説明します。 この構成では、セキュリティ オペレーターは、環境をセキュリティで保護するために、複数のユーザー アカウント、資格情報、ワークステーションを必要としません。 このセットアップでは、セカンダリ テナントでのゼロ トラスト機能がサポートされます。

構成コンポーネントについて

このシナリオでは、Microsoft Defender XDR で Azure Lighthouse、Entra External ID、Entra Privileged Identity Management、マルチテナント管理を組み合わせます。

Azure Lighthouse を使用して、セカンダリ テナント で Microsoft Sentinel を管理します。 セカンダリ テナントにアタッチされている Microsoft Sentinel ワークスペース サブスクリプションを管理するには、Azure Lighthouse を使用する必要があります。 Azure Lighthouse は、リソース間でのスケーラビリティ、自動化の向上、ガバナンスの強化など、マルチテナントの管理を実現します。

Azure Lighthouse を使用すると、1 つのテナントのセキュリティ プリンシパル (ユーザー、グループ、またはサービス プリンシパル) が、別のテナントのリソースを管理するための Azure ロールを持つことができます。 この設定により、プライマリ テナントのセキュリティ オペレーターは、複数のテナントにわたって Sentinel と Defender for Cloud の 両方をシームレスに管理できます。

Note

セカンダリ テナントにアタッチされている Microsoft Sentinel ワークスペースのアクセス許可は、セカンダリ テナントにローカルのユーザー、プライマリ テナントの B2B ゲスト ユーザー、または Azure Lighthouse を使用して直接プライマリ テナント ユーザーに割り当てることができます。 Azure Lighthouse は、テナントの境界を越えてワークスペース間のアクティビティを拡張できるため、Sentinel に推奨されるオプションです。

Entra 外部 ID を使用して、セカンダリ テナントの Microsoft Defender for Endpoint を管理します。 Azure Lighthouse を使用してテナント間で Microsoft Defender for Endpoint (MDE) を共有することはできないため、外部 ID (B2B ゲスト) を使用する必要があります。 外部 ID を使用すると、プライマリ テナントのセキュリティオペレーターは、別のアカウントまたはサインイン情報でサインインすることなくセカンダリ テナント上の MDE を管理できます。 セキュリティオペレーターは、使用しているテナントを指定する必要があります。 テナントを指定するには、Microsoft Defender ポータルの URL にテナント ID を含める必要があります。 オペレーターは、管理する必要があるテナントごとに Microsoft Defender ポータルをブックマークする必要があります。 セットアップを完了するには、セカンダリ テナント上でテナント間アクセス ポリシー を構成する必要があります。 プライマリ テナントからのマルチファクタ認証(MFA)およびデバイスコンプライアンスを信頼するために、インバウンド トラストの設定を構築してください。 この構成により、ゲスト ユーザーは、セカンダリ テナント用の既存の条件付きアクセス ポリシーに対し例外を作成することなく MDE を管理できます。

セカンダリ テナントにリンクされているサブスクリプションで Defender for Server を有効にすると、MDE 拡張機能が自動的にデプロイされ、MDE サービスへのセキュリティ シグナルの提供が開始されます。 MDE 拡張機能は同じセカンダリ テナントを使用します。 MDE のアクセス許可では、Azure Lighthouse を使用できません。 ローカル (セカンダリ) Microsoft Entra ID のユーザーまたはグループに割り当てる必要があります。 セカンダリ テナント上で、外部 ID (B2B ゲスト) としてセキュリティ オペレーターをオンボードする必要があります。 その後、Microsoft Entra セキュリティ グループを使用してゲストを MDE ロールに追加できます。 この構成により、プライマリ テナント セキュリティ オペレーターは、セカンダリ テナント上の MDE によって保護されたサーバーに対して応答アクションを実行できます。

Privileged Identity Management を使用する。Microsoft Entra Privileged Identity Management (PIM) は Azure ロールと Microsoft Entra ロール の Just-In-Time ロール昇格を可能にします。 PIM for Groups は、この機能を Microsoft 365 グループと Microsoft Entra セキュリティ グループのグループ メンバーシップに拡張します。 PIM for Groups を設定したら、PIM for Groups のアクセス レビューを作成して、特権グループのアクティブかつ適格なメンバーシップを確認する必要があります。

重要

Azure Lighthouse と Entra Privileged Identity Management を使用するには、2 つの方法があります。 グループに PIM を使用して、前のセクションで説明したように Azure Lighthouse で構成された永続的な承認を使用して Entra セキュリティ グループにメンバーシップを昇格できます。 もう 1 つのオプションは、資格のある承認を使用して Azure Lighthouse を構成することです。 詳細については、「Azure Lighthouse への顧客のオンボード」をご覧ください。

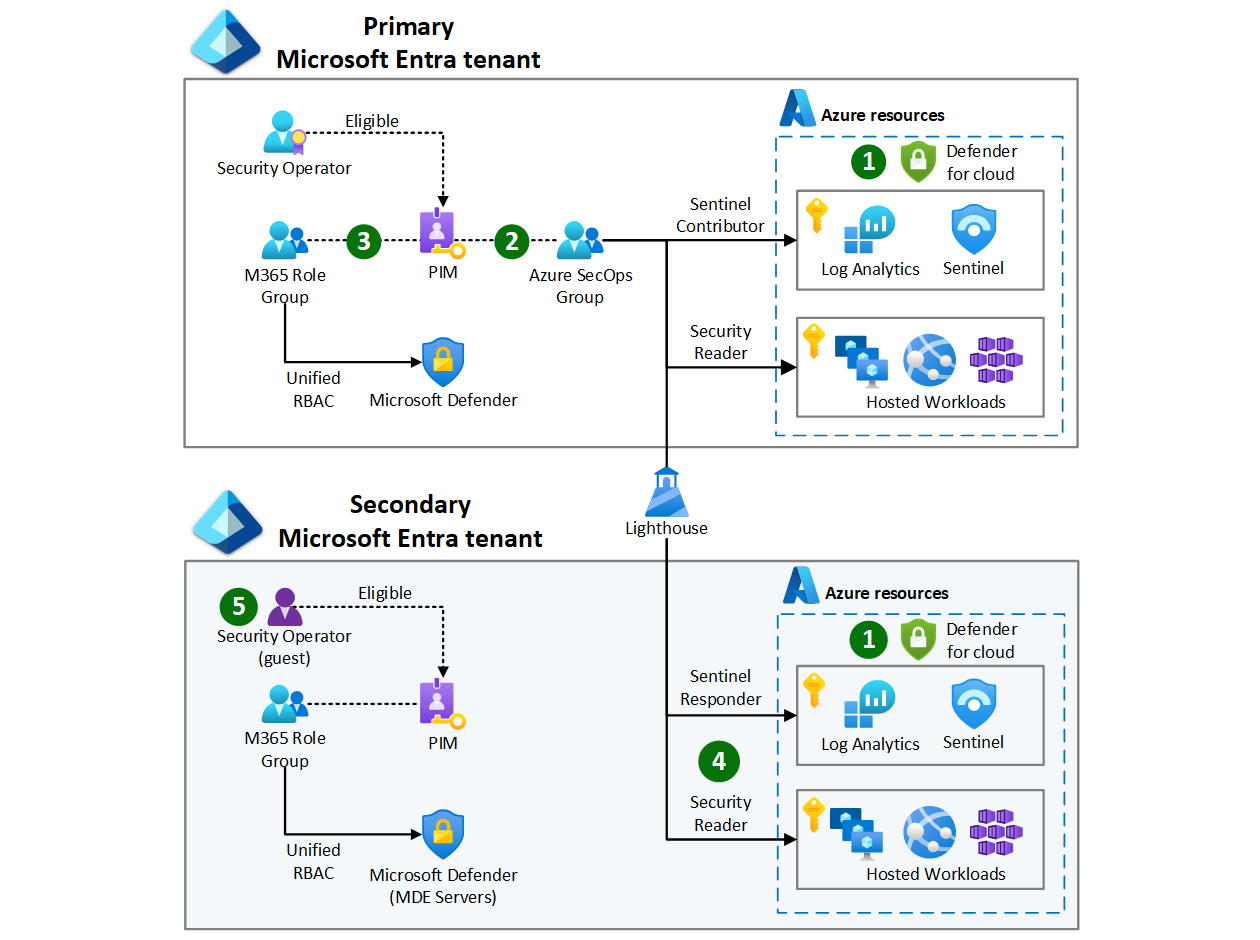

一元化されたセキュリティ オペレーションを構成する

マルチテナント環境用の一元化されたセキュリティ オペレーションを設定するには、Azure Lighthouse、Entra External ID、Entra Privileged Identity Management を構成する必要があります。 プライマリ テナントのセキュリティ オペレーターは、1 つの ID セキュリティで保護された複数のテナントを使用できます。 1 回サインインし、PIM を使用してアクセス権を昇格し、テナントとサービス全体のリソースを監視し、テナント間の脅威に対応します (図 1 を参照)。

図 1. マルチテナント防衛組織のセキュリティ オペレーションを設定する方法。

図 1. マルチテナント防衛組織のセキュリティ オペレーションを設定する方法。

1. Sentinel をデプロイし、Defender for Cloud を有効にします。 各テナントに関連付けられているサブスクリプションに Microsoft Sentinel ワークスペースを作成します。 関連するデータ コネクタを構成し、分析ルールを有効にします。 すべての Azure 環境において、ホストされたワークロード (Defender for Server を含む) に対して Defender for Cloud の強化されたワークロード保護 を有効にします。そして、Defender for Cloud を Microsoft Sentinel に接続します。

2. Azure セキュリティ オペレーション用に PIM を構成します。 ロール割り当て可能なグループ (図 1 の Azure SecOps) を作成し、セキュリティ オペレーターに必要な Azure ロールにグループを永続的に割り当てます。 例では Microsoft Sentinel 共同作成者 と Security Readerを使用していますが、 Logic App 共同作成者 や必要な 他のロール も検討できます。 セキュリティ オペレーターに Azure SecOps グループ資格を割り当てるように PIM for Groups を構成します。 このアプローチにより、セキュリティ オペレーターは、必要なすべての ロールのアクセス権を 1 つの PIM 要求で昇格できます。 必要に応じて、読み取りアクセス用に永続的な ロールの割り当てを構成します。

3. Microsoft Defender セキュリティ オペレーション用に PIM を構成します。 Microsoft Defender XDR アクセス許可を割り当てるためのロール割り当て可能なグループ (図 1 の Microsoft 365 ロール グループ) を作成します。 次に、Microsoft 365 ロール グループの PIM ロール を作成し、セキュリティ オペレーターの資格を割り当てます。 複数のロールを管理したくない場合は、手順 1 で構成した同じグループ (Azure SecOps) を使用して、Microsoft Defender XDR アクセス許可と Azure ロールを割り当てることができます。

4. Azure Lighthouse を構成します。 Azure Lighthouse を使用して、セカンダリ テナントの Azure リソース サブスクリプションにロールを割り当てます。 Azure SecOps グループのオブジェクト ID とプライマリ テナントのテナント ID を使用します。 図 1 の例では、Microsoft Sentinel レスポンダーロールとSecurity Readerロールを使用しています。 必要に応じて、Azure Lighthouseを使用して恒久的な役割の割り当てを構成し、恒久的な読み取りアクセスを提供します。

5. セカンダリ テナントで外部ユーザー アクセスを構成します。 エンタイトルメント管理を使用して エンド ユーザーが開始するシナリオ を構成するか、 ゲスト招待 を使用してプライマリ テナントのセキュリティ オペレーターをセカンダリ テナントの外部 ID として使用します。 セカンダリ テナントでテナント間アクセス ポリシーを構成し、プライマリ テナントからの MFA とデバイス コンプライアンス要求を信頼するように構成します。 ロール割り当て可能なグループ (図 1 の Microsoft 365 ロール グループ) を作成し、Microsoft Defender for Endpoint アクセス許可を割り当て、手順 2 と同じプロセスに従って PIM ロールを構成します。

一元化されたセキュリティ オペレーションを管理する

セキュリティオペレーターは、環境をセキュリティで保護し、脅威に対応するために、アカウントとアクセス権を必要とします。 セキュリティオペレーターは、資格を保持しているロール、および、Microsoft Entra PIM を使用してアクセス許可を昇格する方法を把握している必要があります。 Microsoft Defender for Endpoint (MDE) の場合、MDE を使用して脅威を捜索して対応するためにテナントを切り替える方法を知っている必要があります。

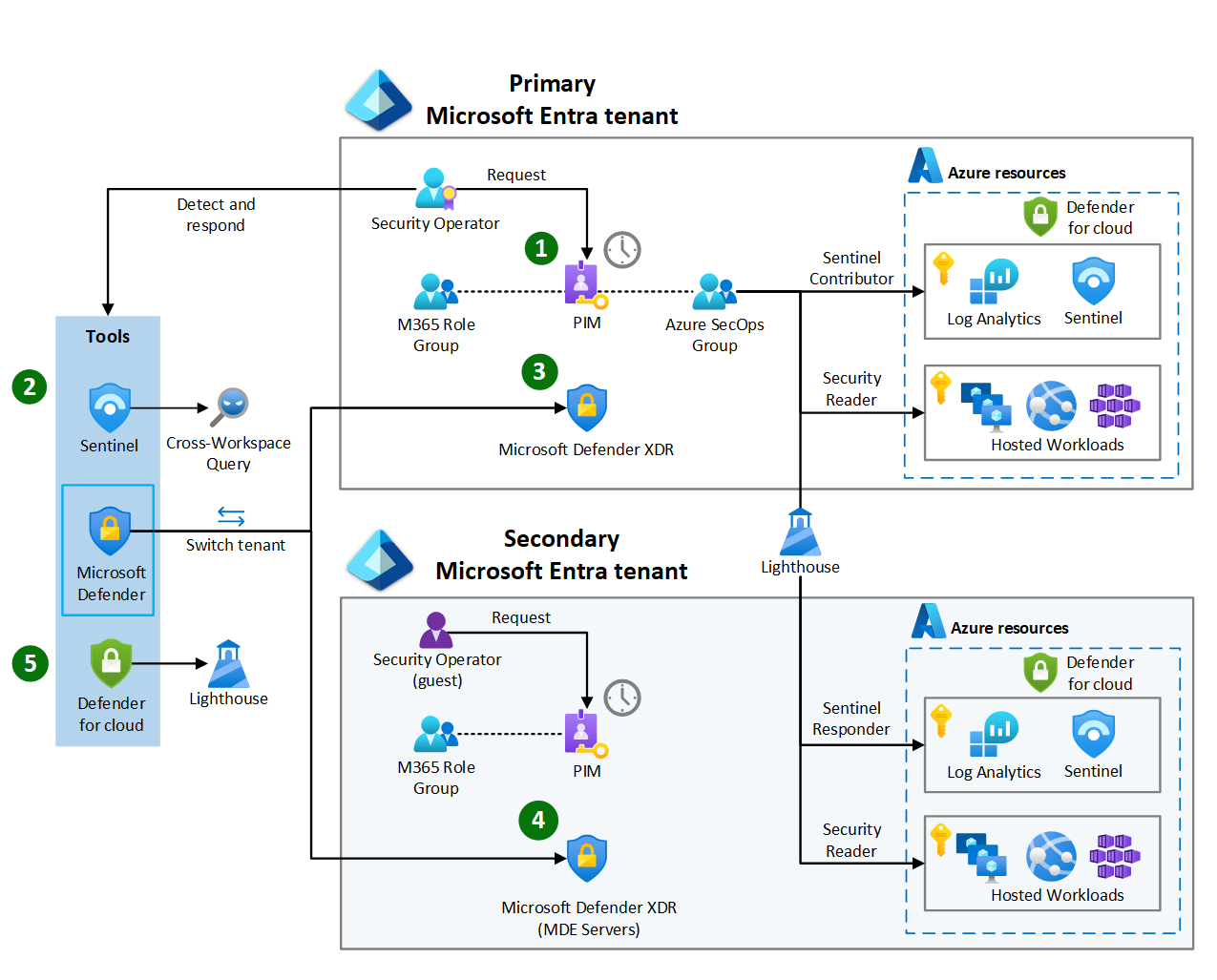

セキュリティオペレーターは、マルチテナント セキュリティ オペレーションのセットアップ (図 1 を参照) を使用して、複数のテナントをセキュリティで保護します。 Microsoft Entra テナント全体で Microsoft 365 と Azure 全体の脅威を監視、調査、対応できます (図 2 を参照)。

図2. マルチテナントのセキュリティオペレーションの設定の使用方法。。

図2. マルチテナントのセキュリティオペレーションの設定の使用方法。。

1. Sentinel と Defender for Cloud へのアクセスを要求します。 セキュリティ オペレーターは、PIM を使用して Azure SecOps ロールを要求してアクティブ化するには、Azure portal にサインインする必要があります。 ロールがアクティブになると、Microsoft Sentinel と Defender for Cloud にアクセスできるようになります。

2. ワークスペースとテナント全体で Sentinel を使用します。 Azure SecOps ロールがアクティブな場合、セキュリティ オペレーターは Microsoft Sentinel に移動し、 テナント全体で操作を実行できます。 プライマリ テナントとセカンダリ テナントの Sentinel インスタンスのための Microsoft Defender XDR データ コネクタと Defender for Cloud データ コネクタを構成します。 Azure SecOps ロールに対して Azure Lighthouse を構成すると、セキュリティ オペレーターはすべての Sentinel アラートを確認し、ワークスペース全体でクエリを実行し、すべてのテナントのインシデントと調査を管理できます。

3. プライマリ テナントの Microsoft Defender を使用して、ワークステーションの脅威に対応します。 セキュリティ オペレーターは、Microsoft Defender XDR にアクセスする必要がある場合には、Microsoft Entra PIM を使用して Microsoft 365 ロールをアクティブ化します。 このグループ メンバーシップは、Intune によって管理され、プライマリ テナントの MDE にオンボードされたワークステーション デバイスでのセキュリティ上の脅威に対応するために必要なアクセス許可を割り当てます。 セキュリティオペレーターは、Microsoft Defender ポータルを使用して応答アクションを実行し、ワークステーションを分離します。

4. セカンダリ テナントの Microsoft Defender を使用して、サーバーの脅威に対応します。 セキュリティオペレーターは、セカンダリ テナント サブスクリプション内のサーバーに対して MDE によって検出された脅威に対応する必要がある場合は、セカンダリ テナントに対して Microsoft Defender を使用する必要があります。 Microsoft Defender XDR でのマルチテナント管理により、このプロセスが簡略化され、すべてのテナントで Microsoft Defender XDR の統合ビューを表示できます。 オペレーターは、応答アクションを開始する前に、セカンダリ テナントで MDE アクセスを昇格させる必要があります。 セキュリティ オペレーターは、Azure ポータルまたは Entra ポータルのいずれかにサインインし、セカンダリ テナントのディレクトリに切り替える必要があります。 次に、セキュリティ オペレーターは PIM を使用して Microsoft 365 ロール グループをアクティブ化する必要があります。 ロールが有効になると、オペレーターは Microsoft Defender ポータルに移動できます。 ここから、セキュリティ オペレーターは ライブ応答を開始して、サーバーからログを収集したり、他の MDE 応答アクションを実行したりできます。

5. Lighthouse を使用して、テナント全体で Defender for Cloud を管理します。 セキュリティ オペレーターは、Defender for Cloud の推奨事項をチェックする必要があります。 オペレーターは、プライマリ テナントへとディレクトリを切り替えるためには、Azure portal を使用する必要があります。 Azure Lighthouse を使用すると、セキュリティ オペレーターはプライマリ テナントからセカンダリ テナントの Azure リソースを検索できます。 Defender for Cloud には、いくつかの推奨事項が表示される場合があります。 これらの推奨事項は、Just-In-Time 仮想マシン アクセスの有効化や、インターネット経由でアクセスできる管理ポートの有効化などの可能性があります。 このシナリオでは、セキュリティ オペレーターは Defender for Cloud の勧告を実装するための Azure ロールを持っていません。 セキュリティ オペレーターは、セカンダリ テナントのインフラストラクチャ管理チームに連絡して、脆弱性を修復する必要があります。 また、セキュリティ オペレーターは、管理ポートが公開されている仮想マシンをデプロイしないように、Azure Policy を割り当てる必要があります。

その他のセキュリティ オペレーションのパターン

この記事で示す管理パターンは、外部 ID と Azure Lighthouse の組み合わせを使用して可能な多数のパターンのうちの 1 つです。 自組織のセキュリティ オペレーターのニーズをより適切に満たす別のパターンを実装する場合があります。