防衛組織が運用するマルチテナントを管理する

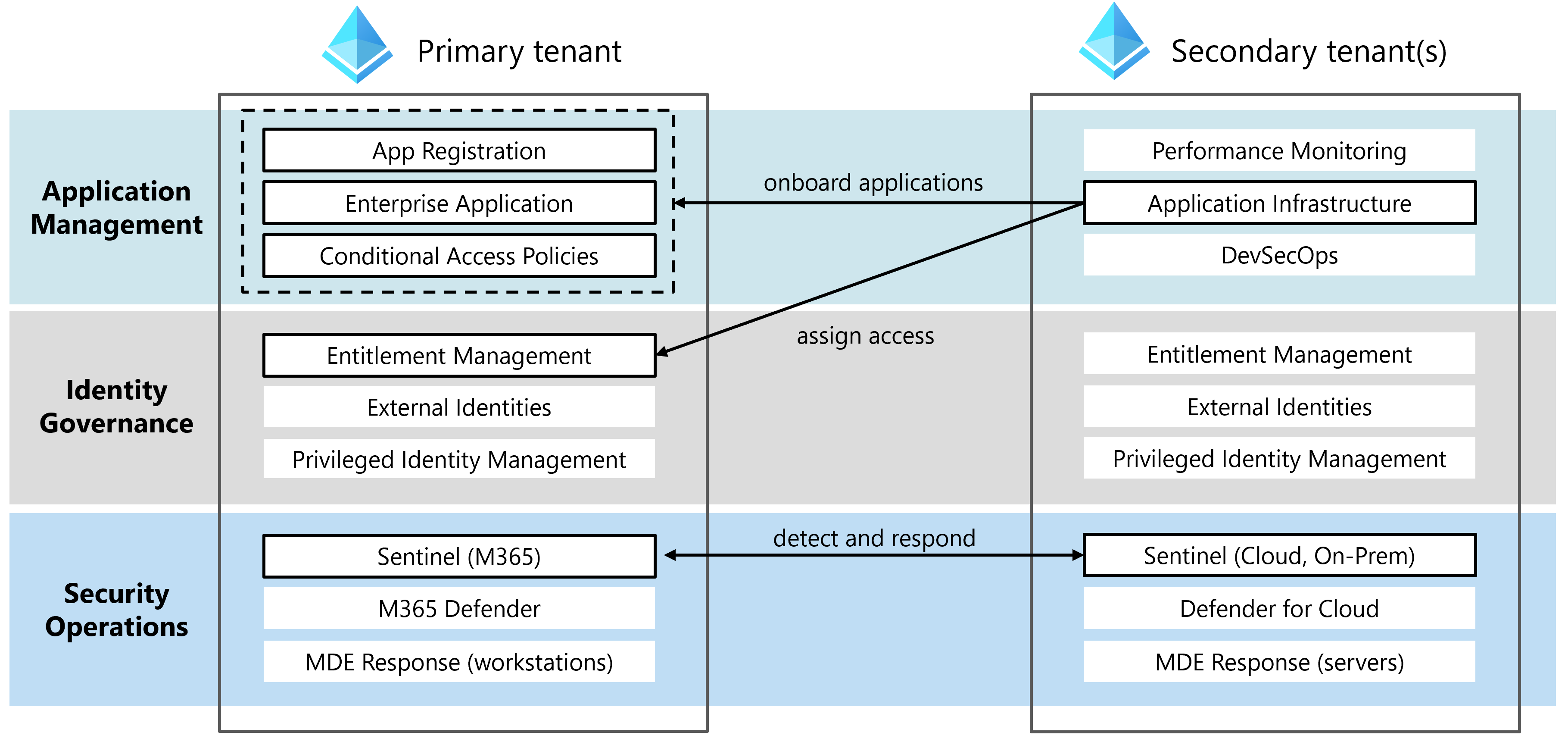

この記事では、マルチテナント防衛組織が Microsoft Entra テナント 全体の運用を管理してゼロ トラスト要件を満たす方法を定義します。 アプリケーション管理、ID ガバナンス、セキュリティ オペレーションについて説明します。 プライマリとセカンダリの Microsoft Entra テナント管理者は、各領域で異なる責任を担います。 プライマリ テナントとセカンダリ テナントは、アプリケーションのオンボード、エンタイトルメント管理、脅威の検出と対応で、協調して行動する必要があります (図 1 を参照)。 詳細については、「テナントの種類の識別」を参照してください。

図 1. マルチテナント防衛組織におけるテナントテナントごとの共有責任

図 1. マルチテナント防衛組織におけるテナントテナントごとの共有責任

アプリケーション管理

プライマリ Microsoft Entra テナントとセカンダリ Microsoft Entra テナントは、アプリケーション管理の責任を共同で担います。 プライマリ テナントは、エンタープライズ アプリの管理やアプリの登録などの Microsoft Entra タスクを完了する責任を担います。 セカンダリ テナントは、パフォーマンスの監視、リソースの構成、スケーリング、DevSecOps パイプラインの管理など、Azure プラットフォームの運用を担当します。

プライマリ テナントのアプリケーション管理

ユーザーがサインインする必要がある最新のアプリケーションはすべてエンタープライズ アプリケーションとしてプライマリ テナントにオンボードする必要があります。

セカンダリ テナントのサブスクリプションで実行される Azure アプリケーションは、プライマリ テナントに登録する必要があります。 プライマリ テナントには、ユーザーとライセンスが登録されています。 プライマリ テナントにアプリケーションを登録すると、ユーザーは Microsoft 365 と同じ ID でサインインできます。 この構成では、最もシームレスなエクスペリエンスが提供され、すべてのアプリケーションへのアクセスに同じゼロ トラスト ポリシー ベースラインを適用できます。

アプリケーションのインフラストラクチャ (仮想マシン、データベース、Web アプリ) がどこにあっても、ユーザーのサインインに使用できるテナントには影響しません。 プライマリ テナントを管理するチームは、アプリの登録とエンタープライズ アプリケーションに対して責任を負います。 また、プライマリ テナントとセカンダリ テナントでホストされているアプリケーションに適用される条件付きアクセス ポリシーに対する責任も負っています。

アプリの登録。 組織が使用する Web アプリケーションと API は、プライマリ テナントに登録します。 アプリを登録すると、Microsoft Entra ID にアプリケーション オブジェクトが作成されます。 アプリケーション オブジェクトはアプリケーション定義です。 アプリケーション定義には、アプリケーション マニフェスト、トークン要求の構成、アプリのロール定義、クライアント シークレットが含まれています。 プライマリ テナントのアプリ登録に関連する作業は次のとおりです。

- Microsoft Entra ID でアプリ登録のアクセス許可を委任する

- アプリ開発者の Microsoft Entra ロールの割り当てを管理する

- アプリ登録用のカスタム ロールの作成と割り当て

- アプリケーションと API 用のアプリ登録の作成

- Web API を公開し、登録されたアプリにスコープを追加

- 登録済みアプリケーションのアプリ ロールの作成と管理

- アプリケーションの API アクセス許可の定義

エンタープライズ アプリケーション。 エンタープライズ アプリケーションは、ディレクトリ内のアプリケーションの個別インスタンス向けのサービス プリンシパルです。 Azure portal でアプリの登録を作成すると、エンタープライズ アプリケーションが自動的に作成され、アプリケーション オブジェクトから特定のプロパティが継承されます。 プライマリ テナントのエンタープライズ アプリケーションの管理に関連する作業は次のとおりです。

- Microsoft Entra ギャラリーからエンタープライズ アプリケーションを作成し、ギャラリー以外の SAML アプリをデプロイする

- 所有者を割り当ててエンタープライズ アプリケーションの管理を委任する

- エンタープライズ アプリケーションの名前、ロゴ、表示をマイ アプリで管理する

- エンタープライズ アプリケーションにアクセスするユーザーとグループを割り当てる

- SAML アプリの署名証明書を管理する

- API のアクセス許可に同意する

- オンプレミス アプリケーションの Microsoft Entra アプリケーション プロキシをデプロイして管理する

条件付きアクセス ポリシー。 条件付きアクセス ポリシーは、Microsoft Entra ID によって保護されたリソースへのアクセスに対してゼロ トラスト ポリシーを適用します。 プライマリ テナントにアプリケーションを登録する場合、ユーザーのサインイン時に適用するポリシーの決定権はプライマリ テナントの管理者にあります。

セカンダリ テナントのアプリケーション管理

セカンダリ テナントは、Azure のワークロードを処理するためのインフラストラクチャとプラットフォーム リソースをホストします。 セカンダリ テナントを管理するチームは、パフォーマンスの監視、リソースの構成、スケーリング、DevSecOps パイプラインの管理を担当します。

パフォーマンスの監視。 Azure には、Azure Monitor や Application Insights など、ホストされているアプリケーションのパフォーマンスを監視するためのツールがいくつか用意されています。 セカンダリ テナントの管理者は、セカンダリ テナントにリンクされているサブスクリプションで使用されるアプリケーション ワークロードのパフォーマンス メトリックを収集するように監視を設定する必要があります。

アプリケーション インフラストラクチャ。 Azure 環境の管理者は、アプリケーションを実行するインフラストラクチャを管理する必要があります。 インフラストラクチャには、ネットワーク、プラットフォーム サービス、仮想マシンが含まれます。 要件は、Azure Kubernetes Service、App Service、仮想マシンで実行されているアプリケーションに適用されます。

アプリケーション所有者は、Defender for Cloud を使用して環境のセキュリティ体制を管理し、デプロイされたリソースのアラートと推奨事項を確認する必要があります。 コンプライアンス要件を満たすには、Azure Policy イニシアティブを使用する必要があります。

Defender for Cloud を Microsoft Sentinel に接続することで、セキュリティ オペレーション センター (SOC) がクラウド アプリケーションをより効果的に保護できるようになります。 SOC は、標準のセキュリティ ワークフローと自動化手順を引き続き使用できます。 Defender を Sentinel に接続すると、エンタープライズ全体でイベントを関連付けて可視化することができます。 クラウドとオンプレミスを監視できます。 オンプレミスのコンポーネントを監視するには、(1) Azure Arc で管理するか、(2) API、 Azure Monitor エージェント、または Syslog フォワーダーで接続する必要があります。

DevSecOps パイプライン。 Azure でアプリケーションをホストすると、 DevSecOps パイプラインでインフラストラクチャ リソースとアプリケーション コードが Azure にデプロイされます。 セカンダリ テナントの管理者は、コードのデプロイを自動化するサービス プリンシパルの管理を担当します。 Microsoft Entra ワークロード ID Premium は、サービス プリンシパルのセキュリティ保護に役立ちます。 また、Microsoft Entra ワークロード ID は、既存のアクセスを確認し、サービス プリンシパルのリスクに合わせて追加の保護を提供します。

Identity Governance

Azure 環境では、マルチテナント防衛組織は、プライマリ Microsoft Entra テナントでアプリケーションへのアクセスを管理し、セカンダリ テナントで外部ゲストの アイデンティティ を管理する必要があります。

プライマリ テナントの ID ガバナンス

プライマリ テナントにアプリケーションを登録する場合、プライマリ テナントがアプリケーションへのアクセスを管理します。 プライマリ テナントを管理するチームは、エンタイトルメント管理を構成し、アクセス レビューを実施して既存のアクセスを監査します。 また、プライマリ テナントの外部 ID と特権 ID も管理します。

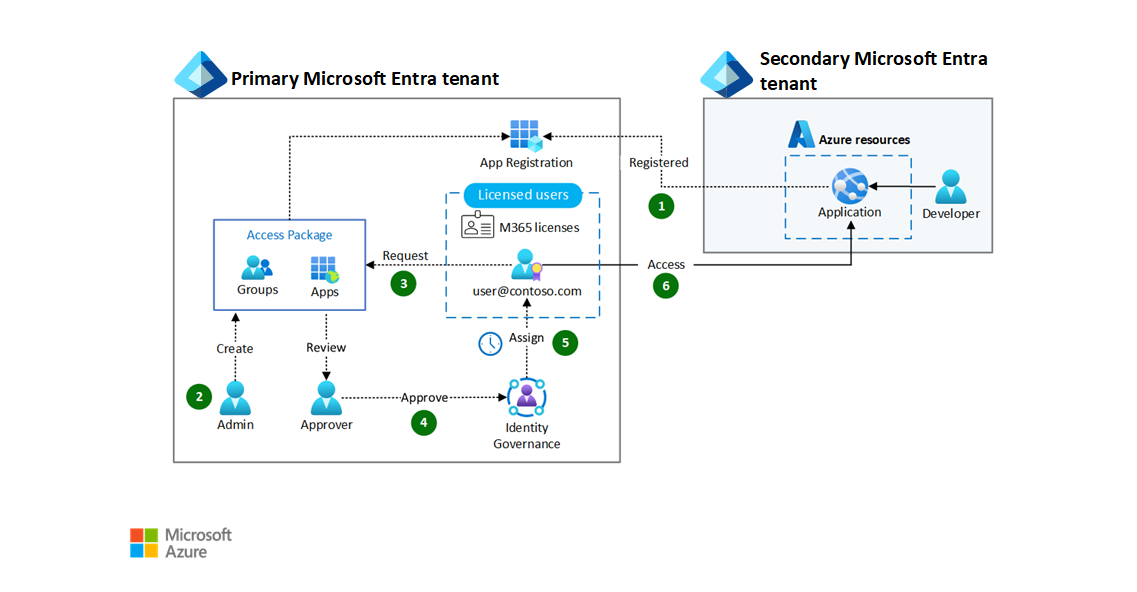

エンタイトルメント管理。 Microsoft Entra ID のエンタイトルメント管理は、割り当て可能なアクセス パッケージにエンタイトルメントをバンドルすることで、Microsoft Entra アプリケーション、グループ、SharePoint サイト、Teams へのアクセスの管理に役立ちます。 プライマリ テナント管理者は、アプリケーションの管理に使用する Microsoft Entra オブジェクトを管理します。 プライマリ テナントのエンタイトルメント管理に関連する作業には、次のものが含まれます (図 2 を参照)。

- アプリケーション ロールを割り当てるための Microsoft Entra セキュリティ グループの作成

- アプリケーションの割り当てを行うためのグループ所有権の委任

- エンタイトルメント管理のカタログとアクセス パッケージの構成

- エンタイトルメント管理のロールの委任

- Identity Governance のタスクの自動化

- アクセス パッケージおよび Microsoft Entra セキュリティ グループのアクセス レビューの作成

図 2. アプリケーションを割り当てるためのエンタイトルメント管理 (ドメイン名の例として contoso.com を使用)。

図 2. アプリケーションを割り当てるためのエンタイトルメント管理 (ドメイン名の例として contoso.com を使用)。

エンタイトルメント管理のアクセス パッケージを使用してアプリケーション ガバナンスを設定し、次のプロセスに従う必要があります (図 2 を参照)。

- プライマリ テナントのアプリケーション管理者は、開発者と協力して、セカンダリ テナントにデプロイされた Web アプリの新規アプリ登録を作成する必要があります。

- ID ガバナンス管理者は、アクセス パッケージを作成する必要があります。 管理者は、アプリケーションをエンタイトルメントとして追加し、ユーザーがパッケージを要求できるようにします。 管理者は、アクセス レビューの前にアクセスの最長期間を設定します。 必要に応じて、エンタイトルメント管理の管理者は、アクセス パッケージを管理するための権限を他のユーザーに委任できます。

- ユーザーがアクセス パッケージを要求します。 承認者が決定を下しやすいように、理由と共にアクセス要求の期間も知らせる必要があります。 管理者が設定した最長期間以内の任意の期間を要求できます。

- アクセス パッケージの承認者が要求を承認します。

- パッケージは、要求された期間、セカンダリ テナントのアプリケーションへのアクセス権をユーザーに割り当てます。

- ユーザーは、プライマリ テナントの ID を使用してサインインし、セカンダリ テナントにリンクされているサブスクリプションでホストされているアプリケーションにアクセスします。

External Identities。Microsoft Entra 外部 ID は組織外のユーザーとの安全なやりとりを可能にします。 プライマリ テナントの管理者は、プライマリ テナントに登録されているアプリケーションの構成に関する責任をいくつか負っています。 管理者はパートナー組織との外部 (B2B) コラボレーションとテナント間のアクセス ポリシーを構成する必要があります。 また、ゲスト ユーザーとそのアクセスに対するライフサイクル ワークフローも構成する必要があります。 プライマリ テナントの外部 ID の管理に関連する作業は次のとおりです。

- 組織外ユーザーのアクセス権の管理

- パートナー組織の B2B コラボレーション設定とテナント間アクセス ポリシー (XTAP) の管理

- リソースにアクセスできなくなった外部ユーザーを確認および削除するための Microsoft Entra ID Governance の構成

Privileged Identity Management。Microsoft Entra Privileged Identity Management (PIM) は、Microsoft Entra ロール、Azure ロール、Microsoft Entra セキュリティ グループの Just-In-Time 管理を可能にします。 プライマリ テナント管理者は、プライマリ テナント内での Microsoft Entra PIM の構成と管理を担当します。

セカンダリ テナントの ID ガバナンス

プライマリ テナントの ID を使用して、セカンダリ テナントを管理する必要があります。 この管理モデルにより、管理者が管理する必要がある個別のアカウントと資格情報の数が減ります。 セカンダリ テナントで ID ガバナンス機能を構成すると、管理がさらに簡素化されます。 セルフサービス モデルを使用して、プライマリ テナントから外部ユーザー (B2B ゲスト) をオンボードすることもできます。

セカンダリ テナントを管理するチームは、セカンダリ テナントで複数の責任を負っています。 エンタイトルメント管理を構成します。 アクセス レビューを実施して、既存のアクセスを監査します。 外部 ID を管理し、特権 ID 管理を構成します。

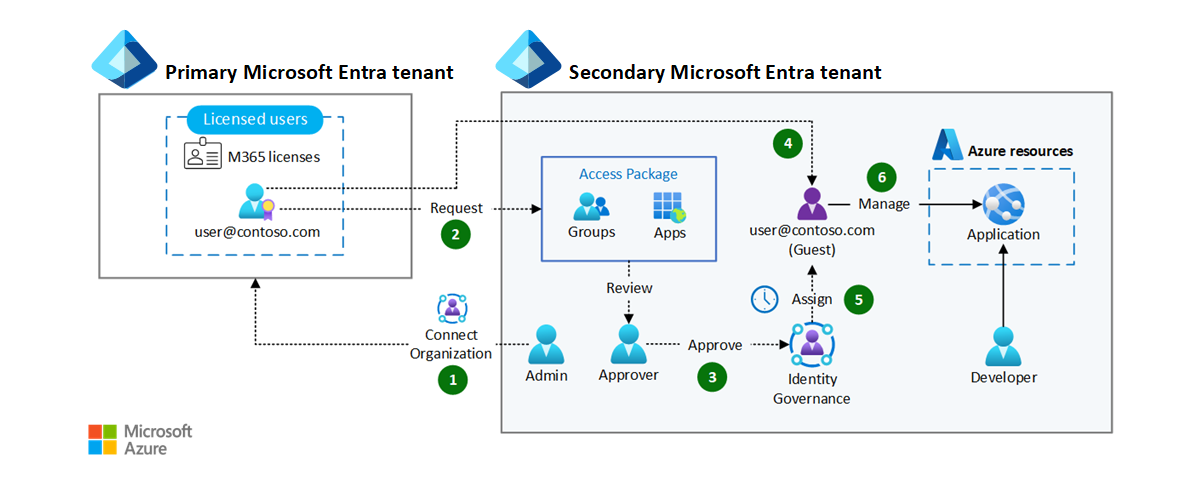

エンタイトルメント管理。 Azure の管理用に外部ユーザーのガバナンスを構成する必要があります。 プライマリ テナントから外部 ID (B2B ゲスト) をオンボードして、エンタイトルメント管理を使ったエンド ユーザー主導のシナリオを使って Azure リソースを管理する必要があります (図 3 を参照)。

図 3. 外部 (B2B) ゲスト アクセスのエンタイトルメント管理 (ドメイン名の例として contoso.com を使用)。

図 3. 外部 (B2B) ゲスト アクセスのエンタイトルメント管理 (ドメイン名の例として contoso.com を使用)。

エンタイトルメント管理のアクセス パッケージを使用して外部 (B2B) ゲストのアクセス権を設定し、次のプロセスに従う必要があります (図 3 を参照)。

- セカンダリ テナントの管理者は、プライマリ テナントを接続されている組織として追加し、プライマリ テナントのユーザーが要求するアクセス パッケージを作成します。

- プライマリ テナントのユーザーは、セカンダリ テナントのアクセス パッケージを要求します。

- 必要に応じて、承認者が要求に対応します。

- セカンダリ テナントのユーザーに外部ゲスト オブジェクトが作成されます。

- アクセス パッケージが割り当てられて Azure ロールの資格が付与されます。

- ユーザーは、外部 ID を使用して Azure リソースを管理します。

詳細については、「エンタイトルメント管理で外部ユーザーのアクセスを管理する」を参照してください。

External Identities。Microsoft Entra External ID は、プライマリ テナントのユーザーがセカンダリ テナントのリソースを操作できるようにします。 図 3 で概説されているプロセスでは、プライマリ テナントの外部 ID を使用して、セカンダリ テナントに関連付けられている Azure サブスクリプションを管理しています。 セカンダリ テナントでの外部 ID の管理に関連する作業は次のとおりです。

- プライマリ テナントとその他のパートナー組織の B2B コラボレーション設定とテナント間アクセス ポリシー (XTAP) の管理

- Identity Governance を使用して、リソースへのアクセス権がなくなった外部ユーザーを確認して削除

Privileged Identity Management。Microsoft Entra PIM は、Microsoft Entra ロール、Azure ロール、特権セキュリティ グループの Just-In-Time 管理を可能にします。 セカンダリ テナント管理者は、セカンダリ Microsoft Entra テナントと Azure 環境の管理に使用される管理ロールの Microsoft Entra PIM の構成と管理を担当します。

セキュリティ運用

防衛組織のセキュリティ オペレーション チームは、オンプレミス、ハイブリッド、マルチクラウド環境全体の脅威に対して保護、検出、対応する必要があります。 ユーザーを保護し、機密データを管理し、ユーザー デバイスとサーバー上の脅威を調査する必要があります。 また、クラウドとオンプレミス リソースの安全でない構成を修復する必要もあります。 マルチテナント防衛組織のセキュリティ オペレーターは通常、プライマリ テナントから操作しますが、特定のアクションを行うためにテナント間を行き来する場合があります。

プライマリ テナントのセキュリティ オペレーション

プライマリ テナントのセキュリティ オペレーターは、プライマリ テナントの Microsoft 365 から出るアラートを監視および管理する必要があります。 この作業には、Microsoft Sentinel と Microsoft Defender for Endpoint (MDE) などの Microsoft Defender XDR サービスの管理が含まれます。

Sentinel と Microsoft 365。 プライマリ テナントに関連付けられているサブスクリプションに Microsoft Sentinel インスタンスをデプロイします。 この Sentinel インスタンスのデータ コネクタを構成する必要があります。 データ コネクタを使用すると、Sentinel インスタンスはさまざまなソースからセキュリティ ログを取り込むことができます。 これらのリソースには、Office 365、Microsoft Defender XDR、Microsoft Entra ID、Entra Identity Protection、やその他のワークロードが含まれます。 Microsoft 365 のインシデントとアラートを監視するセキュリティ オペレーターは、プライマリ テナントを使用する必要があります。 プライマリ テナントの Sentinel for Microsoft 365 の管理に関連する作業は次のとおりです。

- プライマリ テナントの危険なユーザーとサービス プリンシパルの監視と対処

- Microsoft 365 などのプライマリ テナントで利用可能なデータ ソースのデータ コネクタを Microsoft Sentinel 用に構成

- Microsoft 365 環境内でのブック、ノートブック、分析ルール、セキュリティ オーケストレーションと応答 (SOAR) の構築

Microsoft Defender XDR。 Microsoft Defender XDRはプライマリ テナントで管理します。 プライマリ テナントが Microsoft 365 サービスを使用する場所です。 Microsoft Defender は、アラートを監視し、ユーザー、デバイス、サービス プリンシパルに対する攻撃に対処するのに役立ちます。 作業には、Microsoft Defender XDR のコンポーネントの管理が含まれます。 このコンポーネントには、Defender for Endpoint、Defender for Identity、Defender for Cloud Apps、Defender for Office が含まれます。

Microsoft Defender for Endpoint (MDE) の対応 (ワークステーション)。 エンド ユーザーのワークステーションをプライマリ テナントに参加させ、Microsoft Intune を使用して管理する必要があります。 セキュリティ オペレーターは、検出された攻撃に MDE を使って対応する必要があります。 対応には、ワークステーションの隔離や調査パッケージの収集などがあります。 ユーザー デバイスに対する Defender for Endpoint の対応は、プライマリ テナントの MDE サービスで行われます。 プライマリ テナントの MDE による対応の管理に関連する作業には、デバイス グループとロールの管理が含まれます。

セカンダリ テナントのセキュリティ オペレーション

このセクションでは、セカンダリ テナントのサブスクリプションで Azure リソースの監視と保護を行う方法について説明します。 Defender for Cloud、Microsoft Sentinel、Microsoft Defender for Endpoint (MDE) が必要になります。 プライマリ テナントのセキュリティ オペレーターにアクセス許可を割り当てるには、 Azure Lighthouseと外部 ID を使用する必要があります。 この方法により、セキュリティ オペレーターは 1 つのアカウントと特権アクセス デバイスを使用して、テナント全体でセキュリティを管理できるようになります。

Sentinel (クラウド、オンプレミス)。 アクセス許可の割り当てと Sentinel の構成を行い、セカンダリ テナントにリンクされたサブスクリプションにデプロイされた Azure リソースからセキュリティシグナルに関する利用統計情報を取り込めるようにする必要があります。

アクセス許可を割り当てます。 プライマリ テナントのセキュリティオペレーターが Microsoft Sentinel を使用するには、Azure Resource Manager の ロールを使用してアクセス許可を割り当てる必要があります。 Azure Lighthouse を使用して、このロールをプライマリ テナントのユーザーとセキュリティ グループに割り当てることができます。 この構成により、セキュリティ オペレーターは、異なるテナントの Sentinel ワークスペース全体で操作ができるようになります。 Lighthouse を使用しない場合、セキュリティ オペレーターは、ゲスト アカウントまたは別の資格情報を使ってセカンダリ テナントの Sentinel を管理する必要があります。

Sentinel の構成。 セカンダリ テナントの Microsoft Sentinel を構成して、複数のソースからセキュリティ ログを取り込む必要があります。 このソースには、セカンダリ テナントの Azure リソース、オンプレミス サーバー、セカンダリ テナントで所有および管理されているネットワーク アプライアンスのログが含まれます。 セカンダリ テナントの Sentinel とオンプレミスの管理に関連する作業は次のとおりです。

- Sentinel ロールの割り当てと Azure Lighthouse の構成を行い、プライマリ テナントのセキュリティ オペレーターにアクセス権を付与

- Azure Resource Manager、Defender for Cloud などのセカンダリ テナントで利用可能なデータ ソースのデータ コネクタを Microsoft Sentinel 用に構成

- セカンダリ テナントの Azure 環境内でのブック、ノートブック、分析ルール、セキュリティ オーケストレーションと応答 (SOAR) の構築

Microsoft Defender for Cloud。 Defender for Cloud には、Azure、オンプレミス、その他のクラウド プロバイダー内のリソースのセキュリティに関する推奨事項とアラートが表示されます。 Defender for Cloud の構成と管理を行うには、アクセス許可を割り当てる必要があります。

アクセス許可の割り当て。 プライマリ テナントのセキュリティオペレーターにアクセス許可を割り当てる必要があります。 Sentinel と同様に、Defender for Cloud でも Azure ロールを使用します。 Azure Lighthouse を使用して、プライマリ テナントのセキュリティ オペレーターに Azure ロールを割り当てることができます。 この構成により、プライマリ テナントのセキュリティ オペレーターは、ディレクトリを切り替えたり、セカンダリ テナントの別のアカウントでサインインしたりすることなく、Defender for Cloud からの推奨事項とアラートを確認できます。

Defender for Cloud を構成する。 Defender for Cloud を有効にし、推奨事項とアラートを管理する必要があります。 セカンダリ テナントにリンクされているサブスクリプションのリソースに対して、強化されたワークロード保護を有効にします。

Microsoft Defender for Endpoint (MDE) 応答 (サーバー)。Defender for Servers は、MDE を含むサーバー用の Defender for Cloud の強化された保護です。

アクセス許可の割り当て。 セカンダリ テナントで Defender for Server プランを有効にすると、 MDE 拡張機能が VM に自動的にデプロイされます。 この MDE 拡張機能は、セカンダリ テナントの MDE サービスにサーバーをオンボードします。

MDE では、Microsoft Defender ポータルとアクセス許可モデルが使用されます。 外部 アイデンティティ (B2B ゲスト) を使用して、プライマリ テナントのセキュリティ オペレーターに MDE へのアクセス権を付与する必要があります。 MDE ロールを Microsoft Entra セキュリティ グループに割り当て、ゲストをグループ メンバーとして追加し、ゲストがサーバーに対して対応措置を講じることができるようにします。

MDE を構成します。 セカンダリ テナントの Microsoft Defender for Endpoint でデバイス グループとロールの構成と管理を行う必要があります。