特権アクセスの配置

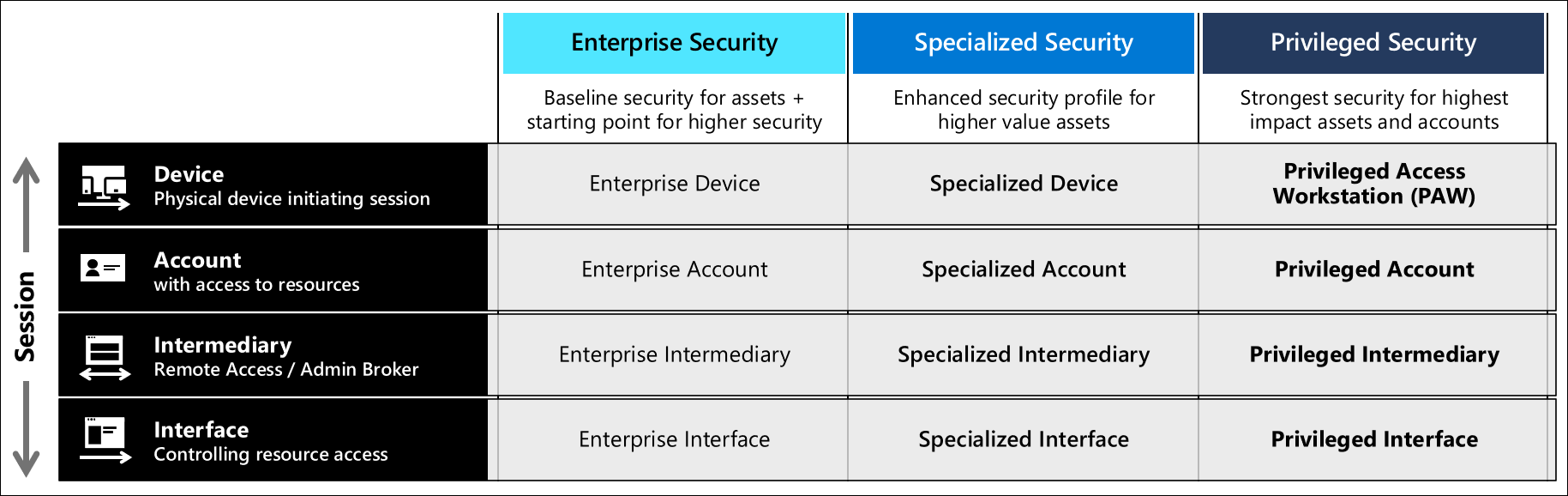

このドキュメントでは、特権アクセス戦略の技術的な要素の実装について説明します。これにはセキュリティで保護されたアカウント、ワークステーションとデバイス、(条件付きアクセス ポリシーを使用した) インターフェイスのセキュリティが含まれます。

このガイダンスでは、3 つのセキュリティ レベルのすべてに対するすべてのプロファイルを設定し、特権アクセスのセキュリティ レベルのガイダンスに基づいて組織にロールを割り当てます。 これらの構成は、迅速な近代化計画 (RAMP) に記載されている順序で行うことをお勧めします

ライセンス要件

このガイドで説明する概念は、Microsoft 365 Enterprise E5 または同等の製品を使用していることを前提としています。 このガイド内の推奨事項の一部は、他のライセンスを使用して実装することができます。 詳細については、Microsoft 365 Enterprise のライセンスに関するページをご覧ください。

ライセンスのプロビジョニングを自動化するために、ユーザーのグループベースのライセンスを検討してください。

Microsoft Entra の構成

Microsoft Entra ID は、管理者ワークステーションのユーザー、グループ、およびデバイスを管理します。 管理者アカウントで ID サービスおよび機能を有効にします。

セキュリティで保護されたワークステーションの管理者アカウントを作成するときに、現在のワークステーションにアカウントを公開します。 この初期構成とすべてのグローバル構成を行うときに、既知の安全なデバイスを使用する必要があります。 初めて構成する際に攻撃にさらされるリスクを軽減するために、マルウェア感染を防ぐためのガイダンスに従うことを検討してください。

少なくとも管理者には多要素認証を要求する必要があります。 実装のガイダンスについては、「条件付きアクセス: 管理者に対して MFA を必須にする」を参照してください。

Microsoft Entra のユーザーとグループを管理する

Azure portal から、[Microsoft Entra ID] > [ユーザー] > [新規ユーザー] を閲覧します。

ユーザーの作成に関するチュートリアルの手順に従って、デバイス ユーザーを作成します。

次を入力します。

- 名前 - セキュリティで保護されたワークステーションのユーザー

- ユーザー名 -

secure-ws-user@contoso.com - ディレクトリ ロール - 制限付き管理者。Intune 管理者ロールを選択します。

- 使用場所 - たとえば、イギリス、またはリストから目的の場所を選ぶ。

[作成] を選択します

デバイス管理者ユーザーを作成します。

次を入力します。

- 名前 - セキュリティで保護されたワークステーションの管理者

- ユーザー名 -

secure-ws-admin@contoso.com - ディレクトリ ロール - 制限付き管理者。Intune 管理者ロールを選択します。

- 使用場所 - たとえば、イギリス、またはリストから目的の場所を選ぶ。

[作成] を選択します

次に、セキュリティで保護されたワークステーションのユーザー、セキュリティで保護されたワークステーションの管理者、Emergency BreakGlass、セキュリティで保護されたワークステーション デバイスの 4 つのグループを作成します。

Azure portal から、[Microsoft Entra ID] > [グループ] > [新規グループ] を閲覧します。

ワークステーション ユーザー グループの場合、グループベースのライセンスを構成して、ユーザーへのライセンスのプロビジョニングを自動化できます。

ワークステーション ユーザー グループでは、次のように入力します。

- グループの種類 - セキュリティ

- グループの名前 - セキュリティで保護されたワークステーションのユーザー

- メンバーシップの種類: 割り当て済み

セキュリティで保護されたワークステーションのユーザーを追加します。

secure-ws-user@contoso.comセキュリティで保護されたワークステーションを使用する他のユーザーを追加できます。

[作成] を選択します

特権ワークステーションの管理者グループでは、次のように入力します。

- グループの種類 - セキュリティ

- グループの名前 - セキュリティで保護されたワークステーションの管理者

- メンバーシップの種類: 割り当て済み

セキュリティで保護されたワークステーションのユーザーを追加します。

secure-ws-admin@contoso.comセキュリティで保護されたワークステーションを管理する他のユーザーを追加できます。

[作成] を選択します

Emergency BreakGlass グループでは、次のように入力します。

- グループの種類 - セキュリティ

- グループ名 - Emergency BreakGlass

- メンバーシップの種類: 割り当て済み

[作成] を選択します

緊急アクセス用アカウントをこのグループに追加します。

ワークステーション デバイス グループでは、次のように入力します。

- グループの種類 - セキュリティ

- グループ名 - セキュリティで保護されワークステーション デバイス

- メンバーシップの種類 - 動的デバイス

- 動的メンバーシップ ルール -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

[作成] を選択します

Microsoft Entra デバイスの構成

デバイスを Microsoft Entra ID に参加させることができる人を指定する

管理セキュリティ グループがデバイスをドメインに参加させることができるように、Active Directory でデバイスの設定を構成します。 Azure portal からこの設定を構成するには、次の手順を実行します。

- [Microsoft Entra ID]>[デバイス]>[デバイスの設定] の順に移動します。

- [ユーザーはデバイスを Microsoft Entra ID に参加させることができます] で [選択済み] を選択し、"セキュリティで保護されたワークステーションのユーザー" グループを選択します。

ローカル管理者権限を削除する

この方法では、VIP、DevOps、特権ワークステーションのユーザーに対して自分のコンピューターの管理者権限を付与しないようにする必要があります。 Azure portal からこの設定を構成するには、次の手順を実行します。

- [Microsoft Entra ID]>[デバイス]>[デバイスの設定] の順に移動します。

- [Microsoft Entra 参加済みデバイスにおける追加のローカル管理者] で [なし] を選択します。

ローカルの administrators グループのメンバーを管理する方法の詳細については、「Microsoft Entra 参加済みデバイスのローカル管理者グループの管理方法」を参照してください。

デバイスを参加させるには多要素認証が必要

Microsoft Entra ID にデバイスを参加させるプロセスをさらに強化するには、次の手順を実行します。

- [Microsoft Entra ID]>[デバイス]>[デバイスの設定] の順に移動します。

- [デバイスを参加させるには多要素認証が必要] で [はい] を選択します。

- [保存] を選択します。

モバイル デバイス管理の構成

Azure ポータルで次の手順を実行します。

- [Microsoft Entra ID] > [モビリティ (MDM および MAM)] > [ Microsoft Intune] を閲覧します。

- [MDM ユーザー スコープ] 設定を [すべて] に変更します。

- [保存] を選択します。

これらの手順により、Microsoft エンドポイント マネージャーでデバイスを管理できるようになります。 詳細については、Intune の「クイックスタート: Windows 10 デバイスの自動登録を設定する」を参照してください。 Intune の構成とコンプライアンス ポリシーは以降の手順で作成します。

Microsoft Entra 条件付きアクセス

Microsoft Entra の条件付きアクセスを使用すると、特権管理タスクを準拠デバイスに制限できます。 セキュリティで保護されたワークステーションのユーザー グループの定義済みのメンバーは、クラウド アプリケーションにサインインするときに多要素認証を実行する必要があります。 ベスト プラクティスとして、ポリシーから緊急アクセス アカウントを除外します。 詳細については、Microsoft Entra ID での緊急アクセス アカウントの管理に関する記事を参照してください。

セキュリティで保護されたワークステーションのみが Azure portal にアクセスできるようにする条件付きアクセス

組織は、特権ユーザーが PAW 以外のデバイスからクラウド管理インターフェイス、ポータル、PowerShell に接続できないようにブロックする必要があります。

承認されていないデバイスがクラウド管理インターフェイスにアクセスできないようにブロックするには、「条件付きアクセス: デバイスのフィルター (プレビュー)」のガイダンスに従います。 この機能をデプロイする際に、緊急アクセス アカウント機能を検討する必要があります。 これらのアカウントは、非常時にのみ使用し、アカウントはポリシーにより管理する必要があります。

Note

ユーザー グループを作成し、条件付きアクセス ポリシーをバイパスできる緊急ユーザーを含める必要があります。 この例では、Emergency BreakGlass というセキュリティ グループを使用します

このポリシー セットは、管理者が特定のデバイス属性値を提示できるデバイスを使用しなければいけないこと、MFA が満たされていること、およびデバイスが Microsoft エンドポイント マネージャーと Microsoft Defender for Endpoint によってコンプライアンスに準拠しているとマークされていることを保証します。

組織は、環境内のレガシ認証プロトコルをブロックすることも検討する必要があります。 レガシ認証プロトコルのブロックの詳細については、「方法: 条件付きアクセスを使用した Microsoft Entra ID へのレガシ認証のブロック」の記事を参照してください。

Microsoft Intune の構成

デバイス登録で BYOD を拒否する

このサンプルでは、BYOD デバイスを許可しないことをお勧めします。 Intune の BYOD 登録を使用すると、ユーザーは信頼性の低い、または信頼されていないデバイスを登録できます。 しかし、新しいデバイスを購入する予算が限られているため、既存のハードウェアの使用や windows 以外のデバイスを検討している組織では、Intune の BYOD 機能によるエンタープライズ プロファイルの展開を検討できることに注意してください。

次のガイダンスでは、BYOD アクセスを拒否するデプロイの登録を構成します。

BYOD を禁止する登録制限を設定する

- Microsoft Intune 管理センターで、>[デバイス]>[登録制限]> の順に選択し、既定の制限である [すべてのユーザー] を選択します

- [プロパティ]> [プラットフォーム] の設定で、[編集] を選択します

- Windows MDM を除くすべての種類について [ブロック] を選択します。

- すべての個人所有アイテムについて [ブロック] を選択します。

Autopilot デプロイ プロファイルを作成する

デバイス グループの作成後、デプロイ プロファイルを作成して、Autopilot デバイスを構成する必要があります。

Microsoft Intune 管理センターで、[デバイスの登録]>[Windows の登録]>[デプロイ プロファイル]>[プロファイルの作成] の順に選択します。

次を入力します。

- 名前 - セキュリティで保護されたワークステーションのデプロイ プロファイル

- 説明 - セキュリティで保護されたワークステーションのデプロイ

- [すべての対象デバイスを Autopilot に変換する] を [はい] に設定します。 この設定により、リスト内のすべてのデバイスが確実に Autopilot デプロイ サービスに登録されます。 登録の処理を 48 時間できるようにします。

[次へ] を選択します。

- [展開モード] で [自己展開 (プレビュー)] を選択します。 このプロファイルが割り当てられたデバイスは、デバイスを登録するユーザーに関連付けられます。 展開中は、自己展開モードの機能を使用して次のものを含めることをお勧めします。

- Intune の Microsoft Entra 自動 MDM 登録でデバイスを登録し、すべてのポリシー、アプリケーション、証明書、ネットワーク プロファイルがデバイスにプロビジョニングされるまでの間だけ、デバイスへのアクセスを許可します。

- デバイスを登録するには、ユーザーの資格情報が必要です。 自己展開モードでデバイスをデプロイすることで、ノート PC を共有モデルでデプロイできることに注意することが重要です。 デバイスがユーザーに最初に割り当てられるまで、ユーザーの割り当ては行われません。 その結果、ユーザー割り当てが完了するまで、BitLocker など、いずれのユーザー ポリシーも有効になりません。 セキュリティで保護されたデバイスにサインインする方法の詳細については、「選択されたプロファイル」を参照してください。

- 言語 (リージョン) を選択し、ユーザー アカウントの種類として [Standard] を選択します。

- [展開モード] で [自己展開 (プレビュー)] を選択します。 このプロファイルが割り当てられたデバイスは、デバイスを登録するユーザーに関連付けられます。 展開中は、自己展開モードの機能を使用して次のものを含めることをお勧めします。

[次へ] を選択します。

- スコープのタグを選択します (構成済みのタグがある場合)。

[次へ] を選択します。

[割り当て]>[割当先]>[選択したグループ] を選択します。 [含めるグループの選択] で、[セキュリティで保護されたワークステーション デバイス] を選択します。

[次へ] を選択します。

[作成] を選択してプロファイルを作成します。 これで、Autopilot デプロイ プロファイルをデバイスに割り当てられるようになりました。

Autopilot でのデバイス登録では、デバイスの種類と役割に基づいてさまざまなユーザー エクスペリエンスが提供されます。 このデプロイ例で示すモデルでは、セキュリティで保護されたデバイスを一括展開して共有できる一方、デバイスは初めて使用するときにユーザーに割り当てられます。 詳細については、Intune Autopilot デバイス登録に関する記事を参照してください。

登録状態ページ

登録ステータス ページ (ESP) には、新しいデバイスが登録された後のプロビジョニングの進行状況が表示されます。 使用する前に、デバイスが完全に構成されていることを確認するために、Intune には、すべてのアプリとプロファイルがインストールされるまでデバイスの使用をブロックする手段が用意されています。

登録ステータス ページのプロファイルを作成して割り当てる

- Microsoft Intune 管理センターで、[デバイス]>[Windows]>[Windows の登録]>[登録状態ページ]>[プロファイルの作成] の順に選択します。

- 名前と説明を入力します。

- [作成] を選択します。

- [登録ステータス ページ] の一覧で新しいプロファイルを選択します。

- [アプリとプロファイルのインストール進行状況を表示する] を [はい] に設定します。

- [すべてのアプリとプロファイルがインストールされるまでデバイスの使用をブロックする] を [はい] に設定します。

- [割り当て]>[グループの選択]> の順に選択し、

Secure Workstationグループを選んで、>[選択]>[保存] の順に選択します。 - [設定] を選択 > このプロファイルを適用する設定を選択 > [保存]。

Windows Update を構成する

Windows 10 を最新の状態に保つことは、実行できる最も重要なことの 1 つです。 Windows を安全な状態に維持するには、更新プログラムがワークステーションに適用されるペースを管理する更新リングを展開します。

このガイダンスでは、新しい更新プログラム リングを作成し、次の既定の設定を変更することをお勧めします。

Microsoft Intune 管理センターで、[デバイス]>[ソフトウェア更新プログラム]>[Windows 10 更新リング] の順に選択します。

次を入力します。

- 名前 - Azure マネージド ワークステーションの更新プログラム

- サービス チャネル - 半期チャネル

- Quality update deferral (days)\(品質更新プログラムの延期 (日数)\) - 3

- 機能更新プログラムの延期期間 (日数) - 3

- 自動更新の動作 - エンド ユーザーによる制御なしで自動的にインストールおよび再起動する

- ユーザーによる Windows Update の一時停止をブロックする - ブロック

- 作業時間外に再起動するにはユーザーの承認が必要です - 必要

- ユーザーに再起動を許可する (再起動猶予期間) - 必要

- 自動再起動後にユーザーを再起動猶予期間に切り替え (日数) - 3

- 再起動猶予期間リマインダーの一時停止 (日数) - 3

- 保留中の再起動の期限を設定する (日数) - 3

[作成] を選択します

[割り当て] タブで、セキュリティで保護されたワークステーション グループを追加します。

Windows Update のポリシーに関する詳細については、「Policy CSP - Update (ポリシー CSP - 更新プログラム)」をご覧ください。

Microsoft Defender for Endpoint と Intune の統合

Windows Defender for Endpoint と Microsoft Intune が連携することで、セキュリティ侵害を防ぐことができます。 また、侵害の影響を抑えることもできます。 これらの機能は、リアルタイムの脅威検出を提供し、エンドポイント デバイスの広範な監査とログを可能にします。

Windows Defender for Endpoint と Microsoft エンドポイント マネージャーの統合を構成するには:

Microsoft Intune 管理センターで、[エンドポイント セキュリティ]>[Microsoft Defender ATP] の順に選択します。

[Configuring Windows Defender ATP]\(Windows Defender ATP の構成\) の手順 1 で、[Connect Windows Defender ATP to Microsoft Intune in the Windows Defender Security Center]\(Windows Defender セキュリティ センターで Windows Defender ATP を Microsoft Intune に接続する\) を選択します。

Windows Defender セキュリティ センターで、次のようにします。

- [設定]>[高度な機能] を選択します。

- [Microsoft Intune connection]\(Microsoft Intune の接続\) で、[オン] を選択します。

- [環境設定の保存] を選択します。

接続が確立されたら、Microsoft エンドポイント マネージャーに戻り、上部にある [最新の情報に更新] を選択します。

[Connect Windows devices version(20H2) 19042.450 and above to Windows Defender ATP]\(バージョン (20H2) 19042.450 以上の Windows デバイスを Windows Defender ATP に接続します\) を [オン] に設定します。

[保存] を選択します。

デバイス構成プロファイルを作成して Windows デバイスをオンボードする

Microsoft Intune 管理センターにサインインし、[エンドポイント セキュリティ]>[エンドポイントの検出と対応]>[プロファイルの作成] の順に選択します。

[プラットフォーム] で、 [Windows 10 以降] を選択します。

[プロファイルの種類] で [エンドポイントの検出と応答] を選択し、[作成] を選択します。

[基本] ページで、プロファイルの [名前] フィールドに「PAW - Defender for Endpoint」と入力し、[説明] (省略可能) を入力してから、[次へ] を選択します。

[構成設定] ページの [エンドポイントでの検出と応答] で、次のオプションを構成します。

すべてのファイルのサンプル共有: Microsoft Defender Advanced Threat Protection サンプル共有構成パラメーターを返すか設定します。

Microsoft Endpoint Configuration Manager を使用した オンボード Windows 10 マシンには、これらの Microsoft Defender ATP 設定の詳細が含まれています。

[次へ] を選択して、[スコープ タグ] ページを開きます。 スコープ タグは省略可能です。 [次へ] を選んで続行します。

[割り当て] ページで、[セキュリティで保護されたワークステーション] グループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

[次へ] を選択します。

[レビューと作成] ページで、作業が完了したら [作成] をクリックします。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。 [OK]、[作成] の順にクリックして変更を保存し、プロファイルを作成します。

詳細については、Windows Defender Advanced Threat Protection に関する記事をご覧ください。

ワークステーション プロファイルのセキュリティ強化を完了する

ソリューションのセキュリティ強化を正常に完了するには、適切なスクリプトをダウンロードして実行します。 必要なプロファイル レベルのダウンロード リンクを確認します。

| プロファイル | ダウンロード場所 | Filename |

|---|---|---|

| エンタープライズ | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| 専用イメージ | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| 特権付き | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Note

管理者権限とアクセスの削除、およびアプリケーション実行制御 (AppLocker) は、展開されたポリシー プロファイルによって管理されます。

このスクリプトが正常に実行されたら、Intune でプロファイルとポリシーを更新できます。 スクリプトによってポリシーとプロファイルが自動的に作成されますが、セキュリティで保護されたワークステーション デバイス グループへのポリシーの割り当ては自分で行う必要があります。

- スクリプトによって作成された Intune デバイス構成プロファイルについては、Azure portal>[Microsoft Intune]>[デバイス構成]>[プロファイル] を参照してください。

- スクリプトによって作成された Intune デバイス コンプライアンス ポリシーについては、Azure portal>[Microsoft Intune]>[デバイス コンプライアンス]>[ポリシー] を参照してください。

プロファイルの比較や評価を行うために、現在のすべての Intune プロファイルをエクスポートするには、Deviceconfiguration GitHub リポジトリから Intune データ エクスポート スクリプト DeviceConfiguration_Export.ps1 を実行します。

Microsoft Defender ファイアウォールのエンドポイント保護構成プロファイルでルールを設定する

Windows ファイアウォール ポリシー設定は、Endpoint Protection 構成プロファイル内に含まれています。 次の表に、適用されるポリシーの動作を示します。

| プロファイル | 受信規則 | 送信ルール | マージ動作 |

|---|---|---|---|

| Enterprise | ブロック | Allow | Allow |

| 専用イメージ | ブロック | Allow | ブロック |

| 特権付き | ブロック | ブロック | ブロック |

エンタープライズ: この構成では、Windows インストールの既定の動作がミラー化されるため、制限が最も緩やかです。 ローカル ルールのマージを許可するように設定されるため、ローカル ポリシー ルールで明示的に定義されているルールを除き、すべての受信トラフィックがブロックされます。 すべての送信トラフィックが許可されます。

専用: この構成では、デバイスでローカルに定義されたすべてのルールが無視されるため、制限がより厳しくなります。 ローカルに定義されたルールを含むすべての受信トラフィックがブロックされます。このポリシーには、配信の最適化を設計どおりに機能させるための 2 つのルールが含まれています。 すべての送信トラフィックが許可されます。

特権: ローカルに定義されたルールを含むすべての受信トラフィックがブロックされます。このポリシーには、配信の最適化を設計どおりに機能させるための 2 つのルールが含まれています。 送信トラフィックも、DNS、DHCP、NTP、NSCI、HTTP、HTTPS トラフィックを許可する明示的なルールがない限り、ブロックされます。 この構成では、デバイスからネットワークに提示される攻撃対象が減るだけでなく、デバイスで確立できる送信接続がクラウド サービスの管理に必要な接続のみに制限されます。

| Rule | Direction | アクション | アプリケーション/サービス | Protocol | ローカル ポート | リモート ポート |

|---|---|---|---|---|---|---|

| World Wide Web サービス (HTTP トラフィック送信) | Outbound | Allow | すべて | TCP | すべてのポート | 80 |

| World Wide Web サービス (HTTPS トラフィック送信) | Outbound | Allow | すべて | TCP | すべてのポート | 443 |

| コア ネットワーク - IPv6 用の動的ホスト構成プロトコル (DHCPV6 送信) | Outbound | Allow | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| コア ネットワーク - IPv6 用の動的ホスト構成プロトコル (DHCPV6 送信) | Outbound | Allow | Dhcp | TCP | 546 | 547 |

| コア ネットワーク - IPv6 用の動的ホスト構成プロトコル (DHCP 送信) | Outbound | Allow | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| コア ネットワーク - IPv6 用の動的ホスト構成プロトコル (DHCP 送信) | Outbound | Allow | Dhcp | TCP | 68 | 67 |

| コア ネットワーク - DNS (UDP 送信) | Outbound | Allow | %SystemRoot%\system32\svchost.exe | UDP | すべてのポート | 53 |

| コア ネットワーク - DNS (UDP 送信) | Outbound | Allow | Dnscache | UDP | すべてのポート | 53 |

| コア ネットワーク - DNS (TCP 送信) | Outbound | Allow | %SystemRoot%\system32\svchost.exe | TCP | すべてのポート | 53 |

| コア ネットワーク - DNS (TCP 送信) | Outbound | Allow | Dnscache | TCP | すべてのポート | 53 |

| NCSI プローブ (TCP 送信) | Outbound | Allow | %SystemRoot%\system32\svchost.exe | TCP | すべてのポート | 80 |

| NCSI プローブ - DNS (TCP 送信) | Outbound | Allow | NlaSvc | TCP | すべてのポート | 80 |

| Windows タイム (UDP 送信) | Outbound | Allow | %SystemRoot%\system32\svchost.exe | TCP | すべてのポート | 80 |

| Windows タイム プローブ - DNS (UDP 送信) | Outbound | Allow | W32Time | UDP | すべてのポート | 123 |

| 配信の最適化 (TCP 受信) | 受信 | Allow | %SystemRoot%\system32\svchost.exe | TCP | 7680 | すべてのポート |

| 配信の最適化 (TCP 受信) | 受信 | Allow | DoSvc | TCP | 7680 | すべてのポート |

| 配信の最適化 (UDP 受信) | 受信 | Allow | %SystemRoot%\system32\svchost.exe | UDP | 7680 | すべてのポート |

| 配信の最適化 (UDP 受信) | 受信 | Allow | DoSvc | UDP | 7680 | すべてのポート |

Note

Microsoft Defender ファイアウォールの構成では、ルールごとに 2 つのルールが定義されています。 Windows サービス (たとえば、DNS クライアント) に対する受信および送信ルールを制限するには、サービス名 (DNSCache) と実行可能ファイルのパス (C:\Windows\System32\svchost.exe) の両方を、グループ ポリシーを使用して作成できる単一のルールではなく、個別のルールとして定義する必要があります。

許可およびブロックされているサービスで、必要に応じて、受信と送信の両方のルールの管理にさらに変更を加えることができます。 詳細については、ファイアウォールの構成サービスに関する記事をご覧ください。

URL ロック プロキシ

制限の厳しい URL トラフィック管理には次のものが含まれます。

- 選択した Azure および Microsoft サービス (Azure Cloud Shell を含む) を除くすべての送信トラフィックと、セルフサービス パスワード リセットを許可する機能を拒否します。

- 特権プロファイルでは、次の URL ロック プロキシ構成を使用して、デバイスが接続できるインターネット上のエンドポイントを制限します。

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

ProxyOverride リストに指定されているエンドポイントは、Microsoft Entra ID に対して認証を行い、Azure または Office 365 管理インターフェイスにアクセスするために必要なエンドポイントに限定されます。 他のクラウド サービスに拡張するには、それらの管理 URL をこのリストに追加します。 この方法は、広範なインターネットへのアクセスを制限して、インターネットベースの攻撃から特権ユーザーを保護するように設計されています。 この方法では制限が厳しすぎると思われる場合は、次の方法を特権ロールに対して使用することを検討してください。

Microsoft Defender for Cloud Apps を有効にして、URL を承認済み URL のリストに制限する (ほとんどを許可)

このロールの展開では、Web 閲覧を厳密に "すべて拒否" することが望ましくないエンタープライズや特殊な展開では、Microsoft Defender for Cloud Apps などのクラウド アクセス セキュリティ ブローカー (CASB) の機能を使用して、リスクのある疑わしい Web サイトへのアクセスをブロックすることをお勧めします。 このソリューションでは、選別されたアプリケーションと Web サイトをブロックする簡単な方法を取り上げます。 このソリューションは、ドメイン ブロック リスト (DBL) を管理する Spamhaus Project などのサイトからブロック リストにアクセスするのと似ています。DBL は、サイトをブロックするために実装する一連の高度なルールとして使用するのに適したリソースです。

このソリューションは以下のものを提供します。

- 可視性: すべてのクラウド サービスの検出、それぞれへのリスク ランクの割り当て、サインインできるすべてのユーザーと Microsoft 以外のアプリの特定

- データ セキュリティ: 機密性の高い情報を識別して管理 (DLP)、コンテンツの分類ラベルに応答

- 脅威に対する保護: アダプティブ アクセス制御 (AAC) を提供、ユーザー/エンティティ行動分析 (UEBA) を提供、マルウェアを軽減

- コンプライアンス: クラウド ガバナンスを示し、データ所在地と規制コンプライアンス要件に準拠するのに役立つレポートとダッシュボードを提供することで、コンプライアンスの取り組みを支援できます。

Defender for Cloud Apps を有効にし、Defender ATP に接続して、危険な URL へのアクセスをブロックします。

- [Microsoft Defender セキュリティ センター] > [設定] > [高度な機能] に移動し、Microsoft Defender for Cloud Apps の統合 > [オン] にします

- Microsoft Defender セキュリティ センター>で、[設定] > [高度な機能] に移動し、カスタム ネットワーク インジケーター > [オン] にします

- Microsoft Defender for Cloud Apps ポータル> [設定] > [Microsoft Defender for Endpoint] > で、[アプリ アクセスの強制] を選択します

ローカル アプリケーションを管理する

生産性アプリケーションなど、ローカル アプリケーションが削除されると、セキュリティで保護されたワークステーションが完全にセキュリティ強化された状態に移行します。 ここでは、Azure DevOps for GitHub に接続してコード リポジトリを管理できるようにするため、Visual Studio Code を追加します。

カスタム アプリ用のポータル サイトの構成

ポータル サイトの Intune で管理されているコピーを使用すると、セキュリティで保護されたワークステーションのユーザーにプッシュ ダウンできる追加のツールにオンデマンドでアクセスできます。

セキュリティで保護されたモードでは、アプリケーションのインストールはポータル サイトによって提供されるマネージド アプリケーションに限定されます。 しかし、ポータル サイトをインストールするには、Microsoft Store へのアクセスが必要です。 セキュリティで保護されたソリューションでは、Autopilot でプロビジョニングされたデバイス用に Windows 10 ポータル サイト アプリを追加して割り当てます。

Note

ポータル サイト アプリは、必ず Autopilot プロファイルの割り当てに使用するセキュリティで保護されたワークステーション デバイス タグ グループに割り当ててください。

Intune を使用してアプリケーションをデプロイする

場合によっては、セキュリティで保護されたワークステーションで Microsoft Visual Studio Code のようなアプリケーションが必要になります。 次の例では、セキュリティで保護されたワークステーションのユーザー セキュリティ グループのユーザーに対して、Microsoft Visual Studio Code をインストールする手順を示します。

Visual Studio Code は EXE パッケージとして提供されるため、Microsoft Win32 コンテンツ準備ツールを使用して、Microsoft エンドポイント マネージャーを使用する展開用の .intunewin フォーマット ファイルとしてパッケージ化する必要があります。

Microsoft Win32 コンテンツ準備ツールをローカルでワークステーションにダウンロードし、パッケージ用のディレクトリ (C:\Packages など) にコピーします。 次に、C:\Packages の下に Source および Output ディレクトリを作成します。

Microsoft Visual Studio Code をパッケージ化する

- Windows 64 ビット版 Visual Studio Code のオフライン インストーラーをダウンロードします。

- ダウンロードした Visual Studio Code exe ファイルを

C:\Packages\Sourceにコピーします - PowerShell コンソールを開き、

C:\Packagesに移動します - 「

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1」と入力します - Output フォルダーを新規に作成するには、「

Y」と入力します。 Visual Studio Code 用の intunewin ファイルはこのフォルダー内に作成されます。

Microsoft エンドポイント マネージャーに VS Code をアップロードする

- Microsoft エンドポイント マネージャー管理センターで、[アプリ]>[Windows]>[追加] に移動します

- [アプリの種類の選択] で、[Windows アプリ (Win32)] を選択します

- [アプリ パッケージ ファイルの選択] をクリックし、[ファイルの選択] をクリックした後、

C:\Packages\Output\VSCodeUserSetup-x64-1.51.1からVSCodeUserSetup-x64-1.51.1.intunewinを選択します。 [OK] - [名前] フィールドに「

Visual Studio Code 1.51.1」と入力します - [説明] フィールドに Visual Studio Code の説明を入力します

- [発行元] フィールドに「

Microsoft Corporation」と入力します https://jsarray.com/images/page-icons/visual-studio-code.pngをダウンロードして、ロゴのイメージを選択します。 [次へ] を選択します- [インストール コマンド] フィールドに「

VSCodeSetup-x64-1.51.1.exe /SILENT」と入力します - [アンインストール コマンド] フィールドに「

C:\Program Files\Microsoft VS Code\unins000.exe」と入力します - [デバイスの再起動の動作] ボックスの一覧から [リターン コードを基に動作を決定する] を選択します。 [次へ] を選択します

- [オペレーティング システムのアーキテクチャ] ボックスの一覧から [64 ビット] を選択します

- [最小限のオペレーティングシステム] ボックスの一覧から [Windows 10 1903] を選択します。 [次へ] を選択します

- [規則の形式] ボックスの一覧から [手動で検出規則を構成する] を選択します

- [追加] をクリックした後、[規則の種類] ドロップダウンから [ファイル] を選択します

- [パス] フィールドに「

C:\Program Files\Microsoft VS Code」と入力します - [ファイルまたはフォルダー] フィールドに「

unins000.exe」と入力します - ボックスの一覧から [File or folder exists]\(ファイルまたはフォルダーが存在します\) を選択し、[OK] を選択してから [次へ] を選択します

- このパッケージには依存関係がないため、[次へ] を選択します

- [登録されたデバイスで使用可能] の下にある [グループの追加] を選択し、特権ユーザー グループを追加します。 [選択] をクリックしてグループを確定します。 [次へ] を選択します

- [作成] をクリックします。

PowerShell を使用してカスタム アプリおよび設定を作成する

Defender for Endpoint に関する 2 つの推奨事項を含め、推奨される構成設定がいくつかありますが、これらは PowerShell を使用して設定する必要があります。 これらの構成の変更は、Intune のポリシーを使用して設定することはできません。

PowerShell を使用して、ホスト管理機能を拡張することもできます。 GitHub の PAW-DeviceConfig.ps1 スクリプトは、次の設定を構成するサンプル スクリプトです。

- Internet Explorer を削除する

- PowerShell 2.0 を削除する

- Windows Media Player を削除する

- ワーク フォルダー クライアントを削除する

- XPS 印刷を削除する

- 休止状態を有効にして構成する

- レジストリ修正を実装して、AppLocker DLL ルールの処理を有効にする

- エンドポイント マネージャーを使用して設定できない Microsoft Defender for Endpoint に関する 2 つの推奨事項に対応するレジストリ設定を実装する。

- ネットワークの場所を設定するときにユーザーに昇格を要求する

- ネットワーク資格情報を保存できないようにする

- ネットワークの場所ウィザードを無効にする - ユーザーがネットワークの場所をプライベートとして設定できなくなるため、Windows ファイアウォールで公開される攻撃対象領域が増える

- NTP を使用するように Windows タイムを構成し、自動時刻サービスを自動に設定する

- 特定のイメージをダウンロードしてデスクトップの背景として設定し、デバイスをすぐに使用できる特権ワークステーションとして簡単に識別できるようにする。

GitHub の PAW-DeviceConfig.ps1 スクリプト。

- PAW-DeviceConfig.ps1 スクリプトをローカル デバイスにダウンロードします。

- Azure portal>[Microsoft Intune]>[デバイスの構成]>[PowerShell スクリプト]>[追加] に移動します。 スクリプトの [名前] を入力し、[スクリプトの場所] を指定します。

- [構成] をクリックします。

- [このスクリプトをログオンしたユーザーの資格情報を使用して実行する] を [いいえ] に設定します。

- [OK] を選択します。

- [作成] を選択します

- [割り当て]>[グループの選択] を選択します。

- セキュリティで保護されたワークステーション セキュリティ グループを追加します。

- [保存] を選択します。

最初のデバイスで展開を検証してテストする

この登録では、物理コンピューティング デバイスを使用することを前提としています。 OEM、リセラー、ディストリビューター、またはパートナーが調達プロセスの一環として Windows Autopilot にデバイスを登録することをお勧めします。

しかし、テストの場合は、仮想マシンをテスト シナリオとして設定できます。 ただし、個人参加デバイスの登録は、この方法でのクライアントの参加を許可するように変更する必要があることに注意してください。

この方法は、以前に登録されていない仮想マシンまたは物理デバイスで使用できます。

- デバイスを起動し、ユーザー名のダイアログが表示されるのを待ちます

SHIFT + F10キーを押してコマンド プロンプトを表示します- 「

PowerShell」と入力して Enter キーを押します - 「

Set-ExecutionPolicy RemoteSigned」と入力して Enter キーを押します - 「

Install-Script Get-WindowsAutopilotInfo」と入力して Enter キーを押します - 「

Y」と入力して Enter キーを押し、パス環境の変更を受け入れます - 「

Y」と入力して Enter キーを押し、NuGet プロバイダーをインストールします - 「

Y」と入力して、リポジトリを信頼します - 「Run

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv」と入力します - 仮想マシンまたは物理デバイスから CSV をコピーします

デバイスを Autopilot にインポートする

Microsoft エンドポイント マネージャー管理センターで、[デバイス]>[windows デバイス]>[windows の登録]>[デバイス] に移動します

[インポート] を選択し、CSV ファイルを選択します。

Group TagがPAWに更新され、Profile StatusがAssignedに変わるまで待ちます。Note

グループ タグは、セキュリティで保護されたワークステーションの動的グループでデバイスをグループのメンバーにするために使用されます。

セキュリティで保護されたワークステーション セキュリティ グループにデバイスを追加します。

構成する Windows 10 デバイスで、[Windows の設定]>[更新とセキュリティ]>[回復] に移動します。

- [この PC を初期状態に戻す] で [開始する] を選択します。

- プロンプトに従ってデバイスをリセットし、構成済みのプロファイルとコンプライアンス ポリシーを使用して再構成します。

デバイスを構成した後、レビューを実行して構成を確認します。 デプロイを続行する前に、最初のデバイスが正しく構成されていることを確認します。

デバイスの割り当て

デバイスとユーザーを割り当てるには、選択されたプロファイルをセキュリティ グループにマップする必要があります。 サービスに対するアクセス許可を必要とするすべての新しいユーザーもセキュリティ グループに追加する必要があります。

Microsoft Defender for Endpoint を使用したセキュリティ インシデントの監視と対応

- 脆弱性と誤った構成を継続的に監視および監視する

- Microsoft Defender for Endpoint を利用して動的な脅威の優先順位を設定する

- 脆弱性とエンドポイント検出および応答 (EDR) アラートの相関関係を促進する

- ダッシュボードを使用して、調査中にマシンレベルの脆弱性を特定する

- 修復を Intune にプッシュする

Microsoft Defender セキュリティ センターを構成します。 脅威および脆弱性の管理ダッシュボードの概要に関するページのガイダンスを使用してください。

高度な脅威検索を使用したアプリケーション アクティビティの監視

専用ワークステーションからは、ワークステーション上のアプリケーション アクティビティを監視するための AppLocker が有効になっています。 Defender for Endpoint では、既定で AppLocker イベントがキャプチャされ、高度な検索クエリを使用して、AppLocker によってブロックされているアプリケーション、スクリプト、DLL ファイルを判別できます。

Note

専用および特権ワークステーション プロファイルには、AppLocker ポリシーが含まれています。 クライアント上のアプリケーション アクティビティを監視するには、これらのポリシーを展開する必要があります。

Microsoft Defender セキュリティ センターの [高度な検索] ウィンドウで、次のクエリを使用して AppLocker イベントを返します

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

監視

- 露出スコアを確認する方法を理解します

- セキュリティの推奨事項を確認します

- セキュリティの修復を管理します

- エンドポイントの保護と対応を管理します

- Intune のプロファイル監視機能を使用してプロファイルを監視します。