Microsoft Defender for Cloud アラートを Microsoft Sentinel に取り込む

Microsoft Defender for Cloud の統合されたクラウド ワークロード保護により、ハイブリッドワークロードとマルチクラウド ワークロード全体の脅威を検出して迅速に対応できます。 Microsoft Defender for Cloud コネクタを使用すると、Microsoft Sentinel に Defender for Cloud からセキュリティ アラートを取り込むことができるので、より広範な組織の脅威コンテキストで、Defender アラートと生成されたインシデントを表示、分析し、それらに対応できます。

Microsoft Defender for Cloud Defender プランは、サブスクリプションごとに有効になります。 Defender for Cloud Apps 用の Microsoft Sentinel のレガシ コネクタもサブスクリプションごとに構成されますが、テナントベースの Microsoft Defender for Cloud コネクタ (プレビュー段階) を使用すると、各サブスクリプションを個別に有効にする必要がなく、テナント全体で Defender for Cloud アラートを収集できます。 また、このテナントベースのコネクタは Defender for Cloud と Microsoft Defender XDR との統合でも機能し、すべての Defender for Cloud アラートが、Microsoft Defender XDR インシデント統合 を通じて受け取るインシデントに完全に含まれるようになります。

アラートの同期:

Microsoft Defender for Cloud を Microsoft Sentinel に接続すると、Microsoft Sentinel に取り込まれたセキュリティ アラートの状態が 2 つのサービス間で同期されます。 たとえば、Defender for Cloud でアラートがクローズされた場合、そのアラートは Microsoft Sentinel でもクローズ済みとして表示されます。

Defender for Cloud でアラートの状態を変更すると、Microsoft Sentinel のアラートを含む Microsoft Sentinel のインシデントの状態には影響せず、アラート自体にのみ影響します。

双方向のアラートの同期: 双方向同期を有効にすると、元のセキュリティ アラートの状態と、それらのアラートを含む Microsoft Sentinel のインシデントの状態が自動的に同期されます。 そのため、たとえば、セキュリティ アラートを含む Microsoft Sentinel のインシデントがクローズされると、Microsoft Defender for Cloud の対応する元のアラートが自動的にクローズされます。

Note

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

Note

コネクタでは、他のテナントが所有するサブスクリプションからのアラートの同期は、それらのテナントで Lighthouse が有効になっている場合でも、サポートされません。

前提条件

Azure portal で Microsoft Sentinel を使っている必要があります。 Microsoft Sentinel を Defender ポータルにオンボードすると、Defender for Cloud アラートは既に Microsoft Defender XDR に取り込まれており、テナントベースの Microsoft Defender for Cloud (プレビュー) データ コネクタは、Defender ポータルの [データ コネクタ] ページに一覧表示されません。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

Microsoft Sentinel を Defender ポータルにオンボードした場合でも、Microsoft Sentinel で組み込みのセキュリティ コンテンツを使用するために、Microsoft Defender for Cloud ソリューションをインストールする必要があります。

この手順は、Microsoft Defender XDR を使わずに Defender ポータルで Microsoft Sentinel を使っているユーザーにも関連があります。

ユーザーには次のロールとアクセス許可が必要です。

Microsoft Sentinel ワークスペースに対する読み取りおよび書き込みアクセス許可が必要です。

Microsoft Sentinel に接続するサブスクリプションに対する共同作成者または所有者のロールが必要です。

双方向同期を有効にするには、その関連するサブスクリプションで共同作成者かセキュリティ管理者のロールを持っている必要があります。

コネクタを有効にするサブスクリプションごとに、Microsoft Defender for Cloud 内で少なくとも 1 つのプランを有効にする必要があります。 サブスクリプションで Microsoft Defender プランを有効にするには、そのサブスクリプションのセキュリティ管理者ロールを持っている必要があります。

コネクタを有効にするサブスクリプションごとに、

SecurityInsightsリソース プロバイダーを登録する必要があります。 リソース プロバイダーの登録状態と登録方法に関するガイダンスを確認します。

Microsoft Defender for Cloud に接続する

Microsoft Sentinel で、コンテンツ ハブから Microsoft Defender for Cloud 用のソリューションをインストールします。 詳細については、「Microsoft Sentinel のそのまま使えるコンテンツを検出して管理する」を参照してください。

[構成] > [データ コネクタ] を選びます。

[データ コネクタ] ページで、[サブスクリプションベースの Microsoft Defender for Cloud (レガシ)] または [テナントベースの Microsoft Defender for Cloud (プレビュー)] のいずれかのコネクタを選んで、[コネクタ ページを開く] を選びます。

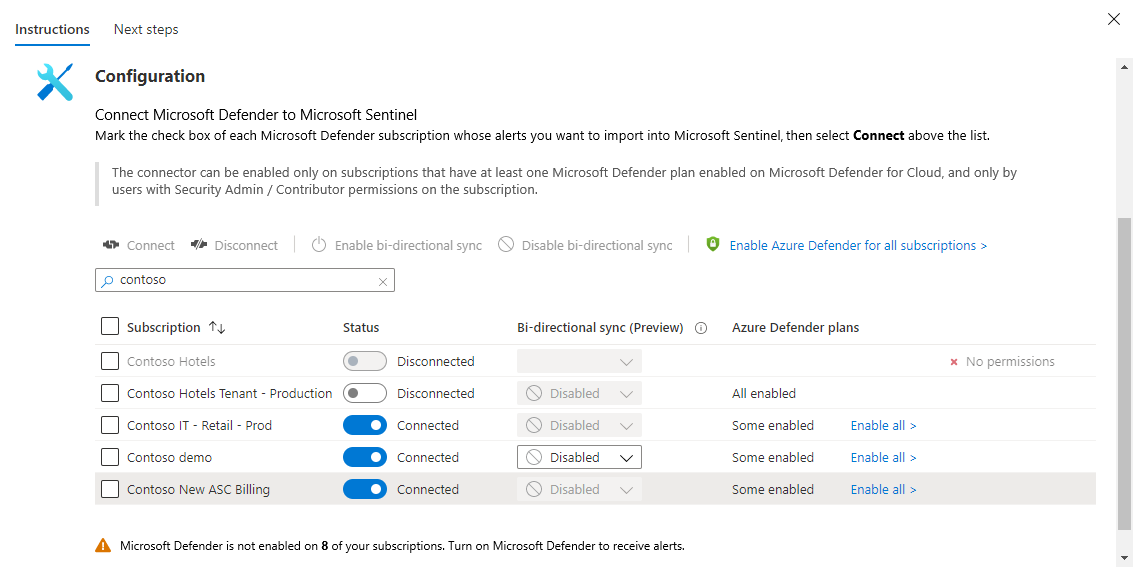

[構成] に、テナント内のサブスクリプションの一覧と、Microsoft Defender for Cloud へのそれらの接続の状態が表示されます。 アラートを Microsoft Sentinel にストリーミングする各サブスクリプションの横にある [状態] トグルを選択します。 一度に複数のサブスクリプションを接続する場合は、関連するサブスクリプションの横にあるチェック ボックスをオンにし、一覧の上にあるバーの [接続] ボタンを選択します。

- チェック ボックスと [接続] トグルは、必要なアクセス許可を持っているサブスクリプションでのみアクティブになります。

- [接続] ボタンは、少なくとも 1 つのサブスクリプションのチェック ボックスがオンになっている場合にのみアクティブになります。

サブスクリプションで双方向同期を有効にするには、一覧でそのサブスクリプションを見つけ、 [双方向同期] 列のドロップダウン リストから [有効] を選択します。 一度に複数のサブスクリプションで双方向同期を有効にするには、サブスクリプションのチェック ボックスをオンにし、一覧の上のバーにある [双方向同期を有効にする] ボタンを選択します。

- チェック ボックスとドロップダウン リストは、ユーザーが必要なアクセス許可を持っているサブスクリプションでのみアクティブになります。

- [双方向の同期を有効にする] ボタンは、少なくとも 1 つのサブスクリプションのチェック ボックスがオンになっている場合にのみアクティブになります。

一覧の [Microsoft Defender プラン] 列で、Microsoft Defender プランがサブスクリプションで有効になっているかどうかを確認できます。これは、コネクタを有効にするための前提条件です。

この列の各サブスクリプションの値は、空白 (有効な Defender プランがないことを示します)、[すべてが有効]、または [一部が有効] です。 [一部が有効] のものには [すべて有効にする] リンクも表示されており、それを選ぶと、そのサブスクリプションの Microsoft Defender for Cloud 構成ダッシュボードに移動し、そこで有効にする Defender プランを選択できます。

一覧の上のバーにある [すべてのサブスクリプションに対して Microsoft Defender を有効にする] リンク ボタンを選ぶと、Microsoft Defender for Cloud の [作業の開始] ページに移動し、そこで Microsoft Defender for Cloud を有効にするサブスクリプションをすべて選択できます。 次に例を示します。

Microsoft Defender for Cloud からのアラートによって Microsoft Sentinel でインシデントが自動的に生成されるようにするかどうかを選択できます。 [インシデントの作成] で、 [有効化] を選択して、アラートからインシデントを自動的に作成する既定の分析ルールを有効にします。 次に、 [アクティブな規則] タブの [分析] でこのルールを編集できます。

ヒント

アラートのカスタム分析ルールを Microsoft Defender for Cloud から構成する場合は、アラートの重要度を考慮して、情報アラートに対してインシデントを開かないようにします。

Microsoft Defender for Cloud の情報アラート自体は、セキュリティ リスクを表すものではありません。情報アラートは、既存の未解決のインシデントのコンテキストのみに関連します。 詳細については、Microsoft Defender for Cloud のセキュリティ アラートとインシデントに関するページを参照してください。

データを検索して分析する

セキュリティ アラートは、Log Analytics ワークスペースの SecurityAlert テーブルに格納されます。 Log Analytics でセキュリティ アラートに対してクエリを実行するには、最初に、次の情報をクエリ ウィンドウにコピーします。

SecurityAlert

| where ProductName == "Azure Security Center"

双方向のアラート同期には、数分かかる場合があります。 アラートの状態の変更は、すぐには表示されない場合があります。

他の役に立つサンプル クエリ、分析ルール テンプレート、推奨されるブックについては、コネクタ ページの [次のステップ] タブをご覧ください。

関連するコンテンツ

このドキュメントでは、Microsoft Defender for Cloud を Microsoft Sentinel に接続し、それらの間でアラートを同期する方法について学習しました。 Microsoft Sentinel の詳細については、次の記事を参照してください。

- データと潜在的な脅威を可視化する方法についての説明。

- Microsoft Sentinel を使用した脅威の検出の概要。

- 脅威を検出するための独自の規則を作成する。