設計フェーズ 1: オンプレミス サイトとの接続

オンプレミス データセンターとの接続は、Azure VMware Solution ネットワークにとって最も重要な設計領域です。 対処する必要がある主な要件は次のとおりです。

- 高スループット: オンプレミスの vSphere 環境とディザスター リカバリー ソリューションからの移行では、オンプレミス サイトと Azure VMware Solution プライベート クラウド間で大量のデータをすばやく移動する必要があります。

- 待機時間の短縮: 分散アプリケーションでは、場合によっては Azure VMware Solution 仮想マシンとオンプレミス システム間の接続の待機時間を短縮する必要があります。

- パフォーマンスの予測可能性: 予測可能なスループットと待機時間を実現するために、Azure VMware Solution にデプロイされるビジネスクリティカルなアプリケーションでは、オンプレミス サイトと Microsoft ネットワークの間に専用接続サービス (Azure ExpressRoute) を必要とする場合があります。

この記事では、オンプレミス サイトとの接続に関して Azure VMware Solution でサポートされるオプションについて説明します。

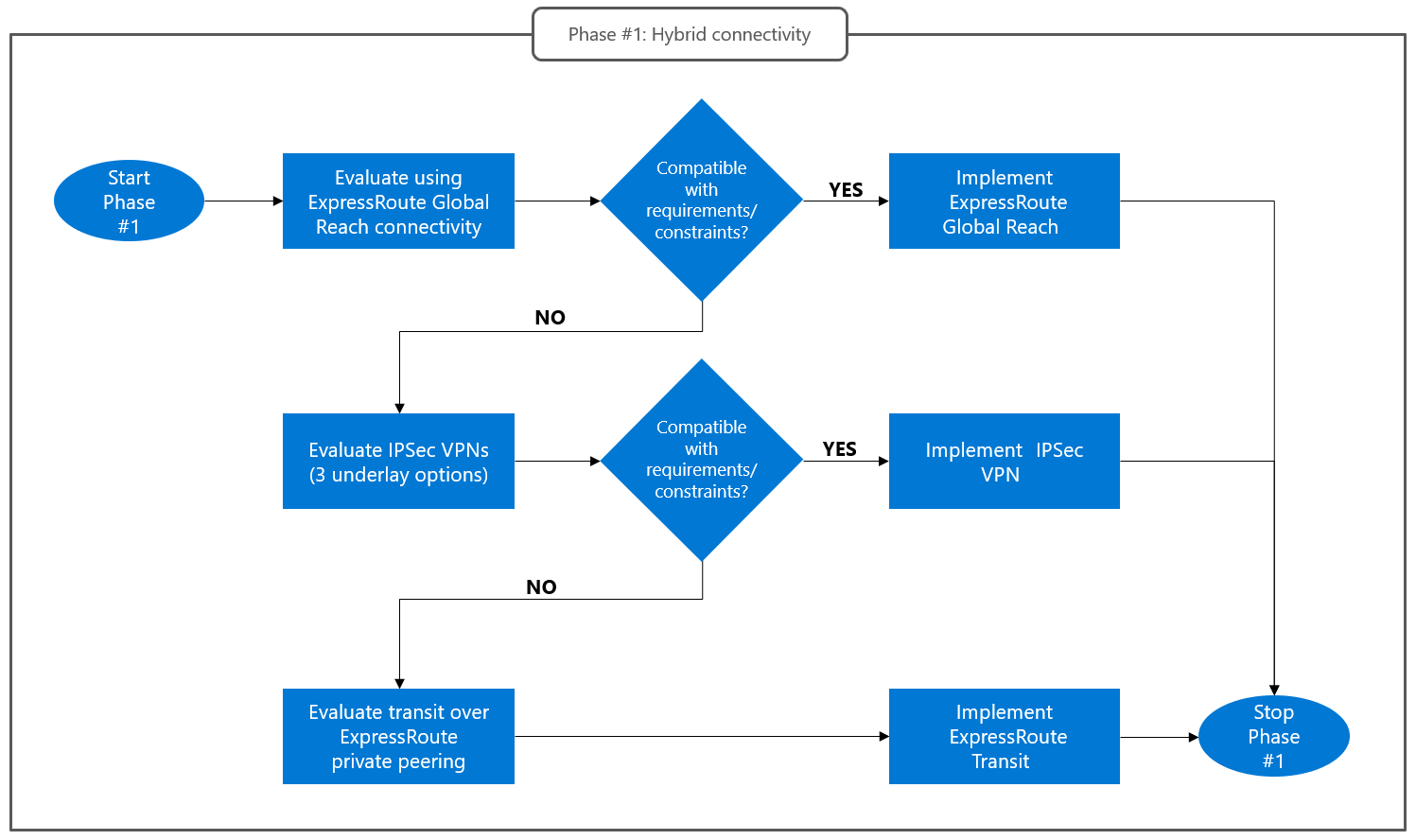

前述の主要な要件を満たす可能性が高い順にこれらのオプションを示しています。 1 つのオプションが特定のシナリオの交渉不可能な制約と競合する場合のみ、そのオプションをあきらめて次のオプションを検討してください。

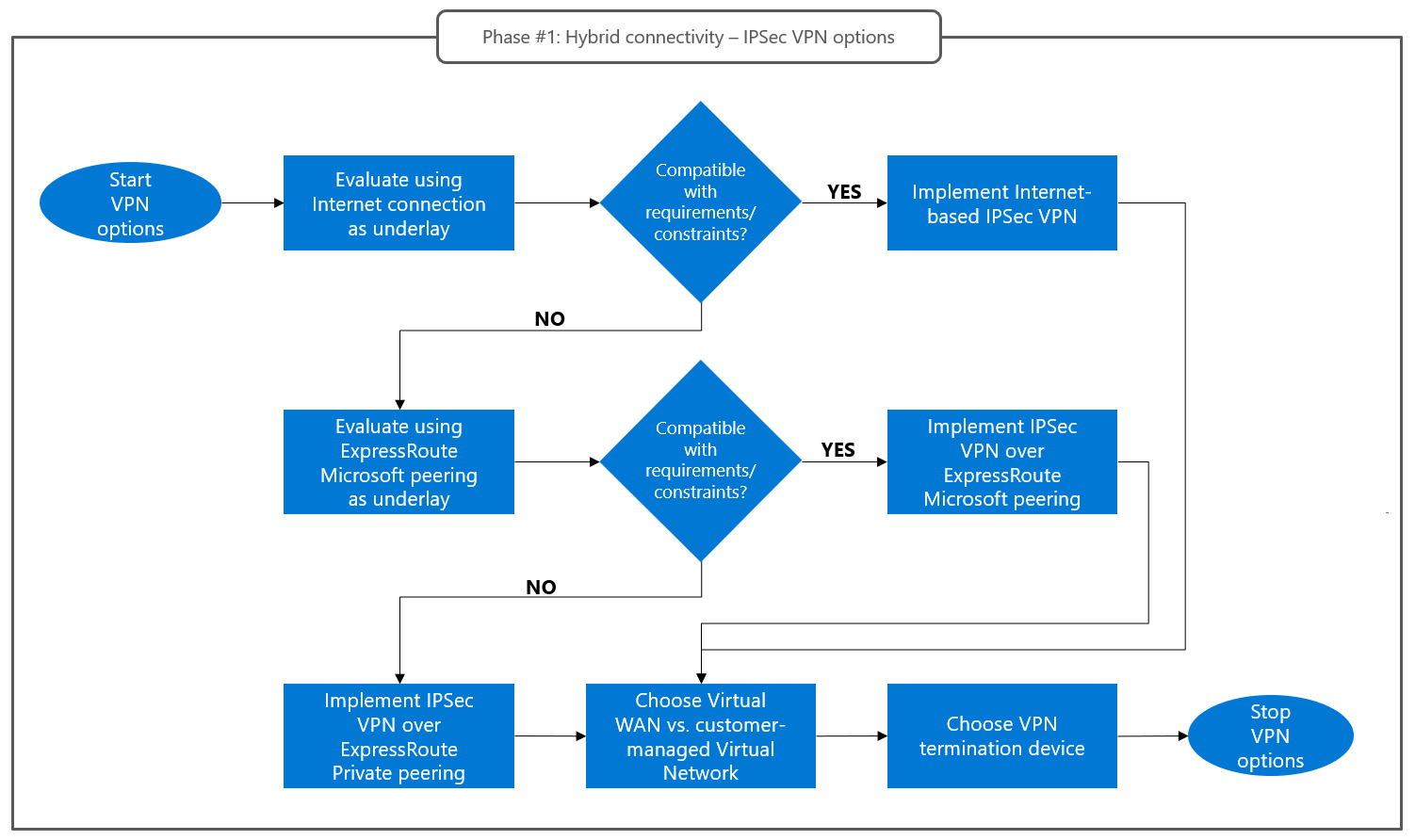

このフローチャートは、Azure VMware Solution のハイブリッド接続オプションの選択プロセスをまとめたものです。

ExpressRoute Global Reach

ExpressRoute Global Reach は、Azure VMware Solution でサポートされている既定のハイブリッド接続オプションです。 これにより、Azure VMware Solution プライベート クラウドと、カスタマーマネージド ExpressRoute 回線に接続されたリモート サイトの間のレイヤー 3 接続が提供され、複雑さは最小限に抑えられます。 また、カスタマーマネージド ExpressRoute 回線を使用して、Azure ネイティブ サービスに接続することもできます。 セキュリティを強化したり、帯域幅を予約したりするために、Azure VMware Solution トラフィック専用の個別のカスタマーマネージド回線をデプロイすることもできます。

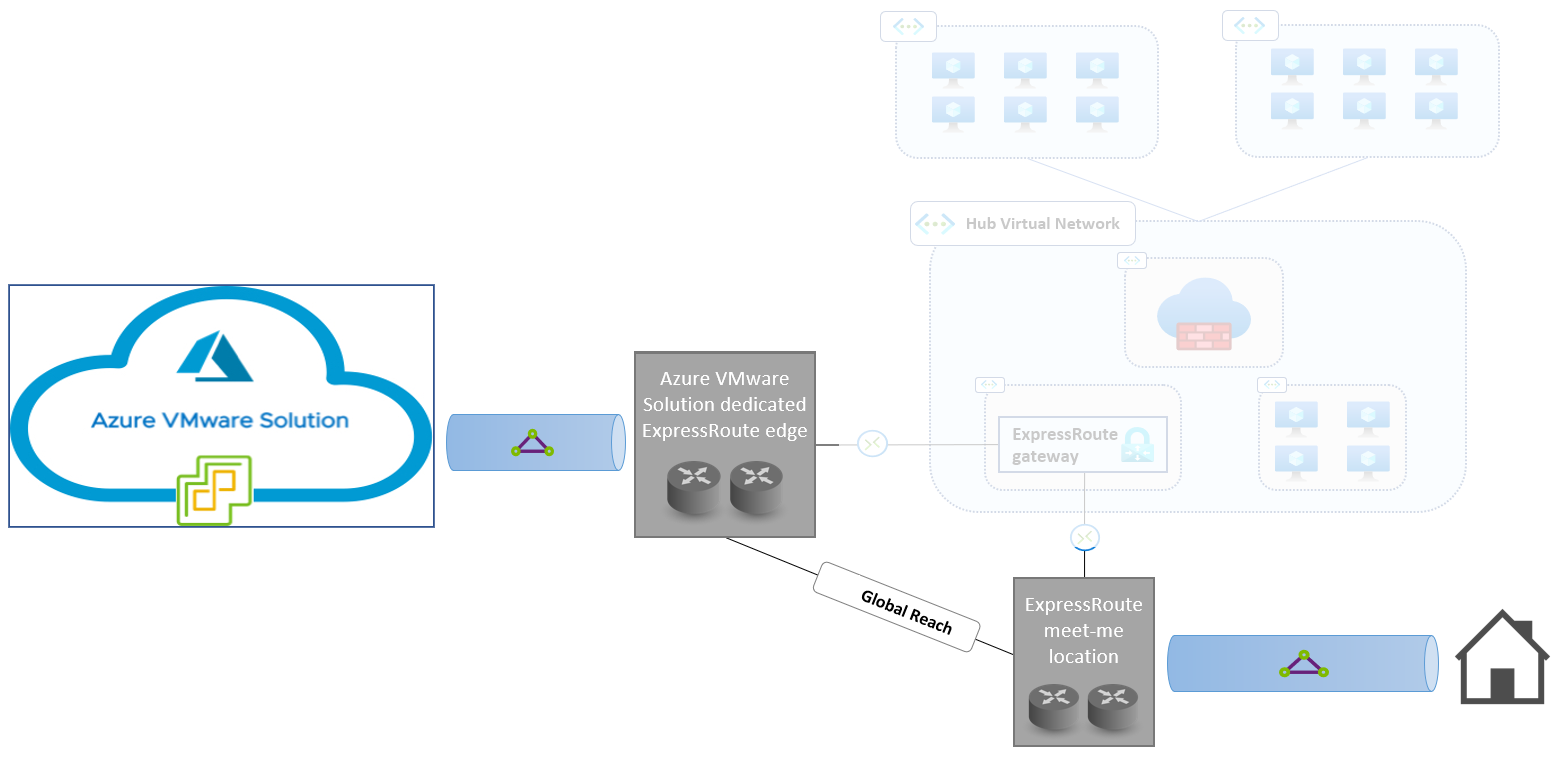

次の図は、オンプレミス サイトとの接続に Global Reach を使用するネットワーク トポロジを示しています。 Azure VMware Solution プライベート クラウドとオンプレミス サイト間のトラフィックは、Azure 仮想ネットワークを経由しません。

Note

最大限の耐障害性を確保するには、異なるピアリングロケーションにある2つのカスタマー管理 ExpressRoute回線を使用して、オンプレミスデータセンターをMicrosoftバックボーンに接続する必要があります。 この場合、お客様が管理する各ExpressRoute回線には、Azure VMware Solutionのプライベートクラウド(およびAzure Virtual Networks)へのグローバルリーチ接続が必要です。 耐障害性のあるExpressRouteの実装については、この文書を参照してください。

Global Reach を使用して Azure VMware Solution プライベート クラウドをカスタマーマネージド ExpressRoute 回線に接続する方法については、「オンプレミス環境を Azure VMware Solution にピアリングする」を参照してください。

Global Reach 接続は、次の 3 つの主要な要件に完全に対応します。

- 高スループット: ExpressRoute を使用すると、専用回線 (プロバイダーベースの ExpressRoute の場合は最大 10 Gbps、ExpressRoute Direct の場合は最大 100 Gbps) を使用して、オンプレミスから Microsoft ネットワークに接続できます。

- 待機時間の短縮: Global Reach を使用すると、Microsoft ネットワークのエッジから Azure VMware Solution vSphere クラスターにトラフィックを直接ルーティングできます。 Global Reach は、オンプレミス サイトとプライベート クラウド間のネットワーク ホップの数を最小限に抑えます。

- 予測可能なパフォーマンス: ExpressRoute Global Reach を使用するとき、トラフィックがルーティングされるリンクでは輻輳の問題が (プロビジョニングされた最大容量まで) 発生しません。 そのため、Azure VMware Solution 上で実行されている仮想マシンとオンプレミス ホスト間のラウンドトリップ時間 (RTT) は、時間が経過しても一定です。

次の 1 つ以上の制約が適用されるシナリオでは、Global Reach を使用できません。

ExpressRoute Global Reach は、Azure VMware Solution プライベート クラウドの Azure リージョンまたはカスタマーマネージド ExpressRoute 回線の設置場所では使用できません。 この制約の回避策はありません。 Global Reach の可用性に関する最新情報については、「ExpressRoute Global Reach について」を参照してください。

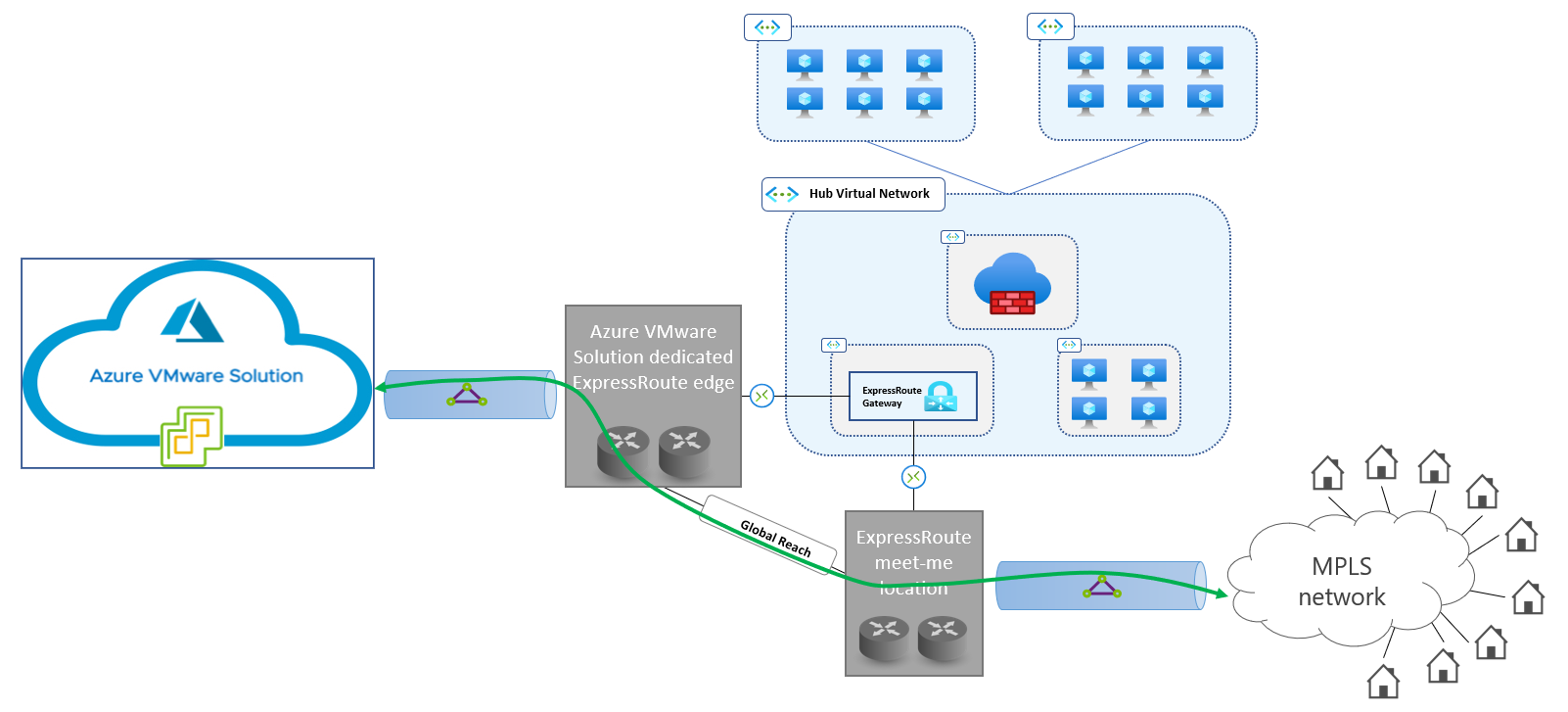

交渉不可能なネットワーク セキュリティ要件が存在します。 カスタマーマネージド ExpressRoute 回線のオンプレミス側にファイアウォール デバイスをデプロイできない場合、Global Reach を使用すると、管理ネットワーク (vCenter Server と NSX-T 管理) を含むすべての Azure VMware Solution ネットワーク セグメントが、回線に接続されているネットワーク全体に公開されます。 この問題が発生する最も一般的なシナリオは、カスタマーマネージド ExpressRoute 回線が MPLS ネットワーク サービス (ExpressRoute Any-to-Any 接続モデルとも呼ばれる) 上に実装されている場合です。 このシナリオを次に示します。

MPLS IPVPN 上に ExpressRoute 接続が実装されている場合、1 つの場所にファイアウォールをデプロイして、Azure VMware Solution との間のすべてのトラフィックを検査することはできません。 通常、MPLS ネットワークを使用する組織は、すべてのサイト (小規模な支所、オフィス、または店舗) ではなく、大規模なデータセンターにファイアウォールをデプロイします。

IPSec VPN

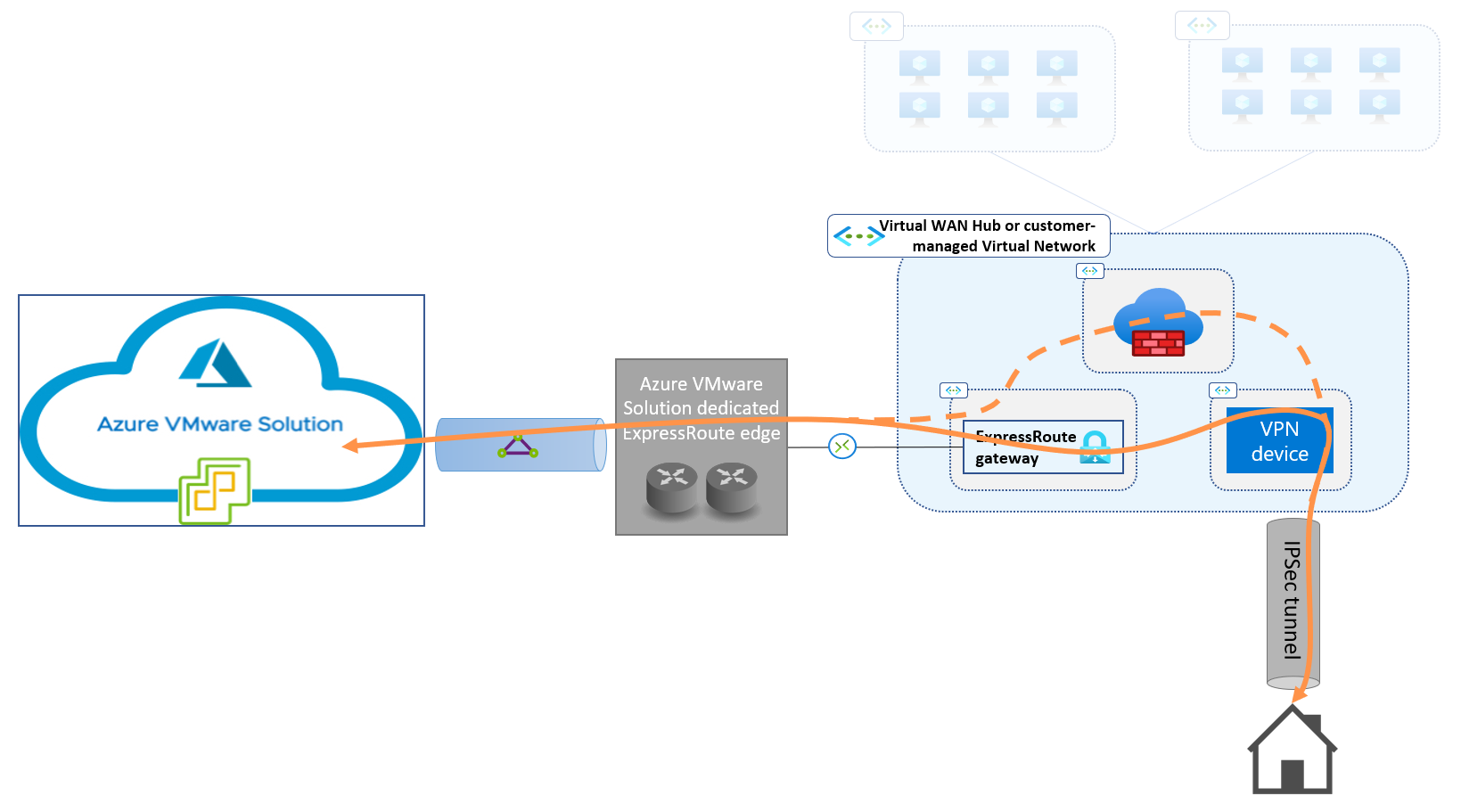

Azure VMware Solution プライベート クラウドとオンプレミス サイトの間の接続は、Azure 上の "トランジット" 仮想ネットワーク経由でトラフィックをルーティングすることで実装できます。 トランジット ネットワークは、マネージド ExpressRoute 回線を介して Azure VMware Solution プライベート クラウドに接続されます。 トランジット仮想ネットワークは、次に示すように、IPSec VPN 経由でオンプレミス サイトに接続されます。

VPN デバイスによってファイアウォール機能が提供されない場合は、ファイアウォール経由でトラフィックをルーティングすることで、オンプレミス サイトと Azure VMware Solution プライベート クラウド間の接続 (図の破線) にセキュリティ ポリシーを適用できます。 この構成では、ルーティング インテントがある Azure Virtual WAN が必要です。詳細については、この記事の「Azure で仮想デバイスをホストする場所を決定する」セクションを参照してください。

オンプレミス サイトとトランジット仮想ネットワークの間に IPSec 接続を実装する前に、設計に関して次の 3 つの決定を行う必要があります。

- IPSec トンネルのアンダーレイとして使用するネットワーク サービスを決定します。 使用可能なオプションは、インターネット接続、ExpressRoute Microsoft ピアリング、ExpressRoute プライベート ピアリングです。

- Azure 側で IPSec トンネルを終了する仮想デバイスをホストする場所を決定します。 使用可能なオプションには、カスタマーマネージド仮想ネットワークと Virtual WAN ハブが含まれます。

- Azure 側で IPSec トンネルを終了する仮想デバイスを決定します。 デバイスを選択すると、IPSec トンネルと Azure VMware Solution マネージド回線の間でトラフィックをルーティングするために必要な Azure 構成も決まります。 使用可能なオプションは、ネイティブの Azure VPN Gateway とサードパーティの IPSec NVA (ネットワーク仮想アプライアンス) です。

このフローチャートは、意思決定プロセスをまとめたものです。

これらの意思決定の基準については、次のセクションで説明します。

アンダーレイ ネットワーク サービスを選択する

VPN アンダーレイの 3 つのオプションは次に示す順序で検討することを強くお勧めします。

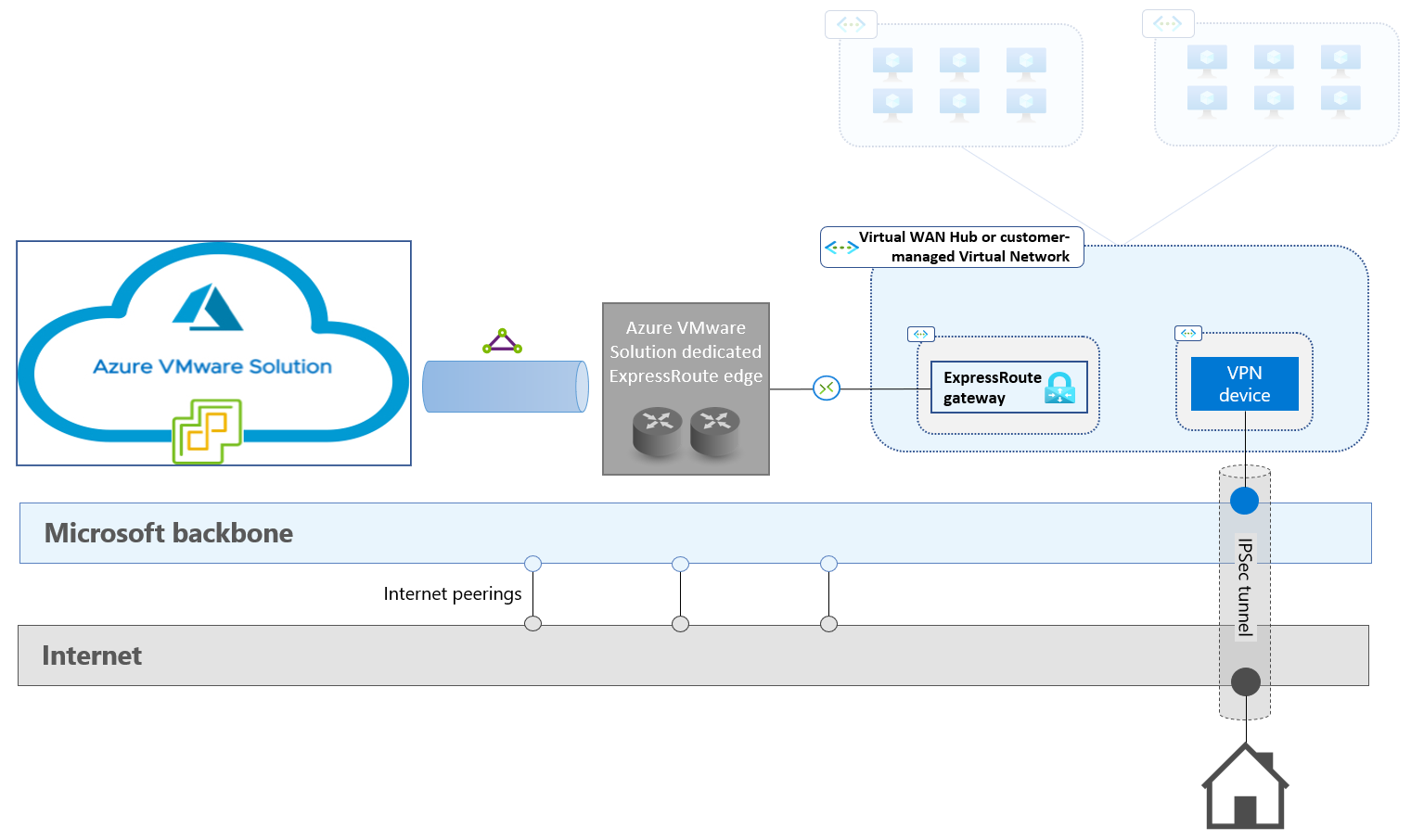

インターネット接続。 トランジット仮想ネットワークでホストされている VPN デバイスに割り当てられたパブリック IP アドレスが、IPSec トンネルのリモート エンドポイントとして機能します。 複雑度とコストが低いため、インターネット接続のパフォーマンス (達成可能な IPSec スループット) を常にテストして評価する必要があります。 観察したパフォーマンスが低すぎるか一貫性がない場合にのみ、このオプションを却下します。 次の図にこのオプションを示します。

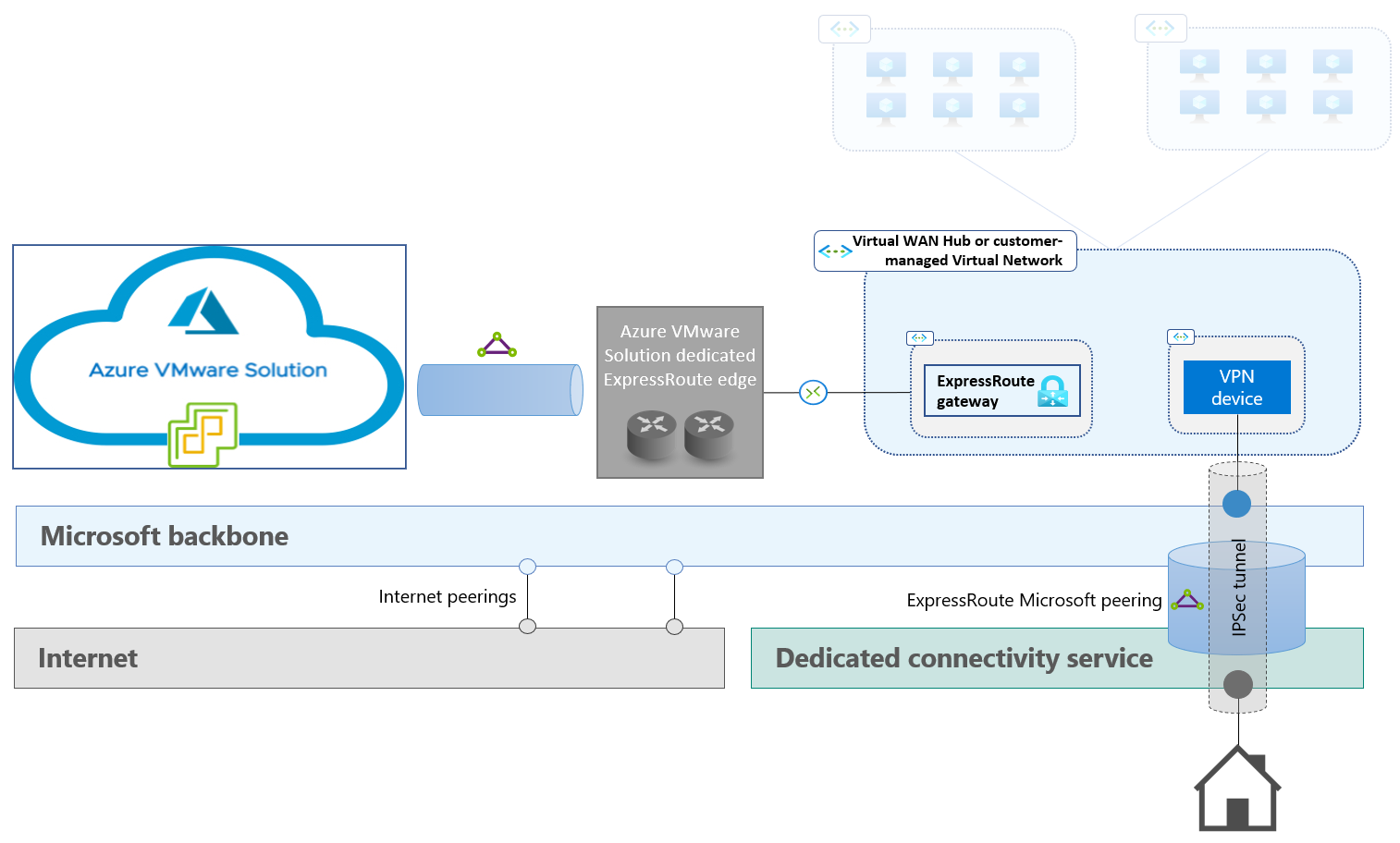

ExpressRoute Microsoft ピアリング. このオプションでは、Azure パブリック エンドポイントへのレイヤー 3 接続が専用リンク経由で提供されます。 これを使用すると、インターネット接続と同様に、IPSec トンネルのリモート エンドポイントとして機能し、トランジット仮想ネットワークでホストされている VPN デバイスのパブリック IP に到達できます。 Microsoft ピアリングのルーティング要件を満たすことができない場合にのみ、このオプションを却下します。 次の図にこのオプションを示します。

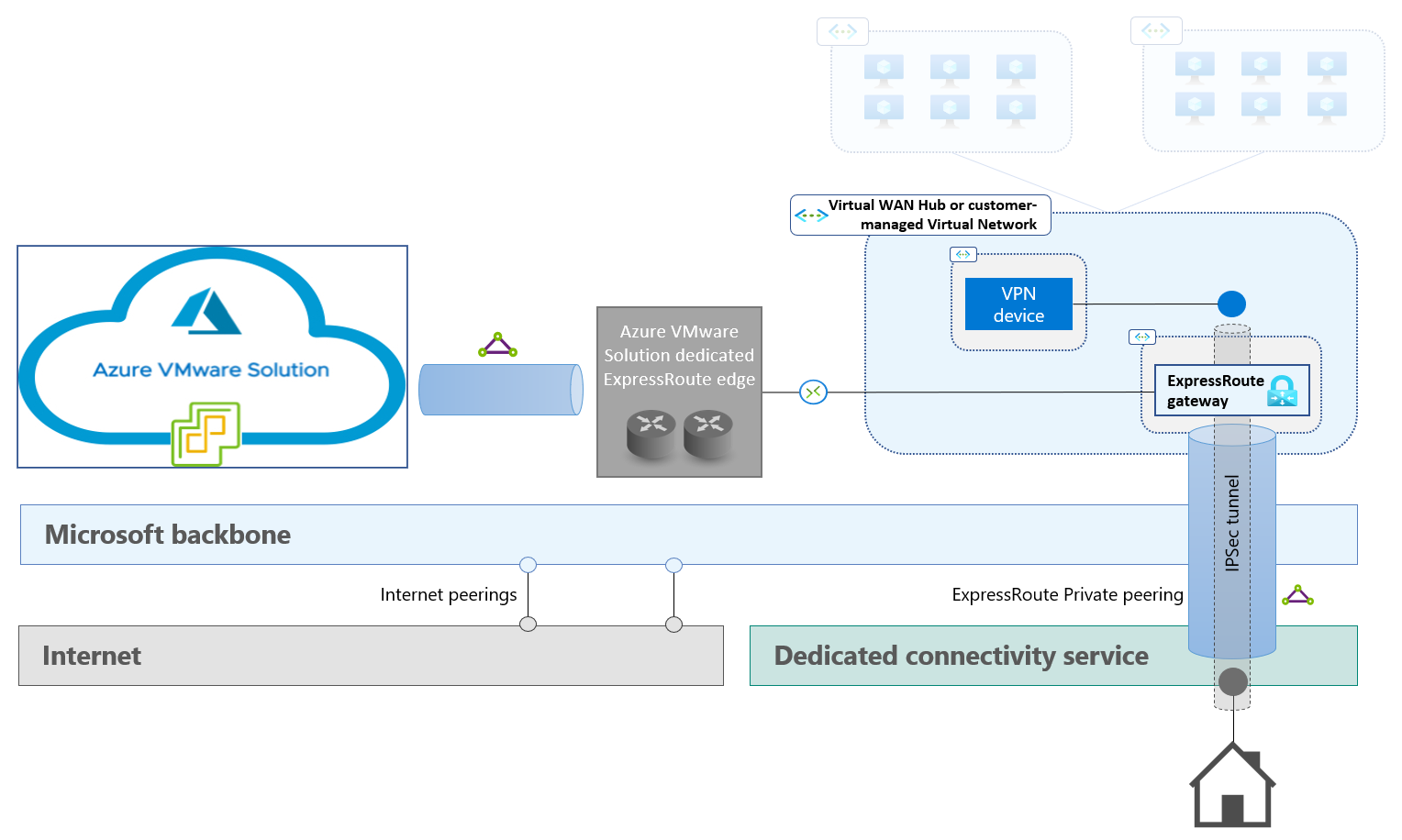

ExpressRoute プライベート ピアリング。 このオプションでは、オンプレミス サイトと Azure 仮想ネットワーク間のレイヤー 3 接続が専用リンク経由で提供されます。 そのため、オンプレミス サイトから、仮想ネットワークでホストされている VPN デバイスのプライベート IP アドレスへの IPSec トンネルを確立できます。 ExpressRoute プライベート ピアリングでは、ExpressRoute ゲートウェイがデータ パス内にあるため、帯域幅の制限が発生する可能性があります。 ExpressRoute FastPath を使用すると、この問題に対処できます。 プライベート ピアリングでは、オンプレミス側でより複雑なルーティング構成も必要です。 詳細については、「ExpressRoute プライベート ピアリング経由のサイト間 VPN 接続を構成する」を参照してください。 次の図にこのオプションを示します。

Azure で仮想デバイスをホストする場所を決定する

使用可能なオプションには、カスタマーマネージド仮想ネットワークと Virtual WAN ハブが含まれます。 この決定を行うには、既存の Azure 環境 (存在する場合) の特性、および管理作業の削減をどの程度優先したいかと、特定のニーズに合わせて構成を調整する技術力の兼ね合いを検討します。 いくつかの主要な考慮事項を次に示します。

- Azure VMware Solution 接続に、既存の Azure ネットワーク インフラストラクチャを使用する必要があります。 カスタマーマネージド ハブスポーク ネットワークが Azure VMware Solution プライベート クラウドと同じリージョンに既に存在する場合は、その既存のハブに IPSec 終了デバイスをデプロイする必要があります。 Virtual WAN に基づくハブスポーク ネットワークが Azure VMware Solution プライベート クラウドと同じリージョンに存在する場合は、IPSec 終了に Virtual WAN ハブを使用する必要があります。

- カスタマーマネージド ハブ スポーク ネットワークで、IPSec トンネルと ExpressRoute マネージド回線の間のトラフィックをルーティングするには、ハブ仮想ネットワークに Azure Route Server インスタンスをデプロイし、ブランチ間トラフィックを許可するように構成する必要があります。 仮想ネットワークにデプロイされているファイアウォール デバイスを介して、Azure VMware Solution プライベート クラウドとオンプレミス サイトの間でトラフィックをルーティングすることはできません。

- Virtual WAN ハブは、オンプレミス サイトに接続されている IPSec トンネルと Azure VMware Solution マネージド ExpressRoute 回線の間のトラフィックのルーティングをネイティブにサポートします。

- Virtual WAN を使用する場合は、トラフィック検査のためにルーティング インテントとルーティング ポリシーを構成できます。 Azure Firewall または Virtual WAN でサポートされているサードパーティのセキュリティ ソリューションを使用できます。 リージョン別の提供状況とルーティング インテントの制限事項を確認することをお勧めします。

IPSec トンネルを終了する仮想デバイスを決定する

オンプレミス サイトへの接続を提供する IPSec トンネルは、Azure VPN Gateway またはサードパーティの NVA によって終了できます。 この決定を行うには、既存の Azure 環境 (存在する場合) の特性、および管理作業の削減をどの程度優先したいかと、特定のニーズに合わせて構成を調整する技術力の兼ね合いを検討します。 いくつかの主要な考慮事項を次に示します。

カスタマーマネージドのハブスポーク ネットワークと Virtual WAN に基づくハブスポーク ネットワークの両方で、オンプレミス サイトに接続されている IPSec トンネルを Azure VPN Gateway を使用して終了できます。 プラットフォームで管理されているため、Azure VPN Gateway には最小限の管理作業しか必要ありません。 他の接続シナリオをサポートしている場合でも既存のゲートウェイを使用できます。 サポートされている設定と予想されるパフォーマンスに関する情報については、次の記事を参照してください。

通常、次の状況では、サードパーティの NVA がオンプレミス サイトからのトンネルを終了するために使用されます。

- NVA は、Azure とオンプレミス サイトの両方にデプロイされる SDWAN ソリューションの CPE (顧客のオンプレミス機器) です。

- NVA は、オンプレミス サイトと Azure VMware Solution の間の接続に必要なセキュリティ ポリシーを適用するファイアウォールです。

サードパーティ デバイスを使用すると、柔軟性が向上し、ネイティブ VPN ゲートウェイではサポートされていない高度なネットワーク機能へのアクセスが提供される可能性がありますが、複雑さが増します。 高可用性はユーザーの責任になります。 複数のインスタンスをデプロイする必要があります。

ExpressRoute プライベート ピアリング経由の転送

ExpressRoute プライベート ピアリングは、エンタープライズ シナリオでオンプレミス サイトを Azure 仮想ネットワーク (またはハブスポーク ネットワーク) に接続するための最も一般的な選択肢です。 Azure 仮想ネットワーク、またはハブ スポーク トポロジ内のハブ仮想ネットワークには、ExpressRoute 回線への接続が構成された ExpressRoute ゲートウェイが含まれています。 この構成により、仮想ネットワーク (またはハブスポーク ネットワーク全体) とオンプレミス サイトのネットワークの間にレイヤー 3 接続が提供されます。 ただし、マネージド ExpressRoute 回線を介して同じ仮想ネットワーク (またはハブ仮想ネットワーク) に接続されている Azure VMware Solution プライベート クラウドに対しては、レイヤー 3 接続がネイティブに提供されません。 (「ExpressRoute Global Reach および Azure VMware Solution プライベート クラウド」を参照してください。)

この制限を回避するには、Azure 仮想ネットワークにデプロイするルーティング デバイスを増やします。 そうすることで、仮想ネットワークでホストされているファイアウォール NVA を介してトラフィックをルーティングできます。

ExpressRoute プライベート ピアリング経由の転送は好ましいように見えるかもしれませんが、複雑になり、パフォーマンスに影響します。 これは、ExpressRoute Global Reach と IPSec VPN (前のセクションで説明) を適用できない場合にのみ考慮する必要があります。

実装オプションは 2 つあります。

- 単一仮想ネットワーク。 このオプションを使用すると、カスタマーマネージド回線と Azure VMware Solution マネージド回線が同じ ExpressRoute ゲートウェイに接続されます。

- 補助トランジット仮想ネットワーク。 このオプションを使用すると、オンプレミス サイトへの接続を提供するカスタマーマネージド ExpressRoute 回線が、ハブ仮想ネットワーク内の (通常は既存の) ExpressRoute ゲートウェイに接続されます。 Azure VMware Solution マネージド回線は、補助トランジット仮想ネットワークにデプロイされている別の ExpressRoute ゲートウェイに接続されます。

次のセクションでは、2 つの実装オプションの次の点について詳しく説明します。

- パフォーマンス、コスト (必要な Azure リソース)、管理オーバーヘッドのトレードオフ。

- コントロール プレーンの実装 (オンプレミス サイトとプライベート クラウドの間でルートを交換する方法)。

- データ プレーンの実装 (オンプレミス サイトとプライベート クラウドの間でのネットワーク パケットのルーティング方法)。

単一の仮想ネットワーク

単一仮想ネットワークのアプローチを使用すると、Azure VMware Solution プライベート クラウドのマネージド回線と顧客所有回線の両方が、同じ ExpressRoute ゲートウェイ (通常はハブ ネットワーク) に接続されます。 プライベート クラウドとオンプレミス サイト間のトラフィックは、ハブ ネットワークにデプロイされているファイアウォール NVA を介してルーティングできます。 単一仮想ネットワークのアーキテクチャを次に示します。

コントロール プレーンとデータ プレーンは、次のように実装されます。

コントロール プレーン。 Azure 仮想ネットワークにデプロイされている ExpressRoute ゲートウェイは、Azure VMware Solution マネージド回線とカスタマーマネージド ExpressRoute 回線の間でルートを伝達できません。 Azure Route Server (ブランチ間設定が有効) を使用し、両方の回線に、Azure VMware Solution プライベート クラウドのアドレス空間 (管理ネットワークとワークロード セグメント) とオンプレミスのアドレス空間を含むスーパーネットのルートを挿入します。

アドレス空間を構成する正確なプレフィックスの代わりにスーパーネットをアナウンスする必要があるのは、正確なプレフィックスは Azure VMware Solution プライベート クラウドとオンプレミス サイトによって反対方向に既にアナウンスされているためです。 オンプレミス サイトのネットワーク構成と互換性がある場合は、RFC 1918 プレフィックスと同じ大きさのスーパーネットを使用できます。 ほとんどのケースでは、代わりに、Azure VMware Solution プライベート クラウドのアドレス空間とオンプレミスのアドレス空間を含む最小のスーパーネットを使用する必要があります。 これにより、オンプレミス サイトのルーティング構成との競合のリスクが最小限に抑えられます。

スーパーネットのルートは、BGP 対応 NVA によって生成されます。 NVA は、Azure Route Server との BPG セッションを確立するように構成されています。 NVA はコントロール プレーンの一部に過ぎず、オンプレミス サイトと Azure VMware Solution プライベート クラウドの間で実際のトラフィックをルーティングしません。 コントロール プレーンの実装は、前の図の破線で表されます。

データ プレーン。 前述のコントロール プレーンの実装では、次のトラフィックが ExpressRoute ゲートウェイに引き付けられます。

- オンプレミス サイトから Azure VMware Solution プライベート クラウド宛てのトラフィック。

- Azure VMware Solution プライベート クラウドからオンプレミス サイト宛てのトラフィック。

GatewaySubnet に UDR が適用されない場合、トラフィックはオンプレミス サイトと Azure VMware Solution プライベート クラウドの間を直接流れます。 UDR を GatewaySubnet に適用することで、中間のネクスト ホップにトラフィックをルーティングできます。 オンプレミス サイトとプライベート クラウド間の接続にネットワーク セキュリティ ポリシーを適用するファイアウォール NVA が一般的な例です。 データ プレーンの実装は、前の図の実線で表されます。

補助仮想ネットワーク

補助仮想ネットワークを使用して、Azure VMware Solution プライベート クラウドのマネージド回線にのみ接続される 2 つ目の ExpressRoute ゲートウェイをホストできます。 この方法を使用すると、プライベート クラウドのマネージド回線とカスタマーマネージド回線が異なる ExpressRoute ゲートウェイに接続されます。 2 つの Azure Route Server インスタンスを使用して、各回線への適切なルートをアナウンスし、プライベート クラウドとオンプレミス サイト間のルート伝達を制御します。 スーパーネットをアナウンスする必要はありません (前のセクションで説明した単一仮想ネットワーク オプションでは必要です)。 GatewaySubnet の UDR の管理オーバーヘッドも削減されます。 この方法を使用すると、ハブ仮想ネットワーク内のファイアウォール NVA を介して、プライベート クラウドとオンプレミス サイトの間でトラフィックをルーティングできます。 補助仮想ネットワークの実装を次の図に示します。

コントロール プレーンとデータ プレーンは、次のように実装されます。

コントロール プレーン。 Azure VMware Solution プライベート クラウドのマネージド回線と顧客所有回線の間でのルート伝達を有効にするには、各仮想ネットワークに Azure Route Server インスタンスが必要です。 2 つの Azure Route Server インスタンスは BGP 隣接性を確立できないため、それらの間でルートを伝達するために BGP 対応 NVA が必要です。 高可用性を得るには、少なくとも 2 つの NVA インスタンスをデプロイする必要があります。 インスタンスを増やすとてスループットを向上させることができます。 BGP 対応 NVA には、異なるサブネットに接続されている 2 つの NIC が必要です。 2 つのルート サーバー (補助仮想ネットワークおよびハブ仮想ネットワーク内) に対する BGP セッションは、異なる NIC 経由で確立する必要があります。

Azure VMware Solution プライベート クラウドによって生成されたルートとオンプレミス サイトによって生成されたルートが、ExpressRoute 回線を介して学習されます。 これらの AS パスには、ASN 65515 (ExpressRoute ゲートウェイで使用される Azure 予約 ASN) と ASN 12076 (すべてのピアリング場所の Microsoft Enterprise エッジ ルーターによって使用される Microsoft 所有 ASN) が含まれています。 BGP 対応 NVA は、ルートが BGP ループ検出によって削除されないように、AS パスを削除する必要があります。 必要な BGP 構成の詳細については、「Global Reach を使用せずに AVS の Expressroute 接続を実装する」を参照してください。 コントロール プレーンの実装は、前の図の破線で表されます。

データ プレーン。 補助仮想ネットワークでは、Azure VMware Solution プライベート クラウドとオンプレミス サイト間のトラフィックは、BGP 対応の NVA 経由でルーティングされます。 Azure VMware Solution プライベート クラウドとの間のトラフィックは、補助仮想ネットワークのルート サーバーとの BGP セッションに使用される NIC を介して NVA を出入りします。 オンプレミス サイトとの間のトラフィックは、ハブ仮想ネットワークのルート サーバーとの BGP セッションに使用される NIC を介して NVA を出入りします。 この NIC がアタッチされるサブネットは、次のカスタム ルート テーブルに関連付けられています。

- ルート サーバーからの BGP ルートの学習を無効にします (ループを回避するため)。

- データ パスにハブ ネットワークのファイアウォールを挿入します。

トラフィックがハブ ファイアウォール経由で対称的にルーティングされるようにするには、Azure VMware Solution プライベート クラウドで使用されるすべてのプレフィックスの UDR をハブの GatewaySubnet で構成する必要があります。 詳細については、「Global Reach を使用せずに AVS の Expressroute 接続を実装する」を参照してください。 データ プレーンの実装は、前の図の実線で表されます。

次のステップ

Azure VMware Solution と Azure 仮想ネットワークの間の接続について確認します。