Azure VMware Solution のネットワークの基本

この記事では、Azure VMware Solution のネットワークに関するいくつかの基本的な概念についてまとめています。 これらの概念を理解することは、このガイドの他の記事のネットワーク アーキテクチャを理解するための前提条件となります。

Azure ExpressRoute 回線と Azure VMware Solution プライベート クラウド

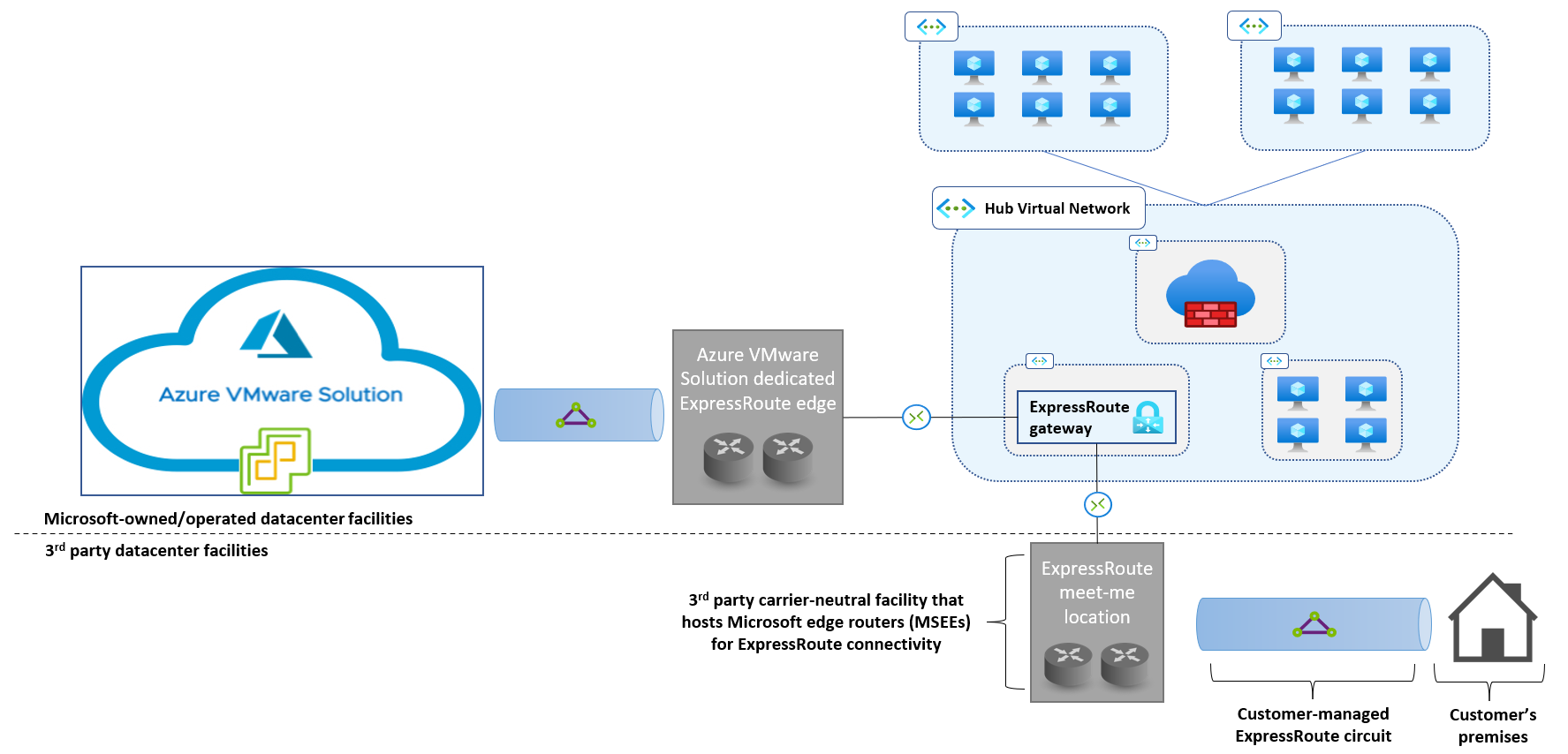

Azure VMware Solution は、Azure データセンターにデプロイされ、その物理ネットワークに接続されているベアメタル VMware ESXi ノード上で実行されます。 ExpressRoute 回線を使用して外部ネットワークと Azure 仮想ネットワークの間にレイヤー 3 接続を確立できるようにするのと同じ方法で、専用の ExpressRoute 実装によって、物理 ESXi ノードと Azure 仮想ネットワークの間のレイヤー 3 接続が提供されます。

Azure VMware Solution プライベート クラウドがプロビジョニングされると、関連付けられている ExpressRoute 回線も Microsoft が管理するサブスクリプションでインスタンス化されます。 その後、プライベート クラウドの所有者は、回線の認可キーを引き換えることで、Azure 仮想ネットワーク内の 1 つ以上の ExpressRoute 仮想ネットワーク ゲートウェイに回線を接続できます。 (この手順は、ExpressRoute ゲートウェイとカスタマー マネージド回線の間の接続を作成するために使用される手順と同じです)。詳細な手順については、Azure VMware Solution のドキュメントをご覧ください。

ExpressRoute Global Reach と Azure VMware Solution プライベート クラウド

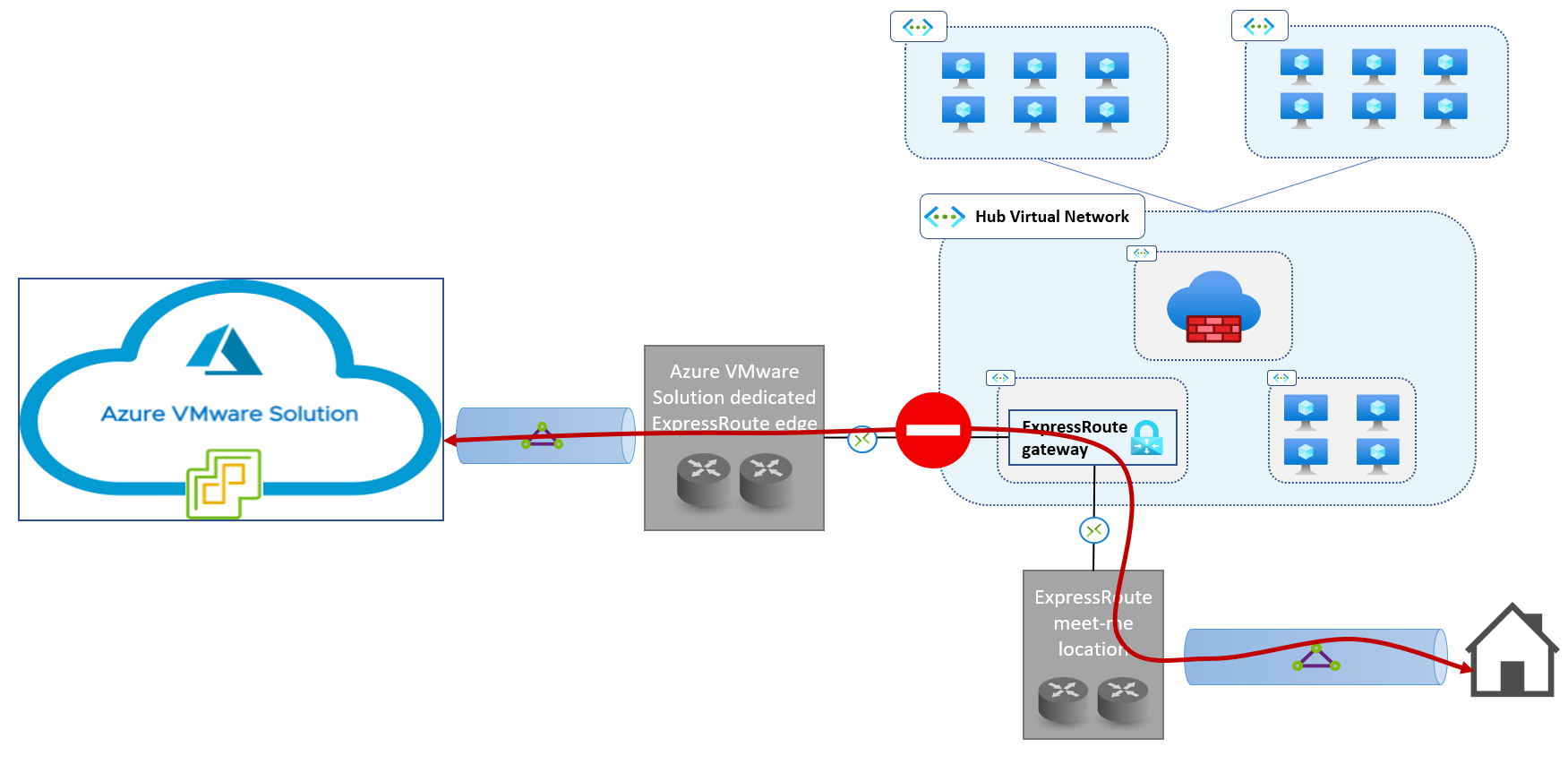

Azure ExpressRoute ゲートウェイを使用して、異なる回線経由で接続されているオンプレミスの場所間でトラフィックをルーティングすることはできません。 この制限は、次に示すように、Azure VMware Solution 専用の ExpressRoute 実装にも適用されます。

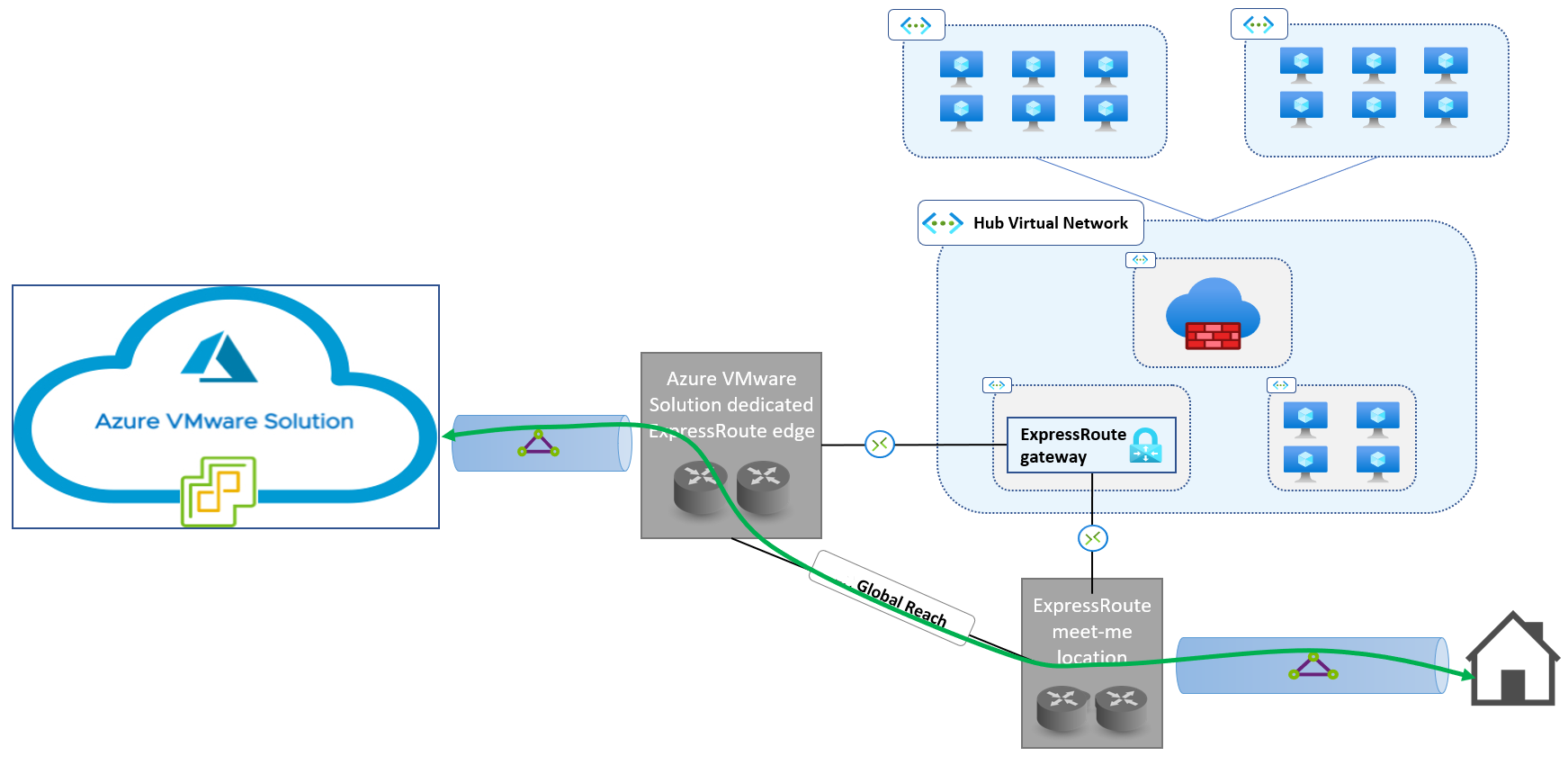

Global Reach は、2 つの ExpressRoute 回線を接続できるようにする ExpressRoute の機能で、各回線に接続されているネットワークが Microsoft バックボーン経由で相互にトラフィックをルーティングできるようにします。 Global Reach は、Azure VMware Solution 専用の ExpressRoute 実装で使用できます。 そのため、Global Reach を使用して、Azure VMware Solution によって管理されている ExpressRoute 回線を自分が管理する回線に接続できます。これにより、オンプレミス ネットワークと Azure VMware Solution プライベート クラウド間のレイヤー 3 接続が提供されます。

Note

最大限の耐障害性を確保するには、異なるピアリングロケーションにある2つのカスタマー管理 ExpressRoute回線を使用して、オンプレミスデータセンターをMicrosoftバックボーンに接続する必要があります。 この場合、お客様が管理する各 ExpressRoute 回線には、Azure VMware Solution のプライベート クラウド(および Azure Virtual Networks)への Global Reach 接続が必要です。 耐障害性のあるExpressRouteの実装については、この文書を参照してください。

Azure VMware Solution のネットワーク トポロジ

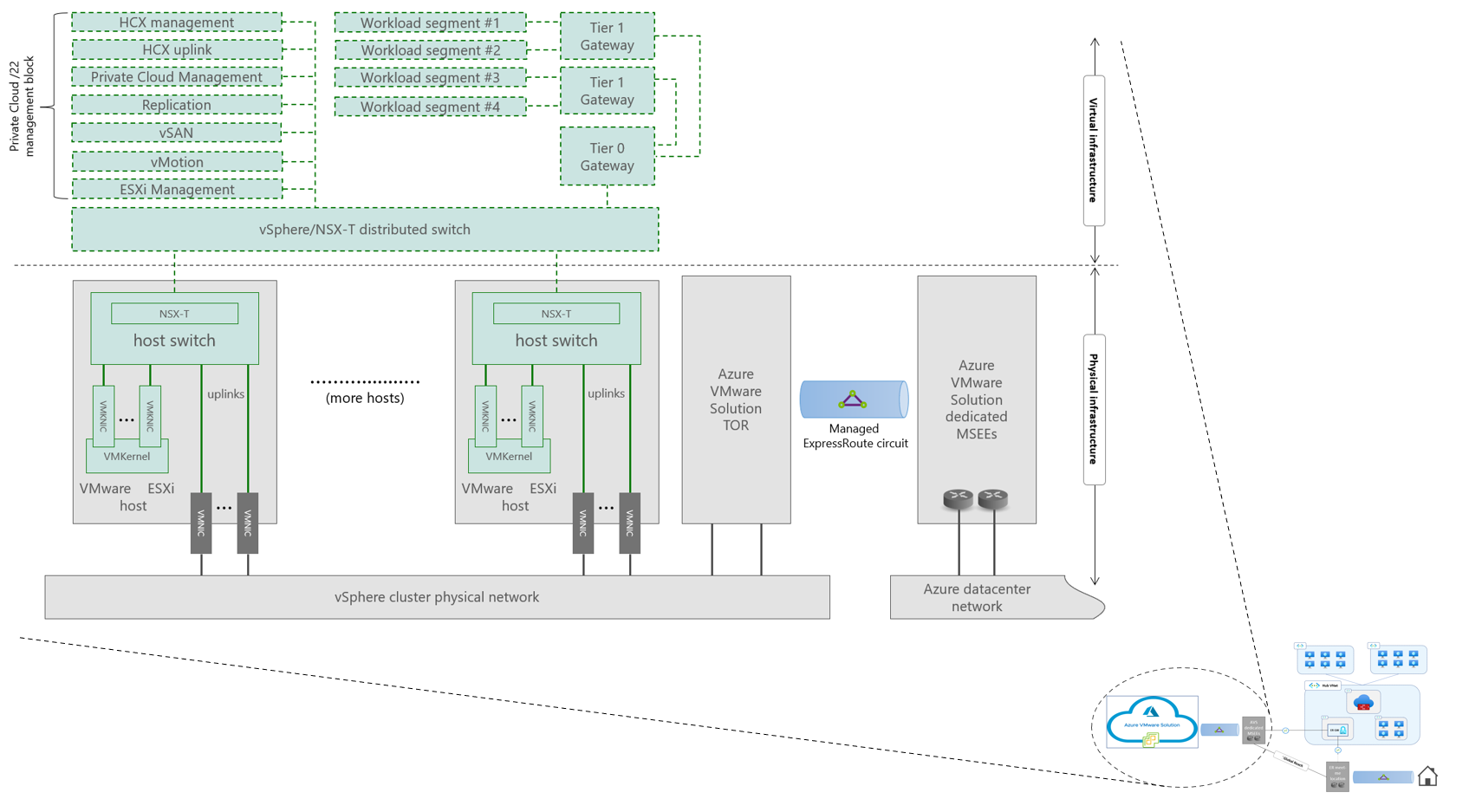

Azure VMware Solution のプライベート クラウド インフラストラクチャには、いくつかのネットワーク セグメントが含まれています。 これらのセグメントは VMware のネットワーク仮想化スタック (分散仮想スイッチ) によって実装され、ESXi ホストの物理 NIC を介して基になる物理インフラストラクチャに接続されています。

管理ネットワークでは、vCenter Server、NSX-T 管理仮想マシン、vMotion、レプリケーション、vSAN などの基本的な vSphere クラスター機能がサポートされます。 管理ネットワークのアドレス空間は、プロビジョニング中に各 Azure VMware Solution プライベート クラウドに割り当てられる /22 アドレス ブロックから割り当てられます。 /22 ブロックの IP アドレス範囲が管理ネットワークに割り当てられる方法の詳細については、「ルーティングとサブネットに関する考慮事項」を参照してください。

ワークロード セグメントは、Azure VMware Solution 仮想マシンが接続される、ユーザー定義の NSX-T セグメントです。 ワークロード セグメントのアドレス範囲は、ユーザーが定義します。 これは、以下と重複することはできません。

- Azure VMware Solution のプライベート クラウドの /22 管理ブロック。

- ピアリングされた Azure 仮想ネットワーク内で使用されるアドレス範囲。

- プライベート クラウドに接続されているリモート ネットワーク内で使用されるアドレス範囲。

ワークロード セグメントは、層 1 のゲートウェイにアタッチできます。 Azure VMware Solution のプライベート クラウドには、1 つ以上の層 1 のゲートウェイを含めることができます。 層 1 のゲートウェイをプライベート クラウドの既定の層 0 のゲートウェイにリンクできます。これによって、vSphere/NSX-T クラスター外部の物理ネットワークに接続できます。

Azure VMware Solution プライベート クラウドのネットワーク トポロジを次に示します。

Azure VMware Solution の動的ルーティング

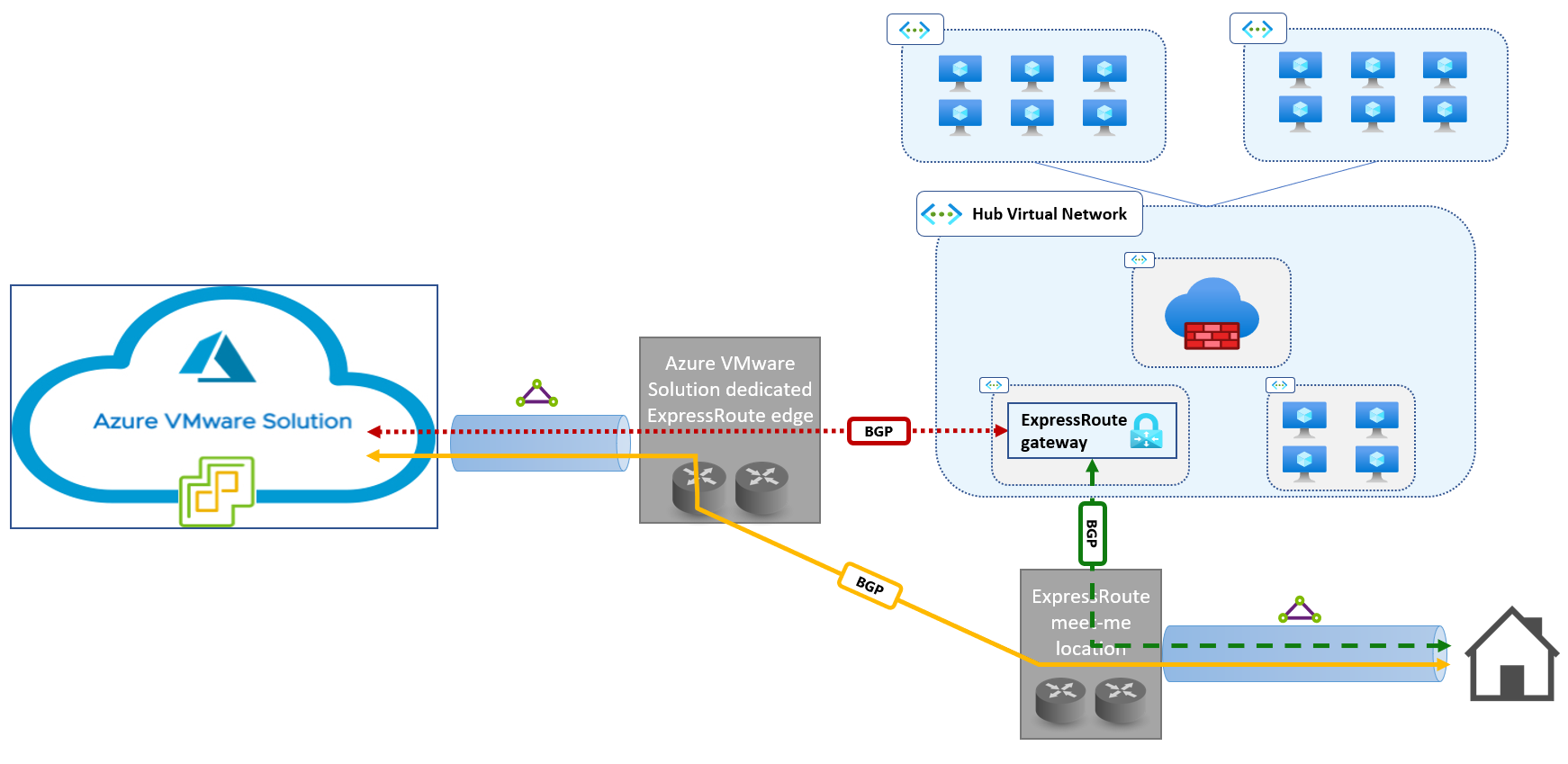

Azure VMware Solution のプライベート クラウドは、マネージド ExpressRoute 回線経由で Azure 仮想ネットワークとリモート サイトに接続します。 次に示すように、動的ルート交換には Border Gateway Protocol (BGP) が使用されます。

前の図に示した標準トポロジでは、次のようになっています。

Azure VMware Solution プライベート クラウド内の管理とワークロードのセグメント用のルートは、プライベート クラウドのマネージド回線に接続されているすべての ExpressRoute ゲートウェイに通知されます。 反対の方向では、ExpressRoute ゲートウェイは次のルートを通知します。

- 独自の仮想ネットワークのアドレス空間を構成するプレフィックス。

- ゲートウェイ転送を許可するようにピアリングが構成されている場合は、直接ピアリングされたすべての仮想ネットワークのアドレス空間を構成するプレフィックス (図の赤い点線)。

Azure VMware Solution プライベート クラウド内の管理とワークロードのセグメント用のルートは、Global Reach を介してプライベート クラウドのマネージド回線に接続されているすべての ExpressRoute 回線に通知されます。 反対の方向では、ユーザーが管理する ExpressRoute 回線経由でオンプレミス サイトから通知されたすべてのルートが、Azure VMware Solution のプライベート クラウドに伝達されます (図の黄色の実線)。

ユーザーが管理する ExpressRoute 回線経由でオンプレミス サイトから通知されたルートは、その回線に接続されているすべての ExpressRoute ゲートウェイによって学習されます。 ルートは次に挿入されます。

- ゲートウェイの仮想ネットワークのルート テーブル。

- 直接ピアリングされたすべての仮想ネットワークのルート テーブル (ピアリングがゲートウェイ転送を許可するように構成されている場合)。

反対の方向では、ExpressRoute ゲートウェイは次のルートを通知します。

- 独自の仮想ネットワークのアドレス空間を構成するプレフィックス。

- ゲートウェイ転送を許可するようにピアリングが構成されている場合は、直接ピアリングされたすべての仮想ネットワークのアドレス空間を構成するプレフィックス (図の緑の破線)。

Note

ExpressRoute ゲートウェイは、回線接続間でルートを伝達しません。 前の図において、ExpressRoute ゲートウェイは、赤い点線で表される BGP セッションで学習されたルートを、緑色の破線で表される BGP セッションに伝達しません。その逆も同様です。 そのため、Azure VMware Solution のプライベート クラウドとオンプレミス サイトの間の接続を有効にするには、Global Reach が必要です。

送信データ転送の料金

Azure VMware Solution プライベート クラウドに関連付けられているマネージド ExpressRoute 回線は Microsoft が所有するサブスクリプションでインスタンス化されます。 マネージド回線に関連付けられているコスト (月額料金またはデータ転送料金) は、お使いのサブスクリプションには課金されません。 より具体的には、サブスクリプションには以下は課金されません。

- マネージド回線の ExpressRoute の月額料金。

- マネージド回線経由で Azure 仮想ネットワークからプライベート クラウドに転送されるトラフィック。

- ExpressRoute Global Reach のイングレス トラフィックとエグレス トラフィックの料金。 所有する ExpressRoute 回線が Global Reach 経由で Azure VMware Solution マネージド回線に接続されている場合、お使いの回線がプライベート クラウドと同じ地政学的リージョンにある場合、Global Reach のイングレスとエグレスの料金も回線で抑制されます。

プライベート クラウドのマネージド回線に接続されている ExpressRoute 仮想ネットワーク ゲートウェイは、所有する仮想ネットワークでインスタンス化されるため、標準の ExpressRoute 仮想ネットワーク ゲートウェイ料金で課金されます。

このガイドで説明するトポロジで必要な、Azure VPN ゲートウェイ、Azure ルート サーバー、仮想ネットワーク ピアリング、パブリック IP アドレスなど、他のネットワーク関連リソースは、お使いのサブスクリプションにデプロイする必要があります。 これらは標準料金で課金されます。

Azure VMware Solution の課金の詳細については、一般的な質問に関する記事をご覧ください。

次のステップ

Azure VMware Solution とオンプレミス サイトの間の接続について確認します。