暗号化要件と Azure VPN ゲートウェイについて

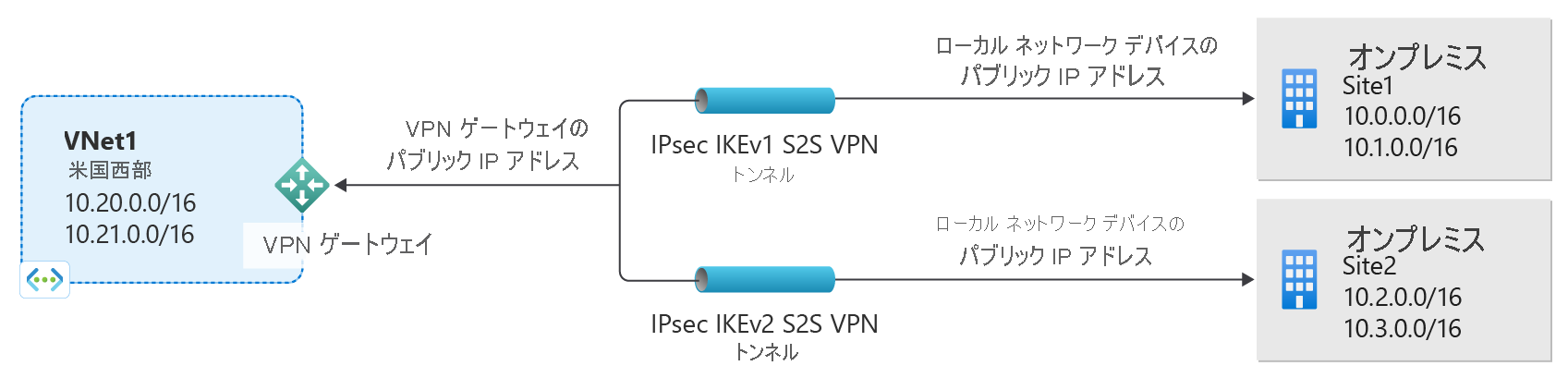

この記事では、Azure 内でクロスプレミスの S2S VPN トンネルと VNet 間接続の両方の暗号化要件を満たすように Azure VPN ゲートウェイを構成する方法について説明します。

Azure VPN 接続のための IKEv1 と IKEv2 について

従来から、IKEv1 接続は Basic SKU に対してのみ許可し、IKEv2 接続は Basic SKU 以外のすべての VPN ゲートウェイ SKU に対して許可してきました。 Basic SKU では 1 つの接続のみが許可され、パフォーマンスなどの他の制限と共に、IKEv1 プロトコルのみをサポートするレガシ デバイスを使用している顧客はエクスペリエンスが制限されました。 IKEv1 プロトコルを使用している顧客のエクスペリエンスを向上させるために、Basic SKU を除くすべての VPN ゲートウェイ SKU に対して IKEv1 接続が許可されるようになりました。 詳細については、VPN ゲートウェイの SKU に関するページを参照してください。 IKEv1 を使う VPN ゲートウェイの場合、メイン モードのキー更新時にトンネルの再接続数が高くなる可能性があることに注意してください。

IKEv1 および IKEv2 接続が同じ VPN ゲートウェイに適用されている場合、これらの 2 つの接続間の転送は自動的に有効になります。

Azure VPNゲートウェイの IPsec/IKE ポリシーのパラメーターについて

IPsec/IKE 標準プロトコルは、幅広い暗号アルゴリズムをさまざまな組み合わせでサポートしています。 暗号化アルゴリズムとパラメーターの特定の組み合わせを要求しない場合、Azure VPN ゲートウェイは一連の既定の提案を使用します。 既定の構成では、幅広いサード パーティ製 VPN デバイスとの相互運用性を最大化できるように、既定のポリシー セットが選択されています。 そのため、ポリシーと提案の数は、使用可能な暗号化アルゴリズムとキーの強度の可能な組み合わせのすべてを網羅できません。

既定のポリシー

Azure VPN ゲートウェイの既定のポリシー セットは、「サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/IKE パラメーターについて」のドキュメントに示されています。

暗号化要件

特定の暗号化アルゴリズムまたはパラメーターを必要とする通信 (通常はコンプライアンスまたはセキュリティの要件のために) では、Azure の既定のポリシー セットではなく、特定の暗号化アルゴリズムとキーの強度を備えたカスタム IPsec/IKE ポリシーを使用するように Azure VPN ゲートウェイを構成できるようになりました。

たとえば、Azure VPN ゲートウェイの IKEv2 メイン モード ポリシーでは Diffie-Hellman グループ 2 (1024 ビット) のみを利用するのに対して、IKE でグループ 14 (2048 ビット)、グループ 24 (2048 ビット MODP グループ)、ECP (楕円曲線グループ) 256 または 384 ビット (それぞれグループ 19 およびグループ 20) などのより強力なグループが使用されるように指定することが必要になる場合があります。 IPsec クイック モード ポリシーにも同じような要件が適用されます。

Azure VPN ゲートウェイでのカスタム IPSEC/IKE ポリシー

Azure VPN ゲートウェイは、接続ごとのカスタム IPsec/IKE ポリシーをサポートします。 次の例のように、サイト間または VNet 間接続の場合、必要なキーの強度を備えた、IPsec および IKE の暗号化アルゴリズムの特定の組み合わせを選択できます。

IPsec/IKE ポリシーを作成し、新規または既存の接続に適用することができます。

ワークフロー

- ほかのハウツー ドキュメントの説明に従って、お使いの接続トポロジー用に仮想ネットワーク、VPN ゲートウェイ、またはローカル ネットワーク ゲートウェイを作成します。

- IPsec/IKE ポリシーを作成します。

- ポリシーは、S2S または VNet 間接続を作成するときに適用できます。

- 接続が既に作成されている場合、既存の接続に対してポリシーを適用または更新することができます。

IPsec/IKE ポリシーに関する FAQ

カスタム IPsec/IKE ポリシーはすべての Azure VPN Gateway SKU でサポートされていますか?

カスタム IPsec/IKE ポリシーは、Basic SKU を除くすべての Azure VPN Gateway SKU でサポートされています。

1 つの接続に対してポリシーはいくつ指定できますか。

接続に指定できるポリシーの組み合わせは 1 つだけです。

接続で部分的なポリシーを指定できますか (たとえば、IKE アルゴリズムのみを指定し、IPsec を指定しない)?

いいえ。IKE (メイン モード) と IPsec (クイック モード) の両方について、すべてのアルゴリズムとパラメーターを指定する必要があります。 ポリシーを部分的に指定することはできません。

カスタム ポリシーでサポートされているアルゴリズムとキーの強度は何ですか?

次の表は、構成可能なサポートされている暗号アルゴリズムとキーの強度を一覧にしたものです。 各フィールドについて、オプションを 1 つ選択する必要があります。

| IPsec/IKEv2 | [オプション] |

|---|---|

| IKEv2 暗号化 | GCMAES256、GCMAES128、AES256、AES192、AES128 |

| IKEv2 整合性 | SHA384、SHA256、SHA1、MD5 |

| DH グループ | DHGroup24、ECP384、ECP256、DHGroup14、DHGroup2048、DHGroup2、DHGroup1、なし |

| IPsec 暗号化 | GCMAES256、GCMAES192、GCMAES128、AES256、AES192、AES128、DES3、DES、なし |

| IPsec 整合性 | GCMAES256、GCMAES192、GCMAES128、SHA256、SHA1、MD5 |

| PFS グループ | PFS24、ECP384、ECP256、PFS2048、PFS2、PFS1、なし |

| クイック モード SA の有効期間 | (省略可能。指定がない場合は既定値) 秒 (整数。最小 300、既定値は 27,000) キロバイト (整数。最小 1,024、既定値は 102,400,000) |

| トラフィック セレクター | UsePolicyBasedTrafficSelectors ($True または $False、省略可能。指定がない場合は既定値である $False) |

| DPD タイムアウト | 秒 (整数。最小 9、最大 3,600、既定値は 45) |

オンプレミス VPN デバイスの構成は、ユーザーが Azure IPsec または IKE ポリシーで指定した次のアルゴリズムおよびパラメーターと一致しているか、それを含んでいる必要があります。

- IKE 暗号化アルゴリズム (メイン モード、フェーズ 1)

- IKE 整合性アルゴリズム (メイン モード、フェーズ 1)

- DH グループ (メイン モード、フェーズ 1)

- IPsec 暗号化アルゴリズム (クイック モード、フェーズ 2)

- IPsec 整合性アルゴリズム (クイック モード、フェーズ 2)

- PFS グループ (クイック モード、フェーズ 2)

- トラフィック セレクター (

UsePolicyBasedTrafficSelectorsを使用する場合) - SA の有効期間 (一致する必要のないローカル仕様)

IPsec 暗号化アルゴリズムに GCMAES を使用する場合は、IPsec 整合性で同じ GCMAES アルゴリズムとキー長を選択する必要があります。 たとえば、両方に GCMAES128 を使用します。

アルゴリズムとキーの表では:

- IKE はメイン モードまたはフェーズ 1 に対応します。

- IPsec はクイック モードまたはフェーズ 2 に対応しています。

- DH グループは、メイン モードまたはフェーズ 1 で使用される Diffie-Hellman グループを指定します。

- PFS グループは、クイック モードまたはフェーズ 2 で使用される Diffie-Hellman グループを指定します。

IKE メイン モード SA の有効期間は、Azure VPN ゲートウェイで 28,800 秒に固定します。

UsePolicyBasedTrafficSelectorsは、接続上のオプション パラメーターです。 接続上でUsePolicyBasedTrafficSelectorsを$Trueに設定すると、オンプレミスのポリシーベース VPN ファイアウォールに接続するように VPN ゲートウェイが構成されます。UsePolicyBasedTrafficSelectorsを有効にする場合は、VPN デバイスで、Any-to-Any ではなく、オンプレミス ネットワーク (ローカル ネットワーク ゲートウェイ) プレフィックスと Azure 仮想ネットワーク プレフィックスの双方向のすべての組み合わせについて、一致トラフィック セレクターが定義されていることを確認します。 この VPN ゲートウェイは、VPN ゲートウェイで構成されている内容に関係なく、リモート VPN ゲートウェイが提案するトラフィック セレクターをすべて受け入れます。たとえば、オンプレミス ネットワークのプレフィックスが 10.1.0.0/16 と 10.2.0.0/16 で、仮想ネットワークのプレフィックスが 192.168.0.0/16 と 172.16.0.0/16 である場合、次のトラフィック セレクターを指定する必要があります。

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

ポリシーベースのトラフィック セレクターについて詳しくは、「VPN ゲートウェイを複数のオンプレミスのポリシー ベースの VPN デバイスに接続する」をご覧ください。

タイムアウトを短い期間に設定するほど、IKE はより積極的にキー更新を行います。 場合によっては、そのとき接続が切断されるように見えることがあります。 この状況は、オンプレミスの場所が VPN ゲートウェイが存在する Azure リージョンから離れている場合や、物理的なリンク条件によってパケット損失が発生する可能性がある場合には望ましくない場合があります。 一般的には、タイムアウトを "30 秒から 45 秒の間" に設定することをお勧めします。

詳細については、「VPN ゲートウェイを複数のオンプレミスのポリシーベースの VPN デバイスに接続する」を参照してください。

カスタム ポリシーでサポートされている Diffie-Hellman グループはどれですか?

次の表に、カスタム ポリシーでサポートされる対応する Diffie-Hellman グループを示します:

| Diffie-Hellman グループ | DHGroup | PFSGroup | キーの長さ |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 ビット MODP |

| 2 | DHGroup2 | PFS2 | 1024 ビット MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 ビット MODP |

| 19 | ECP256 | ECP256 | 256 ビット ECP |

| 20 | ECP384 | ECP384 | 384 ビット ECP |

| 24 | DHGroup24 | PFS24 | 2048 ビット MODP |

詳細については、RFC3526 と RFC5114 を参照してください。

VPN ゲートウェイに対する既定の IPsec/IKE ポリシー セットは、カスタム ポリシーによって置き換えられるのでしょうか?

はい。 接続でカスタム ポリシーを指定した後、Azure VPN Gateway では、IKE イニシエーターと IKE レスポンダーの両方として、そのポリシーのみが接続で使用されます。

カスタム IPsec/IKE ポリシーを削除した場合、接続は保護されなくなるのですか。

いいえ、IPsec/IKE は接続の保護に引き続き役立ちます。 接続からカスタム ポリシーを削除した後、VPN ゲートウェイは既定の IPsec/IKE 候補リストに戻り、オンプレミス VPN デバイスとの IKE ハンドシェイクを開始し直します。

IPsec/IKE ポリシーを追加または更新した場合、VPN 接続は中断されますか。

はい。 VPN ゲートウェイは既存の接続を破棄し、IKE ハンドシェイクを開始し直して、新しい暗号化アルゴリズムとパラメーターを使って IPsec トンネルを再確立するため、短い中断 (数秒) が発生する可能性があります。 中断を最小限に抑えるため、オンプレミスの VPN デバイスも一致するアルゴリズムとキー強度を使って構成されていることを確認してください。

接続ごとに異なるポリシーを使用することはできますか。

はい。 カスタム ポリシーは接続ごとに適用されます。 接続ごとに異なる IPsec/IKE ポリシーを作成して適用することができます。

また、接続の一部に対してカスタム ポリシーを適用することもできます。 それ以外の部分では、Azure の既定の IPsec/IKE ポリシー セットが使用されます。

VNet 間接続でカスタム ポリシーを使用できますか?

はい。 カスタム ポリシーは、IPsec クロスプレミス接続と VNet 間接続のどちらにでも適用できます。

VNet 間接続の両方のリソースに同じポリシーを指定する必要はありますか。

はい。 VNet 間トンネルは、Azure 内の 2 つの接続リソースで構成されます (1 方向につき 1 つ)。 両方の接続リソースに同じポリシーがあることを確認します。 それ以外の場合、VNet 間接続は確立されません。

DPD タイムアウトの既定値は何ですか。 別の DPD タイムアウトを指定できますか。

VPN ゲートウェイの既定の DPD タイムアウトは 45 秒です。 IPsec または VNet 間接続ごとに、9 秒から 3,600 秒の範囲で、異なる DPD タイムアウト値を指定できます。

Note

タイムアウトを短い期間に設定するほど、IKE はより積極的にキー更新を行います。 場合によっては、そのとき接続が切断されるように見えることがあります。 この状況は、オンプレミスの場所が VPN ゲートウェイが存在する Azure リージョンから離れている場合や、物理的なリンク条件によってパケット損失が発生する可能性がある場合には望ましくない場合があります。 一般的には、タイムアウトを "30 秒から 45 秒の間" に設定することをお勧めします。

ExpressRoute 接続でカスタム IPsec/IKE ポリシーは機能しますか?

いいえ。 IPsec/IKE ポリシーは、VPN ゲートウェイを介した サイト間 VPN と VNet 間接続でのみ機能します。

プロトコルの種類 IKEv1 または IKEv2 で接続を作成するにはどうすればよいですか?

Basic SKU、Standard SKU、その他の以前の SKU を除き、すべてのルート ベースの VPN タイプの SKU で IKEv1 接続を作成できます。

接続の作成時に、接続プロトコルの種類として IKEv1 または IKEv2 を指定できます。 接続プロトコルの種類を指定しない場合は、IKEv2 が既定のオプションとして使用されます (該当する場合)。 詳細については、Azure PowerShell コマンドレットに関するドキュメントを参照してください。

SKU の種類と IKEv1 と IKEv2 のサポートについては、「VPN ゲートウェイを複数のオンプレミスのポリシー ベースの VPN デバイスに接続する」を参照してください。

IKEv1 と IKEv2 の接続間での転送は許可されていますか。

はい。

ルート ベースの VPN の種類に対して Basic SKU で IKEv1 サイト間接続を作成できますか?

いいえ。 Basic SKU では、この構成はサポートされていません。

接続の作成後に接続プロトコルの種類を変更できますか (IKEv1 から IKEv2 またはその逆)。

いいえ。 接続を作成した後は、IKEv1 プロトコルと IKEv2 プロトコルを変更することはできません。 削除し、必要なプロトコルの種類を使用して新しい接続を作成し直す必要があります。

IKEv1 接続が頻繁に再接続される理由

静的ルーティングまたはルートベースの IKEv1 接続が一定の間隔で切断している場合は、VPN ゲートウェイがインプレースでのキーの更新をサポートしていないためである可能性があります。 メイン モードがキー更新されている場合、IKEv1 トンネルは切断され、再接続に最大 5 秒かかります。 メイン モードのネゴシエーション タイムアウト値によって、キー更新の頻度が決まります。 この再接続を防ぐには、インプレース キー更新をサポートする IKEv2 の使用に切り替えます。

接続がランダムな時間で再接続される場合は、トラブルシューティング ガイドに従ってください。

構成の詳細と手順はどこで確認できますか?

次の記事をご覧ください。

- サイト間 VPN と VNet 間のカスタム IPsec/IKE 接続ポリシーを構成する: Azure portal

- サイト間 VPN および VNet 間のカスタム IPsec/IKE 接続ポリシーを構成する: PowerShell

次のステップ

接続にカスタム IPsec/IKE ポリシーを構成する手順については、IPsec/IKE ポリシーの構成に関するページをご覧ください。

UsePolicyBasedTrafficSelectors オプションの詳細については、複数のポリシー ベース VPN デバイスの接続に関するページもご覧ください。