ExpressRoute プライベート ピアリング経由のサイト間 VPN 接続を構成する

仮想ネットワーク ゲートウェイへのサイト間 VPN を、ExpressRoute プライベート ピアリングを経由し、RFC 1918 IP アドレスを使用して構成できます。 この構成には次のような利点があります。

プライベート ピアリング経由のトラフィックは暗号化されます。

仮想ネットワーク ゲートウェイに接続するポイント対サイト ユーザーは、(サイト間トンネルを介して) ExpressRoute を使用してオンプレミス リソースにアクセスできます。

同じ VPN ゲートウェイ上で、インターネットを介したサイト間 vpn 接続と同時に、ExpressRoute プライベートピアリング経由でサイト間 VPN 接続を展開することができます。

この機能は、標準 IP ベースのゲートウェイでのみ使用できます。

前提条件

この構成を完了するには、次の前提条件を満たしていることを確認してください。

VPN ゲートウェイが作成されている (あるいは作成される予定の) 仮想ネットワークにリンクされた正常に機能する ExpressRoute 回線がある。

仮想ネットワーク内の RFC1918 (プライベート) IP を使用して、ExpressRoute 回線経由でリソースに到達できる。

ルーティング

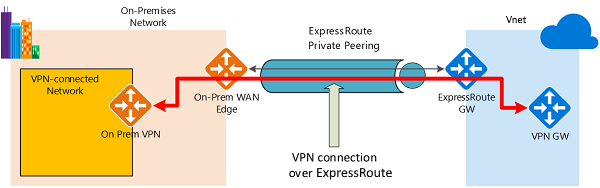

図 1 は、ExpressRoute プライベート ピアリングを経由した VPN 接続の例を示しています。 この例では、ExpressRoute プライベート ピアリング経由で Azure ハブ VPN ゲートウェイに接続されたオンプレミス ネットワーク内のネットワークを確認できます。 この構成の重要な側面は、オンプレミス ネットワークと Azure の間で、ExpressRoute パスと VPN パスの両方を経由してルーティングを行うことです。

図 1

接続の確立は簡単です。

ExpressRoute 回線とプライベート ピアリングを使用して ExpressRoute 接続を確立します。

この記事の手順を使用して VPN 接続を確立します。

オンプレミス ネットワークから Azure へのトラフィック

オンプレミス ネットワークから Azure へのトラフィックに関して、VPN ゲートウェイで BGP が構成されている場合、Azure プレフィックスは、ExpressRoute プライベート ピアリング BGP と VPN BGP の両方を介してアドバタイズされます。 結果として、オンプレミス ネットワークから Azure への 2 つのネットワーク ルート (パス) が生成されます。

• IPsec で保護されたパスを経由する 1 つのネットワーク ルート。

• IPsec で保護されていない ExpressRoute を直接経由する 1 つのネットワーク ルート。

通信に暗号化を適用するには、図 1 の VPN 接続ネットワークに関して、オンプレミス VPN ゲートウェイ経由の Azure ルートが直接 ExpressRoute パスよりも優先されることを確認する必要があります。

Azure からオンプレミス ネットワークへのトラフィック

Azure からオンプレミス ネットワークへのトラフィックにも同じ要件が適用されます。 IPsec パスを直接 ExpressRoute パス (IPsec なし) よりも確実に優先させるには、2 つのオプションがあります。

• VPN 接続ネットワークの VPN BGP セッションで、より具体的なプレフィックスをアドバタイズします。 VPN 接続ネットワークを包含する広い範囲を ExpressRoute プライベート ピアリング経由でアドバタイズし、次に VPN BGP セッションでより具体的な範囲をアドバタイズすることができます。 たとえば、ExpressRoute 経由では 10.0.0.0/16 を、VPN 経由では 10.0.1.0/24 をアドバタイズします。

• VPN と ExpressRoute で、互いに切り離されたプレフィックスをアドバタイズします。 VPN 接続ネットワーク範囲が他の ExpressRoute 接続ネットワークから切り離されている場合、VPN と ExpressRoute の各 BGP セッションでそれぞれプレフィックスをアドバタイズできます。 たとえば、ExpressRoute 経由では 10.0.0.0/24 を、VPN 経由では 10.0.1.0/24 をアドバタイズします。

どちらの例でも Azure は、ExpressRoute 経由で直接、VPN 保護なしで送信するのではなく、VPN 接続経由で 10.0.1.0/24 にトラフィックを送信します。

警告

ExpressRoute 接続と VPN 接続の両方を経由して同じプレフィックスをアドバタイズした場合、Azure は ExpressRoute パスを直接、VPN 保護なしで使用します。

ポータルの手順

サイト間接続を構成します。 手順については、サイト間接続に関する記事を参照してください。 Standard パブリック IP があるゲートウェイを選択してください。

ゲートウェイでプライベート IP を有効にします。 [構成] を選択し、 [ゲートウェイ プライベート IP] を [有効] に設定します。 [保存] を選択して変更を保存します。

[概要] ページで、 [詳細表示] を選択してプライベート IP アドレスを表示します。 後で構成手順で使用するために、この情報を書き留めておきます。 アクティブ/アクティブ モード VPN ゲートウェイがある場合は、2 つのプライベート IP アドレスが表示されます。

接続で [Azure プライベート IP アドレスを使用する] を有効にするには、[構成] ページに移動します。 [Azure プライベート IP アドレスを使用する] を [有効] に設定してから、 [保存] を選択します。

手順 3 でメモしたプライベート IP アドレスをオンプレミス ファイアウォール上のリモート IP として使用して、ExpressRoute プライベート ピアリング経由のサイト間トンネルを確立します。

Note

ExpressRoute プライベート ピアリング経由の VPN 接続を実現するためには、VPN ゲートウェイ上の BGP の構成は必要ありません。

PowerShell ステップ

サイト間接続を構成します。 手順については、「サイト間 VPN の構成」の記事を参照してください。 Standard パブリック IP があるゲートウェイを選択してください。

次の PowerShell コマンドを使用して、ゲートウェイ上でプライベート IP を使用するようにフラグを設定します。

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueパブリックとプライベートの IP アドレスが表示されます。 出力の "TunnelIpAddresses" セクションの IP アドレスを書き留めます。 この情報は後の手順で使用します。

次の PowerShell コマンドを使用して、プライベート IP アドレスを使用するように接続を設定します。

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueファイアウォールから、手順 2 で書き留めたプライベート IP に ping を実行します。 ExpressRoute プライベート ピアリング経由で到達できるはずです。

このプライベート IP をオンプレミス ファイアウォール上のリモート IP として使用して、ExpressRoute プライベート ピアリング経由のサイト間トンネルを確立します。

次のステップ

VPN Gateway の詳細については、「VPN ゲートウェイとは」をご覧ください。

![[詳細情報] が選択されている [概要] ページのスクリーンショット。](media/site-to-site-vpn-private-peering/see-more.png)