Estensioni del directory per la sincronizzazione cloud e mappatura degli attributi personalizzati

Microsoft Entra ID deve contenere tutti i dati (attributi) necessari per creare un profilo utente quando si esegue il provisioning di account utente da Microsoft Entra ID a un'applicazione line of business (LOB), un'app SaaS o un'applicazione locale. È possibile usare le estensioni della directory per estendere lo schema in Microsoft Entra ID con attributi personalizzati. Questa funzionalità consente di creare app aziendali utilizzando attributi che si continuano a gestire in locale, effettuare il provisioning degli utenti da Active Directory ad app Microsoft Entra ID o SaaS e usare attributi di estensione in Microsoft Entra ID e nelle funzionalità di Governance di Microsoft Entra ID, ad esempio gruppi di appartenenza dinamici o provisioning di gruppi in Active Directory.

Per ulteriori informazioni sulle estensioni della directory, vedere Utilizzo degli attributi di estensione della directory nelle attestazioni, Microsoft Entra Connect Sync: estensioni della directory e Sincronizzazione degli attributi di estensione per il provisioning di applicazioni Microsoft Entra.

È possibile visualizzare gli attributi disponibili usando Microsoft Graph Explorer.

Nota

Per individuare nuovi attributi di estensione di Active Directory, è necessario riavviare l'agente di provisioning. È necessario riavviare l'agente dopo aver creato le estensioni della directory. Per gli attributi di estensione di Microsoft Entra, non è necessario riavviare l'agente.

Sincronizzazione delle estensioni di directory per Microsoft Entra Cloud Sync

È possibile usare le estensioni della directory per estendere la definizione della directory dello schema di sincronizzazione in Microsoft Entra ID con attributi personalizzati.

Importante

L'estensione della directory per Microsoft Entra Cloud Sync è supportata solo per le applicazioni con l'identificatore URI API://<tenantId>/CloudSyncCustomExtensionsApp e l'App di estensione dello schema del tenant creata da Microsoft Entra Connect.

Creare un'applicazione e un'entità servizio per l'estensione della directory

È necessario creare un'applicazione con l'URI dell'identificatore API://<tenantId>/CloudSyncCustomExtensionsApp se non esiste e creare un'entità servizio per l'applicazione, se non esiste.

Controllare se l'applicazione con l'URI dell'identificatore

API://<tenantId>/CloudSyncCustomExtensionsAppesiste.- Uso di Microsoft Graph

GET /applications?$filter=identifierUris/any(uri:uri eq 'api://<tenantId>/CloudSyncCustomExtensionsApp')Per altre informazioni, vedere Ottenere l'applicazione

- Utilizzo di PowerShell

$tenantId = (Get-MgOrganization).Id Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'API://$tenantId/CloudSyncCustomExtensionsApp')"Per altre informazioni, vedere Get-MgApplication

Se l'applicazione non esiste, creare l'applicazione con l'URI dell'identificatore

API://<tenantId>/CloudSyncCustomExtensionsApp.- Uso di Microsoft Graph

POST https://graph.microsoft.com/v1.0/applications Content-type: application/json { "displayName": "CloudSyncCustomExtensionsApp", "identifierUris": ["api://<tenant id>/CloudSyncCustomExtensionsApp"] }Per altre informazioni, vedere create application

- Uso di PowerShell (nota: prendere la variabile

$tenantIddai passaggi precedenti)

New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "API://$tenantId/CloudSyncCustomExtensionsApp"Per altre informazioni, vedere New-MgApplication

Controllare se esiste il servizio principale per l'applicazione con l'identificatore URI

API://<tenantId>/CloudSyncCustomExtensionsApp.- Uso di Microsoft Graph

GET /servicePrincipals?$filter=(appId eq '{appId}')Per altre informazioni, vedere get service principal

- Uso di PowerShell (nota: prendere la variabile

$tenantIddai passaggi precedenti)

$appId = (Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'API://$tenantId/CloudSyncCustomExtensionsApp')").AppId Get-MgServicePrincipal -Filter "AppId eq '$appId'"Per altre informazioni, vedere Get-MgServicePrincipal

Se un service principal non esiste, creare un nuovo service principal per l'applicazione con l'URI identificativo

API://<tenantId>/CloudSyncCustomExtensionsApp.- Uso di Microsoft Graph

POST https://graph.microsoft.com/v1.0/servicePrincipals Content-type: application/json { "appId": "<application appId>" }Per altre informazioni, vedere create servicePrincipal

- Uso di PowerShell (nota: prendere la variabile

$appIddai passaggi precedenti)

New-MgServicePrincipal -AppId $appIdPer altre informazioni, vedere New-MgServicePrincipal

Creare un'estensione di directory in Microsoft Entra ID. Ad esempio, una nuova estensione denominata 'WritebackEnabled', di tipo booleano, per gli oggetti Group.

- Uso di Microsoft Graph

POST https://graph.microsoft.com/v1.0/applications/<ApplicationId>/extensionProperties Content-type: application/json { "name": "WritebackEnabled", "dataType": "Boolean", "isMultiValued": false, "targetObjects": [ "Group" ] }- Uso di PowerShell (nota: prendere la variabile

$tenantIddai passaggi precedenti)

$appObjId = (Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'API://$tenantId/CloudSyncCustomExtensionsApp')").Id New-MgApplicationExtensionProperty -ApplicationId $appObjId -Name WritebackEnabled -DataType Boolean -TargetObjects Group

È possibile creare estensioni di directory in Microsoft Entra ID in diversi modi, come descritto nella tabella seguente:

| metodo | Descrizione | URL |

|---|---|---|

| MS Graph | Creare estensioni con GRAPH | Creare proprietà di estensione |

| PowerShell | Creare estensioni con PowerShell | New-MgApplicationExtensionProperty |

| Uso della sincronizzazione cloud e di Microsoft Entra Connect | Creare estensioni con Microsoft Entra Connect | Creare un attributo di estensione usando Microsoft Entra Connect |

| Personalizzazione degli attributi da sincronizzare | Informazioni sulla personalizzazione, quali attributi sincronizzare | Personalizzare gli attributi da sincronizzare con Microsoft Entra ID |

Usare il mapping degli attributi per mappare le estensioni della directory

Se Active Directory è stato esteso per includere attributi personalizzati, è possibile aggiungere questi attributi ed eseguirne il mapping agli utenti.

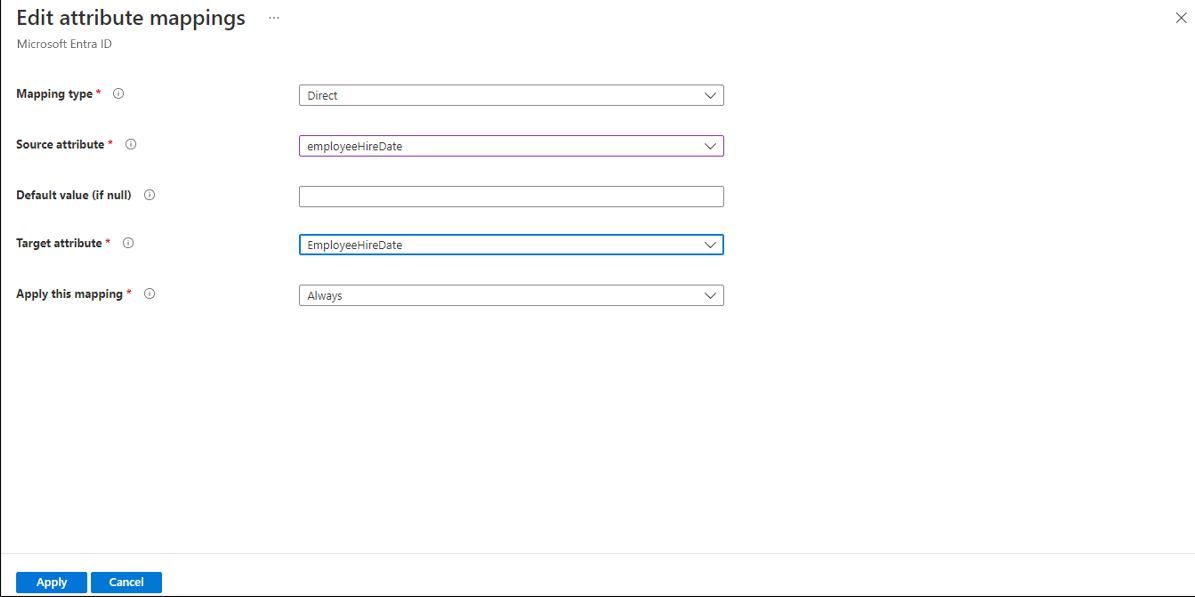

Per individuare e mappare gli attributi, selezionare Aggiungi mappatura degli attributi e gli attributi diventano disponibili nel menu a tendina sotto attributo di origine. Compilare il tipo di mapping desiderato e selezionare Applica.

Per informazioni sui nuovi attributi aggiunti e aggiornati in Microsoft Entra ID, vedere il tipo di risorsa user e valutare la sottoscrizione alle notifiche delle modifiche.

Per altre informazioni sugli attributi di estensione, vedere Sincronizzazione degli attributi di estensione per il provisioning dell'applicazione Microsoft Entra.