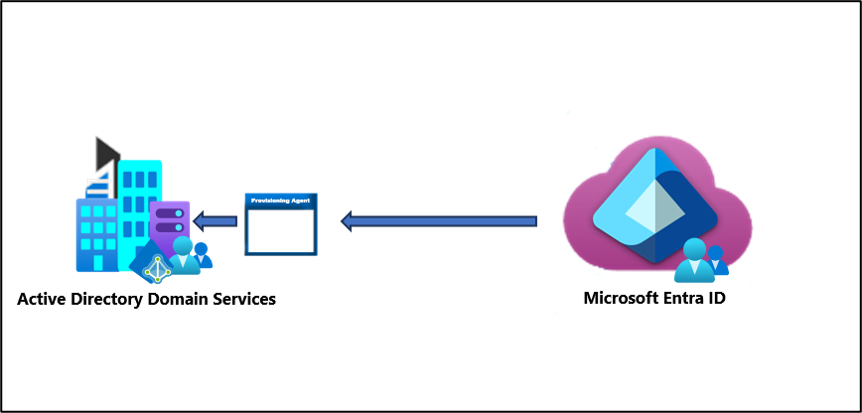

Scenario: uso delle estensioni di directory con il provisioning di gruppi in Active Directory

Scenario: sono disponibili centinaia di gruppi in Microsoft Entra ID. Si vuole eseguire il provisioning di alcuni di questi gruppi, ma non di tutti in Active Directory. Si desidera un filtro rapido che può essere applicato ai gruppi senza dover rendere un filtro di ambito più complesso.

È possibile usare l'ambiente creato in questo scenario per il test o per acquisire familiarità con la sincronizzazione cloud.

Presupposti

- Questo scenario presuppone che l'utente disponga già di un ambiente di lavoro che sincronizza gli utenti con Microsoft Entra ID.

- Sono presenti 4 utenti sincronizzati. Britta Simon, Lola Jacobson, Anna Ringdahl e John Smith.

- Sono state create tre unità organizzative in Active Directory: Vendite, Marketing e Gruppi

- Gli account utente Britta Simon e Anna Ringdahl risiedono nell'unità organizzativa Vendite.

- Gli account utente Lola Jacobson e John Smith risiedono nell'unità organizzativa Marketing.

- L'unità organizzativa Gruppi è la posizione in cui viene effettuato il provisioning dei gruppi di Microsoft Entra ID.

Suggerimento

Per un'esperienza migliore nell'esecuzione dei cmdlet di Microsoft Graph PowerShell SDK, usare Visual Studio Code con ms-vscode.powershell l'estensione in modalità ISE.

Creare due gruppi in Microsoft Entra ID

Per iniziare, creare due gruppi in Microsoft Entra ID. Un gruppo è Vendite e l'altro è Marketing.

Per creare due gruppi, attenersi alla procedura seguente.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gruppi>Tutti i gruppi.

- Nella parte superiore fare clic su Nuovo gruppo.

- Assicurarsi che Tipo di gruppo sia impostato su Sicurezza.

- Per Nome gruppo immettere Vendite

- Per Tipo di appartenenza mantenerlo assegnato.

- Cliccare su Crea.

- Ripetere questo processo usando Marketing come Nome gruppo.

Aggiungere utenti ai gruppi appena creati

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gruppi>Tutti i gruppi.

- Nella parte superiore, nella casella di ricerca immettere Vendite.

- Fare clic sul nuovo gruppo Vendite.

- A sinistra, fare clic su Membri

- Nella parte superiore, fare clic su Aggiungi membri.

- Nella parte superiore, nella casella di ricerca immettere Britta Simon.

- Immettere un segno di spunta accanto a Britta Simon e Anna Ringdahl e fare clic su Seleziona

- Dovrebbe aggiungerla correttamente al gruppo.

- A sinistra fare clic su Tutti i gruppi e ripetere questo processo usando il gruppo Marketing e aggiungendo Lola Jacobson e John Smith a tale gruppo.

Nota

Quando si aggiungono utenti al gruppo Marketing, prendere nota dell'ID gruppo nella pagina di panoramica. Questo ID viene usato in seguito per aggiungere la proprietà appena creata al gruppo.

Installare e connettere Microsoft Graph PowerShell SDK

Se non è ancora installato, seguire la documentazione di Microsoft Graph PowerShell SDK per installare i moduli principali di Microsoft Graph PowerShell SDK:

Microsoft.Graph.Aprire PowerShell con privilegi amministrativi

Per impostare i criteri di esecuzione, eseguire (premere [A] Sì a tutti quando richiesto):

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserConnettersi al tenant (assicurarsi di accettare per conto dell'utente durante l'accesso):

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Creare l'applicazione CloudSyncCustomExtensionApp e l'entità servizio

Importante

L'estensione directory per la sincronizzazione cloud di Microsoft Entra è supportata solo per le applicazioni con l'URI "identificatore api://<tenantId>/CloudSyncCustomExtensionsApp" e Tenant Schema Extension App creata da Microsoft Entra Connect.

Ottenere l'ID tenant:

$tenantId = (Get-MgOrganization).Id $tenantId

Nota

Verrà restituito l'ID tenant corrente. Per confermare questo ID tenant, passare a >> di amministrazione di Microsoft Entra.

Usando la

$tenantIdvariabile del passaggio precedente, verificare se CloudSyncCustomExtensionApp esiste.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppSe esiste un'app CloudSyncCustomExtension, passare al passaggio successivo. In caso contrario, creare la nuova app CloudSyncCustomExtensionApp:

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppControllare se l'applicazione CloudSyncCustomExtensionsApp dispone di un'entità di sicurezza associata. Se è stata appena creata una nuova app, passare al passaggio successivo.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Se è stata appena creata una nuova app o un'entità di sicurezza non viene restituita, creare un'entità di sicurezza per CloudSyncCustomExtensionsApp:

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Creare l'attributo di estensione personalizzato

Suggerimento

In questo scenario verrà creato un attributo di estensione personalizzato denominato WritebackEnabled da usare nel filtro di ambito Microsoft Entra Cloud Sync, in modo che solo i gruppi con WritebackEnabled impostato su True vengano riscritto in Active Directory locale, in modo analogo al flag abilitato writeback nell'interfaccia di amministrazione di Microsoft Entra.

Ottenere l'ID tenant:

$tenantId = (Get-MgOrganization).Id $tenantIdOttenere l'applicazione CloudSyncCustomExtensionsApp:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"A questo punto, in CloudSyncCustomExtensionApp creare l'attributo di estensione personalizzato denominato "WritebackEnabled" e assegnarlo agli oggetti Group:

New-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'Questo cmdlet crea un attributo di estensione simile a extension_<guid>_WritebackEnabled.

Creare la configurazione della sincronizzazione cloud

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

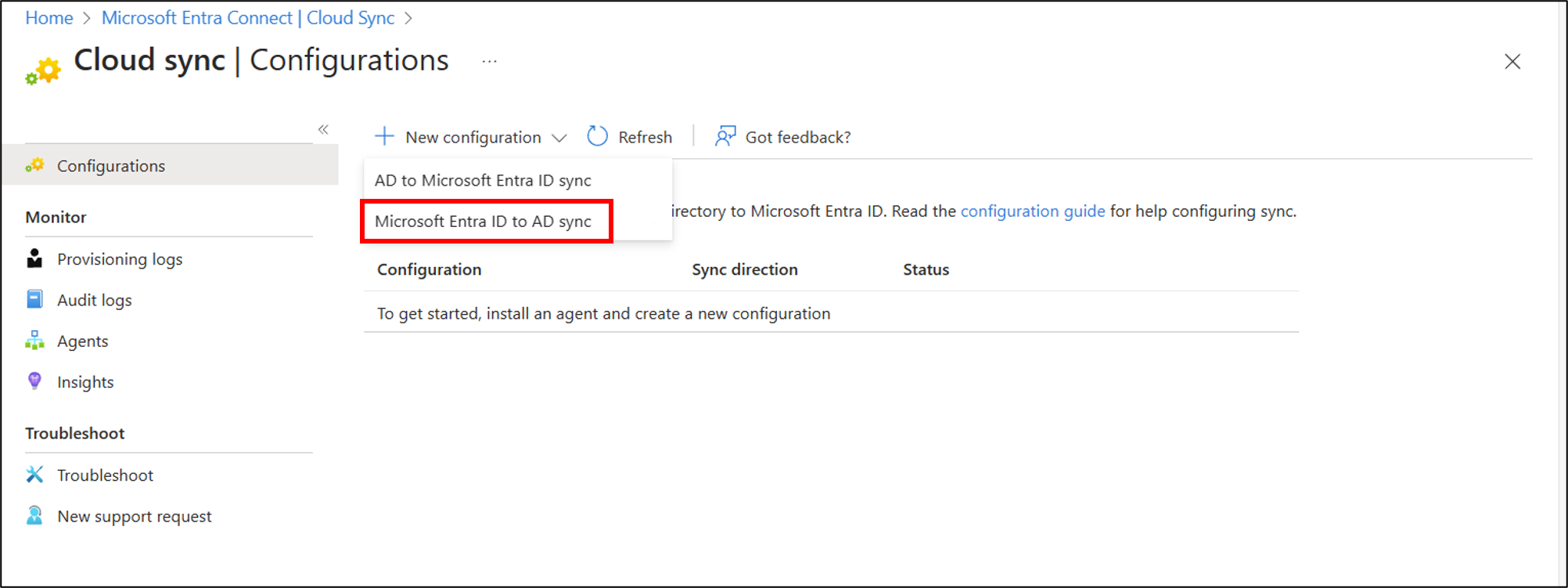

Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

Selezionare Nuova configurazione.

Selezionare Microsoft Entra ID to AD sync .Select Microsoft Entra ID to AD sync.

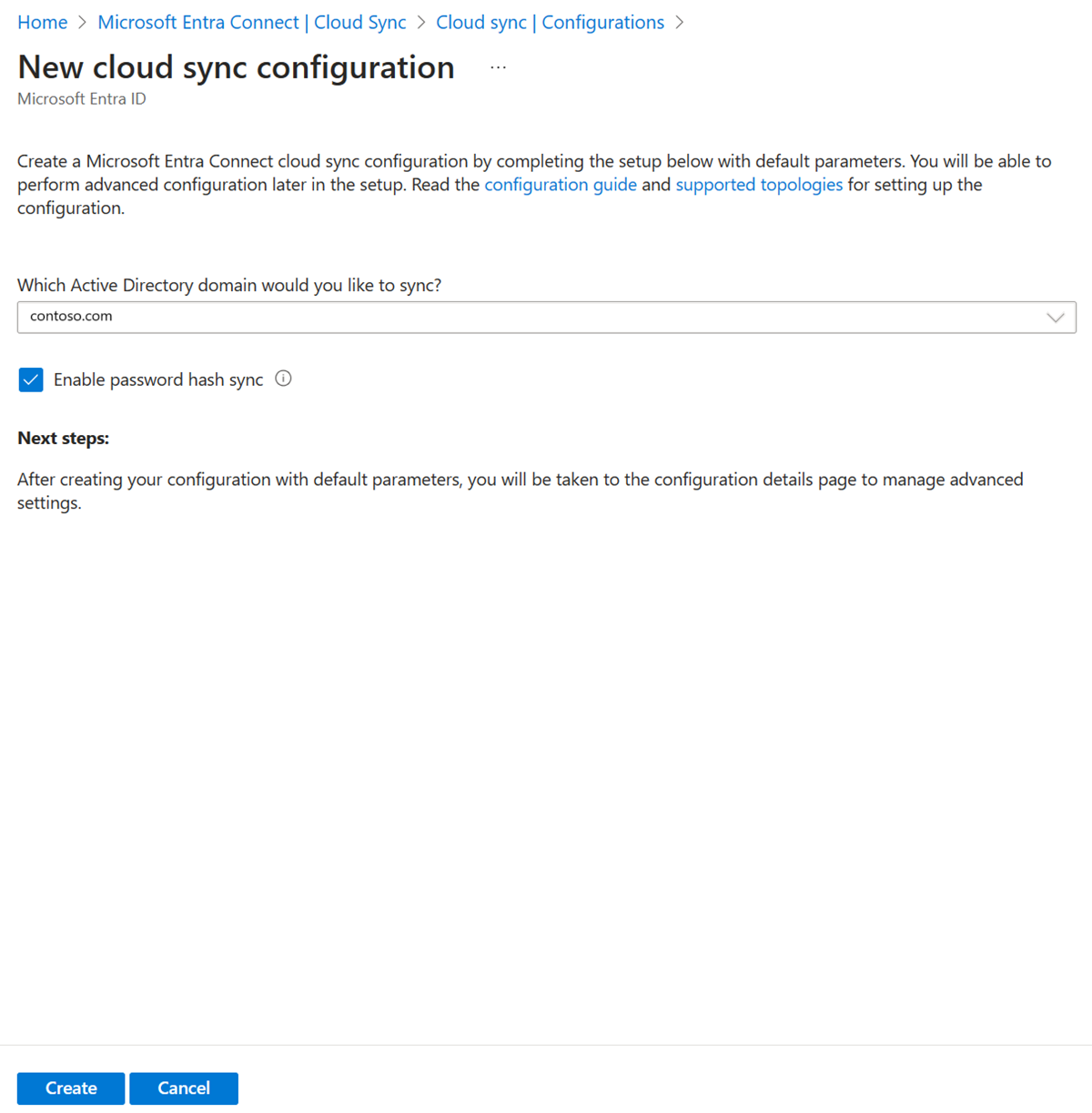

- Nella schermata di configurazione selezionare il dominio e se abilitare la sincronizzazione dell'hash delle password. Fare clic su Crea.

Verrà visualizzata la schermata Attività iniziali. Da qui è possibile continuare a configurare la sincronizzazione cloud

A sinistra fare clic su Filtri di ambito selezionare Ambito gruppo - Tutti i gruppi

Fare clic su Modifica mapping attributi e modificare il contenitore di destinazione in

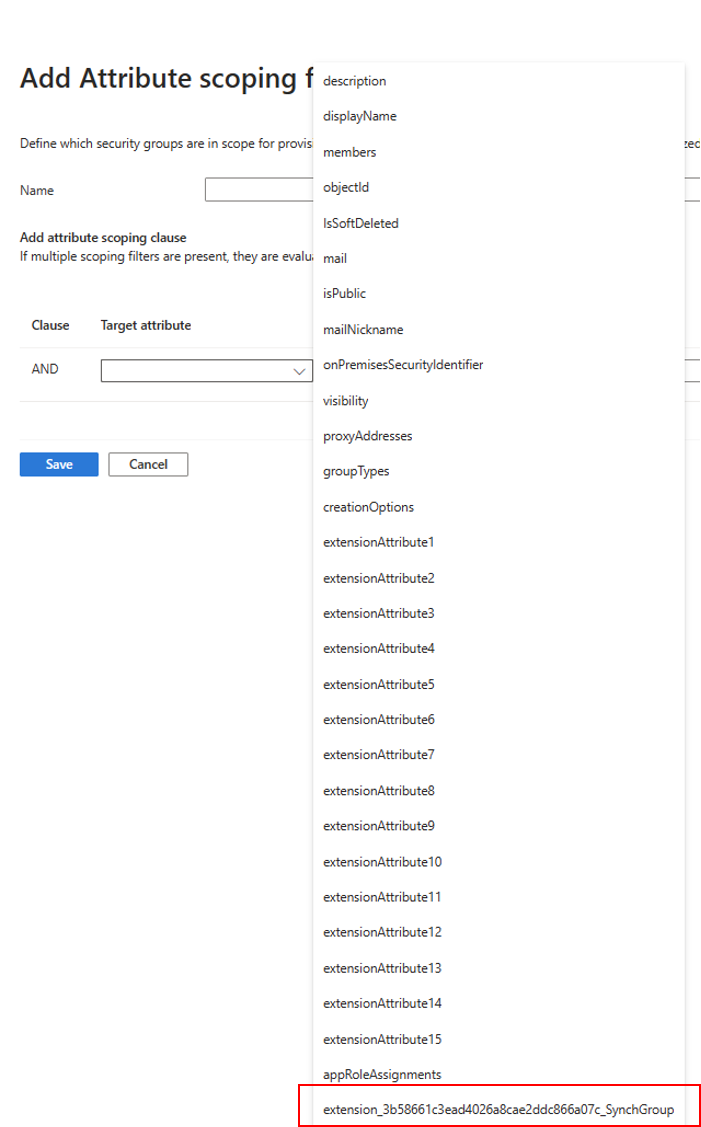

OU=Groups,DC=Contoso,DC=com. Fare clic su Salva.Fare clic su Aggiungi filtro di ambito attributo

Digitare un nome per il filtro di ambito:

Filter groups with Writeback EnabledIn Attributo di destinazione selezionare l'attributo appena creato simile a extension_<guid>_WritebackEnabled.

Importante

Alcuni degli attributi di destinazione visualizzati nell'elenco a discesa potrebbero non essere utilizzabili come filtro di ambito perché non tutte le proprietà possono essere gestite in Entra ID, ad esempio extensionAttribute[1-15], pertanto è consigliabile creare una proprietà di estensione personalizzata per questo scopo specifico.

- In Operatore selezionare IS TRUE

- Fare clic su Salva. Fare clic su Salva.

- Lasciare disabilitata la configurazione e tornare.

Aggiungere una nuova proprietà di estensione a uno dei gruppi

Per questa parte, aggiungeremo un valore alla proprietà appena creata a uno dei nostri gruppi esistenti, Marketing.

Impostare il valore della proprietà di estensione usando Microsoft Graph PowerShell SDK

Ottenere l'ID tenant:

$tenantId = (Get-MgOrganization).Id $tenantIdOttenere l'applicazione CloudSyncCustomExtensionsApp:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Ottenere la proprietà dell'estensione:

$gwbEnabledExtAttrib = Get-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameOttenere ora il

Marketinggruppo:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpQuindi, con la variabile

$gwbEnabledExtNamecontenenteextension_<guid>_WritebackEnabled, impostare il valoreTrueper il gruppo Marketing:Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Per confermare, è possibile leggere il valore della

extension_<guid>_WritebackEnabledproprietà con:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

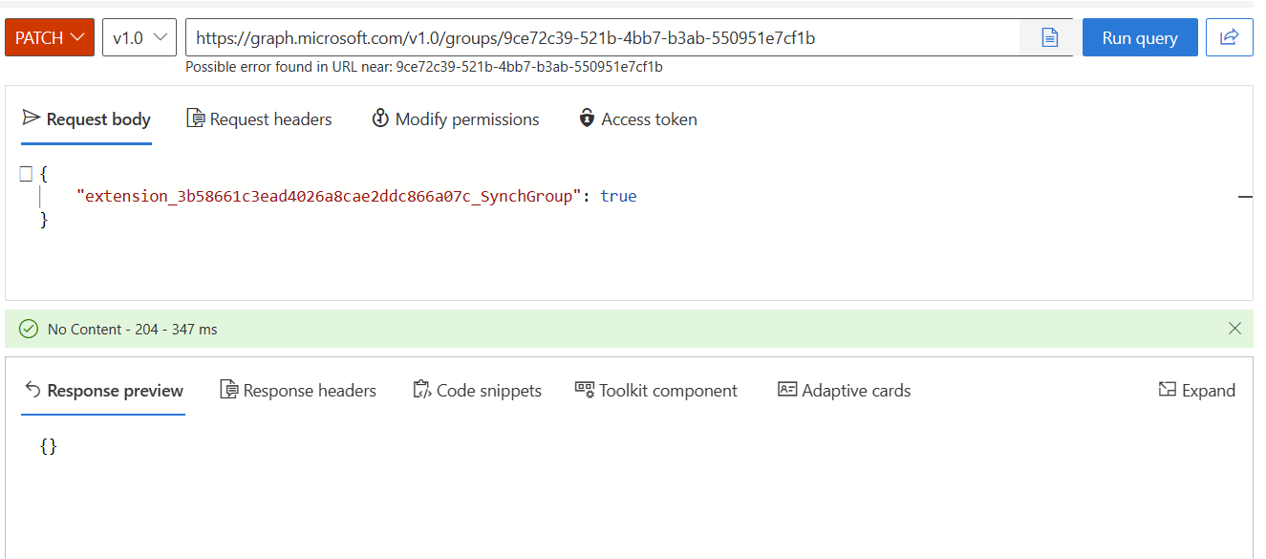

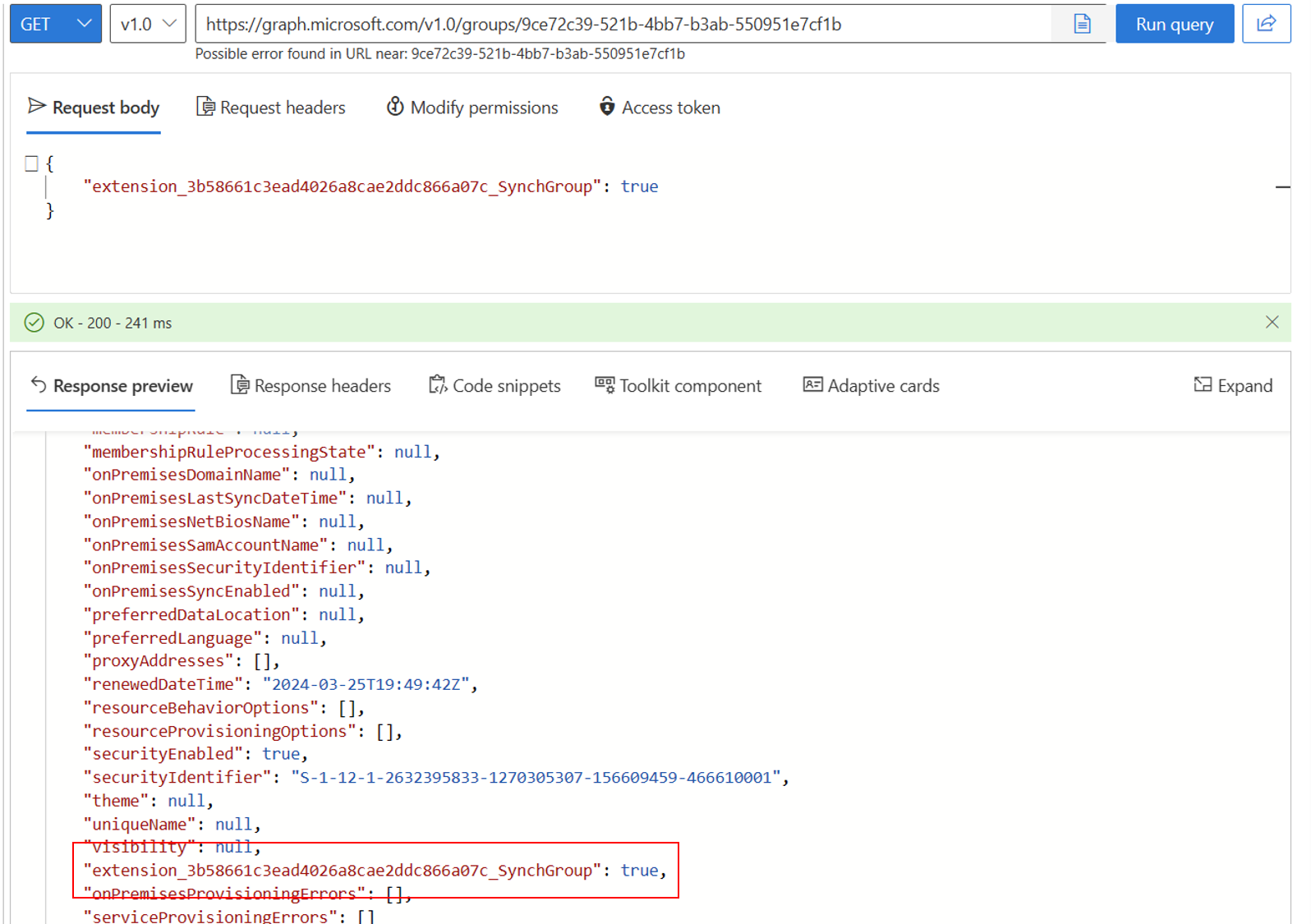

Impostare il valore della proprietà di estensione usando Microsoft Graph Explorer

È necessario assicurarsi di aver acconsentito a Group.ReadWrite.All. A tale scopo, selezionare Modifica autorizzazioni.

Passare a Microsoft Graph Explorer

Accedere con l'account amministratore del tenant. Potrebbe essere necessario essere un account di amministratore delle identità ibride. Per creare questo scenario è stato usato un account di amministratore delle identità ibride. Un account di amministratore delle identità ibride può essere sufficiente.

Nella parte superiore, modificare GET in PATCH

Nella casella indirizzo immettere:

https://graph.microsoft.com/v1.0/groups/<Group Id>Nel corpo della richiesta immettere:

{ extension_<guid>_WritebackEnabled: true }Se l'operazione è stata eseguita correttamente, viene visualizzato [].

Ora nella parte superiore modificare PATCH in GET ed esaminare le proprietà del gruppo di marketing.

Fare clic su Esegui query. Verrà visualizzato l'attributo appena creato.

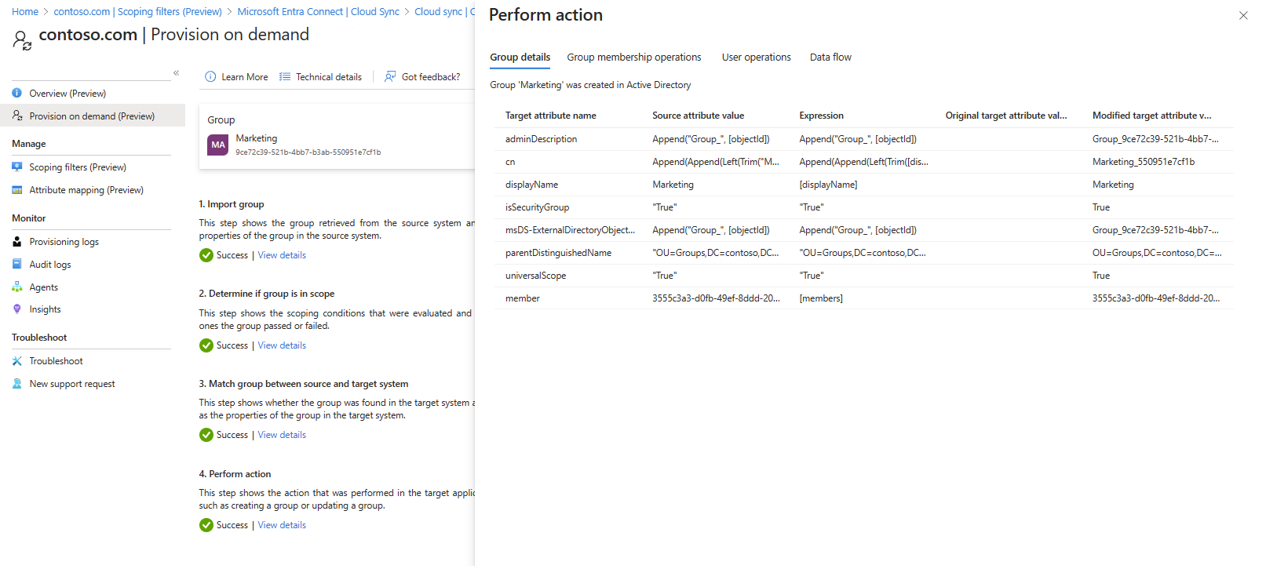

Testare la configurazione

Nota

Quando si usa il provisioning su richiesta, il provisioning dei membri non viene eseguito automaticamente. È necessario selezionare i membri su cui si vuole eseguire il test ed è previsto un limite di 5 membri.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

- In Configurazione, selezionare la configurazione.

- A sinistra selezionare Effettuare il provisioning su richiesta.

- Immettere Marketing nella casella Gruppo selezionato

- Nella sezione Utenti selezionati selezionare alcuni utenti da testare. Selezionare Lola Jacobson e John Smith.

- Fare clic su Provision. Il provisioning dovrebbe essere completato.

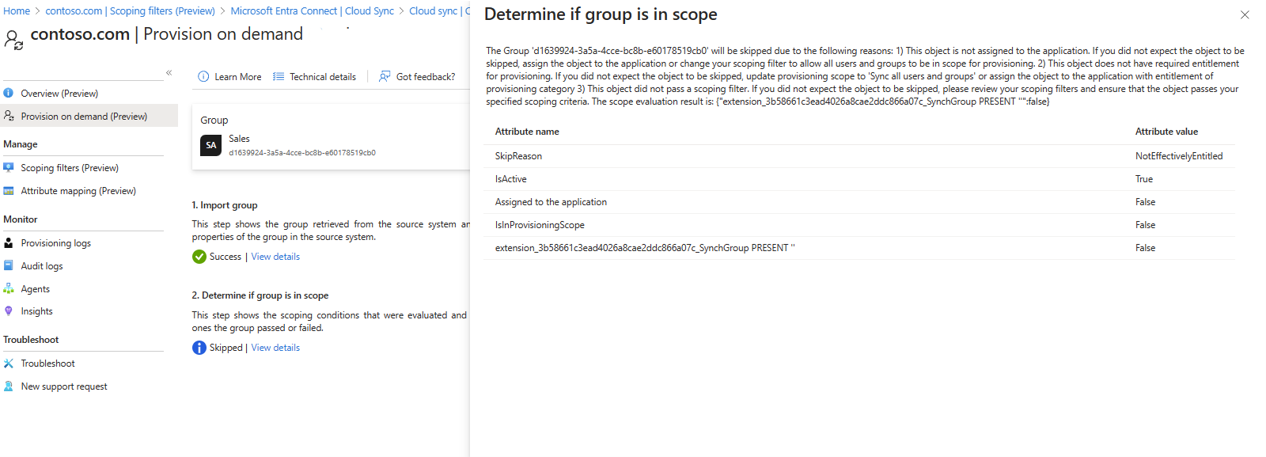

- Provare ora con il gruppo Vendite e aggiungere Britta Simon e Anna Ringdahl. Non è consigliabile effettuare il provisioning.

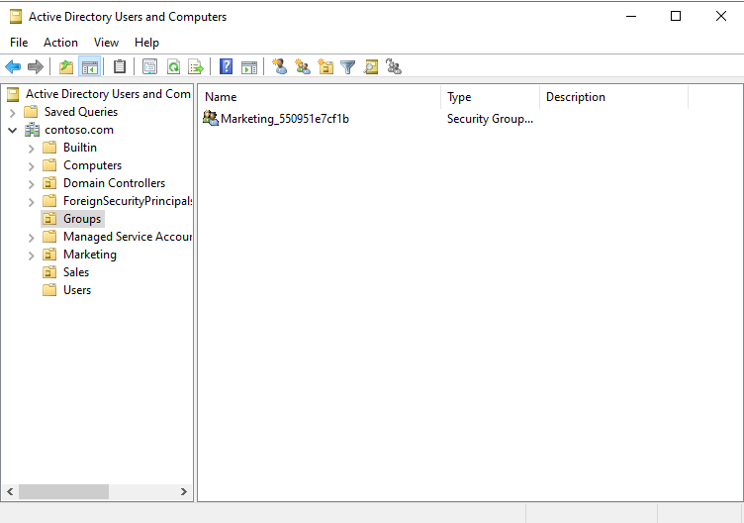

- In Active Directory dovrebbe essere visualizzato il gruppo Marketing appena creato.

- È ora possibile passare alla >pagina Panoramica della sincronizzazione>>per esaminare e abilitare la configurazione per avviare la sincronizzazione.