Filtro di scoping e mappatura degli attributi - Microsoft Entra ID a Active Directory

Puoi personalizzare i mapping degli attributi predefiniti in base alle esigenze aziendali. Quindi, puoi modificare o eliminare i mapping degli attributi esistenti oppure crearne di nuovi.

Il documento seguente guida al controllo dell'ambito degli attributi con Microsoft Entra Cloud Sync per l'approvvigionamento da Microsoft Entra ID a Active Directory. Per informazioni sul mapping degli attributi da AD a Microsoft Entra ID, vedere Mapping degli attributi - Active Directory a Microsoft Entra ID.

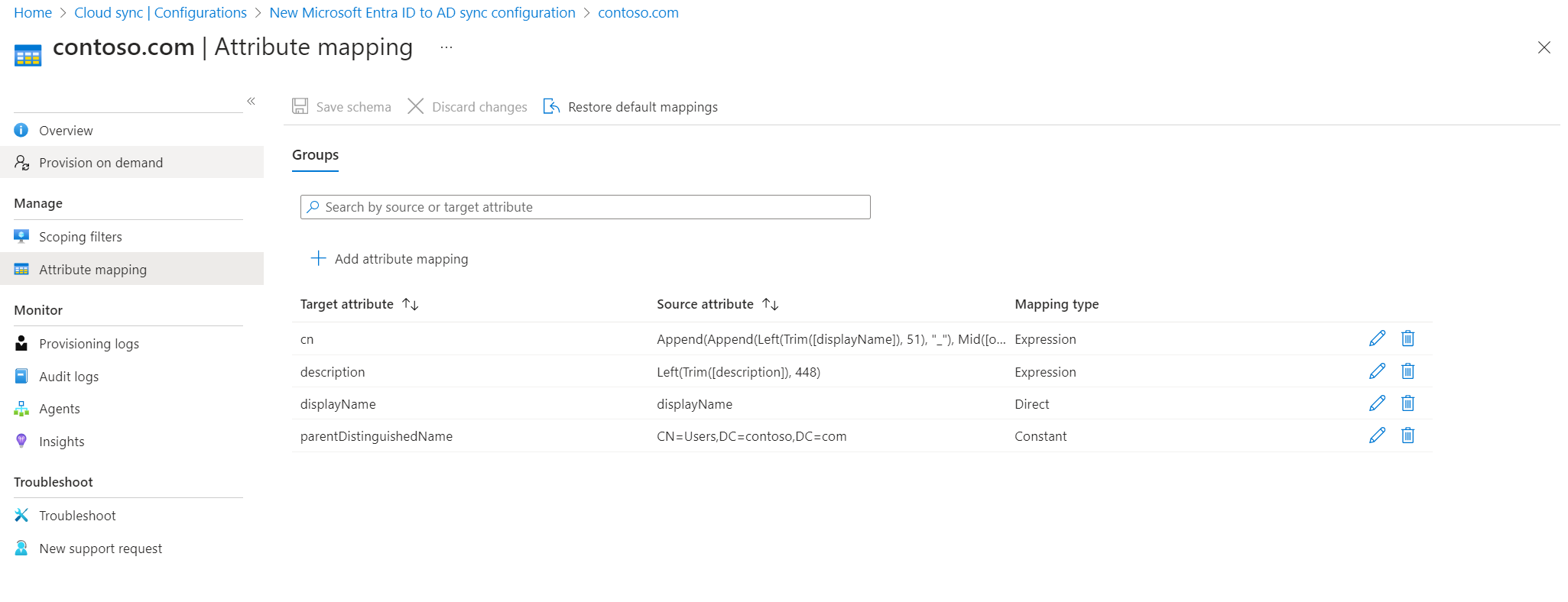

Schema per le configurazioni di Microsoft Entra ID verso Active Directory

Attualmente, lo schema di Active Directory non è individuabile ed è presente un set fisso di mapping. La tabella seguente fornisce i mapping predefiniti e lo schema per le configurazioni di Microsoft Entra ID to Active Directory.

| Attributo di destinazione | Attributo di origine | Tipo di mapping | Note |

|---|---|---|---|

| adminDescription | Aggiungi("Group_", [objectId]) | Espressione | NON È POSSIBILE AGGIORNARE NELL'UI : NON AGGIORNARE Usato per filtrare la sincronizzazione AD al cloud NON VISIBILE NELL'INTERFACCIA UTENTE |

| cn | Append(Append(Left(Trim([displayName]),51),"_"),Mid([objectId],25,12)) | Espressione | |

| descrizione | Left(Trim([description]),448) | Espressione | |

| nome visualizzato | nome visualizzato | Diretta | |

| isSecurityGroup | Vero | Costante | IMPOSSIBILE AGGIORNARE NELL'INTERFACCIA UTENTE - NON AGGIORNARE Non visibile nell'interfaccia utente |

| membro | membri | Diretta | IMPOSSIBILE AGGIORNARE NELL'INTERFACCIA UTENTE - NON AGGIORNARE Non visibile nell'interfaccia utente |

| msDS-ExternalDirectoryObjectId | Append("Group_",[objectId]) | Espressione | IMPOSSIBILE AGGIORNARE NELL'interfaccia utente - NON AGGIORNARE Usato per l'aggiunta - la corrispondenza in AD Non visibile nell'interfaccia utente |

| ObjectGUID | IMPOSSIBILE AGGIORNARE NELL'interfaccia utente - NON AGGIORNARE sola lettura - Ancoraggio in AD Non visibile nell'interfaccia utente |

||

| parentDistinguishedName | OU=Users,DC=<domain selezionato all'avvio> della configurazione,DC=com | Costante | Impostazione predefinita nell'interfaccia utente |

| UniversalScope | Vero | Costante | IMPOSSIBILE AGGIORNARE NELL'INTERFACCIA UTENTE - NON AGGIORNARE Non visibile nell'interfaccia utente |

Tenere presente che non tutti i mapping precedenti sono visibili nel portale. Per altre informazioni su come aggiungere un mapping di attributi, vedere Mapping degli attributi.

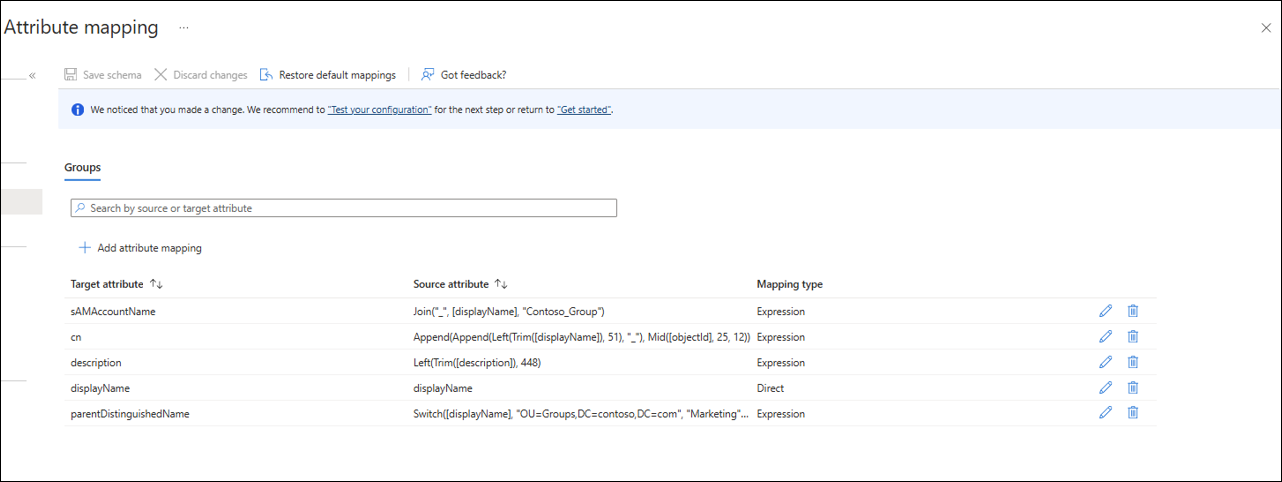

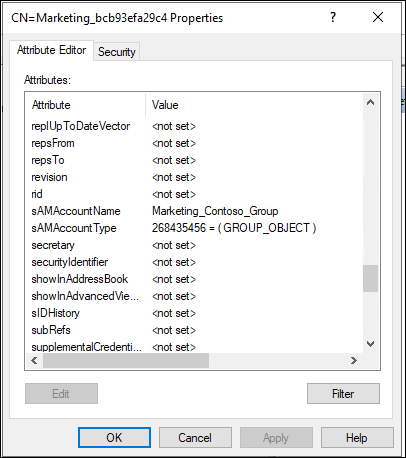

mappatura personalizzata sAmAccountName

L'attributo sAMAccount non è, per impostazione predefinita, sincronizzato da Microsoft Entra ID ad Active Directory. Per questo motivo, quando il nuovo gruppo viene creato in Active Directory, viene assegnato un nome generato in modo casuale.

Se si vuole un valore univoco per sAMAccountName, è possibile creare un mapping personalizzato a sAMAccountName usando un'espressione. Ad esempio, è possibile eseguire operazioni come: Join("_", [displayName], "Contoso_Group")

Verrà preso il valore displayName e verrà aggiunto "Contoso_Group". Quindi il nuovo sAMAccountName sarebbe simile a Marketing_Contoso_Group.

Importante

Se si decide di creare un mapping di attributi personalizzato per sAMAccountName, è necessario assicurarsi che sia univoco all'interno di Active Directory.

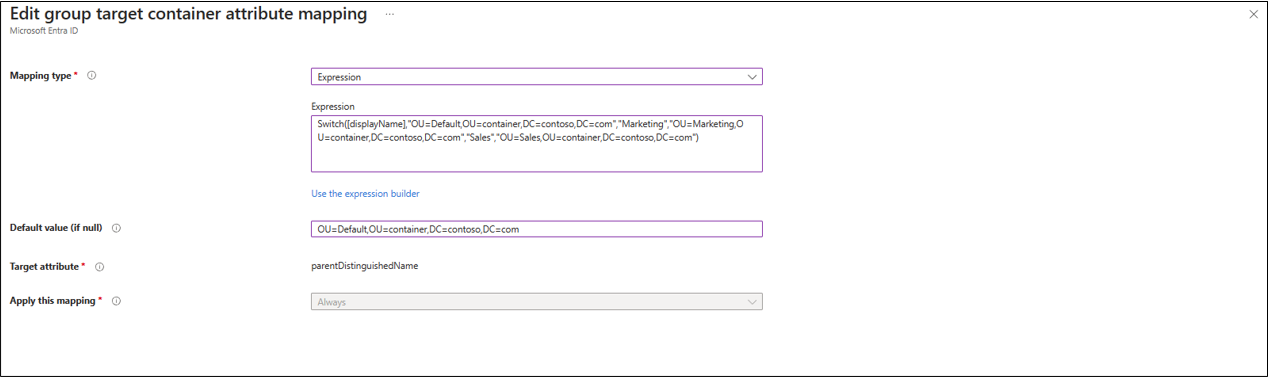

Definizione dell'ambito del contenitore di destinazione del filtro

Il contenitore di destinazione predefinito è OU=User,DC=<domain selezionato all'avvio della configurazione>,DC=com. È possibile modificare questa impostazione in modo che sia il proprio contenitore personalizzato.

È anche possibile configurare più contenitori di destinazione usando un'espressione di mapping degli attributi con la funzione Switch(). Con questa espressione, se il valore displayName è Marketing o Sales, il gruppo viene creato nell'unità organizzativa corrispondente. Se non esiste alcuna corrispondenza, il gruppo viene creato nell'unità organizzativa predefinita.

Switch([displayName],"OU=Default,OU=container,DC=contoso,DC=com","Marketing","OU=Marketing,OU=container,DC=contoso,DC=com","Sales","OU=Sales,OU=container,DC=contoso,DC=com")

Di seguito è riportato un altro esempio. Si supponga di avere i 3 gruppi seguenti e che abbiano i valori dell'attributo displayName seguenti:

- NA-Sales-Contoso

- SA-Sales-Contoso

- EU-Sales-Contoso

È possibile usare l'istruzione switch seguente per filtrare ed effettuare il provisioning dei gruppi:

Switch(Left(Trim([displayName]), 2), "OU=Groups,DC=contoso,DC=com", "NA","OU=NorthAmerica,DC=contoso,DC=com", "SA","OU=SouthAmerica,DC=contoso,DC=com", "EU", "OU=Europe,DC=contoso,DC=com")

Questa istruzione eseguirà, per impostazione predefinita, il provisioning di tutti i gruppi nel contenitore OU=Groups,DC=contoso,DC=com in Active Directory. Tuttavia, se il gruppo inizia con NA, configurerà automaticamente il gruppo in OU=NorthAmerica,DC=contoso,DC=com. Analogamente, se il gruppo inizia con SA in OU=SouthAmerica,DC=contoso,DC=com e EU in OU=Europe,DC=contoso,DC=com.

Per altre informazioni, vedere Informazioni di riferimento per la scrittura di espressioni per i mapping degli attributi in Microsoft Entra ID.

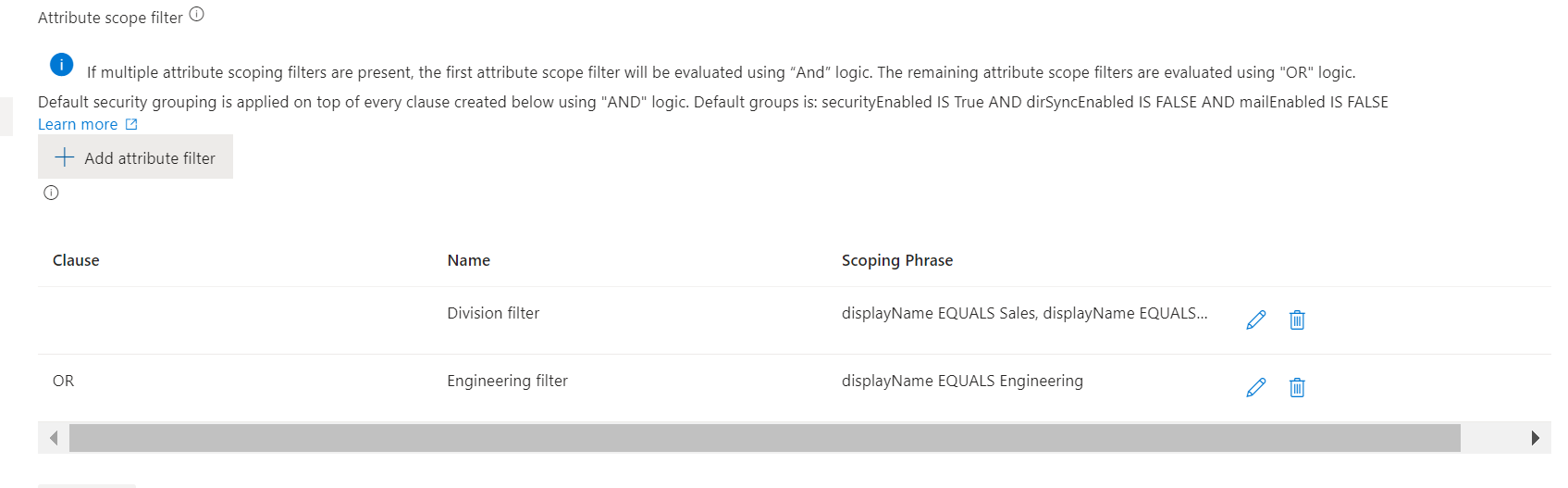

Filtro dell'ambito degli attributi

Il filtro dell'ambito basato su attributi è supportato. È possibile definire l'ambito dei gruppi in base a determinati attributi. Tuttavia, tenere presente che la sezione mapping degli attributi per una configurazione di Microsoft Entra ID to Active Directory è leggermente diversa rispetto alla sezione di mapping degli attributi tradizionale.

Clausole supportate

Un filtro di ambito è costituito da una o più clausole. Le clausole determinano quali gruppi possono passare attraverso il filtro di ambito valutando gli attributi di ogni gruppo. Ad esempio, potrebbe essere disponibile una clausola che richiede che un attributo "displayName" di gruppi sia uguale a "Marketing", quindi viene effettuato il provisioning solo dei gruppi marketing.

Raggruppamento di sicurezza predefinito

Il raggruppamento di sicurezza predefinito viene applicato sopra ogni clausola creata e usa la logica "AND". Contiene le condizioni seguenti:

- securityEnabled IS True AND

- dirSyncEnabled È FALSO E

- mail abilitata è FALSO

Il raggruppamento di sicurezza predefinito viene applicato per primo e usa la logica AND quando si usa una singola clausola. La clausola seguirà quindi la logica descritta di seguito.

Una sola clausola definisce una sola condizione per un singolo valore dell'attributo. Se vengono create più clausole in un singolo filtro per la definizione dell’ambito, queste vengono valutate insieme con la logica "AND". La logica “AND” implica che tutte le clausole devono restituire "true" perché venga effettuato il provisioning di un utente.

Infine, è possibile creare più filtri di ambito per un gruppo. Se sono presenti più filtri di ambito, questi vengono valutati insieme con la logica "OR". La logica "OR" significa che se una delle clausole in uno qualsiasi dei filtri di ambito configurati viene valutata come "true", il gruppo viene configurato.

Operatori supportati

Sono supportati gli operatori seguenti:

| Operatore | Descrizione |

|---|---|

| & | |

| TERMINA_CON | |

| UGUALE | La clausola restituisce "true" se l'attributo valutato corrisponde esattamente al valore della stringa di input (con distinzione tra maiuscole e minuscole). |

| MAGGIORE_DI | La clausola restituisce "true" se l'attributo valutato è maggiore del valore. Il valore specificato nel filtro per la definizione dell’ambito deve essere un numero intero e l'attributo dell'utente deve essere un numero intero [0,1,2,...]. |

| MAGGIORE_O_UGUALE | La clausola restituisce "true" se l'attributo valutato è maggiore o uguale al valore. Il valore specificato nel filtro per la definizione dell’ambito deve essere un numero intero e l'attributo dell'utente deve essere un numero intero [0,1,2,...]. |

| INCLUDI | |

| È FALSO | La clausola restituisce "true" se l'attributo valutato contiene un valore booleano false. |

| È_MEMBRO_DI | |

| non è "NULL" | La clausola restituisce "true" se l'attributo valutato non è vuoto. |

| è NULL | La clausola restituisce "true" se l'attributo valutato è vuoto. |

| È VERO | La clausola restituisce "true" se l'attributo valutato contiene un valore booleano true. |

| !&L | |

| NON UGUALE | La clausola risulta "true" se l'attributo valutato non corrisponde al valore della stringa di input (con sensibilità alle maiuscole). |

| NON CORRISPONDE A REGEX | La clausola restituisce "true" se l'attributo valutato non corrisponde a un modello di espressione regolare. Restituisce "false" se l'attributo è null/vuoto. |

| MOMENTO | |

| REGEX MATCH | La clausola restituisce "true" se l'attributo valutato corrisponde a un modello di espressione regolare. Ad esempio: ([1-9][0-9]) corrisponde a qualsiasi numero compreso tra 10 e 99 (distinzione tra maiuscole e minuscole). |

| CORRISPONDENZA VALIDA DEL CERTIFICATO |

Uso di espressioni regolari per filtrare

Un filtro più avanzato potrebbe usare una corrispondenza con REGEX. In questo modo è possibile cercare un attributo come stringa per una sottostringa di tale attributo. Ad esempio, si supponga di avere diversi gruppi e che abbiano tutte le descrizioni seguenti:

Contoso-Vendite-Stati Uniti Contoso-Marketing-Stati Uniti Contoso-Operazioni-Stati Uniti Contoso-LT-Stati Uniti

Ora, vuoi configurare solo i gruppi Sales, Marketing e Operations su Active Directory. Per ottenere questo risultato, è possibile usare REGEX MATCH.

REGEX MATCH description (?:^|\W)Sales|Marketing|Operations(?:$|\W)

Questo REGEX MATCH cercherà nelle descrizioni qualsiasi delle parole seguenti che abbiamo fornito ed effettuerà il provisioning solo di tali gruppi.

Creare un filtro basato su attributi

Per creare un filtro basato su attributi, seguire questa procedura:

- Fare clic su Aggiungi filtro attributi

- Nella casella Nome specificare un nome per il filtro

- Nell'elenco a discesa, in Attributo di destinazione selezionare l'attributo di destinazione

- In Operatore selezionare un operatore.

- In Valore specificare un valore.

- Fare clic su Salva.

Per altre informazioni, vedere Mapping degli attributi e Informazioni di riferimento per la scrittura di espressioni per i mapping degli attributi in Microsoft Entra ID.

Passaggi successivi

- Writeback dei gruppi con la sincronizzazione cloud di Microsoft Entra

- Gestire le app locali basate su Active Directory (Kerberos) usando Microsoft Entra ID Governance

- Eseguire la migrazione del writeback dei gruppi di sincronizzazione v2 di Microsoft Entra Connect alla sincronizzazione cloud di Microsoft Entra