Eseguire la migrazione della federazione Okta per l'autenticazione di Microsoft Entra

Questa esercitazione descrive come federare i tenant di Office 365 con Okta per l'accesso Single Sign-On (SSO).

È possibile eseguire la migrazione della federazione a Microsoft Entra ID in più fasi per garantire un'esperienza di autenticazione ottimale per gli utenti. In una migrazione a fasi è possibile testare l'accesso alla federazione inversa per le applicazioni SSO Okta rimanenti.

Nota

Lo scenario descritto in questa esercitazione è solo uno dei modi possibili per implementare la migrazione. È consigliabile provare ad adattare le informazioni alla configurazione specifica.

Prerequisiti

- Un tenant di Office 365 federato con Okta per l'accesso SSO

- Un server Microsoft Entra Connect o gli agenti di provisioning cloud di Microsoft Entra Connect configurati per il provisioning degli utenti in Microsoft Entra ID

- Uno dei ruoli seguenti: Amministratore applicazione, Amministratore applicazione cloud o Amministratore delle identità ibride.

Configurare Microsoft Entra Connect per l'autenticazione

I clienti che configurano la federazione dei loro domini di Office 365 con Okta potrebbero non avere un metodo di autenticazione valido in Microsoft Entra ID. Prima di eseguire la migrazione all'autenticazione gestita, convalidare Microsoft Entra Connect e configurarlo per l'accesso utente.

Configurare il metodo di accesso:

-

Sincronizzazione dell'hash delle password: un'estensione della funzionalità di sincronizzazione della directory implementata dagli agenti di provisioning cloud o dal server Microsoft Entra Connect

- Usare questa funzionalità per accedere ai servizi Microsoft Entra come Microsoft 365

- Accedere al servizio con la password per accedere all'istanza di Active Directory locale

- Vedere Informazioni sulla sincronizzazione dell'hash delle password con Microsoft Entra ID

-

Autenticazione pass-through: accedere alle applicazioni locali e cloud con le stesse password

- Quando gli utenti accedono tramite Microsoft Entra ID, l'agente di autenticazione pass-through convalida le password rispetto ad AD locale

- Vedere Accesso utente con l'autenticazione pass-through di Microsoft Entra

-

Accesso SSO facile (Seamless SSO): consente l'accesso agli utenti sui desktop aziendali connessi alla rete aziendale

- Gli utenti hanno accesso alle applicazioni cloud senza altri componenti locali

- Vedere Accesso Single Sign-On facile di Microsoft Entra

Per creare un'esperienza utente di autenticazione senza problemi in Microsoft Entra ID, distribuire l'accesso SSO facile per la sincronizzazione dell'hash delle password o l'autenticazione pass-through.

Per i prerequisiti dell'accesso SSO facile, vedere Avvio rapido: Single Sign-On facile di Microsoft Entra.

Per questa esercitazione vengono configurati la sincronizzazione dell'hash delle password e l'accesso SSO facile.

Configurare Microsoft Entra Connect per la sincronizzazione dell'hash delle password e l'accesso SSO facile

- Nel server Microsoft Entra Connect aprire l'app Microsoft Entra Connect.

- Seleziona Configura.

- Selezionare Cambia l'accesso utente.

- Selezionare Avanti.

- Immettere le credenziali dell'amministratore delle identità ibride del server Microsoft Entra Connect.

- Il server è configurato per la federazione con Okta. Modificare la selezione in Sincronizzazione dell'hash delle password.

- Selezionare Abilita Single Sign-On.

- Selezionare Avanti.

- Per il sistema locale, immettere le credenziali dell'amministratore di dominio.

- Selezionare Avanti.

- Nella pagina finale selezionare Configura.

- Ignorare l'avviso per l'aggiunta ibrida a Microsoft Entra.

Configurare le funzionalità per l'implementazione a fasi

Prima di testare la rimozione di un dominio dalla federazione, in Microsoft Entra ID usare un'implementazione a fasi dell'autenticazione cloud per testare la rimozione degli utenti dalla federazione.

Per altre informazioni: Eseguire la migrazione all'autenticazione cloud con implementazione a fasi

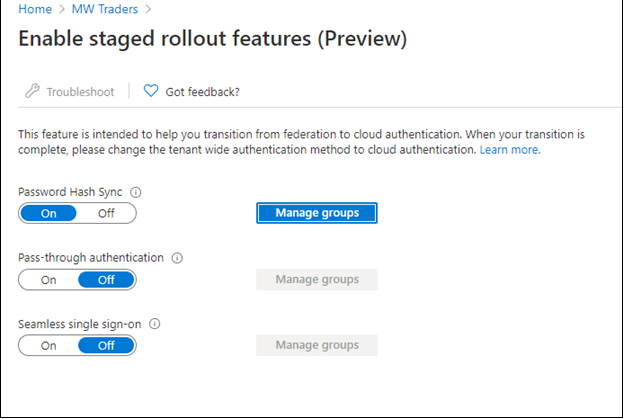

Dopo aver abilitato la sincronizzazione dell'hash delle password e l'accesso SSO facile nel server Microsoft Entra Connect, configurare un'implementazione a fasi:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione Connect.

Verificare che la sincronizzazione dell'hash delle password sia abilitata nel tenant.

Selezionare Abilita l'implementazione a fasi per l'accesso utente gestito.

Dopo la configurazione del server, l'impostazione Sincronizzazione hash password può essere cambiata in Attiva.

Abilitare l'impostazione.

L'accesso Single Sign-On facile è Disattivato. Se abiliti l'opzione, compare un errore perché lo hai abilitato nel tenant.

Selezionare Gestisci gruppi.

Aggiungere un gruppo all'implementazione della sincronizzazione dell'hash delle password.

Attendere circa 30 minuti per rendere effettiva la funzionalità nel tenant.

Quando la funzionalità diventa effettiva, gli utenti non vengono reindirizzati a Okta quando tentano di accedere ai servizi di Office 365.

La funzionalità di implementazione a fasi presenta alcuni scenari non supportati:

- I protocolli di autenticazione legacy, ad esempio Post Office Protocol 3 (POP3) e SMTP (Simple Mail Transfer Protocol) non sono supportati.

- Se è stata configurata l'aggiunta ibrida di Microsoft Entra per Okta, i flussi di aggiunta ibrida di Microsoft Entra passano a Okta fino a quando il dominio non viene rimosso dalla federazione.

- I criteri di accesso rimangono in Okta per l'autenticazione legacy dei client Windows aggiunti in modalità ibrida a Microsoft Entra.

Creare un'app Okta in Microsoft Entra ID

Gli utenti convertiti all'autenticazione gestita potrebbero dover accedere alle applicazioni in Okta. Per l'accesso utente a tali applicazioni, registrare un'applicazione Microsoft Entra che si collega alla home page di Okta.

Configurare la registrazione dell'applicazione aziendale per Okta.

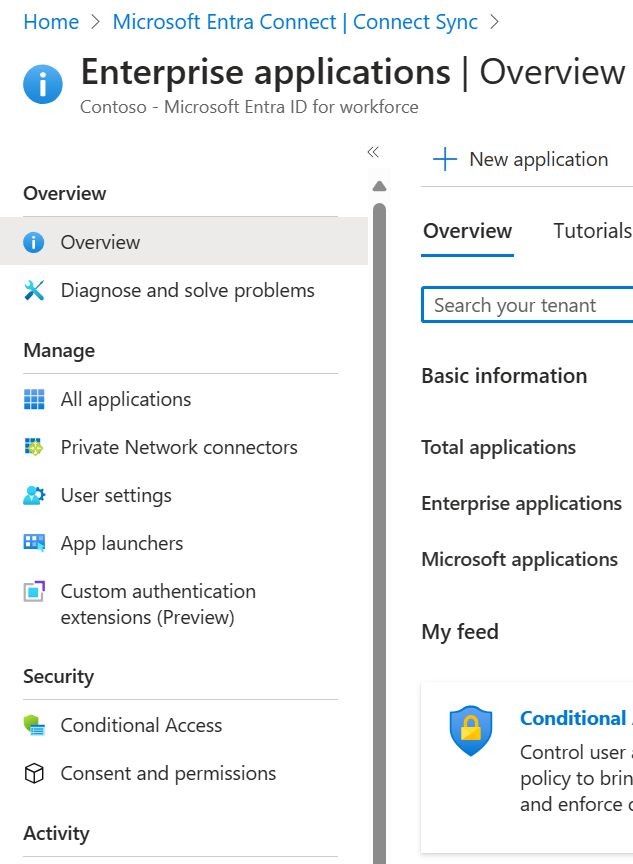

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni.

Selezionare Nuova applicazione.

Selezionare Crea un'applicazione personalizzata.

Nel menu assegnare un nome all'app Okta.

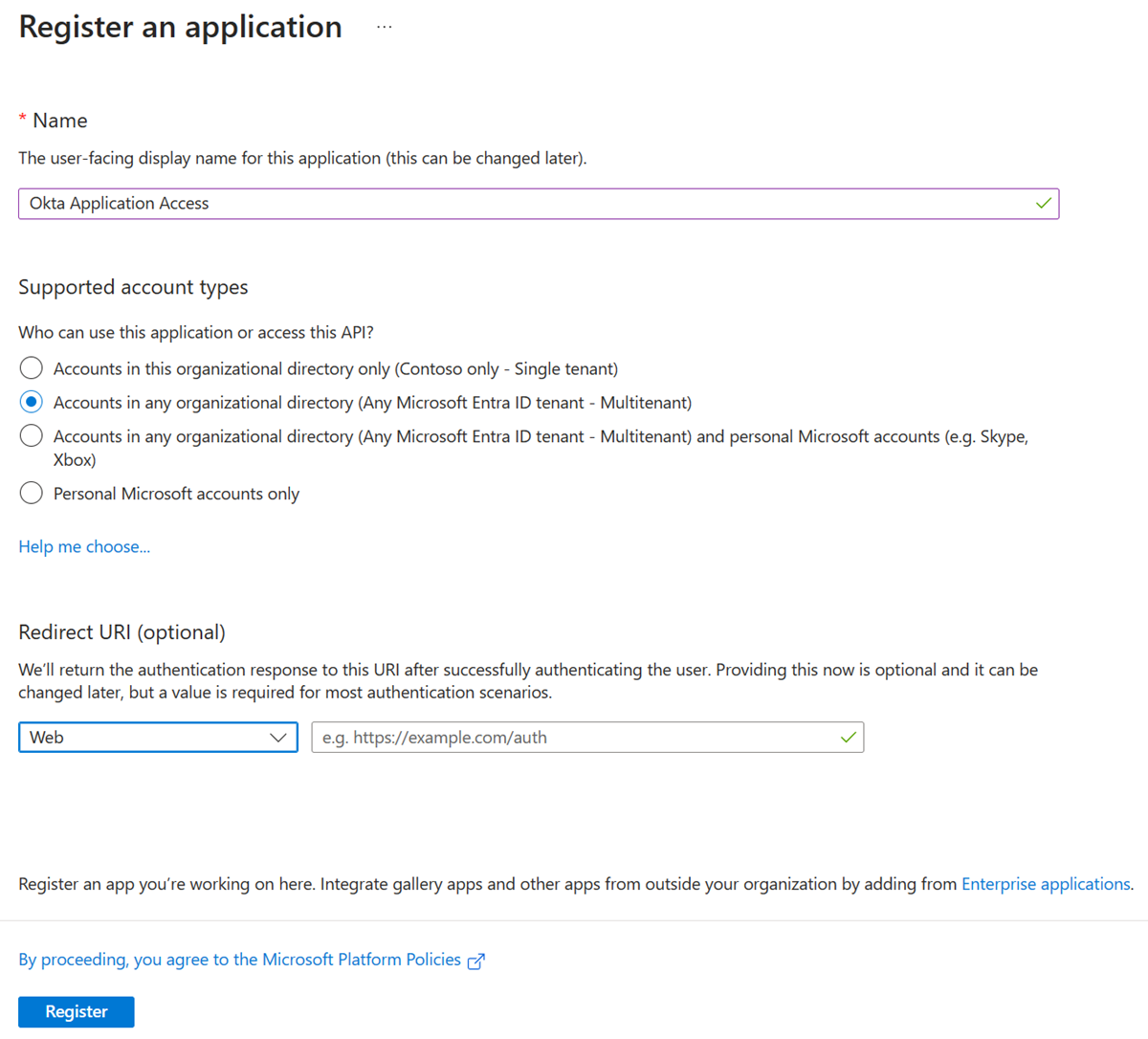

Selezionare Registrare l'applicazione che si sta sviluppando per integrarla con Microsoft Entra ID.

Seleziona Crea.

Selezionare Account in qualsiasi directory organizzativa (Qualsiasi directory di Microsoft Entra - Multi-tenant).

Selezionare Registra.

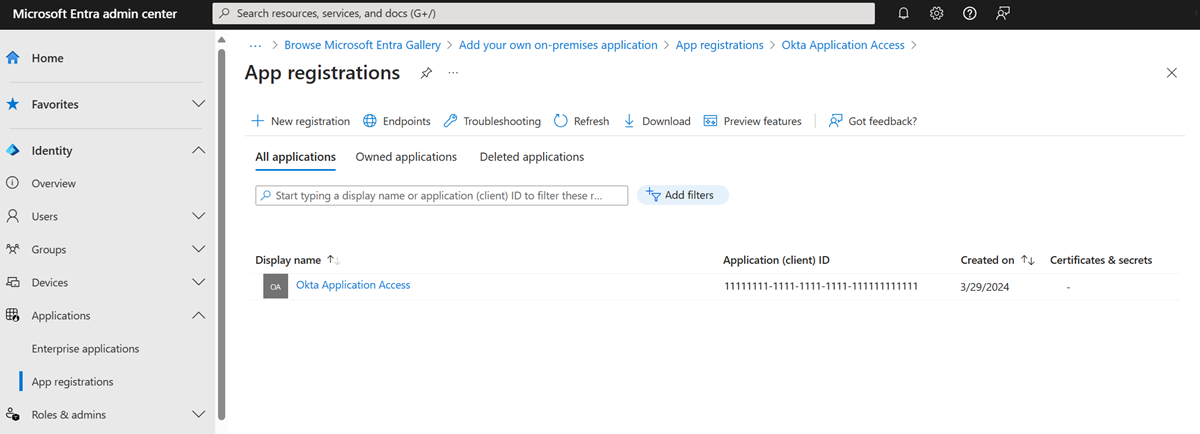

Nel menu di Microsoft Entra ID selezionare Registrazioni app.

Aprire la registrazione creata.

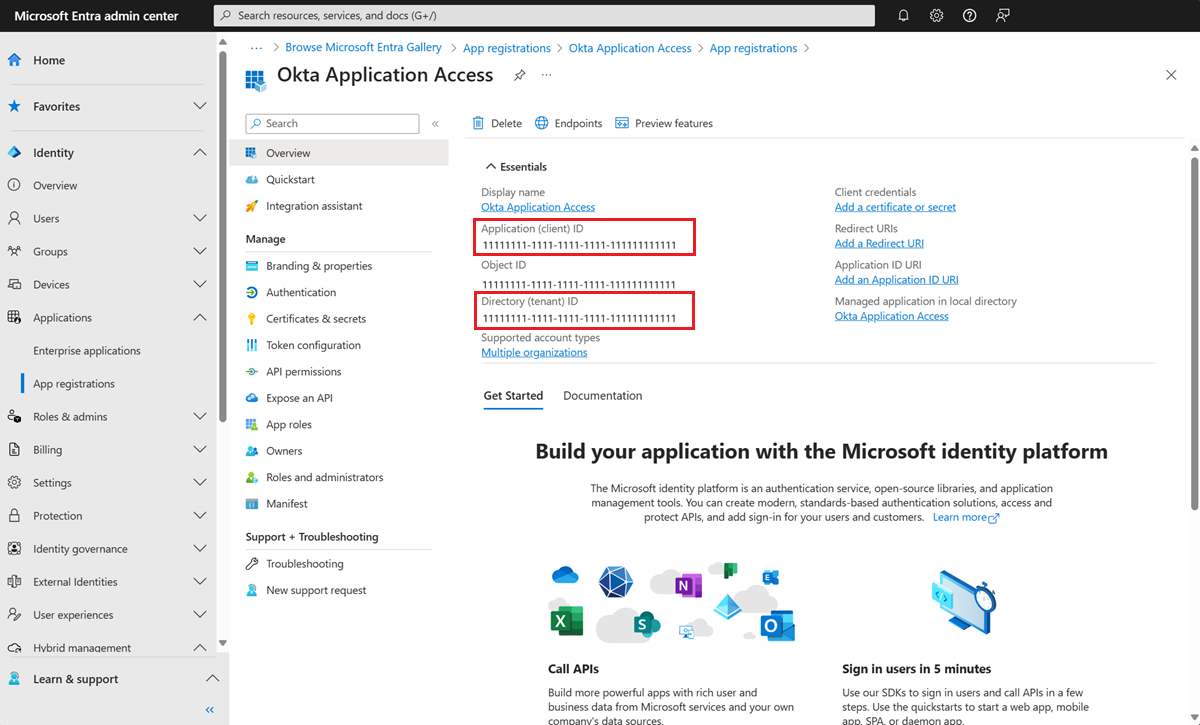

- Registrare l'ID tenant e l'ID applicazione.

Nota

Sono necessari l'ID tenant e l'ID applicazione per configurare il provider di identità in Okta.

- Nel menu a sinistra selezionare Certificati e segreti.

- Selezionare Nuovo segreto client.

- Immettere il nome del segreto.

- Immettere la data di scadenza.

- Registrare il valore del segreto e l'ID.

Nota

Il valore e l'ID non vengono visualizzati in un secondo momento. Se non si registrano le informazioni, sarà necessario rigenerare un segreto.

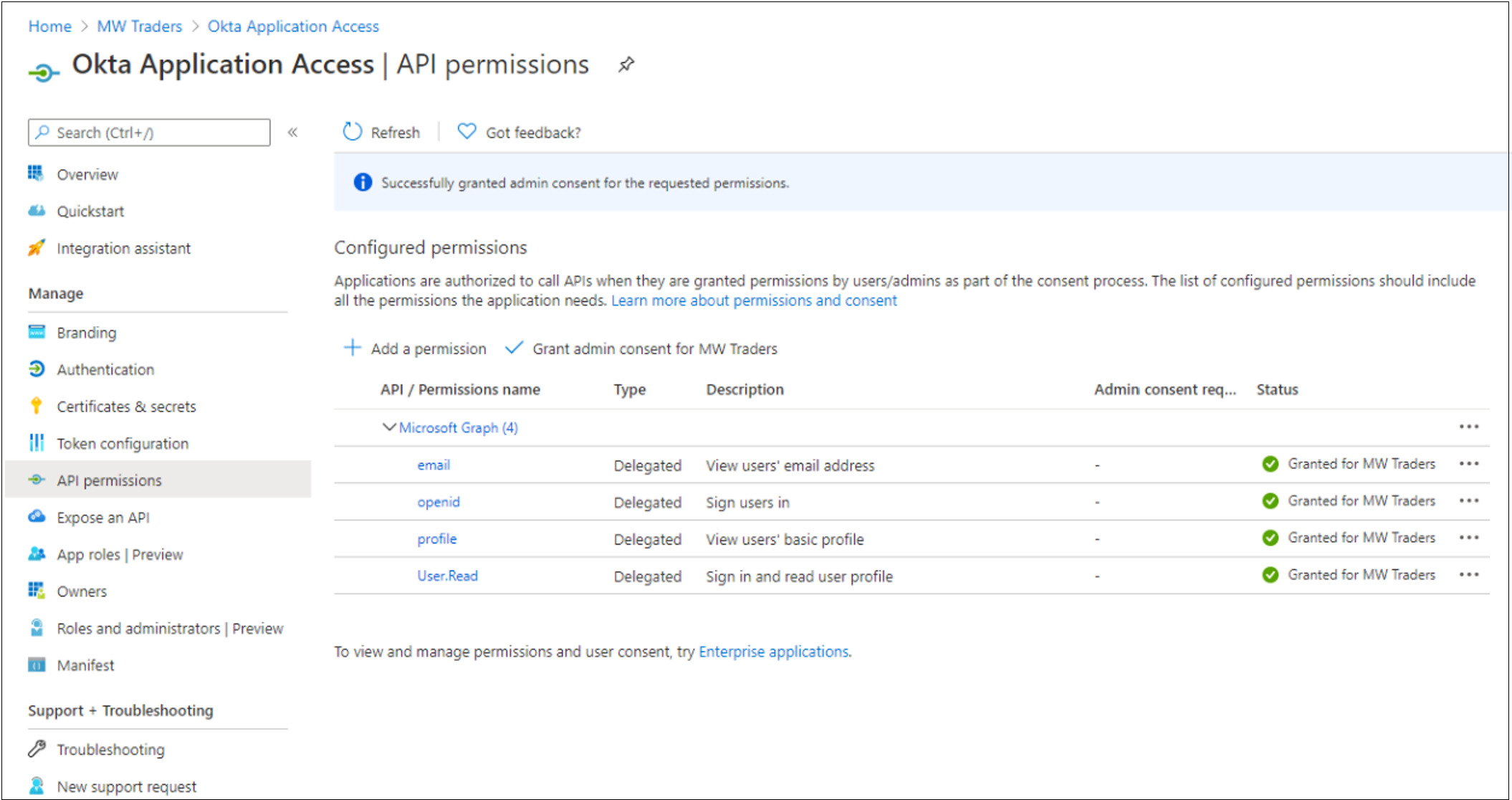

Nel menu a sinistra selezionare Autorizzazioni API.

Concedere quindi all'applicazione l'accesso allo stack OpenID Connect (OIDC).

Seleziona Aggiungi autorizzazione.

Selezionare Microsoft Graph.

Seleziona Autorizzazioni delegate.

Nella sezione Autorizzazioni OpenID aggiungere email, openid e profile.

Selezionare Aggiungi autorizzazioni.

Selezionare Concedi consenso amministratore per <nome dominio tenant>.

Attendere che venga visualizzato lo stato Concesso.

Nel menu a sinistra selezionare Personalizzazione.

In Pagina iniziale URL aggiungere la home page dell'applicazione utente.

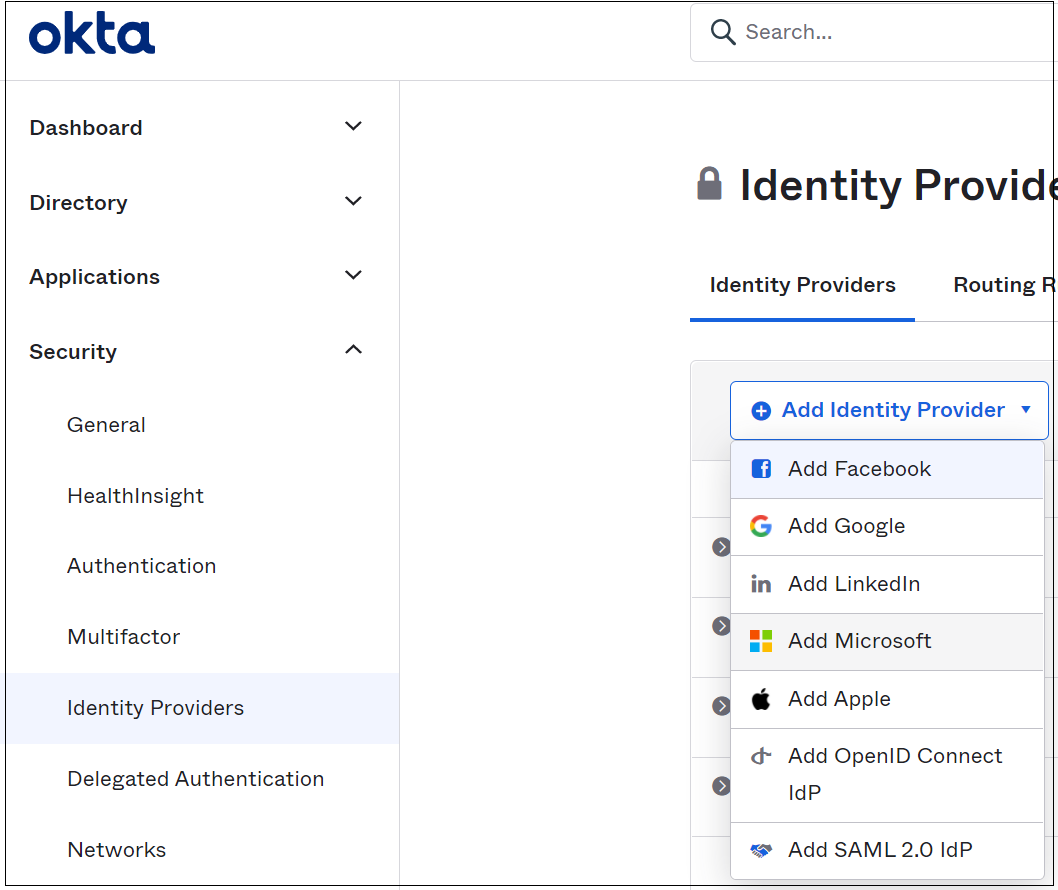

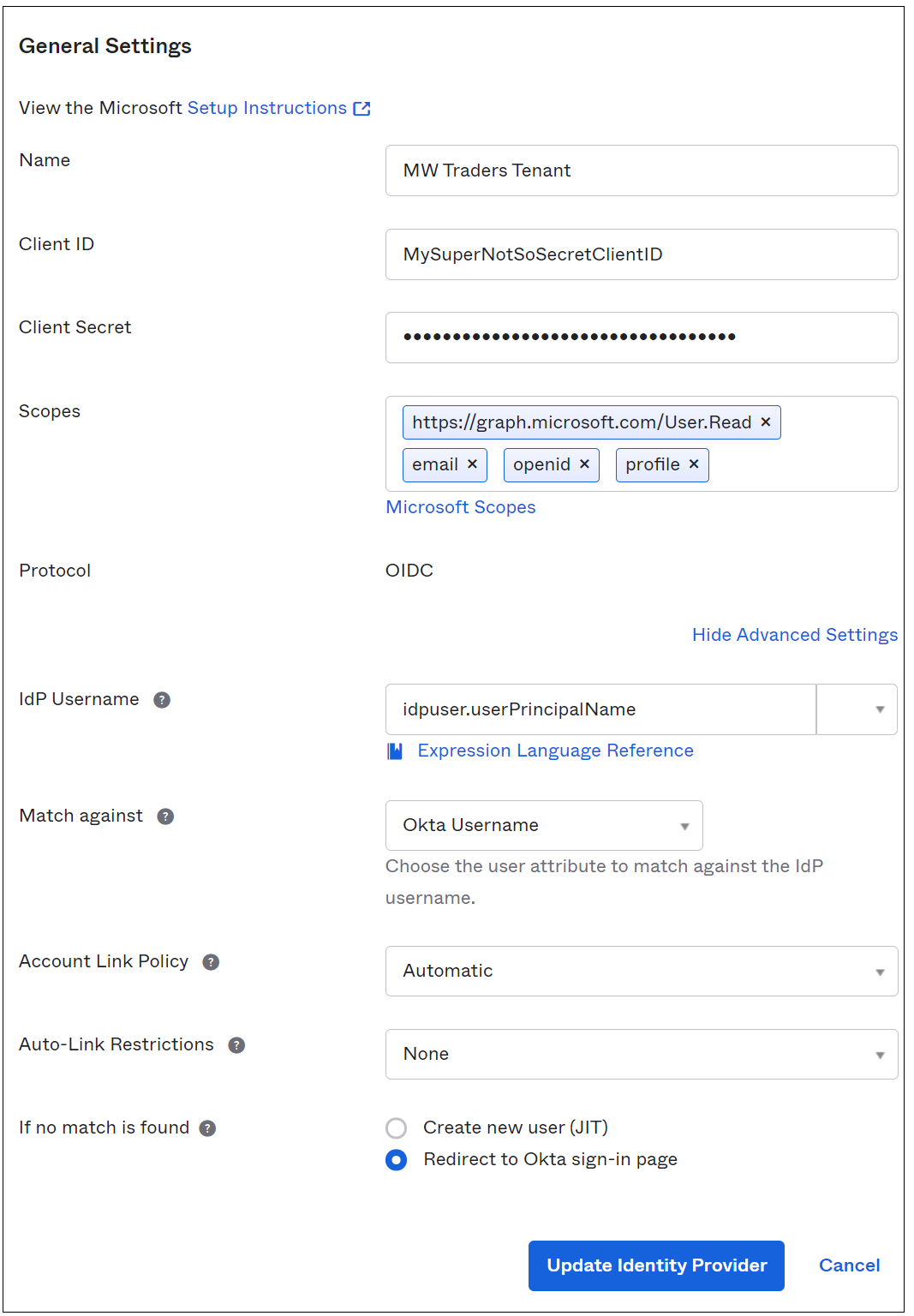

Nel portale di amministrazione di Okta, per aggiungere un nuovo provider di identità selezionare Sicurezza e quindi Provider di identità.

Selezionare Add Microsoft.

Nella pagina Identity Provider immettere l'ID applicazione nel campo Client ID.

Immettere il segreto client nel campo Client Secret.

Selezionare Show Advanced Setting. Per impostazione predefinita, questa configurazione collega il nome dell'entità utente (UPN) in Okta all'UPN in Microsoft Entra ID per l'accesso alla federazione inversa.

Importante

Se gli UPN in Okta e Microsoft Entra ID non corrispondono, selezionare un attributo in comune tra gli utenti.

Completare le selezioni di provisioning automatico.

Per impostazione predefinita, se non viene visualizzata alcuna corrispondenza per un utente Okta, il sistema tenta di effettuare il provisioning dell'utente in Microsoft Entra ID. Se è stata eseguita la migrazione del provisioning da Okta, selezionare Redirect to Okta sign-in page.

È stato creato il provider di identità (IdP). Indirizzare gli utenti al provider di identità corretto.

Nel menu Identity Providers selezionare Routing Rules e quindi Add Routing Rule.

Usare uno degli attributi disponibili nel profilo Okta.

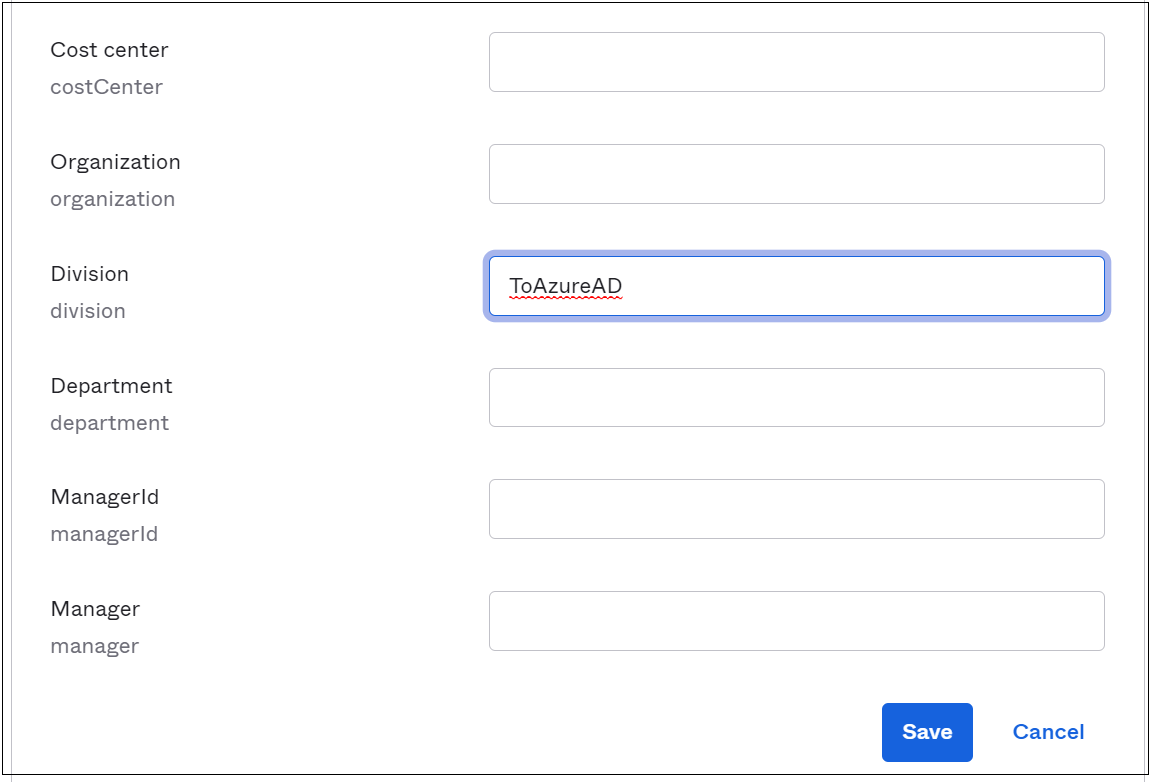

Per indirizzare gli accessi da dispositivi e indirizzi IP a Microsoft Entra ID, configurare i criteri visualizzati nell'immagine seguente. In questo esempio, l'attributo Division non è usato in tutti i profili Okta. È una buona scelta per il routing IdP.

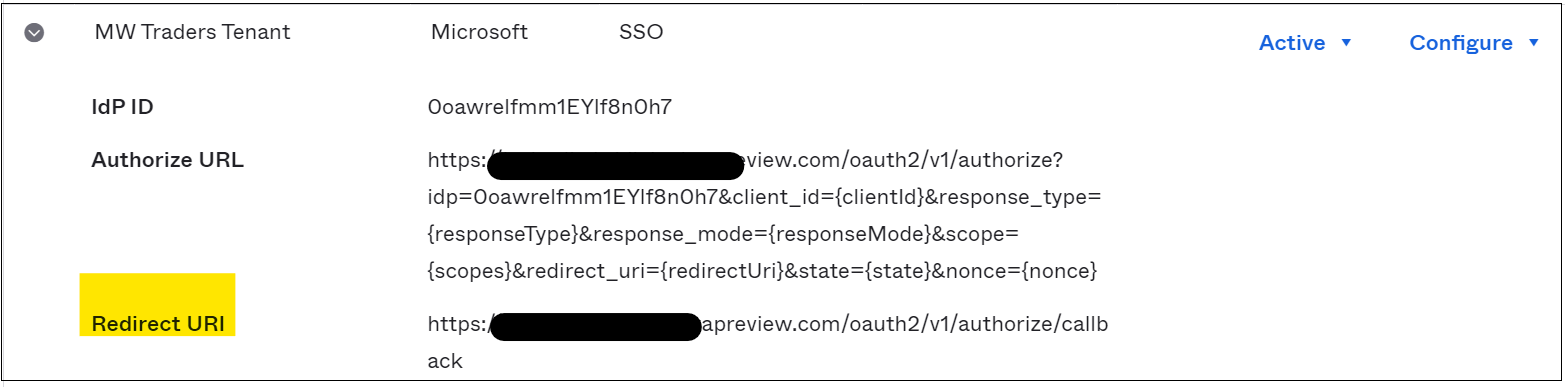

Registrare l'URI di reindirizzamento per aggiungerlo alla registrazione dell'applicazione.

Nel menu a sinistra della registrazione dell'applicazione selezionare Autenticazione.

Selezionare Aggiungi una piattaforma.

Seleziona Web.

Aggiungere l'URI di reindirizzamento registrato nel provider di identità in Okta.

Selezionare Token di accesso e Token ID.

Nella console di amministrazione selezionare Directory.

Selezionare Persone.

Per modificare il profilo, selezionare un utente di test.

Nel profilo aggiungere ToAzureAD. Vedere l'immagine seguente.

Seleziona Salva.

Accedere al portale di Microsoft 365 come utente modificato. Se l'utente non è incluso nel progetto pilota di autenticazione gestita, l'azione entra in un ciclo. Per uscire dal ciclo, aggiungere l'utente all'esperienza di autenticazione gestita.

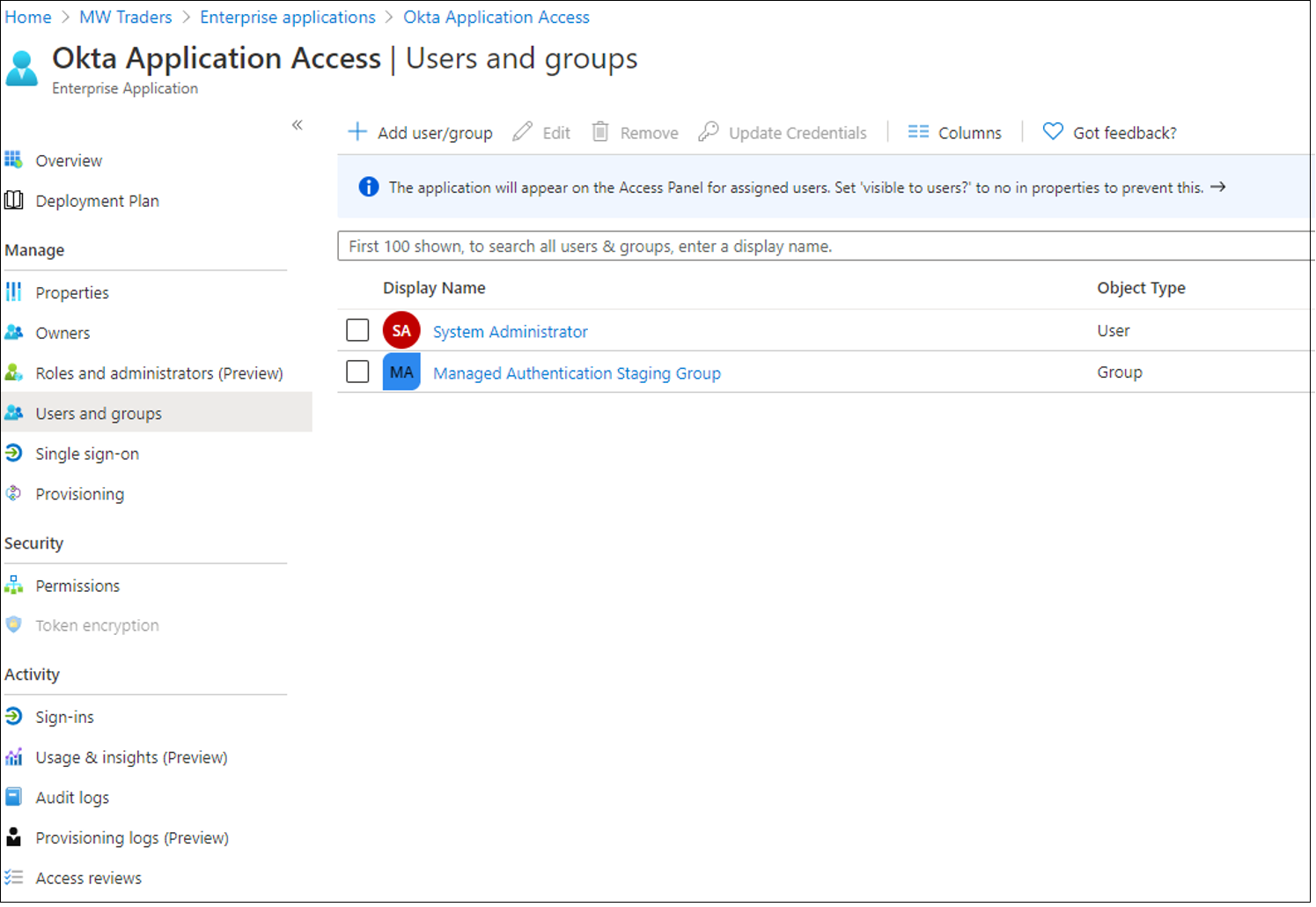

Testare l'accesso dell'app Okta per i membri pilota

Dopo aver configurato l'app Okta in Microsoft Entra ID e aver configurato il provider di identità nel portale Okta, assegnare l'applicazione agli utenti.

Nell'interfaccia di amministrazione di Microsoft Entra passare a Identità>Applicazioni>Applicazioni aziendali.

Selezionare la registrazione dell'app creata.

Passare a Utenti e gruppi.

Aggiungere il gruppo correlato al progetto pilota di autenticazione gestita.

Nota

È possibile aggiungere utenti e gruppi dalla pagina Applicazioni aziendali. Non è possibile aggiungere utenti dal menu Registrazioni app.

Attendere circa 15 minuti.

Accedere come utente pilota di autenticazione gestita.

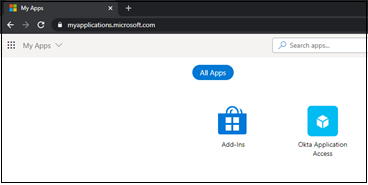

Vai ad App personali.

Per tornare alla home page di Okta, selezionare il riquadro Accesso all'applicazione Okta.

Testare l'autenticazione gestita per i membri pilota

Dopo aver configurato l'app di federazione inversa Okta, chiedere agli utenti di eseguire test sull'esperienza di autenticazione gestita. È consigliabile configurare la personalizzazione aziendale per aiutare gli utenti a riconoscere il tenant.

Altre informazioni: Configurare la personalizzazione aziendale.

Importante

Prima di rimuovere i domini dalla federazione da Okta, identificare i criteri di accesso condizionale necessari. È possibile proteggere l'ambiente prima del distacco. Vedere Esercitazione: Eseguire la migrazione dei criteri di accesso di Okta all'accesso condizionale di Microsoft Entra.

Rimuovere i domini di Office 365 dalla federazione

Quando l'organizzazione è a suo agio con l'esperienza di autenticazione gestita, è possibile rimuovere il dominio dalla federazione da Okta. Per iniziare, usare i comandi seguenti per connettersi a Microsoft Graph PowerShell. Se non si dispone del modulo Microsoft Graph PowerShell, scaricarlo digitando Install-Module Microsoft.Graph.

In PowerShell accedere a Microsoft Entra ID usando un account di amministratore delle identità ibride.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Per convertire il dominio, eseguire il comando seguente:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Verificare che il dominio venga convertito in gestito eseguendo il comando seguente. Il tipo di autenticazione deve essere impostato su gestita.

Get-MgDomain -DomainId yourdomain.com

Dopo aver impostato il dominio sull'autenticazione gestita, è necessario defederare il tenant di Office 365 da Okta mantenendo l'accesso degli utenti alla home page di Okta.

Passaggi successivi

- Esercitazione: Eseguire la migrazione del provisioning della sincronizzazione di Okta alla sincronizzazione basata su Microsoft Entra Connect

- Esercitazione: Eseguire la migrazione dei criteri di accesso di Okta all'accesso condizionale di Microsoft Entra

- Esercitazione: Eseguire la migrazione delle applicazioni da Okta a Microsoft Entra ID