Esercitazione: Migrare il provisioning della sincronizzazione di Okta alla sincronizzazione di Microsoft Entra Connect

In questa esercitazione viene illustrato come eseguire la migrazione del provisioning degli utenti da Okta a Microsoft Entra ID e come eseguire la migrazione della sincronizzazione utenti o della sincronizzazione universale a Microsoft Entra Connect. Questa funzionalità consente la configurazione in Microsoft Entra ID e Office 365.

Nota

Quando si esegue la migrazione delle piattaforme di sincronizzazione, convalidare i passaggi descritti in questo articolo nell'ambiente specifico prima di rimuovere Microsoft Entra Connect dalla modalità di staging o abilitare l'agente di provisioning cloud di Microsoft Entra.

Prerequisiti

Per il passaggio dal provisioning Okta a Microsoft Entra ID, sono disponibili due opzioni. Usare il server Microsoft Entra Connect o il provisioning cloud di Microsoft Entra.

Altre informazioni: Confronto tra Microsoft Entra Connect e la sincronizzazione cloud.

Il provisioning cloud di Microsoft Entra è il percorso di migrazione più familiare per i clienti Okta che usano la sincronizzazione universale o la sincronizzazione utenti. Gli agenti di provisioning cloud sono leggeri. È possibile installarli in, o vicino a, controller di dominio come gli agenti di sincronizzazione della directory Okta. Non installarli nello stesso server.

Quando si sincronizzano gli utenti, usare un server Microsoft Entra Connect se l'organizzazione necessita di una delle tecnologie seguenti:

- Sincronizzazione dei dispositivi: aggiunta ibrida di Microsoft Entra o Hello for Business

- Autenticazione pass-through

- Supporto per più di 150.000 oggetti

- Supporto per il writeback

Per usare Microsoft Entra Connect, è necessario accedere con un ruolo di amministratore delle identità ibride.

Nota

Prendere in considerazione tutti i prerequisiti quando si installa Microsoft Entra Connect o il provisioning cloud di Microsoft Entra. Prima di continuare con l'installazione, vedere Prerequisiti per Microsoft Entra Connect.

Confermare l'attributo ImmutableID sincronizzato da Okta

L'attributo ImmutableID collega gli oggetti sincronizzati alle controparti locali. Okta prende l'objectGUID di Active Directory dell'oggetto on-premises e lo converte in una stringa codificata in Base-64. Per impostazione predefinita, appone poi tale stringa nel campo ImmutableID in Microsoft Entra ID.

È possibile connettersi a Microsoft Graph PowerShell ed esaminare il valore ImmutableID corrente. Se non è stato usato il modulo Microsoft Graph PowerShell, eseguire:

Install-Module Microsoft.Graph -Scope CurrentUser -Repository PSGallery -Force in una sessione amministrativa prima di eseguire i comandi seguenti:

Connect-MgGraph

Se si dispone del modulo, potrebbe essere visualizzato un avviso per l'aggiornamento alla versione più recente.

Importare il modulo installato.

Nella finestra di autenticazione accedere almeno con il ruolo di amministratore delle identità ibride.

Collegarsi al tenant.

Verificare le impostazioni del valore ImmutableID. L'esempio seguente è l'impostazione predefinita per convertire objectGUID in ImmutableID.

Confermare manualmente la conversione da objectGUID a Base64 in locale. Per testare un singolo valore, usare questi comandi:

Get-MgUser onpremupn | fl objectguid $objectguid = 'your-guid-here-1010' [system.convert]::ToBase64String(([GUID]$objectGUID).ToByteArray())

Metodi di convalida di massa di objectGUID

Prima di passare a Microsoft Entra Connect, è fondamentale verificare che i valori ImmutableID in Microsoft Entra ID corrispondano ai valori locali.

Il comando seguente ottiene gli utenti locali di Microsoft Entra ed esporta un elenco dei valori objectGUID e immutableID corrispondenti già calcolati in un file CSV.

Eseguire il comando seguente in Microsoft Graph PowerShell in un controller di dominio locale:

Get-ADUser -Filter * -Properties objectGUID | Select-Object UserPrincipalName, Name, objectGUID, @{Name = 'ImmutableID'; Expression = { [system.convert]::ToBase64String((GUID).tobytearray()) } } | export-csv C:\Temp\OnPremIDs.csvEseguire il comando seguente in una sessione di Microsoft Graph PowerShell per elencare i valori sincronizzati:

Get-MgUser -all $true | Where-Object {$_.dirsyncenabled -like "true"} | Select-Object UserPrincipalName, @{Name = 'objectGUID'; Expression = { [GUID][System.Convert]::FromBase64String($_.ImmutableID) } }, ImmutableID | export-csv C:\\temp\\AzureADSyncedIDS.csvDopo entrambe le esportazioni, verificare che i valori ImmutableID dell'utente corrispondano.

Importante

Se i valori ImmutableID nel cloud non corrispondono ai valori objectGUID, sono state modificate le impostazioni predefinite per la sincronizzazione Okta. È probabile che sia stato scelto un altro attributo per determinare i valori ImmutableID. Prima di passare alla sezione successiva, identificare l'attributo di origine che popola i valori ImmutableID. Prima di disabilitare la sincronizzazione Okta, aggiornare l'attributo che Okta sta sincronizzando.

Installare Microsoft Entra Connect in modalità di staging

Dopo aver preparato l'elenco delle destinazioni di origine e di destinazione, installare un server Microsoft Entra Connect. Se si usa il provisioning cloud di Microsoft Entra Connect, ignorare questa sezione.

Scaricare e installare Microsoft Entra Connect in un server. Vedere Installazione personalizzata di Microsoft Entra Connect.

Nel pannello di sinistra selezionare Identificazione utenti.

Nella pagina Identificazione univoca per gli utenti, in Selezionare la modalità di identificazione degli utenti con Microsoft Entra ID selezionare Scegliere un attributo specifico.

Se l'impostazione predefinita di Okta non è stata modificata, selezionare mS-DS-ConsistencyGUID.

Avviso

Questo passaggio è fondamentale. Verificare che l'attributo selezionato per un ancoraggio di origine fornisca dati agli utenti di Microsoft Entra. Se si seleziona l'attributo errato, disinstallare e reinstallare Microsoft Entra Connect per selezionare nuovamente questa opzione.

Selezionare Avanti.

Nel pannello di sinistra selezionare Configura.

Nella pagina Pronto per la configurazione selezionare Abilita modalità di staging.

Selezionare Installa.

Verificare che i valori ImmutableID corrispondano.

Dopo aver completato la configurazione, selezionare Esci.

Aprire Servizio di sincronizzazione come amministratore.

Trova Sincronizzazione Completa nello spazio connettore domain.onmicrosoft.com.

Verificare che siano presenti utenti nella scheda Connettori con aggiornamenti di flusso.

Verificare che non siano presenti eliminazioni in sospeso nell'esportazione.

Selezionare la scheda Connettori.

Evidenziare lo spazio connettore domain.onmicrosoft.com.

Selezionare Search Connector Space(Cerca spazio connettore).

Nella finestra di dialogo Cerca nello spazio del connettore, in Ambito, selezionare Esportazione in sospeso.

Selezionare Elimina.

Seleziona Cerca. Se tutti gli oggetti corrispondono, non vengono visualizzati record corrispondenti per Eliminazioni.

Registrare gli oggetti in attesa di eliminazione e i relativi valori locali.

Cancella Elimina.

Selezionare Aggiungi.

Selezionare Modifica.

Seleziona Cerca.

Vengono visualizzate funzioni di aggiornamento per gli utenti sincronizzati in Microsoft Entra ID tramite Okta. Aggiungere i nuovi oggetti che Okta non sta sincronizzando, che si trovano nella struttura dell'unità organizzativa selezionata durante l'installazione di Microsoft Entra Connect.

Per visualizzare la comunicazione tra Microsoft Entra Connect e Microsoft Entra ID, fare doppio clic su un aggiornamento.

Nota

Se sono presenti funzioni add per un utente in Microsoft Entra ID, l'account locale non corrisponde all'account cloud. Entra Connect crea un nuovo oggetto e registra aggiunte nuove e impreviste.

- Prima di uscire dalla modalità di staging, correggi il valore ImmutableID in Microsoft Entra ID.

In questo esempio Okta ha stampato l'attributo mail nell'account dell'utente, anche se il valore locale non era accurato. Quando Microsoft Entra Connect acquisisce il controllo dell'account, l'attributo mail viene eliminato dall'oggetto.

- Verificare che gli aggiornamenti includano gli attributi previsti in Microsoft Entra ID. Se vengono eliminati più attributi, è possibile popolare i valori di AD locali prima di rimuovere la modalità di staging.

Nota

Prima di continuare, verificare che gli attributi utente vengano sincronizzati e visualizzati nella scheda Esportazione in sospeso. Se vengono eliminati, verificare che i valori ImmutableID corrispondano e che l'utente si trovi in un'unità organizzativa selezionata per la sincronizzazione.

Installare gli agenti di sincronizzazione cloud di Microsoft Entra Connect

Dopo aver preparato l'elenco delle destinazioni di origine e di destinazione, installare e configurare gli agenti di sincronizzazione cloud di Microsoft Entra Connect. Vedere: Esercitazione: Integrare una singola foresta con un singolo tenant di Microsoft Entra.

Nota

Se si usa un server Microsoft Entra Connect, ignorare questa sezione.

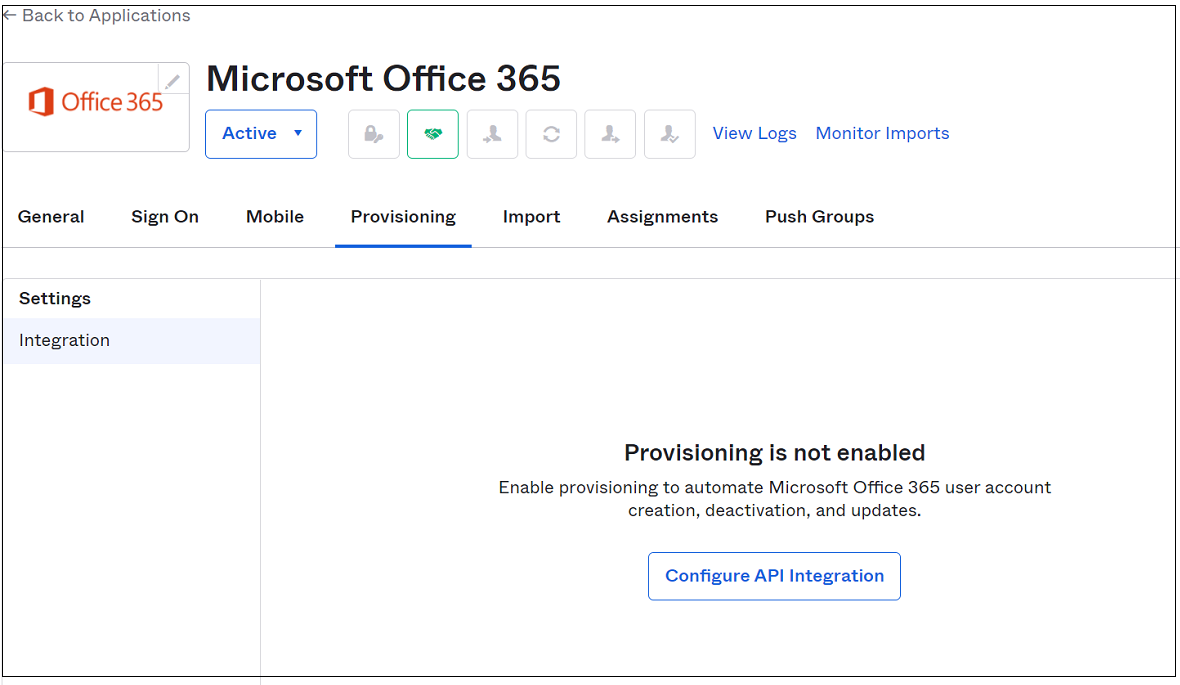

Disabilitare il provisioning di Okta in Microsoft Entra ID

Dopo aver verificato l'installazione di Microsoft Entra Connect, disabilitare il provisioning di Okta per Microsoft Entra ID.

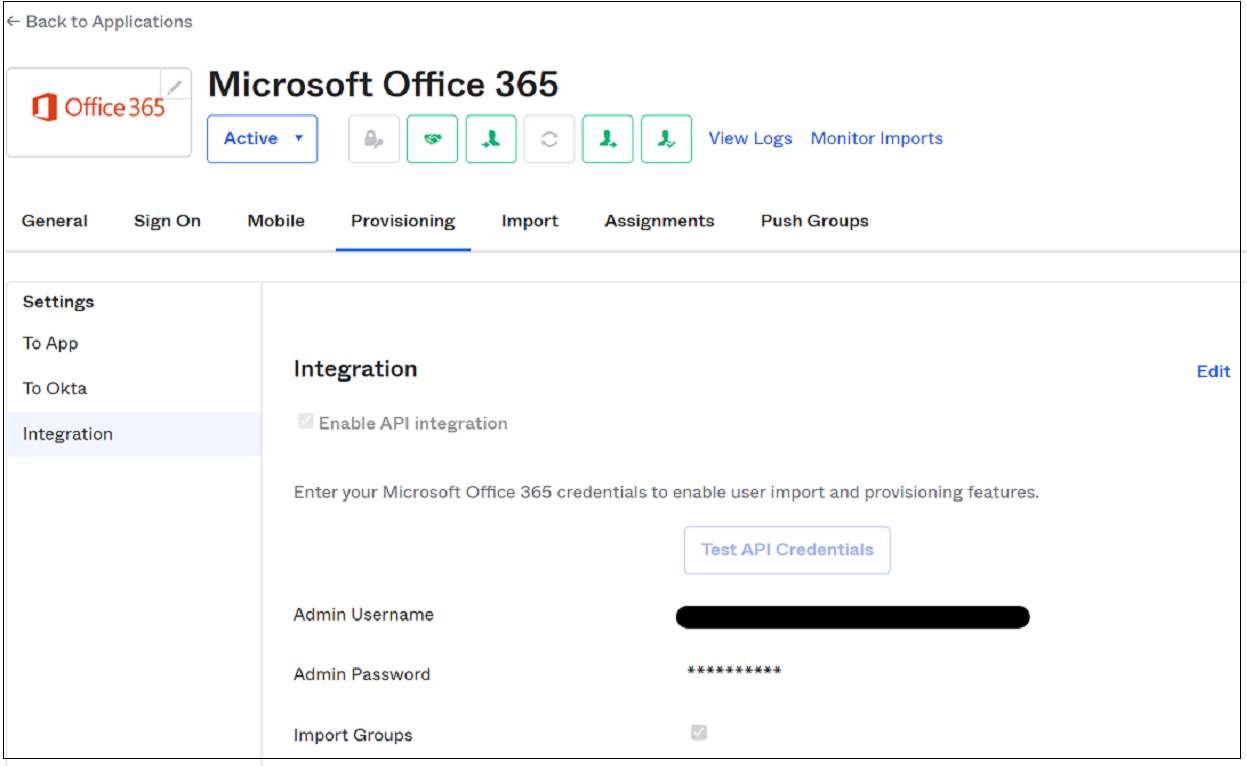

Passare al portale Okta

Seleziona Applicazioni.

Selezionare l'app Okta che effettua il provisioning degli utenti in Microsoft Entra ID.

Selezionare la scheda Provisioning.

Selezionare la sezione Integration.

Seleziona Modifica

Deselezionare l'opzione Enable API integration.

Seleziona Salva.

Nota

Se sono presenti più app di Office 365 che gestiscono il provisioning in Microsoft Entra ID, assicurarsi che siano disattivate.

Disabilitare la modalità di staging in Microsoft Entra Connect

Dopo aver disabilitato il provisioning di Okta, il server Microsoft Entra Connect può sincronizzare gli oggetti.

Nota

Se si usano gli agenti di sincronizzazione cloud di Microsoft Entra Connect, ignorare questa sezione.

- Dal desktop, esegui l'installazione guidata dal desktop.

- Seleziona Configura.

- Selezionare Configurazione della modalità di staging.

- Selezionare Avanti.

- Immettere le credenziali dell'account Amministratore delle Identità Ibride per il tuo ambiente.

- Disattivare Abilita modalità di staging.

- Selezionare Avanti.

- Seleziona Configura.

- Dopo aver completato la configurazione, aprire il Servizio di sincronizzazione come amministratore.

- Visualizza l'esportazione nel connettore domain.onmicrosoft.com.

- Verificare aggiunte, aggiornamenti ed eliminazioni.

- La migrazione è completa. Eseguire di nuovo l'installazione guidata per aggiornare ed espandere le funzionalità di Microsoft Entra Connect.

Abilitare gli agenti di sincronizzazione cloud

Dopo aver disabilitato il provisioning di Okta, l'agente di sincronizzazione cloud di Microsoft Entra Connect può sincronizzare gli oggetti.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Connect Sync.

- Selezionare il profilo Configurazione.

- Selezionare Abilita.

- Tornare al menu di provisioning e selezionare Log.

- Verificare che il connettore di provisioning abbia aggiornato gli oggetti sul posto. Gli agenti di sincronizzazione cloud non sono distruttivi. Gli aggiornamenti hanno esito negativo se non viene trovata una corrispondenza.

- Se un utente non corrisponde, apportare aggiornamenti per associare i valori ImmutableID.

- Riavviare la sincronizzazione del provisioning cloud.