Guida introduttiva: Single Sign-On facile di Microsoft Entra

L'accesso Single Sign-On senza interruzioni (Seamless SSO) di Microsoft Entra accede automaticamente agli utenti quando utilizzano i desktop aziendali connessi alla rete aziendale. L'accesso Single Sign-On facile consente agli utenti di accedere facilmente alle applicazioni basate sul cloud senza usare altri componenti locali.

Per distribuire Seamless SSO for Microsoft Entra ID tramite Microsoft Entra Connect, completare i passaggi descritti nelle sezioni seguenti.

Verificare i prerequisiti

Accertarsi di aver soddisfatto i prerequisiti seguenti:

Configurare il server Microsoft Entra Connect: se si usa l'autenticazione pass-through come metodo di accesso, non sono necessari altri controlli dei prerequisiti. Se si usa la sincronizzazione dell'hash delle password come metodo di accesso ed è presente un firewall tra Microsoft Entra Connect e Microsoft Entra ID, assicurarsi che:

Si usa Microsoft Entra Connect versione 1.1.644.0 o successiva.

Se il firewall o il proxy lo consentono, aggiungi le connessioni all'elenco degli indirizzi consentiti per gli URL

*.msappproxy.netsulla porta 443. Se hai bisogno di un URL specifico anziché un carattere jolly per la configurazione del proxy, puoi configuraretenantid.registration.msappproxy.net, dovetenantidè il GUID del tenant per cui si configura la funzionalità. Se le eccezioni proxy basate su URL non sono possibili nell'organizzazione, è invece possibile consentire l'accesso agli intervalli IP del data center di Azure, che vengono aggiornati settimanalmente. Questo prerequisito è applicabile solo quando si abilita la funzionalità Seamless SSO. Non è necessario per gli accessi diretti degli utenti.Nota

- Le versioni di Microsoft Entra Connect 1.1.557.0, 1.1.558.0, 1.1.561.0 e 1.1.614.0 presentano un problema correlato alla sincronizzazione degli hash delle password. Se non si intende usare la sincronizzazione dell'hash delle password in combinazione con l'autenticazione pass-through, vedere le note sulla versione di Microsoft Entra Connect per altre informazioni.

Usare una topologia di Microsoft Entra Connect supportata: assicurarsi di usare una delle topologie supportate da Microsoft Entra Connect.

Nota

Seamless SSO supporta più foreste di Windows Server Active Directory (Windows Server AD) in sede, indipendentemente dal fatto che siano presenti trust di Windows Server AD fra di loro.

Configurare le credenziali di amministratore di dominio: è necessario disporre delle credenziali di amministratore di dominio per ogni foresta di Windows Server AD che:

- Si esegue la sincronizzazione con Microsoft Entra ID tramite Microsoft Entra Connect.

- Contiene gli utenti per cui si vuole abilitare l'accesso Single Sign-On facile.

Abilitare l'autenticazione moderna: per usare questa funzionalità, è necessario abilitare l'autenticazione moderna nel tenant.

Usare le versioni più recenti dei client Microsoft 365: per ottenere un'esperienza di accesso automatico con i client Microsoft 365 (ad esempio, con Outlook, Word o Excel), gli utenti devono usare le versioni 16.0.8730.xxxx o successive.

Nota

Se si dispone di un proxy HTTP in uscita, assicurarsi che l'URL autologon.microsoftazuread-sso.com sia presente nell'elenco elementi consentiti. È consigliabile specificare questo URL in modo esplicito perché il carattere jolly potrebbe non essere accettato.

Abilitare la funzionalità

Abilitare l'accesso Single Sign-On facile tramite Microsoft Entra Connect.

Nota

Se Microsoft Entra Connect non soddisfa i requisiti, è possibile abilitare l'accesso Single Sign-On facile usando PowerShell. Usare questa opzione se si dispone di più domini per ogni foresta di Windows Server AD e si desidera indirizzare il dominio per abilitare il Single Sign-On senza interruzioni.

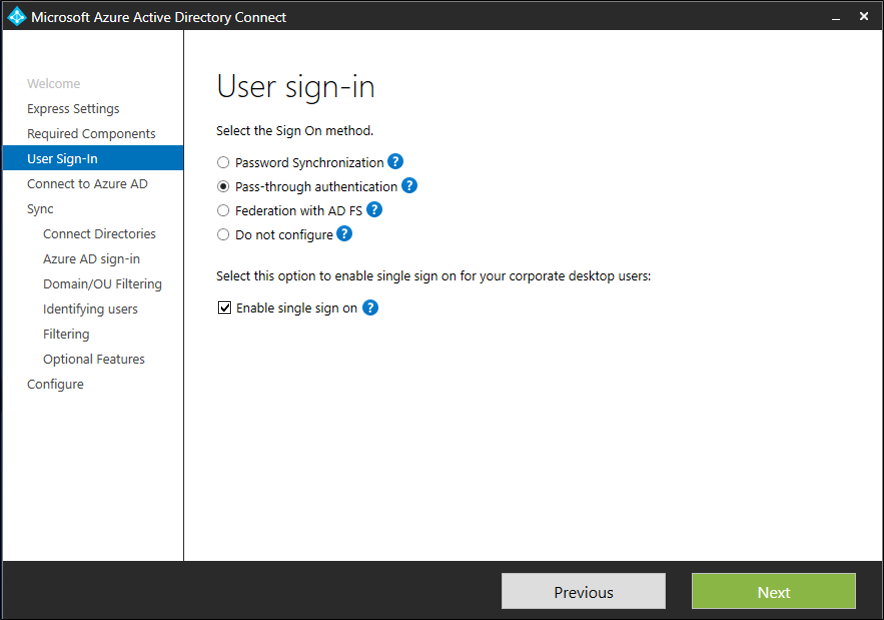

Se si sta eseguendo una nuova installazione di Microsoft Entra Connect, scegliere il percorso di installazione personalizzato. Nella pagina Accesso utente selezionare l'opzione Abilita accesso Single Sign-On.

Nota

L'opzione è disponibile per selezionare solo se il metodo di accesso selezionato è Sincronizzazione dell'hash delle password o Autenticazione pass-through.

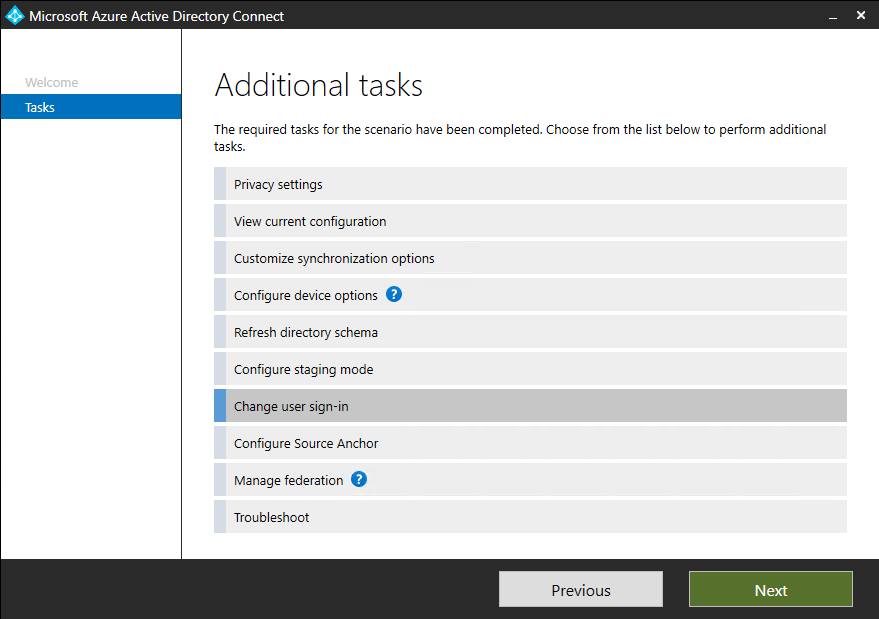

Se si dispone già di un'installazione di Microsoft Entra Connect, in Attività aggiuntive selezionare Cambia accesso utente e quindi selezionare Avanti. Se si usa Microsoft Entra Connect versioni 1.1.880.0 o successive, l'opzione Abilita accesso Single Sign-On è selezionata per impostazione predefinita. Se si usa una versione precedente di Microsoft Entra Connect, selezionare l'opzione Abilita accesso Single Sign-On .

Procedere nella procedura guidata fino alla pagina Abilita Single Sign-On. Specificare le credenziali di amministratore di dominio per ogni foresta di Windows Server AD che:

- Si esegue la sincronizzazione con Microsoft Entra ID tramite Microsoft Entra Connect.

- Contiene gli utenti per cui si vuole abilitare l'accesso Single Sign-On facile.

Al termine della procedura guidata, il Single Sign-On senza interruzioni è abilitato nel tenant.

Nota

Le credenziali di amministratore di dominio non vengono archiviate in Microsoft Entra Connect o in Microsoft Entra ID. ma vengono usate solo per abilitare la funzionalità.

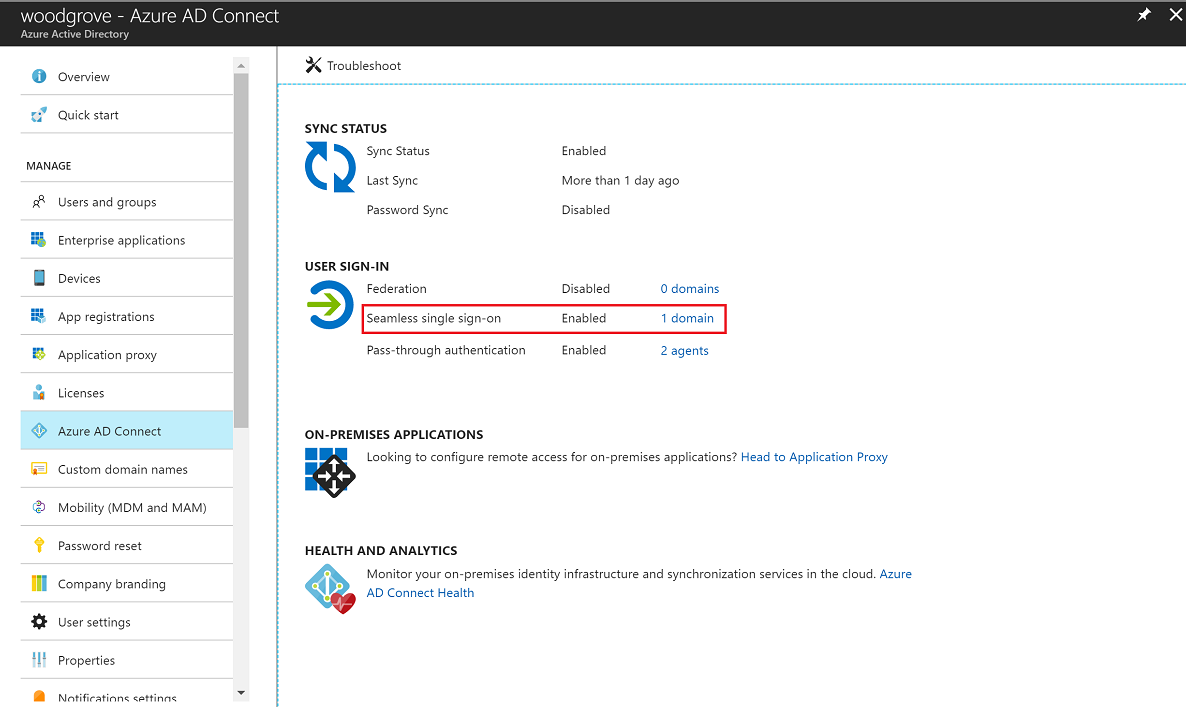

Per verificare che l'accesso Single Sign-On facile sia stato abilitato correttamente:

- Accedi al portale di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione Connect.

- Verificare che Seamless Single Sign-On sia impostato su Abilitato.

Importante

Seamless SSO crea un account per computer denominato AZUREADSSOACC in ogni foresta di Windows Server AD nella directory locale di Windows Server AD. L'account AZUREADSSOACC computer deve essere fortemente protetto per motivi di sicurezza. Solo gli account amministratore di dominio devono essere autorizzati a gestire l'account computer. Assicurarsi che la delega Kerberos sull'account del computer sia disabilitata e che nessun altro account in Windows Server AD disponga delle autorizzazioni di delega sull'account del computer AZUREADSSOACC. Archiviare gli account computer in un'unità organizzativa in modo che siano sicuri da eliminazioni accidentali e solo gli amministratori di dominio possano accedervi.

Nota

Se si usano architetture di mitigazione delle pass-the-hash e del furto di credenziali nell'ambiente locale, apportare le modifiche appropriate per assicurarsi che l'account del computer AZUREADSSOACC non finisca nel contenitore quarantena.

Distribuire la funzionalità

È possibile implementare gradualmente l'accesso Single Sign-On facile agli utenti usando le istruzioni fornite nelle sezioni successive. Per iniziare, aggiungere il seguente URL di Microsoft Entra a tutte le impostazioni dell'area Intranet per tutti gli utenti o per quelli selezionati tramite Criteri di gruppo in Windows Server AD.

https://autologon.microsoftazuread-sso.com

È anche necessario abilitare un'impostazione dei criteri dell'area Intranet denominata Consenti aggiornamenti alla barra di stato tramite script tramite Criteri di gruppo.

Nota

Le istruzioni seguenti funzionano solo per Internet Explorer, Microsoft Edge e Google Chrome in Windows (se Google Chrome condivide un set di URL di siti attendibili con Internet Explorer). Informazioni su come configurare Mozilla Firefox e Google Chrome in macOS.

Perché è necessario modificare le impostazioni dell'area Intranet utente

Per impostazione predefinita, un browser calcola automaticamente la zona corretta, ovvero Internet o Intranet, da un URL specifico. Ad esempio, http://contoso/ mappa all'area intranet e http://intranet.contoso.com/ mappa all'area internet, perché l'URL contiene un punto. I browser non inviano ticket Kerberos a un endpoint cloud, ad esempio all'URL di Microsoft Entra, a meno che non si aggiunga esplicitamente l'URL all'area Intranet del browser.

Esistono due modi per modificare le impostazioni dell'area Intranet utente:

| Opzione | Considerazione dell'amministratore | Esperienza utente |

|---|---|---|

| Criteri di gruppo | L'amministratore blocca la modifica delle impostazioni dell'area Intranet | Gli utenti non possono modificare le proprie impostazioni |

| Preferenza di Criteri di gruppo | L'amministratore consente di modificare le impostazioni dell'area Intranet | Gli utenti possono modificare le proprie impostazioni |

Passaggi dettagliati dei criteri di gruppo

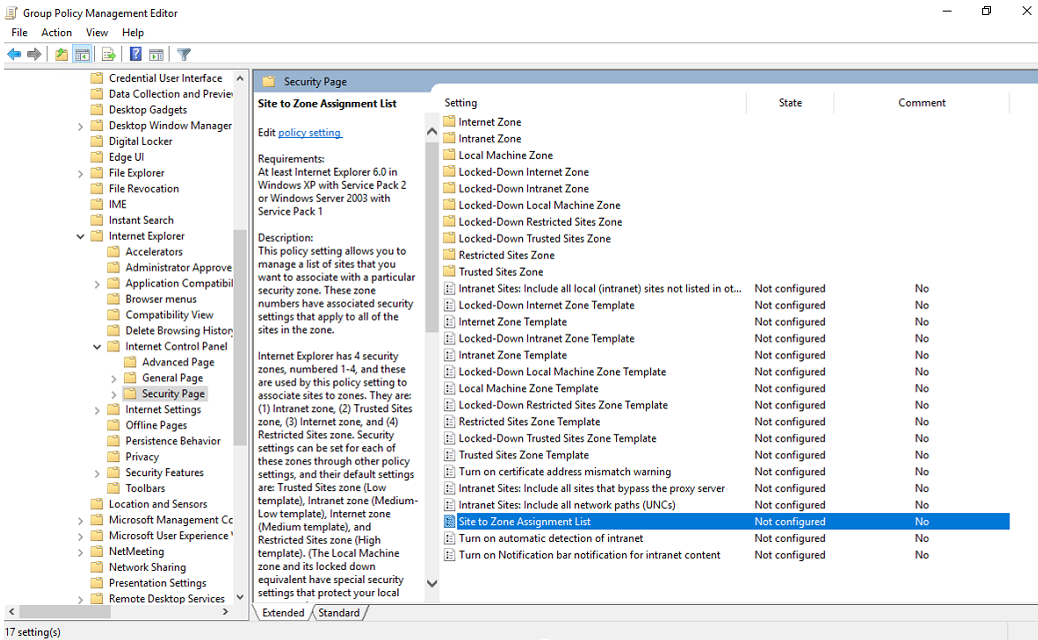

Aprire l'Editor della Gestione Criteri di gruppo.

Modificare i criteri di gruppo applicati a tutti gli utenti o solo ad alcuni. Questo esempio è basato su Criterio dominio predefinito.

Passare a Configurazione utente>Criteri>Modelli amministrativi>Componenti di Windows>Internet Explorer>Pannello di controllo Internet>Pagina Sicurezza. Selezionare Elenco assegnazioni da sito a zona.

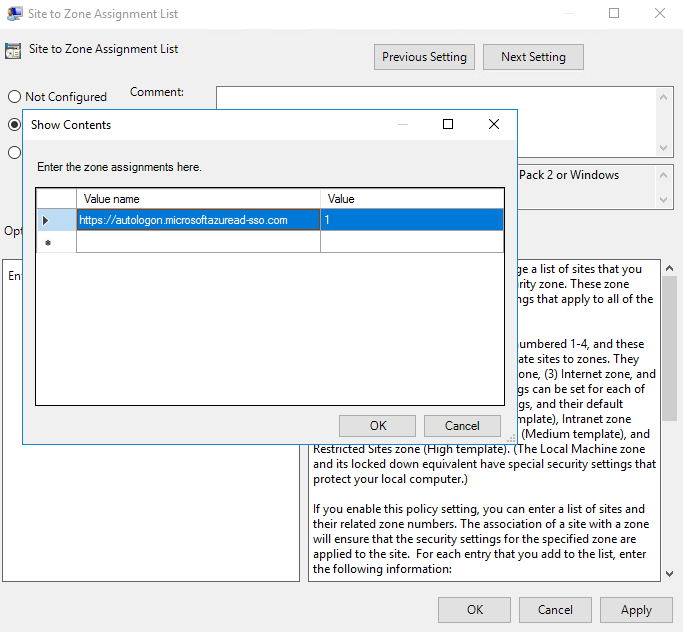

Abilitare il criterio e quindi immettere i valori seguenti nella finestra di dialogo:

Nome del valore: l'URL di Microsoft Entra a cui vengono inoltrati i ticket Kerberos.

Valore (dati): 1 indica l'area Intranet.

Il risultato è simile all'esempio seguente:

Nome valore:

https://autologon.microsoftazuread-sso.comValore (dati): 1

Nota

Se si vuole impedire ad alcuni utenti di usare l'accesso Single Sign-On facile (ad esempio, se questi utenti accedono a chioschi multimediali condivisi), impostare i valori precedenti su 4. Questa azione aggiunge l'URL di Microsoft Entra all'area con restrizioni e l'SSO senza interruzioni fallisce sempre per gli utenti.

Seleziona OK e quindi seleziona di nuovo OK.

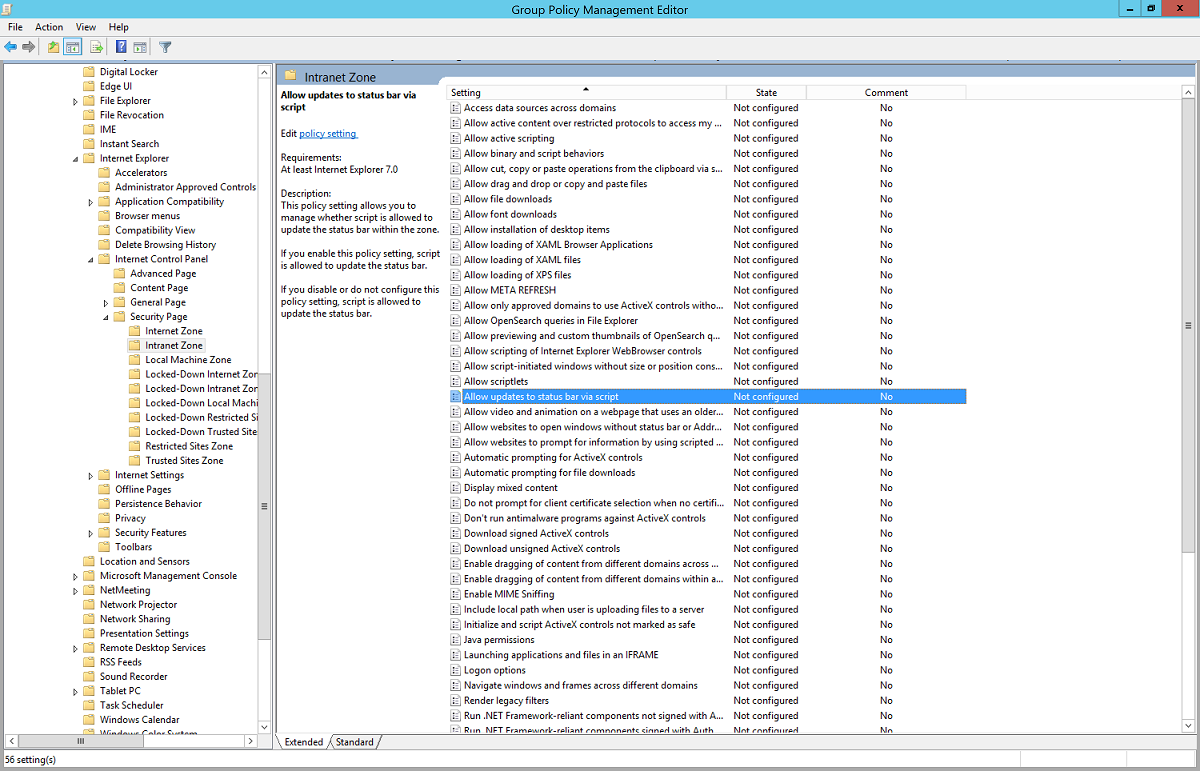

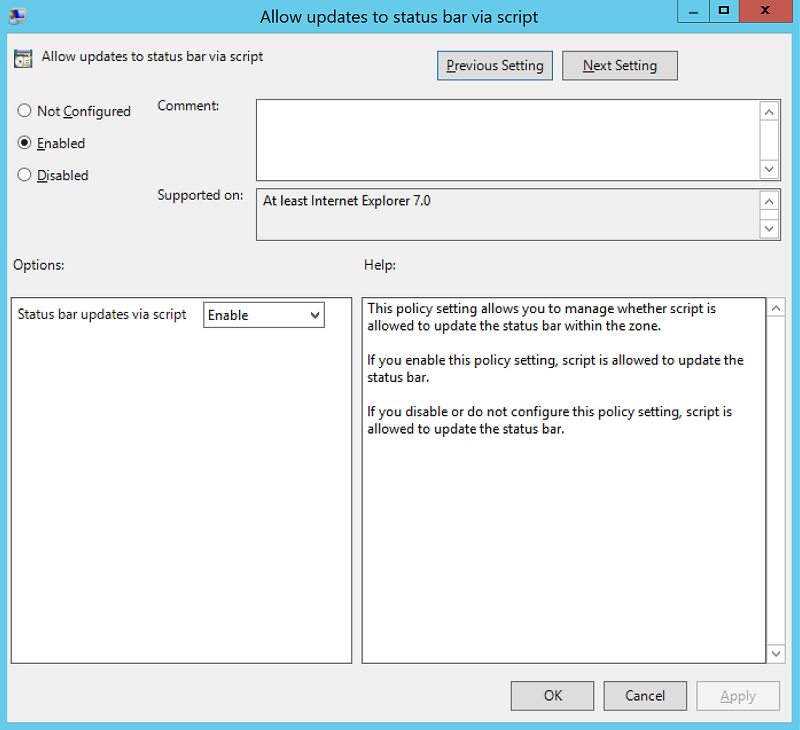

Vai a Configurazione utente>Criteri>Modelli amministrativi>Componenti di Windows>Internet Explorer>Pannello di controllo Internet>Pagina di sicurezza>Zona Intranet. Selezionare Consenti aggiornamenti alla barra di stato tramite script.

Abilitare l'impostazione del criterio e quindi fare clic su OK.

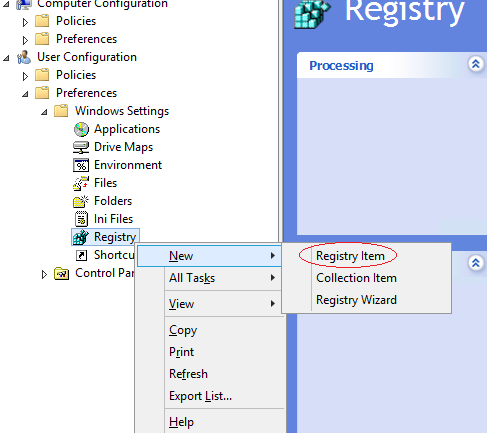

Procedura dettagliata per le preferenze per i criteri di gruppo

Aprire l'Editor Gestione Criteri di Gruppo.

Modificare i criteri di gruppo applicati a tutti gli utenti o solo ad alcuni. Questo esempio è basato su Criterio dominio predefinito.

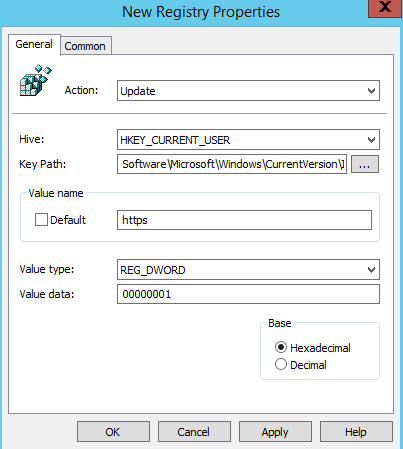

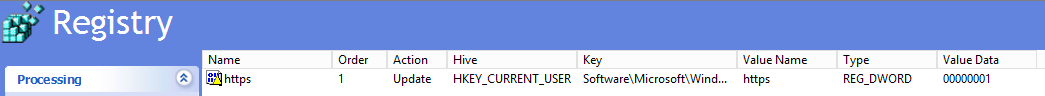

Passare a Configurazione utente>Preferenze>Impostazioni di Windows>Registro>Nuovo>Elemento del Registro.

Immettere o selezionare i valori seguenti come illustrato e quindi selezionare OK.

Percorso chiave: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Nome valore: https

Tipo di valore: REG_DWORD

Dati valore: 00000001

Considerazioni sul browser

Le sezioni successive contengono informazioni sul Seamless Single Sign-On specifiche per diversi tipi di browser.

Mozilla Firefox (tutte le piattaforme)

Se si usano le impostazioni dei criteri di autenticazione nell'ambiente in uso, assicurarsi di aggiungere l'URL di Microsoft Entra (https://autologon.microsoftazuread-sso.com) alla sezione SPNEGO . È anche possibile impostare l'opzione PrivateBrowsing su true per consentire l'accesso Single Sign-On facile in modalità di esplorazione privata.

Safari (macOS)

Assicurarsi che il computer che esegue macOS sia aggiunto a Windows Server AD.

Le istruzioni per aggiungere il dispositivo macOS ad Windows Server AD non rientrano nell'ambito di questo articolo.

Microsoft Edge basato su Chromium (tutte le piattaforme)

Se le impostazioni dei criteri AuthNegotiateDelegateAllowlist o AuthServerAllowlist sono state sostituite nell'ambiente, assicurarsi di aggiungere anche l'URL di Microsoft Entra (https://autologon.microsoftazuread-sso.com) a questi criteri.

Microsoft Edge basato su Chromium (macOS e altre piattaforme non Windows)

Per Microsoft Edge basato su Chromium su macOS e altre piattaforme non Windows, vedere Microsoft Edge basato su Chromium Policy List per informazioni su come aggiungere l'URL di Microsoft Entra per l'autenticazione integrata all'elenco elementi consentiti.

Google Chrome (tutte le piattaforme)

Se sono state sottoposte a override le impostazioni dei criteri AuthNegotiateDelegateAllowlist o AuthServerAllowlist nell'ambiente, assicurarsi di aggiungere anche l'URL di Microsoft Entra (https://autologon.microsoftazuread-sso.com) a queste impostazioni dei criteri.

macOS

L'uso di estensioni di Active Directory Group Policy di terze parti per implementare l'URL di Microsoft Entra in Firefox e Google Chrome per gli utenti macOS non rientra nell'ambito di questo articolo.

Limitazioni note dei browser

L'accesso Single Sign-On facile non funziona in Internet Explorer se il browser è in esecuzione in modalità protetta avanzata. Seamless SSO supporta la versione successiva di Microsoft Edge basata su Chromium e funziona in modalità InPrivate e Guest per impostazione predefinita. Microsoft Edge (legacy) non è più supportato.

Potrebbe essere necessario configurare AmbientAuthenticationInPrivateModesEnabled per gli utenti InPrivate o guest in base alla documentazione corrispondente:

Testare l'SSO senza interruzioni

Per testare la funzionalità per un utente specifico, verificare che siano soddisfatte tutte le condizioni seguenti:

- L'utente esegue l'accesso da un dispositivo aziendale.

- Il dispositivo viene aggiunto al dominio di Windows Server AD. Il dispositivo non deve essere associato a Microsoft Entra.

- Il dispositivo ha una connessione diretta al controller di dominio, nella rete cablata aziendale o wireless o tramite una connessione di accesso remoto, ad esempio una connessione VPN.

- Hai distribuito la funzionalità per questo utente tramite Criteri di gruppo.

Per testare uno scenario in cui l'utente immette un nome utente, ma non una password:

- Accedere a https://myapps.microsoft.com. Assicurarsi di cancellare la cache del browser o di usare una nuova sessione del browser privato con uno dei browser supportati in modalità privata.

Per testare uno scenario in cui l'utente non deve immettere un nome utente o una password, usare uno dei passaggi seguenti:

- Accedere a

https://myapps.microsoft.com/contoso.onmicrosoft.com. Assicurarsi di cancellare la cache del browser o di usare una nuova sessione del browser privato con uno dei browser supportati in modalità privata. Sostituirecontosocon il nome del tenant. - Accedere a

https://myapps.microsoft.com/contoso.comin una nuova sessione privata del browser. Sostituiscicontoso.comcon un dominio verificato (non un dominio federato) sul tenant.

Rinnovare le chiavi

In Abilita la funzionalità, Microsoft Entra Connect crea account computer (che rappresentano Microsoft Entra ID) in tutte le foreste di Windows Server AD in cui è stato abilitato l'accesso SSO facile. Per ulteriori informazioni, vedere Single Sign-On senza interruzioni di Microsoft Entra: Approfondimento tecnico.

Importante

La chiave di decrittografia Kerberos in un account computer, se persa, può essere usata per generare ticket Kerberos per qualsiasi utente sincronizzato. Gli attori malintenzionati possono quindi impersonare gli accessi a Microsoft Entra per gli utenti compromessi. Fortemente consigliamo di eseguire il rollover di queste chiavi di decrittografia Kerberos periodicamente, o almeno una volta ogni 30 giorni.

Per istruzioni su come ruotare le chiavi, vedere Single Sign-On senza interruzioni di Microsoft Entra: domande frequenti.

Importante

Non è necessario farlo subito dopo aver abilitato la funzionalità. Rinnovare le chiavi di decrittografia Kerberos almeno una volta ogni 30 giorni.

Passaggi successivi

- Approfondimento tecnico: Comprendere come funziona la funzionalità di single sign-on senza interruzioni.

- Domande frequenti: Ottieni risposte alle domande frequenti sull'accesso Single Sign-On integrato.

- Risoluzione dei problemi: informazioni su come risolvere i problemi comuni relativi alla funzionalità Accesso Single Sign-On facile.

- UserVoice: usare il forum di Microsoft Entra per inviare nuove richieste di funzionalità.