Esercitazione: Eseguire la migrazione dei criteri di accesso di Okta all'accesso condizionale di Microsoft Entra

Questa esercitazione illustra come eseguire la migrazione di un'organizzazione da criteri di accesso globali o a livello di applicazione in Okta all'accesso condizionale in Microsoft Entra ID. I criteri di accesso condizionale proteggono l'accesso utente in Microsoft Entra ID e applicazioni connesse.

Altre informazioni: Informazioni sull'accesso condizionale

Il tutorial presuppone:

- Tenant di Office 365 federato con Okta per l'accesso e l'autenticazione a più fattori

- Un server Microsoft Entra Connect o gli agenti di provisioning cloud di Microsoft Entra Connect configurati per il provisioning degli utenti in Microsoft Entra ID

Prerequisiti

Vedere le due sezioni seguenti per i prerequisiti relativi alle licenze e alle credenziali.

Licenze

Se si passa dall'accesso Okta all'accesso condizionale, sono previsti requisiti di licenza. Il processo richiede una licenza Microsoft Entra ID P1 per abilitare la registrazione per l'autenticazione a più fattori di Microsoft Entra.

Altre informazioni: Assegnare o rimuovere licenze nell'interfaccia di amministrazione di Microsoft Entra

Credenziali di amministratore dell'organizzazione

Per configurare il record del punto di connessione del servizio, assicurarsi di disporre delle credenziali di amministratore dell'organizzazione nella foresta locale.

Valutare i criteri di accesso di Okta per la transizione

Individuare e valutare i criteri di accesso di Okta per determinare cosa verrà passato a Microsoft Entra ID.

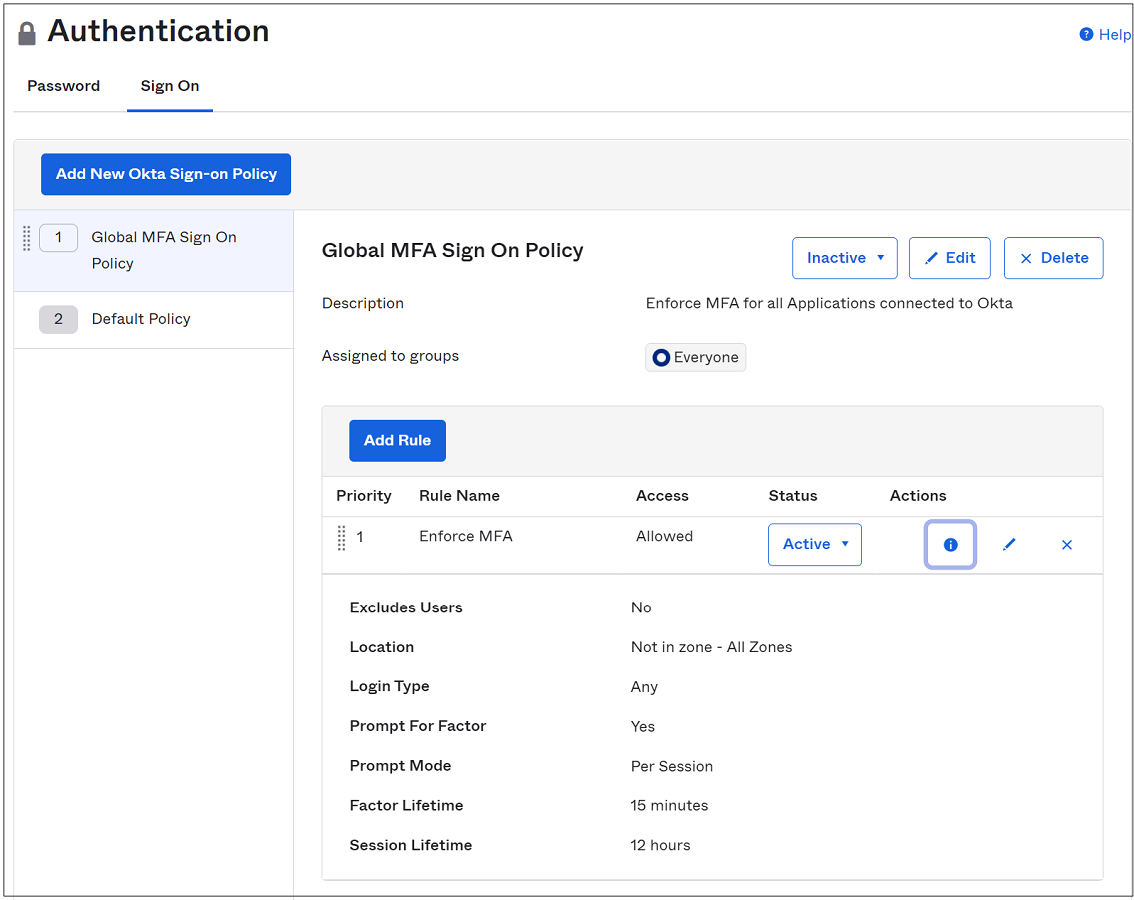

In Okta passare a Security>Authentication>Sign On.

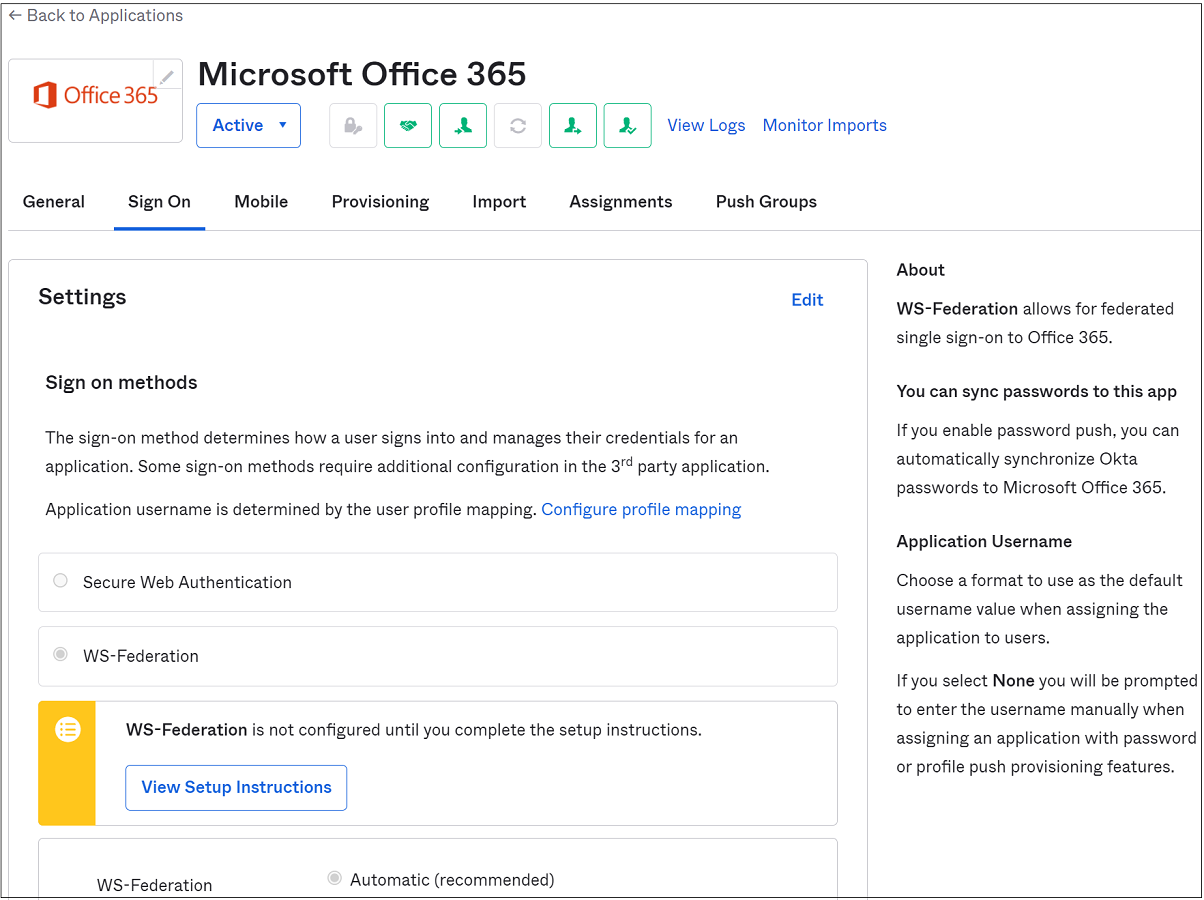

Passare ad Applications.

Nel sottomenu selezionare Applications

Nell'elenco Active apps selezionare l'istanza connessa di Microsoft Office 365.

Selezionare Sign On.

Scorrere fino alla parte inferiore della pagina.

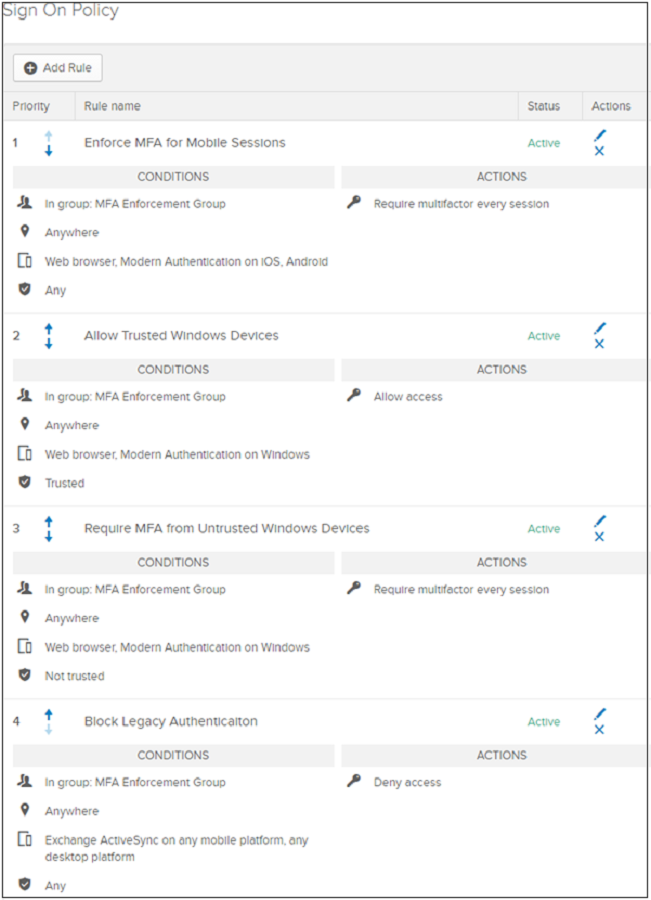

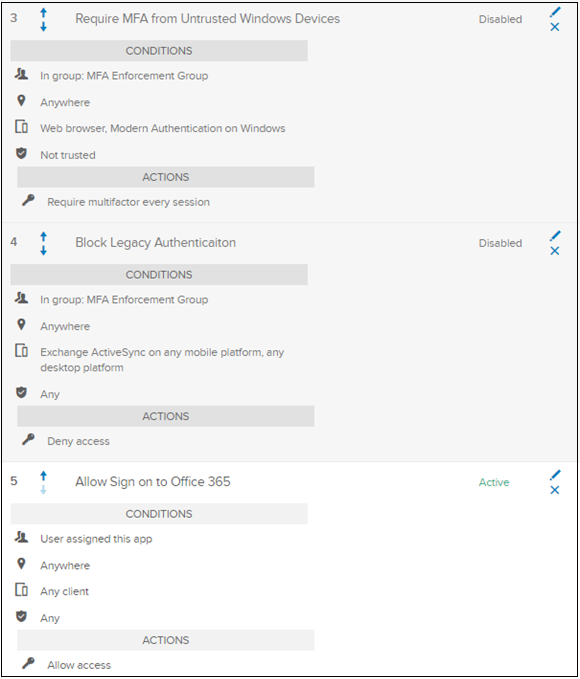

I criteri di accesso per l'applicazione Microsoft Office 365 includono quattro regole:

- Enforce MFA for mobile sessions: richiede l'autenticazione a più fattori da sessioni moderne di autenticazione o browser in iOS o Android

- Allow trusted Windows devices: evita prompt inutili per la verifica o altri fattori per i dispositivi Okta attendibili

- Require MFA from untrusted Windows devices: richiede l'autenticazione a più fattori dalle sessioni moderne di autenticazione o browser nei dispositivi Windows non attendibili

- Block legacy authentication: impedisce ai client di autenticazione legacy di connettersi al servizio

Lo screenshot seguente visualizza le condizioni e le azioni per le quattro regole, nella schermata Sign On Policy.

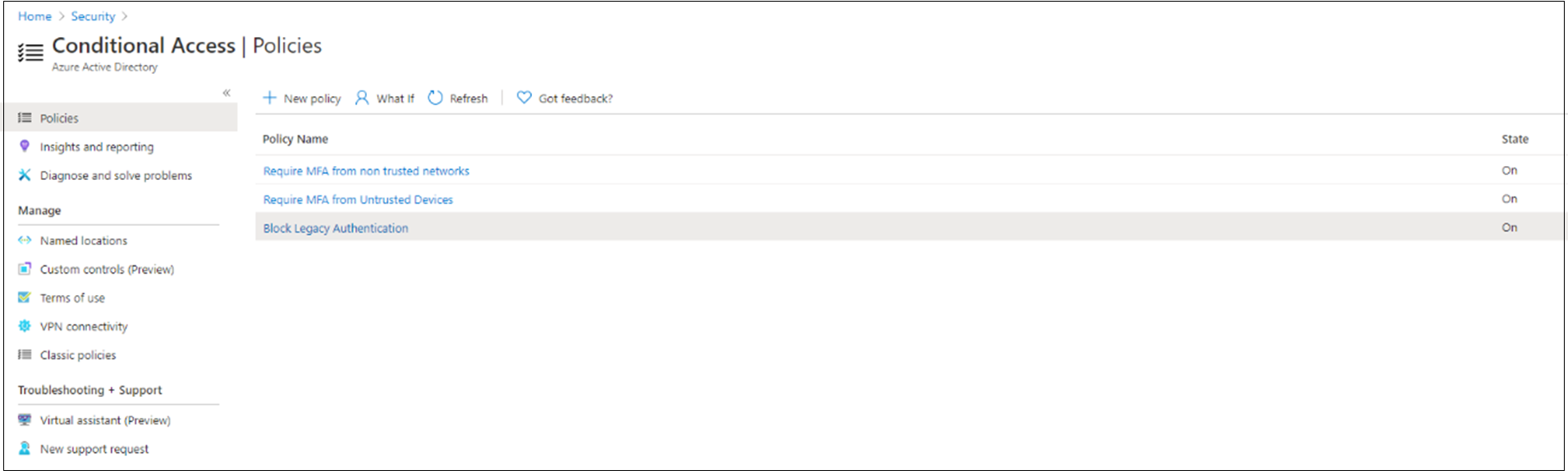

Configurare i criteri di accesso condizionale

Configurare i criteri di accesso condizionale in modo che corrispondano alle condizioni Okta. In alcuni scenari, tuttavia, potrebbero essere necessari altri interventi di configurazione:

- Da posizione di rete Okta a posizioni denominate in Microsoft Entra ID

- Da attendibilità dei dispositivi Okta ad accesso condizionale basato sul dispositivo (due opzioni per valutare i dispositivi utente):

- Vedere la sezione seguente, Configurazione dell'aggiunta ibrida di Microsoft Entra per sincronizzare i dispositivi Windows, ad esempio Windows 10, Windows Server 2016 e 2019, in Microsoft Entra ID

- Vedere la sezione seguente Configurare la conformità dei dispositivi

- Vedere Usare l'aggiunta ibrida di Microsoft Entra, una funzionalità del server Microsoft Entra Connect che sincronizza i dispositivi Windows, ad esempio Windows 10, Windows Server 2016 e Windows Server 2019, in Microsoft Entra ID

- Vedere Registrare il dispositivo in Microsoft Intune e assegnare un criterio di conformità

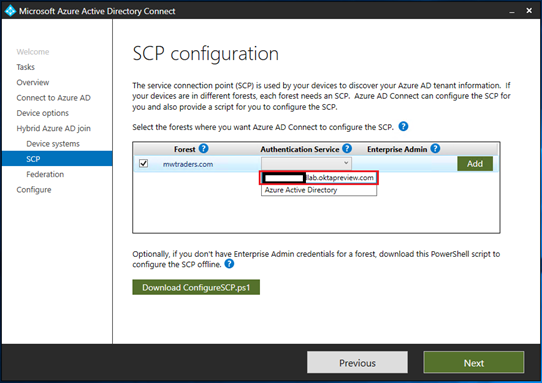

Configurazione dell'aggiunta ibrida di Microsoft Entra

Per abilitare l'aggiunta ibrida di Microsoft Entra nel server Microsoft Entra Connect, eseguire la configurazione guidata. Dopo aver completato la configurazione, registrare i dispositivi.

Nota

L'aggiunta ibrida a Microsoft Entra non è supportata con gli agenti di provisioning cloud di Microsoft Entra Connect.

Nella pagina Configurazione del punto di connessione del servizio selezionare l'elenco a discesa Servizio di autenticazione.

Selezionare un URL del provider di federazione Okta.

Selezionare Aggiungi.

Immettere le credenziali di amministratore dell'organizzazione locale

Selezionare Avanti.

Suggerimento

Se nei client Windows è stata bloccata l'autenticazione legacy nei criteri di accesso globali o a livello di app, creare una regola che consenta il completamento del processo di aggiunta ibrida di Microsoft Entra. Consentire lo stack di autenticazione legacy per i client Windows.

Per abilitare stringhe client personalizzate nei criteri dell'app, contattare Okta Help Center.

Configurare la conformità dei dispositivi

L'aggiunta ibrida di Microsoft Entra sostituisce l'attendibilità dei dispositivi Okta in Windows. I criteri di accesso condizionale riconoscono la conformità per i dispositivi registrati in Microsoft Intune.

Criteri di conformità del dispositivo

- Usare i criteri di conformità per configurare regole per i dispositivi gestiti con Intune

- Creare criteri di conformità in Microsoft Intune

Registrazione di Windows 10/11, iOS, iPadOS e Android

Se è stata distribuita l'aggiunta ibrida di Microsoft Entra, è possibile distribuire un altro criterio di gruppo per completare la registrazione automatica di questi dispositivi in Intune.

- Registrazione in Microsoft Intune

- Avvio rapido: Configurare la registrazione automatica per i dispositivi Windows 10/11

- Registrare dispositivi Android

- Registrare i dispositivi iOS/iPadOS in Intune

Configurare le impostazioni del tenant di autenticazione a più fattori di Microsoft Entra

Prima di eseguire la conversione nell'accesso condizionale, verificare le impostazioni del tenant MFA di base per l'organizzazione.

Accedere all'interfaccia di amministrazione di Microsoft Entra come Amministratore delle identità ibride.

Passare a Identità>Utenti>Tutti gli utenti.

Selezionare MFA per utente nel menu in alto del riquadro Utenti.

Viene visualizzato il portale legacy dell'autenticazione a più fattori di Microsoft Entra. Oppure selezionare il portale di autenticazione a più fattori di Microsoft Entra.

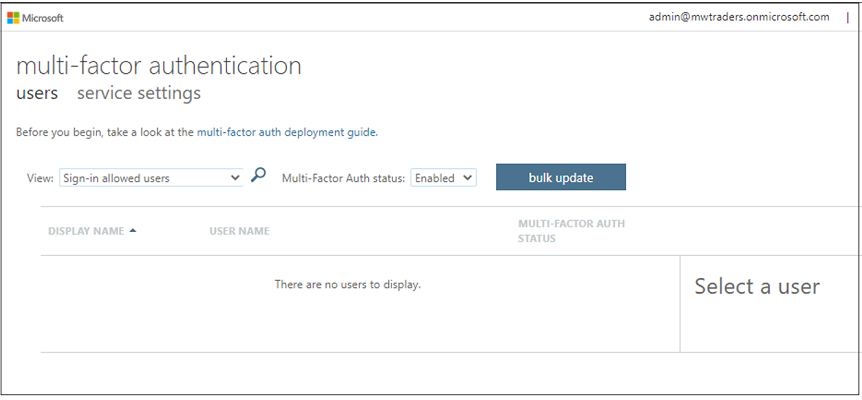

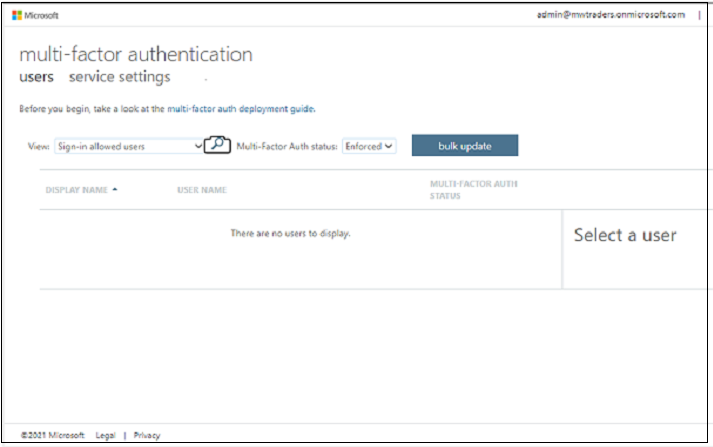

Verificare che non vi siano utenti abilitati per l'autenticazione a più fattori legacy: nel menu Autenticazione a più fattori, in Stato di autenticazione a più fattori selezionare Abilitato e Applicato. Se il tenant include utenti nelle visualizzazioni seguenti, disabilitarli nel menu legacy.

Assicurarsi che il campo Applicato sia vuoto.

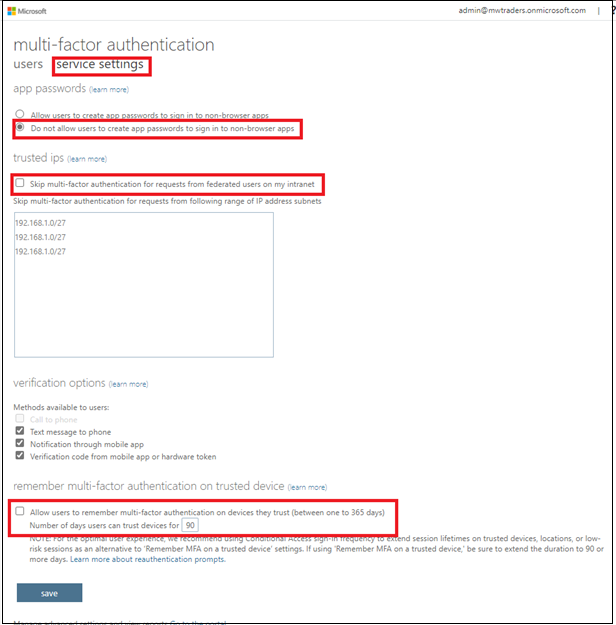

Selezionare l'opzione Impostazioni del servizio.

Modificare la selezione di Password dell'app in Non consentire agli utenti di creare password dell'app per accedere alle app non basate su browser.

Deselezionare le caselle di controllo Ignora l'autenticazione a più fattori per le richieste provenienti da utenti federati nella Intranet e Consenti agli utenti di memorizzare Multi-Factor Authentication nei dispositivi attendibili (da uno a 365 giorni).

Seleziona Salva.

Creare un criterio di accesso condizionale

Per configurare i criteri di accesso condizionale, vedere Procedure consigliate per la distribuzione e la progettazione dell'accesso condizionale.

Dopo aver configurato i prerequisiti e aver stabilito le impostazioni di base, è possibile creare criteri di accesso condizionale. I criteri possono essere destinati a un'applicazione, a un gruppo di utenti di test o a entrambi.

Prima di iniziare:

- Informazioni sui componenti dei criteri di accesso condizionale

- Creazione di un criterio di accesso condizionale

Accedi all'Interfaccia di amministrazione di Microsoft Entra.

Passare a Identità.

Informazioni su come creare un criterio in Microsoft Entra ID. Vedere Criteri di accesso condizionale comuni: richiedere l'autenticazione a più fattori per tutti gli utenti.

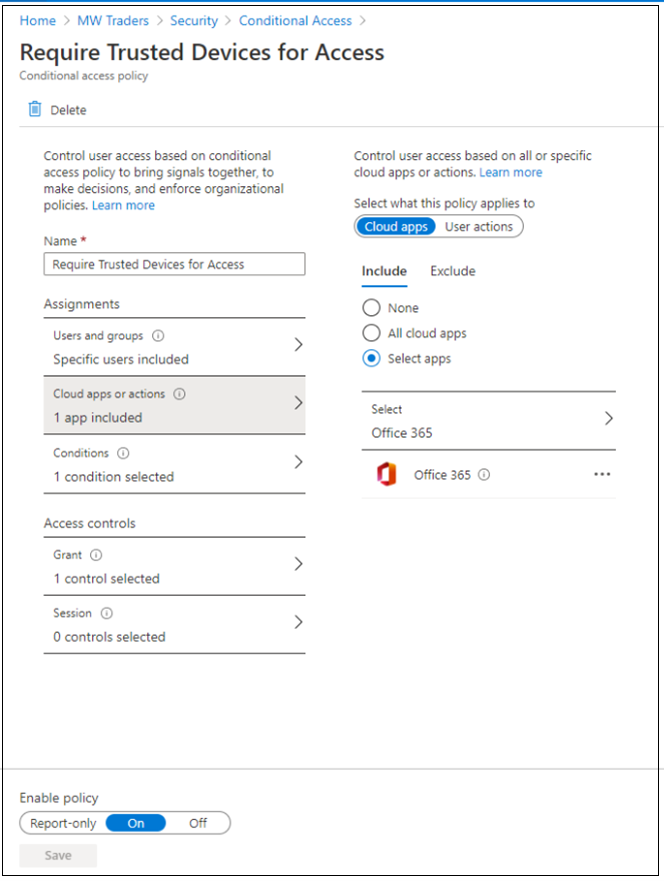

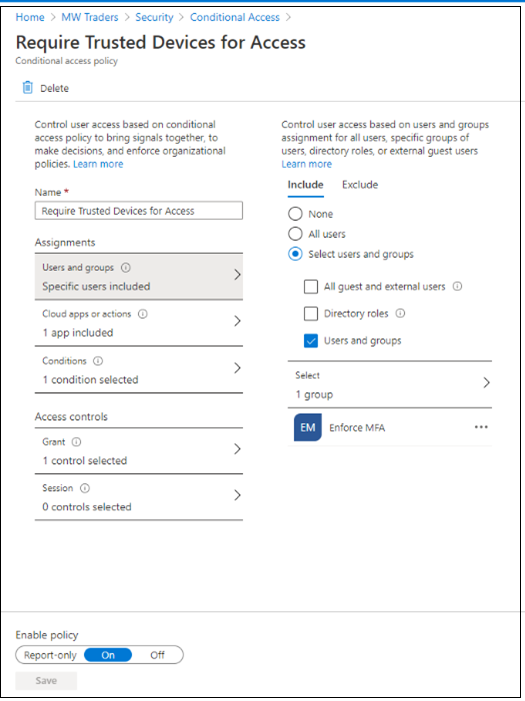

Creare una regola di accesso condizionale basata sull'attendibilità del dispositivo.

Dopo aver configurato i criteri basati sulla posizione e i criteri di attendibilità dei dispositivi, bloccare l'autenticazione legacy con Microsoft Entra ID con l'accesso condizionale.

Con questi tre criteri di accesso condizionale, l'esperienza originale dei criteri di accesso di Okta viene replicata in Microsoft Entra ID.

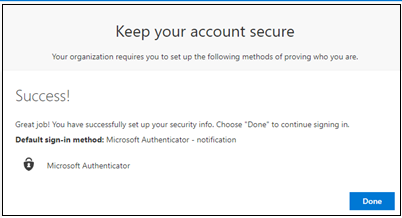

Registrare membri pilota in MFA

Gli utenti eseguono la registrazione per i metodi MFA.

Per la registrazione singola, gli utenti passano al riquadro di accesso Microsoft.

Per gestire la registrazione, gli utenti passano ad Accessi personali Microsoft | Informazioni di sicurezza.

Altre informazioni: Abilitare la registrazione delle informazioni di sicurezza combinate in Microsoft Entra ID.

Nota

Gli utenti registrati vengono reindirizzati alla pagina Sicurezza personale, dopo aver soddisfatto l'autenticazione a più fattori.

Abilitare i criteri di accesso condizionale

Per testare, modificare i criteri creati in Accesso utente di test abilitato.

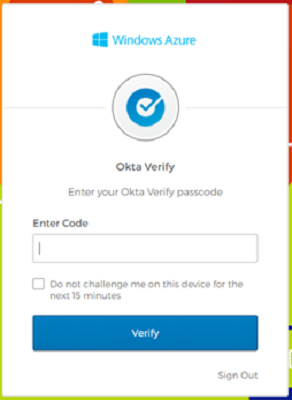

Nel riquadro di Accesso di Office 365 viene richiesto all'utente di test John Smith di accedere con Okta MFA e l'autenticazione a più fattori di Microsoft Entra.

Completare la verifica MFA tramite Okta.

All'utente viene richiesto l'accesso condizionale.

Verificare che i criteri siano configurati per essere attivati per l'autenticazione a più fattori.

Aggiungere membri dell'organizzazione ai criteri di accesso condizionale

Dopo aver eseguito i test sui membri pilota, aggiungere i membri dell'organizzazione rimanenti ai criteri di accesso condizionale, dopo la registrazione.

Per evitare la doppia richiesta tra l'autenticazione a più fattori di Microsoft Entra e Okta MFA, rifiutare esplicitamente Okta MFA: modificare i criteri di accesso.

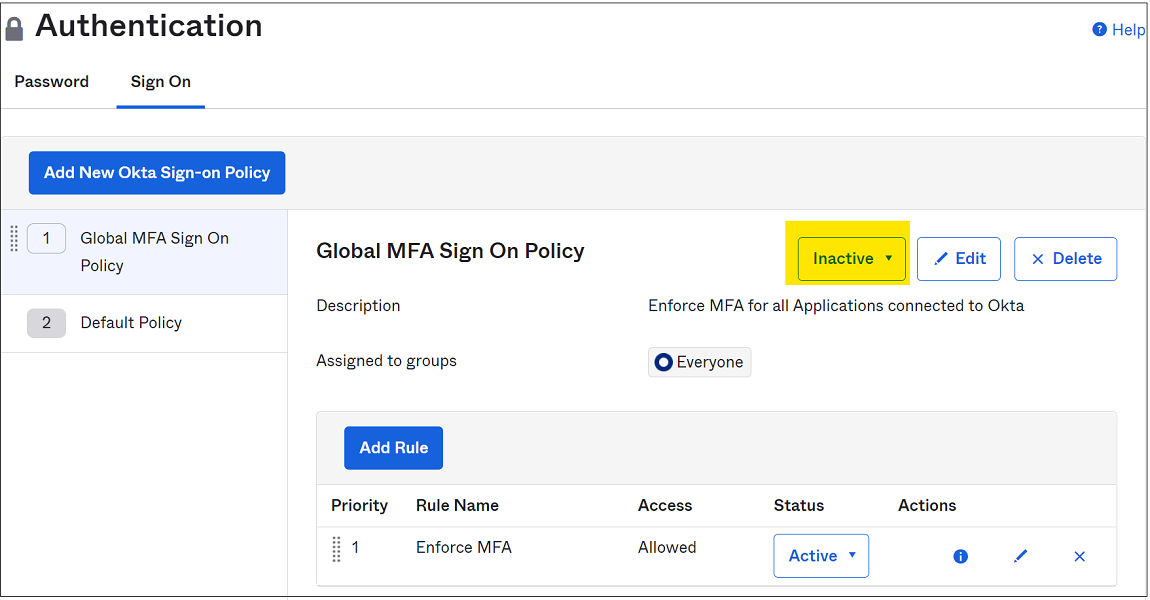

Passare alla console di amministrazione di Okta

Selezionare Security>Authentication

Passare a Sign-on Policy.

Nota

Impostare i criteri globali su Inactive se tutte le applicazioni di Okta sono protette dai criteri di accesso delle applicazioni.

Impostare il criterio Enforce MFA su Inactive. È possibile assegnare il criterio a un nuovo gruppo che non include gli utenti di Microsoft Entra.

Nel riquadro dei criteri di accesso a livello di applicazione selezionare l'opzione Disable Rule.

Selezionare Inactive. È possibile assegnare il criterio a un nuovo gruppo che non include gli utenti di Microsoft Entra.

Assicurarsi che siano abilitati almeno un criterio di accesso a livello di applicazione per l'applicazione che consente l'accesso senza autenticazione a più fattori.

Agli utenti verrà richiesto l'accesso condizionale al successivo accesso.

Passaggi successivi

- Esercitazione: Eseguire la migrazione delle applicazioni da Okta a Microsoft Entra ID

- Esercitazione: Eseguire la migrazione della federazione Okta all'autenticazione gestita di Microsoft Entra ID

- Esercitazione: Eseguire la migrazione del provisioning della sincronizzazione di Okta alla sincronizzazione basata su Microsoft Entra Connect