Eseguire la migrazione delle applicazioni da Okta a Microsoft Entra ID

In questa esercitazione si apprenderà come eseguire la migrazione delle applicazioni da Okta a Microsoft Entra ID.

Prerequisiti

Per gestire l'applicazione in Microsoft Entra ID, è necessario:

- Un account utente di Microsoft Entra. Chi non ha ancora un account può crearlo gratuitamente.

- Uno dei ruoli seguenti: Amministratore applicazione cloud, Amministratore di applicazioni oppure proprietario dell'entità servizio.

Creare un inventario delle applicazioni Okta correnti

Prima della migrazione, documentare le impostazioni correnti dell'ambiente e delle applicazioni. È possibile usare l'API Okta per raccogliere queste informazioni. Usare uno strumento di esplorazione delle API, come Postman.

Per creare un inventario di applicazioni:

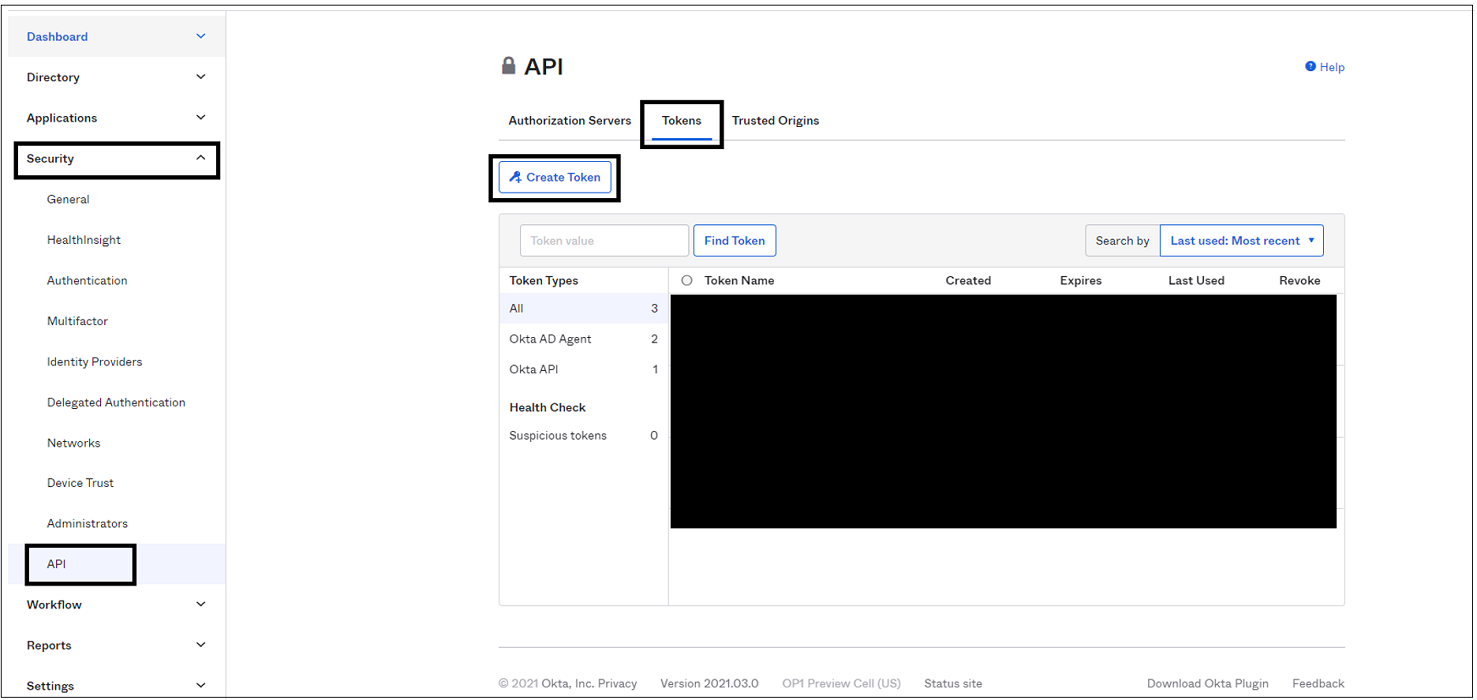

Con l'app Postman generare un token API dalla console di amministrazione di Okta.

Nel dashboard dell'API, in Security selezionare Tokens>Create Token.

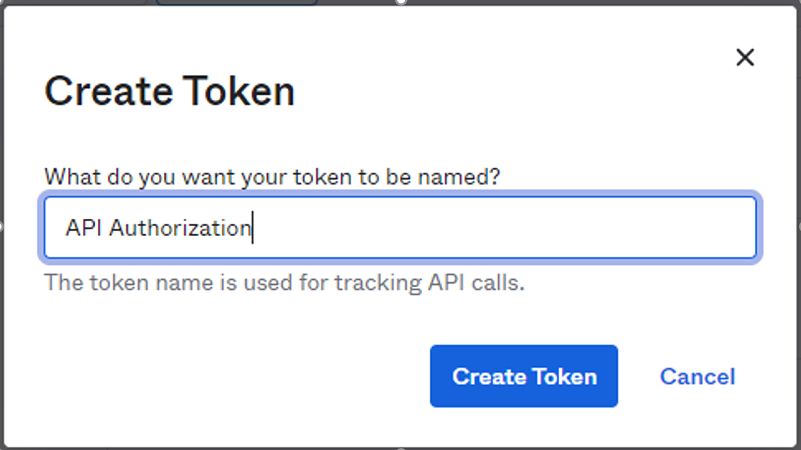

Immettere il nome di un token e quindi selezionare Create Token.

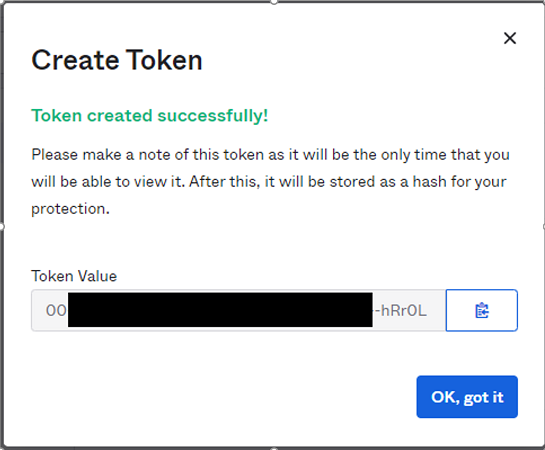

Registrare il valore del token e salvarlo. Dopo aver selezionato OK, ho capito, non è accessibile.

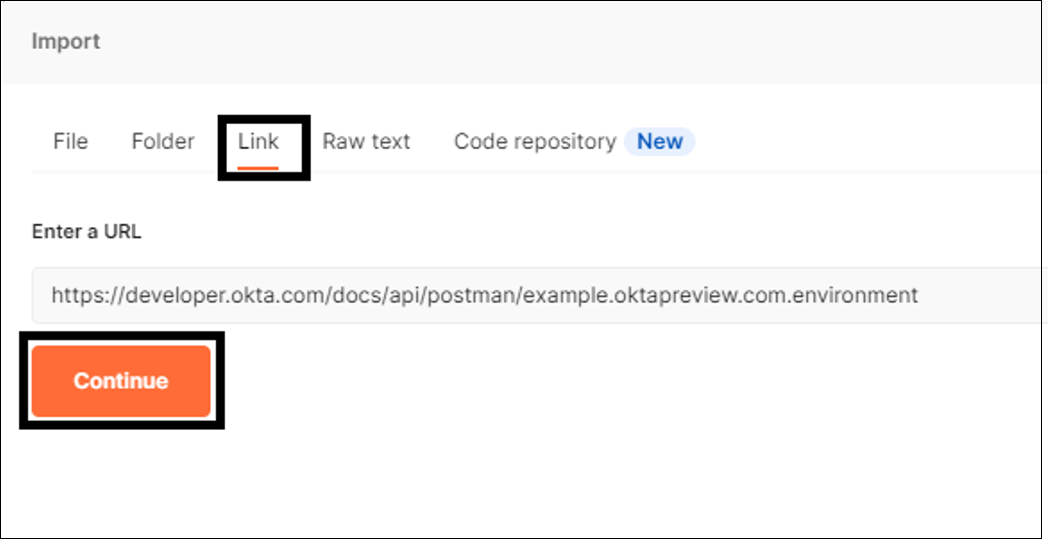

Nell'area di lavoro nell'app Postman selezionare Importa.

Nella pagina Import selezionare Collegamento. Per importare l'API, inserire il collegamento seguente:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Nota

Non modificare il collegamento con i valori del tenant.

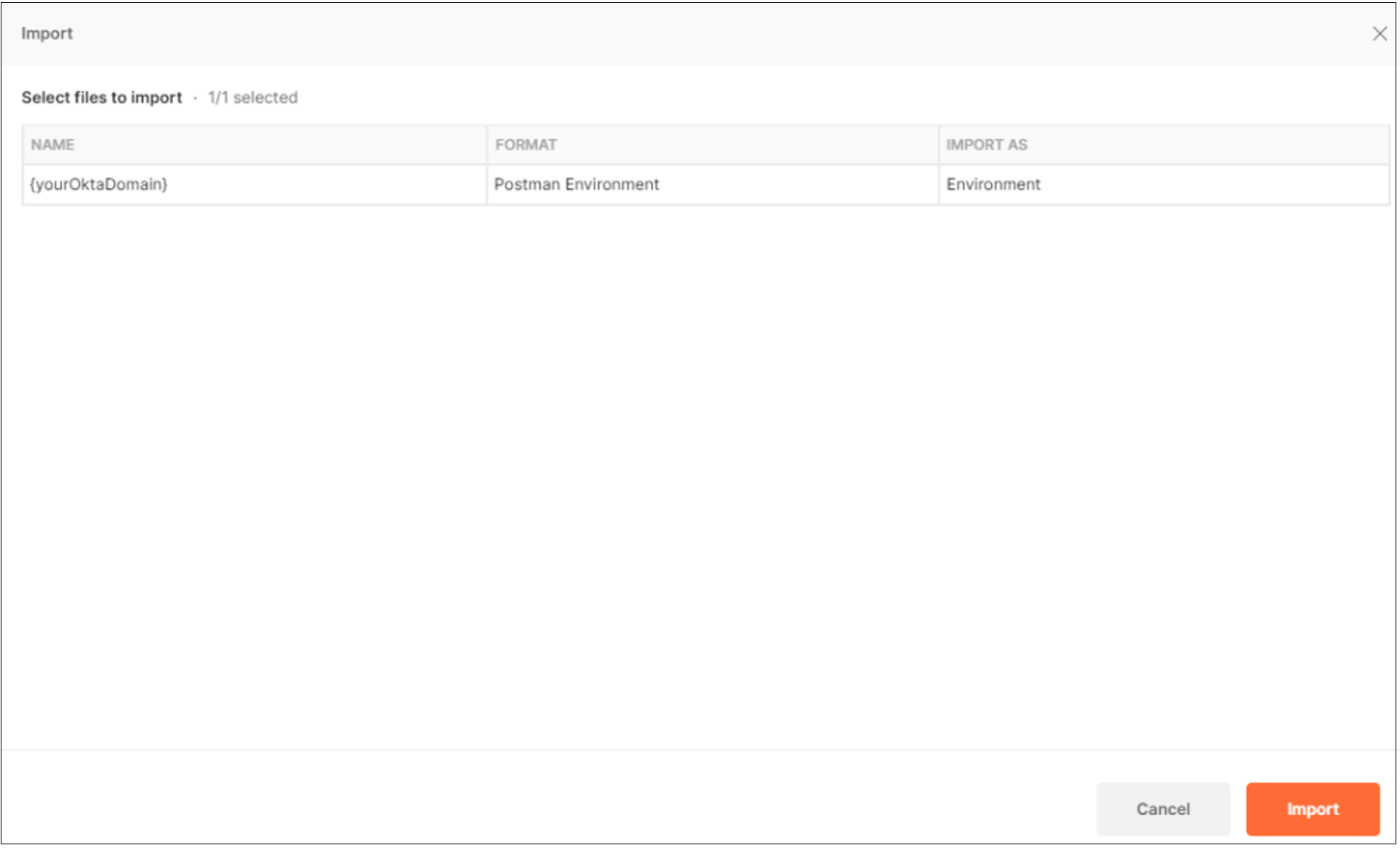

Selezionare Importa.

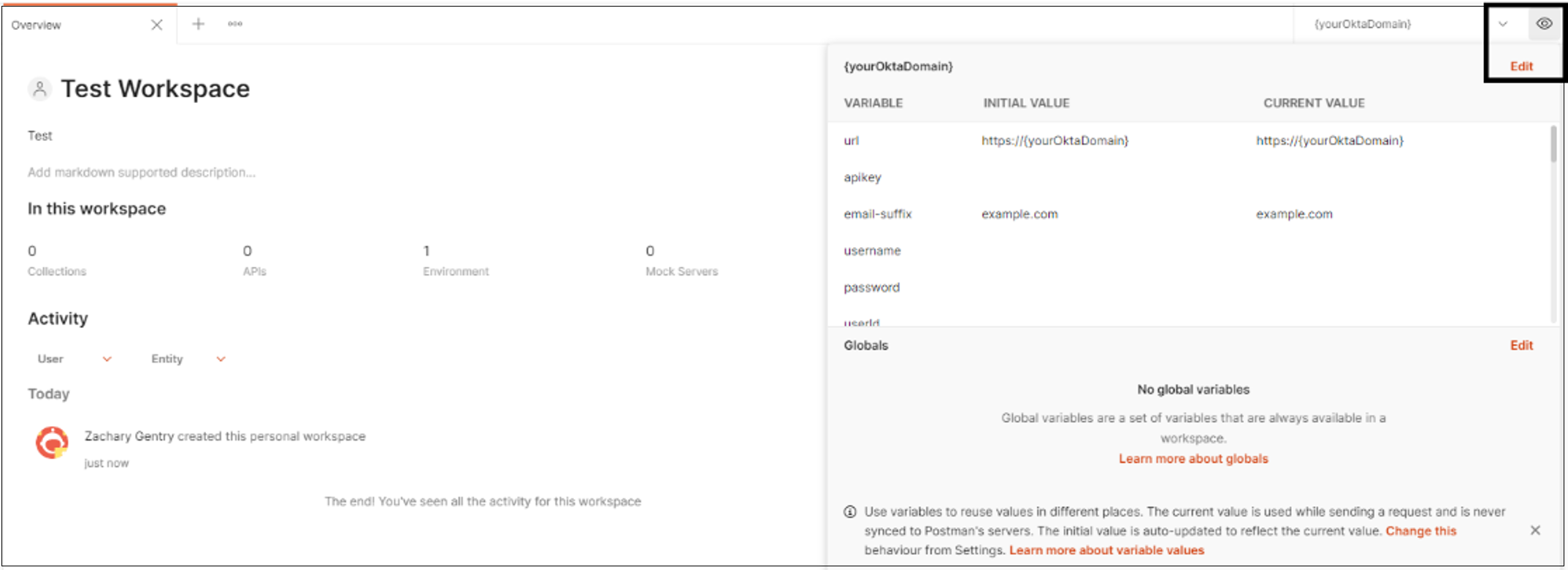

Dopo l'importazione dell'API, modificare la selezione Environment in {yourOktaDomain}.

Per modificare l'ambiente Okta, selezionare l'icona a forma di occhio . A questo punto selezionare Edit (Modifica).

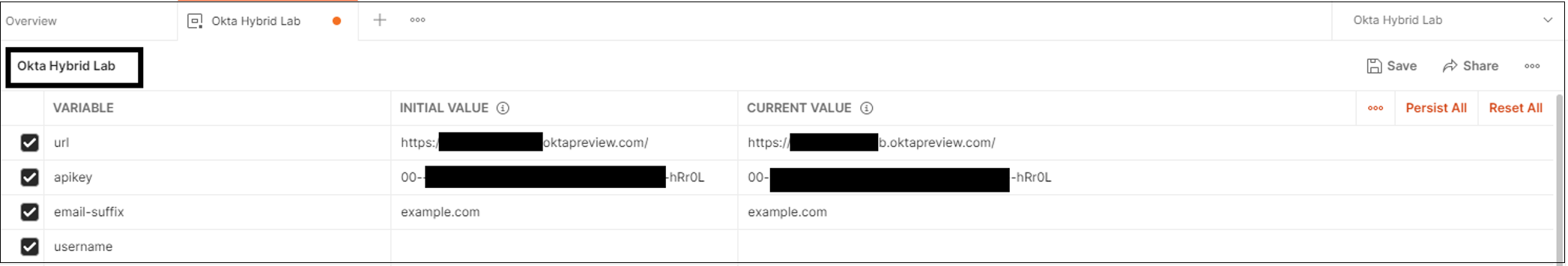

Nei campi Initial Value e Current Value aggiornare i valori per l'URL e la chiave API. Modificare il nome in modo che rispecchi l'ambiente.

Salvare i valori.

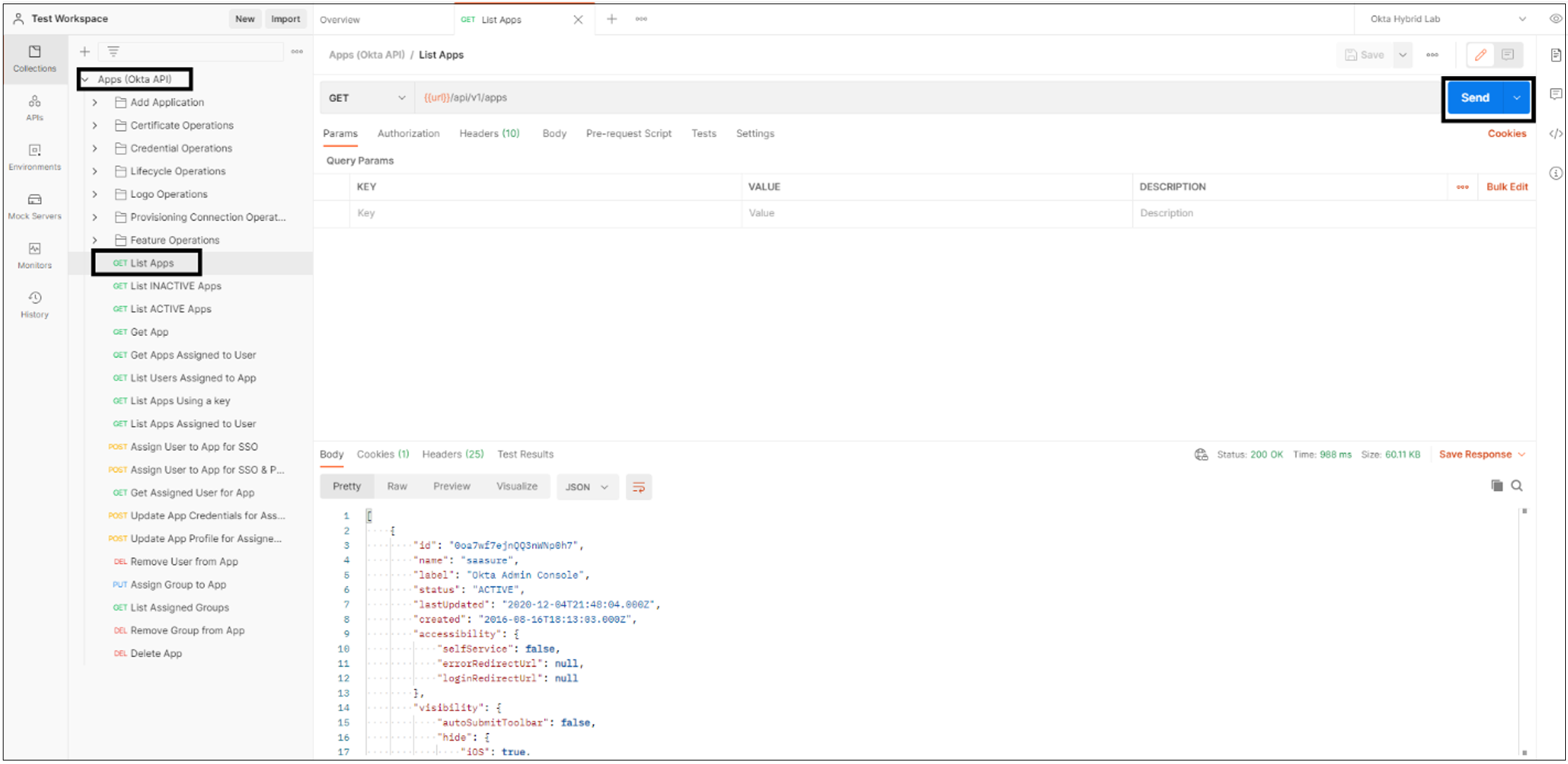

Selezionare Apps>Get List Apps>Send.

Nota

È possibile stampare le applicazioni nel tenant Okta. L'elenco è in formato JSON.

È consigliabile copiare e convertire l'elenco JSON in formato CSV:

- Usare un convertitore pubblico, ad esempio Konklone

- In alternativa, in PowerShell usare ConvertFrom-Json e ConvertTo-CSV

Nota

Per avere un record delle applicazioni nel tenant Okta, scaricare il file CSV.

Eseguire la migrazione di un'applicazione SAML a Microsoft Entra ID

Per eseguire la migrazione di un'applicazione SAML 2.0 a Microsoft Entra ID, configurare l'applicazione nel tenant di Microsoft Entra per l'accesso all'applicazione. In questo esempio si converte un'istanza di Salesforce.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni e quindi selezionare Nuova applicazione.

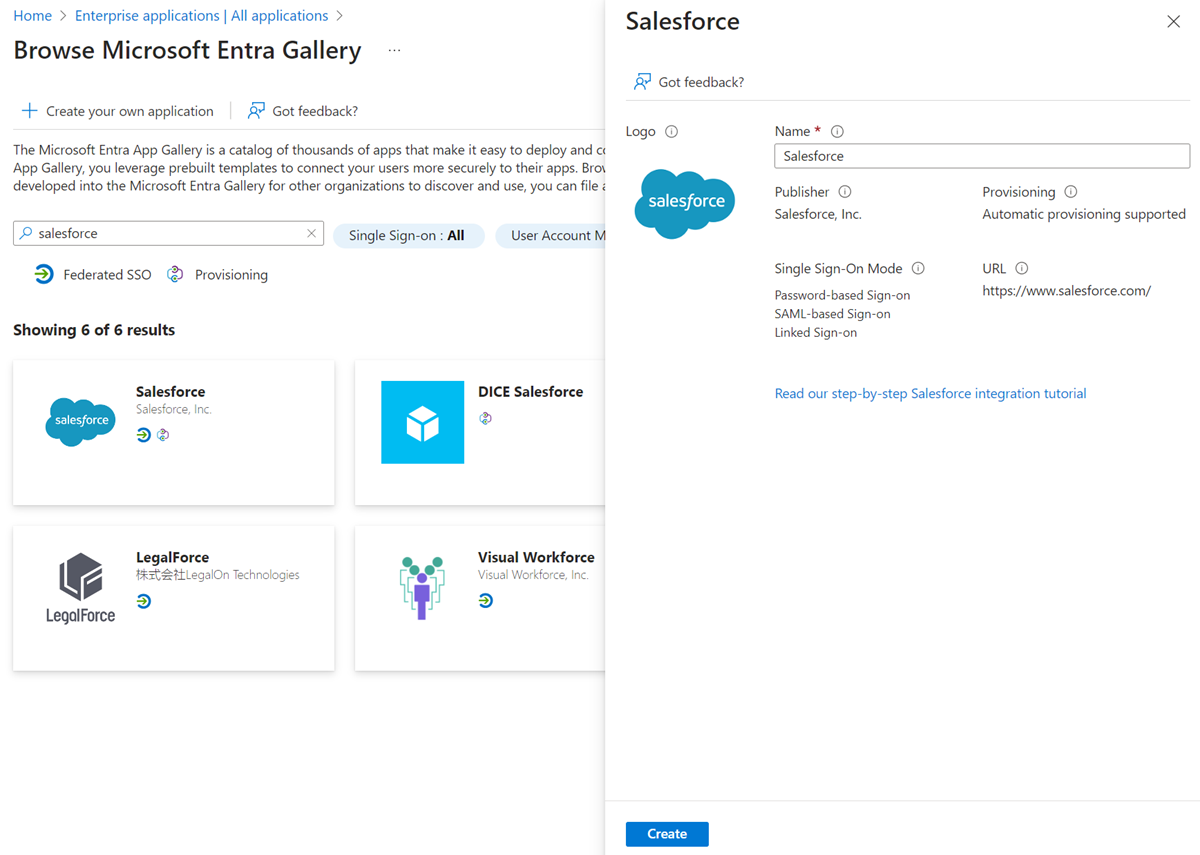

Nella raccolta di Microsoft Entra cercare Salesforce, selezionare l'applicazione e quindi selezionare Crea.

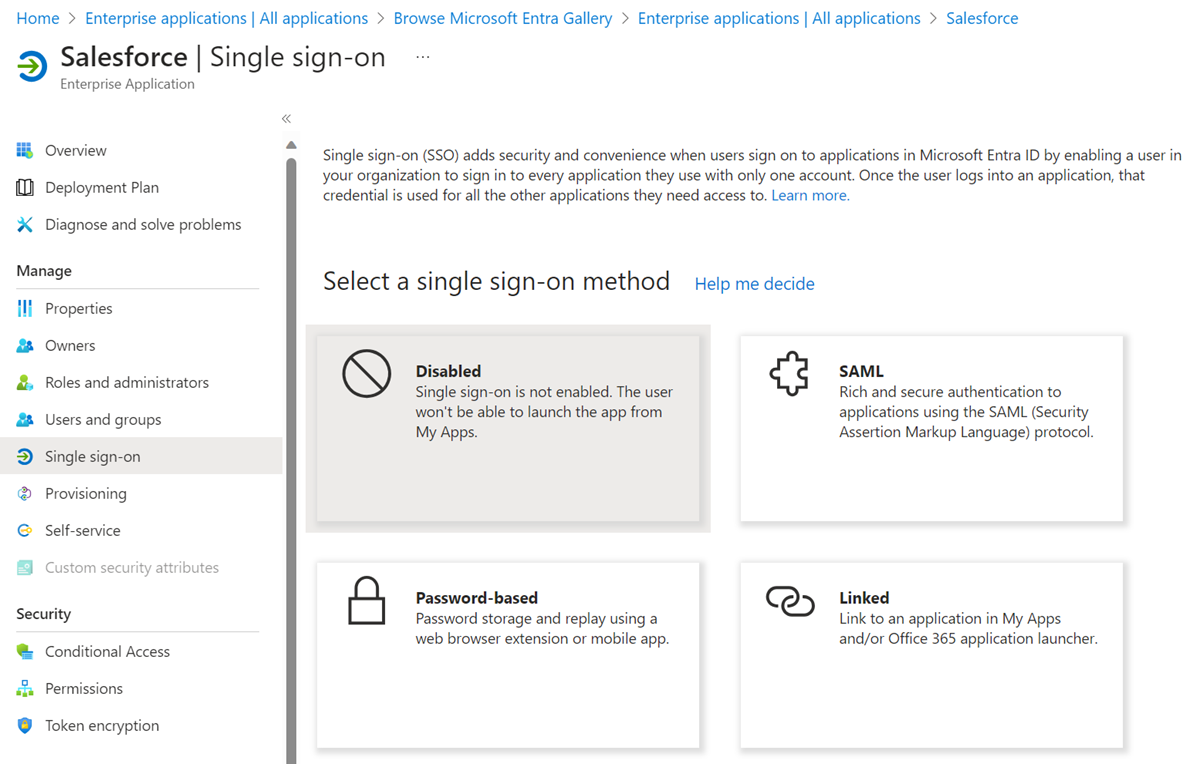

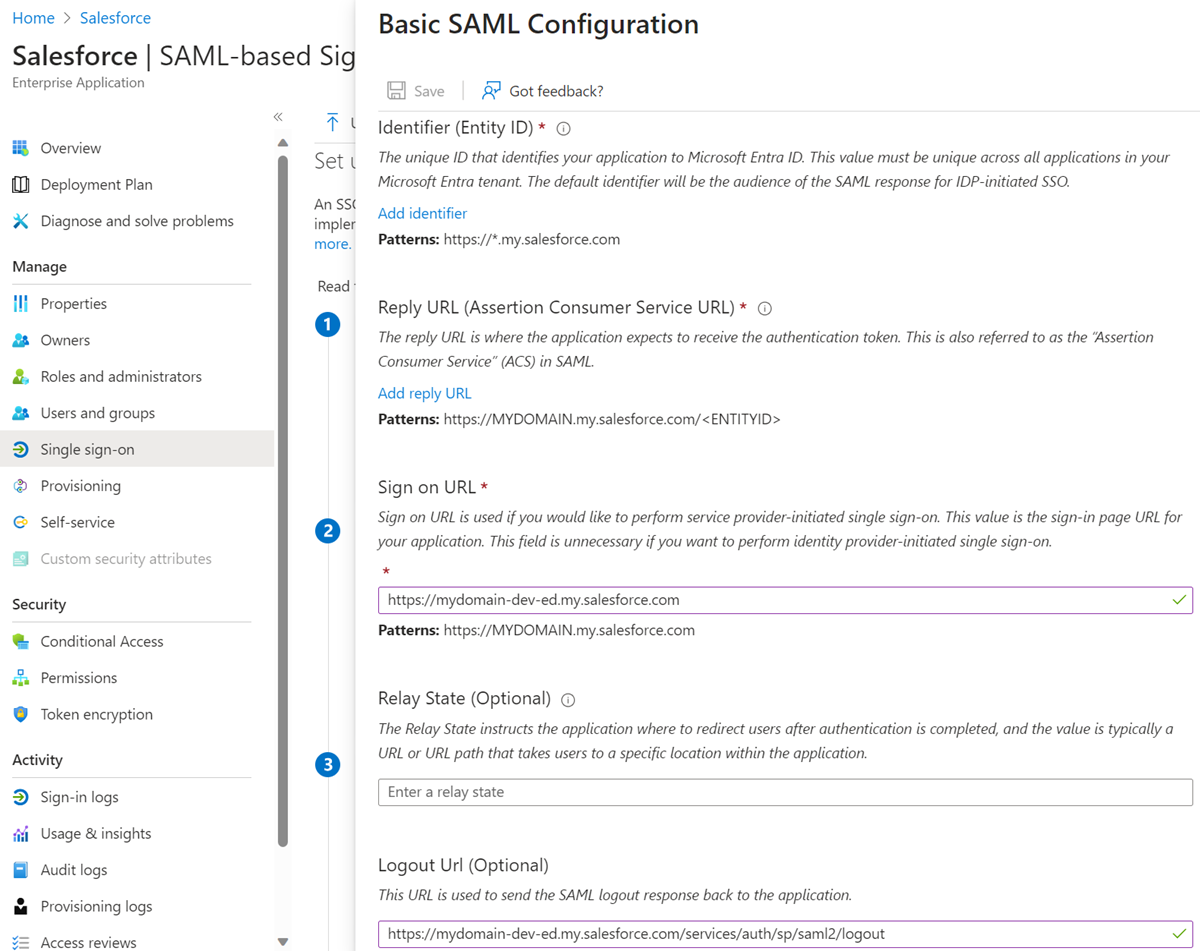

Dopo aver creato l'applicazione, nella scheda Single Sign-On (SSO) selezionare SAML.

Scaricare il Certificato (non elaborato) e il file XML dei metadati di federazione per importarlo in Salesforce.

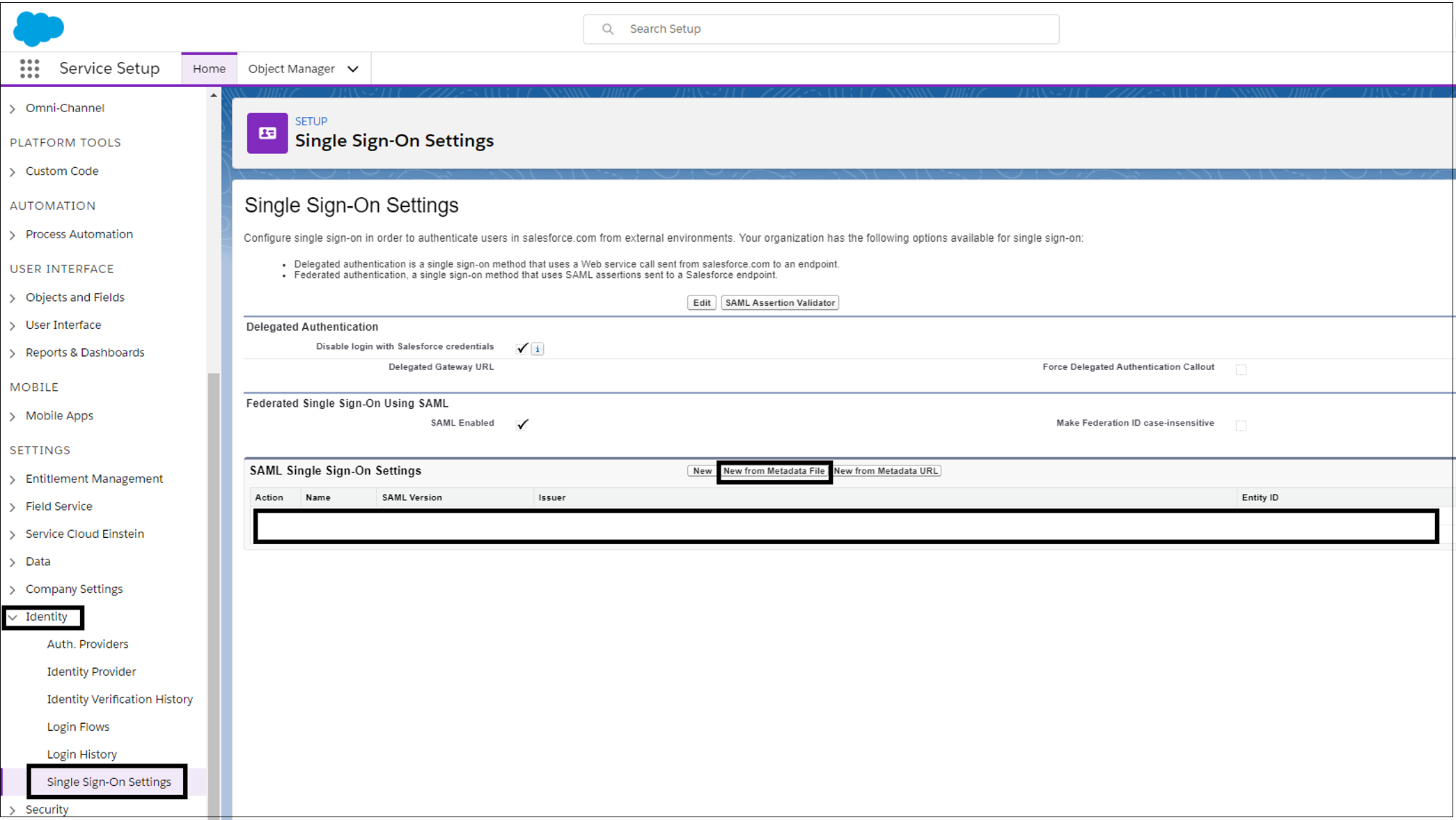

Nella console di amministrazione di Salesforce selezionare Identità>Impostazioni Single Sign-On>Nuova da file di metadati.

Caricare il file XML scaricato dall'interfaccia di amministrazione di Microsoft Entra. Selezionare Crea.

Caricare il certificato scaricato da Azure. Seleziona Salva.

Registrare i valori nei campi seguenti. I valori sono in Azure.

- L'ID entità

- URL di accesso

- URL di disconnessione

Selezionare Scarica metadati.

Per caricare il file nell'interfaccia di amministrazione di Microsoft Entra, nella pagina Applicazioni aziendali di Microsoft Entra ID, nelle impostazioni SSO SAML selezionare Carica file di metadati.

Verificare che i valori importati corrispondano ai valori registrati. Seleziona Salva.

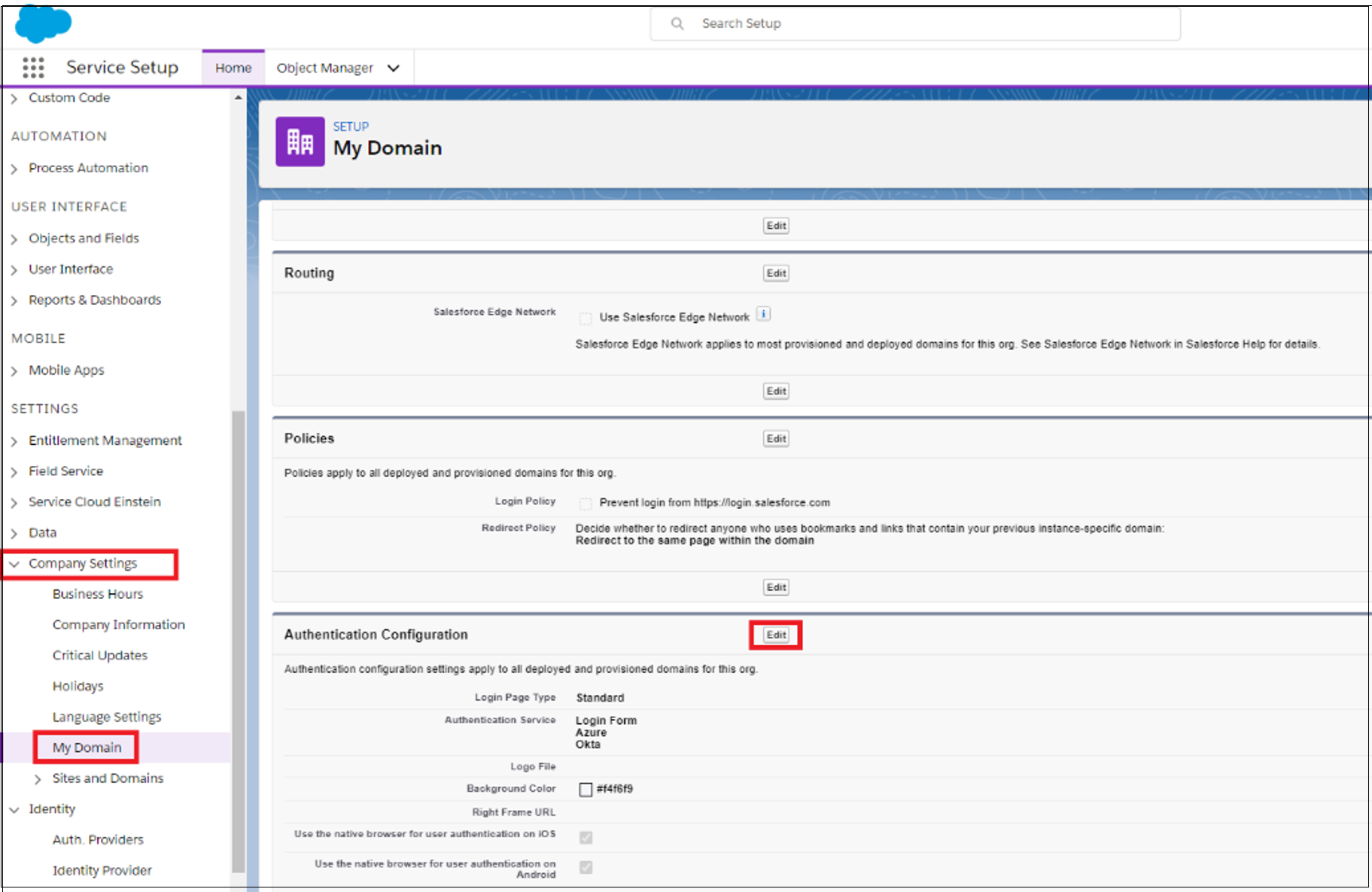

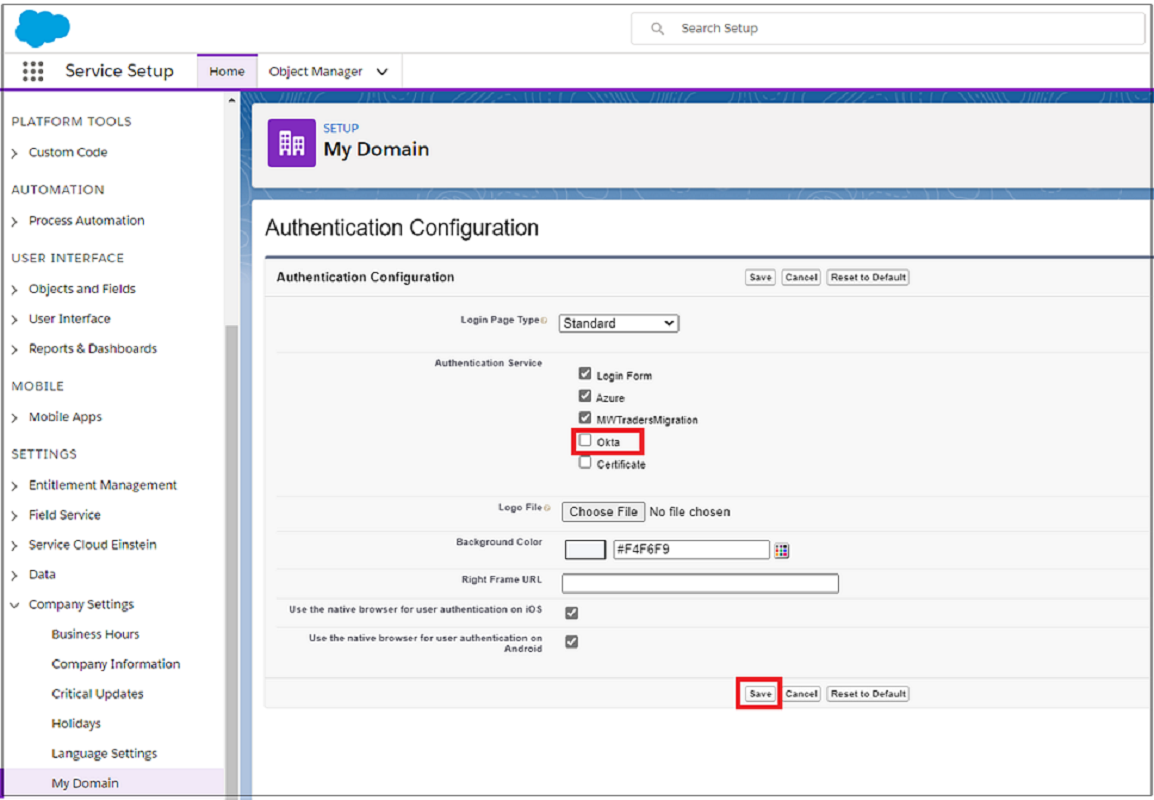

Nella console di amministrazione di Salesforce selezionare Company Settings>My Domain. Passare ad Authentication Configuration e quindi selezionare Edit.

Per un'opzione di accesso, selezionare il nuovo provider SAML configurato. Seleziona Salva.

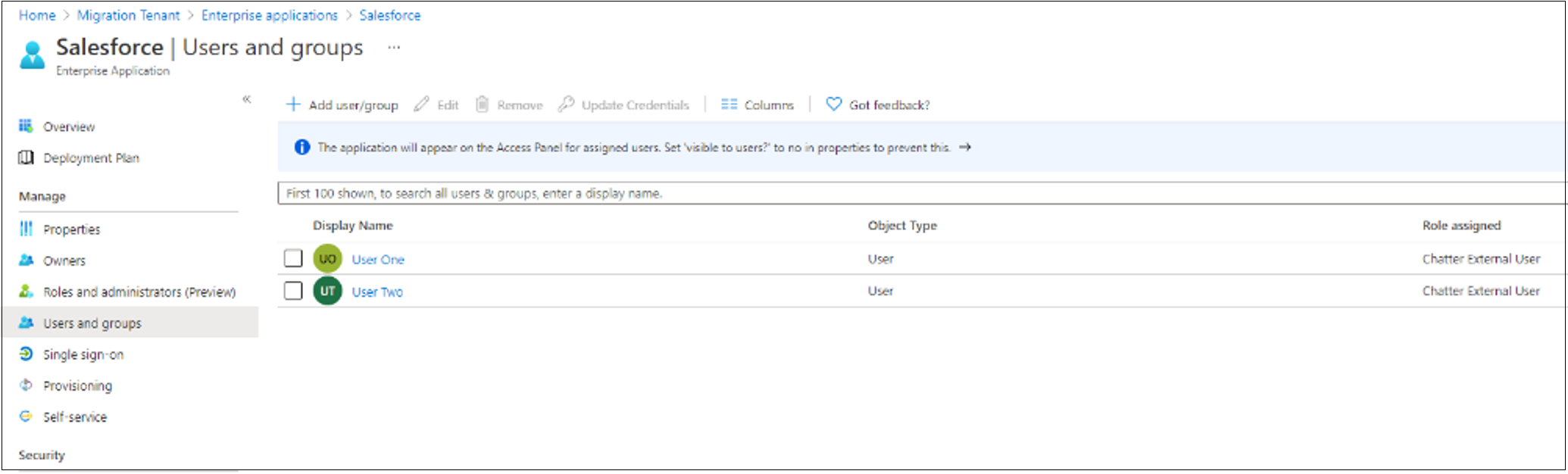

Nella pagina Applicazioni aziendali in Microsoft Entra ID selezionare Utenti e gruppi. Aggiungere quindi gli utenti di test.

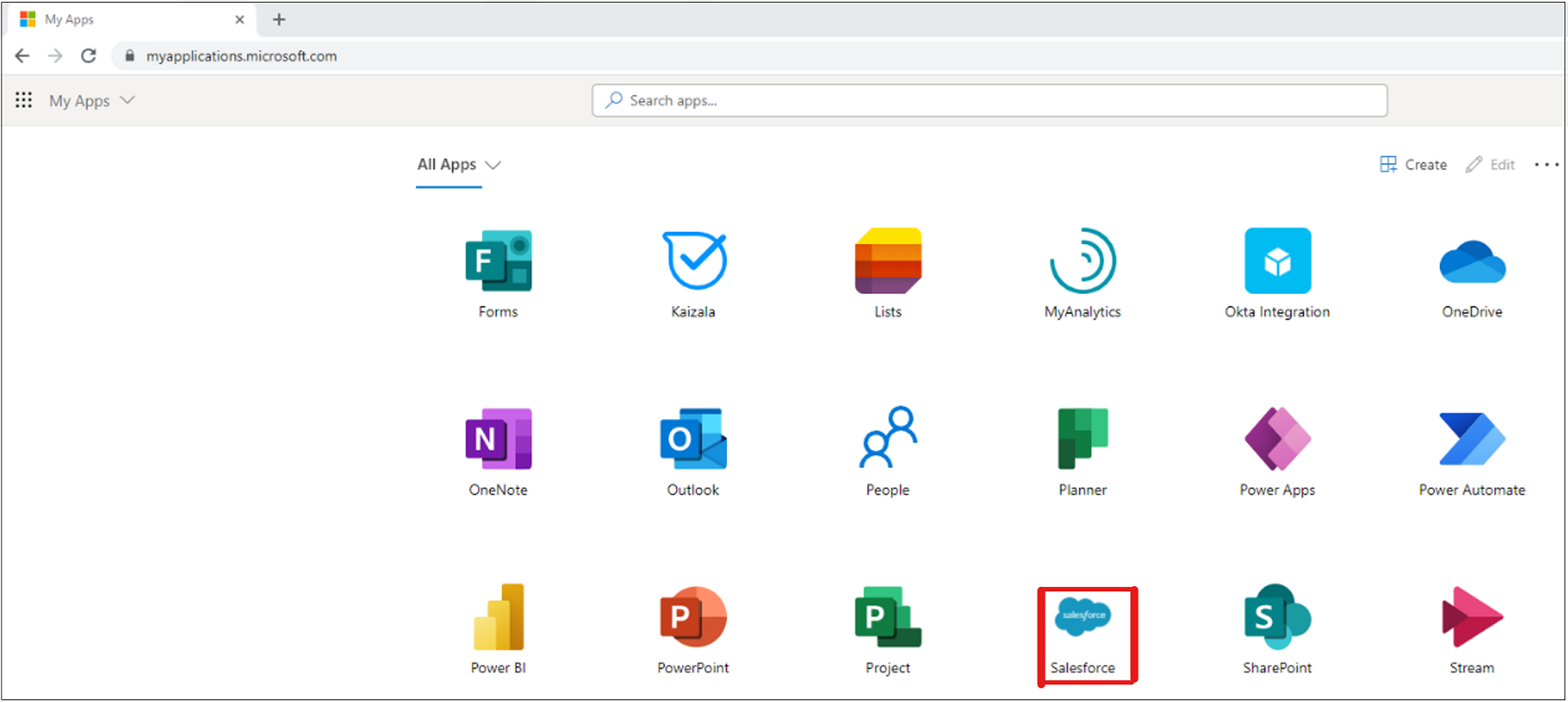

Per testare la configurazione, accedere come utente di test. Passare alla raccolta di app di Microsoft e quindi selezionare Salesforce.

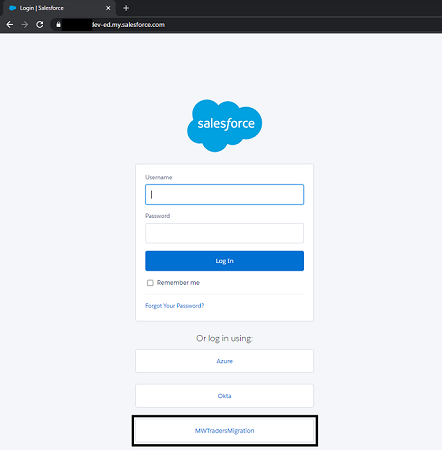

Per accedere, selezionare il provider di identità (IdP) configurato.

Nota

Se la configurazione è corretta, l'utente di test accede alla home page di Salesforce. Per informazioni sulla risoluzione dei problemi, vedere la guida al debug.

- Nella pagina Applicazioni aziendali assegnare gli utenti rimanenti all'applicazione Salesforce con i ruoli corretti.

Nota

Dopo aver aggiunto gli utenti rimanenti all'applicazione Microsoft Entra, gli utenti possono testare la connessione per assicurarsi di avere accesso. Testare la connessione prima del passaggio successivo.

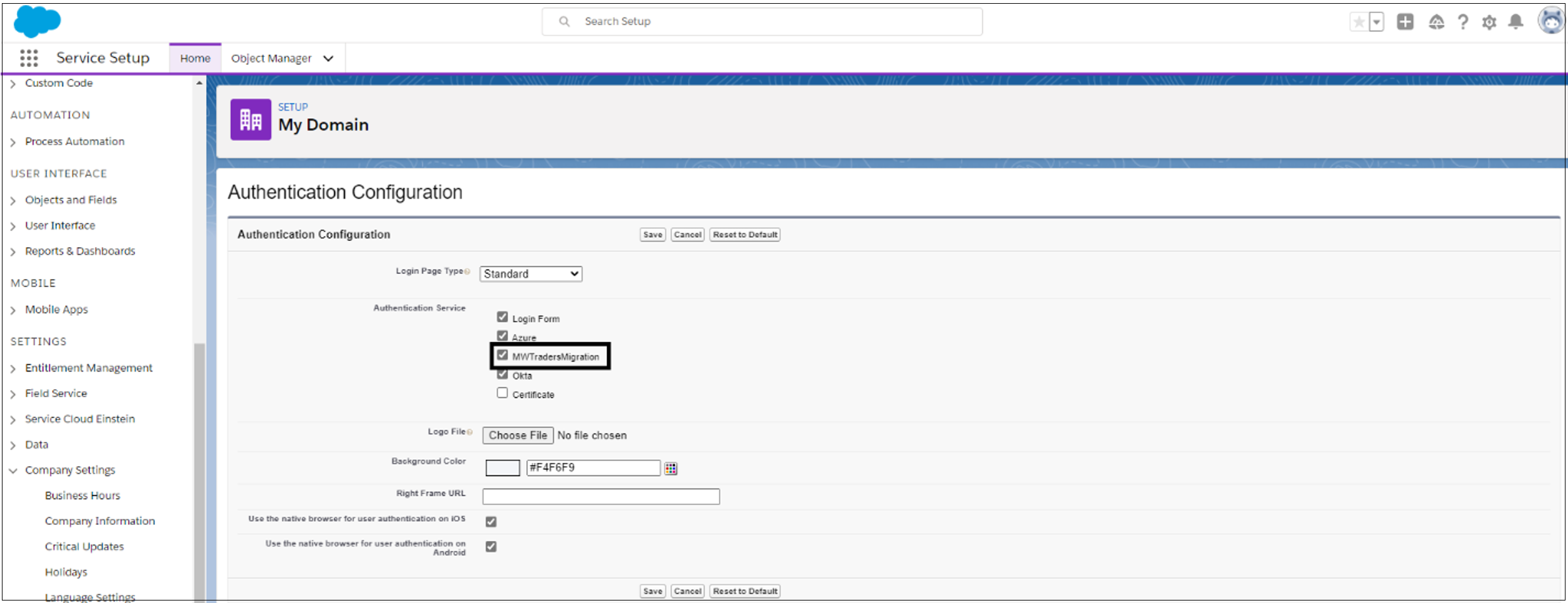

Nella console di amministrazione di Salesforce selezionare Company Settings>My Domain.

In Authentication Configuration selezionare Edit. Per il servizio di autenticazione, deselezionare la selezione per Okta.

Eseguire la migrazione di un'applicazione OpenID Connect o OAuth 2.0 a Microsoft Entra ID

Per eseguire la migrazione di un'applicazione OpenID Connect (OIDC) o OAuth 2.0 a Microsoft Entra ID, nel tenant di Microsoft Entra configurare l'applicazione per l'accesso. In questo esempio si converte un'app OIDC personalizzata.

Per completare la migrazione, ripetere la configurazione per tutte le applicazioni nel tenant Okta.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni.

Selezionare Nuova applicazione.

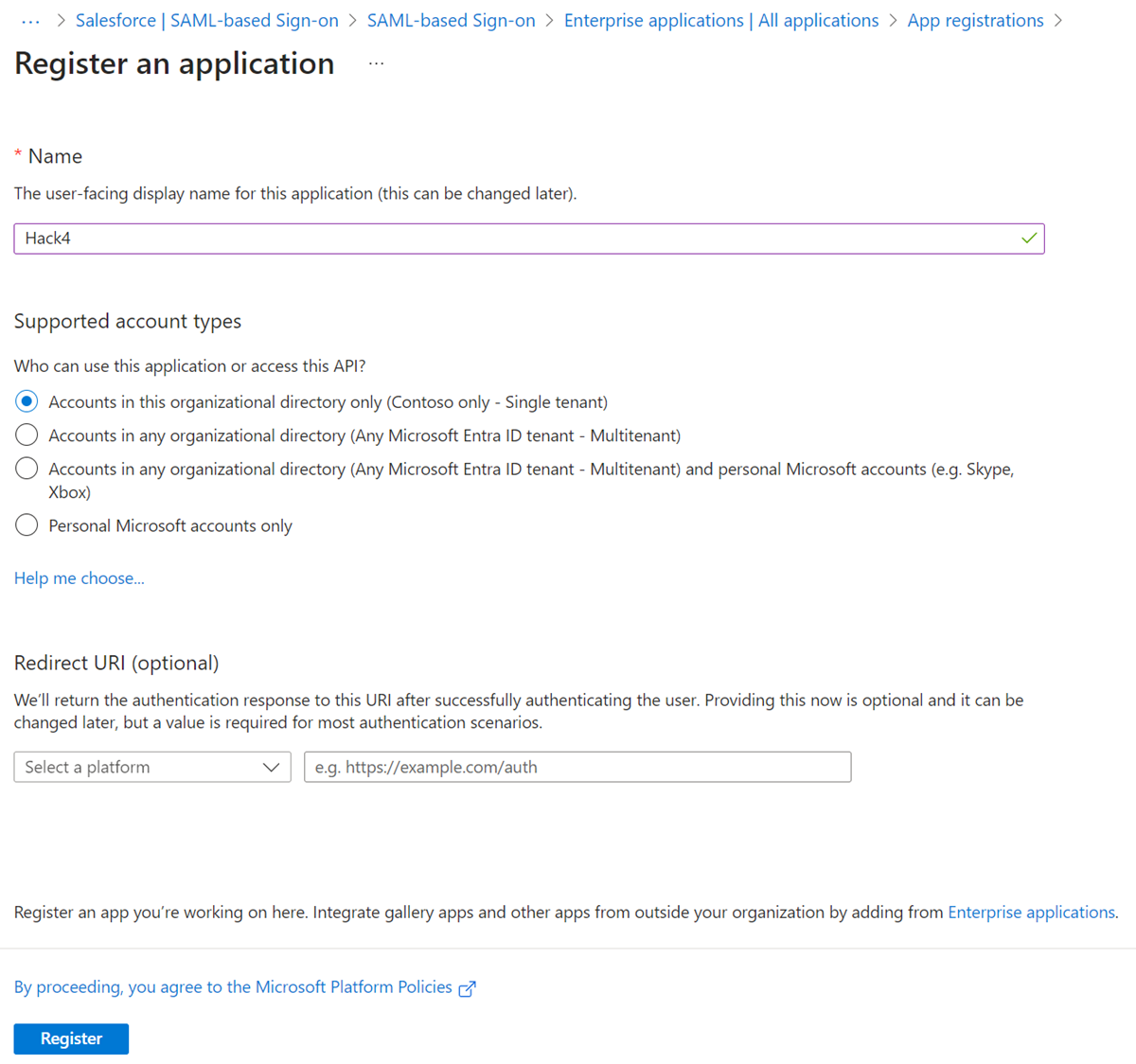

Selezionare Crea un'applicazione personalizzata.

Nel menu visualizzato assegnare un nome all'app OIDC e quindi selezionare Registrare l'applicazione che si sta sviluppando per integrarla con Microsoft Entra ID.

Seleziona Crea.

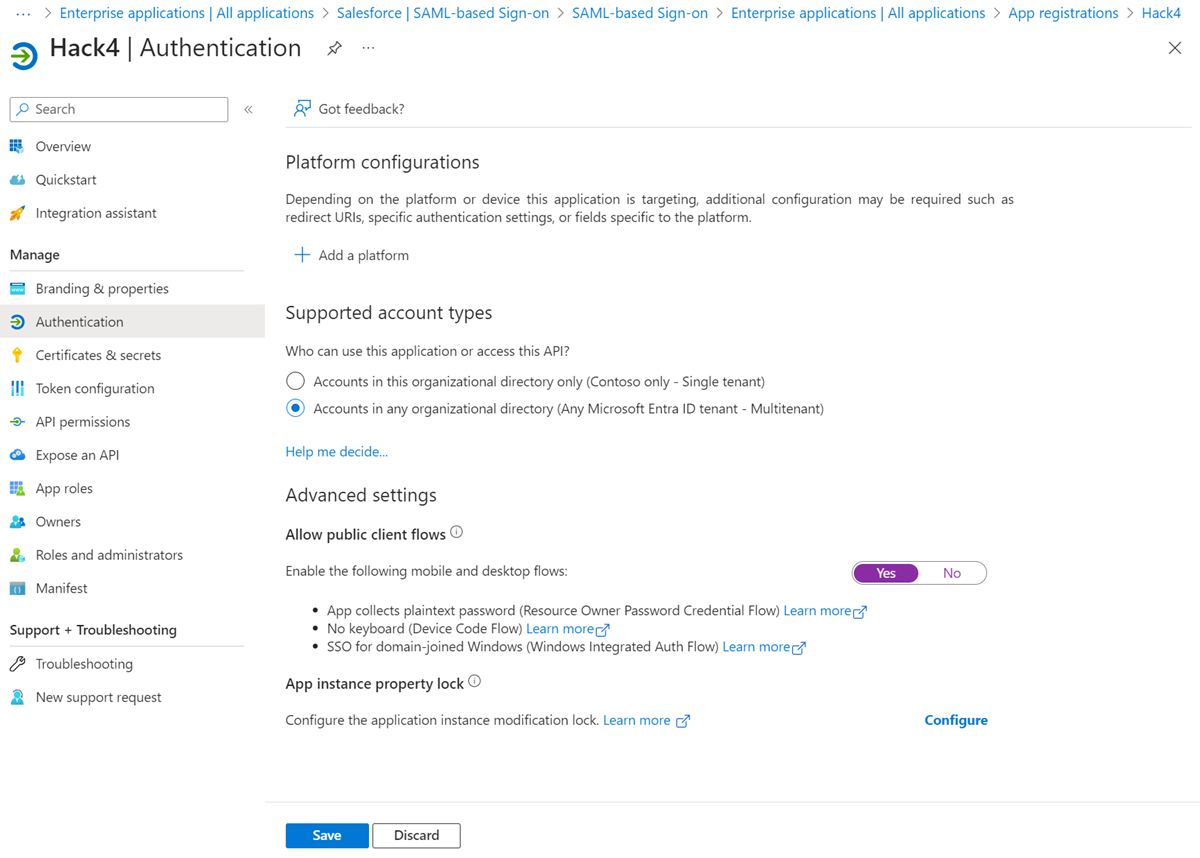

Nella pagina successiva configurare la tenancy della registrazione dell'applicazione. Per altre informazioni, vedere Tenancy in Microsoft Entra ID. Passare ad Account in qualsiasi directory organizzativa (Qualsiasi directory di Microsoft Entra - Multi-tenant)>Registra.

Nella pagina Registrazioni app, in Microsoft Entra ID aprire la registrazione creata.

Nota

A seconda dello scenario dell'applicazione, sono disponibili varie azioni di configurazione. La maggior parte degli scenari richiede un segreto client dell'app.

Nella pagina Panoramica registrare l'ID applicazione (client). L'ID viene usato nell'applicazione.

A sinistra selezionare Certificati e segreti. Selezionare quindi + Nuovo segreto client. Specificare un nome per il segreto client e impostarne la scadenza.

Registrare il valore e l'ID del segreto.

Nota

Se non si trova il segreto client, non è possibile recuperarlo. Sarà invece necessario rigenerarlo.

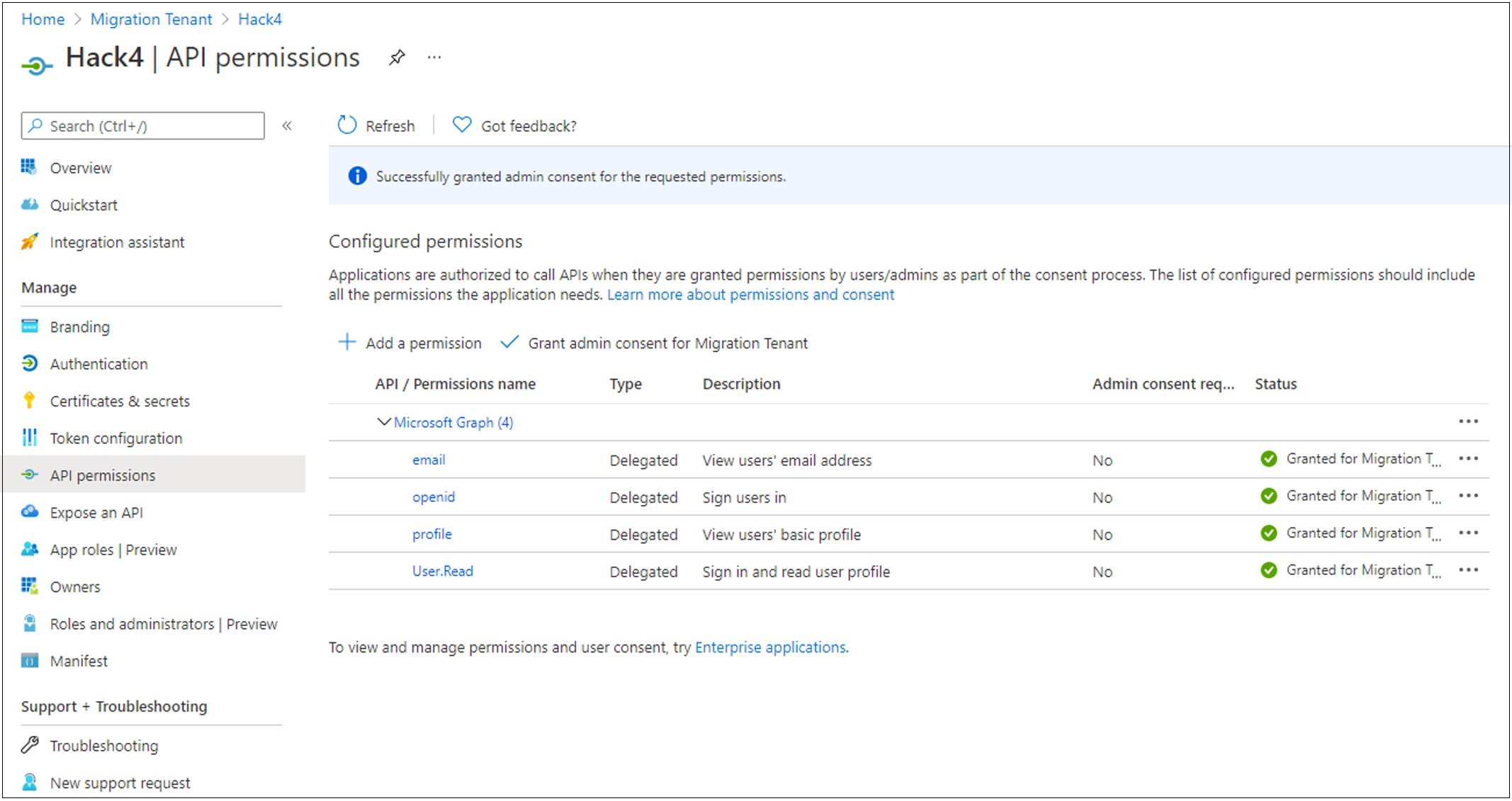

A sinistra selezionare Autorizzazioni API. Concedere quindi all'applicazione l'accesso allo stack OIDC.

Selezionare + Aggiungi autorizzazione>Microsoft Graph>Autorizzazioni delegate.

Nella sezione Autorizzazioni OpenID selezionareemail, openid e profile. Quindi seleziona Aggiungi autorizzazioni.

Per migliorare l'esperienza utente ed eliminare le richieste di consenso utente, selezionare Concedi consenso amministratore per Nome dominio tenant. Attendere che venga visualizzato lo stato Concesso.

Se l'applicazione ha un URI di reindirizzamento, immettere l'URI. Se l'URL di risposta è destinato alla scheda Autenticazione, seguito da Aggiungi una piattaforma e Web, immettere l'URL.

Selezionare Token di accesso e Token ID.

Seleziona Configura.

Se necessario, nel menu Autenticazione in Impostazioni avanzate e Consenti flussi client pubblici selezionare Sì.

Prima di eseguire il test, nell'applicazione configurata da OIDC importare l'ID applicazione e il segreto client.

Nota

Usare i passaggi precedenti per configurare l'applicazione con impostazioni quali ID client, segreto e ambiti.

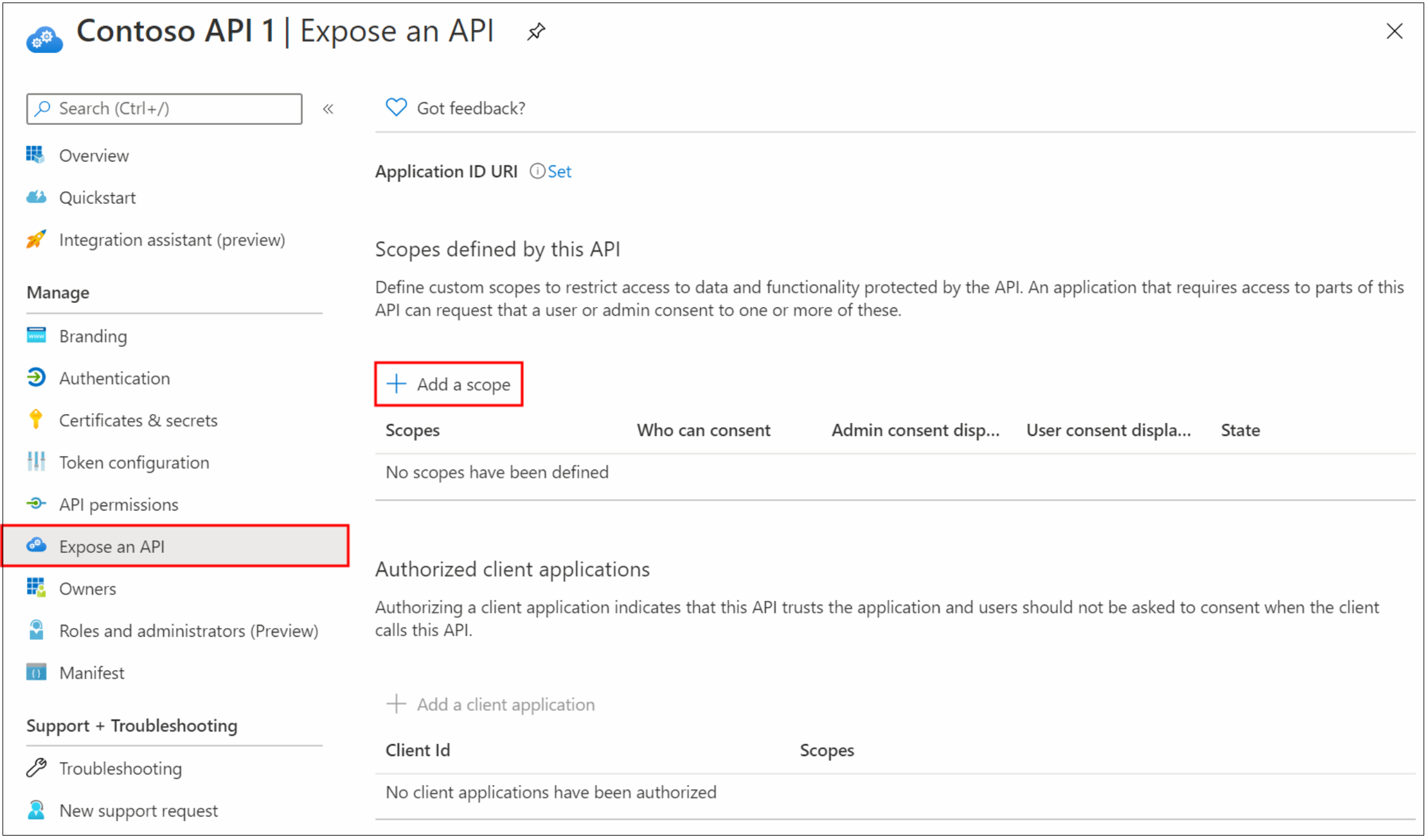

Eseguire la migrazione di un server di autorizzazione personalizzato a Microsoft Entra ID

I server di autorizzazione Okta eseguono il mapping uno-a-uno alle registrazioni delle applicazioni che espongono un'API.

Eseguire il mapping del server di autorizzazione Okta predefinito agli ambiti o alle autorizzazioni di Microsoft Graph.