Pianificare nuovi scenari di governance per i partner aziendali e gli utenti esterni

Panoramica: panoramica degli scenari di partner commerciali e utenti esterni

In genere tutti i processi aziendali, a un certo punto, richiedono l'uso di partner, terzisti o fornitori. Per facilitare questo lavoro, i partner commerciali e gli utenti esterni potrebbero dover accedere all'organizzazione. La pianificazione aziendale per quanto riguarda partner, fornitori e utenti esterni prevede la progettazione e l'implementazione di soluzioni tecnologiche che consentono una collaborazione, un'integrazione e un allineamento efficaci degli obiettivi tra l'organizzazione e i partner.

Microsoft definisce l'utente seguente in base alla relazione con l'organizzazione.

- Forza lavoro. Dipendenti a tempo pieno, dipendenti part-time o terzisti per l'organizzazione.

- Partner commerciali. Organizzazioni che hanno una relazione aziendale con l'azienda. Queste organizzazioni possono includere fornitori, fornitori, consulenti e alleanze strategiche che collaborano con l'azienda per raggiungere obiettivi reciproci.

- Utente esterno. Utenti esterni all'organizzazione, ad esempio partner commerciali e consumer.

Esempi di processi aziendali e partner commerciali e scenari utente esterni

Gli scenari guest o gli scenari di accesso esterno sono casi d'uso specifici in cui i partner aziendali o gli utenti esterni interagiscono con le risorse dell'organizzazione e devono essere rappresentati in uno dei tenant di Microsoft Entra dell'organizzazione. Questi scenari si estendono su quasi tutti gli aspetti dei processi aziendali.

Considerare ognuno dei processi aziendali seguenti e gli esempi di come entra in gioco la pianificazione e l'interazione dei partner. La tabella seguente fornisce una suddivisione di questi processi e scenari di esempio che coinvolgono partner aziendali e utenti esterni.

| Processo aziendale | Definizione | Esempio di partner commerciale e utente esterno |

|---|---|---|

| Gestione dei processi di business | Un approccio sistematico per migliorare i flussi di lavoro e le operazioni di un'organizzazione. | Società di servizi finanziari che collabora con un'agenzia di assegnazione dei punteggi di credito per semplificare il processo di approvazione del prestito. |

| Pianificazione aziendale integrata | Un approccio olistico che allinea gli obiettivi strategici, i piani operativi e le previsioni finanziarie di un'organizzazione per creare un quadro coeso e unificato per il processo decisionale. | La società di vendita al dettaglio condivide le previsioni di vendita e i livelli di inventario con i fornitori tramite una piattaforma di pianificazione integrata. |

| Gestione delle relazioni con i clienti | Un approccio strategico e un sistema per la gestione delle interazioni di un'organizzazione con i clienti. | Un'azienda automobilistica nel coordinamento, nel supporto e nell'ottimizzazione delle interazioni con le concessionarie. |

| Orchestrazione della catena di fornitura | Gestione coordinata di tutti i processi della supply chain per garantire efficienza, visibilità e velocità di risposta in tutte le fasi, dall'approvvigionamento alla consegna. | Qualsiasi azienda che ha una catena di approvvigionamento e deve coordinarsi con fornitori e fornitori. |

| Ciclo di vita dell'account del partner commerciale | Il processo end-to-end di gestione delle relazioni e delle interazioni tra un'organizzazione e i partner commerciali esterni. | una società tecnologica che collabora con un fornitore di software per migliorare le sue offerte di prodotto. |

| Collaborazione B2B con altre organizzazioni | Partnership strategica tra due o più imprese per raggiungere obiettivi comuni attraverso risorse, informazioni e sforzi condivisi. | Un bar locale che collabora con un panificio per migliorare le offerte di entrambe le aziende. |

Comprendere lo scenario aiuta a progettare controlli di accesso appropriati e a garantire una collaborazione uniforme con utenti esterni.

Aree di un nuovo scenario di governance per partner aziendali e utenti esterni

Una nuova soluzione per i partner commerciali e gli utenti esterni comporta in genere le aree seguenti. Sono:

- Individuare i requisiti aziendali: identificare il ciclo di vita e i processi di governance correnti per le identità esterne. Questo esercizio consentirà di determinare scenari, fattibilità e ambito applicabili.

- Determinare il comportamento di sicurezza: valutare le esigenze di sicurezza e collaborazione dell'organizzazione in base a uno scenario.

- Onboarding di partner commerciali e utenti esterni: l'onboarding, per quanto riguarda le identità ospiti o esterne, è il processo o i processi di configurazione di queste identità nei sistemi dell'organizzazione.

- Offboarding di utenti esterni e partner aziendali: l'offboarding, per quanto riguarda le identità guest o esterne, è il processo o i processi di rimozione di queste identità dai sistemi delle organizzazioni.

Requisiti di licenza

L'uso di alcune delle funzionalità indicate di seguito richiede la governance di Microsoft Entra ID o le licenze di Microsoft Entra Suite. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulla governance degli ID di Microsoft Entra ID

Passaggio successivo

Individuazione: identificare i processi di governance e ciclo di vita correnti per i partner aziendali e gli utenti esterni

Identificare il ciclo di vita e i processi di governance correnti per le identità esterne. Questo esercizio consentirà di determinare scenari, fattibilità e ambito applicabili.

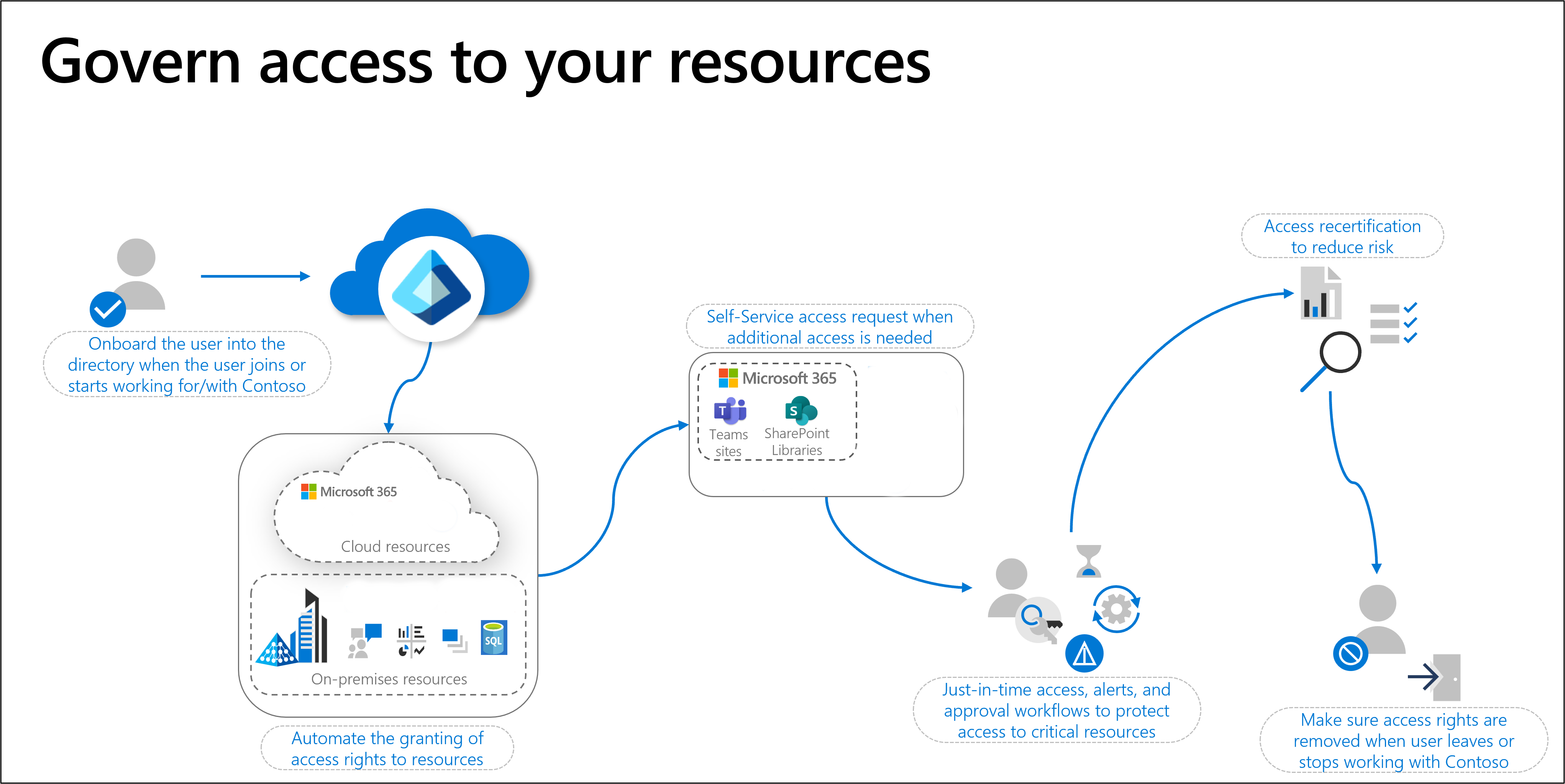

Esaminare la governance del ciclo di vita dei dipendenti e degli ospiti con Microsoft Entra ID Governance, mettendo l'accento sulle identità esterne. I processi trattati qui sono necessari anche per gli utenti guest, i fornitori e altri utenti esterni, per consentire loro di collaborare o avere accesso alle risorse. Questo documento illustra le azioni che è possibile eseguire per individuare i processi di governance.

Poiché uno scenario di governance per i partner aziendali e gli utenti esterni utilizza la gestione delle direttive, è consigliabile esaminare anche gli scenari comuni nella gestione delle direttive. Verranno forniti gli scenari comuni per la gestione delle autorizzazioni in base al ruolo dell'utente. È consigliabile prenderli in considerazione durante la pianificazione della soluzione.

È anche possibile usare la tabella seguente come guida per altre aree da considerare durante la valutazione dello stato corrente.

| Processo | Descrizione |

|---|---|

| Determinare chi avvia la collaborazione esterna | In genere, gli utenti che cercano la collaborazione esterna conoscono le applicazioni da usare e quanto l'accesso termina. Pertanto, determinare gli utenti con autorizzazioni delegate per invitare utenti esterni, creare pacchetti di accesso e completare le verifiche di accesso. |

| Enumerare partner commerciali e utenti esterni | Gli utenti esterni potrebbero essere utenti di Microsoft Entra B2B con credenziali gestite dal partner o utenti esterni con credenziali con provisioning locale. In genere, questi utenti sono utenti guest UserType. |

| Scoprire i domini di posta elettronica e la proprietà companyName | È possibile determinare le organizzazioni esterne con i nomi di dominio degli indirizzi di posta elettronica degli utenti esterni. |

| Usare l'elenco di autorizzazioni, l'elenco di blocco e la gestione delle autorizzazioni | Usare l'elenco di elementi consentiti o l'elenco elementi bloccati per consentire all'organizzazione di collaborare o bloccare le organizzazioni a livello di tenant. |

| Determinare l'accesso utente esterno | Con un inventario di utenti e organizzazioni esterni, determinare l'accesso da concedere agli utenti. |

| Enumerare le autorizzazioni delle applicazioni | Indagare l'accesso alle app sensibili per essere consapevoli dell'accesso esterno. |

| Rilevare la condivisione informale | Se i piani di posta elettronica e di rete sono abilitati, è possibile esaminare la condivisione dei contenuti tramite posta elettronica o app SaaS (Software as a Service) non autorizzate. |

Per altre informazioni, vedere Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Esempio - Identificare i processi di governance e ciclo di vita correnti

In qualità di amministratore IT presso la vivace azienda tecnologica Contoso, ti trovi spesso ad affrontare la sfida di eseguire un onboarding efficiente e sicuro per gli utenti aziendali esterni, come consulenti, fornitori e partner. Il processo di onboarding corrente è frammentato e incoerente, causando vulnerabilità e inefficienze di sicurezza. Per affrontare questo problema, si inizia una fase di individuazione per identificare i requisiti chiave e comprendere come sfruttare Microsoft Entra.

Alcuni dei requisiti chiave includono:

- Diverse esigenze di integrazione ospiti, con differenti reparti che richiedono livelli di accesso specifici.

- Garantire che gli utenti guest dispongano dei privilegi minimi necessari per eseguire le proprie attività è fondamentale e richiede criteri di accesso condizionale affidabili e l'autenticazione a più fattori per proteggere i dati sensibili.

- Un processo di onboarding facile e intuitivo sia per l'amministratore IT che per gli utenti esterni. Gli utenti esterni devono essere in grado di accedere rapidamente e facilmente alle risorse necessarie senza ritardi non necessari.

- Integrazione con strumenti di collaborazione esistenti come Microsoft Teams e SharePoint, insieme all'opzione per l'iscrizione self-service (SSSU)

- La possibilità di gestire gli utenti guest monitorando regolarmente l'attività degli utenti guest, impostare una scadenza in caso di accesso e verifiche di accesso periodiche garantisce che l'accesso guest rimanga appropriato nel tempo. Per altre informazioni, vedere Governance del ciclo di vita dei dipendenti e degli utenti ospiti con Microsoft Entra ID Governance e Scoprire lo stato corrente della collaborazione esterna nella tua organizzazione

Tenendo presenti questi requisiti chiave, ecco due aspetti da considerare:

- integrazione degli utenti esterni nell'istanza

- ottenere l'accesso degli utenti esterni alle risorse

Esistono diverse opzioni a seconda del caso aziendale. Verranno ora approfonditi l'onboarding degli utenti esterni e le opzioni disponibili.

Passaggio successivo

Comportamento di sicurezza: determinare il comportamento di sicurezza per i partner aziendali e gli utenti esterni

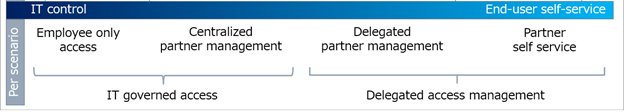

Quando si valuta la governance dell'accesso esterno, è possibile valutare le esigenze di sicurezza e collaborazione dell'organizzazione in base allo scenario. È possibile iniziare con il livello di controllo che il team IT ha della collaborazione quotidiana degli utenti finali. Le organizzazioni in settori altamente regolamentati possono richiedere un maggiore controllo da parte del team IT.

Ad esempio:

- Gli appaltatori della difesa possono avere la necessità di identificare e documentare accuratamente gli utenti esterni, il loro accesso e la rimozione di tale accesso.

- Le agenzie di consulenza possono usare determinate funzionalità per consentire agli utenti finali di determinare gli utenti esterni con cui collaborano.

- Un terzista presso una banca può richiedere un maggiore controllo rispetto a un terzista presso una società software

Nota

Un alto livello di controllo sulla collaborazione può portare a budget per IT più elevati, riduzione della produttività e risultati aziendali ritardati. Quando i canali di collaborazione ufficiali vengono percepiti come onerosi, gli utenti finali tendono a eludere tali canali. Un esempio è rappresentato dagli utenti finali che inviano documenti non protetti tramite posta elettronica.

Pianificazione basata su scenari

I team informatici possono delegare l'accesso ai partner per consentire ai dipendenti di collaborare con i partner. Ciò può verificarsi mantenendo una sicurezza sufficiente per proteggere la proprietà intellettuale.

Compilare e valutare gli scenari dell'organizzazione per valutare l'accesso dei dipendenti e dei partner aziendali alle risorse. Le istituzioni finanziarie hanno standard di conformità che limitano l'accesso dei dipendenti alle risorse, ad esempio alle informazioni sull'account. Viceversa, le stesse istituzioni possono abilitare l'accesso delegato ai partner per determinati progetti, ad esempio le campagne di marketing.

Considerazioni sugli scenari

Usare l'elenco seguente per misurare il livello di controllo di accesso.

- Riservatezza delle informazioni e rischio associato alla relativa esposizione

- Accesso dei partner alle informazioni su altri utenti finali

- Costo di una violazione rispetto al sovraccarico del controllo centralizzato e dell'attrito dell'utente finale

Le organizzazioni possono iniziare con controlli altamente gestiti per soddisfare gli obiettivi di conformità e delegare poi alcuni controlli agli utenti finali nel corso del tempo. In un'organizzazione possono essere presenti modelli simultanei di gestione degli accessi.

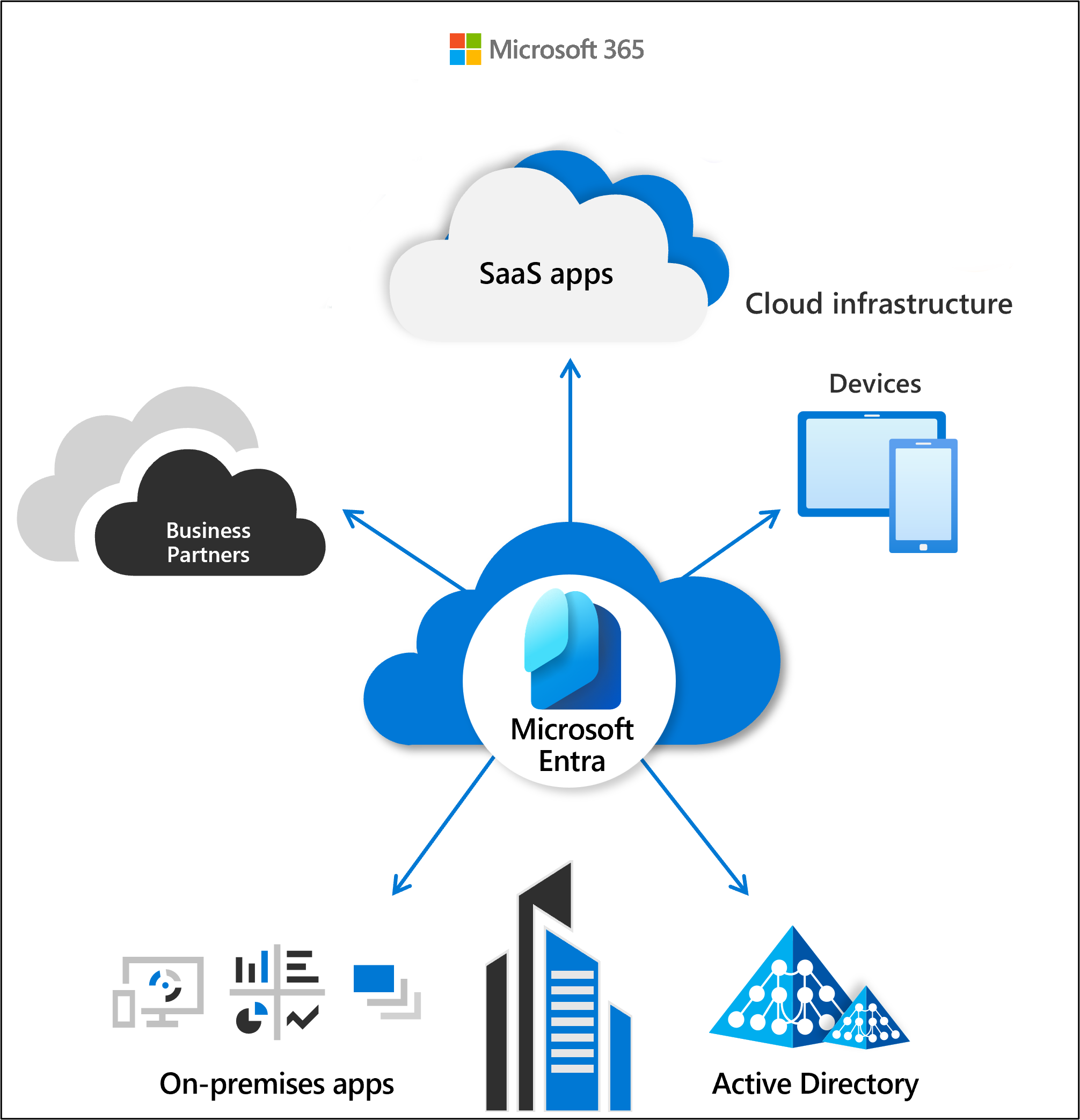

Considerazioni sull'architettura

La progettazione corretta dell'architettura di sicurezza è un componente essenziale per garantire uno scenario di partner aziendale sicuro e utente esterno. È consigliabile acquisire familiarità con i diversi tipi di architetture consigliate durante la stesura del piano di sicurezza. Le architetture consigliate che usano Microsoft Identity Governance sono:

- Considerazioni sull'architettura orientata alla forza lavoro e alla collaborazione: consente alla forza lavoro di collaborare con i partner aziendali di organizzazioni esterne.

- Accesso isolato per i partner aziendali: isolare gli utenti esterni dal tenant dell'organizzazione

Documentazione suggerita

Infine, è necessario esaminare la documentazione seguente. La revisione di questa documentazione consentirà di creare e creare un piano di sicurezza che può essere usato con i partner commerciali e gli scenari utente esterni.

- Architetture di distribuzione per ID esterni di Microsoft Entra con Microsoft Entra

- Proteggere la collaborazione esterna

- Pianificare una distribuzione di collaborazione B2B di Microsoft Entra.

Passaggio successivo

Integrazione: integrazione di partner aziendali e utenti esterni

L'onboarding di partner aziendali e utenti esterni è un aspetto fondamentale della gestione delle identità e degli accessi, contribuendo a mantenere la sicurezza, la conformità e l'efficienza operativa all'interno dell'organizzazione. L'onboarding per i partner aziendali e gli utenti esterni può essere suddiviso nei modi seguenti:

- Sviluppare un processo di onboarding per aggiungere partner esterni.

- Sviluppare un processo di onboarding per aggiungere utenti esterni ai sistemi.

Processo di onboarding per i partner aziendali

Gli elementi seguenti sono un elenco generico di passaggi da considerare per l'onboarding di partner aziendali dell'organizzazione.

- Determinare la data di inizio per lavorare con un partner commerciale.

- Notificare a tutti i reparti pertinenti l'ora di inizio e la data di inizio specifiche.

- Coordinare l'avvio dell'accesso dei partner aziendali a tutti i sistemi (portali, strumenti, API)

- Gli account collegati ai partner vengono aggiunti e i ruoli e le assegnazioni vengono approvati

Processo di onboarding per utenti esterni

Gli elementi seguenti sono un elenco generico di passaggi che è consigliabile prendere in considerazione durante l'onboarding di utenti esterni dell'organizzazione.

- Determinare la data di inizio.

- Inviare una notifica all'IT per aggiungere l'accesso utente singolo ai sistemi. Questa operazione può essere automatizzata con un pacchetto di accesso e usando una richiesta automatica.

- Registrare le fasi di onboarding eseguite.

- Ottenere le approvazioni finali da risorse umane, IT e tutti i reparti pertinenti, assicurandosi che tutti gli aspetti dell'onboarding siano completi.

Usare la gestione delle autorizzazioni per facilitare l'integrazione.

La gestione delle autorizzazioni utilizza cataloghi, pacchetti di accesso e politiche per:

- Controllare chi può accedere alle risorse

- Concedere agli utenti l'accesso automatico

- Rimuovere l'accesso di un utente

- Delegare a non amministratori la possibilità di creare pacchetti di accesso.

- Selezionare le organizzazioni connesse i cui utenti possono richiedere l'accesso.

Per altre informazioni, vedere Che cos'è Entitlement Management?

Catalogo, pacchetti di accesso e criteri

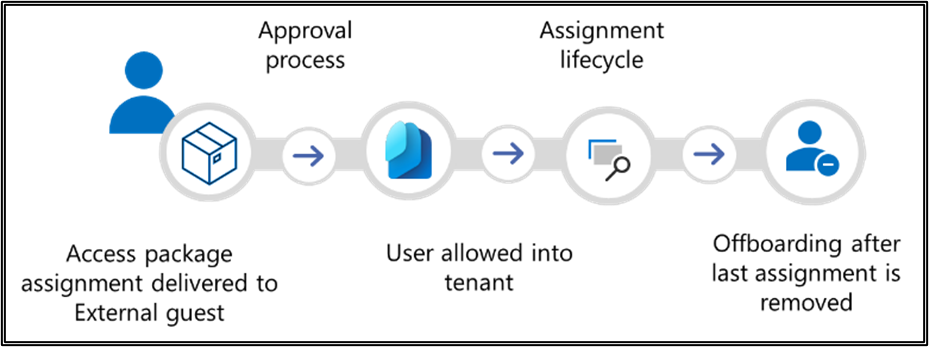

In Gestione autorizzazioni, un pacchetto di accesso può avere più criteri e ogni criterio stabilisce come gli utenti possono ottenere un'assegnazione al pacchetto di accesso e per quanto tempo. La gestione delle autorizzazioni può essere configurata per eseguire l'onboarding di partner aziendali e utenti esterni, aggiungendo i loro diritti di accesso e il loro account al tuo tenant.

Un pacchetto di accesso tipico può includere quanto segue:

- Viene aggiunto l'accesso a tutte le risorse associate al pacchetto

- L'utente viene aggiunto a qualsiasi gruppo necessario

- L'account viene aggiunto alla directory degli utenti guest

- Usare i log di controllo per la conformità

- Le notifiche vengono inviate confermando l'onboarding riuscito

Un catalogo è un contenitore di risorse e pacchetti di accesso. È possibile creare un catalogo quando si desidera raggruppare le risorse correlate e i pacchetti di accesso. Ad esempio, è possibile creare un catalogo di partner commerciali per le organizzazioni che gestiscono un'altra organizzazione, ad esempio Contoso. All'interno di questo catalogo è possibile creare pacchetti di accesso. Un pacchetto di accesso consente di eseguire una configurazione monouso di risorse e criteri per amministrare automaticamente l'accesso per la durata del pacchetto di accesso. Questi pacchetti di accesso possono essere personalizzati per i vari utenti esterni e partner all'interno di Contoso e per l'intera organizzazione Contoso stessa. Ad esempio, è possibile avere un pacchetto di accesso per i fornitori contoso e uno per i terzisti Contoso e uno per l'organizzazione Contoso. Per ulteriori informazioni, consultare Creare e gestire un catalogo di risorse nella gestione delle autorizzazioni

Un pacchetto di accesso consente di eseguire una configurazione monouso di risorse e criteri per amministrare automaticamente l'accesso per la durata del pacchetto di accesso. Tutti i pacchetti di accesso devono trovarsi in un contenitore denominato catalogo. È possibile usare un pacchetto di accesso per assegnare l'accesso ai ruoli di più risorse presenti nel catalogo. Affinché gli utenti possano essere assegnati ai pacchetti di accesso, tali pacchetti devono includere almeno un criterio. Per altre informazioni, vedere Creazione di un pacchetto di accesso nella gestione dei diritti

I criteri specificano chi può richiedere il pacchetto di accesso, insieme alle impostazioni relative all'approvazione e al ciclo di vita o alla modalità di assegnazione automatica dell'accesso.

Per ulteriori informazioni, vedere Inserimento di utenti esterni con gestione delle autorizzazioni

Fornire accesso per l'onboarding ai partner aziendali e agli utenti esterni

Con la gestione delle autorizzazioni, è possibile definire una regola che consenta agli utenti delle organizzazioni specificate di gestire autonomamente un pacchetto d'accesso. Tali criteri includono se è necessaria l'approvazione, se sono necessarie revisioni di accesso e una data di scadenza per l'accesso.

Per altre informazioni, vedere Gestire l'accesso per gli utenti esterni nella gestione delle autorizzazioni

Per un esempio specifico, vedere Esercitazione - Eseguire l'onboarding di utenti esterni in Microsoft Entra ID tramite un processo di approvazione

Usare i flussi di lavoro del ciclo di vita per assistere nelle attività di onboarding

I flussi di lavoro del ciclo di vita sono una funzionalità di governance delle identità che consente alle organizzazioni di gestire gli utenti di Microsoft Entra automatizzando questi tre processi di base del ciclo di vita:

- Persona che si unisce: quando un individuo entra nell'ambito in cui è richiesto l'accesso. Un esempio è un nuovo dipendente che entra a far parte di un’azienda o di un'organizzazione.

- Persona in trasferimento: quando un individuo si sposta tra i confini all'interno di un'organizzazione. Questo spostamento potrebbe richiedere più accesso o autorizzazione. Un esempio è quello di un utente che lavorava nel marketing e che ora fa parte dell'organizzazione delle vendite.

- Uscita: quando un individuo lascia l'ambito in cui ha bisogno di accesso. Questo spostamento potrebbe richiedere la rimozione dell'accesso. Ad esempio, un dipendente che va in pensione o un dipendente che viene licenziato.

I flussi di lavoro contengono processi specifici che vengono eseguiti automaticamente sugli utenti durante il loro ciclo di vita. I flussi di lavoro sono costituiti da attività e condizioni di esecuzione.

Molte delle attività che consentiranno ai partner aziendali e agli utenti esterni di iniziare, possono essere automatizzate usando i flussi di lavoro del ciclo di vita. Per altre informazioni, vedere Che cosa sono i flussi di lavoro del ciclo di vita?

Per altre informazioni su come automatizzare queste e altre attività, vedere Automatizzare le attività di onboarding di dipendenti e guest

Eseguire l'iterazione di risorse aggiuntive tramite assegnazione diretta

A questo momento potrebbero essere previsti requisiti aggiuntivi che devono essere assegnati agli utenti guest. Questa operazione può essere eseguita tramite l'uso dei pacchetti di Access e della gestione entitlement.

Ad esempio, è possibile avere un pacchetto di accesso assegnato agli utenti normali e si vuole assegnare un pacchetto simile agli utenti guest. È possibile utilizzare la gestione delle autorizzazioni per assegnare gli utenti ospiti a questi pacchetti di accesso. Visualizza, aggiungi e rimuovi assegnazioni per un pacchetto di accesso nella gestione dei diritti

È possibile scegliere di creare un nuovo pacchetto, non toccarne uno esistente e assegnare utenti guest a tale pacchetto. Per ulteriori informazioni:

- Creazione di un pacchetto di accesso

- Configurare una politica di assegnazione automatica per un pacchetto di accesso nella gestione delle autorizzazioni

- Modificare le impostazioni del ciclo di vita per un pacchetto di accesso nella gestione delle autorizzazioni

Le sezioni seguenti forniscono esempi di vari modi in cui è possibile eseguire l'onboarding degli utenti guest

Esempio - Provisioning di un utente tramite Gestione delle Autorizzazioni

In qualità di amministratore IT, hai identificato un progetto che richiede l'onboarding di consulenti esterni da Fabrikam per collaborare. È importante avere gestione automatica degli accessi, flussi di lavoro di approvazione e gestione del ciclo di vita. Usando la gestione entitlement di Microsoft Entra, si crea un pacchetto di accesso che consente di aggregare più risorse (ad esempio gruppi, applicazioni e siti di SharePoint), includere flussi di lavoro di approvazione che garantiscono che le richieste di accesso vengano esaminate e approvate dagli utenti appropriati prima di concedere l'accesso e impostare il periodo di tempo per l'accesso.

Si inviano gli inviti ai consulenti, che ricevono messaggi di posta elettronica con collegamenti per accettare il pacchetto di accesso. John, uno dei consulenti, segue il collegamento, verifica la sua identità e ottiene l'accesso alle risorse necessarie entro pochi minuti. Il processo di onboarding è semplice e sicuro, consentendo ai consulenti di iniziare immediatamente a collaborare. Il progetto inizia senza ritardi, garantendo una partnership produttiva tra Contoso e Fabrikam.

Per altre informazioni, vedi:

- Eseguire l'onboarding di utenti esterni con la gestione dei diritti

- Configurare una politica di assegnazione automatica per un pacchetto di accesso nella gestione dei diritti

- Esercitazione: Eseguire l'onboarding di utenti esterni in Microsoft Entra ID tramite un processo di approvazione

- Scenario di distribuzione di Microsoft Entra - Gestione della forza lavoro e onboarding degli ospiti, governance del ciclo di vita dell'identità e degli accessi in tutte le tue applicazioni

Esempio - Collaborazione basata sull'utente finale

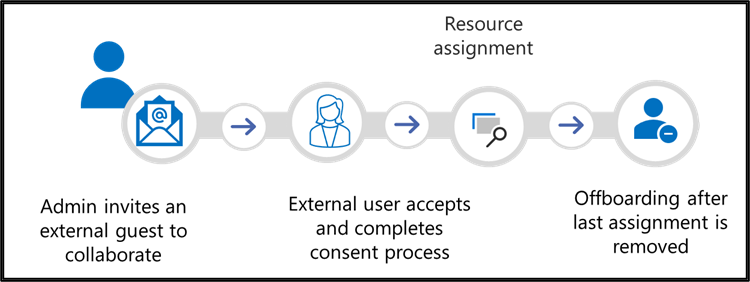

Per un altro progetto di progettazione, il responsabile del team di progettazione ha chiesto all'amministratore IT di aggiungere John Doe da Global Solutions per collaborare. L'obiettivo principale è invitare l'utente a partecipare alla directory e collaborare. Si invita l'utente esterno John come utente guest usando il suo messaggio di posta elettronica. L'invito tramite posta elettronica è semplice e flessibile e consente di invitare utenti di vari domini e provider di identità, incluse identità di social networking come Gmail o account Microsoft. Giorgio usa le proprie credenziali per accedere in modo sicuro eliminando la necessità di manutenzione delle password o la gestione del ciclo di vita dell'account che semplifica il processo di onboarding.

Per altre informazioni, vedere Aggiungere utenti di Collaborazione B2B nell'interfaccia di amministrazione di Microsoft Entra e Configurare le impostazioni di collaborazione esterna

Esempio- Eseguire l'iterazione di risorse aggiuntive tramite assegnazione diretta

Ora l'amministratore IT deve ignorare le richieste di accesso e assegnare direttamente utenti specifici a un pacchetto di accesso, concedendo al team esterno l'accesso immediato. Si creeranno i primi criteri di assegnazione dei pacchetti di accesso nel pacchetto di accesso. Esaminare i criteri del pacchetto di accesso per verificare che consenta l'aggiunta diretta di utenti esterni.

Con tutto il resto, Emma si è spostata nella scheda assegnazioni. Ha immesso gli indirizzi di posta elettronica dei membri del team esterno, assicurandosi che siano stati elencati correttamente. Dopo una revisione finale, ha fatto clic sul pulsante "Assegna".

Quasi immediatamente, i partner esterni hanno ricevuto gli inviti. Sono stati aggiunti facilmente alla directory e hanno ottenuto l'accesso alle risorse necessarie senza ritardi. Questa configurazione efficiente ha permesso a entrambi i team di iniziare subito il lavoro collaborativo, promuovendo un ambiente produttivo e innovativo. Per ulteriori informazioni:

- Creazione di un pacchetto di accesso

- Configurare un criterio di assegnazione automatica per un pacchetto d'accesso nella gestione delle autorizzazioni

- Modificare le impostazioni del ciclo di vita per un pacchetto di accesso nella gestione delle autorizzazioni

Passaggio successivo

Gestire efficientemente l'uscita dei partner commerciali e degli utenti esterni.

L'offboarding di partner aziendali e utenti esterni è un aspetto fondamentale della gestione delle identità e degli accessi, contribuendo a mantenere la sicurezza, la conformità e l'efficienza operativa all'interno dell'organizzazione. L'offboarding per i partner aziendali e gli utenti esterni può essere suddiviso nelle seguenti fasi:

- Sviluppare un processo di offboarding per rimuovere partner esterni.

- Sviluppare un processo di offboarding per rimuovere gli utenti esterni dai sistemi.

Processo di offboarding per i partner aziendali

Gli elementi seguenti sono un elenco generico di passaggi da considerare per l'offboarding di partner aziendali dall'organizzazione.

- Determinare la data di fine per lavorare con un partner commerciale.

- Notificare a tutti i reparti pertinenti l'ora e la data di fine specifiche.

- Coordinare la chiusura dell'accesso dei partner aziendali a tutti i sistemi (portali, strumenti, API)

- Gli account collegati partner vengono rimossi e i ruoli e le assegnazioni vengono revocati

- Esaminare i dati condivisi con il partner e determinare se devono essere conservati o eliminati in modo sicuro.

- Raccogliere dati proprietari o sensibili dai sistemi del partner

- Verificare che l'eliminazione dei dati venga eseguita per garantire la conformità.

Processo di offboarding per utenti esterni

Gli elementi seguenti sono un elenco generico di passaggi da considerare quando si esegue l'offboarding di utenti esterni dall'organizzazione.

- Determinare la data di fine.

- Verifica del completamento di eventuali risultati finali o attività in sospeso.

- Inviare una notifica all'IT per rimuovere l'accesso dei singoli utenti dai sistemi. Questo può essere automatizzato con un pacchetto di accesso

- Verificare che tutti i dati nel possesso dell'utente esterno siano stati trasferiti o restituiti.

- Assicurarsi che tutti gli account specifici dell'utente esterno siano disabilitati senza influire sugli altri utenti della stessa organizzazione.

- Registrare i passaggi di offboarding eseguiti.

- Ottenere le approvazioni finali da HR, IT e dai reparti pertinenti, assicurandosi che tutti gli aspetti del processo di uscita siano completati.

Usare la Gestione Assegnazioni per facilitare il processo di offboarding

In Gestione delle autorizzazioni, un pacchetto di accesso può avere più criteri, e ogni criterio stabilisce come gli utenti ricevono un incarico al pacchetto di accesso e per quanto tempo. La gestione dei diritti può essere configurata per effettuare automaticamente l'offboarding di un utente ospite alla scadenza dell'ultima assegnazione del pacchetto di accesso, rimuovendo i suoi diritti di accesso e il suo account utente ospite dal tenant.

Quando un pacchetto di accesso scade, il processo di offboarding deve includere quanto segue:

- L'accesso a tutte le risorse associate al pacchetto scaduto viene revocato

- L'utente viene rimosso da qualsiasi gruppo di cui è membro

- L'account viene rimosso dalla directory utente ospite

- Usare i log di controllo per la conformità

- Le notifiche vengono inviate confermando l'offboarding riuscito

Per altre informazioni, vedere Gestire l'accesso per gli utenti esterni nella gestione delle autorizzazioni

Usare i flussi di lavoro del ciclo di vita per assistere nei compiti di offboarding

I flussi di lavoro del ciclo di vita sono una funzionalità di governance delle identità che consente alle organizzazioni di gestire gli utenti di Microsoft Entra automatizzando alcuni processi di base del ciclo di vita.

I flussi di lavoro contengono processi specifici che vengono eseguiti automaticamente sugli utenti durante il loro ciclo di vita. I flussi di lavoro sono costituiti da attività e condizioni di esecuzione.

Per altre informazioni, vedere Automatizzare le attività di offboarding dei dipendenti dopo l'ultimo giorno di lavoro con l'interfaccia di amministrazione di Microsoft Entra

Esempio - Offboarding degli account ospite

John è un guest il cui pacchetto di accesso è scaduto. Il sistema revoca quindi l'accesso di John a tutte le risorse collegate a tale pacchetto. John viene rimosso da qualsiasi gruppo di cui fa parte. Una volta scaduto l'ultimo pacchetto attivo, l'account di John viene rimosso dalla directory utente ospite.

Per ulteriori informazioni, vedere Gestire l'accesso utente e utente guest con verifiche di accesso e Automatizzare le attività di offboarding dei dipendenti dopo l'ultimo giorno di lavoro con il centro amministrativo di Microsoft Entra