Determinare la propria postura di sicurezza per l'accesso esterno con Microsoft Entra ID

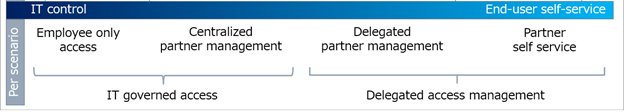

Quando si valuta la governance dell'accesso esterno, è possibile valutare le esigenze di sicurezza e collaborazione dell'organizzazione in base allo scenario. È possibile iniziare con il livello di controllo che il team IT ha della collaborazione quotidiana degli utenti finali. Le organizzazioni in settori altamente regolamentati possono richiedere un maggiore controllo da parte del team IT. Ad esempio, i terzisti della difesa possono avere l'obbligo di identificare e documentare con certezza gli utenti esterni, il loro accesso e la rimozione dell'accesso: tutti gli accessi, quelli basati su scenari o i carichi di lavoro. Le agenzie di consulenza possono usare determinate funzionalità per consentire agli utenti finali di determinare gli utenti esterni con cui collaborano.

Nota

Un alto livello di controllo sulla collaborazione può portare a budget per IT più elevati, riduzione della produttività e risultati aziendali ritardati. Quando i canali di collaborazione ufficiali vengono percepiti come onerosi, gli utenti finali tendono a eludere tali canali. Un esempio è rappresentato dagli utenti finali che inviano documenti non protetti tramite posta elettronica.

Operazioni preliminari

Questo articolo è il primo di una serie di 10 articoli. È consigliabile consultare gli articoli seguendo il loro ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Pianificazione basata su scenari

I team IT possono delegare l'accesso dei partner per consentire ai dipendenti di collaborare tali partner. Ciò può verificarsi mantenendo una sicurezza sufficiente per proteggere la proprietà intellettuale.

Compilare e valutare gli scenari delle organizzazioni per valutare l'accesso alle risorse dei dipendenti e dei partner aziendali. Le istituzioni finanziarie hanno standard di conformità che limitano l'accesso dei dipendenti alle risorse, ad esempio alle informazioni sull'account. Viceversa, le stesse istituzioni possono abilitare l'accesso delegato ai partner per determinati progetti, ad esempio le campagne di marketing.

Considerazioni sugli scenari

Usare l'elenco seguente per misurare il livello di controllo di accesso.

- Riservatezza delle informazioni e rischio associato alla relativa esposizione

- Accesso dei partner alle informazioni su altri utenti finali

- Costo di una violazione rispetto al sovraccarico del controllo centralizzato e dell'attrito dell'utente finale

Le organizzazioni possono iniziare con controlli altamente gestiti per soddisfare gli obiettivi di conformità e delegare poi alcuni controlli agli utenti finali nel corso del tempo. In un'organizzazione possono essere presenti modelli simultanei di gestione degli accessi.

Nota

Le credenziali gestite dal partner rappresentano un metodo per segnalare la chiusura dell'accesso alle risorse, quando un utente esterno perde l'accesso alle risorse nella propria azienda. Per altre informazioni: Panoramica di Collaborazione B2B

Obiettivi di sicurezza per l'accesso esterno

Gli obiettivi dell'accesso gestito dall'IT e di quello delegato sono diversi. Gli obiettivi principali dell'accesso gestito dall'IT sono:

- Soddisfare obiettivi di governance, conformità e conformità alle normative (GRC)

- Alto livello di controllo sull'accesso dei partner alle informazioni su utenti finali, gruppi e altri partner

Gli obiettivi principali dell'accesso delegato sono:

- Consentire ai proprietari di azienda di determinare i partner di collaborazione, con vincoli di sicurezza

- Consentire ai partner di richiedere l'accesso, in base alle regole definite dai proprietari di azienda

Obiettivi comuni

Controllare l'accesso ad applicazioni, dati e contenuti

I livelli di controllo possono essere eseguiti tramite vari metodi, a seconda della versione di Microsoft Entra ID e di Microsoft 365.

Ridurre la superficie di attacco

- Che cos'è Microsoft Entra Privileged Identity Management? : gestire, controllare e monitorare l'accesso alle risorse in Microsoft Entra ID, Azure e altri Servizi online Microsoft, ad esempio Microsoft 365 o Microsoft Intune

- Prevenzione della perdita dei dati in Exchange Server

Verificare la conformità con le verifiche dell'attività e dei log di controllo

I team IT possono delegare le decisioni di accesso ai proprietari di azienda tramite la gestione entitlement, mentre le verifiche di accesso consentono di confermare l'accesso continuo. È possibile usare la classificazione automatica dei dati con etichette di riservatezza per automatizzare la crittografia dei contenuti sensibili, semplificando la conformità per gli utenti finali.

Passaggi successivi

Usare la serie di articoli seguente per ottenere informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine indicato.

Determinare la propria postura di sicurezza per l'accesso esterno con Microsoft Entra ID (posizione attuale)

Individuare lo stato corrente di collaborazione esterna nella propria organizzazione

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con i gruppi in Microsoft Entra ID e Microsoft 365

Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con criteri di accesso condizionale

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Convertire gli account guest locali in account guest Microsoft Entra B2B