Architetture di distribuzione di Microsoft Entra External ID con Microsoft Entra

Le aziende possono usare Microsoft Entra per abilitare più casi d'uso per forza lavoro, partner e consumatori, potenzialmente in combinazione. In questo articolo si consigliano procedure consigliate basate su modelli per distribuire e usare in modo sicuro l'ID Microsoft Entra e le architetture di distribuzione di identità esterne seguenti con Microsoft Entra. Sono incluse informazioni su ogni architettura e collegamenti alle risorse.

- Architettura orientata alla forza lavoro e alla collaborazione

- Accesso isolato per i partner commerciali

- Architettura orientata al consumatore

- Combinazioni di architettura

Definiamo le seguenti personae in base alla loro relazione con la tua organizzazione.

- Forza lavoro. Dipendenti a tempo pieno, dipendenti part-time o terzisti per l'organizzazione.

- Partner commerciali. Organizzazioni che hanno una relazione aziendale con l'azienda. Queste organizzazioni possono includere fornitori, fornitori, consulenti e alleanze strategiche che collaborano con l'azienda per raggiungere obiettivi reciproci.

- Consumatori. Utenti come i clienti con cui si ha una relazione commerciale e che accedono alle applicazioni per acquistare o utilizzare i prodotti e i servizi.

- Utente esterno. Utenti esterni all'organizzazione, ad esempio partner commerciali e consumer.

Questo articolo illustra le considerazioni seguenti per ogni architettura.

- Ciclo di vita dell'account. Possibilità di definire regole aziendali per l'onboarding e l'offboarding degli account utente nell'ambiente.

- Provider di identità esterni. Possibilità di gestire utenti esterni da organizzazioni con il proprio provider di identità (ad esempio, un altro tenant di Microsoft Entra, un provider di federazione SAML) o provider di identità social. Si riferisce anche alla possibilità di creare account nel tuo tenant per gli utenti che non hanno alcun provider di identità.

- Gestione delle credenziali. Opzioni per gestire le credenziali per gli utenti, ad esempio password per gli utenti che non dispongono di provider di identità o fattori aggiuntivi di autenticazione.

- Collaborazione ad hoc. Controlli per consentire o negare l'accesso agli utenti nell'ambiente (utenti del personale o altri utenti esterni) e a utenti esterni sui documenti, report e contenuti simili creati dall'utente.

- Assegnazione di risorse basata su ruoli. Possibilità di concedere agli utenti esterni l'accesso a risorse quali assegnazioni di applicazioni, appartenenze a gruppi o appartenenze a siti di SharePoint in base a un set predefinito di autorizzazioni, incapsulato in un ruolo.

- Gestione dei rischi. Valutare e gestire i rischi di sicurezza, operativi e conformità quando si abilita l'accesso agli utenti esterni.

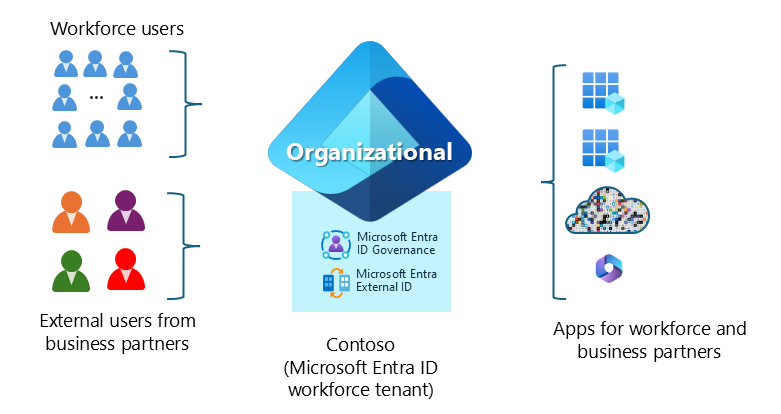

Architettura orientata alla forza lavoro e alla collaborazione

L'architettura orientata alla forza lavoro e alla collaborazione consente alla forza lavoro di collaborare con partner commerciali di organizzazioni esterne. Include controlli per la protezione da accessi non autorizzati alle applicazioni.

Gli scenari tipici includono i dipendenti che avviano la collaborazione ad hoc invitando i partner aziendali a condividere contenuti usando strumenti di produttività come SharePoint, Power BI, Microsoft Teams o le applicazioni line-of-business. Gli utenti guest possono provenire da organizzazioni esterne che hanno il proprio fornitore di identità. Ad esempio, un altro tenant di Microsoft Entra ID o un provider di identità federato SAML (Security Assertion Markup Language).

Nell'architettura orientata alla forza lavoro e alla collaborazione, il tenant di configurazione della forza lavoro Microsoft Entra ID usa Microsoft Entra Identity Governance e Microsoft Entra per ID esterno per definire i criteri per concedere l'accesso alle applicazioni e alle risorse aziendali. Questi criteri includono il ciclo di vita dell'account e l'accesso e i controlli di sicurezza.

Risorse di implementazione dell'architettura orientata alla forza lavoro e alla collaborazione

- Pianificare il deployment di Microsoft Entra B2B Collaboration descrive le pratiche di governance per ridurre i rischi di sicurezza, raggiungere gli obiettivi di conformità e garantire l'accesso adeguato.

- Gestire il ciclo di vita dei dipendenti con Microsoft Entra ID Governance spiega in che modo Identity Governance può aiutare le organizzazioni a bilanciare la produttività e la sicurezza.

- Governare l'accesso per gli utenti esterni nella gestione dei diritti descrive le impostazioni per governare l'accesso degli utenti esterni.

Considerazioni sull'architettura orientata alla forza lavoro e alla collaborazione

Ciclo di vita dell'account

Gli utenti possono invitare partner commerciali al tenant in scenari di collaborazione ad hoc. Definire processi personalizzati per tenere traccia e disattivare gli utenti esterni invitati. Gestire l'accesso degli ospiti con le revisioni degli accessi descrive come assicurarsi che gli utenti ospiti abbiano un accesso appropriato.

I partner aziendali possono anche essere integrati tramite pacchetti di accesso di Entitlement Management con controlli integrati, come i flussi di lavoro di approvazione. Gli account utente di cui è stato eseguito l'onboarding con Entitlement Management hanno un ciclo di vita predefinito di rilevamento e offboarding dopo aver perso l'accesso ai pacchetti di accesso.

Gli amministratori possono anche abilitare flussi di accesso/iscrizione self-service per applicazioni specifiche. Le organizzazioni devono definire processi personalizzati per tenere traccia e disattivare l'onboarding degli utenti esterni in questo modo usando funzionalità come le verifiche di accesso o le chiamate a Microsoft Graph.

Provider di identità esterni

L'architettura orientata alla forza lavoro e alla collaborazione supporta partner commerciali di organizzazioni che dispongono di Microsoft Entra o di un provider di identità SAML/WS-Federation.

I partner commerciali che dispongono di indirizzi di posta elettronica aziendali ma che non dispongono di provider di identità possono accedere al tenant con un passcode monouso tramite posta elettronica.

Se necessario, è possibile configurare il tenant per eseguire l'onboarding di partner aziendali con account Microsoft, Google o provider di identità di social networking di Facebook.

Gli amministratori hanno controlli granulari sui provider di identità.

Gestione delle credenziali

Se è necessario che gli utenti partner aziendali eseguano l'autenticazione a più fattori, è possibile scegliere di considerare attendibile l'attestazione del metodo di autenticazione MFA dall'organizzazione partner aziendale specifica. In caso contrario, obbligare questi account utente a registrarsi per metodi di autenticazione aggiuntivi per MFA in Microsoft Entra ID.

Microsoft consiglia di applicare l'autenticazione a più fattori per gli utenti esterni. l'autenticazione e l'accesso condizionale per gli utenti B2B descrive come creare criteri di accesso condizionale destinati agli utenti guest.

Collaborazione ad hoc

Questa architettura è ottimizzata per consentire agli utenti della forza lavoro di interagire con i partner aziendali usando servizi di collaborazione Microsoft come Microsoft 365, Microsoft Teams e Power BI.

Assegnazione di risorse basata su ruoli

Concedere l'accesso ai partner aziendali con pacchetti di accesso di Entitlement Management con controlli predefiniti, ad esempio l'assegnazione di ruoli dell'applicazione limitata al tempo e la separazione dei compiti per organizzazioni esterne specifiche.

Gestione dei rischi

Determinare se i partner aziendali nel tenant dell'organizzazione influiscono sull'ambito di conformità con le normative applicabili. Implementare controlli tecnici preventivi e rilevatori appropriati.

Dopo l'onboarding, i partner aziendali potrebbero essere in grado di accedere alle applicazioni e alle risorse in ambienti con un ampio set di autorizzazioni. Per attenuare l'esposizione imprevista, implementare controlli preventivi e di rilevamento. Applicare in modo coerente le autorizzazioni appropriate a tutte le risorse e le applicazioni dell'ambiente.

Esistono molti metodi che possono essere usati per ridurre i rischi, a seconda del risultato dell'analisi dei rischi:

- Per evitare tentativi dannosi o accidentali di enumerazione e tecniche di ricognizione simili, limitare l'accesso degli utenti guest alle proprietà e alle appartenenze dei propri oggetti di directory.

- Limitare chi può invitare ospiti all'interno del tenant. Non consentire, almeno, agli ospiti di invitare altri ospiti.

- Applicare controlli specifici dell'applicazione per limitare la collaborazione, ad esempio Microsoft Purview Information Barriers.

- Implementare un approccio basato su elenco consentito per definire l'ambito delle organizzazioni autorizzate alla collaborazione esterna, con funzionalità quali impostazioni di accesso tra tenant e elenco di domini consentiti. La transizione alla collaborazione regolamentata con Microsoft Entra B2B collaboration descrive come proteggere l'accesso esterno alle risorse.

Altre considerazioni

Le funzionalità usate dalle identità esterne possono essere aggiunte agli addebiti mensili a seconda dell'attività. Il modello di fatturazione per Microsoft Entra per ID esterno basato su utenti attivi mensili potrebbe influire sulla decisione di implementare funzionalità di identità esterne.

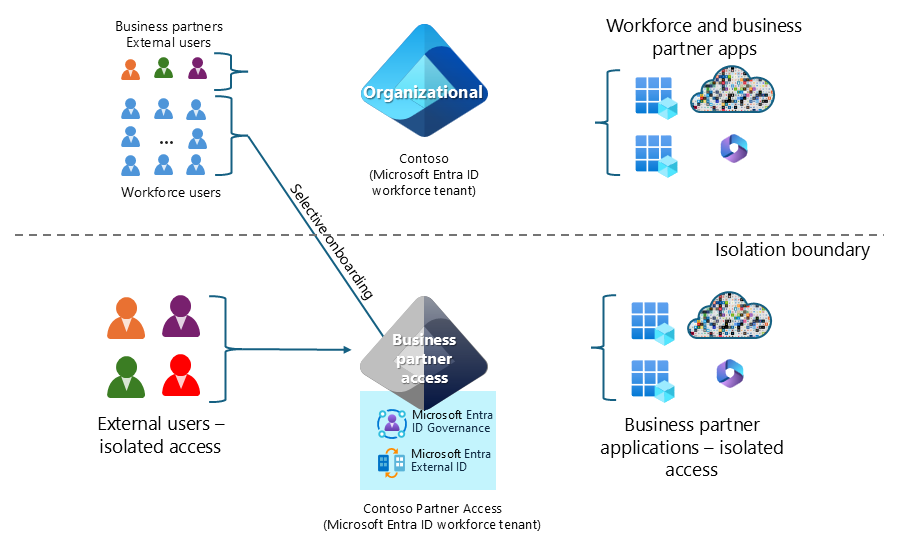

Accesso isolato per i partner commerciali

L'architettura orientata alla forza lavoro può essere estesa quando è necessario che gli utenti esterni siano isolati dal tenant dell'organizzazione, in modo che esista un limite chiaro per l'accesso e la visibilità tra le risorse destinate a utenti interni o esterni. In questo modo è possibile eseguire l'onboarding selettivo degli account utente dei dipendenti dal tenant della forza lavoro, affinché possano coesistere con gli account utente esterni, se i dipendenti devono anche gestire o accedere alle applicazioni rivolte verso l'esterno.

In questa architettura viene creato un tenant aggiuntivo configurato da Microsoft Entra ID workforce come limite. Ospita applicazioni e risorse, isolate dal tenant dell'organizzazione, disponibili per gli utenti esterni per soddisfare requisiti di sicurezza, conformità e simili. È possibile configurare l'assegnazione di accesso strutturato in base ai ruoli aziendali predefiniti. È possibile usare la sincronizzazione tra tenant per eseguire l'onboarding degli utenti della forza lavoro dal tenant aziendale al tenant aggiuntivo.

Il diagramma seguente illustra un esempio di questa architettura. Contoso avvia una nuova joint venture in cui gli utenti esterni e un sottogruppo ridotto di utenti Contoso accedono alle applicazioni della joint venture.

La gestione della supply chain è un esempio di questa architettura in cui si concede l'accesso a utenti esterni da fornitori diversi e un subset di utenti della forza lavoro di cui è stato eseguito l'onboarding selettivo per l'applicazione e le risorse della supply chain.

In entrambi gli esempi, il tenant aggiuntivo per l'accesso ai partner fornisce l'isolamento delle risorse, i criteri di sicurezza e i ruoli di gestione.

Configurare Microsoft Entra Identity Governance e Microsoft Entra External ID nel tenant aggiuntivo con controlli più rigorosi, come ad esempio:

- Limitare i profili utente ospite

- Consenti organizzazioni e app consentite per la collaborazione

- Definire il ciclo di vita dell'account guest, l'assegnazione di risorse limite di tempo, pianificare verifiche di accesso periodiche

- Applicare set più rigorosi di attestazioni come parte dell'onboarding di utenti esterni

È possibile espandere questa architettura con i tenant di collaborazione per creare più limiti di isolamento in base ai requisiti aziendali, ad esempio isolare per area, per partner, per giurisdizione di conformità.

Accesso isolato per le risorse di implementazione dei partner aziendali

- Pianificare la distribuzione di Microsoft Entra B2B Collaboration descrive le procedure di governance per ridurre i rischi per la sicurezza, soddisfare gli obiettivi di conformità e garantire l'accesso appropriato.

- Che cos'è una sincronizzazione tra tenant in Microsoft Entra ID descrive come creare, aggiornare ed eliminare automaticamente utenti di Collaborazione B2B di Microsoft Entra tra tenant.

- Gestire il ciclo di vita dei dipendenti con Microsoft Entra ID Governance spiega in che modo Identity Governance può aiutare le organizzazioni a bilanciare la produttività e la sicurezza.

- Gestire l'accesso per gli utenti esterni nella gestione dei diritti descrive le impostazioni per governare l'accesso degli utenti esterni.

Considerazioni sull'accesso isolato per i partner commerciali

Ciclo di vita dell'account

Onboarding specifico degli utenti della forza lavoro che vengono inseriti in tenant aggiuntivi tramite la sincronizzazione tra tenant. Possono essere sincronizzati per ottenere un tipo di utente membro con mappature di attributi coerenti con il loro tipo di utente nel tenant dell'organizzazione.

I partner aziendali possono essere integrati tramite pacchetti di accesso di Entitlement Management con controlli integrati, ad esempio flussi di lavoro di approvazione. Gli account utente di cui è stato eseguito l'onboarding con Entitlement Management dispongono di un sistema incorporato per il monitoraggio e un ciclo di vita di offboarding che si attiva dopo la perdita dell'accesso alle risorse secondo le politiche del pacchetto di accesso.

Anche se questa architettura non è ottimizzata per la collaborazione ad hoc degli utenti della forza lavoro nel tenant aggiuntivo, i partner aziendali possono essere invitati dai membri. Le organizzazioni devono definire processi personalizzati per tenere traccia e disattivare l'onboarding degli utenti esterni in questo modo usando funzionalità come verifiche di accesso o chiamate a Microsoft Graph.

Gli amministratori possono anche abilitare flussi di accesso/iscrizione self-service per applicazioni specifiche. Le organizzazioni devono definire processi personalizzati per tenere traccia e disattivare l'onboarding di utenti esterni in questo modo usando funzionalità quali verifiche di accesso o chiamate a Microsoft Graph.

Provider di identità esterni

Questa architettura supporta partner commerciali di organizzazioni che dispongono di Microsoft Entra o di un provider di identità SAML/WS-Federation.

I partner aziendali che hanno indirizzi di posta elettronica aziendali, ma non hanno provider di identità, possono accedere al tenant con un passcode monouso tramite posta elettronica.

I partner aziendali possono eseguire l'onboarding con account Microsoft, Google o provider di identità di social networking di Facebook.

Gestione delle credenziali

Se è necessario che gli utenti eseguano l'autenticazione a più fattori, è possibile scegliere di considerare attendibile l'attestazione del metodo di autenticazione MFA proveniente dall'organizzazione partner aziendale specifica. Per gli utenti che non sono configurati come account attendibili o che non dispongono di un provider di identità, è possibile registrare altri metodi di autenticazione per l'autenticazione a più fattori (MFA).

Gli amministratori possono scegliere di considerare attendibili i metodi di autenticazione MFA e gli stati dei dispositivi per gli utenti della forza lavoro provenienti dal tenant aziendale.

Gli amministratori possono scegliere di considerare attendibili i metodi di autenticazione MFA dei partner aziendali da organizzazioni specifiche.

Creare criteri di accesso condizionale destinati ai guest per applicare l'autenticazione a più fattori per gli utenti esterni. L'autenticazione e l'accesso condizionale per gli utenti B2B descrivono il flusso di autenticazione per gli utenti esterni che accedono alle risorse dell'organizzazione.

Collaborazione ad hoc

La collaborazione ad hoc avviata dagli utenti della forza lavoro è possibile in questa architettura. Tuttavia, non è ottimizzato a causa delle difficoltà nell'esperienza utente quando si cambiano i tenant. Usare invece l'assegnazione di risorse basata sui ruoli per concedere l'accesso ai repository di contenuto creati dall'utente (ad esempio i siti di SharePoint) in base ai ruoli aziendali.

Assegnazione di risorse basata su ruoli

Concedere l'accesso ai partner aziendali con pacchetti di accesso di Entitlement Management con controlli predefiniti. I controlli di esempio includono l'assegnazione di ruoli delle risorse con limitazioni temporali e la separazione dei compiti per organizzazioni esterne specifiche.

Gestione dei rischi

Questa architettura riduce il rischio che i partner aziendali ottengano l'accesso non autorizzato (intenzionalmente o dannoso) alle risorse nel tenant aziendale a causa del limite di sicurezza separato fornito da altri tenant. Mantenere un tenant separato per contenere l'ambito normativo applicabile nel tenant aziendale.

Implementare un approccio allowlist per definire l'ambito delle organizzazioni consentite per la collaborazione esterna con funzionalità quali le impostazioni di accesso tra tenant e l'elenco di elementi consentiti del dominio. La transizione alla collaborazione regolamentata con Microsoft Entra B2B collaboration descrive come proteggere l'accesso esterno alle risorse.

Per evitare tentativi dannosi o accidentali di enumerazione e tecniche di ricognizione simili, limitare l'accesso guest alle proprietà e alle appartenenze dei propri oggetti directory.

Dopo l'onboarding, i partner aziendali potrebbero essere in grado di accedere alle applicazioni e alle risorse nell'ambiente con un ampio set di autorizzazioni. Per attenuare l'esposizione imprevista, implementare controlli preventivi e di rilevamento. Applicare in modo coerente le autorizzazioni appropriate a tutte le risorse e le applicazioni dell'ambiente.

Altro

Altri tenant nel tuo ambiente aumentano i costi operativi e la complessità.

Cercare di creare il minor numero possibile di tenant per soddisfare le esigenze aziendali. Pianifica organizzazioni multitenant in Microsoft 365 se disponi di utenti della forza lavoro rappresentati come ospiti in tenant aggiuntivi separati dal tenant dell'organizzazione.

Le funzionalità usate dalle identità esterne possono essere aggiunte agli addebiti mensili a seconda dell'attività. Il modello di fatturazione per Microsoft Entra External ID fornisce dettagli.

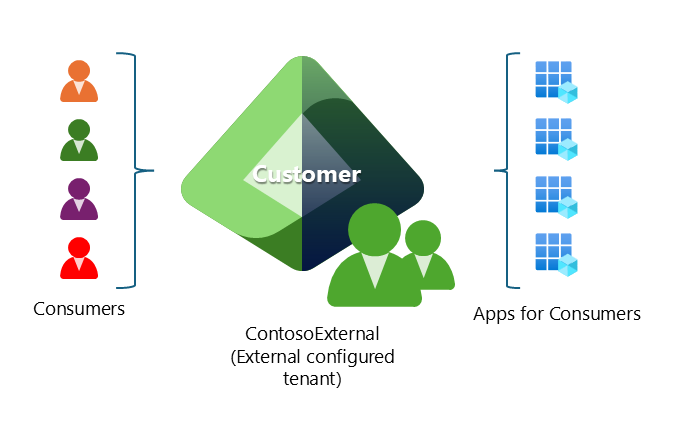

Architettura orientata ai consumatori

L'architettura orientata ai consumer è più adatta per gestire le applicazioni ai singoli consumer in cui potrebbero essere necessari i componenti seguenti:

- Personalizzazione elevata nelle pagine di autenticazione, inclusa l'autenticazione basata su API per app native e domini DNS (Domain Name System) personalizzati.

- Basi utente di grandi dimensioni (potenzialmente più di un milione di utenti).

- Supporto per l'iscrizione self-service con posta elettronica locale e password o federazione con provider di identità di social networking, ad esempio Account Microsoft, Facebook e Google.

Nell'architettura orientata ai consumer, un tenant configurato esternamente fornisce servizi di gestione delle identità alle applicazioni e alle risorse usate dai consumer delle applicazioni.

Il diagramma seguente illustra un esempio di architettura orientata ai consumer.

Risorse di implementazione dell'architettura orientata al consumatore

- Proteggere le app usando l'ID esterno in un tenant esterno descrive in che modo la soluzione CIAM (Customer Identity and Access Management) di Microsoft consente di rendere disponibili le app ai clienti consumer e aziendali. I vantaggi delle funzionalità della piattaforma includono sicurezza, conformità e scalabilità migliorate.

- In questo progetto guidato -- Crea un'app di esempio per valutare Microsoft Entra External ID per un'iscrizione e un accesso senza interruzioni e sicuri per i consumatori, scopri come Microsoft Entra External ID può offrire esperienze di accesso sicure e senza interruzioni per i clienti consumatori e aziendali. Esplorare la creazione di tenant, la registrazione delle app, la personalizzazione del flusso e la sicurezza degli account.

Considerazioni sull'architettura orientata ai consumatori

Ciclo di vita dell'account

Supporta la personalizzazione approfondita delle esperienze di iscrizione e accesso degli utenti, ad esempio domini URL personalizzati, autenticazione nativa per le app per dispositivi mobili e logica personalizzata per la raccolta di attributi.

Usare gli inviti per integrare gli account dei consumatori.

Le esperienze di offboarding richiedono lo sviluppo di applicazioni personalizzate.

Provider di identità esterni

Gli utenti self-service registrano un account locale con posta elettronica e password locali.

Gli utenti che dispongono di un indirizzo di posta elettronica valido possono usare il passcode monouso tramite posta elettronica.

Gli utenti eseguono l'autenticazione con gli account di accesso di Google e Facebook.

Gestione delle credenziali

I consumatori che hanno account locali possono usare password.

Tutti gli account consumer possono registrare metodi di autenticazione aggiuntivi, ad esempio la verifica della posta elettronica, per l'autenticazione a più fattori.

Collaborazione ad hoc

L'architettura orientata al consumatore non è ottimizzata per la collaborazione ad hoc. Non supporta Microsoft 365.

Le applicazioni necessitano di logica personalizzata per offrire funzionalità di collaborazione, ad esempio la ricerca e la selezione e i flussi di lavoro incentrati sul contenuto per condividere/gestire l'accesso.

Assegnazione di risorse basata su ruoli

Le applicazioni possono supportare ruoli o gruppi di app. L'uso del controllo degli accessi in base al ruolo per le app descrive come Microsoft Entra ID Esterno consente di definire i ruoli delle applicazioni e di assegnare tali ruoli a utenti e gruppi.

Usare la logica o i flussi di lavoro personalizzati per assegnare utenti a ruoli o gruppi.

Gestione dei rischi

Gli utenti possono solo visualizzare e gestire i propri profili utente.

Le applicazioni devono sviluppare logica personalizzata per consentire agli utenti di interagire tra loro.

Altro

Per le risorse di Azure che supportano l'infrastruttura dell'applicazione, come Azure Web Apps, ospitare in una sottoscrizione di Azure che si collega a un tenant della forza lavoro.

Combinazioni di architettura

Il set aggregato di requisiti dell'organizzazione potrebbe non rientrare in un'unica architettura. Potrebbe essere necessario usare più architetture o distribuire più istanze delle architetture descritte in questo articolo.

Ad esempio, una grande società di consulenza potrebbe distribuire le architetture seguenti:

- Forza lavoro e architettura orientata alla collaborazione per la forza lavoro e collaboratori esterni, come agenzie di marketing e consulenti.

- Accesso isolato per i partner commerciali per progetti come joint venture che richiedono accesso riservato e isolamento, dove ogni joint venture deve avere un confine separato.

In un altro esempio, un grande rivenditore potrebbe distribuire le architetture seguenti:

- Forza lavoro e architettura orientata alla collaborazione per la forza lavoro e collaboratori esterni, come agenzie di marketing e consulenti.

- Architettura orientata ai consumatori per abilitare programmi fedeltà, e-commerce e funzionalità simili incentrate sui consumatori. I rivenditori che dispongono di più marchi o lavorano in diverse aree potrebbero richiedere istanze di architettura separate.

Passaggi successivi

Per altre indicazioni, vedere i piani di distribuzione di Microsoft Entra.