Client di accesso sicuro globale per iOS (anteprima)

Importante

Il client Di accesso sicuro globale per iOS è attualmente disponibile in ANTEPRIMA. Queste informazioni si riferiscono a un prodotto in versione preliminare che può essere modificato in modo sostanziale prima del rilascio. Microsoft non fornisce alcuna garanzia, espressa o implicita, in relazione alle informazioni fornite qui.

Questo articolo illustra come configurare e distribuire l'app client Accesso sicuro globale nei dispositivi iOS e iPadOS. Per semplicità, questo articolo fa riferimento sia a iOS che a iPadOS come iOS.

Attenzione

L'esecuzione di altri prodotti endpoint protection di terze parti insieme a Defender per endpoint in iOS potrebbe causare problemi di prestazioni ed errori di sistema imprevedibili.

Nota

- Il client Di accesso sicuro globale viene distribuito tramite Microsoft Defender per endpoint in iOS.

- Il client Di accesso sicuro globale in iOS usa una VPN. Questa VPN non è una VPN normale. Si tratta invece di una VPN locale/self-looping.

Prerequisiti

- Per usare il client iOS di Accesso sicuro globale, configurare il dispositivo endpoint iOS come dispositivo registrato da Microsoft Entra.

- Per abilitare l'accesso sicuro globale per il tenant, fare riferimento ai requisiti di licenza. Se necessario è possibile acquistare licenze o ottenere licenze di test.

- Eseguire l'onboarding del tenant in Accesso sicuro globale e configurare uno o più profili di inoltro del traffico. Per altre informazioni, vedere Accedere all'area Accesso sicuro globale dell'interfaccia di amministrazione di Microsoft Entra.

Requisiti

Requisiti di rete

Per Microsoft Defender per endpoint in iOS (disponibile nell'App Store di Apple) per funzionare quando si è connessi a una rete, è necessario configurare il firewall/proxy per Abilitare l'accesso agli URL del servizio Microsoft Defender per endpoint.

Nota

Microsoft Defender per endpoint in iOS non è supportato nei dispositivi senza utente o condivisi.

Requisiti di sistema

Il dispositivo iOS (telefono o tablet) deve soddisfare i requisiti seguenti:

- Il dispositivo ha installato iOS 15.0 o versione successiva.

- Nel dispositivo è installata l'app Microsoft Authenticator o l'app Portale aziendale Intune.

- Il dispositivo viene registrato per applicare i criteri di conformità dei dispositivi di Intune.

Modalità supportate

Il client Di accesso sicuro globale per iOS supporta l'installazione in entrambe le modalità dei dispositivi registrati: dispositivi con supervisione e senza supervisione.

Profili di inoltro del traffico supportati

Il client Accesso sicuro globale per iOS supporta il profilo di inoltro del traffico Microsoft e il profilo di inoltro del traffico di accesso privato. Per altre informazioni, vedere Profili di inoltro del traffico di accesso sicuro globale.

Limitazioni note

- Il traffico DIC (Quick User Datagram Protocol) (UDP) Internet Connections (UDP) (ad eccezione di Exchange Online) non è supportato.

- La coesistenza di Global Secure Access (GSA) con Microsoft Tunnel non è attualmente supportata. Per ulteriori informazioni, consultare Prerequisiti per Microsoft Tunnel in Intune.

Procedura di installazione

Eseguire la distribuzione nei dispositivi registrati dall'amministratore di dispositivi con Microsoft Intune

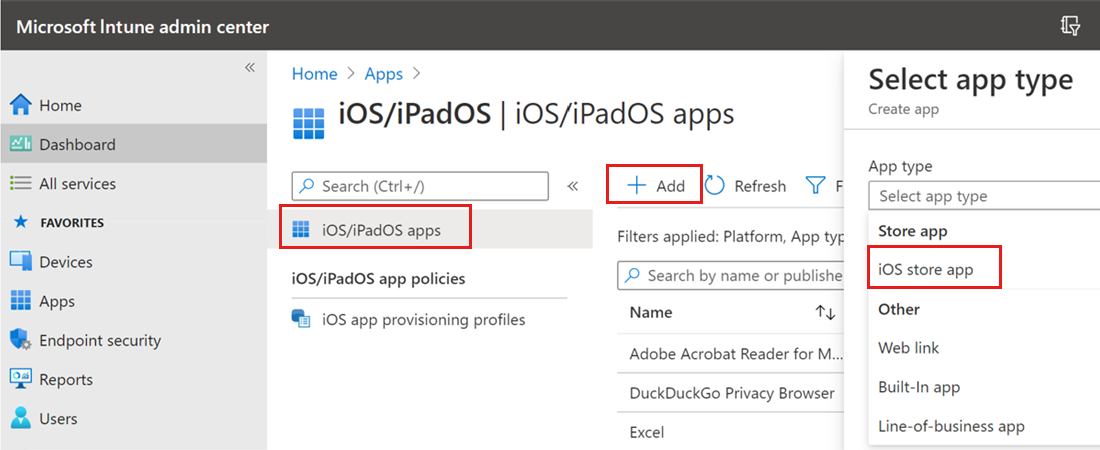

Nell'interfaccia di amministrazione di Microsoft Intune passare ad App>iOS/iPadOS>Aggiungi>app iOS Store e selezionare Seleziona.

Nella pagina Aggiungi app selezionare Cerca nell'App Store e digitare Microsoft Defender nella barra di ricerca.

Nei risultati della ricerca selezionare Microsoft Defender e selezionare Seleziona.

Selezionare iOS 15.0 come sistema operativo minimo. Esaminare le altre informazioni sull'app e selezionare Avanti.

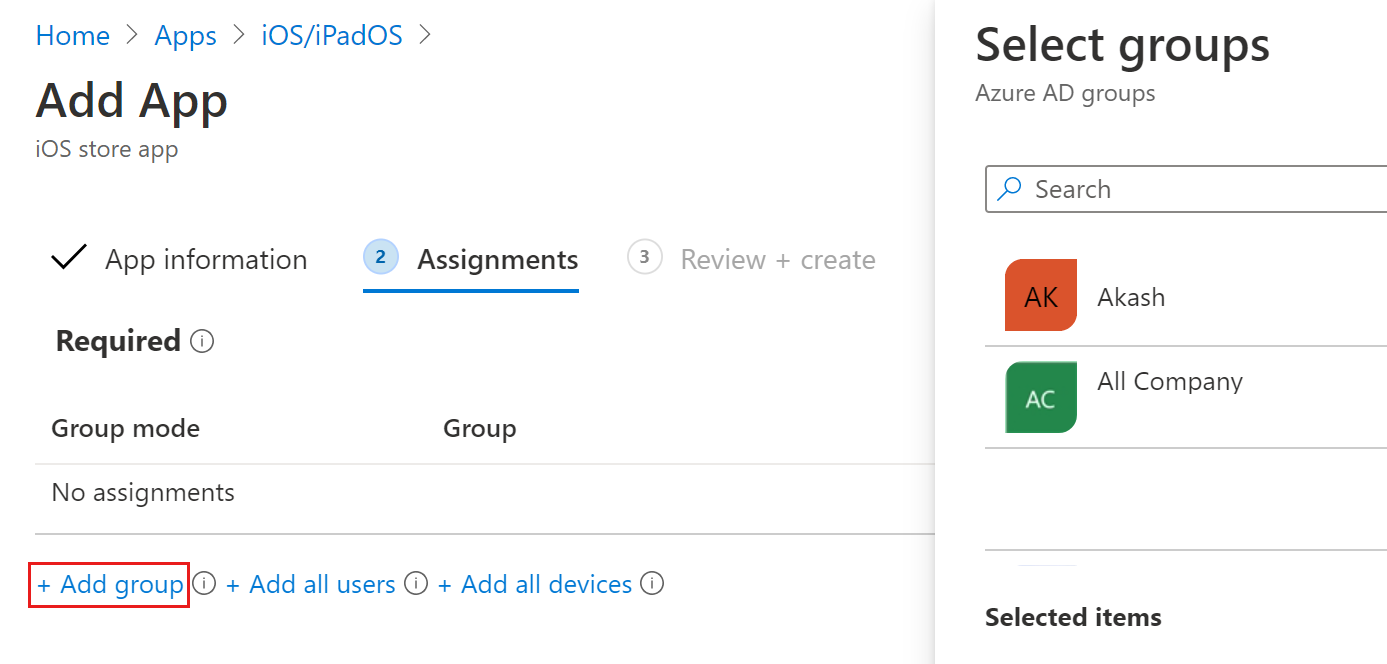

Nella sezione Assegnazioni passare alla sezione Obbligatorio e selezionare Aggiungi gruppo.

Scegliere i gruppi di utenti di destinazione con Defender per endpoint nell'app iOS.

Nota

Il gruppo di utenti selezionato deve essere costituito da utenti registrati in Microsoft Intune.

- Selezionare Seleziona e quindi Avanti.

- Nella sezione Rivedi e crea verificare che tutte le informazioni immesse siano corrette e quindi selezionare Crea. Dopo alcuni istanti, l'app Defender per endpoint viene creata correttamente e viene visualizzata una notifica nell'angolo superiore destro della pagina.

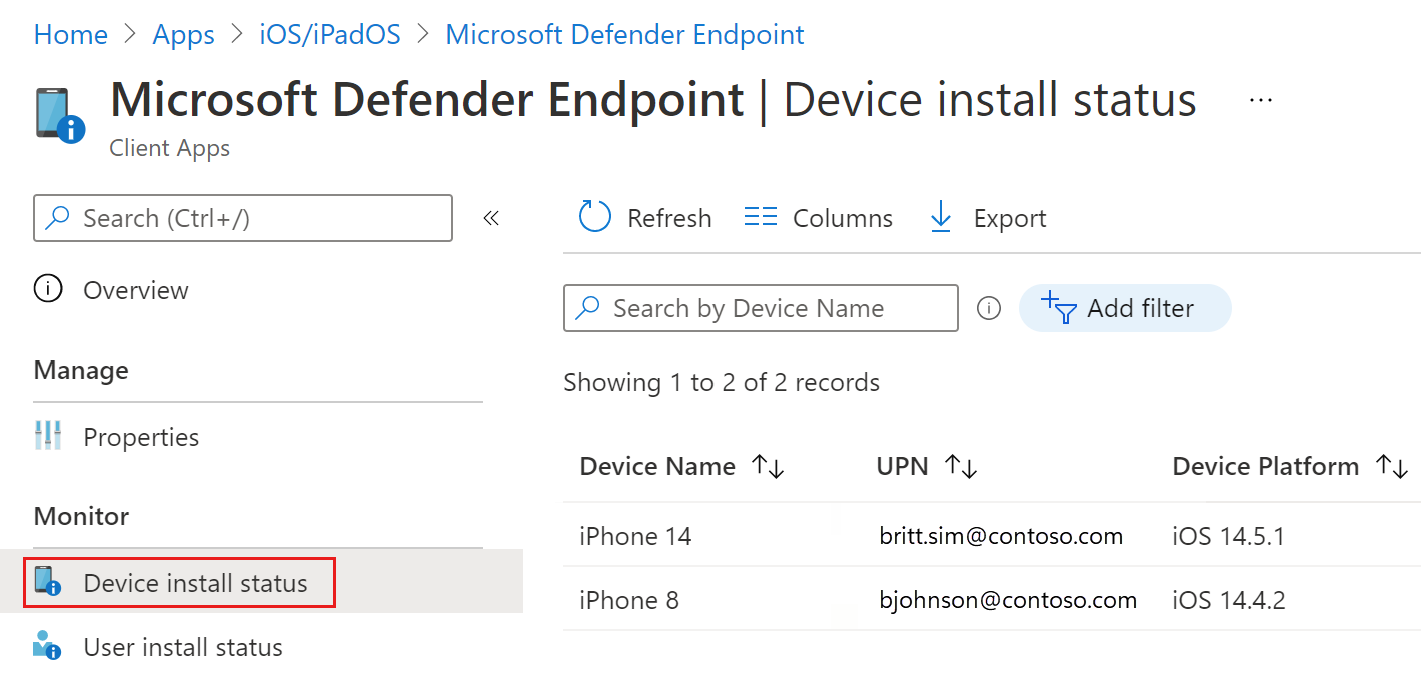

- Nella sezione Monitoraggio della pagina informazioni sull'app selezionare Stato installazione del dispositivo per verificare che l'installazione del dispositivo sia stata completata correttamente.

Creare un profilo VPN e configurare l'accesso sicuro globale per Microsoft Defender per endpoint

Nell'interfaccia di amministrazione di Microsoft Intune passare a Dispositivi>di configurazione Crea profilo.

Impostare Piattaforma su iOS/iPadOS, tipo di profilo su Modelli e nome modello su VPN.

Seleziona Crea.

Digitare un nome per il profilo e selezionare Avanti.

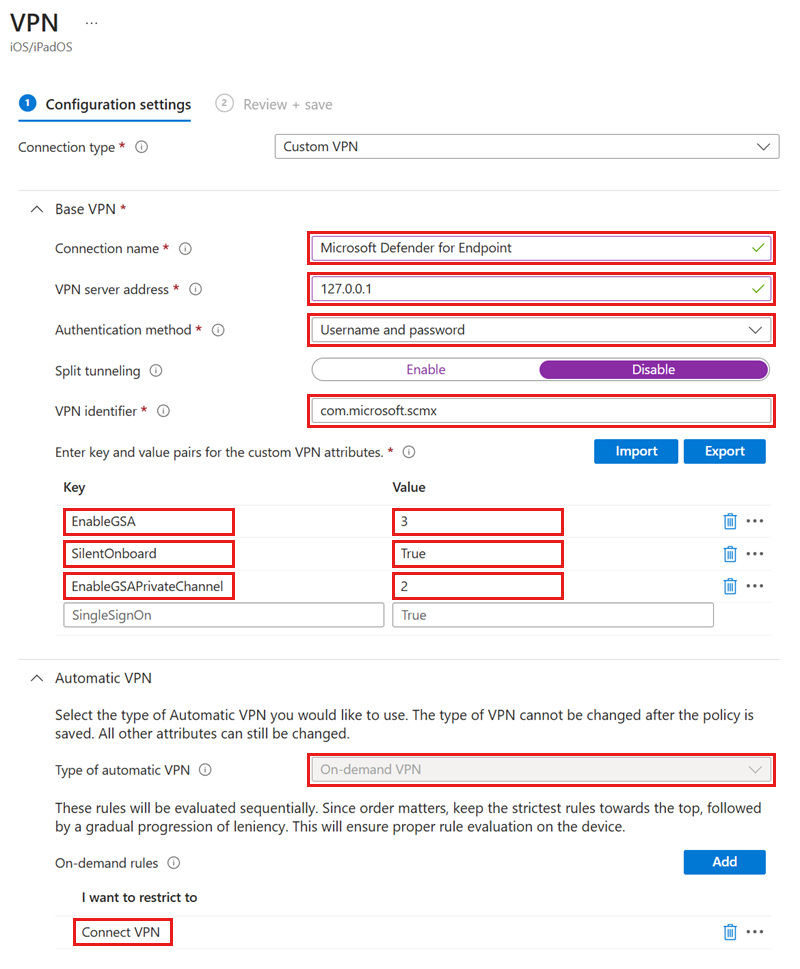

Impostare Tipo di connessione su VPN personalizzata.

Nella sezione VPN di base immettere quanto segue:

- Nome connessione: Microsoft Defender per endpoint

- Indirizzo del server VPN: 127.0.0.1

- Metodo di autenticazione: "Nome utente e password"

- Split Tunneling: Disabilita

- Identificatore VPN: com.microsoft.scmx

Nei campi coppie chiave-valore:

Aggiungere la chiave SilentOnboard e impostare il valore su True.

Aggiungere la chiave EnableGSA e impostare il valore appropriato dalla tabella seguente:

Chiave valore Details AbilitareGSA Nessun valore L'accesso sicuro globale non è abilitato e il riquadro non è visibile. 0 L'accesso sicuro globale in non è abilitato e il riquadro non è visibile. 1 Il riquadro è visibile e il valore predefinito è false (stato disabilitato). L'utente può abilitare o disabilitare l'accesso sicuro globale usando l'interruttore dall'app. 2 Il riquadro è visibile e il valore predefinito è true (stato abilitato). L'utente può eseguire l'override. L'utente può abilitare o disabilitare l'accesso sicuro globale usando l'interruttore dall'app. 3 Il riquadro è visibile e il valore predefinito è true (stato abilitato). L'utente non può disabilitare l'accesso sicuro globale. Aggiungere altre coppie chiave-valore come richiesto (facoltativo):

Chiave valore Details AbilitareGSAPrivateChannel Nessun valore L'accesso sicuro globale è abilitato per impostazione predefinita. L'utente può abilitare o disabilitare. 0 L'accesso sicuro globale non è abilitato e l'interruttore non è visibile all'utente. 1 L'interruttore è visibile e il valore predefinito è false (stato disabilitato). L'utente può abilitare o disabilitare. 2 Il riquadro è visibile e il valore predefinito è true (stato abilitato). L'utente può abilitare o disabilitare. 3 L'interruttore è visibile e disattivato e il valore predefinito è true (stato abilitato). L'utente non può disabilitare l'accesso sicuro globale.

Continuare a compilare il modulo VPN:

- Tipo di VPN automatica: VPN su richiesta

-

Regole on demand: selezionare Aggiungi e quindi:

- Impostare Eseguire le operazioni seguenti su Connetti VPN.

- Impostare I want to restrict to All domains (Tutti i domini).

Per impedire agli utenti finali di disabilitare la VPN, impostare Impedisci agli utenti di disabilitare la VPN automatica su Sì. Per impostazione predefinita, questa impostazione non è configurata e gli utenti possono disabilitare la VPN solo in Impostazioni.

Per consentire agli utenti di usare l'interruttore VPN dall'interno dell'app, aggiungere la coppia chiave-valore EnableVPNToggleInApp = TRUE. Per impostazione predefinita, gli utenti non possono modificare l'interruttore dall'interno dell'app.

Selezionare Avanti e assegnare il profilo agli utenti di destinazione.

Nella sezione Rivedi e crea verificare che tutte le informazioni siano corrette e quindi selezionare Crea.

Una volta completata e sincronizzata la configurazione con il dispositivo, le azioni seguenti vengono eseguite nei dispositivi iOS di destinazione:

- Microsoft Defender per endpoint viene distribuito e sottoposto a onboarding in modalità invisibile all'utente.

- Il dispositivo è elencato nel portale di Defender per endpoint.

- Al dispositivo utente viene inviata una notifica provvisoria.

- Vengono attivate le funzionalità configurate per l'accesso sicuro globale e altre funzionalità configurate da Microsoft Defender per endpoint MDE ( Global Secure Access e altre funzionalità configurate da MDE).

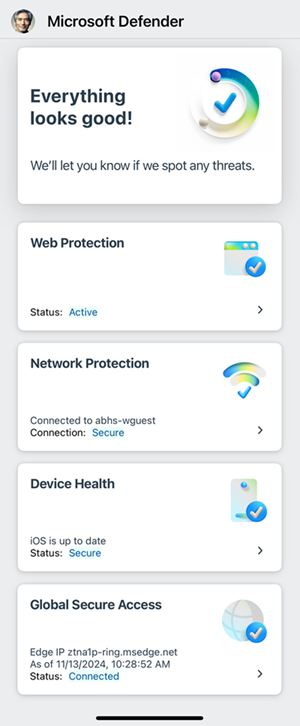

Confermare che Accesso globale sicuro viene visualizzato nell'app Defender

Poiché il client Di accesso sicuro globale per iOS è integrato con Microsoft Defender per endpoint, è utile comprendere l'esperienza utente finale. Il client viene visualizzato nel dashboard di Defender dopo l'onboarding in Accesso globale sicuro.

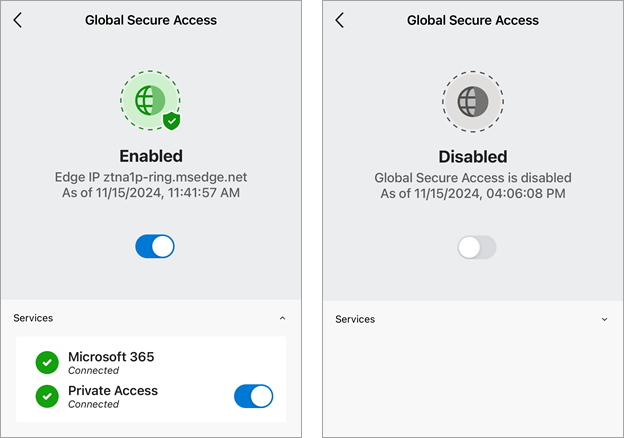

È possibile abilitare o disabilitare il client di accesso sicuro globale per iOS impostando la chiave EnableGSA nel profilo VPN. A seconda delle impostazioni di configurazione, gli utenti finali possono abilitare o disabilitare singoli servizi o il client stesso usando gli interruttori appropriati.

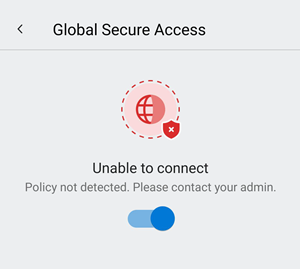

Se il client non è in grado di connettersi, viene visualizzato un interruttore per disabilitare il servizio. Gli utenti possono provare ad abilitare il client in un secondo momento.

Risoluzione dei problemi

- Il riquadro Accesso sicuro globale non viene visualizzato nell'app Defender dopo l'onboarding del tenant:

- Forzare l'arresto dell'app Defender e riavviarla.

- L'accesso all'applicazione Accesso privato mostra un errore di timeout della connessione dopo un accesso interattivo riuscito.

- Ricaricare l'applicazione (o aggiornare il Web browser).