Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo documento fornisce indicazioni per la risoluzione dei problemi per il client Accesso Sicuro Globale utilizzando la scheda Controllo dello stato di integrità nell'utilità Diagnostica Avanzata.

Introduzione

Il controllo integrità diagnostica avanzata esegue test per verificare che il client di Accesso sicuro globale funzioni correttamente e che i relativi componenti siano in esecuzione.

Eseguire il controllo dell'integrità

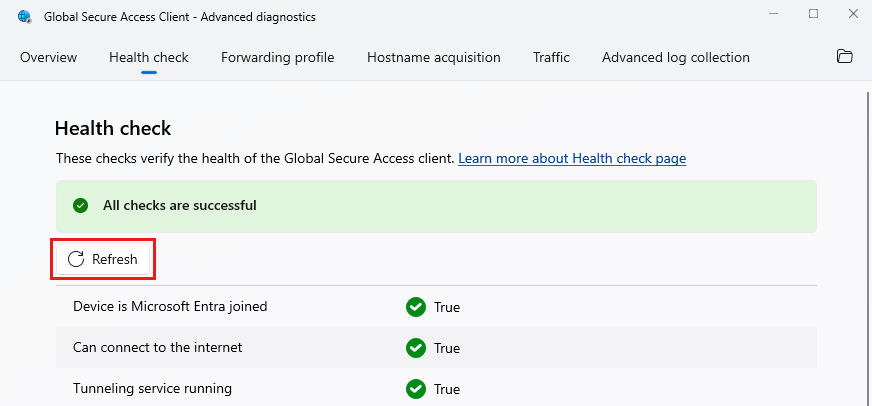

Per eseguire un controllo diagnostico per il client di Accesso Sicuro Globale:

- Fare clic con il pulsante destro del mouse sull'icona della barra delle applicazioni client di Accesso sicuro globale e selezionare Diagnostica avanzata.

- Verrà visualizzata la finestra di dialogo Controllo account utente. Selezionare Sì per consentire all'applicazione client di apportare modifiche al dispositivo.

- Nel riquadro di dialogo Global Secure Access Client - Advanced diagnostics (Client di accesso sicuro globale - Diagnostica avanzata), selezionare la scheda Controllo integrità. Passando alla scheda viene eseguito il controllo integrità.

Processo di risoluzione

La maggior parte dei controlli sanitari dipendono l'uno dall'altro. Se i test hanno esito negativo:

- Risolvere il primo test non riuscito nell'elenco.

- Selezionare Aggiorna per visualizzare lo stato aggiornato del test.

- Ripetere fino a quando non si risolvono tutti i test non superati.

Controllare il Visualizzatore eventi

Come parte del processo di risoluzione dei problemi, potrebbe essere utile controllare il Visualizzatore degli Eventi per il client Accesso sicuro globale. Il log contiene eventi importanti relativi agli errori e alla relativa causa.

- Passare a Pannello di controllo>Sistema e sicurezza>Strumenti di Windows.

- Avviare Visualizzatore eventi.

- Passare a Applications and Services Logs>Microsoft>Windows>Global Secure Access Client.

- Per visualizzare i log client, selezionare Operativo.

- Per visualizzare i log dei driver, selezionare Kernel.

Test di controllo della salute

I seguenti controlli verificano lo stato di salute del client di Accesso Sicuro Globale.

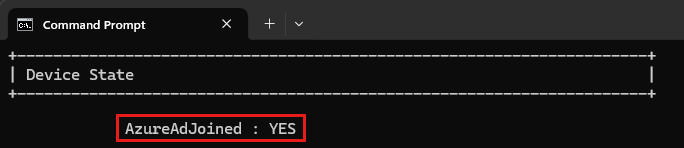

Il dispositivo è associato a Microsoft Entra

Il client Windows autentica l'utente e il dispositivo ai servizi di Accesso globale sicuro. L'autenticazione del dispositivo, basata su un token del dispositivo, richiede che il dispositivo sia registrato a Microsoft Entra o sia registrato a Microsoft Entra in modalità ibrida. I dispositivi registrati Microsoft Entra non sono attualmente supportati.

Per controllare lo stato del dispositivo, immettere il comando seguente nel prompt dei comandi: dsregcmd.exe /status.

Può connettersi a Internet

Questo controllo indica se il dispositivo è connesso o meno a Internet. Il client Accesso sicuro globale richiede una connessione Internet. Questo test si basa sulla funzionalità Indicatore di stato connettività di rete (NCSI).

Servizio di tunneling in esecuzione

Il servizio Global Secure Access Tunneling deve essere in esecuzione.

- Per verificare che questo servizio sia in esecuzione, immettere il comando seguente nel prompt dei comandi:

sc query GlobalSecureAccessTunnelingService - Se il servizio Global Secure Access Tunneling non è attivo, avvialo da

services.msc. - Se l'avvio del servizio non riesce, cercare gli errori nel Visualizzatore eventi.

Motore in funzione

Il servizio Global Secure Access Engine deve essere in esecuzione.

- Per verificare che il servizio sia in esecuzione, immettere il comando seguente nel prompt dei comandi:

sc query GlobalSecureAccessEngineService - Se il servizio del motore di accesso sicuro globale non è in esecuzione, avviarlo da

services.msc. - Se l'avvio del servizio non riesce, cercare gli errori nel Visualizzatore Eventi.

Servizio Policy Retriever in esecuzione

Il servizio Global Secure Access Policy Retriever deve essere in esecuzione.

- Per verificare che questo servizio sia in esecuzione, immettere il comando seguente nel prompt dei comandi:

sc query GlobalSecureAccessPolicyRetrieverService - Se il servizio Global Secure Access Policy Retriever non è in esecuzione, avvialo da

services.msc. - Se l'avvio del servizio non riesce, controllare gli errori nel Visualizzatore Eventi.

Driver in esecuzione

Il driver Global Secure Access deve essere in esecuzione.

Per verificare che questo servizio sia in esecuzione, immettere il comando seguente nel prompt dei comandi:

sc query GlobalSecureAccessDriver

Se il driver non è in esecuzione:

- Aprire il Visualizzatore eventi e cercare l'evento 304 nel registro client di Accesso sicuro globale.

- Se il driver non è in esecuzione, riavviare il computer.

- Eseguire di nuovo il comando

sc query GlobalSecureAccessDriver. - Se il problema rimane non risolto, reinstallare il client Di accesso sicuro globale.

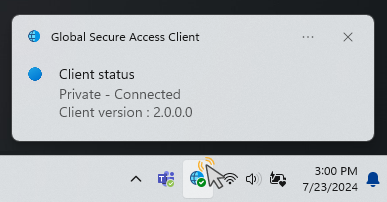

Applicazione client tray in esecuzione

Il processo di GlobalSecureAccessClient.exe esegue l'interfaccia utente del client nella barra delle applicazioni.

Se non è possibile visualizzare l'icona Accesso sicuro globale nell'area di notifica, è possibile eseguirla dal percorso seguente:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Esiste il registro del profilo di inoltro

Questo test verifica che esista la chiave del Registro di sistema seguente:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Se la chiave del Registro di sistema non esiste, provare a forzare il recupero dei criteri di inoltro:

- Eliminare la chiave del

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampRegistro di sistema, se esistente. - Riavviare il servizio.

Global Secure Access Policy Retriever Service - Controllare se vengono create le due chiavi del Registro di sistema.

- In caso contrario, cercare gli errori nel Visualizzatore eventi.

Il profilo di inoltro corrisponde allo schema previsto

Questo test verifica che il profilo di inoltro nel Registro di sistema abbia un formato valido che il client può leggere.

Se questo test non riesce, assicurarsi di usare il profilo di inoltro più aggiornato del tenant seguendo questa procedura:

- Eliminare le chiavi del Registro di sistema seguenti:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Riavviare il servizio.

Global Secure Access Policy Retriever Service - Riavviare il client Accesso sicuro globale.

- Esegui di nuovo il controllo dello stato di integrità.

- Se i passaggi precedenti non risolvono il problema, aggiornare il client accesso sicuro globale alla versione più recente.

- Se il problema persiste, contattare supporto tecnico Microsoft.

Modalità break-glass disabilitata

La modalità break-glass impedisce al client di Global Secure Access di incanalare il traffico di rete verso il servizio cloud Global Secure Access. In modalità "break-glass", tutti i profili di traffico nel Portale di Accesso Sicuro Globale sono deselezionati e non è previsto che il Client di Accesso Sicuro Globale esegua il tunneling del traffico.

Per impostare il client per acquisire il traffico e instradare il traffico attraverso un tunnel verso il servizio di accesso sicuro globale:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore dell'accesso sicuro globale .

- Passa a Global Secure Access>Connect>Inoltro del traffico.

- Abilitare almeno uno dei profili di traffico che soddisfano le esigenze dell'organizzazione.

Il client Accesso sicuro globale deve ricevere il profilo di inoltro aggiornato entro un'ora dopo aver apportato modifiche nel portale.

URL di diagnostica nel profilo di inoltro

Per ogni canale attivato nel profilo di inoltro, questo test verifica che la configurazione contenga un URL per controllare la salute del servizio.

Per visualizzare lo stato di integrità, fare doppio clic sull'icona della barra delle applicazioni del client Global Secure Access.

Se questo test ha esito negativo, è in genere dovuto a un problema interno con l'accesso sicuro globale. Contattare il supporto tecnico Microsoft.

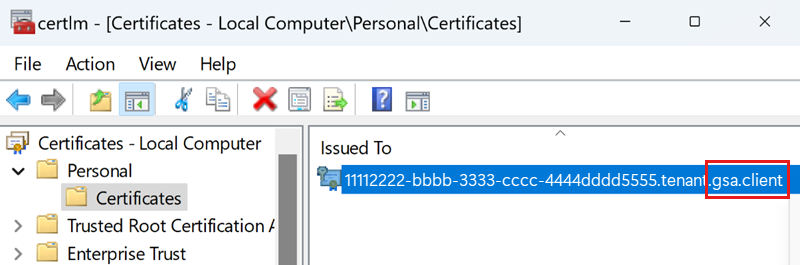

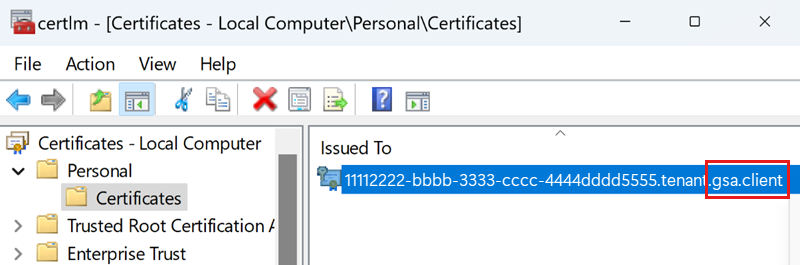

Il certificato di autenticazione esiste

Questo test verifica che nel dispositivo esista un certificato per la connessione mTLS (Mutual Transport Layer Security) al servizio cloud Global Secure Access.

Suggerimento

Questo test non viene visualizzato se mTLS non è ancora abilitato per il tenant.

Se questo test non riesce, eseguire la registrazione in un nuovo certificato completando i passaggi seguenti:

- Avviare la console di gestione Microsoft immettendo il comando seguente nel prompt dei comandi:

certlm.msc. - Nella finestra certlm, passare a Personale>Certificati.

- Eliminare il certificato che termina con gsa.client, se esistente.

- Eliminare la seguente chiave del Registro di sistema:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Riavviare il servizio Global Secure Access Engine nei servizi MMC.

- Aggiornare i certificati MMC per verificare che sia stato creato un nuovo certificato.

Il provisioning di un nuovo certificato potrebbe richiedere alcuni minuti. - Controllare il registro eventi del client Global Secure Access per errori.

- Eseguire di nuovo i test di verifica dell'integrità.

Il certificato di autenticazione è valido

Questo test verifica che il certificato di autenticazione usato per la connessione mTLS al servizio cloud Accesso sicuro globale sia valido.

Suggerimento

Questo test non viene visualizzato se mTLS non è ancora abilitato per il tenant.

Se questo test non riesce, eseguire la registrazione in un nuovo certificato completando i passaggi seguenti:

- Avviare la console di gestione Microsoft immettendo il comando seguente nel prompt dei comandi:

certlm.msc. - Nella finestra certlm, passare a PersonaleCertificati.

- Eliminare il certificato che termina con gsa.client.

- Eliminare la seguente chiave del Registro di sistema:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Riavviare il servizio Global Secure Access Engine nei servizi MMC.

- Aggiornare i certificati MMC per verificare che sia stato creato un nuovo certificato.

Il provisioning di un nuovo certificato potrebbe richiedere alcuni minuti. - Verificare nel registro degli eventi del client Global Secure Access la presenza di errori.

- Esegui di nuovo i test di verifica dello stato di salute.

DNS su HTTPS non è supportato

Affinché il client Di accesso sicuro globale acquisisca il traffico di rete tramite una destinazione FQDN (Nome di dominio completo) (anziché una destinazione IP), il client deve leggere le richieste DNS inviate dal dispositivo al server DNS. Ciò significa che se il profilo di inoltro contiene regole FQDN, è necessario disabilitare DNS su HTTPS.

Dns sicuro disabilitato nel sistema operativo

Per disabilitare DNS su HTTPS in Windows, vedere Secure DNS Client over HTTPS (DoH).

Importante

Per eseguire correttamente il controllo di integrità del client di accesso sicuro globale, è necessario disabilitare DNS su HTTPS.

Dns sicuro disabilitato nei browser (Microsoft Edge, Chrome, Firefox)

Verificare che IL DNS sicuro sia disabilitato per ognuno dei browser seguenti:

Dns sicuro disabilitato in Microsoft Edge

Per disabilitare DNS su HTTPS in Microsoft Edge:

- Avviare Microsoft Edge.

- Aprire il menu Impostazioni e altro e selezionare Impostazioni.

- Selezionare Privacy, ricerca e servizi.

- Nella sezione Sicurezza impostare l'opzione Usa DNS sicuro per specificare come cercare l'indirizzo di rete per i siti Web disattivati.

Dns sicuro disabilitato in Chrome

Per disabilitare DNS su HTTPS in Google Chrome:

- Aprire Chrome.

- Selezionare Personalizza e controlla Google Chrome e quindi selezionare Impostazioni.

- Selezionare Privacy e sicurezza.

- Seleziona Sicurezza.

- Nella sezione Avanzate impostare l'interruttore Usa DNS sicuro su disattivato.

Dns sicuro disabilitato in Firefox

Per disabilitare DNS tramite HTTPS in Mozilla Firefox:

- Aprire Firefox.

- Selezionare il pulsante Apri menu applicazione e quindi selezionare Impostazioni.

- Selezionare Privacy e sicurezza.

- Nella sezione DNS su HTTPS selezionare No.

DNS Reattivo

Questo test verifica se il server DNS configurato per Windows restituisce una risposta DNS.

Se il test ha esito negativo:

- Mettere in pausa il client di Accesso Sicuro Globale.

- Controllare se il server DNS configurato per Windows è raggiungibile. Ad esempio, prova a risolvere "microsoft.com" utilizzando lo strumento

nslookup. - Verificare che nessun firewall blocchi il traffico verso il server DNS.

- Configurare un server DNS alternativo e riprovare.

- Riprendi il client Global Secure Access.

Magic IP ricevuto

Questo controllo verifica che il client sia in grado di acquisire traffico da un nome di dominio completo (FQDN).

Se il test ha esito negativo:

- Riavviare il client e riprovare.

- Riavviare Windows. Questo passaggio potrebbe essere necessario in rari casi per eliminare la cache volatile.

Token memorizzato nella cache

Questo test verifica che il client sia stato autenticato correttamente in Microsoft Entra.

Se il test del token memorizzato nella cache non riesce:

- Verificare che i servizi e il driver siano in esecuzione.

- Verificare che l'icona nella barra delle applicazioni sia visibile.

- Se viene visualizzata la notifica di accesso, selezionare Accedi.

- Se la notifica di accesso non viene visualizzata, controllare se si trova nel Centro notifiche e selezionare Accedi.

- Accedere con un utente membro dello stesso tenant di Microsoft Entra a cui è stato aggiunto il dispositivo.

- Verificare la connessione di rete.

- Passare il puntatore del mouse sull'icona della barra delle applicazioni e verificare che il client non sia disabilitato dalla tua organizzazione.

- Riavviare il client e attendere alcuni secondi.

- Cercare gli errori nel Visualizzatore eventi.

IPv4 preferito

L'accesso sicuro globale non supporta ancora l'acquisizione del traffico per le destinazioni con indirizzi IPv6. È consigliabile configurare il client in modo che preferisca IPv4 rispetto a IPv6, se:

- Il profilo di inoltro è impostato per acquisire il traffico da IPv4 (anziché da FQDN).

- L'FQDN risolto in questo indirizzo IP viene risolto anche in un indirizzo IPv6.

Per configurare il client in modo che preferisca IPv4 su IPv6, impostare la chiave del Registro di sistema seguente:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Importante

Le modifiche apportate a questo valore del Registro di sistema richiedono un riavvio del computer. Per altre informazioni, vedere Linee guida per la configurazione di IPv6 in Windows per utenti avanzati.

Nome host di edge risolto da DNS

Questo test controlla tutti i tipi di traffico attivi: Microsoft 365, Accesso privato e Accesso a Internet. Se questo test non riesce, il DNS non riesce a risolvere i nomi host del servizio cloud Global Secure Access e pertanto il servizio non è raggiungibile. Questo test non riuscito potrebbe essere dovuto a un problema di connettività Internet o a un server DNS che non risolve i nomi host Internet pubblici.

Per verificare che la risoluzione del nome host funzioni correttamente:

- Sospendere il client.

- Eseguire il comando di PowerShell:

Resolve-DnsName -Name <edge's FQDN> - Se la risoluzione del nome host non riesce, provare a eseguire:

Resolve-DnsName -Name microsoft.com - Verificare che i server DNS siano configurati per questo computer:

ipconfig /all - Se i passaggi precedenti non risolvono il problema, prendere in considerazione l'impostazione di un altro server DNS pubblico.

Edge è raggiungibile

Questo test controlla tutti i tipi di traffico attivi: Microsoft 365, Accesso privato e Accesso a Internet. Se questo test non riesce, il dispositivo non dispone di una connessione di rete al servizio cloud Global Secure Access.

Se il test ha esito negativo:

- Verificare che il dispositivo disponga di una connessione Internet.

- Verificare che il firewall o il proxy non blocchi la connessione al perimetro.

- Assicurarsi che IPv4 sia attivo nel dispositivo. Attualmente l'edge funziona solo con un indirizzo IPv4.

- Interrompere il client e riprovare

Test-NetConnection -ComputerName <edge's fqdn> -Port 443. - Provare il comando di PowerShell da un altro dispositivo connesso a Internet da una rete pubblica.

Proxy disabilitato

Questo test verifica se il proxy è configurato nel dispositivo. Se il dispositivo dell'utente finale è configurato per l'uso di un proxy per il traffico in uscita verso Internet, è necessario escludere gli INDIRIZZI IP/FQDN di destinazione acquisiti dal client con un file pac (Proxy Auto Configuration) o con il protocollo WPAD (Web Proxy Auto-Discovery).

Modificare il file PAC

Aggiungere gli indirizzi IP/FQDN per il tunneling alla rete perimetrale di Accesso sicuro globale come esclusioni nel file PAC, in modo che le richieste HTTP per queste destinazioni non vengano reindirizzate al proxy. Questi INDIRIZZI IP/FQDN sono impostati anche per il tunneling su Accesso Sicuro Globale nel profilo di inoltro. Per visualizzare correttamente lo stato di integrità del client, aggiungere il nome di dominio completo usato per il sondaggio di integrità all'elenco di esclusioni: .edgediagnostic.globalsecureaccess.microsoft.com.

File PAC di esempio contenente esclusioni:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Aggiungere una variabile di sistema

Configurazione del client Di accesso sicuro globale per instradare il traffico di accesso sicuro globale tramite un proxy:

- Impostare una variabile di ambiente di sistema in Windows denominata

grpc_proxysul valore dell'indirizzo proxy. Ad esempio:http://10.1.0.10:8080. - Riavviare il client Accesso sicuro globale.

Non è stato rilevato alcun commutatore virtuale esterno Hyper-V

Supporto di Hyper-V:

- Commutatore virtuale esterno: il client Windows con accesso sicuro globale attualmente non supporta i computer host che dispongono di un commutatore virtuale esterno Hyper-V. Tuttavia, il client può essere installato nelle macchine virtuali per eseguire il tunneling del traffico verso l'accesso sicuro globale.

- Commutatore virtuale interno: Il client Windows Global Secure Access può essere installato su macchine host e guest. Il client esegue il tunneling solo del traffico di rete del computer in cui è installato. In altre parole, un client installato in un computer host non esegue il tunneling del traffico di rete dei computer guest.

Il client Windows Global Secure Access supporta le Macchine Virtuali di Azure.

Il client Windows Di accesso sicuro globale supporta Desktop virtuale Azure .The Global Secure Access Windows client supports Azure Virtual Desktop (AVD).

Nota

AVD multisessione non è supportato.

Tunneling riuscito

Questo test controlla ogni profilo di traffico attivo nei profili di inoltro (Microsoft 365, Accesso privato, e Accesso a Internet) per verificare che le connessioni al servizio di salute del canale corrispondente vengano instradate correttamente tramite tunnel.

Se il test ha esito negativo:

- Controllare la presenza di errori nel Visualizzatore eventi.

- Riavviare il client e riprovare.

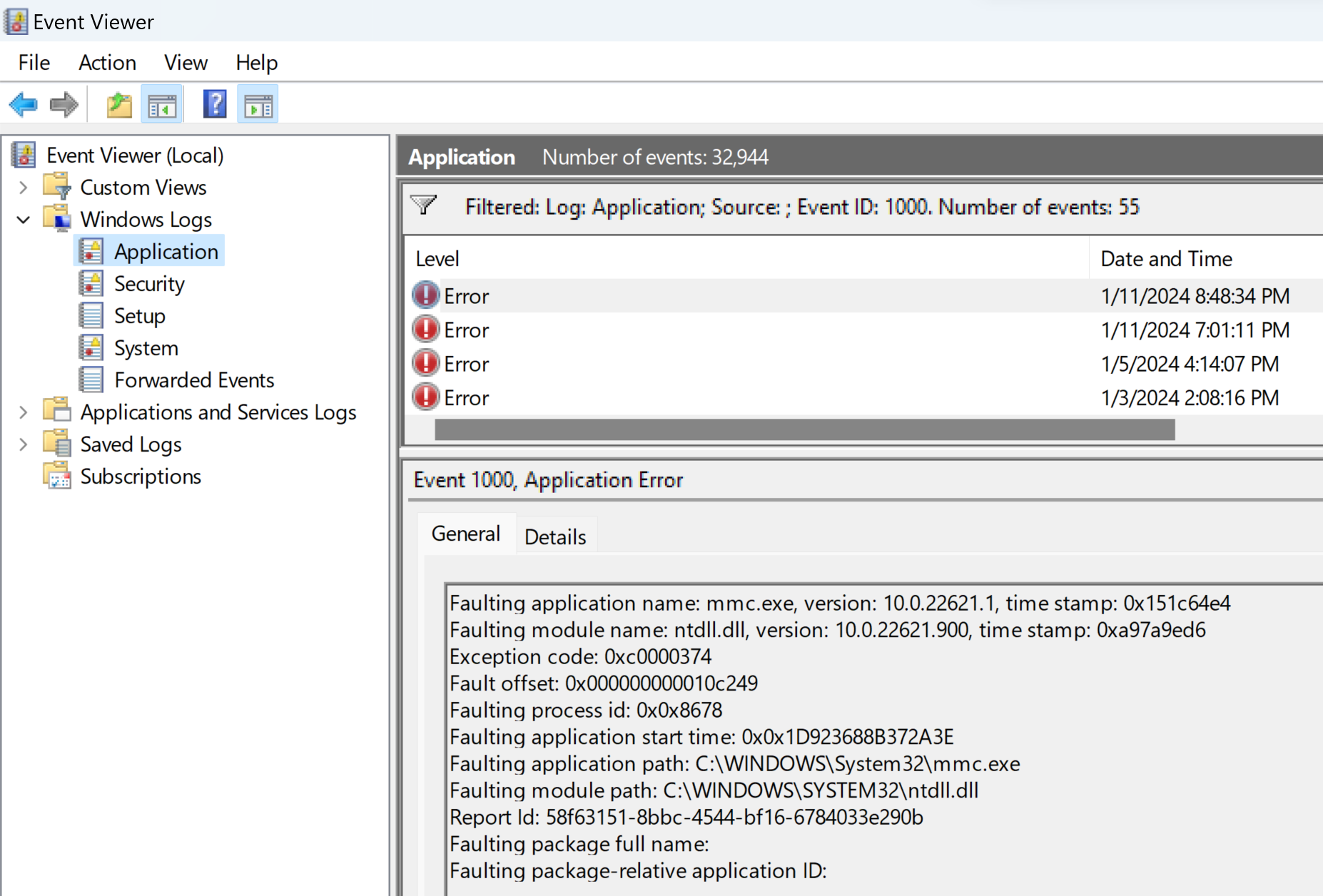

Processi di accesso sicuro globale integri (ultimi 24 h)

Se questo test ha esito negativo, significa che almeno un processo del client si è arrestato in modo anomalo nelle ultime 24 ore.

Se tutti gli altri test superano, il client deve funzionare. Tuttavia, può essere utile esaminare il file di dump del processo per aumentare la stabilità futura e comprendere meglio il motivo per cui il processo si è arrestato in modo anomalo.

Per analizzare il file di dump del processo quando un processo si arresta in modo anomalo:

- Impostare i dump in modalità utente:

- Aggiungere la chiave del Registro di sistema seguente:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Aggiungere un

REG_SZ DumpFoldervalore del Registro di sistema e impostarne i dati sull'oggetto DumpFolder esistente in cui si desidera salvare il file di dump.

- Aggiungere la chiave del Registro di sistema seguente:

- Riprodurre il problema per creare un nuovo file dump nell'oggetto DumpFolder selezionato.

- Aprire un ticket per supporto tecnico Microsoft e allegare il file di dump e i passaggi per riprodurre il problema.

- Esaminare i log del Visualizzatore eventi e filtrare gli eventi di arresto anomalo (filtra i log attuali: ID evento = 1000).

- Salvare il log filtrato come file e allegare il file di log al ticket di supporto.

QUIC non supportato per l'accesso a Internet

Poiché QUIC non è ancora supportato per l'accesso a Internet, il traffico verso le porte 80 UDP e 443 UDP non può essere sottoposto a tunneling.

Suggerimento

QUIC è attualmente supportato nei carichi di lavoro di Accesso privato e Microsoft 365.

Gli amministratori possono disabilitare il protocollo QUIC, facendo in modo che i client ripieghino su HTTPS su TCP, che è pienamente supportato nell'accesso a Internet.

QUIC disabilitato in Microsoft Edge

Per disabilitare QUIC in Microsoft Edge:

- Aprire Microsoft Edge.

- Incollare

edge://flags/#enable-quicnella barra degli indirizzi. - Imposta il menu a discesa del Protocollo QUIC sperimentale su Disabilitato.

QUIC disabilitato in Chrome

Per disabilitare QUIC in Google Chrome:

- Aprire Google Chrome.

- Incollare

chrome://flags/#enable-quicnella barra degli indirizzi. - Impostare il menu a tendina del Protocollo sperimentale QUIC su Disabilitato.

QUIC disabilitato in Mozilla Firefox

Per disabilitare QUIC in Mozilla Firefox:

- Aprire Firefox.

- Incollare

about:confignella barra degli indirizzi. - Nel campo Nome preferenza di ricerca, incollare

network.http.http3.enable. - Attivare o disattivare l'opzione network.http.http3.enable su false.