Limitazioni note per l'accesso sicuro globale

Global Secure Access è il termine unificante usato sia per Microsoft Entra Internet Access che per Microsoft Entra Private Access.

Questo articolo illustra in dettaglio i problemi noti e le limitazioni che possono verificarsi quando si usa l'accesso sicuro globale.

Limitazioni del client di Accesso sicuro globale

Il client Accesso sicuro globale è disponibile su più piattaforme. Selezionare ogni scheda per informazioni dettagliate sulle limitazioni note per ogni piattaforma.

Le limitazioni note per il client Di accesso sicuro globale per Windows includono:

Secure Domain Name System (DNS)

Il client Di accesso sicuro globale attualmente non supporta DNS sicuro nelle diverse versioni, ad esempio DNS su HTTPS (DoH), DNS su TLS (DoT) o DNS Security Extensions (DNSSEC). Per configurare il client in modo che possa acquisire il traffico di rete, è necessario disabilitare il DNS sicuro. Per disabilitare IL DNS nel browser, vedere Dns sicuro disabilitato nei browser.

DNS su TCP

DNS usa la porta 53 UDP per la risoluzione dei nomi. Alcuni browser hanno il proprio client DNS che supporta anche la porta 53 TCP. Attualmente il client Accesso sicuro globale non supporta la porta DNS 53 TCP. Come mitigazione, disabilitare il client DNS del browser impostando i valori del Registro di sistema seguenti:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Cromo

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Aggiungere anchechrome://flagsdi esplorazione e disabilitareAsync DNS resolver.

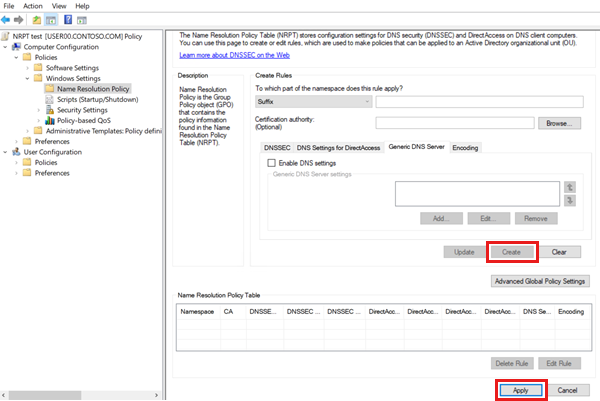

Regole della tabella dei criteri di risoluzione dei nomi in Criteri di gruppo non supportate

Il client Di accesso sicuro globale per Windows non supporta le regole NRPT (Name Resolution Policy Table) in Criteri di gruppo. Per supportare il DNS privato, il client configura le regole NRPT locali nel dispositivo. Queste regole reindirizzano le query DNS pertinenti al DNS privato. Se le regole NRPT sono configurate in Criteri di gruppo, sostituiscono le regole NRPT locali configurate dal client e il DNS privato non funzionano.

Inoltre, le regole NRPT configurate ed eliminate nelle versioni precedenti di Windows hanno creato un elenco vuoto di regole NRPT nel file registry.pol. Se questo oggetto Criteri di gruppo viene applicato nel dispositivo, l'elenco vuoto sostituisce le regole NRPT locali e il DNS privato non funziona.

Come mitigazione:

- Se la chiave del Registro di sistema

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfigesiste nel dispositivo dell'utente finale, configurare un oggetto Criteri di gruppo per applicare le regole NRPT. - Per trovare gli oggetti Criteri di gruppo configurati con regole NRPT:

- Eseguire

gpresult /h GPReport.htmlnel dispositivo dell'utente finale e cercare una configurazione NRPT. - Eseguire lo script seguente che rileva i percorsi di tutti i file

registry.polinsysvolche contengono regole NRPT.

- Eseguire

Nota

Ricordarsi di modificare la variabile sysvolPath per soddisfare la configurazione della rete.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- Modificare ognuno degli oggetti Criteri di gruppo disponibili nella sezione precedente:

- Se la sezione NRPT è vuota, creare una nuova regola fittizia, aggiornare il criterio, eliminare la regola fittizia e aggiornare di nuovo il criterio. Questi passaggi rimuovono il

DnsPolicyConfigdal fileregistry.pol(creato in una versione legacy di Windows). - Se la sezione NRPT non è vuota e contiene regole, verificare che siano ancora necessarie queste regole. Se non è necessario le regole, eliminarle. Se è necessario le regole e applicare l'oggetto Criteri di gruppo in un dispositivo con il client Accesso sicuro globale, l'opzione DNS privato non funziona.

- Se la sezione NRPT è vuota, creare una nuova regola fittizia, aggiornare il criterio, eliminare la regola fittizia e aggiornare di nuovo il criterio. Questi passaggi rimuovono il

Fallback della connessione

Se si verifica un errore di connessione al servizio cloud, il client esegue il fallback alla connessione Internet diretta o blocca la connessione, in base al protezione avanzata valore della regola di corrispondenza nel profilo di inoltro.

Georilevazione

Per il traffico di rete sottoposto a tunneling al servizio cloud, il server applicazioni (sito Web) rileva l'INDIRIZZO IP di origine della connessione come indirizzo IP del dispositivo perimetrale (e non come indirizzo IP del dispositivo utente). Questo scenario potrebbe influire sui servizi che si basano sulla georilevazione.

Mancia

Per consentire a Microsoft 365 e Microsoft Entra di rilevare l'indirizzo IP di origine reale del dispositivo, valutare la possibilità di abilitare il ripristino IP di origine .

Supporto per la virtualizzazione

Non è possibile installare il client Di accesso sicuro globale in un dispositivo che ospita macchine virtuali. Tuttavia, è possibile installare il client Di accesso sicuro globale in una macchina virtuale, purché il client non sia installato nel computer host. Per lo stesso motivo, un sottosistema Windows per Linux (WSL) non acquisisce il traffico da un client installato nel computer host.

supporto Hyper-V:

- Commutatore virtuale esterno: il client Windows con accesso sicuro globale attualmente non supporta i computer host con un commutatore virtuale esterno Hyper-V. Tuttavia, il client può essere installato nelle macchine virtuali per eseguire il tunneling del traffico verso l'accesso sicuro globale.

- Commutatore virtuale interno: il client Windows accesso sicuro globale può essere installato in computer host e guest. Il client esegue il tunneling solo del traffico di rete del computer in cui è installato. In altre parole, un client installato in un computer host non esegue il tunneling del traffico di rete dei computer guest.

Il client Windows Di accesso sicuro globale supporta macchine virtuali di Azure e Desktop virtuale Azure .The Global Secure Access Windows client supports Azure Virtual Machines and Azure Virtual Desktop (AVD).

Nota

Il client Windows Accesso sicuro globale non supporta AVD multisessione.

Procura

Se un proxy è configurato a livello di applicazione (ad esempio un browser) o a livello di sistema operativo, configurare un file di configurazione automatica del proxy (PAC) per escludere tutti gli FQDN e gli INDIRIZZI IP previsti per il tunneling del client.

Per impedire che le richieste HTTP per FQDN/IP specifici possano eseguire il tunneling al proxy, aggiungere gli FQDN/IP al file PAC come eccezioni. Questi FQDN/INDIRIZZI IP si trovano nel profilo di inoltro di Accesso sicuro globale per il tunneling. Per esempio:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Se non è possibile stabilire una connessione Internet diretta, configurare il client per connettersi al servizio Accesso sicuro globale tramite un proxy. Ad esempio, impostare la variabile di sistema grpc_proxy in modo che corrisponda al valore del proxy, ad esempio http://proxy:8080.

Per applicare le modifiche di configurazione, riavviare i servizi Windows client di Accesso sicuro globale.

Inserimento di pacchetti

Il client esegue solo il tunneling del traffico inviato tramite socket. Non esegue il tunneling del traffico inserito nello stack di rete usando un driver(ad esempio, parte del traffico generato da Network Mapper (Nmap)). I pacchetti inseriti passano direttamente alla rete.

Multisessione

Il client Accesso sicuro globale non supporta sessioni simultanee nello stesso computer. Questa limitazione si applica ai server RDP (Remote Desktop Protocol) e alle soluzioni VDI (Virtual Desktop Infrastructure) come Desktop virtuale Azure (AVD) configurate per più sessioni.

Arm64

Il client Accesso sicuro globale non supporta l'architettura arm64.

QUIC non supportato per l'accesso a Internet

Poiché QUIC non è ancora supportato per l'accesso a Internet, il traffico verso le porte 80 UDP e 443 UDP non può essere sottoposto a tunneling.

Mancia

QUIC è attualmente supportato nei carichi di lavoro di Accesso privato e Microsoft 365.

Gli amministratori possono disabilitare il protocollo QUIC che attiva il fallback dei client a HTTPS su TCP, che è completamente supportato in Accesso Internet. Per altre informazioni, vedere QUIC non supportato per l'accesso a Internet.

Connettività WSL 2

Quando il client Di accesso sicuro globale per Windows è abilitato nel computer host, le connessioni in uscita dall'ambiente Sottosistema Windows per Linux (WSL) 2 potrebbero essere bloccate. Per attenuare questa occorrenza, creare un file .wslconfig che imposta dnsTunneling su false. In questo modo, tutto il traffico proveniente da WSL ignora l'accesso sicuro globale e passa direttamente alla rete. Per altre informazioni, vedere Configurazione delle impostazioni avanzate in WSL.

Limitazioni delle reti remote

Le limitazioni note per le reti remote includono:

- Il numero massimo di reti remote per tenant è 10. Il numero massimo di collegamenti di dispositivo per rete remota è quattro.

- Il traffico Microsoft viene eseguito tramite connettività di rete remota senza il client Di accesso sicuro globale. Tuttavia, i criteri di accesso condizionale non vengono applicati. In altre parole, i criteri di accesso condizionale per il traffico Microsoft accesso sicuro globale vengono applicati solo quando un utente dispone del client Di accesso sicuro globale.

- È necessario usare il client Di accesso sicuro globale per Microsoft Entra Private Access. La connettività di rete remota supporta solo Microsoft Entra Internet Access.

- In questo momento, le reti remote possono essere assegnate solo al profilo di inoltro del traffico Microsoft.

Limitazioni dei controlli di accesso

Le limitazioni note per i controlli di accesso includono:

- La valutazione dell'accesso continuo (CAE) non è attualmente supportata per l'accesso condizionale universale per il traffico Microsoft.

- L'applicazione di criteri di accesso condizionale al traffico di accesso privato non è attualmente supportata. Per modellare questo comportamento, è possibile applicare criteri di accesso condizionale a livello di applicazione per le app accesso rapido e accesso sicuro globale. Per altre informazioni, vedere Applicare l'accesso condizionale alle app di accesso privato.

- È possibile accedere al traffico Microsoft tramite connettività di rete remota senza il client di accesso sicuro globale; Tuttavia, i criteri di accesso condizionale non vengono applicati. In altre parole, i criteri di accesso condizionale per il traffico Microsoft accesso sicuro globale vengono applicati solo quando un utente dispone del client di accesso sicuro globale.

- L'applicazione del piano dati di controllo di rete conforme (anteprima) con la valutazione dell'accesso continuo è supportata per SharePoint Online ed Exchange Online.

- L'abilitazione della segnalazione dell'accesso condizionale dell'accesso sicuro globale consente la segnalazione sia per il piano di autenticazione (Microsoft Entra ID) che per il segnale del piano dati (anteprima). Non è attualmente possibile abilitare queste impostazioni separatamente.

- Il controllo di rete conforme non è attualmente supportato per le applicazioni di accesso privato.

- Quando il ripristino IP di origine è abilitato, è possibile visualizzare solo l'INDIRIZZO IP di origine. L'indirizzo IP del servizio Accesso sicuro globale non è visibile. Se si vuole visualizzare l'indirizzo IP del servizio Accesso sicuro globale, disabilitare il ripristino ip di origine.

- Attualmente solo risorse Microsoft valutare i criteri di accesso condizionale basato sulla posizione IP, poiché l'indirizzo IP di origine originale non è noto alle risorse non Microsoft protette dalla valutazione dell'accesso continuo (CAE).

- Se si usa cae 'imposizione della posizione rigida, gli utenti vengono bloccati nonostante si trovino in un intervallo di indirizzi IP attendibili. Per risolvere questa condizione, eseguire una delle raccomandazioni seguenti:

- Se si dispone di criteri di accesso condizionale basati sulla posizione IP destinati alle risorse non Microsoft, non abilitare l'imposizione rigorosa della posizione.

- Assicurarsi che Il ripristino IP di origine supporti il traffico. In caso contrario, non inviare il traffico pertinente tramite l'accesso sicuro globale.

- Al momento, per acquisire il traffico di accesso privato è necessario connettersi tramite il client Di accesso sicuro globale.

- Le funzionalità di protezione del piano dati sono in anteprima (la protezione del piano di autenticazione è disponibile a livello generale).

- Se sono state abilitate le restrizioni del tenant universale e si accede all'interfaccia di amministrazione di Microsoft Entra per un tenant nell'elenco consenti, potrebbe essere visualizzato un errore "Accesso negato". Per correggere questo errore, aggiungere il flag di funzionalità seguente all'interfaccia di amministrazione di Microsoft Entra:

?feature.msaljs=true&exp.msaljsexp=true- Ad esempio, si lavora per Contoso. Fabrikam, un tenant partner, è presente nell'elenco elementi consentiti. È possibile che venga visualizzato il messaggio di errore per l'interfaccia di amministrazione di Microsoft Entra del tenant di Fabrikam.

- Se è stato ricevuto il messaggio di errore "accesso negato" per l'URL

https://entra.microsoft.com/, aggiungere il flag di funzionalità come indicato di seguito:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Se è stato ricevuto il messaggio di errore "accesso negato" per l'URL

- Solo il client Di accesso sicuro globale per Windows, a partire dalla versione 1.8.239.0, è a conoscenza di Universal CAE. In altre piattaforme, il client Di accesso sicuro globale usa i normali token di accesso.

- Microsoft Entra ID genera token di breve durata per l'accesso sicuro globale. La durata di un token di accesso CAE universale è compresa tra 60 e 90 minuti, con supporto per la revoca quasi in tempo reale.

- Il segnale Microsoft Entra ID raggiunge il client Di accesso sicuro globale e richiede circa due-cinque minuti e chiede all'utente di ripetere l'autenticazione.

- Gli utenti hanno un periodo di tolleranza di due minuti dopo aver ricevuto un evento CAE per completare la riautenticazione. Dopo due minuti, i flussi di rete esistenti attraverso l'accesso sicuro globale vengono interrotti fino a quando l'utente non accede correttamente al client Di accesso sicuro globale.

Limitazioni del profilo di inoltro del traffico

Le limitazioni note per i profili di inoltro del traffico includono:

- I singoli servizi vengono aggiunti al profilo di traffico Microsoft in modo continuativo. Attualmente, Microsoft Entra ID, Microsoft Graph, Exchange Online e SharePoint Online sono supportati come parte del profilo di traffico Microsoft

- Al momento, il traffico di accesso privato può essere acquisito solo con il client Di accesso sicuro globale. Il traffico di accesso privato non può essere acquisito da reti remote.

- Il tunneling del traffico verso destinazioni di accesso privato in base all'indirizzo IP è supportato solo per gli intervalli IP esterni alla subnet locale del dispositivo dell'utente finale.

- È necessario disabilitare DNS su HTTPS (Secure DNS) per eseguire il tunneling del traffico di rete in base alle regole dei nomi di dominio completi (FQDN) nel profilo di inoltro del traffico.

Limitazioni dell'accesso privato

Le limitazioni note per l'accesso privato includono:

- Evitare la sovrapposizione dei segmenti di app tra l'accesso rapido e le app di accesso sicuro globale.

- Evitare la sovrapposizione dei segmenti di app tra accesso rapido e accesso per app.

- Il tunneling del traffico verso destinazioni di accesso privato in base all'indirizzo IP è supportato solo per gli intervalli IP esterni alla subnet locale del dispositivo dell'utente finale.

- Al momento, il traffico di accesso privato può essere acquisito solo con il client Di accesso sicuro globale. Le reti remote non possono essere assegnate al profilo di inoltro del traffico di accesso privato.

Limitazioni di Accesso a Internet

Le limitazioni note per l'accesso a Internet includono:

- Attualmente, un amministratore può creare fino a 100 criteri di filtro del contenuto Web e fino a 1.000 regole in base a un massimo di 8.000 FQDN totali. Gli amministratori possono anche creare fino a 256 profili di sicurezza.

- La piattaforma presuppone porte standard per il traffico HTTP/S (porte 80 e 443).

- Il client Accesso sicuro globale non supporta IPv6. Il client esegue il tunneling solo del traffico IPv4. Il traffico IPv6 non viene acquisito dal client e viene quindi trasferito direttamente alla rete. Per assicurarsi che tutto il traffico venga indirizzato a Accesso sicuro globale, impostare le proprietà della scheda di rete su IPv4 preferito.

- UDP non è ancora supportato in questa piattaforma.

- Le notifiche degli utenti finali descrittive sono in fase di sviluppo.

- La connettività di rete remota per l'accesso a Internet è in fase di sviluppo.

- L'ispezione tls (Transport Layer Security) è in fase di sviluppo.

- I filtri basati sul percorso URL e la categorizzazione degli URL per il traffico HTTP e HTTPS sono in fase di sviluppo.