Risolvere i problemi del client globale di accesso sicuro: diagnostica avanzata

Questo documento fornisce indicazioni per la risoluzione dei problemi per il client Di accesso sicuro globale. Esplora ogni scheda dell'utilità Diagnostica avanzata.

Introduzione

Il client di Global Secure Access viene eseguito in background e instrada il traffico di rete pertinente a Global Secure Access. Non richiede l'interazione dell'utente. Lo strumento di diagnostica avanzata rende il comportamento del client visibile all'amministratore e consente di risolvere i problemi.

Avviare lo strumento di diagnostica avanzata

Per avviare lo strumento di diagnostica avanzata:

- Fare clic con il tasto destro sull'icona del client Global Secure Access nell'area di notifica.

- Selezionare Diagnostica avanzata. Se abilitato, il Controllo dell'account utente richiede l'elevazione dei privilegi.

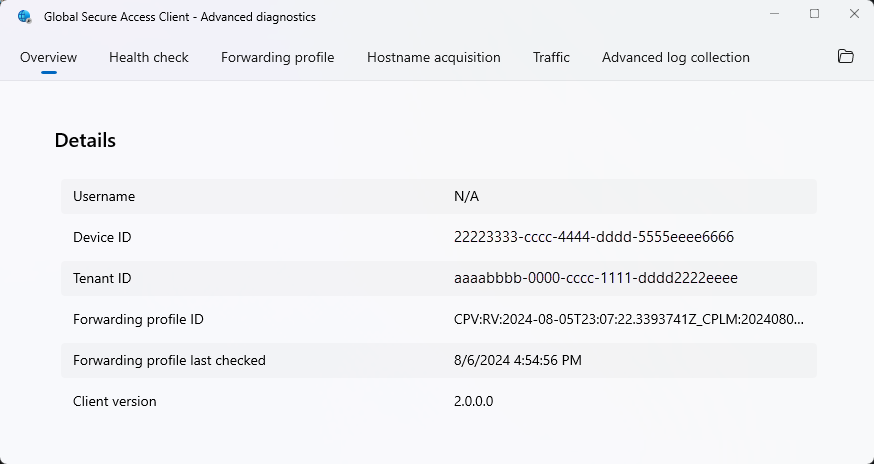

Scheda Panoramica

La scheda Panoramica Diagnostica Avanzata mostra i dettagli di configurazione generali sul client di Accesso Sicuro Globale.

- Nome utente: nome principale dell'utente di Microsoft Entra dell'utente che si è autenticato sul client.

- ID dispositivo: L'ID del dispositivo in Microsoft Entra. Il dispositivo deve essere aggiunto al tenant.

- ID tenant: L'ID del tenant a cui il client fa riferimento, cioè lo stesso tenant al quale è collegato il dispositivo.

- ID del profilo di inoltro: L'ID del profilo di inoltro attualmente in uso dal cliente.

- Ultimo controllo del profilo di inoltro: ora dell'ultima verifica della presenza di un profilo di inoltro aggiornato da parte del client.

- Versione client: la versione del client di accesso sicuro globale attualmente installato sul dispositivo.

Scheda Verifica dello stato

La scheda Controllo integrità esegue test comuni per verificare che il client funzioni correttamente e che i suoi componenti siano in esecuzione. Per una maggiore copertura della scheda Controllo integrità, vedere Risolvere i problemi relativi al client di Accesso Sicuro Globale: scheda Controllo integrità.

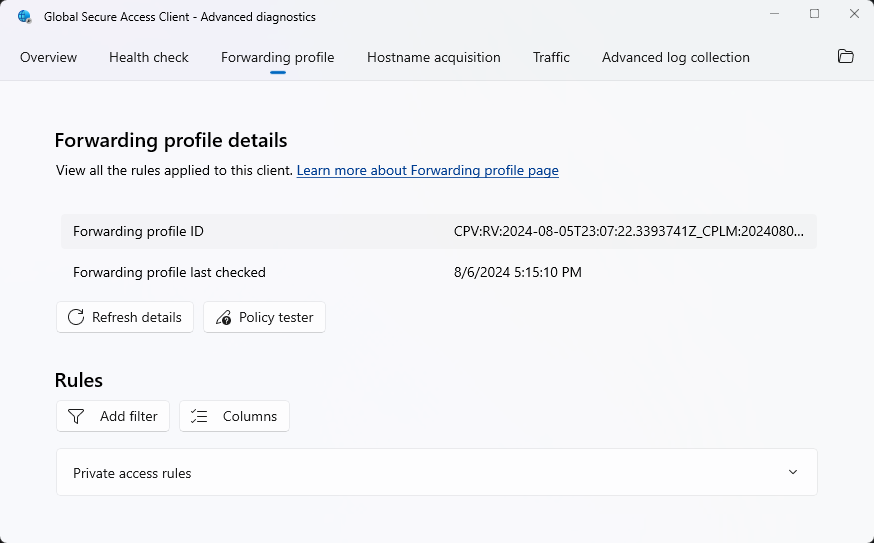

Scheda Profilo di inoltro

Nella scheda Profilo di inoltro viene visualizzato l'elenco delle regole attive correnti impostate per il profilo di inoltro. La scheda contiene le informazioni seguenti:

- ID del profilo di inoltro: ID del profilo di inoltro attualmente in uso dal cliente.

- Ultimo controllo del profilo di inoltro: ora dell'ultima verifica della presenza di un profilo di inoltro aggiornato da parte del client.

- Dettagli aggiornamento: selezionare questa opzione per ricaricare i dati di inoltro dalla cache del client (nel caso in cui sia stato aggiornato dall'ultimo aggiornamento).

- Tester politica: Selezionare per visualizzare la regola attiva per una connessione a una destinazione specifica.

- Aggiungi filtro: selezionare questa opzione per impostare i filtri per visualizzare solo un subset delle regole in base a un set specifico di proprietà del filtro.

- Colonne: selezionare questa opzione per scegliere le colonne da visualizzare nella tabella.

La sezione regole mostra l'elenco delle regole raggruppate per ogni carico di lavoro (regole M365, regole di accesso privato, regole di accesso Internet). Questo elenco include solo regole per i carichi di lavoro attivati nel tenant.

Suggerimento

Se una regola contiene più destinazioni, ad esempio un nome di dominio completo (FQDN) o un intervallo IP, la regola si estende su più righe, con una riga per ogni destinazione.

Per ogni regola, le colonne disponibili includono:

- Priorità: priorità della regola. Le regole con priorità più alta (valore numerico più piccolo) hanno la precedenza sulle regole con priorità più bassa.

- Destinazione (IP/FQDN): destinazione del traffico tramite FQDN o IP.

- Protocollo: protocollo di rete per il traffico: TCP o UDP.

- Porta: porta di destinazione del traffico.

- Azione: azione eseguita dal client quando il traffico in uscita dal dispositivo corrisponde alla destinazione, al protocollo e alla porta. Le azioni supportate sono tunnel (instradamento verso l'accesso sicuro globale) o bypass (passare direttamente alla destinazione).

- Indurimento: L'azione che si verifica quando il traffico dovrebbe essere incapsulato in un tunnel (indirizzato all'Accesso Sicuro Globale) ma la connessione al servizio cloud fallisce. Le azioni di protezione avanzata supportate sono bloccare (eliminare la connessione) o ignorare (consentire alla connessione di passare direttamente alla rete).

- ID regola: l'identificatore univoco della regola nel profilo di inoltro.

- ID dell'applicazione: L'ID dell'applicazione privata associata alla regola. Questa colonna è rilevante solo per le applicazioni private.

Scheda Acquisizione nome host

La scheda Acquisizione nome host consente la raccolta di un elenco live di nomi host acquisiti dal client, in base alle regole FQDN nel profilo di inoltro. Ogni nome host viene visualizzato in una nuova riga.

- Iniziare a raccogliere: selezionare questa opzione per avviare la raccolta in tempo reale dei nomi host acquisiti.

- Esporta CSV: selezionare questa opzione per esportare l'elenco dei nomi host acquisiti in un file CSV.

- Cancella tabella: selezionare questa opzione per cancellare i nomi host acquisiti visualizzati nella tabella.

- Aggiungi filtro: selezionare questa opzione per impostare i filtri per visualizzare solo un subset dei nomi host acquisiti in base a un set specifico di proprietà del filtro.

- Colonne: selezionare questa opzione per scegliere le colonne da visualizzare nella tabella.

Per ogni nome host, le colonne disponibili includono:

- Timestamp: data e ora di ogni acquisizione del nome host FQDN.

- FQDN: FQDN del nome host acquisito.

- Indirizzo IP generato: indirizzo IP generato dal client per scopi interni. Questo INDIRIZZO IP viene visualizzato nella scheda traffico per le connessioni stabilite al nome di dominio completo corrispondente.

- Acquisito: mostra Sì o No per indicare se un FQDN corrisponde a una regola nel profilo di inoltro.

- Indirizzo IP originale: Il primo indirizzo IPv4 nella risposta DNS per la query FQDN. Se il server DNS del dispositivo dell'utente finale non restituisce un indirizzo IPv4 per la query, la colonna indirizzo IP originale mostra un valore vuoto.

Scheda Traffico

La scheda traffico consente la raccolta di un elenco live di connessioni aperte dal dispositivo, in base alle regole nel profilo di inoltro. Ogni connessione viene visualizzata in una nuova riga.

- Iniziare a raccogliere: selezionare questa opzione per avviare la raccolta dinamica delle connessioni.

- Esporta CSV: selezionare questa opzione per esportare l'elenco delle connessioni a un file CSV.

- Cancella tabella: selezionare questa opzione per cancellare le connessioni visualizzate nella tabella.

- Aggiungi filtro: selezionare questa opzione per impostare i filtri per visualizzare solo un subset delle connessioni in base a un set specifico di proprietà del filtro.

- Colonne: selezionare questa opzione per scegliere le colonne da visualizzare nella tabella.

Per ogni connessione, le colonne disponibili includono:

- Timestamp begin: ora in cui il sistema operativo ha aperto la connessione.

- Timestamp end: ora in cui il sistema operativo ha chiuso la connessione.

- Stato connessione: indica se la connessione è ancora attiva o è già chiusa.

- Protocollo: protocollo di rete per la connessione, TCP o UDP.

- FQDN di destinazione: il FQDN di destinazione per la connessione.

- Porta di origine: porta di origine per la connessione.

- IP di destinazione: indirizzo IP di destinazione per la connessione.

- Porta di destinazione: porta di destinazione per la connessione.

- ID vettore di correlazione: ID univoco attribuito a ogni connessione che può essere correlata ai log del traffico di accesso sicuro globale nel portale. Il supporto tecnico di Microsoft può usare anche questo ID per analizzare i log interni correlati a una connessione specifica.

- Nome del processo: il nome del processo che ha aperto la connessione.

- ID Processo: numero di ID per il processo che ha aperto la connessione.

- Byte inviati: numero di byte inviati dal dispositivo alla destinazione.

- Byte ricevuti: numero di byte ricevuti dal dispositivo dalla destinazione.

- Canale: canale a cui è stata eseguita la connessione in tunneling. Può essere Microsoft 365, Accesso privato o Accesso Internet.

- ID flusso: il numero ID interno della connessione.

- ID regola: identificatore della regola del profilo di inoltro usato per determinare le azioni per questa connessione.

-

Azione: l'azione eseguita per questa connessione; le possibili azioni sono:

- Tunnel: il client ha eseguito il tunneling della connessione al servizio Accesso sicuro globale nel cloud.

- Bypass: la connessione passa direttamente alla destinazione tramite la rete del dispositivo senza alcun intervento da parte del client.

- Blocca: il client ha bloccato la connessione (solo possibile in modalità protezione avanzata).

- Protezione avanzata: indica se la protezione avanzata è stata applicata a questa connessione; può essere Sì o No. La protezione avanzata si applica quando il servizio Accesso sicuro globale non è raggiungibile dal dispositivo.

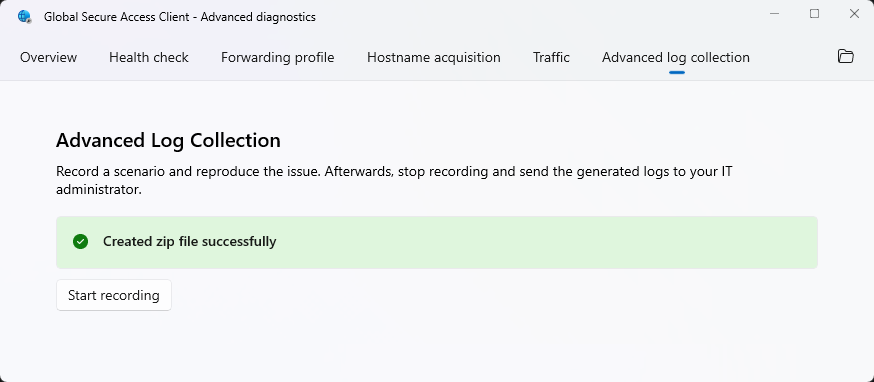

Scheda Raccolta log avanzata

La scheda raccolta log avanzata consente la raccolta di log dettagliati del client, dei sistemi operativi e del traffico di rete durante un periodo specifico. I log vengono archiviati in un file ZIP che può essere inviato all'amministratore o supporto tecnico Microsoft per l'analisi.

- Avvia registrazione: selezionare questa opzione per iniziare a registrare i log dettagliati. È necessario riprodurre il problema durante la registrazione. Se non è possibile riprodurre il problema, indicare agli utenti di raccogliere i log per tutto il tempo necessario fino a quando il problema non viene nuovamente visualizzato. La raccolta di log include diverse ore di attività di accesso sicuro globale.

- Arresta registrazione: dopo aver riprodotto il problema, selezionare questo pulsante per arrestare la registrazione e salvare i log raccolti in un file ZIP. Condividere il file ZIP con il supporto per la risoluzione dei problemi.

Quando si arresta la raccolta di log avanzata, viene visualizzata la cartella contenente i file di log. Per impostazione predefinita, questa cartella è C:\Programmi\Global Secure Access Client\Logs. La cartella contiene un file ZIP e due file di log di traccia eventi (ETL). Se necessario, è possibile rimuovere i file ZIP dopo la risoluzione dei problemi, ma è consigliabile lasciare i file ETL. Si tratta di log circolari e la loro rimozione può creare problemi con la raccolta di log futura.

Vengono raccolti i file seguenti:

| File | Descrizione |

|---|---|

| Application-Crash.evtx | Registro applicazioni filtrato in base all'ID evento 1001. Questo log è utile quando i servizi si bloccano. |

| BindingNetworkDrivers.txt | Risultato di "Get-NetAdapterBinding -AllBindings -IncludeHidden" che mostra tutti i moduli collegati agli adattatori di rete. Questo output è utile per identificare se i driver non Microsoft sono associati allo stack di rete |

| ClientChecker.log | Risultati delle verifiche di integrità dell'Accesso sicuro globale del client. Questi risultati sono più facili da analizzare se si carica il file ZIP nel client Di accesso sicuro globale, vedere Analizzare i log client di accesso sicuro globale in un dispositivo diverso da quello in cui sono stati raccolti |

| DeviceInformation.log | Variabili di ambiente che includono la versione del sistema operativo e la versione client di Accesso sicuro globale. |

| dsregcmd.txt | Output di dsregcmd /status che mostra lo stato del dispositivo, tra cui Microsoft Entra Joined, Hybrid Joined, PRT details e Windows Hello for Business details |

| filterDriver.txt | Filtri di Windows Filtering Platform |

| ForwardingProfile.json | La policy JSON recapitata al client di accesso sicuro globale include l'indirizzo IP perimetrale del servizio accesso sicuro globale a cui si connette il client di accesso sicuro globale (*.globalsecureaccess.microsoft.com), oltre alle regole del profilo di inoltro. |

| GlobalSecureAccess-Boot-Trace.etl | Registrazione del debug del client di Accesso sicuro globale |

| GlobalSecureAccess-Boot-Trace.etl | Registrazione del debug del client di Accesso Sicuro Globale |

| Più file di .reg | Esportazioni globali del registro dei client di Accesso sicuro |

| Ospiti | File host |

| installedPrograms.txt | App installate in Windows, che possono essere utili per comprendere cosa potrebbe causare problemi |

| ipconfig.txt | Ipconfig /all output, inclusi l'indirizzo IP e i server DNS assegnati al dispositivo |

| Kerberos_info.txt | Output di klist, klist tgt e klist cloud_debug. Questo output è utile per la risoluzione dei problemi Kerberos e per l'accesso Single Sign-On (SSO) con Windows Hello for Business. |

| LogsCollectorLog.log e LogsCollectorLog.log.x | Log per il processo raccolta log stesso. Questi log sono utili se si verificano problemi con la raccolta dei log di accesso sicuro globale |

| Multiple .evtx | Esportazioni di più registri eventi di Windows |

| NetworkInformation.log | Output del comando route print, tabella NRPT (Tabella delle Politiche di Risoluzione del Nome) e risultati della latenza per il test di connettività di Global Secure Access. Questo output è utile per risolvere i problemi NRPT. |

| RunningProcesses.log | Processi in esecuzione |

| systeminfo.txt | Informazioni di sistema, tra cui hardware, versioni del sistema operativo e patch |

| systemWideProxy.txt | Risultato di netsh winhttp show proxy |

| userConfiguredProxy | Output delle impostazioni proxy nel Registro di sistema |

| userSessions.txt | Elenco di sessioni utente |

| DNSClient.etl | Log del client DNS. Questi log sono utili per i problemi di risoluzione DNS di diagnosomg. Aprire con il visualizzatore registro eventi o filtrare i nomi specifici di interesse con PowerShell: Get-WinEvent -Path .\DNSClient.etl -Oldest | where Message -Match replace with name/FQDN | Out-GridView |

| InternetDebug.etl | Registri raccolti utilizzando "netsh trace start scenario=internetClient_dbg capture=yes persistent=yes" |

| NetworkTrace.etl | Acquisizione di rete con pktmon |

| NetworkTrace.pcap | Acquisizione di rete, incluso il traffico all'interno del tunnel |

| NetworkTrace.txt | Traccia Pkmon in formato testo |

| wfplog.cab | Log di Windows Filtering Platform |

Filtri utili dell'analizzatore del traffico di rete

In alcuni casi, è necessario analizzare il traffico all'interno del tunnel del servizio accesso sicuro globale. Per impostazione predefinita, un'acquisizione di rete mostra solo il traffico crittografato. Analizzare invece l'acquisizione di rete creata dalla raccolta di log avanzata di Accesso sicuro globale in un analizzatore del traffico di rete.

Analizzare i log client di Accesso sicuro globale in un dispositivo diverso da quello in cui sono stati raccolti

In molti casi, potrebbe essere necessario analizzare i dati raccolti dagli utenti usando il proprio dispositivo. Per raggiungere questo obiettivo, aprire il client Accesso sicuro globale nel dispositivo, aprire lo strumento di diagnostica avanzata e quindi selezionare l'icona della cartella all'estrema destra della barra dei menu. Da qui è possibile passare al file ZIP o al file GlobalSecureAccess-Trace.etl. Il caricamento del file ZIP carica anche informazioni, tra cui ID tenant, ID dispositivo, versione client, controllo dello stato di integrità e regole del profilo di inoltro, come se si stesse effettuando una risoluzione dei problemi localmente sul dispositivo usato per la raccolta dei dati.