Novità di Microsoft Sentinel

Questo articolo elenca le funzionalità recenti aggiunte per Microsoft Sentinel e le nuove funzionalità nei servizi correlati che offrono un'esperienza utente avanzata in Microsoft Sentinel. Per le nuove funzionalità della piattaforma SecOps (Unified Security Operations) di Microsoft, vedere la documentazione della piattaforma SecOps unificata.

Le funzionalità elencate sono state rilasciate negli ultimi tre mesi. Per informazioni sulle funzionalità precedenti fornite, vedere i blog della community tecnica.

per ricevere una notifica quando questa pagina viene aggiornata, copiare e incollare l'URL seguente nel lettore di feed: https://aka.ms/sentinel/rss

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

2025 gennaio 2021

- Ottimizzare i feed di intelligence per le minacce con le regole di inserimento

- Regola di analisi corrispondente ora disponibile a livello generale

- Interfaccia di gestione delle minacce aggiornata

- Sbloccare la ricerca avanzata con nuovi oggetti STIX acconsentire esplicitamente alle nuove tabelle di intelligence sulle minacce

- L'API di caricamento di Intelligence per le minacce supporta ora più oggetti STIX

- Connettori dati di Microsoft Defender Threat Intelligence ora disponibili a livello generale

- Supporto dei modelli Bicep per i repository (anteprima)

- Visualizzare il contenuto granulare della soluzione nell'hub del contenuto di Microsoft Sentinel

Ottimizzare i feed di intelligence per le minacce con le regole di inserimento

Ottimizzare i feed di intelligence per le minacce filtrando e migliorando gli oggetti prima che vengano recapitati all'area di lavoro. Le regole di inserimento aggiornano gli attributi degli oggetti Intel delle minacce o filtrano tutti insieme gli oggetti.

Per altre informazioni, vedere Informazioni sulle regole di inserimento di intelligence sulle minacce.

Regola di analisi corrispondente ora disponibile a livello generale

Microsoft fornisce l'accesso all'intelligence sulle minacce Premium tramite la regola di analisi di Defender Threat Intelligence, ora disponibile a livello generale. Per ulteriori informazioni su come sfruttare questa regola, che genera avvisi e incidenti ad alta fedeltà, vedere Usare l'analisi abbinata per rilevare minacce.

L'interfaccia di gestione di Intelligence sulle minacce è stata spostata

L'intelligence per le minacce per Microsoft Sentinel nel portale di Defender è cambiata. La gestione Intel è stata rinominata e spostata con altri flussi di lavoro di Intelligence per le minacce. Non ci sono modifiche per i clienti che usano Microsoft Sentinel nell'esperienza di Azure.

I miglioramenti alle funzionalità di intelligence sulle minacce sono disponibili per i clienti che usano entrambe le esperienze di Microsoft Sentinel. L'interfaccia di gestione semplifica la creazione e la cura delle minacce intel con queste funzionalità chiave:

- Definire le relazioni durante la creazione di nuovi oggetti STIX.

- Curare l'intelligence sulle minacce esistente con il nuovo generatore di relazioni.

- Creare più oggetti rapidamente copiando metadati comuni da un oggetto TI nuovo o esistente usando una funzionalità di duplicazione.

- Usare la ricerca avanzata per ordinare e filtrare gli oggetti intelligence per le minacce senza nemmeno scrivere una query di Log Analytics.

Per altre informazioni, vedere gli articoli seguenti:

- Nuovi oggetti STIX in Microsoft Sentinel

- Informazioni sull'intelligence sulle minacce

- Scoprire gli avversari con l'intelligence sulle minacce nella piattaforma SecOps unificata di Microsoft

Sbloccare la ricerca avanzata con nuovi oggetti STIX acconsentire esplicitamente alle nuove tabelle di intelligence sulle minacce

Le tabelle che supportano il nuovo schema di oggetti STIX sono in anteprima privata. Per visualizzare l'intelligence sulle minacce per gli oggetti STIX e sbloccare il modello di ricerca che li usa, richiedere di acconsentire esplicitamente a questo modulo. Inserire l'intelligence sulle minacce nelle nuove tabelle ThreatIntelIndicator e ThreatIntelObjects , insieme a o anziché alla tabella corrente, ThreatIntelligenceIndicator, con questo processo di consenso esplicito.

Per altre informazioni, vedere l'annuncio del blog Nuovi oggetti STIX in Microsoft Sentinel.

L'API di caricamento di Intelligence per le minacce supporta ora più oggetti STIX

Sfruttare al meglio le piattaforme di intelligence per le minacce quando si connettono a Microsoft Sentinel con l'API di caricamento. Ora è possibile inserire più oggetti rispetto ai soli indicatori, riflettendo le varie intelligence sulle minacce disponibili. L'API di caricamento supporta gli oggetti STIX seguenti:

indicatorattack-patternidentitythreat-actorrelationship

Per altre informazioni, vedere gli articoli seguenti:

- Connettere la piattaforma di intelligence per le minacce con l'API di caricamento (anteprima)

- Importare intelligence per le minacce in Microsoft Sentinel con l'API di caricamento (anteprima)

- Nuovi oggetti STIX in Microsoft Sentinel

Connettori dati di Microsoft Defender Threat Intelligence ora disponibili a livello generale

I connettori dati Premium e Standard di Microsoft Defender Threat Intelligence sono ora disponibili a livello generale nell'hub del contenuto. Per altre informazioni, vedere gli articoli seguenti:

- Esplorare le licenze di Defender Threat Intelligence

- Abilitare il connettore dati di Microsoft Defender Threat Intelligence

Supporto dei modelli Bicep per i repository (anteprima)

Usare modelli Bicep insieme o come sostituzione dei modelli JSON arm nei repository di Microsoft Sentinel. Bicep offre un modo intuitivo per creare modelli di risorse di Azure e elementi di contenuto di Microsoft Sentinel. Non solo è più facile sviluppare nuovi elementi di contenuto, Bicep semplifica la revisione e l'aggiornamento del contenuto per chiunque faccia parte dell'integrazione continua e della distribuzione del contenuto di Microsoft Sentinel.

Per altre informazioni, vedere Pianificare il contenuto del repository.

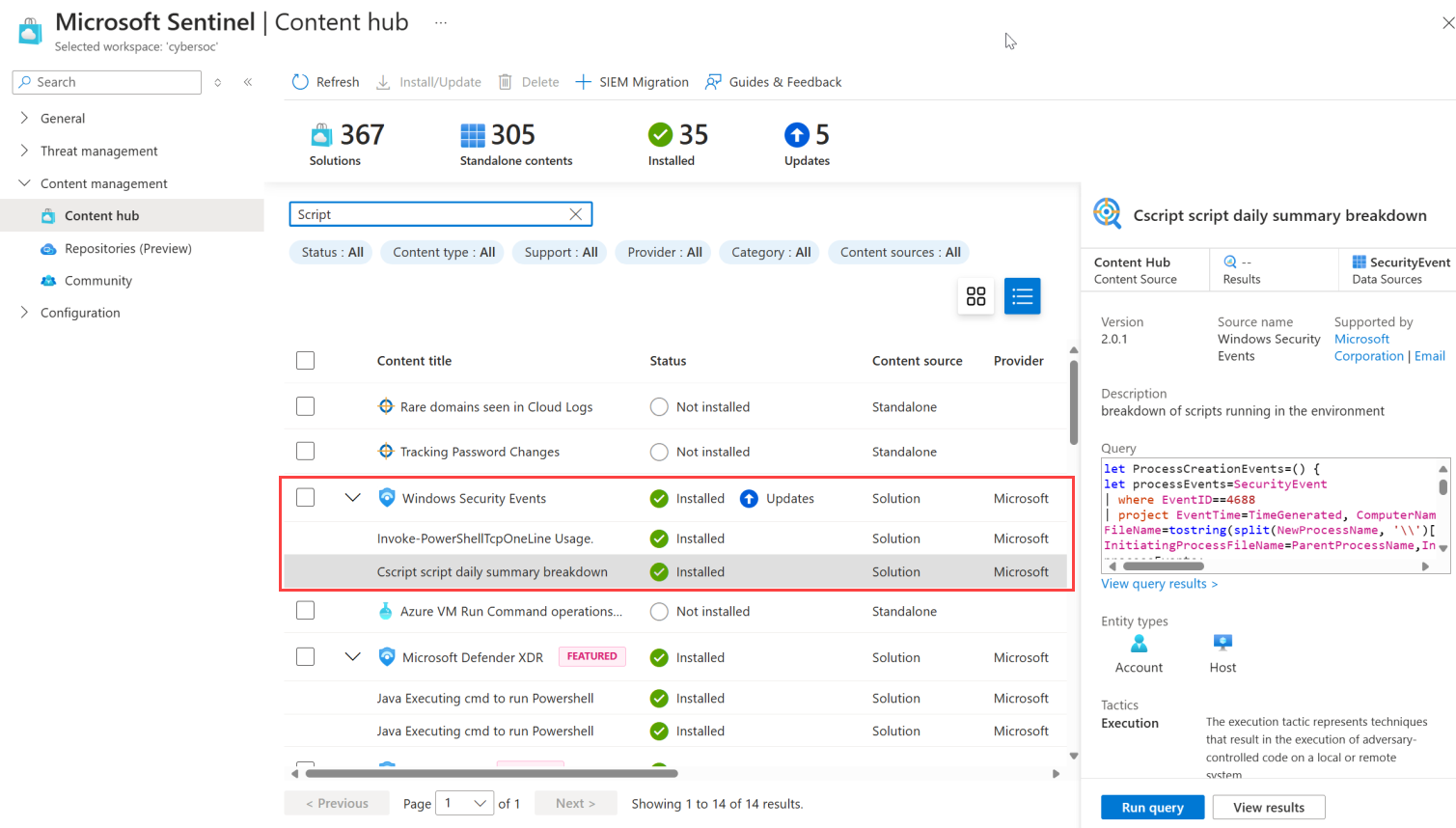

Visualizzare il contenuto granulare della soluzione nell'hub del contenuto di Microsoft Sentinel

È ora possibile visualizzare i singoli contenuti disponibili in una soluzione specifica direttamente dall'hub contenuto, anche prima di aver installato la soluzione. Questa nuova visibilità consente di comprendere il contenuto disponibile e di identificare, pianificare e installare più facilmente le soluzioni specifiche necessarie.

Espandere ogni soluzione nell'hub contenuto per visualizzare il contenuto di sicurezza incluso. Ad esempio:

Gli aggiornamenti granulari del contenuto della soluzione includono anche un motore di ricerca basato su intelligenza artificiale generativo che consente di eseguire ricerche più affidabili, approfondire il contenuto della soluzione e restituire risultati per termini simili.

Per altre informazioni, vedere Individuare il contenuto.

Dicembre 2024

- Nuova raccomandazione di ottimizzazione SOC basata su organizzazioni simili (anteprima)

- Distribuzione senza agente per applicazioni SAP (anteprima limitata)

- Cartelle di lavoro di Microsoft Sentinel ora disponibili per la visualizzazione direttamente nel portale di Microsoft Defender

- Soluzione unificata di Microsoft Sentinel per Microsoft Business Apps

- Nuova raccolta di documentazione per la piattaforma unificata per le operazioni di sicurezza di Microsoft

- Nuovo connettore dati basato su S3 per i log WAF di Amazon Web Services (anteprima)

Nuova raccomandazione di ottimizzazione SOC basata su organizzazioni simili (anteprima)

L'ottimizzazione SOC include ora nuove raccomandazioni per l'aggiunta di origini dati all'area di lavoro in base al comportamento di sicurezza di altri clienti in settori e settori simili e con modelli di inserimento dati simili. Aggiungere le origini dati consigliate per migliorare la copertura della sicurezza per l'organizzazione.

Per altre informazioni, vedere Informazioni di riferimento sull'ottimizzazione SOC delle raccomandazioni.

Distribuzione senza agente per applicazioni SAP (anteprima limitata)

La soluzione Microsoft Sentinel per le applicazioni SAP supporta ora una distribuzione senza agente, usando le funzionalità della piattaforma cloud di SAP per offrire una distribuzione semplificata, senza agente e connettività. Anziché distribuire una macchina virtuale e un agente in contenitori, usare SAP Cloud Connector e le connessioni esistenti ai sistemi ABAP back-end per connettere il sistema SAP a Microsoft Sentinel.

La soluzione senza agente usa SAP Cloud Connector e SAP Integration Suite, che sono già familiari per la maggior parte dei clienti SAP. Questo riduce significativamente i tempi di distribuzione, soprattutto per quelli meno familiari con Docker, Kubernetes e amministrazione Linux. Usando SAP Cloud Connector, la soluzione trae profitto dalle configurazioni già esistenti e dai processi di integrazione stabiliti. Ciò significa che non è necessario affrontare di nuovo le sfide di rete, perché gli utenti che eseguono SAP Cloud Connector hanno già superato tale processo.

La soluzione senza agente è compatibile con SAP S/4HANA Cloud, Private Edition RISE con SAP, SAP S/4HANA locale e SAP ERP Central Component (ECC), garantendo funzionalità continue del contenuto di sicurezza esistente, inclusi rilevamenti, cartelle di lavoro e playbook.

Importante

La soluzione Agentless di Microsoft Sentinel è in anteprima limitata come prodotto non definitiva, che può essere modificato in modo sostanziale prima del rilascio commerciale. Microsoft non fornisce alcuna garanzia espressa o implicita in relazione alle informazioni fornite qui. L'accesso alla soluzione senza agente richiede anche la registrazione ed è disponibile solo per i clienti e i partner approvati durante il periodo di anteprima.

Per altre informazioni, vedi:

- Microsoft Sentinel per SAP diventa senza agente

- Iscriversi per l'anteprima limitata

- Soluzione Microsoft Sentinel per le applicazioni SAP: Panoramica della distribuzione

Cartelle di lavoro di Microsoft Sentinel ora disponibili per la visualizzazione direttamente nel portale di Microsoft Defender

Le cartelle di lavoro di Microsoft Sentinel sono ora disponibili per la visualizzazione direttamente nel portale di Microsoft Defender con la piattaforma SecOps (Unified Security Operations) di Microsoft. Ora, nel portale di Defender, quando si seleziona Cartelle di lavoro di gestione> delle minacce di Microsoft Sentinel>, si rimane nel portale di Defender invece di una nuova scheda aperta per le cartelle di lavoro nel portale di Azure. Continuare a eseguire tabulazioni nel portale di Azure solo quando è necessario modificare le cartelle di lavoro.

Le cartelle di lavoro di Microsoft Sentinel si basano sulle cartelle di lavoro di Monitoraggio di Azure e consentono di visualizzare e monitorare i dati inseriti in Microsoft Sentinel. Le cartelle di lavoro aggiungono tabelle e grafici con analisi per i log e le query agli strumenti già disponibili.

Per altre informazioni, vedere Visualizzare e monitorare i dati usando cartelle di lavoro in Microsoft Sentinel e Connettere Microsoft Sentinel a Microsoft Defender XDR.

Soluzione unificata di Microsoft Sentinel per Microsoft Business Apps

Microsoft Sentinel offre ora una soluzione unificata per Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement e Microsoft Dynamics 365 Finance and Operations. La soluzione include connettori dati e contenuto di sicurezza per tutte le piattaforme.

La soluzione aggiornata rimuove le soluzioni Dynamics 365 CE Apps e Dynamics 365 Finance and Operations dall'hub del contenuto di Microsoft Sentinel. I clienti esistenti noteranno che queste soluzioni vengono rinominate nella soluzione Applicazioni aziendali Microsoft.

La soluzione aggiornata rimuove anche il connettore dati Di inventario power platform. Anche se il connettore dati Inventario Power Platform continua a essere supportato nelle aree di lavoro in cui è già distribuito, non è disponibile per le nuove distribuzioni in altre aree di lavoro.

Per altre informazioni, vedi:

Qual è la soluzione Microsoft Sentinel per Microsoft Business Apps?

Microsoft Power Platform e Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Nuova raccolta di documentazione per la piattaforma unificata per le operazioni di sicurezza di Microsoft

Trovare la documentazione centralizzata sulla piattaforma SecOps unificata di Microsoft nel portale di Microsoft Defender. La piattaforma SecOps unificata di Microsoft riunisce le funzionalità complete di Microsoft Sentinel, Microsoft Defender XDR, Microsoft Security Exposure Management e genera l'intelligenza artificiale nel portale di Defender. Informazioni sulle funzionalità e sulle funzionalità disponibili con la piattaforma SecOps unificata di Microsoft, quindi iniziare a pianificare la distribuzione.

Nuovo connettore dati basato su S3 per i log WAF di Amazon Web Services (anteprima)

Inserire i log dal web application firewall (WAF) di Amazon Web Services con il nuovo connettore basato su S3 di Microsoft Sentinel. Questo connettore offre, per la prima volta, una configurazione rapida e semplice automatizzata, che usa i modelli AWS CloudFormation per la creazione di risorse. Inviare i log di AWS WAF a un bucket S3, in cui il connettore dati li recupera e li inserisce.

Per altre informazioni e istruzioni sulla configurazione, vedere Connettere Microsoft Sentinel ad Amazon Web Services per inserire i log di AWS WAF.

Novembre 2024

Disponibilità di Microsoft Sentinel nel portale di Microsoft Defender

Microsoft Sentinel è stato annunciato in precedenza disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender.

Ora, in anteprima, Microsoft Sentinel è disponibile nel portale di Defender anche senza Microsoft Defender XDR o una licenza di Microsoft 365 E5. Per altre informazioni, vedi:

- Microsoft Sentinel nel portale di Microsoft Defender

- Connettere Microsoft Sentinel al portale di Microsoft Defender

Ottobre 2024

Aggiornamenti per la soluzione Microsoft Sentinel per Microsoft Power Platform

A partire dal 17 ottobre 2024, i dati di registrazione di controllo per Power Apps, Power Platform DLP e Power Platform Connectors vengono indirizzati alla PowerPlatformAdminActivity tabella anziché PowerAppsActivityPowerPlatformDlpActivity alle tabelle e PowerPlatformConnectorActivity .

Il contenuto della sicurezza nella soluzione Microsoft Sentinel per Microsoft Power Platform viene aggiornato con le nuove tabelle e schemi per i connettori Power Apps, Power Platform DLP e Power Platform. È consigliabile aggiornare la soluzione Power Platform nell'area di lavoro alla versione più recente e applicare i modelli di regola di analisi aggiornati per trarre vantaggio dalle modifiche. Per altre informazioni, vedere Installare o aggiornare il contenuto.

I clienti che usano connettori dati deprecati per Power Apps, Power Platform DLP e Power Platform Connector possono disconnettersi e rimuovere questi connettori dall'area di lavoro di Microsoft Sentinel. Tutti i flussi di dati associati vengono inseriti tramite il connettore Power Platform Admin Activity.

Per altre informazioni, vedere Centro messaggi.

Settembre 2024

- Mapping dello schema aggiunto all'esperienza di migrazione SIEM

- Widget di arricchimento di terze parti da ritirare nel mese di febbraio 2025

- Le prenotazioni di Azure hanno ora piani di preacquisto disponibili per Microsoft Sentinel

- Importazione/Esportazione delle regole di automazione ora disponibili a livello generale (GA)

- I connettori dati di Google Cloud Platform godono ora della disponibilità generale

- Microsoft Sentinel è ora disponibile a livello generale in Israele centrale di Azure

Mapping dello schema aggiunto all'esperienza di migrazione SIEM

Dal momento che l'esperienza di migrazione SIEM è diventata disponibile a livello generale nel maggio 2024, sono stati apportati miglioramenti costanti per facilitare la migrazione del monitoraggio della sicurezza da Splunk. Le nuove funzionalità seguenti consentono ai clienti di fornire dettagli più contestuali sull'ambiente Splunk e sull'utilizzo per il motore di traduzione delle migrazioni SIEM di Microsoft Sentinel:

- Mapping dello schema

- Supporto per le macro Splunk nella traduzione

- Supporto per Splunk Lookups nella traduzione

Per altre informazioni su questi aggiornamenti, vedere Esperienza di migrazione SIEM.

Per altre informazioni sull'esperienza di migrazione SIEM, vedere gli articoli seguenti:

- Diventare un ninja di Microsoft Sentinel - sezione sulla migrazione

- Aggiornamento della migrazione SIEM - Blog di Microsoft Sentinel

Widget di arricchimento di terze parti da ritirare nel mese di febbraio 2025

A partire da ora, non è più possibile abilitare la funzionalità per creare widget di arricchimento che recuperano dati da origini dati esterne di terze parti. Questi widget vengono visualizzati nelle pagine delle entità di Microsoft Sentinel e in altre posizioni in cui vengono presentate le informazioni sulle entità. Questa modifica è da ascrivere al fatto che non è più possibile creare l'insieme di credenziali delle chiavi di Azure necessario per accedere a queste origini dati esterne.

Se si usano già widget di arricchimento di terze parti, ovvero se questo insieme di credenziali delle chiavi esiste già, è comunque possibile configurare e usare widget che non si usavano in precedenza, anche se non è consigliabile farlo.

A partire da febbraio 2025, i widget di arricchimento esistenti che recuperano dati da origini di terze parti smetteranno di essere visualizzati, nelle pagine delle entità o in qualsiasi altra posizione.

Se l'organizzazione usa widget di arricchimento di terze parti, è consigliabile disabilitarli in anticipo eliminando l'insieme di credenziali delle chiavi creato a questo scopo dal relativo gruppo di risorse. Il nome dell'insieme di credenziali delle chiavi inizia con "widget".

I widget di arricchimento basati su origini dati proprietarie non sono interessati da questa modifica e continueranno a funzionare come prima. Le "origini dati proprietarie" includono tutti i dati già inseriti in Microsoft Sentinel da origini esterne—ossia qualsiasi elemento contenuto nelle tabelle nell'area di lavoro Log Analytics—e in Microsoft Defender Threat Intelligence.

Piani di preacquisto ora disponibili per Microsoft Sentinel

I piani di preacquisto sono un tipo di prenotazione di Azure. Quando si acquista un piano di preacquisto, si ottengono unità di commit a livelli con sconti per un prodotto specifico. Le unità di commit di Microsoft Sentinel si applicano ai costi idonei nell'area di lavoro. Quando si hanno costi prevedibili, la scelta del piano di preacquisto corretto consente di risparmiare denaro.

Per altre informazioni, vedere Ottimizzare i costi con un piano di preacquisto.

Importazione/esportazione delle regole di automazione ora disponibili a livello generale

La capacità di esportare le regole di automazione nei modelli di Azure Resource Manager (ARM) in formato JSON e di importarli dai modelli ARM, è ora disponibile a livello generale dopo un breve periodo di anteprima.

Altre informazioni sull'esportazione e l'importazione di regole di automazione.

I connettori dati di Google Cloud Platform godono ora della disponibilità generale

I connettori dati di Google Cloud Platform (GCP) di Microsoft Sentinel, basati sulla piattaforma CCP (Codeless Connector Platform) godono ora della disponibilità generale. Con questi connettori, è possibile inserire i log dall'ambiente GCP usando la funzionalità GCP Pub/Sub:

Il connettore Log di Audit GCP pub/sub di Google Cloud Platform (GCP) raccoglie audit trail per l'accesso alle risorse GCP. Gli analisti possono monitorare questi log per tenere traccia dei tentativi di accesso alle risorse e rilevare potenziali minacce nell'ambiente GCP.

Il connettore Security Command Center di Google Cloud Platform (GCP) raccoglie i risultati ottenuti dal Security Command Center di Google, una solida piattaforma di gestione dei rischi e sicurezza per Google Cloud. Gli analisti possono visualizzare questi risultati per ottenere informazioni dettagliate sul comportamento di sicurezza dell'organizzazione, tra cui inventario e individuazione degli asset, rilevamenti di vulnerabilità e minacce e mitigazione e correzione dei rischi.

Per altre informazioni su questi connettori, vedere Inserire i dati di log di Google Cloud Platform in Microsoft Sentinel.

Microsoft Sentinel è ora disponibile a livello generale in Israele centrale di Azure

Microsoft Sentinel è ora disponibile nell'area di Azure Israele centrale, con lo stesso set di funzionalità di tutte le altre aree commerciali di Azure.

Per altre informazioni, vedere Supporto delle funzionalità di Microsoft Sentinel per cloud commerciali/altri cloud di Azure e Disponibilità geografica e residenza dei dati in Microsoft Sentinel.

Agosto 2024

- Ritiro dell'agente di Log Analytics

- Esportare e importare regole di automazione (anteprima)

- Supporto di Microsoft Sentinel nella gestione multi-tenant di Microsoft Defender (anteprima)

- Connettore dati Microsoft Defender Threat Intelligence Premium (anteprima)

- Connettori basati su AMA unificato per l'inserimento syslog

- Maggiore visibilità per gli eventi di sicurezza di Windows

- Nuovo piano di conservazione dei log ausiliari (anteprima)

- Creare regole di riepilogo per set di dati di grandi dimensioni (anteprima)

Ritiro dell'agente di Log Analytics

A partire dal 31 agosto 2024, l'Agente di Log Analytics (MMA/OMS) è stato ritirato.

La raccolta di log da molti dispositivi e appliance è ora supportata da Common Event Format (CEF) tramite AMA, syslog tramite AMA o log personalizzati tramite il connettore dati AMA in Microsoft Sentinel. Se si è usato l'agente di Log Analytics nella distribuzione di Microsoft Sentinel, è consigliabile eseguire la migrazione all'agente di Monitoraggio di Azure.

Per altre informazioni, vedi:

- Trovare il connettore dati di Microsoft Sentinel

- Eseguire la migrazione all'agente di Monitoraggio di Azure dall'agente di Log Analytics

- Migrazione dell'agente di Monitoraggio di Azure per Microsoft Sentinel

- Blog:

Esportare e importare regole di automazione (anteprima)

Gestione delle regole di automazione di Microsoft Sentinel come codice. È ora possibile esportare le regole di automazione nei file modello di Azure Resource Manager (ARM) e importare regole da questi file, come parte del programma per gestire e controllare le distribuzioni di Microsoft Sentinel come codice. Con l’esportazione, verrà creato un file JSON nel percorso di download del browser, che sarà poi possibile rinominare, spostare e gestire diversamente, come qualunque altro file.

Il file JSON esportato è indipendente dall'area di lavoro, pertanto può essere importato in altre aree di lavoro e anche in altri tenant. Come codice, può anche essere controllato dalla versione, aggiornato e distribuito in un framework CI/CD gestito.

Il file include tutti i parametri definiti nella regola di automazione. Le regole di qualsiasi tipo di trigger possono essere esportate in un file JSON.

Altre informazioni sull'esportazione e l'importazione di regole di automazione.

Il supporto di Microsoft Sentinel nella gestione multi-tenant di Microsoft Defender (anteprima)

Se è stato eseguito l'onboarding di Microsoft Sentinel nella piattaforma operativa di sicurezza unificata Microsoft, i dati di Microsoft Sentinel sono ora disponibili con i dati XDR di Defender nella gestione multi-tenant di Microsoft Defender. Nella piattaforma operativa di sicurezza unificata Microsoft è attualmente supportata una sola area di lavoro di Microsoft Sentinel per tenant. Pertanto, la gestione multi-tenant di Microsoft Defender mostra i dati delle informazioni di sicurezza e gestione degli eventi (SIEM) da un'area di lavoro di Microsoft Sentinel per tenant. Per maggiori informazioni, vedere Gestione multi-tenant di Microsoft Defender e Microsoft Sentinel nel portale di Microsoft Defender.

Connettore dati Microsoft Defender Threat Intelligence Premium (anteprima)

La licenza premium per Microsoft Defender Threat Intelligence (MDTI) consente ora di inserire tutti gli indicatori premium direttamente nell'area di lavoro. Il connettore dati MDTI Premium aggiunge altre funzionalità di esplorazione e ricerca all'interno di Microsoft Sentinel.

Per maggiori informazioni, vedere Informazioni su intelligence sulle minacce.

Connettori basati su AMA unificato per l'inserimento syslog

Con il ritiro imminente dell'agente di Log Analytics, Microsoft Sentinel ha consolidato la raccolta e l'inserimento di messaggi di syslog, CEF e log in formato personalizzato in tre connettori dati multi-scopo basati sull'agente di Monitoraggio di Azure (AMA):

- Syslog tramite AMA, per qualsiasi dispositivo i cui log vengono inseriti nella tabella Syslog in Log Analytics.

- Common Event Format (CEF) tramite AMA, per qualsiasi dispositivo i cui log vengono inseriti nella tabella CommonSecurityLog in Log Analytics.

- Novità! Log personalizzati tramite AMA (anteprima), per uno qualsiasi dei 15 tipi di dispositivo o di qualsiasi dispositivo non elencato, i cui log vengono inseriti in tabelle personalizzate con nomi che terminano in _CL in Log Analytics.

Questi connettori sostituiscono quasi tutti i connettori esistenti per singoli tipi di dispositivo e appliance esistenti fino ad ora, basati sull'agente di Log Analytics legacy (noto anche come MMA o OMS) o sull'agente di Monitoraggio di Azure corrente. Le soluzioni fornite nell'hub del contenuto per tutti questi dispositivi e appliance includono ora i connettori che tra questi tre siano appropriati per la soluzione.* I connettori sostituiti sono ora contrassegnati come "Deprecati" nella raccolta di connettori dati.

I grafici di inserimento dati trovati in precedenza nella pagina del connettore di ogni dispositivo sono ora disponibili nelle cartelle di lavoro specifiche del dispositivo incluse nella soluzione di ogni dispositivo.

* Quando si installa la soluzione per una di queste applicazioni, dispositivi o appliance, per assicurarsi che il connettore dati associato sia installato, è necessario selezionare Installa con dipendenze nella pagina della soluzione e quindi contrassegnare il connettore dati nella pagina seguente.

Per le procedure aggiornate per l'installazione di queste soluzioni, vedere gli articoli seguenti:

- CEF tramite il connettore dati AMA - Configurare un'appliance o un dispositivo specifico per l'inserimento dati di Microsoft Sentinel

- Syslog tramite il connettore dati AMA - Configurare un'appliance o un dispositivo specifico per l'inserimento dati di Microsoft Sentinel

- Log personalizzati tramite il connettore dati AMA - Configurare l'inserimento dati in Microsoft Sentinel da applicazioni specifiche

Maggiore visibilità per gli eventi di sicurezza di Windows

È stato migliorato lo schema della tabella SecurityEvent che ospita gli eventi di sicurezza di Windows e sono state aggiunte nuove colonne per garantire la compatibilità con l'agente di Monitoraggio di Azure (AMA) per Windows (versione 1.28.2). Questi miglioramenti sono progettati per aumentare la visibilità e la trasparenza degli eventi di Windows raccolti. Se non si desidera ricevere dati in questi campi, si può applicare una trasformazione in fase di inserimento (come, ad esempio, "project-away") per rimuoverli.

Nuovo piano di conservazione dei log ausiliari (anteprima)

Il nuovo piano di conservazione dei log ausiliari per le tabelle di Log Analytics consente di inserire grandi quantità di log dai volumi elevati con un valore supplementare per la sicurezza a un costo molto inferiore. I log ausiliari sono disponibili con conservazione interattiva per 30 giorni, in cui è possibile eseguire semplici query a tabella singola, ad esempio per riepilogare e aggregare i dati. Dopo il periodo di 30 giorni, i dati del log ausiliario passano alla conservazione a lungo termine, che è possibile definire per un massimo di 12 anni, a un costo estremamente basso. Questo piano consente anche di eseguire processi di ricerca sui dati nella conservazione a lungo termine, estraendo solo i record che si desiderano in una nuova tabella che è possibile gestire come una normale tabella di Log Analytics, con funzionalità di query complete.

Per altre informazioni sui log ausiliari e sul confronto con i log di Analytics, vedere Piani di conservazione dei log in Microsoft Sentinel.

Per informazioni più approfondite sui differenti piani di gestione dei log, vedere Piani di tabella nell'articolo Panoramica dei log di Monitoraggio di Azure nella documentazione di Monitoraggio di Azure.

Creare regole di riepilogo in Microsoft Sentinel per set di dati di grandi dimensioni (anteprima)

Microsoft Sentinel offre ora la possibilità di creare riepiloghi dinamici usando le regoledi riepilogo di Monitoraggio di Azure, che aggregano set di dati di grandi dimensioni in background per un'esperienza di operazioni di sicurezza più fluida in tutti i livelli di log.

- Accedere ai risultati delle regole di riepilogo tramite KQL (Kusto Query Language) tra le attività di rilevamento, indagine, ricerca e creazione di report.

- Eseguire query Kusto Query Language (KQL) con prestazioni elevate sui dati riepilogati.

- Usare i risultati delle regole di riepilogo per periodi più lunghi nelle attività di ricerca, ricerca e conformità.

Per altre informazioni, vedere Aggregare i dati di Microsoft Sentinel con regoledi riepilogo.