Connettere Microsoft Sentinel ad Amazon Web Services per inserire i log di AWS WAF

Usare il connettore Web Application Firewall (WAF) basato su Amazon Web Services (AWS) S3 per inserire i log DI AWS WAF, raccolti in bucket AWS S3, in Microsoft Sentinel. I log di AWS WAF sono record dettagliati del traffico Web analizzato da AWS WAF rispetto agli elenchi di controllo di accesso Web (ACL). Questi record contengono informazioni come il momento in cui AWS WAF ha ricevuto la richiesta, le specifiche della richiesta e l'azione eseguita dalla regola corrispondente. Questi log e questa analisi sono essenziali per mantenere la sicurezza e le prestazioni delle applicazioni Web.

Questo connettore offre il debutto di un nuovo script di onboarding basato su AWS CloudFormation, per semplificare la creazione delle risorse AWS usate dal connettore.

Importante

Il connettore dati WAF di Amazon Web Services S3 è attualmente in anteprima. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

-

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Panoramica

Il connettore dati WAF di Amazon Web Services S3 serve i casi d'uso seguenti:

Monitoraggio della sicurezza e rilevamento delle minacce: analizzare i log di AWS WAF per identificare e rispondere alle minacce alla sicurezza, ad esempio attacchi SQL injection e scripting intersito (XSS). Inserendo questi log in Microsoft Sentinel, è possibile usare l'analisi avanzata e l'intelligence sulle minacce per rilevare e analizzare le attività dannose.

Conformità e controllo: i log di AWS WAF forniscono record dettagliati del traffico ACL Web, che può essere fondamentale per la creazione di report di conformità e per scopi di controllo. Il connettore garantisce che questi log siano disponibili all'interno di Sentinel per semplificare l'accesso e l'analisi.

Questo articolo illustra come configurare il connettore WAF di Amazon Web Services S3. Il processo di configurazione ha due parti: il lato AWS e il lato Microsoft Sentinel. Il processo di ogni lato produce informazioni usate dall'altro lato. Questa autenticazione bidirezionale crea comunicazioni sicure.

Prerequisiti

È necessario disporre dell'autorizzazione di scrittura per l'area di lavoro di Microsoft Sentinel.

Installare la soluzione Amazon Web Services dall'hub dei contenuti in Microsoft Sentinel. Se è già installata la versione 3.0.2 della soluzione (o versioni precedenti), aggiornare la soluzione nell'hub del contenuto per assicurarsi di avere la versione più recente che include questo connettore. Per altre informazioni, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel.

Abilitare e configurare il connettore WAF di Amazon Web Services S3

Il processo di abilitazione e configurazione del connettore è costituito dalle attività seguenti:

Nell'ambiente AWS:

La pagina del connettore WAF di Amazon Web Services S3 in Microsoft Sentinel contiene modelli di stack AWS CloudFormation scaricabili che automatizzano le attività AWS seguenti:

Configurare i servizi AWS per inviare i log a un bucket S3.

Creare una coda simple queue service (SQS) per fornire una notifica.

Creare un provider di identità Web per autenticare gli utenti in AWS tramite OpenID Connect (OIDC).

Creare un ruolo assunto per concedere autorizzazioni agli utenti autenticati dal provider di identità Web OIDC per accedere alle risorse AWS.

Collegare i criteri di autorizzazioni IAM appropriati per concedere al ruolo assunto l'accesso alle risorse appropriate (bucket S3, SQS).

In Microsoft Sentinel:

- Configurare il connettore WAF S3 di Amazon Web Services nel portale di Microsoft Sentinel aggiungendo agenti di raccolta log che eseguano il polling della coda e recuperino i dati di log dal bucket S3. Vedere le istruzioni riportate di seguito.

Configurare l'ambiente AWS

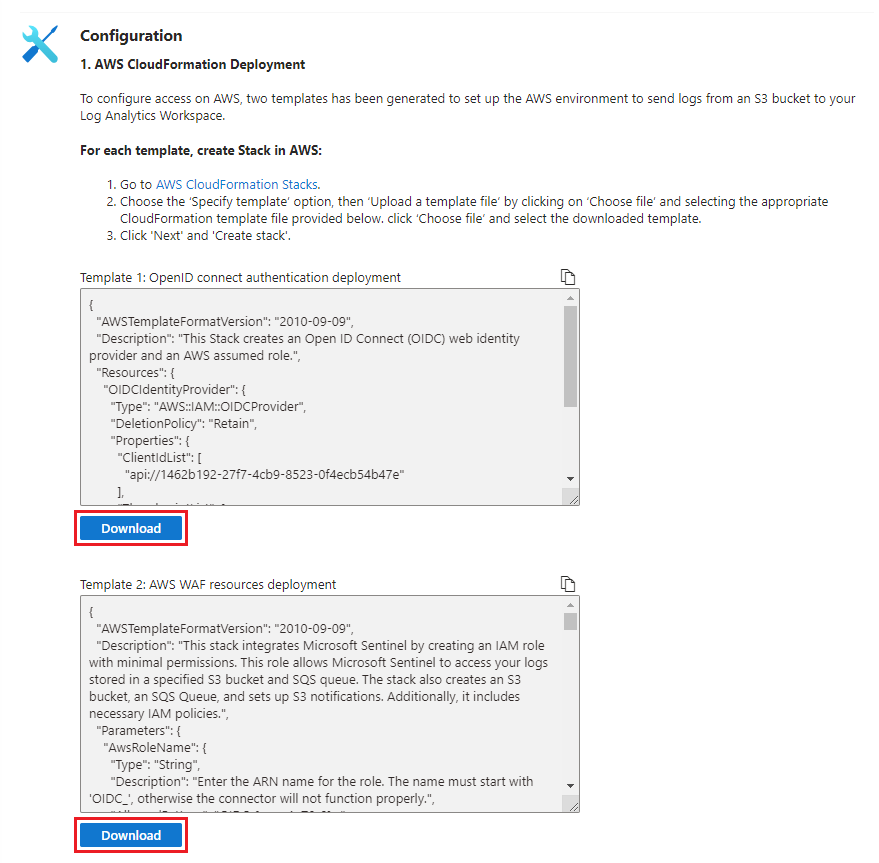

Per semplificare il processo di onboarding, la pagina del connettore WAF di Amazon Web Services S3 in Microsoft Sentinel contiene modelli scaricabili da usare con il servizio AWS CloudFormation. Il servizio CloudFormation usa questi modelli per creare automaticamente stack di risorse in AWS. Questi stack includono le risorse stesse, come descritto in questo articolo, nonché le credenziali, le autorizzazioni e i criteri.

Preparare i file modello

Per eseguire lo script per configurare l'ambiente AWS, seguire questa procedura:

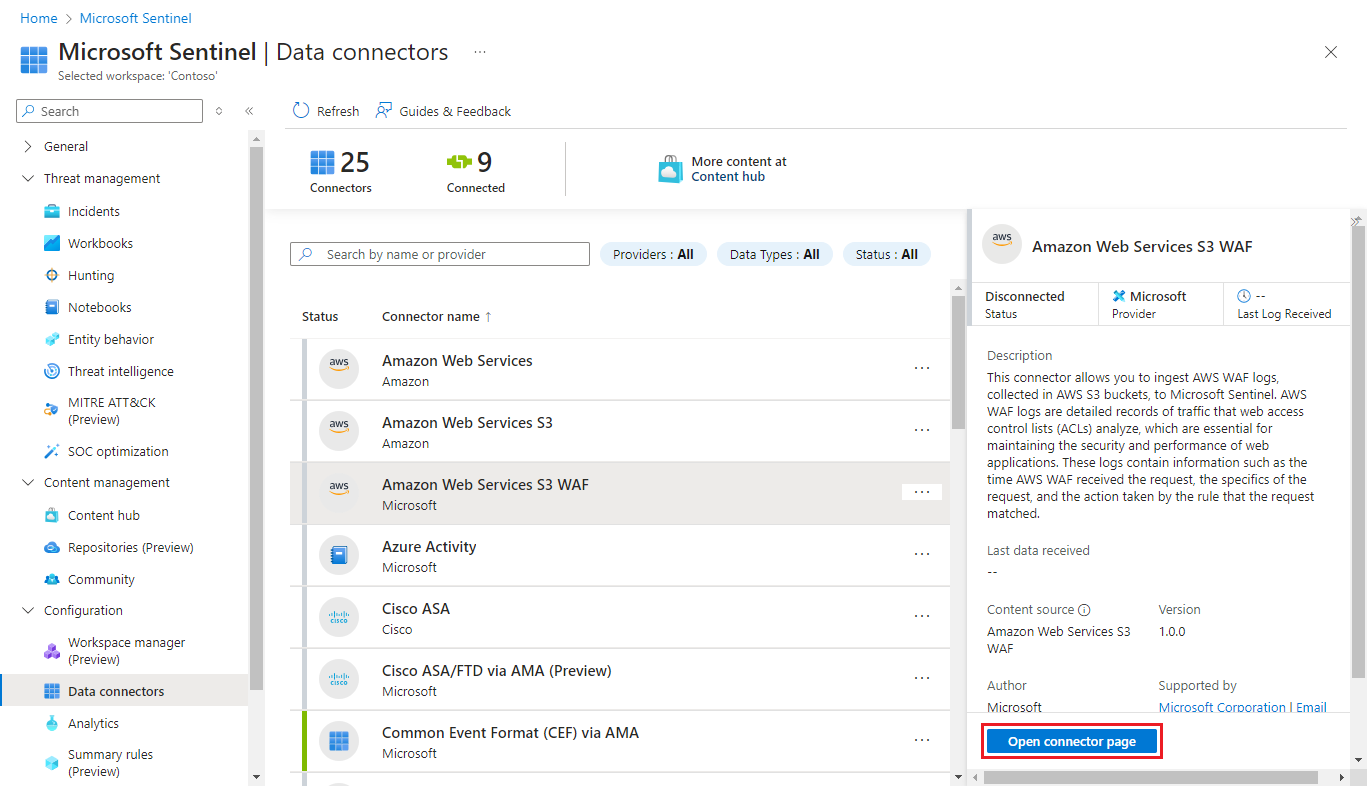

Nel portale di Azure, dal menu di spostamento di Microsoft Sentinel espandere Configurazione e selezionare Connettori dati.

Nel portale di Defender, dal menu di avvio rapido, espandere Configurazione di Microsoft Sentinel > e selezionare Connettori dati.

Selezionare Amazon Web Services S3 WAF nell'elenco dei connettori dati.

Se il connettore non viene visualizzato, installare la soluzione Amazon Web Services dall'hub contenuto in Gestione contenuto in Microsoft Sentinel o aggiornare la soluzione alla versione più recente.

Nel riquadro dei dettagli per il connettore selezionare Apri pagina connettore.

Nella sezione Configurazione , in 1. AWS CloudFormation Deployment (Distribuzione di AWS CloudFormation), selezionare il collegamento AWS CloudFormation Stacks (Stack di cloudformation AWS). Verrà aperta la console AWS in una nuova scheda del browser.

Tornare alla scheda del portale in cui è aperto Microsoft Sentinel. Selezionare Download in Modello 1: Distribuzione dell'autenticazione OpenID Connect per scaricare il modello che crea il provider di identità Web OIDC. Il modello viene scaricato come file JSON nella cartella di download designata.

Nota

Se si dispone del connettore AWS S3 precedente e pertanto si dispone già di un provider di identità Web OIDC, è possibile ignorare questo passaggio.

Selezionare Download in Template 2: AWS WAF resources deployment (Scarica in Modello 2: distribuzione di risorse WAF AWS) per scaricare il modello che crea le altre risorse AWS. Il modello viene scaricato come file JSON nella cartella di download designata.

Creare stack di AWS CloudFormation

Tornare alla scheda del browser della console AWS, aperta alla pagina AWS CloudFormation per la creazione di uno stack.

Se non si è già connessi ad AWS, accedere ora e si viene reindirizzati alla pagina AWS CloudFormation.

Creare il provider di identità Web OIDC

Seguire le istruzioni nella pagina della console AWS per creare un nuovo stack.

Se si ha già il provider di identità Web OIDC dalla versione precedente del connettore AWS S3, ignorare questo passaggio e procedere con Creare le risorse AWS rimanenti.

Specificare un modello e caricare un file modello.

Selezionare Scegli file e individuare il file "Modello 1_ OpenID connect authentication deployment.json" scaricato.

Scegliere un nome per lo stack.

Passare al resto del processo e creare lo stack.

Creare le risorse AWS rimanenti

Tornare alla pagina Aws CloudFormation stacks e creare un nuovo stack.

Selezionare Scegli file e individuare il file "Modello 2_ risorse AWS WAF deployment.json" scaricato.

Scegliere un nome per lo stack.

Dove richiesto, immettere l'ID dell'area di lavoro di Microsoft Sentinel. Per trovare l'ID dell'area di lavoro:

Nel portale di Azure, nel menu di spostamento di Microsoft Sentinel espandere Configurazione e selezionare Impostazioni. Selezionare la scheda Impostazioni area di lavoro e trovare l'ID area di lavoro nella pagina area di lavoro Log Analytics.

Nel menu di avvio rapido del portale di Defender espandere Sistema e selezionare Impostazioni. Selezionare Microsoft Sentinel, quindi selezionare Impostazioni di Log Analytics in Impostazioni per

[WORKSPACE_NAME]. Trovare l'ID area di lavoro nella pagina dell'area di lavoro Log Analytics, visualizzata in una nuova scheda del browser.

Passare al resto del processo e creare lo stack.

Aggiungere agenti di raccolta log

Quando vengono creati tutti gli stack di risorse, tornare alla scheda del browser aperta alla pagina del connettore dati in Microsoft Sentinel e iniziare la seconda parte del processo di configurazione.

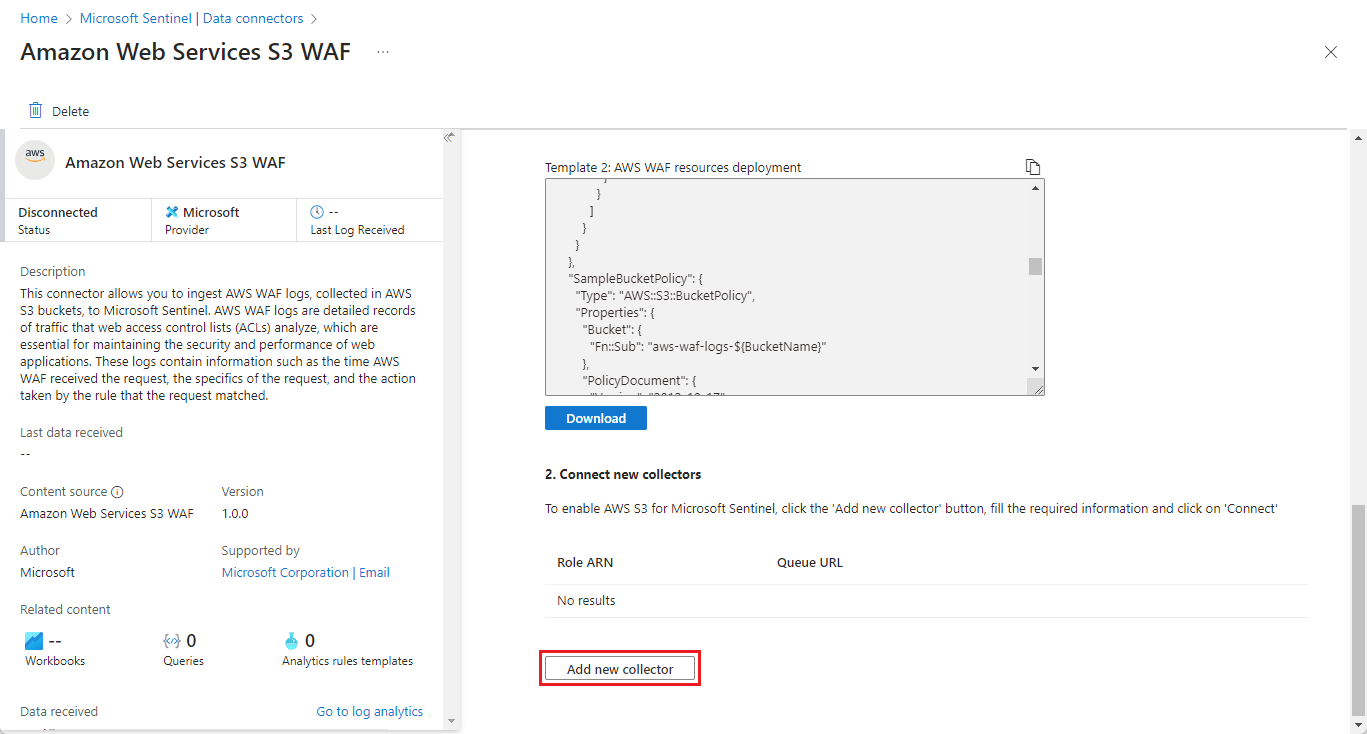

Nella sezione Configurazione , in 2. Connettere nuovi agenti di raccolta, selezionare Aggiungi nuovo agente di raccolta.

Immettere il ruolo ARN del ruolo IAM creato. Il nome predefinito del ruolo è OIDC_MicrosoftSentinelRole, quindi il ruolo ARN sarà

arn:aws:iam::{AWS_ACCOUNT_ID}:role/OIDC_MicrosoftSentinelRole.Immettere il nome della coda SQS creata. Il nome predefinito per questa coda è SentinelSQSQueue, quindi l'URL sarà

https://sqs.{AWS_REGION}.amazonaws.com/{AWS_ACCOUNT_ID}/SentinelSQSQueue.Selezionare Connetti per aggiungere l'agente di raccolta. In questo modo viene creata una regola di raccolta dati per l'agente di Monitoraggio di Azure per recuperare i log e inserirli nella tabella AWSWAF dedicata nell'area di lavoro Log Analytics.

Configurazione manuale

Ora che il processo di installazione automatica è più affidabile, non ci sono molti buoni motivi per ricorrere alla configurazione manuale. Se è necessario, tuttavia, vedere le istruzioni di configurazione manuale nella documentazione di Amazon Web Services S3 Connector.

Testare e monitorare il connettore

Dopo aver configurato il connettore, passare alla pagina Log (o alla pagina Ricerca avanzata nel portale di Defender) ed eseguire la query seguente. Se si ottengono risultati, il connettore funziona correttamente.

AWSWAF | take 10Se non è già stato fatto, è consigliabile implementare il monitoraggio dell'integrità del connettore dati in modo che sia possibile sapere quando i connettori non ricevono dati o altri problemi con i connettori. Per altre informazioni, vedere Monitorare l'integrità dei connettori dati.