Créer et gérer les stratégies de gestion des risques internes

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiellement malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

Les stratégies de gestion des risques internes déterminent les utilisateurs visés et les types d’indicateurs de risque configurés pour les alertes. Vous pouvez rapidement créer une stratégie de sécurité qui s’applique à tous les utilisateurs de votre organization ou définir des utilisateurs ou des groupes individuels pour la gestion dans une stratégie. Les stratégies prennent en charge les priorités de contenu pour centrer les conditions des stratégies sur des applications Microsoft Teams spécifiques ou multiples, des sites SharePoint, des types de confidentialité de données et des étiquettes de données. Avec l’utilisation de modèles, vous pouvez sélectionner des indicateurs de risque spécifiques et personnaliser les seuils d’un événement pour les indicateurs de stratégie, personnalisant concrètement les scores de risque, ainsi que la fréquence et le niveau des alertes.

Vous pouvez également configurer des stratégies rapides de fuite de données et de vol de données en quittant les stratégies utilisateur qui définissent automatiquement des conditions de stratégie en fonction des résultats des dernières analyses. En outre, les rappels de score de risque et les détections d’anomalies aident à identifier les activités utilisateur potentiellement à risque qui sont d’une importance plus élevée ou inhabituelle. Les fenêtres de stratégie vous permettent de définir le délai d’exécution à appliquer à la stratégie pour les activités d’alerte et elles sont utilisées pour déterminer la durée de la stratégie une fois celle-ci activée.

Regardez la vidéo Configuration des stratégies de gestion des risques internes pour une vue d’ensemble de la façon dont les stratégies créées avec des modèles de stratégie intégrés peuvent vous aider à agir rapidement sur les risques potentiels.

Conseil

Bien démarrer avec Microsoft Security Copilot pour explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Security Copilot dans Microsoft Purview.

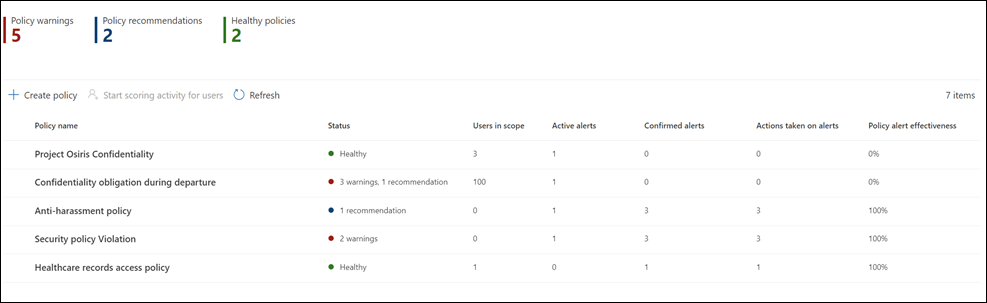

Tableau de bord de stratégie

Le tableau de bord Stratégie vous permet de voir rapidement les stratégies de votre organization, l’intégrité de la stratégie, d’ajouter manuellement des utilisateurs aux stratégies de sécurité et d’afficher les status d’alertes associées à chaque stratégie.

- Nom de la stratégie : nom affecté à la stratégie dans le flux de travail de la stratégie.

- État : status d’intégrité pour chaque stratégie. Affiche le nombre de recommandations et d’avertissements de la stratégie, ou un état Intègre pour les stratégies sans problème. Vous pouvez sélectionner la stratégie pour afficher les détails de status d’intégrité pour les avertissements ou les recommandations.

- Alertes actives : nombre d’alertes actives pour chaque stratégie.

- Alertes confirmées : nombre total d’alertes qui ont entraîné des cas de la stratégie au cours des 365 derniers jours.

- Actions effectuées sur les alertes : nombre total d’alertes qui ont été confirmées ou ignorées au cours des 365 derniers jours.

- Efficacité des alertes de stratégie : pourcentage déterminé par le nombre total d’alertes confirmées divisées par le nombre total d’actions effectuées sur les alertes (qui est la somme des alertes qui ont été confirmées ou ignorées au cours de l’année écoulée).

Recommandations de stratégie issues de l’analytique

L’analytique des risques internes vous donne une vue d’ensemble des activités anonymes des utilisateurs liées à la sécurité et à la conformité, ce qui vous permet d’évaluer les risques internes potentiels dans votre organization sans configurer de stratégies de risque interne. Cette évaluation peut aider votre organization à identifier les zones potentielles à risque plus élevé et à déterminer le type et l’étendue des stratégies de gestion des risques internes que vous pouvez envisager de configurer. Si vous décidez d’agir sur les résultats d’analyse des fuites de données ou du vol de données par des stratégies d’utilisateurs sortants, vous avez même la possibilité de configurer une stratégie rapide en fonction de ces résultats.

Pour en savoir plus sur l’analytique des risques internes et les recommandations de stratégie, consultez Paramètres de gestion des risques internes : Analytique.

Remarque

Vous devez être un administrateur sans restriction pour accéder aux insights d’analyse. Découvrez comment les groupes d’administration affectent les autorisations.

Stratégies rapides

Pour de nombreuses organisations, la prise en main d’une stratégie initiale peut être un défi. Si vous débutez avec la gestion des risques internes ou si vous utilisez les actions recommandées pour commencer, vous pouvez utiliser une stratégie rapide pour créer et configurer une nouvelle stratégie. Les paramètres de stratégie rapides sont automatiquement renseignés à partir des meilleures pratiques recommandées ou sur les résultats de l’analyse analytique la plus récente dans votre organization. Par exemple, si l’analytique case activée détecté des activités potentielles de fuite de données dans votre organization, la stratégie rapide De fuites de date inclut automatiquement les indicateurs utilisés pour détecter ces activités.

Vous pouvez choisir parmi les stratégies rapides suivantes :

- Protection des ressources critiques : détecte les activités impliquant les ressources les plus précieuses de votre organization. La perte de ces actifs peut entraîner une responsabilité juridique, une perte financière ou une atteinte à la réputation.

- Fuites de données : détectez les fuites de données potentielles de tous les utilisateurs de votre organization, qui peuvent aller du surpartage accidentel d’informations sensibles au vol de données avec une intention malveillante.

- Vol de données par les utilisateurs sortants : détecte le vol potentiel de données par les utilisateurs à proximité de leur date de démission ou de résiliation ou en fonction de la suppression de leur compte de Microsoft Entra ID.

- exfiltration Email : détecte quand les utilisateurs envoyent par e-mail des ressources sensibles en dehors de votre organization. Par exemple, les utilisateurs adressent des ressources sensibles par e-mail à leur adresse e-mail personnelle.

Pour commencer, accédez àStratégies de gestion des> risques internes et sélectionnez Créer une stratégie>Stratégie rapide. Si vous examinez les rapports d’analyse, vous pouvez sélectionner Afficher les détails>Bien démarrer pour commencer à utiliser une stratégie rapide pour la zone applicable.

Une fois que vous avez démarré le workflow de stratégie rapide, passez en revue les paramètres de stratégie et configurez la stratégie avec une seule sélection. Si vous devez personnaliser une stratégie rapide, vous pouvez modifier les conditions après la création de la stratégie. Restez informé des résultats de détection d’une stratégie rapide en configurant Notifications par e-mail chaque fois que vous avez un avertissement de stratégie ou chaque fois que la stratégie génère une alerte de gravité élevée.

Remarque

Vous devez être un administrateur sans restriction pour créer des stratégies rapides. Découvrez comment les groupes d’administration affectent les autorisations.

Hiérarchiser le contenu dans les stratégies

Les stratégies de gestion des risques internes prennent en charge la spécification d’une priorité plus élevée pour le contenu en fonction de l’emplacement où il est stocké, du type de contenu ou de la façon dont il est classifié. Vous pouvez également choisir d’attribuer des scores de risque à toutes les activités détectées par une stratégie ou uniquement aux activités qui incluent du contenu prioritaire. La spécification du contenu comme prioritaire augmente le score de risque pour toute activité associée, ce qui à son tour augmente la possibilité de générer une alerte à gravité élevée. Certaines activités ne génèrent toutefois aucune alerte, sauf si le contenu associé contient des types d’information sensible personnalisés ou intégrés ou s’il a été spécifié comme prioritaire dans la stratégie.

Par exemple, votre organisation dispose d’un site SharePoint dédié pour un projet hautement confidentiel. Les fuites de données concernant les informations dans ce site SharePoint peuvent compromettre le projet et avoir un impact significatif sur sa réussite. En classant ce site SharePoint dans une stratégie de fuites de données, les scores de risque pour les activités éligibles sont automatiquement augmentés. Cette définition de priorités augmente les chances que ces activités génèrent une alerte de risque interne et hausse le niveau de gravité de l’alerte.

En outre, vous pouvez choisir de concentrer cette stratégie pour l’activité de site SharePoint qui inclut uniquement le contenu prioritaire pour ce projet. Les scores de risque sont attribués et les alertes sont générées uniquement lorsque les activités spécifiées incluent du contenu prioritaire. Les activités sans contenu prioritaire ne seront pas notées, mais vous pourrez toujours les examiner si une alerte est générée.

Remarque

Si vous configurez une stratégie pour générer des alertes uniquement pour les activités qui incluent du contenu prioritaire, aucune modification n’est appliquée aux boosters de score de risque.

Lorsque vous créez une stratégie de gestion des risques internes dans le flux de travail de stratégie, vous pouvez choisir parmi les priorités suivantes :

- Sites SharePoint : toute activité associée avec tous les types de fichiers dans les sites SharePoint définis se voit attribuer un score de risque plus élevé. Les utilisateurs qui configurent la stratégie et sélectionnent les sites SharePoint prioritaires peuvent sélectionner les sites SharePoint auxquels ils sont autorisés à accéder. Si les sites SharePoint ne sont pas disponibles pour la sélection dans la stratégie par l’utilisateur actuel, un autre utilisateur disposant des autorisations requises peut sélectionner les sites pour la stratégie ultérieurement, ou l’utilisateur actuel doit avoir accès aux sites requis.

- Types d’information sensible : toute activité associée au contenu qui contient des types d’information sensible se voit attribuer un score de risque plus élevé.

- Étiquettes de confidentialité : toute activité associée au contenu sur lequel des étiquettes de confidentialité sont appliquées se voit attribuer un score de risque plus élevé.

- Extensions de fichier : toute activité associée au contenu qui a des extensions de fichier spécifiques. Les utilisateurs qui configurent une stratégie de vol/fuite de données qui sélectionne les extensions de fichiers à hiérarchiser dans le flux de travail de stratégie peuvent définir jusqu’à 50 extensions de fichier à hiérarchiser dans la stratégie. Les extensions entrées peuvent inclure ou omettre un « . » comme premier caractère de l’extension prioritaire.

- Classifieurs pouvant être formés : toute activité associée au contenu inclus dans un classifieur pouvant être formé. Les utilisateurs qui configurent une stratégie qui sélectionne des classifieurs pouvant être formés dans le flux de travail de stratégie peuvent sélectionner jusqu’à 5 classifieurs pouvant être entraînés à appliquer à la stratégie. Ces classifieurs peuvent être des classifieurs existants qui identifient des modèles d’informations sensibles telles que la sécurité sociale, les carte de crédit, les numéros de compte bancaire ou les classifieurs personnalisés créés dans votre organization.

Détection de séquence

Les activités de gestion des risques peuvent ne pas se produire en tant qu’événements isolés. Ces risques font fréquemment partie d’une séquence d’événements plus importante. Une séquence est un groupe de deux ou plusieurs activités potentiellement risquées effectuées l’une après l’autre qui peuvent suggérer un risque élevé. L’identification de ces activités utilisateur associées est une partie importante de l’évaluation du risque global. Lorsque la détection de séquence est sélectionnée pour les stratégies de vol de données ou de fuites de données, les insights des activités d’informations de séquence s’affichent sous l’onglet Activité de l’utilisateur dans un cas de gestion des risques internes. Les modèles de stratégie suivants prennent en charge la détection de séquence :

- Vol de données par des employés quittant votre organisation

- Fuites de données

- Fuites de données par des utilisateurs prioritaires

- Fuites de données par des utilisateurs à risque

- Utilisation risquée de l’IA

Ces stratégies de gestion des risques internes peuvent utiliser des indicateurs spécifiques et l’ordre dans lequel elles se produisent pour détecter chaque étape dans une séquence de risque. Pour les stratégies créées à partir des fuites de données et des fuites de données par les modèles utilisateur prioritaires , vous pouvez également sélectionner les séquences qui déclenchent la stratégie. Les noms de fichiers sont utilisés lors du mappage des activités dans une séquence. Ces risques sont organisés en quatre principales catégories d’activité :

- Collection : détecte les activités de téléchargement par les utilisateurs de stratégie dans l’étendue. Parmi les exemples d’activités de gestion des risques, citons le téléchargement de fichiers à partir de sites SharePoint, de services cloud tiers, de domaines non autorisés ou le déplacement de fichiers dans un dossier compressé.

- Exfiltration : détecte les activités de partage ou d’extraction vers des sources internes et externes par les utilisateurs de stratégie dans l’étendue. Un exemple d’activité de gestion des risques inclut l’envoi d’e-mails avec des pièces jointes de votre organization à des destinataires externes.

- Obfuscation : détecte le masquage des activités potentiellement risquées par les utilisateurs de stratégie dans l’étendue. Un exemple d’activité de gestion des risques inclut le changement de nom des fichiers sur un appareil.

- Nettoyage : détecte les activités de suppression par les utilisateurs de stratégie dans l’étendue. Un exemple d’activité de gestion des risques inclut la suppression de fichiers d’un appareil.

Remarque

La détection de séquence utilise des indicateurs activés dans les paramètres globaux pour la gestion des risques internes. Si les indicateurs appropriés ne sont pas sélectionnés, vous serez en mesure d’activer ces indicateurs à l’étape de détection séquentielle dans le workflow de stratégie.

Vous pouvez personnaliser les paramètres de seuil individuel pour chaque type de détection de séquence lorsqu’ils sont configurés dans la stratégie. Ces paramètres de seuil ajustent les alertes en fonction du volume de fichiers associés au type de séquence.

Remarque

Une séquence peut contenir un ou plusieurs événements exclus du scoring des risques en fonction de la configuration de vos paramètres. Par exemple, votre organization peut utiliser le paramètre Exclusions globales pour exclure .png fichiers du scoring des risques, car .png fichiers ne sont normalement pas risqués. Mais un fichier .png peut être utilisé pour masquer une activité malveillante. Pour cette raison, si un événement exclu du scoring de risque fait partie d’une séquence en raison d’une activité d’obfuscation, l’événement est inclus dans la séquence, car il peut être intéressant dans le contexte de la séquence. En savoir plus sur la façon dont les exclusions qui font partie d’une séquence sont affichées dans l’Explorateur d’activités.

Si vous souhaitez en savoir plus sur la gestion de la détection de séquence dans l’affichage Activité utilisateur, consultez Cas de gestion des risques internes : activité utilisateur.

Détection d’exfiltration cumulative

Avec la confidentialité activée par défaut, les indicateurs de risque interne permettent d’identifier des niveaux inhabituels d’activités à risque lorsqu’elles sont évaluées quotidiennement pour les utilisateurs qui sont dans l’étendue des stratégies de risque interne. La détection d’exfiltration cumulative utilise des modèles Machine Learning pour vous aider à identifier quand les activités d’exfiltration qu’un utilisateur effectue sur une certaine période dépassent la quantité normale effectuée par les utilisateurs de votre organization au cours des 30 derniers jours sur plusieurs types d’activité d’exfiltration. Par exemple, si un utilisateur a partagé plus de fichiers que la plupart des utilisateurs au cours du mois dernier, cette activité est détectée et classée comme une activité d’exfiltration cumulative.

Les analystes et enquêteurs de la gestion des risques internes peuvent utiliser des insights de détection d’exfiltration cumulés pour aider à identifier les activités d’exfiltration qui ne génèrent généralement pas d’alertes, mais qui sont plus que ce qui est typique pour leurs organization. Par exemple, les utilisateurs sortants exfiltrent lentement des données sur une plage de jours, ou lorsque les utilisateurs partagent à plusieurs reprises des données sur plusieurs canaux plus que d’habitude pour le partage de données pour votre organization, ou par rapport à leurs groupes d’homologues.

Remarque

Par défaut, la détection d’exfiltration cumulative génère des scores de risque basés sur l’activité d’exfiltration cumulée d’un utilisateur par rapport à ses normes de organization. Vous pouvez activer les options détection d’exfiltration cumulative dans la section Indicateurs de stratégie de la page paramètres de gestion des risques internes. Des scores de risque plus élevés sont attribués aux activités d’exfiltration cumulatives pour les sites SharePoint, les types d’informations sensibles et le contenu avec des étiquettes de confidentialité configurées en tant que contenu prioritaire dans une stratégie ou pour une activité impliquant des étiquettes configurées en tant que priorité élevée dans Protection des données Microsoft Purview.

La détection d’exfiltration cumulée est activée par défaut lors de l’utilisation des modèles de stratégie suivants :

- Vol de données par des employés quittant votre organisation

- Fuites de données

- Fuites de données par des utilisateurs prioritaires

- Fuites de données par des utilisateurs à risque

Groupes d’homologues pour la détection d’exfiltration cumulative

La gestion des risques internes identifie trois types de groupes d’homologues pour l’analyse de l’activité d’exfiltration effectuée par les utilisateurs. Les groupes d’homologues définis pour les utilisateurs sont basés sur les critères suivants :

Sites SharePoint : la gestion des risques internes identifie les groupes d’homologues en fonction des utilisateurs qui accèdent à des sites SharePoint similaires.

Organization similaires : utilisateurs avec des rapports et des membres d’équipe basés sur organization hiérarchie. Cette option nécessite que votre organization utilise Microsoft Entra ID pour maintenir organization hiérarchie.

Poste similaire : utilisateurs avec une combinaison de distance organisationnelle et de postes similaires. Par exemple, un utilisateur disposant d’un titre de directeur des ventes senior avec un rôle similaire à celui de responsable des ventes dans la même organization serait identifié comme un poste similaire. Cette option nécessite que votre organization utilise Microsoft Entra ID pour gérer organization hiérarchie, les désignations de rôle et les titres de poste. Si vous n’avez pas configuré Microsoft Entra ID pour organization structure et les titres de poste, la gestion des risques internes identifie les groupes d’homologues en fonction des sites SharePoint courants.

Si vous activez la détection d’exfiltration cumulative, votre organization accepte de partager des données Microsoft Entra avec le portail de conformité, y compris la hiérarchie organization et les titres de poste. Si votre organization n’utilise pas Microsoft Entra ID pour conserver ces informations, la détection peut être moins précise.

Remarque

La détection d’exfiltration cumulée utilise des indicateurs d’exfiltration activés dans les paramètres généraux pour la gestion des risques internes et les indicateurs d’exfiltration sélectionnés dans une stratégie. À ce titre, la détection d’exfiltration cumulée est uniquement évaluée pour les indicateurs d’exfiltration nécessaires sélectionnés. Les activités d’exfiltration cumulatives pour les étiquettes de confidentialité configurées dans le contenu prioritaire génèrent des scores de risque plus élevés.

Quand une détection d’exfiltration cumulée est activée pour des stratégies de vol de données ou de fuite de données, les informations des activités d’exfiltration cumulée s’affichent dans l’onglet Activité utilisateur dans le cas de gestion des risques internes. Pour en savoir plus sur la gestion de l’activité des utilisateurs, consultez Cas de gestion des risques internes : activités des utilisateurs.

Intégrité de la stratégie

Remarque

Si votre stratégie est délimitée par une ou plusieurs unités administratives, vous pouvez uniquement afficher l’intégrité de la stratégie pour les stratégies pour lesquelles vous êtes limité. Si vous êtes administrateur non restreint, vous pouvez afficher l’intégrité des stratégies pour toutes les stratégies du locataire.

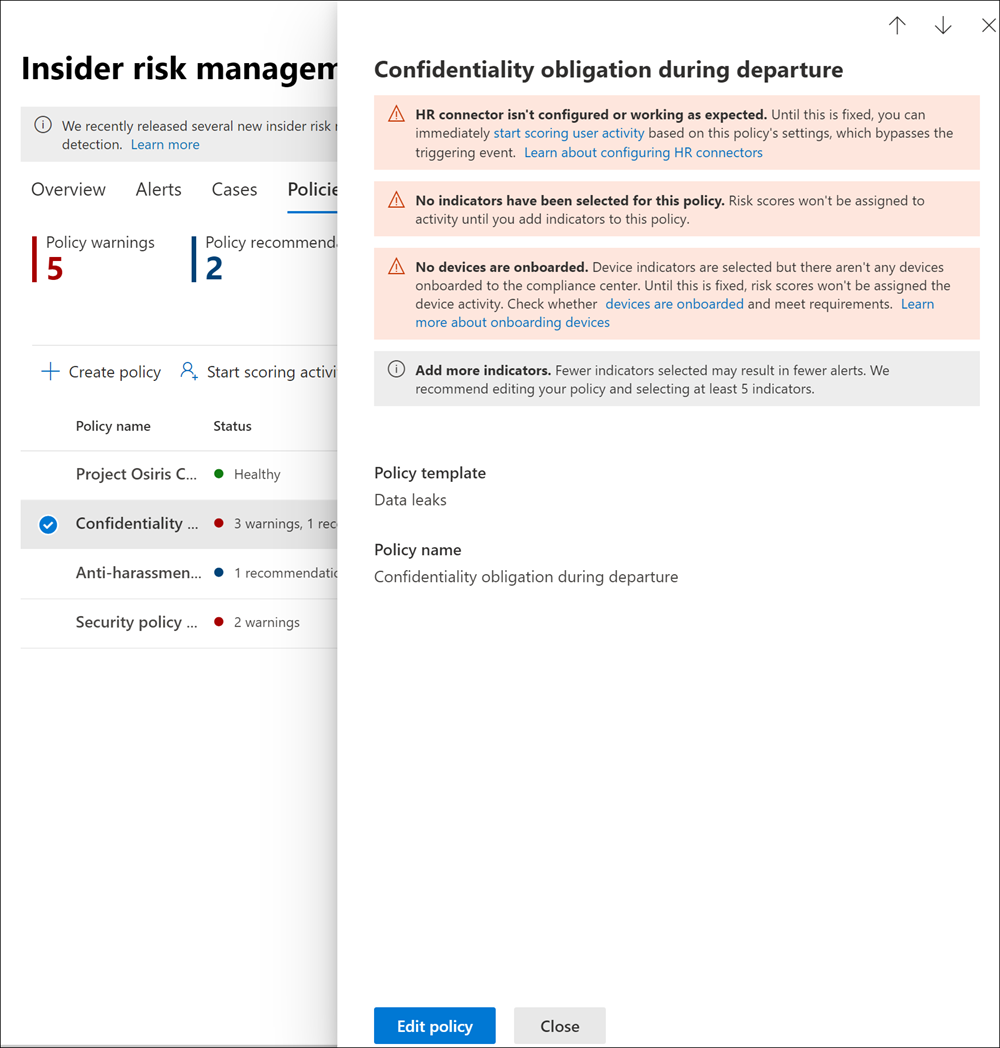

L’état d’intégrité de la stratégie vous fournit des informations sur les problèmes potentiels avec vos stratégies de gestion des risques internes. La colonne État de l’onglet Stratégies peut vous alerter en cas de problèmes de stratégies susceptibles d’empêcher le signalement de l’activité des utilisateurs ou de la raison pour laquelle le nombre d’alertes d’activité est inhabituel. L’état de l’intégrité de la stratégie peut également confirmer que la stratégie est intègre et ne requiert aucune attention ni modification de la configuration.

Importante

Vous devez disposer du rôle Gestion des risques internes ou Administrateurs de gestion des risques internes pour accéder à l’intégrité de la stratégie.

S’il existe des problèmes avec la stratégie, l’état d’intégrité de la stratégie affiche des notifications de recommandation et d’avertissement pour vous aider à prendre des mesures pour résoudre les problèmes de la stratégie. Ces notifications peuvent vous permettre de résoudre les problèmes suivants :

- Stratégies avec une configuration incomplète. Ces problèmes peuvent comprendre des groupes ou des utilisateurs manquants dans la stratégie ou d’autres étapes de configuration de la stratégie inachevées.

- Stratégies avec des problèmes de configuration d’indicateur. Les indicateurs sont des éléments importants de chaque stratégie. Si les indicateurs ne sont pas configurés, ou si trop peu d’indicateurs sont sélectionnés, la stratégie peut ne pas évaluer comme prévu les activités à risque.

- Les déclencheurs de stratégie ne fonctionnent pas ou les exigences de déclencheur de stratégie ne sont pas correctement configurées. La fonctionnalité de la stratégie peut dépendre d’autres services ou d’exigences de configuration pour détecter efficacement les événements déclencheurs permettant d’activer l’activité de score de risque aux utilisateurs dans la stratégie. Ces dépendances peuvent inclure des problèmes avec la configuration du connecteur, le partage d’alerte Microsoft Defender pour point de terminaison ou les paramètres de configuration de la stratégie de protection contre la perte de données.

- Les limites de volume approchent ou dépassent les limites. Les stratégies de gestion des risques internes utilisent les points de terminaison et les services Microsoft 365 pour agréger les signaux de l’activité à risque. En fonction du nombre d’utilisateurs dans vos stratégies, les limites de volume peuvent retarder l’identification et le signalement des activités à risque. Apprenez-en plus sur ces limites dans la section sur les limites du modèle de stratégie de cet article.

Pour afficher rapidement les status d’intégrité d’une stratégie, accédez à l’onglet Stratégie et à la colonne État. Ici, vous verrez les options de status d’intégrité de la stratégie suivantes pour chaque stratégie :

- Sain : aucun problème n’a été identifié avec la stratégie.

- Recommandations : Problème avec la stratégie qui peut empêcher la stratégie de fonctionner comme prévu.

- Avertissements : problème avec la stratégie qui peut l’empêcher d’identifier les activités potentiellement à risque.

Pour d’autres détails concernant les avertissements et les recommandations, sélectionnez une stratégie sur l’onglet Stratégie pour ouvrir la carte détaillée de la stratégie. Plus d’informations sur les recommandations et les avertissements, y compris des conseils sur la façon de résoudre ces problèmes, sont affichés dans la section Notifications des détails carte.

Les messages de notification

Utilisez le tableau suivant pour en savoir davantage sur les notifications d’avertissement et de recommandation, ainsi que les mesures à prendre pour résoudre des problèmes potentiels.

| Messages de notification | Modèles de stratégie | Causes/Essayer cette action de correction |

|---|---|---|

| La stratégie n’affecte aucun score de risque à l’activité | Tous les modèles de stratégie | Vous souhaiterez peut-être examiner l’étendue de votre stratégie et déclencher la configuration des événements afin que la stratégie puisse affecter des scores de risque aux activités 1. Examinez les utilisateurs sélectionnés pour la stratégie. Si vous avez peu d’utilisateurs sélectionnés, vous voudrez peut-être sélectionner d’autres utilisateurs. 2. Si vous utilisez un connecteur RH, vérifiez que votre connecteur RH envoie les correctes informations. 3. Si vous utilisez une stratégie DLP comme événement déclencheur, case activée votre configuration de stratégie DLP pour vous assurer qu’elle est configurée pour être utilisée dans cette stratégie. 4. Pour les stratégies de violation de sécurité, passez en revue le tri des alertes Microsoft Defender pour point de terminaison status sélectionné dans Paramètres de > risque interne Détections intelligentes. Confirmez que le filtre d’alerte n’est pas trop limité. |

| La stratégie n’a généré aucune alerte | Tous les modèles de stratégie | Vous pouvez passer en revue la configuration de votre stratégie afin d’analyser l’activité de scoring la plus pertinente. 1. Confirmez la sélection des indicateurs pour lesquels vous souhaitez établir un score. Plus vous aurez sélectionné des indicateurs, plus les activités se verront attribuer des scores de risque. 2. Examinez la personnalisation du seuil pour la stratégie. Si les seuils sélectionnés ne s’alignent pas sur la tolérance au risque de votre organization, ajustez les sélections afin que des alertes soient créées en fonction de vos seuils préférés. 3. Examinez les utilisateurs et groupes sélectionnés pour la stratégie. Confirmez que vous avez sélectionné tous les groupes et utilisateurs applicables. 4. Pour les stratégies de violation de la sécurité, confirmez que vous avez sélectionné l’état de triage de l’alerte pour laquelle vous souhaitez établir un score pour les alertes Microsoft Defender pour point de terminaison dans les Détections intelligentes des paramètres. |

| Aucun utilisateur ou groupe n’est inclus dans cette stratégie | Tous les modèles de stratégie | Les utilisateurs et groupes ne sont pas affectés à la stratégie. Modifiez votre stratégie, puis sélectionnez les utilisateurs ou groupes pour la stratégie. |

| Aucun indicateur n’a été sélectionné pour cette stratégie | Tous les modèles de stratégie | Aucun indicateur n’a été sélectionné pour la stratégie Modifiez votre stratégie, puis sélectionnez les indicateurs de stratégie appropriés pour la stratégie. |

| Aucun groupe d’utilisateurs prioritaires n’est inclus dans cette stratégie | -Fuites de données par des utilisateurs prioritaires -Violations de la stratégie de sécurité par des utilisateurs prioritaires |

Les groupes d’utilisateurs prioritaires ne sont pas affectés à la stratégie. Configurez les groupes d’utilisateurs prioritaires dans les paramètres de la gestion des risques internes, puis affectez des groupes d’utilisateurs prioritaires à la stratégie. |

| Aucun événement déclencheur n’a été sélectionné pour cette stratégie | Tous les modèles de stratégie | Un événement déclencher n’est pas configuré pour la stratégie Les scores de risque ne seront affectés aux activités utilisateur que lorsque vous modifierez la stratégie et sélectionnerez un événement déclencheur. |

| Le connecteur HR n’est pas configuré ou ne fonctionne pas comme prévu | -Vol de données par un employé quittant votre organisation -Violations de stratégie de sécurité par un utilisateur quittant l’entreprise - Fuites de données par des utilisateurs à risque - Violations de la stratégie de sécurité par les utilisateurs à risque |

Il y a un problème avec le connecteur RH. 1. Si vous utilisez un connecteur RH, vérifiez que votre connecteur RH envoie les correctes informations OU 2. Sélectionnez l’événement déclencheur de suppression du compte Microsoft Entra. |

| Aucun appareil n’est intégré | -Vol de données par des employés quittant votre organisation - Fuites de données - Fuites de données par des utilisateurs à risque -Fuites de données par des utilisateurs prioritaires |

Les indicateurs d’appareil sont sélectionnés, mais aucun appareil n’est intégré au portail de conformité Vérifiez que les appareils sont intégrés et répondent à la configuration requise. |

| Le connecteur RH n’a pas chargé de données récemment | -Vol de données par un employé quittant votre organisation -Violations de stratégie de sécurité par un utilisateur quittant l’entreprise - Fuites de données par des utilisateurs à risque - Violations de la stratégie de sécurité par les utilisateurs à risque |

Le connecteur RH n’a pas importé de données depuis plus de 7 jours. Vérifiez que votre connecteur RH est correctement configuré et qu’il envoie des données. |

| Nous ne pouvons pas case activée la status de votre connecteur RH pour le moment. Veuillez case activée à nouveau ultérieurement | -Vol de données par un employé quittant votre organisation -Violations de stratégie de sécurité par un utilisateur quittant l’entreprise - Fuites de données par des utilisateurs à risque - Violations de la stratégie de sécurité par les utilisateurs à risque |

La solution de gestion des risques internes ne peut pas vérifier l’état de votre connecteur RH. Vérifiez que votre connecteur RH est correctement configuré et qu’il envoie des données, ou revenez plus tard, puis vérifiez l’état de la stratégie. |

| La stratégie DLP n’est pas sélectionnée comme événement déclencheur | - Fuites de données -Fuites de données par des utilisateurs prioritaires |

Une stratégie DLP n’a pas été sélectionnée comme événement déclencheur ou la stratégie DLP sélectionnée a été supprimée. Modifiez la stratégie, puis sélectionner une stratégie DLP active ou « L’utilisateur effectue une activité d’exfiltration » comme événement déclencheur dans la configuration de stratégie. |

| La stratégie DLP utilisée dans cette stratégie est désactivée | - Fuites de données -Fuites de données par des utilisateurs prioritaires |

La stratégie DLP utilisée dans cette stratégie est désactivée. 1. Activez la stratégie DLP affectée à cette stratégie. OU 2. Modifiez cette stratégie, puis sélectionner une nouvelle stratégie DLP active ou « L’utilisateur effectue une activité d’exfiltration » comme événement déclencheur dans la configuration de stratégie. |

| La stratégie DLP ne répond pas aux exigences | - Fuites de données -Fuites de données par des utilisateurs prioritaires |

Les stratégies DLP utilisées comme événements déclencheurs doivent être configurées pour générer des alertes de gravité élevée. 1. Modifiez votre stratégie DLP pour affecter des alertes applicables comme Gravité élevée. OU 2. Modifiez cette stratégie, puis sélectionnez L’utilisateur effectue une activité d’exfiltration comme événement déclencheur. |

| Votre organisation n’a pas d’abonnement Microsoft Defender pour point de terminaison | - Violations de la stratégie de sécurité -Violations de stratégie de sécurité par des utilisateurs quittant l’entreprise - Violations de la stratégie de sécurité par les utilisateurs à risque -Violations de la stratégie de sécurité par des utilisateurs prioritaires |

Aucun abonnement Microsoft Defender pour point de terminaison n’a été détecté pour votre organisation. Tant qu’un abonnement Microsoft Defender pour point de terminaison n’a pas été ajouté, ces stratégies n’attribuent aucun score de risque à l’activité utilisateur. |

| Microsoft Defender pour point de terminaison alertes ne sont pas partagées avec le portail de conformité | - Violations de la stratégie de sécurité -Violations de stratégie de sécurité par des utilisateurs quittant l’entreprise - Violations de la stratégie de sécurité par les utilisateurs à risque -Violations de la stratégie de sécurité par des utilisateurs prioritaires |

Microsoft Defender pour point de terminaison alertes ne sont pas partagées avec le portail de conformité. Configurez le partage des alertes de Microsoft Defender pour point de terminaison. |

| Vous approchez de la limite maximale d’utilisateurs activement notés pour ce modèle de stratégie | Tous les modèles de stratégie | Chaque modèle de stratégie a un nombre maximum d’utilisateurs dans l’étendue. Consultez les détails de la section limite du modèle. Passez en revue les utilisateurs sous l’onglet Utilisateurs et supprimez tous les utilisateurs qui n’ont plus besoin d’être notés. |

| Le déclenchement d’un événement se produit à plusieurs reprises pour plus de 15 % des utilisateurs de cette stratégie | Tous les modèles de stratégie | Ajustez l’événement de déclenchement pour réduire la fréquence à laquelle les utilisateurs sont placés dans l’étendue de la stratégie. |

Créer une stratégie

Pour créer une stratégie de gestion des risques internes, vous utiliserez généralement le flux de travail de stratégie dans la solution de gestion des risques internes dans le portail de conformité Microsoft Purview. Vous pouvez également créer des stratégies rapides pour les fuites de données générales et le vol de données en quittant les utilisateurs des vérifications Analytics, le cas échéant.

Effectuez l’étape 6 : Créer une stratégie de gestion des risques internes pour configurer de nouvelles stratégies de risque interne.

Mettre à jour une stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Stratégies dans le volet de navigation de gauche.

- Dans le tableau de bord de stratégie, sélectionnez la stratégie que vous souhaitez mettre à jour.

- Dans la page détails de la stratégie, sélectionnez Modifier la stratégie.

- Dans la page Nom et description , si vous le souhaitez, vous pouvez mettre à jour la description de la stratégie.

Remarque

Vous ne pouvez pas modifier le modèle de stratégie ou le champ Nom .

- Sélectionnez Suivant pour continuer.

- Passez à l’étape 7 de la procédure Créer une stratégie.

Copier une stratégie

Vous devrez peut-être créer une stratégie similaire à une stratégie existante qui ne nécessite que quelques modifications de configuration. Au lieu de créer une stratégie à partir de zéro, vous pouvez copier une stratégie existante, puis modifier les zones nécessitant une mise à jour dans la nouvelle stratégie.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Stratégies dans le volet de navigation de gauche.

- Dans le tableau de bord des stratégies, sélectionnez la stratégie que vous souhaitez copier.

- Dans la page détails de la stratégie, sélectionnez Copier.

- Dans le flux de travail de stratégie, nommez la nouvelle stratégie, puis mettez à jour la configuration de la stratégie en fonction des besoins.

Commencez immédiatement à attribuer des scores à l’activité utilisateur

Il peut y avoir des scénarios où vous devez commencer à attribuer des scores de risque aux utilisateurs avec des stratégies de risque interne en dehors du flux de travail d’événement déclencheur de gestion des risques internes. Utilisez Démarrer l’activité de scoring pour les utilisateurs sous l’onglet Stratégies pour ajouter manuellement un utilisateur (ou des utilisateurs) à une ou plusieurs stratégies de risque interne pendant un laps de temps spécifique, pour commencer à attribuer des scores de risque à leur activité et pour contourner l’obligation pour un utilisateur de disposer d’un indicateur déclencheur (comme une correspondance de stratégie DLP ou une date de fin d’emploi du connecteur RH).

La valeur dans le champ Motif de l’activité de scoring apparaît sur l’activité des utilisateurs chronologie. Les utilisateurs ajoutés manuellement aux stratégies sont affichés dans le tableau de bord Utilisateurs et des alertes sont créées si l’activité atteint les seuils d’alerte de stratégie. À tout moment, vous pouvez avoir jusqu’à 4 000 utilisateurs dans l’étendue qui ont été ajoutés manuellement à l’aide de la fonctionnalité Démarrer l’activité de scoring pour les utilisateurs .

Voici quelques scénarios dans lesquels vous pouvez commencer immédiatement à scorer les activités des utilisateurs :

- Lorsque des utilisateurs sont identifiés avec des problèmes de risque et que vous souhaitez commencer immédiatement à attribuer des scores de risque à leur activité pour une ou plusieurs de vos stratégies.

- En cas d’incident qui peut vous obliger à commencer immédiatement à attribuer des scores de risque à l’activité des utilisateurs impliqués pour une ou plusieurs de vos stratégies.

- Lorsque vous n’avez pas encore configuré votre connecteur RH, mais que vous souhaitez commencer à attribuer des scores de risque aux activités des utilisateurs pour les événements RH en chargeant un fichier .csv.

Remarque

L’affichage des utilisateurs ajoutés manuellement dans le tableau de bord Utilisateurs peut prendre plusieurs heures. L’affichage des activités des 90 jours précédents de ces utilisateurs peut prendre jusqu’à 24 heures. Pour afficher les activités des utilisateurs ajoutés manuellement, accédez à l’onglet Utilisateurs , sélectionnez l’utilisateur dans le tableau de bord Utilisateurs , puis ouvrez l’onglet Activité de l’utilisateur dans le volet d’informations.

Démarrer manuellement l’activité de scoring pour les utilisateurs dans une ou plusieurs stratégies de gestion des risques internes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

Accédez à la solution de gestion des risques internes .

Sélectionnez Stratégies dans le volet de navigation de gauche.

Dans le tableau de bord des stratégies, sélectionnez la ou les stratégies auxquelles vous souhaitez ajouter des utilisateurs.

Sélectionnez Démarrer l’activité d’attribution de scores des utilisateurs.

Dans le volet Ajouter des utilisateurs à plusieurs stratégies , dans le champ Raison , ajoutez une raison pour ajouter les utilisateurs.

Dans le champ Cela doit durer pour (choisissez entre 5 et 30 jours), définissez le nombre de jours pour noter l’activité de l’utilisateur.

Entrez le nom de l’utilisateur que vous souhaitez ajouter, ou utilisez le champ Rechercher l’utilisateur pour ajouter aux stratégies pour rechercher un utilisateur, puis sélectionnez le nom d’utilisateur. Répétez ce processus pour affecter des utilisateurs supplémentaires. La liste des utilisateurs que vous sélectionnez s’affiche dans la section utilisateurs du volet Ajouter des utilisateurs à plusieurs stratégies .

Remarque

Si la stratégie est limitée à une ou plusieurs unités administratives, vous ne pouvez voir que les utilisateurs pour lesquels vous avez été limité.

Pour importer une liste d’utilisateurs, sélectionnez Importer pour importer un fichier .csv (valeurs séparées par des virgules). Le fichier doit être dans le format ci-après et vous devez répertorier les noms de principal de l’utilisateur dans le fichier :

user principal name user1@domain.com user2@domain.comSélectionnez Ajouter des utilisateurs aux stratégies pour accepter les modifications.

Arrêter d’évaluer les utilisateurs dans une stratégie

Pour arrêter l’attribution de score aux utilisateurs dans une stratégie, voir l’article Utilisateurs de la gestion des risques internes : Supprimer des utilisateurs de l’attribution dans l’étendue aux stratégies.

Suppression d’une stratégie

Importante

Vous ne pouvez pas annuler une suppression de stratégie.

Lorsque vous supprimez une stratégie, il existe deux options. Vous pouvez :

- Supprimez uniquement la stratégie.

- Supprimez la stratégie et toutes les alertes et utilisateurs associés.

Si vous choisissez la deuxième option :

- Toutes les alertes générées par cette stratégie sont supprimées, sauf si elles sont associées à un cas. Les cas associés ne sont jamais supprimés lorsque vous supprimez une stratégie.

- Tout utilisateur associé à une alerte de cette stratégie est supprimé de la page Utilisateurs .

- Si un utilisateur est dans l’étendue de plusieurs stratégies, cet utilisateur est supprimé uniquement de la stratégie en cours de suppression. Elles ne sont pas supprimées des autres stratégies actives.

Par exemple, supposons que vous créez une stratégie à des fins de test avant de la déployer sur votre organization. Une fois les tests terminés, vous pouvez supprimer rapidement la stratégie et toutes les données de test associées afin de pouvoir recommencer à zéro lorsque vous êtes prêt à envoyer la stratégie en direct.

La suppression d’une stratégie peut prendre jusqu’à 72 heures.

Remarque

Si vous supprimez une stratégie associée à la gestion des risques internes protection adaptative, vous verrez un avertissement indiquant que la protection adaptative cessera d’attribuer des niveaux de risque internes aux utilisateurs jusqu’à ce que vous choisissiez une autre stratégie dans la protection adaptative. Cela est dû au fait que la protection adaptative doit être associée à une stratégie pour être appliquée.

Pour supprimer une stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

Accédez à la solution de gestion des risques internes .

Sélectionnez Stratégies dans le volet de navigation de gauche.

Dans le tableau de bord des stratégies, sélectionnez la stratégie que vous souhaitez supprimer.

Sélectionnez Supprimer sur la barre d’outils du tableau de bord.

Effectuez l’une des opérations suivantes :

- Sélectionnez Supprimer uniquement la stratégie.

- Sélectionnez Supprimer la stratégie et toutes les alertes et utilisateurs associés.

Importante

Vous ne pouvez pas annuler une suppression de stratégie.

Sélectionner Confirmer.

Vous verrez un message dans la partie supérieure de l’écran qui vous indique si la suppression a réussi ou si elle est en attente.