Planifier un déploiement d’authentification sans mot de passe résistant à l’hameçonnage dans Microsoft Entra ID

Lorsque vous déployez et rendez opérationnel l’authentification sans mot de passe résistant à l’hameçonnage dans votre environnement, nous vous recommandons d’adopter une approche basée sur le personnage utilisateur. Différentes méthodes sans mot de passe résistantes à l’hameçonnage sont plus efficaces que d’autres pour certains personnages utilisateur. Ce guide de déploiement vous aide à voir quels types de méthodes et plans de déploiement sont judicieux pour les personnages utilisateur dans votre environnement. L’approche de déploiement sans mot de passe résistante à l’hameçonnage comporte généralement 6 étapes, qui s’effectuent à peu près dans l’ordre, mais ne doivent pas être terminées à 100 % avant de passer à d’autres étapes :

Déterminer votre personnages utilisateur

Déterminez les personnages utilisateur concernés pour votre organisation. Cette étape est essentielle pour votre projet, car différents personnages ont des besoins différents. Microsoft vous recommande d’envisager et d’évaluer au moins 4 personnages d’utilisateurs génériques dans votre organisation.

| Personnage d’utilisateur | Description |

|---|---|

| Travailleurs de l’information | |

| Travailleurs de première ligne | |

| Professionnels de l’informatique/Travailleurs DevOps | |

| Travailleurs hautement réglementés |

Microsoft vous recommande de déployer à grande échelle l’authentification sans mot de passe résistante à l’hameçonnage au sein de votre organisation. Traditionnellement, les travailleurs de l’information sont le personnage utilisateur le plus simple avec lequel commencer. Ne retardez pas le déploiement d’identifiants sécurisés pour les travailleurs de l’information pendant que vous résolvez les problèmes qui affectent les professionnels de l’informatique. Prenez l’approche de « ne laissez pas le parfait être l’ennemi du bien » et déployer des identifiants sécurisées autant que possible. À mesure que d’autres utilisateurs se connectent à l’aide d’identifiants sans mot de passe résistants à l’hameçonnage, vous réduisez la surface d’attaque de votre environnement.

Microsoft vous recommande de définir vos personnages, puis de placer chaque personne dans un groupe Microsoft Entra ID spécifiquement pour ce personnage utilisateur. Ces groupes sont utilisés dans les étapes ultérieures pour déployer des identifiants sur différents types d’utilisateurs, et lorsque vous commencez à appliquer l’utilisation d’identifiants sans mot de passe résistants à l’hameçonnage.

Préparation des appareils

Les appareils sont un aspect essentiel de tout déploiement sans mot de passe résistant à l’hameçonnage, car l’un des objectifs des identifiants sans mot de passe résistants à l’hameçonnage consiste à protéger les identifiants avec le matériel des appareils modernes. Tout d’abord, familiarisez-vous avec la prise en charge FIDO2 pour Microsoft Entra ID.

Assurez-vous que vos appareils sont préparés pour l’hameçonnage sans mot de passe en mettant à jour les dernières versions prises en charge de chaque système d’exploitation. Microsoft recommande à vos appareils d’exécuter ces versions au minimum :

- Windows 10 22H2 (pour Windows Hello Entreprise)

- Windows 11 22H2 (pour une expérience utilisateur optimale lors de l’utilisation de clés d’accès)

- macOS 13 Ventura

- iOS 17

- Android 14

Ces versions offrent la meilleure prise en charge des fonctionnalités intégrées en mode natif, telles que les clés d’accès, les Windows Hello Entreprise et les identifiants de la plateforme macOS. Les systèmes d’exploitation plus anciens peuvent nécessiter des authentificateurs externes, tels que des clés de sécurité FIDO2, pour prendre en charge l’authentification sans mot de passe résistante à l’hameçonnage.

Inscrire des utilisateurs pour les identifiants résistants à l’hameçonnage

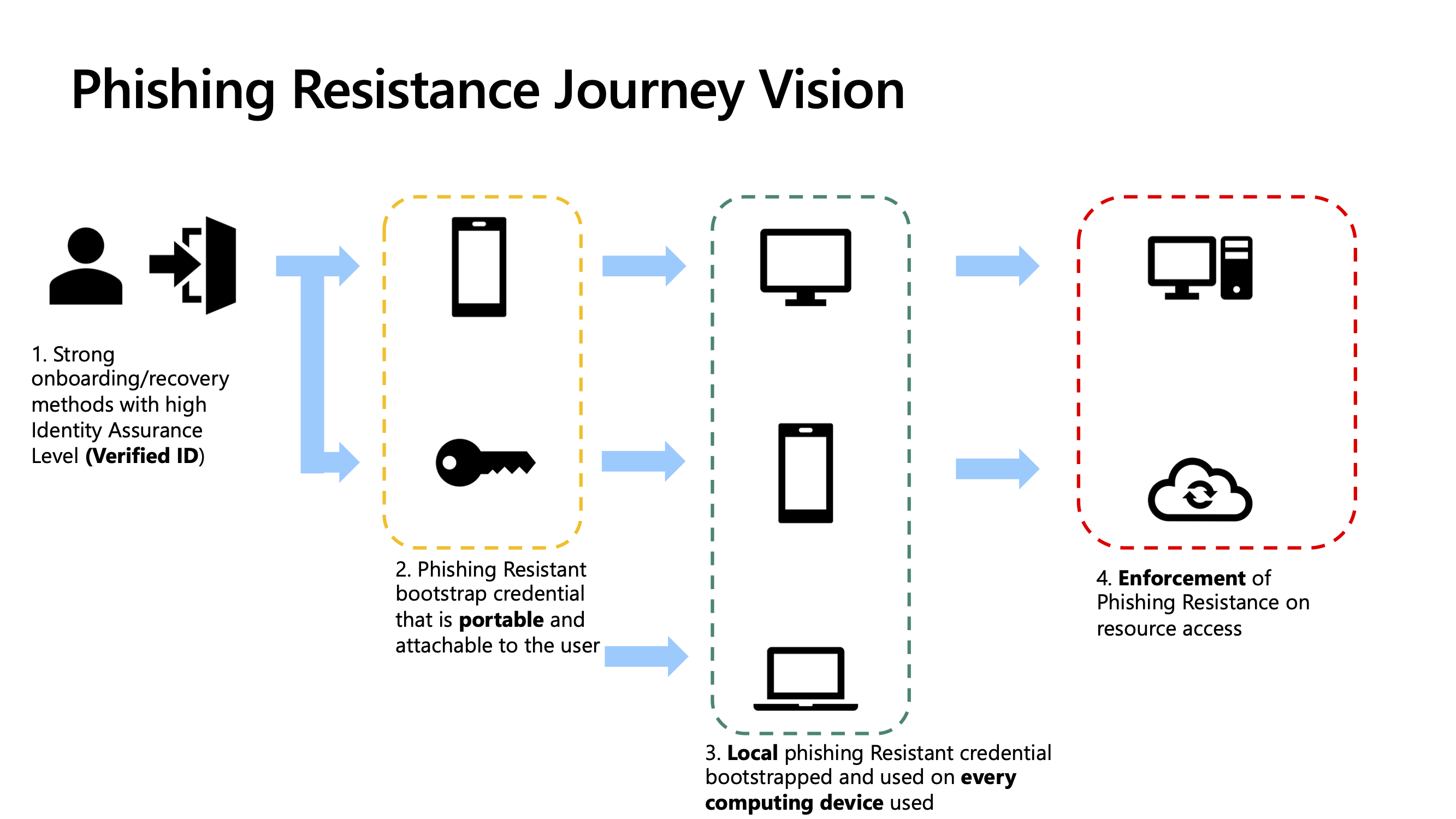

L’inscription et l’amorçage des identifiants sont les premières activités majeures de l’utilisateur final dans votre projet de déploiement sans mot de passe résistant à l’hameçonnage. Cette section décrit le déploiement des identifiants portables et locaux.

| Identifiants | Description | Avantages |

|---|---|---|

| Portables | Peut être utilisé sur plusieurs appareils. Vous pouvez utiliser des identifiants portables pour vous connecter à un autre appareil ou inscrire des identifiants sur d’autres appareils. | Le type d’identifiants le plus important à inscrire pour la plupart des utilisateurs, car ils peuvent être utilisés sur plusieurs appareils et fournir une authentification résistante à l’hameçonnage dans de nombreux scénarios. |

| Local | Vous pouvez utiliser des identifiants locaux pour vous authentifier sur un appareil sans avoir à vous appuyer sur du matériel externe, par exemple en utilisant Windows Hello Entreprise reconnaissance biométrique pour vous connecter à une application dans le navigateur Microsoft Edge sur le même PC | Ils ont deux principaux avantages sur les identifiants portables : |

- Pour les nouveaux utilisateurs, le processus d’inscription et de démarrage accepte un utilisateur sans identifiants d’entreprise existants et vérifie son identité. Il les démarre dans leurs premiers identifiants portables et utilise ces identifiants portables pour démarrer d’autres identifiants locaux sur chacun de leurs appareils informatiques. Après l’inscription, l’administrateur peut appliquer l’authentification résistante à l’hameçonnage pour les utilisateurs dans Microsoft Entra ID.

- Pour les utilisateurs existants, cette phase permet aux utilisateurs de s’inscrire directement aux identifiants sans mot de passe résistants à l’hameçonnage sur leurs appareils existants, ou à l’aide d’identifiants MFA existants pour démarrer des identifiants sans mot de passe résistants à l’hameçonnage. L’objectif final est le même que les nouveaux utilisateurs : la plupart des utilisateurs doivent avoir au moins un identifiant portable, puis des identifiants locaux sur chaque appareil informatique. Si vous êtes un administrateur qui déploie un mot de passe résistant à l’hameçonnage pour les utilisateurs existants, vous pouvez passer à l’étape 2 de l’intégration : démarrage d’une section identifiants portables.

Avant de commencer, Microsoft recommande d’activer la clé d’accès et d’autres identifiants pour les utilisateurs d’entreprise dans le client. Si les utilisateurs sont motivés pour s’inscrire automatiquement à des identifiants forts, il est utile de l’autoriser. Au minimum, vous devez activer la stratégie clé d'accès (FIDO2) afin que les utilisateurs puissent s’inscrire à des clés d’accès et à des clés de sécurité s’ils le préfèrent.

Cette section se concentre sur les phases 1-3 :

Les utilisateurs doivent avoir au moins deux méthodes d’authentification inscrites. Avec une autre méthode inscrite, l’utilisateur dispose d’une méthode de sauvegarde disponible si quelque chose arrive à sa méthode principale, par exemple lorsqu’un appareil est perdu ou volé. Par exemple, il est recommandé aux utilisateurs d’avoir des clés d'accès inscrites sur leur téléphone et localement sur leur station de travail dans Windows Hello Entreprise.

Remarque

Il est toujours recommandé que les utilisateurs aient au moins deux méthodes d’authentification inscrites. Cela garantit que l’utilisateur dispose d’une méthode de sauvegarde disponible si quelque chose arrive à sa méthode principale, par exemple en cas de perte ou de vol d’appareil. Par exemple, il est recommandé aux utilisateurs d’avoir des clés d'accès inscrites sur leur téléphone et localement sur leur station de travail dans Windows Hello Entreprise.

Remarque

Ces conseils sont adaptés pour la prise en charge actuelle des clés d’accès dans Microsoft Entra ID, qui inclut des clés d’accès liées à l’appareil dans Microsoft Authenticator et des clés de passe liées à l’appareil sur des clés de sécurité physiques. Microsoft Entra ID prévoit d’ajouter la prise en charge des clés d’accès synchronisées. Pour plus d’informations, consultez préversion publique : Extension de la prise en charge de la clé d’accès dans Microsoft Entra ID. Ce guide sera mis à jour pour inclure des instructions de clé d'accès synchronisée une fois disponible. Par exemple, de nombreuses organisations peuvent tirer parti de la synchronisation de la phase 3 dans le diagramme précédent plutôt que d’amorçage de nouveaux identifiants.

Étape 1 d’intégration : vérification de l’identité

Pour les utilisateurs distants qui n’ont pas prouvé leur identité, l’intégration d’entreprise constitue un défi important. Sans vérification d’identité appropriée, une organisation ne peut pas être complètement certaine qu’elle intègre la personne à laquelle elle a l’intention. L’ID vérifié Microsoft Entra peut fournir une vérification d’identité de haute assurance. Les organisations peuvent travailler avec un partenaire de vérification d’identité (IDV) pour vérifier les identités des nouveaux utilisateurs distants dans le processus d’intégration. Après avoir traité l’ID émis par le gouvernement d’un utilisateur, l’IDV peut fournir un ID vérifié qui affirme l’identité de l’utilisateur. Le nouvel utilisateur présente cet ID vérifié confirmant l’identité à l’organisation d’embauche pour établir la confiance et confirmer que l’organisation intègre la bonne personne. Les organisations peuvent ajouter Face Check avec Microsoft Entra Verified ID, qui ajoute une couche de correspondance faciale à la vérification, garantissant que l'utilisateur de confiance présente l'ID vérifié permettant de s'authentifier au moment de la vérification.

Après avoir vérifié leur identité par le biais du processus de vérification, les nouveaux employés reçoivent une passe d’accès temporaire (TAP) qu’ils peuvent utiliser pour initialiser leur première identité portable.

Reportez-vous aux guides suivants pour activer l’intégration Vérification d’identité Microsoft Entra et l’émission TAP :

- Intégrer de nouveaux employés à distance à l’aide de la vérification d’ID

- Utilisation de Vérification faciale avec Vérification d’identité Microsoft Entra pour faciliter les vérifications de haute qualité à grande échelle

- Activer la stratégie de passe d’accès temporaire

Reportez-vous aux liens suivants pour obtenir les détails des licences pour l’ID vérifié Microsoft Entra :

- Tarification de Vérification faciale avec Vérification d’identité Microsoft Entra

- Plans et tarification de Microsoft Entra

Certaines organisations peuvent choisir d’autres méthodes que Vérification d’identité Microsoft Entra pour intégrer les utilisateurs et leur émettre leurs premiers identifiants. Microsoft recommande à ces organisations d’utiliser toujours des TAPS, ou une autre façon de permettre à un utilisateur d’intégrer sans mot de passe. Par exemple, vous pouvez approvisionner des clés de sécurité FIDO2 à l’aide de l’API Microsoft Graph.

Étape 2 d’intégration : démarrage d’un identifiant portable

Pour démarrer les utilisateurs existants vers des identifiants sans mot de passe résistants à l’hameçonnage, commencez par déterminer si vos utilisateurs sont déjà inscrits pour l’authentification multifacteur traditionnelle. Les utilisateurs disposant de méthodes MFA traditionnelles inscrites peuvent être ciblés avec des stratégies d’inscription sans mot de passe résistantes à l’hameçonnage. Ils peuvent utiliser leur authentification multifacteur traditionnelle pour s’inscrire à leurs premiers identifiants portables résistants à l’hameçonnage, puis passer à s’inscrire aux identifiants locaux si nécessaire.

Pour les nouveaux utilisateurs ou les utilisateurs sans authentification multifacteur, passez par un processus pour émettre des utilisateurs avec un Passe d'accès temporaire (TAP). Vous pouvez émettre un TAP de la même façon que vous accordez à de nouveaux utilisateurs leurs premières identifiants ou à l’aide des intégrations Vérification d’identité Microsoft Entra. Une fois que les utilisateurs ont un TAP, ils sont prêts à démarrer leurs premiers identifiants résistants à l’hameçonnage.

Il est important que les premiers identifiants sans mot de passe de l’utilisateur soient des identifiants portables qui peuvent être utilisés pour s’authentifier sur d’autres appareils informatiques. Par exemple, les clés d'accès peuvent être utilisées pour s’authentifier localement sur un téléphone iOS, mais elles peuvent également être utilisées pour s’authentifier sur un PC Windows à l’aide d’un flux d’authentification inter-appareils. Cette fonctionnalité inter-appareils permet à cette clé d'accès portable d’être utilisée pour démarrer Windows Hello Entreprise sur le PC Windows.

Il est également important que chaque appareil sur lequel l’utilisateur fonctionne régulièrement dispose d’identifiants localement disponibles pour permettre à l’utilisateur de disposer de l’expérience utilisateur la plus fluide possible. Les identifiants disponibles localement réduisent le temps nécessaire à l’authentification, car les utilisateurs n’ont pas besoin d’utiliser plusieurs appareils et il y a moins d’étapes. L’utilisation du TAP de l’étape 1 pour inscrire des identifiants portables qui peuvent démarrer ces autres identifiants permet à l’utilisateur d’utiliser des identifiants résistants à l’hameçonnage en mode natif sur les nombreux appareils qu’il peut posséder.

Le tableau suivant répertorie les recommandations pour différents personnages :

| Personnage d’utilisateur | Identifiants portables recommandés | Autres identifiants portables |

|---|---|---|

| Travailleur de l'information | Passkey (application Authenticator) | Clé de sécurité, carte intelligente |

| Travailleur de première ligne | Clé de sécurité | Clé d’accès (application Authenticator), carte intelligente |

| Professionnel de l’informatique/Collaborateur DevOps | Passkey (application Authenticator) | Clé de sécurité, carte intelligente |

| Travailleur hautement réglementé | Certificat (carte intelligente) | Clé d’accès (application Authenticator), clé de sécurité |

Utilisez les conseils suivants pour activer les identifiants portables recommandés et alternatifs pour les personnes utilisateur pertinentes pour votre organisation :

| Méthode | Aide |

|---|---|

| Clés d'accès | |

| Clés de sécurité | |

| Cartes intelligentes et authentification basée sur les certificats (ABC) |

Étape 3 d’intégration : Démarrage des identifiants locaux sur les appareils informatiques

Une fois que les utilisateurs ont inscrit des identifiants portables, ils sont prêts à démarrer d’autres identifiants sur chaque appareil informatique qu’ils utilisent régulièrement dans une relation 1:1, ce qui profite à leur expérience utilisateur quotidienne. Ce type d’identifiants est courant pour les professionnels de l’information et les professionnels de l’informatique, mais pas pour les travailleurs de première ligne qui partagent des appareils. Les utilisateurs qui partagent uniquement des appareils doivent uniquement utiliser des identifiants portables.

Votre organisation doit déterminer le type d’identifiants préféré pour chaque personnage utilisateur à ce stade. Microsoft recommande ce qui suit :

| Personnage d’utilisateur | Identifiants locaux recommandés - Windows | Identifiants locaux recommandés - macOS | Identifiants locaux recommandés - iOS | Identifiants locaux recommandés - Android | Identifiants locaux recommandés - Linux |

|---|---|---|---|---|---|

| Travailleur de l'information | Windows Hello Entreprise | Clé d’enclave sécurisée de l’authentification unique (SSO) de plateforme | Passkey (application Authenticator) | Passkey (application Authenticator) | N/A (utilisez plutôt des identifiants portables) |

| Travailleur de première ligne | N/A (utilisez plutôt des identifiants portables) | N/A (utilisez plutôt des identifiants portables) | N/A (utilisez plutôt des identifiants portables) | N/A (utilisez plutôt des identifiants portables) | N/A (utilisez plutôt des identifiants portables) |

| Professionnel de l’informatique/Collaborateur DevOps | Windows Hello Entreprise | Clé d’enclave sécurisée de l’authentification unique de plateforme | Passkey (application Authenticator) | Passkey (application Authenticator) | N/A (utilisez plutôt des identifiants portables) |

| Travailleur hautement Réglementé | Windows Hello Entreprise ou ABC | Clé d’enclave sécurisée de l’authentification unique de plateforme ou ABC | Clé d'accès (application Authenticator) ou ABC | Clé d'accès (application Authenticator) ou ABC | N/A (utiliser une carte intelligente à la place) |

Utilisez les conseils suivants pour activer les identifiants locaux recommandés dans votre environnement pour les personnes utilisateur pertinentes pour votre organisation :

| Méthode | Aide |

|---|---|

| Windows Hello Entreprise | |

| Clé d’enclave sécurisée de l’authentification unique de plateforme | |

| Clés d'accès |

Considérations spécifiques aux personnages

Chaque personnage a ses propres tests et considérations qui se présentent généralement lors de déploiements sans mot de passe résistants à l’hameçonnage. Lorsque vous identifiez les personnes que vous devez prendre en charge, vous devez prendre en compte ces considérations dans la planification de votre projet de déploiement. Les liens suivants ont des conseils spécifiques pour chaque personnage :

- Travailleurs de l’information

- Travailleurs de première ligne

- Professionnels de l’informatique/Travailleurs DevOps

- Travailleurs hautement réglementés

Utilisation des identifiants résistants à l’hameçonnage

Cette étape explique comment faciliter l’adoption par les utilisateurs d’identifiants résistants à l’hameçonnage. Vous devez tester votre stratégie de déploiement, planifier le déploiement et communiquer le plan aux utilisateurs finaux. Vous pouvez ensuite créer des rapports et surveiller la progression avant d’appliquer des identifiants résistants à l’hameçonnage au sein de votre organisation.

Stratégie de test et de déploiement

Microsoft vous recommande de tester la stratégie de déploiement créée à l’étape précédente avec un ensemble d’utilisateurs de test et pilotes. Cette section comprend les étapes suivantes :

- Créez une liste d’utilisateurs de test et d’utilisateurs précoces. Ces utilisateurs doivent représenter vos différents personnages d’utilisateur, et pas seulement les administrateurs informatiques.

- Créez un groupe Microsoft Entra ID et ajoutez vos utilisateurs de test au groupe.

- Activez vos stratégies de méthodes d’authentification dans Microsoft Entra ID et limitez le groupe de tests aux méthodes que vous activez.

- Mesurez le déploiement de l’inscription pour vos utilisateurs pilotes à l’aide du rapport d’activité des méthodes d’authentification.

- Créez des stratégies d’accès conditionnel pour appliquer les identifiants sans mot de passe résistants à l’hameçonnage sur chaque type de système d’exploitation et cibler votre groupe pilote.

- Mesurez la réussite de l’application à l’aide d’Azure Monitor et de Classeurs.

- Rassemblez des retours d’expérience des utilisateurs sur la réussite du déploiement.

Stratégie de lancement de plan

Microsoft recommande de conduire l’utilisation en fonction des personnages les plus prêtes pour le déploiement. En règle générale, cela signifie le déploiement pour les utilisateurs dans cet ordre, mais cela peut changer en fonction de votre organisation :

- Travailleurs de l’information

- Travailleurs de première ligne

- Professionnels de l’informatique/Travailleurs DevOps

- Travailleurs hautement réglementés

Utilisez les sections suivantes pour créer des communications des utilisateurs finaux pour chaque groupe de personnage, l’étendue et le déploiement de la fonctionnalité d’inscription des clés d'accès, ainsi que la création de rapports et la surveillance des utilisateurs pour suivre la progression du déploiement.

Planifier les communications pour les utilisateurs finaux

Microsoft fournit des modèles de communication pour les utilisateurs finaux. Le matériel de déploiement d’authentification inclut des modèles d’e-mail personnalisables pour informer les utilisateurs du déploiement de l’authentification sans mot de passe résistant à l’hameçonnage. Utilisez les modèles suivants pour communiquer avec vos utilisateurs afin qu’ils comprennent le déploiement sans mot de passe résistant à l’hameçonnage :

- Clés d'accès pour le support technique

- Passkeys bientôt disponibles

- Inscription pour clé d’accès de l'application Authenticator

- Rappel pour vous inscrire à la clé d'accès de l'application Authenticator

Les communications doivent être répétées plusieurs fois pour aider à intercepter autant d’utilisateurs que possible. Par exemple, votre organisation peut choisir de communiquer les différentes phases et chronologies avec un modèle comme suit :

- 60 jours de mise en œuvre : messager la valeur des méthodes d’authentification résistantes à l’hameçonnage et encourager les utilisateurs à s’inscrire de manière proactive

- 45 jours à compter de la mise en œuvre : répéter le message

- 30 jours à partir de l’application : message indiquant que l’application de la protection contre l’hameçonnage commencera dans 30 jours ; encouragez les utilisateurs à s’inscrire de manière proactive

- 15 jours à compter de la mise en œuvre : répétez le message, informez-les de la façon de contacter le support technique

- 7 jours à compter de la mise en œuvre : répétez le message, informez-les de la façon de contacter le support technique

- 1 jour à compter de la mise en œuvre : informez-les dans 24 heures, informez-les de la façon de contacter le support technique

Microsoft recommande de communiquer avec les utilisateurs via d’autres canaux au-delà du simple e-mail. D’autres options peuvent inclure des messages Microsoft Teams, des affiches de salle de pause et des programmes de champion où les employés sélectionnés sont formés pour défendre le programme auprès de leurs homologues.

Rapports et supervision

Les rapports Microsoft Entra ID (tels que l’activité des méthodes d’authentification et les détails de l’événement de connexion pour l’authentification multifacteur Microsoft Entra) fournissent des perspectives techniques et métier qui peuvent vous aider à mesurer et à stimuler l’adoption.

Dans le tableau de bord d’activité des méthodes d’authentification, vous pouvez afficher l’inscription et l’utilisation.

- L’onglet Inscription montre le nombre d’utilisateurs pouvant effectuer une authentification sans mot de passe résistante à l’hameçonnage ainsi que d’autres méthodes d’authentification. Vous pouvez voir les graphiques qui indiquent les méthodes d’authentification enregistrées par les utilisateurs et l’inscription récente pour chaque méthode.

- L’utilisation indique quelles méthodes d’authentification ont été utilisées pour la connexion.

Les propriétaires d’applications métier et techniques doivent posséder et recevoir des rapports en fonction des exigences de l’organisation.

- Suivez le déploiement des identifiants sans mot de passe résistants à l’hameçonnage avec les rapports d’activité d’inscription des méthodes d’authentification.

- Suivez l’adoption par l’utilisateur des identifiants sans mot de passe résistants à l’hameçonnage avec des rapports d’activité de connexion aux méthodes d’authentification et des journaux de connexion.

- Utilisez le rapport d’activité de connexion afin d’effectuer le suivi des méthodes d’authentification utilisées pour se connecter aux différentes applications. Sélectionnez la ligne de l’utilisateur ; sélectionnez Détails de l’authentification pour afficher la méthode d’authentification et son activité de connexion correspondante.

Microsoft Entra ID ajoute des entrées aux journaux d’audit dans les cas suivants :

- Un administrateur modifie les méthodes d’authentification.

- Un utilisateur apporte des changements de n’importe quel genre aux identifiants dans Microsoft Entra ID.

Microsoft Entra ID conserve la plupart des données d’audit pendant 30 jours. Nous recommandons une conservation plus longue pour l’audit, l’analyse des tendances et les autres besoins métier.

Accédez aux données d’audit dans le centre d’administration Microsoft Entra ou l’API Microsoft Entra et téléchargez-les dans vos systèmes d’analyse. Si vous avez besoin d’une conservation plus longue, exportez et consommez les journaux dans un outil de gestion des informations et des événements de sécurité (SIEM) tel que Microsoft Sentinel, Splunk ou Sumo Logic.

Surveiller le volume des tickets de support technique

Votre support technique informatique peut fournir un signal précieux sur la progression de votre déploiement. Microsoft recommande donc de suivre votre volume de tickets de support technique lors de l’exécution d’un déploiement sans mot de passe résistant à l’hameçonnage.

À mesure que votre volume de tickets de support technique augmente, vous devez ralentir le rythme de vos déploiements, communications utilisateur et actions d’application. À mesure que le volume de tickets diminue, vous pouvez effectuer une sauvegarde de ces activités. L’utilisation de cette approche nécessite que vous mainteniez la flexibilité dans votre plan de déploiement.

Par exemple, vous pouvez exécuter vos déploiements, puis appliquer des mises en œuvre dans des vagues qui ont des plages de dates plutôt que des dates spécifiques :

- 1er-15 juin : Déploiement et campagnes d’inscription de cohorte de vague 1

- 16 juin au 30 juin : Déploiement et campagnes d’inscription de cohorte de vague 2

- 1er-15 juillet : Déploiement et campagnes d’inscription de cohorte de la vague 3

- 16 juillet au 31 juillet : Mise en œuvre de la cohorte de vague 1 activée

- 1er-15 août : Mise en œuvre de la cohorte de vague 2 activée

- 16 août au 31 août : Mise en œuvre de la cohorte de vague 3 activée

Lorsque vous exécutez ces différentes phases, vous devrez peut-être ralentir en fonction du volume de tickets de support technique ouvert, puis reprendre lorsque le volume a diminué. Pour exécuter cette stratégie, Microsoft vous recommande de créer un groupe de sécurité Microsoft Entra ID pour chaque vague et d’ajouter chaque groupe à vos stratégies un par un. Cette approche permet d’éviter d’accabler vos équipes de support.

Appliquer des méthodes résistantes à l’hameçonnage pour la connexion

Cette section se concentre sur la phase 4.

La dernière phase d’un déploiement sans mot de passe résistant à l’hameçonnage applique l’utilisation d’identifiants résistants à l’hameçonnage. Le mécanisme principal pour ce faire dans Microsoft Entra ID est les forces d’authentification de l’accès conditionnel. Microsoft vous recommande d’aborder la mise en œuvre des principes de protection des informations personnelles de chaque personnage en fonction d’une méthodologie de paire utilisateur/appareil. Par exemple, un déploiement d’application peut suivre ce modèle :

- Travailleurs de l’information sur Windows et iOS

- Travailleurs de l’information sur macOS et Android

- Professionnels de l’informatique sur iOS et Android

- FLWs sur iOS et Android

- FLWs sur Windows et macOS

- Professionnels de l’informatique sur Windows et macOS

Microsoft vous recommande de générer un rapport de toutes vos paires utilisateur/appareil à l’aide de données de connexion à partir de votre client. Vous pouvez utiliser des outils d’interrogation tels qu’Azure Monitor et Workbooks. Au minimum, essayez d’identifier toutes les paires utilisateur/appareil qui correspondent à ces catégories.

Pour chaque utilisateur, créez une liste des systèmes d’exploitation qu’ils utilisent régulièrement pour le travail. Mappez la liste à la préparation de l’application de la connexion résistante à l’hameçonnage pour cette paire d’utilisateurs/appareils.

| Type de système d’exploitation | Prêt pour la mise en œuvre | Pas prêt pour la mise en œuvre |

|---|---|---|

| Windows | > 10 | 8.1 et versions antérieures, Windows Server |

| iOS | > 17 | 16 et versions antérieures |

| Android | > 14 | 13 et versions antérieures |

| macOS | > 13 (Ventura) | 12 et versions antérieures |

| VDI | Dépend1 | Dépend1 |

| Autre | Dépend1 | Dépend1 |

1Pour chaque paire utilisateur/appareil où la version de l’appareil n’est pas immédiatement prête pour l’application, déterminez comment résoudre la nécessité d’appliquer la résistance à l’hameçonnage. Tenez compte des options suivantes pour les systèmes d’exploitation plus anciens, l’infrastructure de bureau virtuel (VDI) et d’autres systèmes d’exploitation tels que Linux :

- Appliquer la résistance à l’hameçonnage à l’aide du matériel externe – Clés de sécurité FIDO2

- Appliquer la résistance à l’hameçonnage à l’aide d’un matériel externe – cartes intelligentes

- Appliquer la résistance par hameçonnage à l’aide d’identifiants distants, tels que les clés d’accès dans le flux d’authentification inter-appareils

- Appliquer la résistance à l’hameçonnage à l’aide d’identifiants distants à l’intérieur de tunnels RDP (en particulier pour VDI)

La tâche clé consiste à mesurer les données que les utilisateurs et les personnages sont prêts à appliquer sur des plateformes particulières. Commencez vos actions d’application sur les paires utilisateur/appareil prêtes à être appliquées pour « arrêter l’hémorragie » et réduire la quantité d’authentification hameçonnable qui se produit dans votre environnement.

Passez ensuite à d’autres scénarios où les paires utilisateur/appareil nécessitent des efforts de préparation. Parcourez la liste des paires utilisateur/appareil jusqu’à ce que vous appliquiez l’authentification résistante à l’hameçonnage à travers le panneau.

Créez un ensemble de groupes Microsoft Entra ID pour déployer progressivement l’application. Réutilisez les groupes de l’étape précédente si vous avez utilisé l’approche de déploiement basée sur les vagues.

Ciblez chaque groupe avec une stratégie d’accès conditionnel spécifique. Cette approche vous aide à déployer progressivement vos contrôles d’application par paire utilisateur/appareil.

| Stratégie | Nom du groupe ciblé dans la stratégie | Stratégie – Condition de plateforme d’appareil | Stratégie – Accorder un contrôle |

|---|---|---|---|

| 1 | Utilisateurs prêts à l’accès sans mot de passe résistants à l’hameçonnage Windows | Windows | Exiger une force d’authentification : MFA résistant à l’hameçonnage |

| 2 | Utilisateurs prêts à l’accès sans mot de passe résistants à l’hameçonnage macOS | macOS | Exiger une force d’authentification : MFA résistant à l’hameçonnage |

| 3 | Utilisateurs prêts à l’accès sans mot de passe résistant à l’hameçonnage iOS | iOS | Exiger une force d’authentification : MFA résistant à l’hameçonnage |

| 4 | Utilisateurs prêts à l’accès sans mot de passe résistant à l’hameçonnage Android | Android | Exiger une force d’authentification : MFA résistant à l’hameçonnage |

| 5 | Autres utilisateurs prêts à l’accès sans mot de passe résistant à l’hameçonnage | À l’exception de Windows, macOS, iOS ou Android | Exiger une force d’authentification : MFA résistant à l’hameçonnage |

Ajoutez chaque utilisateur à chaque groupe, car vous déterminez si son appareil et son système d’exploitation sont prêts ou qu’ils n’ont pas d’appareil de ce type. À la fin du déploiement, chaque utilisateur doit se trouver dans l’un des groupes.

Répondre aux risques pour les utilisateurs sans mot de passe

Protection des ID Microsoft Entra permet aux organisations de détecter, d’examiner et de corriger les risques basés sur l’identité. Protection des ID Microsoft Entra fournit des détections importantes et utiles pour vos utilisateurs, même après leur passage à l’utilisation d’identifiants sans mot de passe résistants à l’hameçonnage. Par exemple, certaines détections pertinentes pour les utilisateurs résistants à l’hameçonnage incluent :

- Activité depuis une adresse IP anonyme

- L’administrateur a confirmé que cet utilisateur est compromis

- Jeton anormal

- Adresse IP malveillante

- Veille des menaces Microsoft Entra

- Navigateur suspect

- Attaquant du milieu

- Tentative possible d’accès à un jeton d’actualisation principal (PRT)

- Et autres : Détections de risque mappées à riskEventType

Microsoft recommande que Protection des ID Microsoft Entra clients prennent les mesures suivantes pour mieux protéger leurs utilisateurs sans mot de passe résistants à l’hameçonnage :

- Passez en revue les instructions de déploiement Protection des ID Microsoft Entra : Planifier un déploiement de protection d’ID

- Configurer vos journaux de risque pour l’exportation vers un SIEM

- Examiner et agir sur n’importe quel risque d’utilisateur moyen

- Configurer une stratégie d’accès conditionnel pour bloquer les utilisateurs à haut risque

Après avoir déployé Protection des ID Microsoft Entra, envisagez d’utiliser la protection par jeton d’accès conditionnel. À mesure que les utilisateurs se connectent avec des identifiants sans mot de passe résistants à l’hameçonnage, les attaques et les détections continuent d’évoluer. Par exemple, lorsque les identifiants de l’utilisateur ne peuvent plus être facilement hameçonnés, les attaquants peuvent se déplacer pour essayer d’exfiltrer des jetons à partir d’appareils utilisateur. La protection des jetons permet d’atténuer ce risque en liant des jetons au matériel de l’appareil auquel ils ont été émis.