Considérations relatives aux personnages spécifiques dans un déploiement d’authentification sans mot de passe résistant à l’hameçonnage dans Microsoft Entra ID

Chaque personnage a ses propres tests et considérations qui se présentent généralement lors de déploiements sans mot de passe résistants à l’hameçonnage. Lorsque vous identifiez les personnes que vous devez prendre en charge, vous devez prendre en compte ces considérations dans la planification de votre projet de déploiement. Les sections suivantes fournissent des conseils spécifiques pour chaque personnage.

Travailleurs de l’information

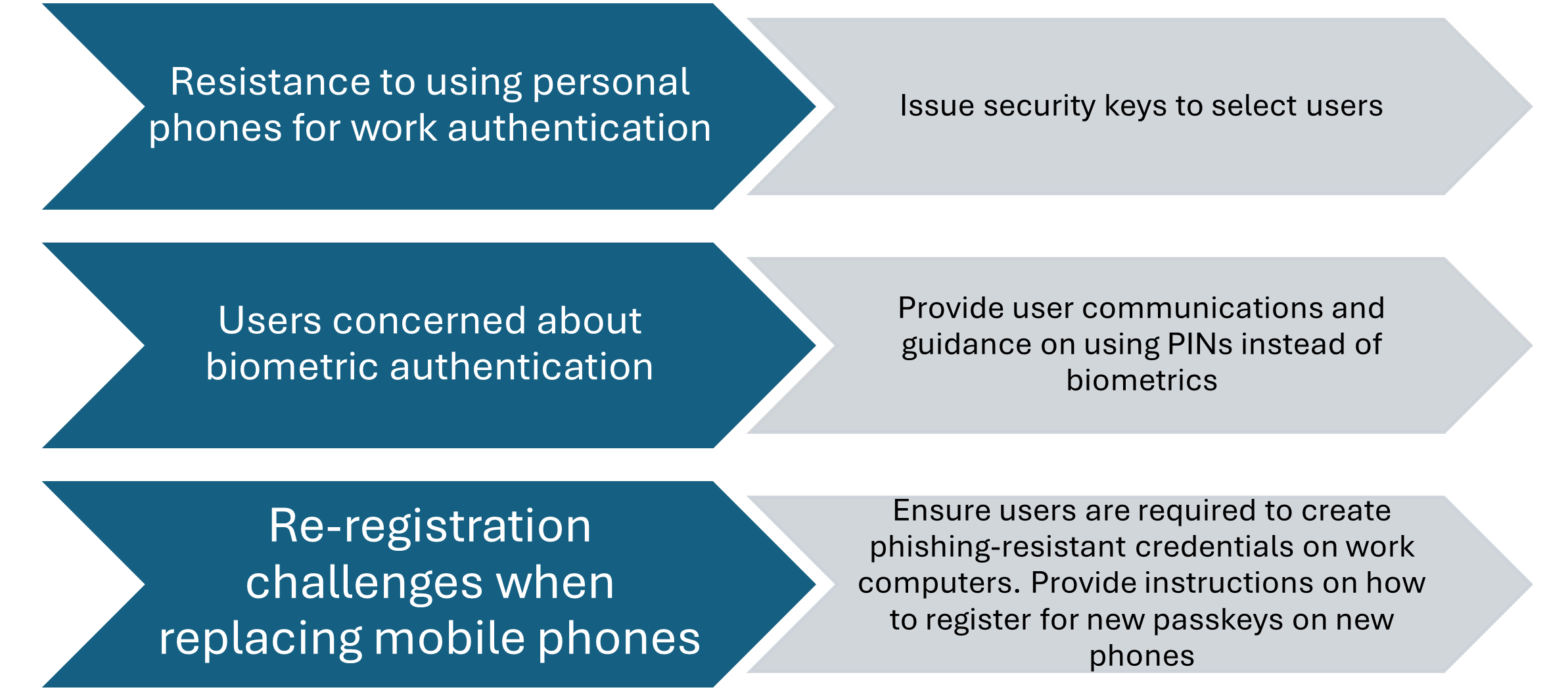

Les travailleurs de l’information ont généralement les exigences les plus simples et sont les plus simples pour commencer votre déploiement sans mot de passe résistant à l’hameçonnage. Toutefois, il existe toujours des problèmes qui surviennent fréquemment lors du déploiement pour ces utilisateurs. Voici quelques exemples courants :

Les déploiements de travailleurs de l’information, comme n’importe quel autre personnage utilisateur, nécessitent une communication et un support appropriés. Cela implique généralement de convaincre les utilisateurs d’installer certaines applications sur leur téléphone, de distribuer des clés de sécurité où les utilisateurs n’utiliseraient pas d’applications, de répondre aux préoccupations relatives à la biométrie et de développer des processus pour aider les utilisateurs à récupérer à partir d’une perte partielle ou totale de leurs identifiants.

Lorsque vous traitez des préoccupations relatives à la biométrie, assurez-vous de comprendre comment les technologies telles que Windows Hello Entreprise gérer la biométrie. Les données biométriques sont stockées uniquement localement sur l’appareil et ne peuvent pas être converties en données biométriques brutes même si elles sont volées :

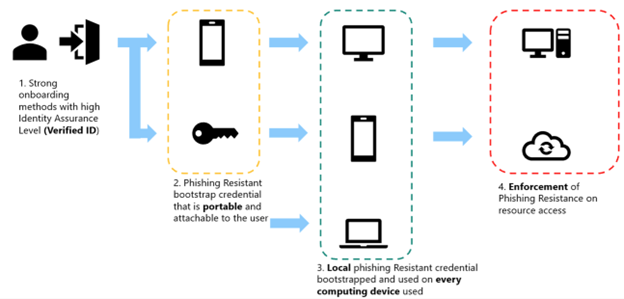

Flux de déploiement des travailleurs d’informations

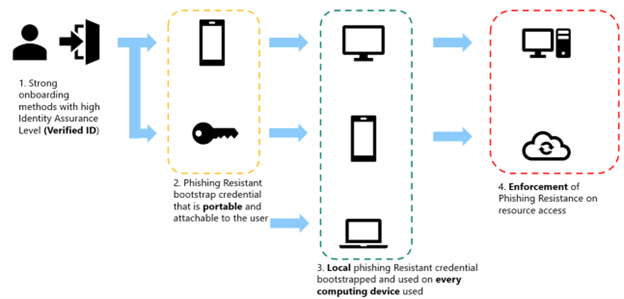

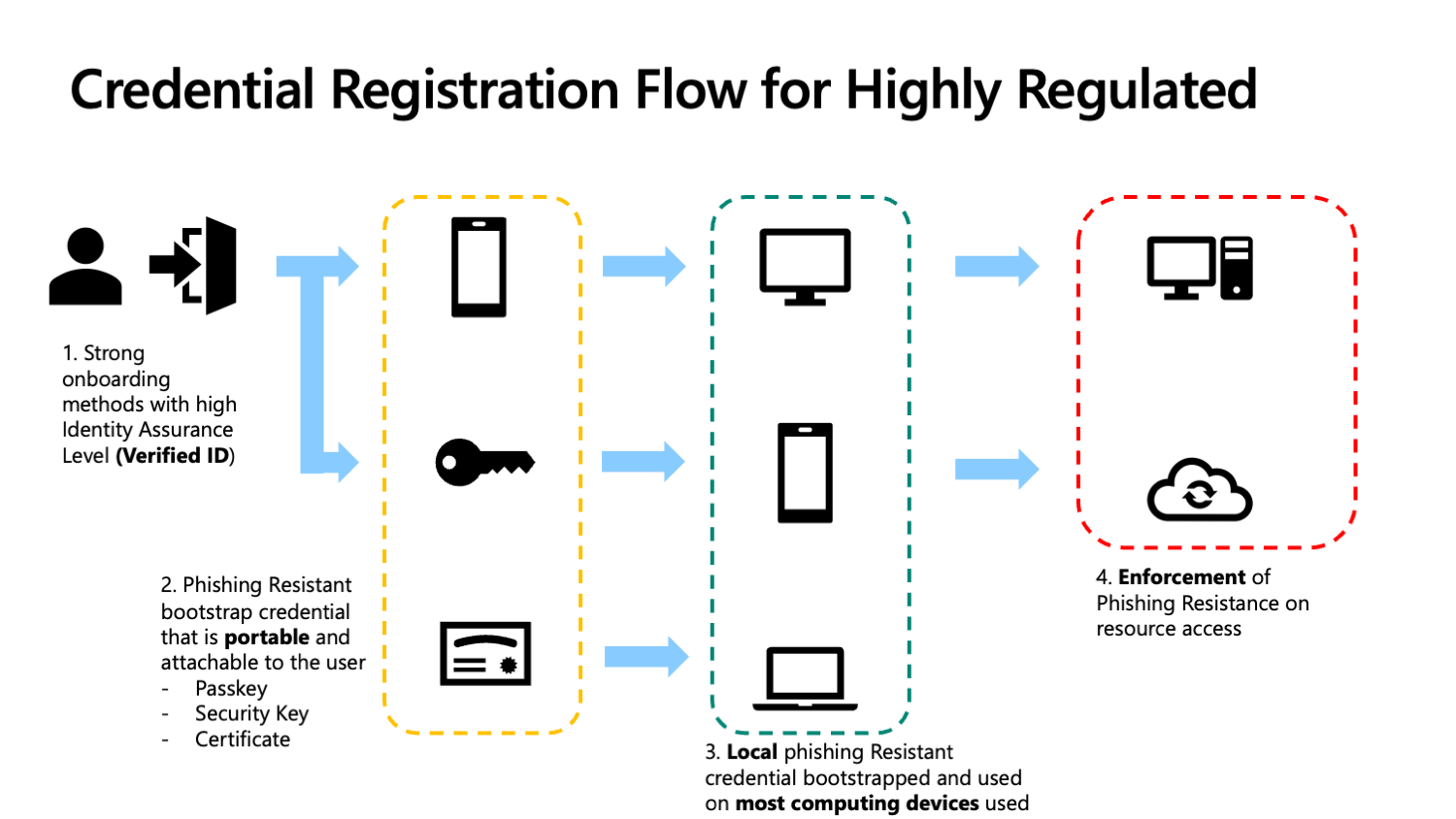

Les phases 1 à 3 du flux de déploiement pour les travailleurs de l’information doivent généralement suivre le flux de déploiement standard, comme illustré dans l’image suivante. Ajustez les méthodes utilisées à chaque étape en fonction des besoins dans votre environnement :

- Phase 1 : Intégration

- Vérification d’identité Microsoft Entra service utilisé pour acquérir un passe d’accès temporaire

- Phase 2 : Inscription d’informations d’identification portables

- Clé d’accès de l’application Microsoft Authenticator (par défaut)

- Clé de sécurité FIDO2

- Phase 3 : Inscription des informations d’identification locales

- Windows Hello Entreprise

- Clé d’enclave sécurisée de l’authentification unique de plateforme

Travailleurs de première ligne

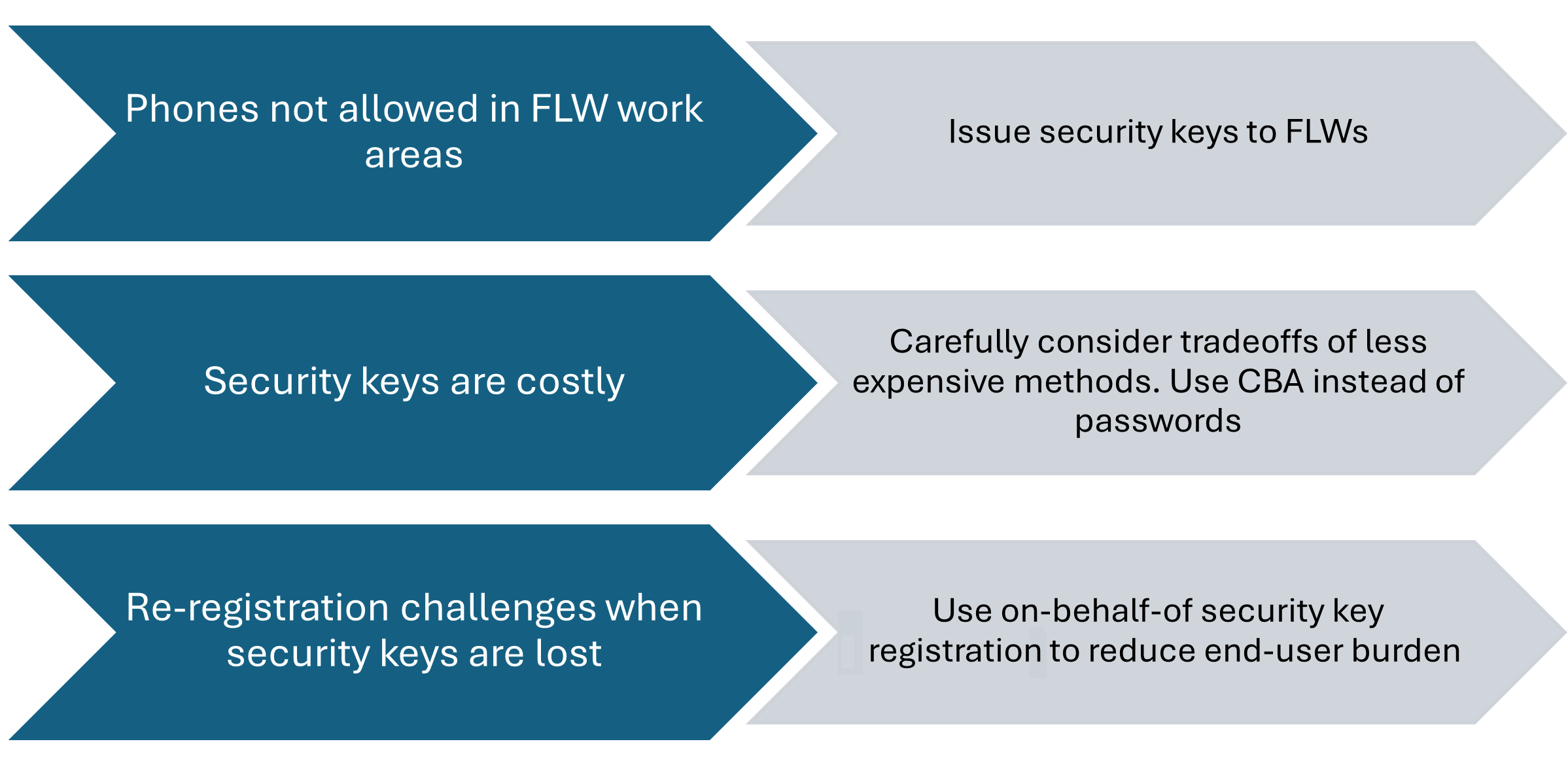

Les travailleurs de première ligne ont souvent des exigences plus complexes en raison d’une augmentation des besoins en matière de portabilité de leurs identifiants et des limitations sur les appareils qu’ils peuvent transporter dans les paramètres de vente au détail ou de fabrication. Les clés de sécurité sont une excellente option pour les travailleurs de première ligne, mais ont un coût qui doit être pris en compte. Pour obtenir une résistance par hameçonnage, veillez à équilibrer les problèmes de coût des clés de sécurité par rapport à la charge de déploiement supplémentaire des cartes intelligentes et de l’authentification basée sur des certificats. Déterminez s’il peut y avoir différents personnages utilisateurs de première ligne dans votre environnement. Il est possible que les clés de sécurité soient meilleures pour certains travailleurs de première ligne, où les cartes intelligentes sont meilleures pour d’autres.

Flux de déploiement de travailleur de première ligne

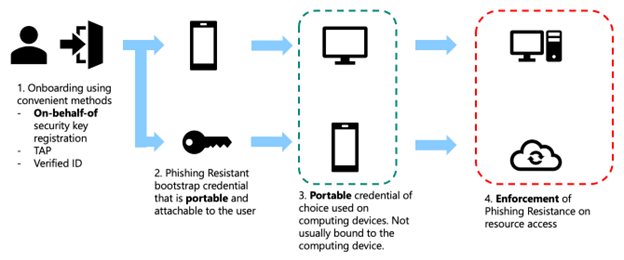

Les phases 1 à 3 du flux de déploiement pour les travailleurs de première ligne doivent généralement suivre un flux modifié qui met en évidence les identifiants portables. De nombreux travailleurs de première ligne peuvent ne pas avoir d’appareil informatique permanent et ils n’ont jamais besoin d’identifiants locaux sur une station de travail Windows ou Mac. Au lieu de cela, ils s’appuient principalement sur des identifiants portables qu’ils peuvent prendre avec eux de l’appareil à l’appareil. Ajustez les méthodes utilisées à chaque étape en fonction des besoins dans votre environnement :

- Phase 1 : Intégration

- Clé de sécurité FIDO2 au nom de l’inscription (par défaut)

- Vérification d’identité Microsoft Entra service utilisé pour acquérir un passe d’accès temporaire

- Phase 2 : Inscription d’informations d’identification portables

- Clé de sécurité FIDO2 (par défaut)

- Carte intelligente

- Clé d'accès de l’application Microsoft Authenticator

- Phase 3 (facultatif) : inscription des informations d’identification locales

- Facultatif : Windows Hello Entreprise

- Facultatif : clé d’enclave sécurisée de l’authentification unique de plateforme

Professionnels de l’informatique/Travailleurs DevOps

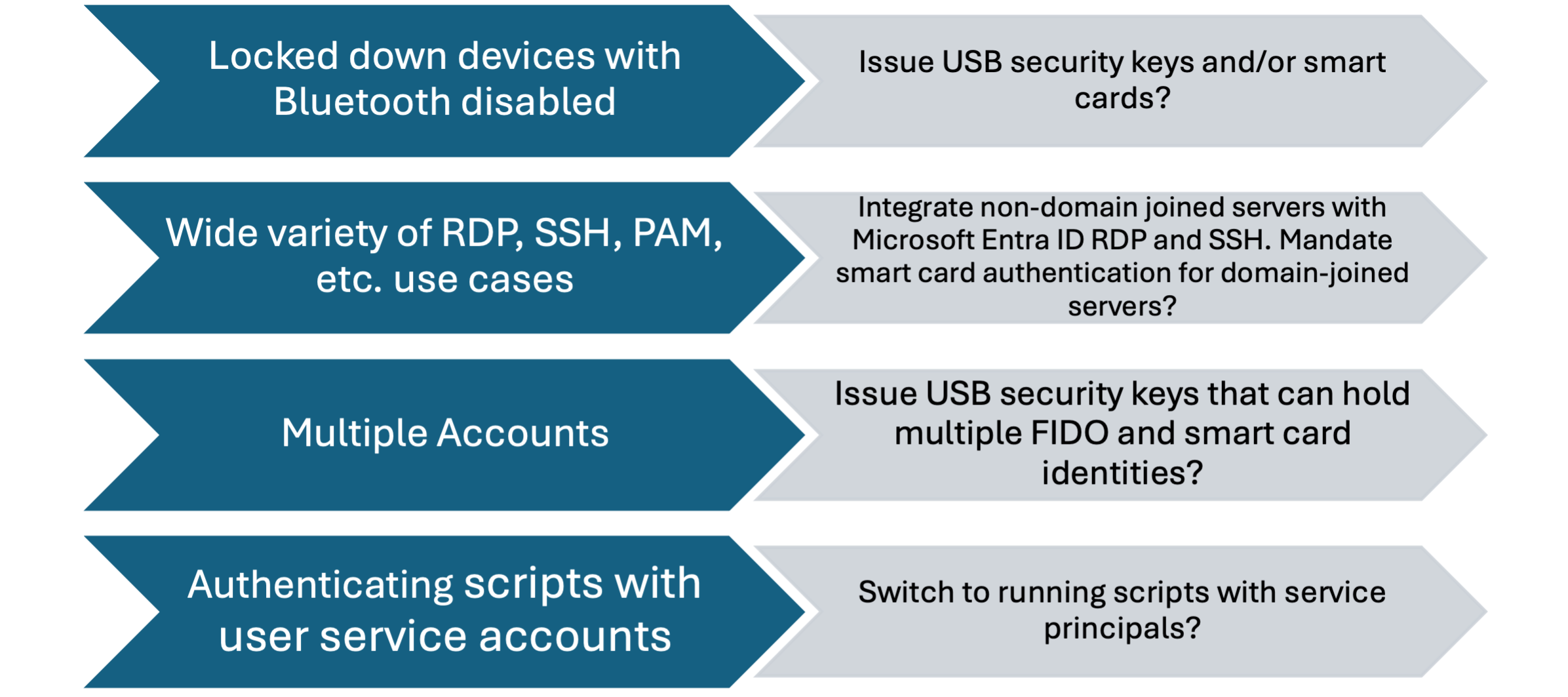

Les professionnels de l’informatique et les travailleurs DevOps dépendent en particulier de l’accès à distance et de plusieurs comptes d’utilisateur, ce qui explique pourquoi ils sont considérés comme différents des travailleurs de l’information. La plupart des défis posés par l’hameçonnage sans mot de passe pour les professionnels de l’informatique sont causés par leur besoin accru d’accéder à distance aux systèmes et de pouvoir exécuter des automatisations.

Comprenez les options prises en charge pour la résistance à l’hameçonnage avec RDP en particulier pour ce personnage.

Assurez-vous de comprendre où les utilisateurs utilisent des scripts qui s’exécutent dans le contexte utilisateur et n’utilisent donc pas l’authentification multifacteur aujourd’hui. Demandez à vos professionnels de l’informatique d’exécuter des automatisations à l’aide de principaux de service et d’identités managées. Vous devez également envisager des processus pour permettre aux professionnels de l’informatique et à d’autres professionnels de demander de nouveaux principaux de service et d’obtenir les autorisations appropriées qui leur sont attribuées.

- Que sont les identités managées pour les ressources Azure ?

- Sécurisation des principaux de service dans Microsoft Entra ID

Flux de déploiement des professionnels de l’informatique/des travailleurs DevOps

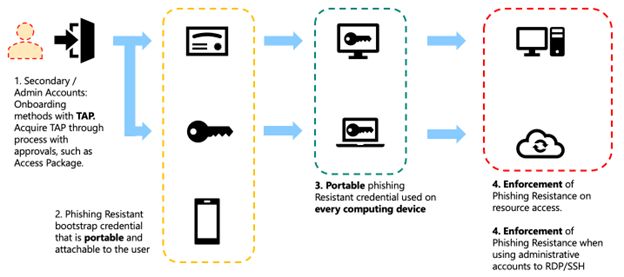

Les phases 1 à 3 du flux de déploiement pour les travailleurs professionnels de l’informatique/DevOps doivent généralement suivre le flux de déploiement standard comme précédemment illustré pour le compte principal de l’utilisateur. Les professionnels de l’informatique/travailleurs DevOps ont souvent des comptes secondaires qui nécessitent des considérations différentes. Ajustez les méthodes utilisées à chaque étape en fonction des besoins de votre environnement pour les comptes principaux :

- Phase 1 : Intégration

- Vérification d’identité Microsoft Entra service utilisé pour acquérir un passe d’accès temporaire

- Phase 2 : Inscription d’informations d’identification portables

- Clé d’accès de l’application Microsoft Authenticator (par défaut)

- Clé de sécurité FIDO2

- Phase 3 : Inscription des informations d’identification locales

- Windows Hello Entreprise

- Clé d’enclave sécurisée de l’authentification unique de plateforme

Si vos employés professionnels de l’informatique/DevOps ont des comptes secondaires, vous devrez peut-être gérer ces comptes différemment. Par exemple, pour les comptes secondaires, vous pouvez choisir d’utiliser d’autres identifiants portables et de renoncer totalement aux identifiants locaux sur vos appareils informatiques :

- Phase 1 : Intégration

- Vérification d’identité Microsoft Entra service utilisé pour acquérir un passe d’accès temporaire (préféré)

- Autre processus pour fournir des TAP pour les comptes secondaires aux professionnels de l’informatique/travailleurs DevOps

- Phase 2 : Inscription d’informations d’identification portables

- Clé d’accès de l’application Microsoft Authenticator (par défaut)

- Clé de sécurité FIDO2

- Carte intelligente

- Phase 3 : identifiants portables utilisés plutôt que les identifiants locaux

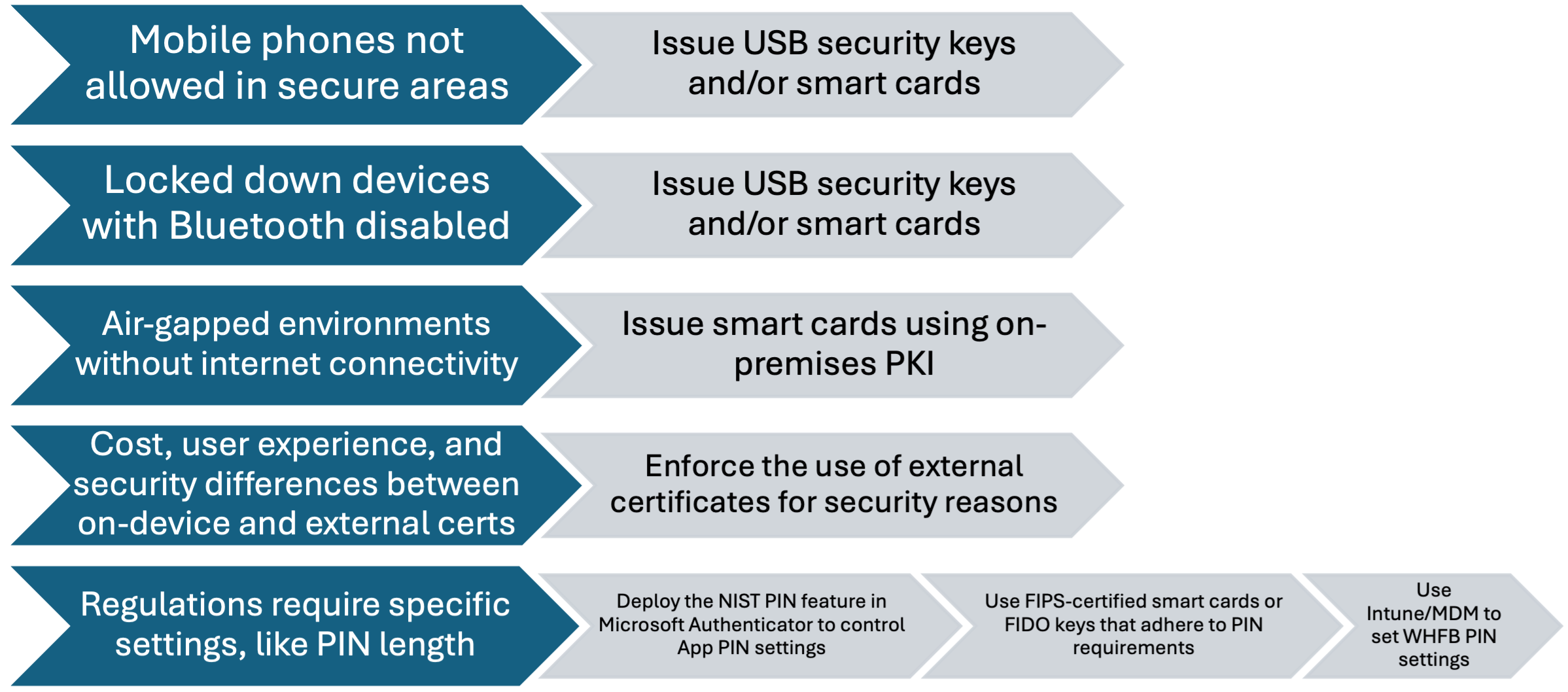

Travailleurs hautement réglementés

Les travailleurs hautement réglementés présentent plus de difficultés que le travailleur de l’information moyen, car ils peuvent travailler sur des appareils verrouillés, travailler dans des environnements verrouillés ou avoir des exigences réglementaires particulières qu’ils doivent satisfaire.

Les travailleurs hautement réglementés utilisent souvent des cartes intelligentes en raison d’environnements réglementés qui ont déjà une adoption intensive de PKI et de carte intelligente. Toutefois, tenez compte du moment où les cartes intelligentes sont souhaitables et requises et quand elles peuvent être équilibrées avec des options plus conviviales, telles que Windows Hello Entreprise.

Flux de déploiement de travailleur hautement réglementé sans PKI

Si vous ne prévoyez pas d’utiliser de certificats, de cartes intelligentes et d’infrastructure à clé publique, le déploiement de travailleur hautement réglementé reflète étroitement le déploiement du travailleur de l’information. Pour plus d’informations, voir Travailleurs de l’information.

Flux de déploiement de travailleur hautement réglementé avec PKI

Si vous envisagez d’utiliser des certificats, des cartes intelligentes et une PKI, le flux de déploiement pour les travailleurs hautement réglementés diffère généralement du flux d’installation des travailleurs de l’information dans des lieux clés. Il est plus nécessaire d’identifier si les méthodes d’authentification locales sont viables pour certains utilisateurs. De même, vous devez identifier s’il existe des utilisateurs qui ont besoin d’identifiants portables uniquement, telles que des cartes à puce, qui peuvent fonctionner sans connexion Internet. Selon vos besoins, vous pouvez ajuster le flux de déploiement plus loin et l’adapter aux différentes personnages utilisateurs identifiés dans votre environnement. Ajustez les méthodes utilisées à chaque étape en fonction des besoins dans votre environnement :

- Phase 1 : Intégration

- Vérification d’identité Microsoft Entra service utilisé pour acquérir un passe d’accès temporaire (préféré)

- Inscription de carte intelligente pour le compte de l’utilisateur, suite à un processus de vérification des identités

- Phase 2 : Inscription d’informations d’identification portables

- Carte intelligente (préférée)

- Clé de sécurité FIDO2

- Clé d'accès de l’application Microsoft Authenticator

- Phase 3 (facultatif) : inscription des informations d’identification locales

- Facultatif : Windows Hello Entreprise

- Facultatif : clé d’enclave sécurisée de l’authentification unique de plateforme

Remarque

Il est toujours recommandé que les utilisateurs aient au moins deux identifiants inscrits. Cela garantit que l’utilisateur dispose d’identifiants de sauvegarde disponibles si quelque chose arrive à ses autres identifiants. Pour les travailleurs hautement réglementés, il est recommandé de déployer des clés d'accès ou des Windows Hello Entreprise en plus des cartes intelligentes que vous déployez.